Beveiliging in Microsoft Power Platform

Power Platform maakt het voor niet-professionele en professionele ontwikkelaars mogelijk om snel en eenvoudig end-to-end-oplossingen maken. Beveiliging is van cruciaal belang voor deze oplossingen. Power Platformis gebouwd om toonaangevende bescherming te bieden.

Organisaties versnellen hun transitie naar de cloud door geavanceerde technologieën op te nemen in de bedrijfsvoering en zakelijke besluitvorming. Steeds meer medewerkers werken op afstand. De vraag van klanten naar onlineservices stijgt enorm. De traditionele on-premise toepassingsbeveiliging is niet meer voldoende. Organisaties die op zoek zijn naar een cloud-native, meerlaagse, diepgaande beveiligingsoplossing voor hun bedrijfsgegevens laten hun oog vallen op Power Platform. Nationale veiligheidsinstanties, financiële instellingen en zorgverleners vertrouwen Power Platform hun meest gevoelige informatie toe.

Microsoft heeft sinds het midden van de jaren 2000 enorme investeringen gedaan in beveiliging. Meer dan 3.500 Microsoft-technici werken proactief om het steeds veranderende dreigingslandschap aan te pakken. Microsoft-beveiliging begint bij de on-chip BIOS-kernel en strekt zich uit tot aan de gebruikerservaring. Tegenwoordig is onze beveiligingsstack de meest geavanceerde in de branche. Microsoft wordt algemeen gezien als de wereldleider in de strijd tegen kwaadwillenden. Miljarden computers, biljoenen logins en zettabytes aan gegevens worden toevertrouwd aan de bescherming van Microsoft.

Power Platform bouwt voort op deze sterke basis. Het maakt gebruik van dezelfde beveiligingsstack die Azure het recht opleverde om 's werelds meest gevoelige gegevens te leveren en te beschermen. Daarnaast kan het worden geïntegreerd met de meest geavanceerde informatiebeveiligings- en compliancetools van Microsoft 365. Power Platform levert end-to-end bescherming die is ontworpen rond de meest uitdagende problemen van onze klanten in het cloudtijdperk:

- Hoe kunnen we bepalen wie verbinding kan maken, waar ze verbinding kunnen maken en hoe ze verbinding kunnen maken? Hoe kunnen we de verbindingen beheren?

- Hoe worden onze gegevens opgeslagen? Hoe worden de gegevens versleuteld? Over welke besturingselementen beschikken we voor onze gegevens?

- Hoe beheren en beschermen we onze gevoelige gegevens? Hoe kunnen we ervoor zorgen dat onze gegevens niet buiten de organisatie terechtkomen?

- Hoe kunnen we controleren wie wat kan doen? Hoe kunnen we snel reageren als we verdachte activiteiten detecteren?

Beheer

De Power Platform-service is onderworpen aan de Microsoft Online Services-voorwaarden en de Microsoft Enterprise-privacyverklaring. Raadpleeg de voorwaarden met betrekking tot de gegevensverwerkingslocatie in de Microsoft Online Services-voorwaarden en de addendum voor gegevensbeveiliging voor informatie over de locatie waar de gegevens worden verwerkt.

Het Microsoft Vertrouwenscentrum is de primaire resource voor nalevingsinformatie met betrekking tot Power Platform. Meer informatie op Microsoft-nalevingsaanbod.

De Power Platform-service volgt de Security Development Lifecycle (SDL). De SDL is een reeks strikte procedures ter ondersteuning van beveiligingsgaranties en nalevingsvereisten. Meer informatie vindt u op Levenscycluspraktijken voor Microsoft-beveiligingsontwikkeling

Algemene beveiligingsconcepten in Power Platform

Power Platform omvat meerdere services. Sommige van de beveiligingsconcepten die we in deze serie behandelen, zijn op al deze concepten van toepassing. Andere concepten zijn specifiek voor individuele services. Waar beveiligingsconcepten anders zijn, noemen we ze.

Beveiligingsconcepten die voor alle Power Platform-services gelden, zijn onder andere:

- De Power Platform-servicearchitectuur of hoe informatie door het systeem stroomt

- Verifiëren voor Power Platform-services of hoe gebruikers toegang krijgen tot services

- Verbinding maken met en verifiëren bij gegevensbronnen of hoe services verbinding maken met gegevensbronnen en gebruikers toegang krijgen tot gegevens

- Gegevensopslag in Power Platform of hoe gegevens worden beschermd, of ze nu in rust zijn of onderweg zijn tussen systemen en services

De Power Platform-servicearchitectuur

Power Platform-services zijn gebouwd op Azure, het cloud-computingplatform van Microsoft. De Power Platform-servicearchitectuur bestaat uit vier componenten:

- Webfront-endcluster

- Back-endcluster

- Premium-infrastructuur

- Mobiele platforms

Webfront-endcluster

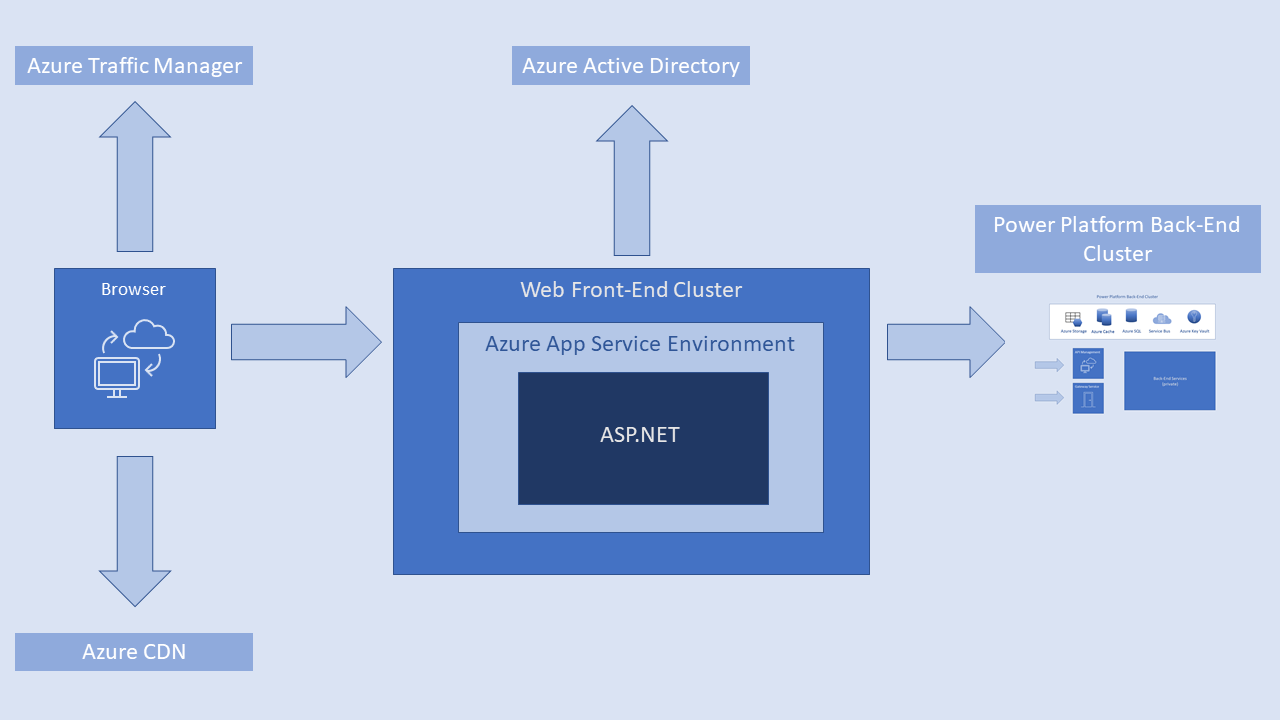

Geldt voor Power Platform-services die een web-UI weergeven. Het webfront-endcluster dient de startpagina van de toepassing of service naar de browser van de gebruiker. Het gebruikt Microsoft Entra om clients in eerste instantie te verifiëren en tokens te verstrekken voor volgende clientverbindingen aan de Power Platform-back-endservice.

Een webfront-endcluster bestaat uit een ASP.NET-website die wordt uitgevoerd in Azure App Service Environment. Wanneer een gebruiker een bezoek brengt aan een Power Platform-service of -toepassing, kan de DNS-service van de client het meest geschikte (meestal dichtstbijzijnde) datacentrum ophalen van Azure Traffic Manager. Zie Prestaties verkeersrouteringsmethode voor Azure Traffic Manager voor meer informatie.

Het webfront-endcluster beheert de aanmeldings- en verificatievolgorde. Het verkrijgt een Microsoft Entra-toegangstoken nadat de gebruiker is geverifieerd. De ASP.NET-component ontleedt het token om te bepalen tot welke organisatie de gebruiker behoort. Het onderdeel raadpleegt dan de algemene Power Platform-back-endservice om aan de browser op te geven in welk back-endcluster de tenant van de organisatie is ondergebracht. Daaropvolgende clientinteracties vinden rechtstreeks plaats met het back-endcluster, zonder dat de webfront-end intermediair nodig is.

De browser haalt statische bronnen op, zoals .js, .css en afbeeldingsbestanden, voornamelijk van een Azure Content Delivery Network (CDN). Clusterimplementaties van soevereine overheden zijn een uitzondering. Om nalevingsredenen wordt bij deze implementaties de Azure CDN weggelaten. In plaats daarvan gebruiken ze een webfront-endcluster uit een compatibele regio om statische inhoud te hosten.

Power Platform-back-endcluster

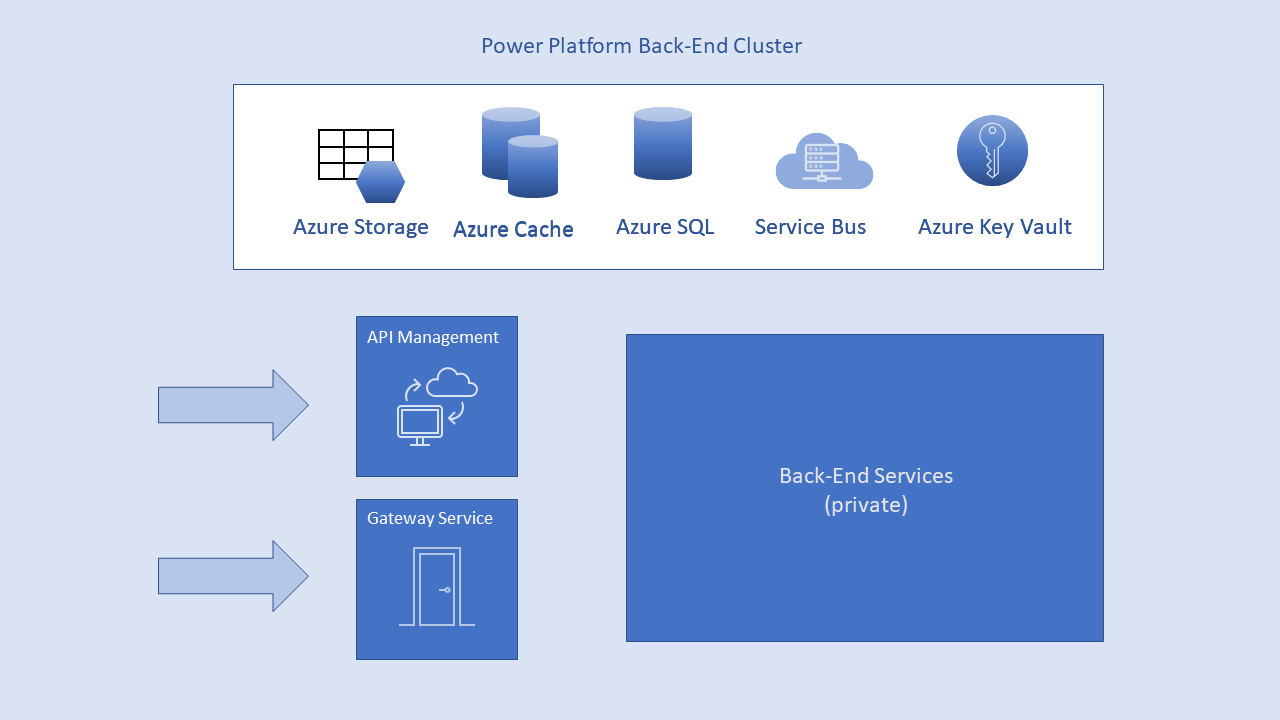

Het back-endcluster voor is de ruggengraat van alle functionaliteit die beschikbaar is in een Power Platform-service. Het bestaat uit service-eindpunten, op de achtergrond werkende services, databases, caches en andere componenten.

De back-end is beschikbaar in de meeste Azure-regio's en wordt geïmplementeerd in nieuwe regio's zodra deze beschikbaar zijn. Eén regio kan meerdere clusters hosten. Deze configuratie maakt voor Power Platform-services onbeperkte horizontale schaling mogelijk nadat de verticale en horizontale schalingslimieten van een enkel cluster zijn bereikt.

Back-endclusters zijn stateful. Een back-endcluster host alle gegevens van alle tenants die eraan zijn toegewezen. Het cluster dat de gegevens van een specifieke tenant bevat, wordt het thuiscluster van de tenant genoemd. Informatie over het thuiscluster van een geverifieerde gebruiker wordt door de algemene Power Platform-back-endservice aan het webfront-endcluster verstrekt. De webfront-end gebruikt de informatie om aanvragen door te sturen naar het thuis-back-endcluster van de tenant.

Metagegevens en gegevens van tenants worden opgeslagen binnen clusterlimieten. De uitzondering is gegevensreplicatie naar een secundair back-endcluster dat zich in een gekoppelde regio in hetzelfde geografische Azure-gebied bevindt. Het secundaire back-endcluster dient als een failover als er regionale storingen zijn en is op elk ander moment passief. Microservices die op verschillende machines in het virtuele netwerk van het cluster worden uitgevoerd, dienen ook back-endfunctionaliteit. Slechts twee van deze microservices zijn toegankelijk via het openbare internet:

- Gateway Service

- Azure API Management

Power Platform Premium-infrastructuur

Power Platform Premium biedt als betaalde service toegang tot een uitgebreide set connectoren. Power Platform-makers zijn niet beperkt in het gebruik van premium-connectoren, maar app-gebruikers zijn dat wel. Dat wil zeggen: gebruikers van een app met premium-connectoren moeten de juiste licentie hebben om er toegang toe te krijgen. De back-endservice voor Power Platform bepaalt of een gebruiker al dan niet toegang heeft tot premium-connectoren.

Mobiele platforms

Power Platform ondersteunt toepassingen voor Android, iOS en Windows (UWP). Beveiligingsoverwegingen voor mobiele apps worden onderverdeeld in twee categorieën:

- Apparaatcommunicatie

- De toepassing en gegevens op het apparaat

Apparaatcommunicatie

Mobiele apps voor Power Platform gebruiken dezelfde verbindings- en verificatievolgorden die door browsers worden gebruikt. Android- en iOS-apps openen een browsersessie in de app. Windows-apps gebruiken een broker om een communicatiekanaal tot stand te brengen met de Power Platform-services voor het aanmeldingsproces.

De volgende tabel biedt een overzicht van de ondersteuning voor op certificaten gebaseerde verificatie (CBA) voor mobiele toepassingen, op basis van een platform voor mobiele apps:

| CBA-ondersteuning | iOS | Android | Vensters |

|---|---|---|---|

| Aanmelden bij service | Ondersteund | Ondersteund | Niet ondersteund |

| SSRS ADFS on-prem (verbinding maken met SSRS-server) | Niet ondersteund | Ondersteund | Niet ondersteund |

| SSRS App-proxy | Ondersteund | Ondersteund | Niet ondersteund |

Mobiele apps communiceren actief met de Power Platform-services. App-gebruiksstatistieken en soortgelijke gegevens worden verzonden naar services die het gebruik en de activiteit controleren. Er worden geen klantgegevens in opgenomen.

De toepassing en gegevens op het apparaat

De mobiele app en de benodigde gegevens worden veilig op het apparaat opgeslagen. Microsoft Entra en vernieuwingstokens worden opgeslagen, waarbij gebruik wordt gemaakt van beveiligingsmaatregelen die voldoen aan de industriestandaard.

Gegevens die op het apparaat in de cache zijn opgeslagen, omvatten app-gegevens, gebruikersinstellingen en dashboards en rapporten die in eerdere sessies zijn geopend. De cache wordt opgeslagen in een sandbox in de interne opslag. De cache is alleen toegankelijk voor de app en kan worden versleuteld door het besturingssysteem.

- iOS: versleuteling verloopt automatisch wanneer de gebruiker een wachtwoordcode instelt.

- Android: versleuteling kan worden geconfigureerd in instellingen.

- Windows: versleuteling wordt afgehandeld door BitLocker.

Versleuteling op bestandsniveau in Microsoft Intune kan worden gebruikt om gegevensversleuteling te verbeteren. Intune is een softwareservice die het beheer van mobiele apparaten en applicaties biedt. Alle drie de mobiele platforms ondersteunen Intune. Als Intune is ingeschakeld en geconfigureerd, worden gegevens op het mobiele apparaat versleuteld en kan de Power Platform-app niet op een SD-kaart worden geïnstalleerd.

De Windows-apps ondersteunen ook Windows-informatiebeveiliging.

Cachegegevens worden verwijderd wanneer de gebruiker:

- de app verwijdert

- zich afmeldt bij de Power Platform-service

- zich niet kan aanmelden na het wijzigen van een wachtwoord of als een token verloopt

Geolocatie wordt expliciet in- of uitgeschakeld door de gebruiker. Indien ingeschakeld, worden geolocatiegegevens niet opgeslagen op het apparaat en niet gedeeld met Microsoft.

Meldingen worden expliciet in- of uitgeschakeld door de gebruiker. Indien meldingen zijn ingeschakeld, bieden Android en iOS geen ondersteuning voor vereisten voor geografische gegevensresidentie.

De mobiele Power Platform-services hebben geen toegang tot andere toepassingsmappen of -bestanden op het apparaat.

Sommige verificatiegegevens op basis van tokens zijn beschikbaar voor andere Microsoft-apps, zoals Authenticator, om eenmalige aanmelding in te schakelen. Deze gegevens worden beheerd door de Microsoft Entra Authenticatie Library SDK.

Verwante artikelen

Verifiëren bij Power Platform-services

Verbinding maken met en verifiëren bij gegevensbronnen

Gegevensopslag in Power Platform

Veelgestelde vragen over Power Platform-beveiliging

Zie ook

- Beveiliging in Microsoft Dataverse

- Voorwaarden van Microsoft Online Services

- Microsoft Enterprise-privacyverklaring

- Addendum voor gegevensbeveiliging

- Levenscycluspraktijken voor Microsoft-beveiligingsontwikkeling

- Prestaties verkeersrouteringsmethode voor Azure Traffic Manager

- Microsoft Intune

- Windows-informatiebeveiliging