Eindpunten beveiligen met Zero Trust

![]()

Achtergrond

De moderne onderneming heeft een ongelooflijke diversiteit aan eindpunten die toegang hebben tot gegevens. Niet alle eindpunten worden beheerd of zelfs eigendom van de organisatie, wat leidt tot verschillende apparaatconfiguraties en softwarepatchniveaus. Dit creëert een enorme kwetsbaarheid voor aanvallen en, indien onopgeloste, toegang tot werkgegevens van niet-vertrouwde eindpunten kan eenvoudig de zwakste koppeling worden in uw Zero Trust-beveiligingsstrategie .

Zero Trust voldoet aan het principe 'Nooit vertrouwen, altijd verifiëren'. Wat eindpunten betreft, betekent dit altijd alle eindpunten verifiëren. Dit omvat niet alleen aannemers, partner- en gastapparaten, maar ook apps en apparaten die door werknemers worden gebruikt voor toegang tot werkgegevens, ongeacht het eigendom van het apparaat.

In een Zero Trust-benadering worden hetzelfde beveiligingsbeleid toegepast, ongeacht of het apparaat bedrijfseigendom of persoonlijk eigendom is via BYOD (Bring Your Own Device); of het apparaat volledig wordt beheerd door IT of alleen de apps en gegevens zijn beveiligd. Het beleid is van toepassing op alle eindpunten, of het nu pc, Mac, smartphone, tablet, draagbare of IoT-apparaat is, ongeacht of ze zijn verbonden, of het nu gaat om het beveiligde bedrijfsnetwerk, thuisbreedband of openbaar internet.

Het belangrijkste is dat de status en betrouwbaarheid van apps die op deze eindpunten worden uitgevoerd, van invloed zijn op uw beveiligingspostuur. U moet voorkomen dat bedrijfsgegevens lekken naar niet-vertrouwde of onbekende apps of services, hetzij per ongeluk of via schadelijke bedoelingen.

Er zijn enkele belangrijke regels voor het beveiligen van apparaten en eindpunten in een Zero Trust-model:

Zero Trust-beveiligingsbeleid wordt centraal afgedwongen via de cloud en omvat eindpuntbeveiliging, apparaatconfiguratie, app-beveiliging, apparaatnaleving en risicopostuur.

Het platform en de apps die op de apparaten worden uitgevoerd, worden veilig ingericht, correct geconfigureerd en up-to-date gehouden.

Er is geautomatiseerd en een prompt om toegang tot bedrijfsgegevens in de apps te bevatten in het geval van een beveiligingsinbreuk.

Het toegangsbeheersysteem zorgt ervoor dat alle beleidsbesturingselementen van kracht zijn voordat de gegevens worden geopend.

Eindpunt Zero Trust-implementatiedoelstellingen

Voordat de meeste organisaties het Zero Trust-traject starten, wordt hun eindpuntbeveiliging als volgt ingesteld:

-

Eindpunten zijn gekoppeld aan een domein en worden beheerd met oplossingen zoals Groepsbeleidsobjecten of Configuration Manager. Dit zijn geweldige opties, maar ze maken geen gebruik van moderne Windows 10 CSP's of vereisen een afzonderlijk cloudbeheergatewayapparaat om cloudapparaten te kunnen gebruiken.

-

Eindpunten moeten zich in een bedrijfsnetwerk bevinden om toegang te krijgen tot gegevens. Dit kan betekenen dat de apparaten fysiek op locatie moeten zijn om toegang te krijgen tot het bedrijfsnetwerk of dat ze VPN-toegang nodig hebben, waardoor het risico toeneemt dat een aangetast apparaat toegang heeft tot gevoelige bedrijfsbronnen.

|

Bij het implementeren van een end-to-end Zero Trust-framework voor het beveiligen van eindpunten raden we u aan om u eerst te richten op deze eerste implementatiedoelstellingen: |

|

|

|

I.Endpoints worden geregistreerd bij cloud-id-providers. Als u de beveiliging en het risico wilt bewaken voor meerdere eindpunten die door één persoon worden gebruikt, hebt u zichtbaarheid nodig op alle apparaten en toegangspunten die mogelijk toegang hebben tot uw resources. II.Toegang wordt alleen verleend aan in de cloud beheerde en compatibele eindpunten en apps. Stel nalevingsregels in om ervoor te zorgen dat apparaten voldoen aan minimale beveiligingsvereisten voordat toegang wordt verleend. Stel ook herstelregels in voor niet-compatibele apparaten, zodat mensen weten hoe ze het probleem moeten oplossen. III.Beleid voor preventie van gegevensverlies (DLP) wordt afgedwongen voor bedrijfsapparaten en BYOD. Bepalen wat de gebruiker met de gegevens kan doen nadat deze toegang heeft. Beperk bijvoorbeeld het opslaan van bestanden naar niet-vertrouwde locaties (zoals lokale schijf) of beperk het delen van kopiëren en plakken met een communicatie-app voor consumenten of een chat-app om gegevens te beveiligen. |

|

Nadat deze zijn voltooid, richt u zich op deze aanvullende implementatiedoelstellingen: |

|

|

|

IV.Detectie van eindpuntrisico's wordt gebruikt om apparaatrisico's te bewaken. Gebruik één glasvenster om alle eindpunten op een consistente manier te beheren en gebruik een SIEM om eindpuntlogboeken en transacties te routeren, zodat u minder, maar bruikbare waarschuwingen krijgt. V.Access-beheer wordt beveiligd tegen eindpuntrisico's voor zowel bedrijfsapparaten als BYOD. Integreer gegevens van Microsoft Defender voor Eindpunt of andere MTD-leveranciers (Mobile Threat Defense) als informatiebron voor nalevingsbeleid voor apparaten en regels voor voorwaardelijke toegang van apparaten. Het apparaatrisico beïnvloedt vervolgens rechtstreeks welke resources toegankelijk zijn voor de gebruiker van dat apparaat. |

Implementatiehandleiding voor Endpoint Zero Trust

In deze handleiding wordt u begeleid bij de stappen die nodig zijn om uw apparaten te beveiligen volgens de principes van een Zero Trust-beveiligingsframework.

|

|

Initiële implementatiedoelstellingen |

i. Eindpunten worden geregistreerd bij cloud-id-providers

Om risicoblootstelling te beperken, moet u elk eindpunt controleren om ervoor te zorgen dat elk eindpunt een vertrouwde identiteit heeft, beveiligingsbeleidsregels worden toegepast en het risiconiveau voor zaken als malware of gegevensexfiltratie is gemeten, hersteld of aanvaardbaar geacht.

Nadat een apparaat is geregistreerd, hebben gebruikers toegang tot de beperkte resources van uw organisatie met hun zakelijke gebruikersnaam en wachtwoord om zich aan te melden (of Windows Hello voor Bedrijven).

Bedrijfsapparaten registreren bij Microsoft Entra-id

Volg vervolgens deze stappen:

Nieuwe Windows 10-apparaten

Start uw nieuwe apparaat en begin met het OOBE-proces (out-of-box-experience).

Typ op het scherm Aanmelden met Microsoft uw e-mailadres van uw werk of school.

Typ uw wachtwoord in het scherm Uw wachtwoord invoeren.

Keur uw apparaat op uw mobiele apparaat goed zodat het toegang heeft tot uw account.

Voltooi het OOBE-proces, inclusief het instellen van uw privacyinstellingen en het instellen van Windows Hello (indien nodig).

Uw apparaat is nu gekoppeld aan het netwerk van uw organisatie.

Bestaande Windows 10-apparaten

Open Instellingen en selecteer Vervolgens Accounts.

Selecteer Werk of school openen en selecteer vervolgens Verbinding maken.

Selecteer In het scherm Een werk- of schoolaccount instellen de optie Dit apparaat toevoegen aan Microsoft Entra-id.

Typ in het scherm Laten we u aanmelden uw e-mailadres (bijvoorbeeldalain@contoso.com) en selecteer vervolgens Volgende.

Typ uw wachtwoord in het scherm Wachtwoord invoeren en selecteer Aanmelden.

Keur uw apparaat op uw mobiele apparaat goed zodat het toegang heeft tot uw account.

Controleer in het scherm Controleren of dit het scherm van uw organisatie is, de informatie om te controleren of deze juist is en selecteer vervolgens Deelnemen.

Klik in het scherm Alles instellen op Gereed.

Persoonlijke Windows-apparaten registreren bij Microsoft Entra-id

Volg vervolgens deze stappen:

Open Instellingen en selecteer Vervolgens Accounts.

Selecteer Werk of school openen en selecteer vervolgens Verbinding maken in het scherm Werk- of schooltoegang.

Typ in het scherm Een werk- of schoolaccount toevoegen uw e-mailadres voor uw werk- of schoolaccount en selecteer vervolgens Volgende. Bijvoorbeeld: alain@contoso.com.

Meld u aan bij uw werk- of schoolaccount en selecteer Vervolgens Aanmelden.

Voltooi de rest van het registratieproces, inclusief het goedkeuren van uw aanvraag voor identiteitsverificatie (als u verificatie in twee stappen gebruikt) en het instellen van Windows Hello (indien nodig).

Windows Hello voor Bedrijven inschakelen en configureren

Als u gebruikers een alternatieve aanmeldingsmethode wilt toestaan die een wachtwoord vervangt, zoals pincode, biometrische verificatie of vingerafdruklezer, schakelt u Windows Hello voor Bedrijven in op de Windows 10-apparaten van gebruikers.

De volgende acties van Microsoft Intune en Microsoft Entra worden uitgevoerd in het Microsoft Endpoint Manager-beheercentrum:

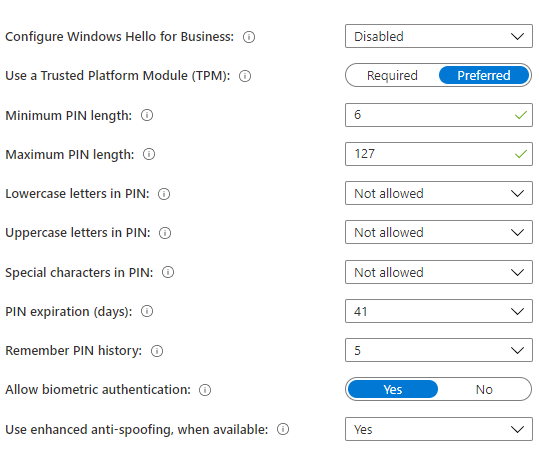

Begin met het maken van een Windows Hello voor Bedrijven inschrijvingsbeleid in Microsoft Intune.

Ga naar Apparaten > inschrijven > Enroll devices > Windows Enrollment > Windows Hello voor Bedrijven.

Selecteer een van de volgende opties voor Windows Hello voor Bedrijven configureren:

Disabled. Als u Windows Hello voor Bedrijven niet wilt gebruiken, selecteert u deze instelling. Als deze optie is uitgeschakeld, kunnen gebruikers Windows Hello voor Bedrijven niet inrichten, behalve op mobiele telefoons die zijn toegevoegd aan Microsoft Entra, waar mogelijk inrichting is vereist.

Ingeschakeld. Selecteer deze instelling als u Windows Hello voor Bedrijven instellingen wilt configureren. Wanneer u Ingeschakeld selecteert, worden aanvullende instellingen voor Windows Hello zichtbaar.

Niet geconfigureerd. Selecteer deze instelling als u Intune niet wilt gebruiken om Windows Hello voor Bedrijven instellingen te beheren. Bestaande Windows Hello voor Bedrijven-instellingen op Windows 10-apparaten worden niet gewijzigd. Alle andere instellingen in het deelvenster zijn niet beschikbaar.

Als u Ingeschakeld hebt geselecteerd, configureert u de vereiste instellingen die worden toegepast op alle ingeschreven Windows 10-apparaten en mobiele Windows 10-apparaten.

Een Trusted Platform Module (TPM) gebruiken. Een TPM-chip biedt een extra laag gegevensbeveiliging. Kies een van de volgende waarden:

Vereist. Alleen apparaten met een toegankelijke TPM kunnen Windows Hello voor Bedrijven inrichten.

Voorkeur. Apparaten proberen eerst een TPM te gebruiken. Als deze optie niet beschikbaar is, kunnen ze softwareversleuteling gebruiken.

Stel een minimale lengte van de pincode en de maximale lengte van de pincode in. Hiermee configureert u apparaten voor het gebruik van de minimale en maximale lengte van pincodes die u opgeeft om ervoor te zorgen dat u zich veilig aanmeldt. De standaardlengte voor de pincode is zes tekens, maar u kunt een minimale lengte van vier tekens afdwingen. De maximale lengte van de pincode is 127 tekens.

Stel een vervaldatum van de pincode in (dagen). Het is raadzaam om een verloopperiode voor een pincode op te geven, waarna gebruikers deze moeten wijzigen. De standaardwaarde is 41 dagen.

Pincodegeschiedenis onthouden. Hiermee beperkt u het hergebruik van eerder gebruikte pincodes. Standaard kunnen de laatste vijf pincodes niet opnieuw worden gebruikt.

Gebruik uitgebreide anti-adresvervalsing, indien beschikbaar. Hiermee configureert u wanneer de anti-adresvervalsingsfuncties van Windows Hello worden gebruikt op apparaten die dit ondersteunen. Bijvoorbeeld het detecteren van een foto van een gezicht in plaats van een echt gezicht.

Aanmelden via telefoon toestaan. Als deze optie is ingesteld op Ja, kunnen gebruikers een extern paspoort gebruiken om te fungeren als een draagbaar secundair apparaat voor verificatie van desktopcomputers. De desktopcomputer moet lid zijn van Microsoft Entra en het bijbehorende apparaat moet worden geconfigureerd met een Windows Hello voor Bedrijven pincode.

Nadat u deze instellingen hebt geconfigureerd, selecteert u Opslaan.

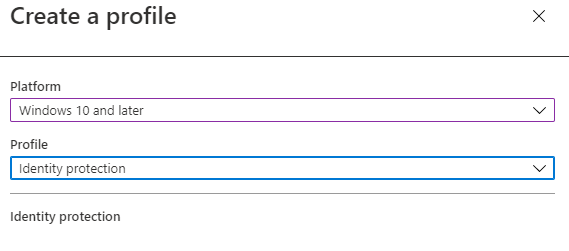

Nadat u de instellingen hebt geconfigureerd die van toepassing zijn op alle ingeschreven Windows 10-apparaten en mobiele Windows 10-apparaten, stelt u Windows Hello voor Bedrijven Identity Protection-profielen in om Windows Hello voor Bedrijven beveiligingsinstellingen voor specifieke apparaten van eindgebruikers aan te passen.

Selecteer Apparaatconfiguratieprofielen >> Profiel > maken voor Windows 10 en hoger > Identity Protection.

Configureer Windows Hello voor Bedrijven. Kies hoe u Windows Hello voor Bedrijven wilt configureren.

Minimale lengte van pincode.

Kleine letters in pincode.

Hoofdletters in pincode.

Speciale tekens in pincode.

Vervaldatum van pincode (dagen).

Pincodegeschiedenis onthouden.

Herstel van pincode inschakelen. Hiermee kan de gebruiker de Windows Hello voor Bedrijven herstelservice voor pincodes gebruiken.

Een Trusted Platform Module (TPM) gebruiken. Een TPM-chip biedt een extra laag gegevensbeveiliging.

Biometrische verificatie toestaan. Hiermee kunt u biometrische verificatie, zoals gezichtsherkenning of vingerafdruk, inschakelen als alternatief voor een pincode voor Windows Hello voor Bedrijven. Gebruikers moeten nog steeds een pincode configureren voor het geval biometrische verificatie mislukt.

Gebruik uitgebreide anti-adresvervalsing, indien beschikbaar. Hiermee configureert u wanneer de anti-adresvervalsingsfuncties van Windows Hello worden gebruikt op apparaten die dit ondersteunen (bijvoorbeeld het detecteren van een foto van een gezicht in plaats van een echt gezicht).

Gebruik beveiligingssleutels voor aanmelding. Deze instelling is beschikbaar voor apparaten met Windows 10 versie 1903 of hoger. Gebruik deze om ondersteuning te beheren voor het gebruik van Windows Hello-beveiligingssleutels voor aanmelding.

Ten slotte kunt u aanvullende beleidsregels voor apparaatbeperking maken om apparaten in bedrijfseigendom verder te vergrendelen.

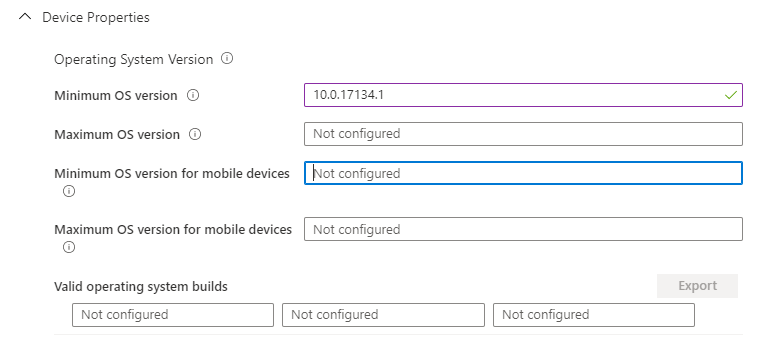

II. Toegang wordt alleen verleend aan in de cloud beheerde en compatibele eindpunten en apps

Zodra u identiteiten hebt voor alle eindpunten die toegang hebben tot bedrijfsbronnen en voordat toegang wordt verleend, wilt u ervoor zorgen dat ze voldoen aan de minimale beveiligingsvereisten die door uw organisatie zijn ingesteld.

Nadat nalevingsbeleid is vastgesteld om de toegang van bedrijfsresources tot vertrouwde eindpunten en mobiele en desktoptoepassingen te beperken, hebben alle gebruikers toegang tot bedrijfsgegevens op mobiele apparaten en wordt een minimale of maximale versie van het besturingssysteem geïnstalleerd op alle apparaten. Apparaten zijn niet gekraakt of geroot.

Stel ook herstelregels in voor niet-compatibele apparaten, zoals het blokkeren van een niet-compatibel apparaat of het aanbieden van een respijtperiode aan de gebruiker om compatibel te worden.

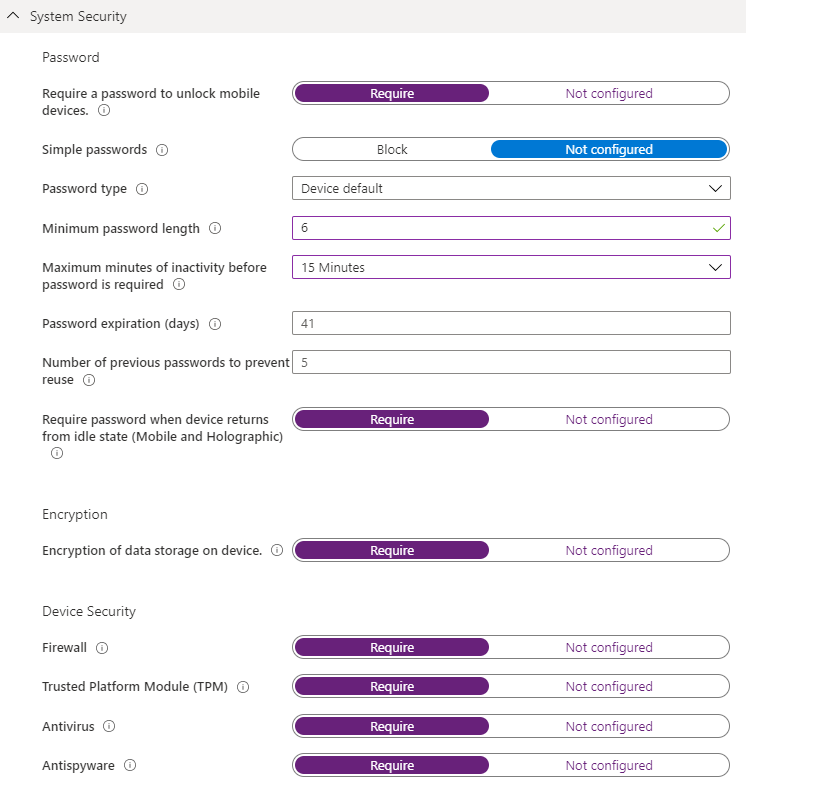

Een nalevingsbeleid maken met Microsoft Intune (alle platforms)

Volg deze stappen om een nalevingsbeleid te maken:

Selecteer Nalevingsbeleid voor apparaten >>> Maken beleid.

Selecteer een platform voor dit beleid (Windows 10 wordt bijvoorbeeld hieronder gebruikt).

Selecteer de gewenste apparaatstatusconfiguratie.

Configureer minimale of maximale apparaateigenschappen.

Configuration Manager-naleving configureren. Hiervoor moeten alle nalevingsevaluaties in Configuration Manager compatibel zijn en zijn alleen van toepassing op apparaten met comanaged Windows 10. Alle apparaten met alleen Intune retourneren N/B.

Systeembeveiliging configureren Instellingen.

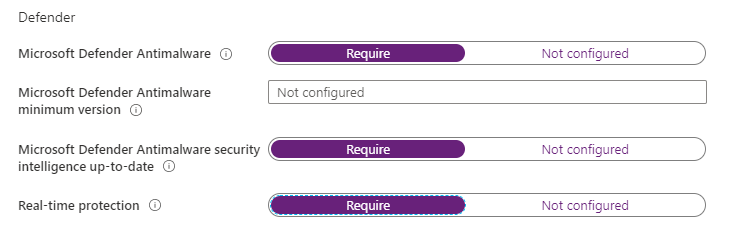

Configureer Microsoft Defender Antimalware.

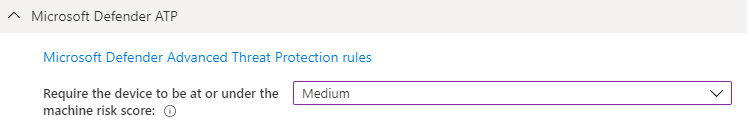

Configureer de vereiste Microsoft Defender voor Eindpunt machinerisicoscore.

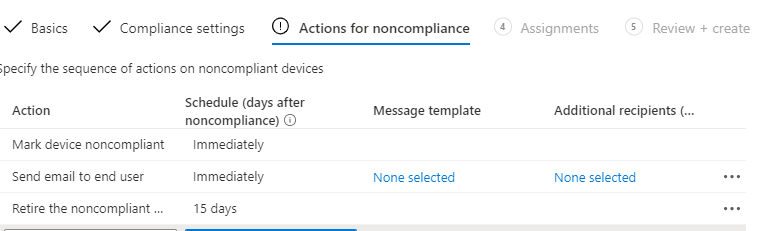

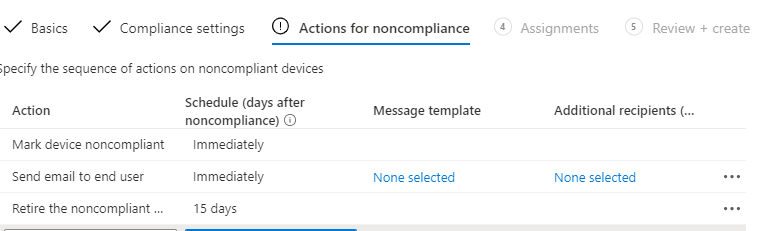

Geef op het tabblad Acties voor niet-naleving een reeks acties op die automatisch moeten worden toegepast op apparaten die niet voldoen aan dit nalevingsbeleid.

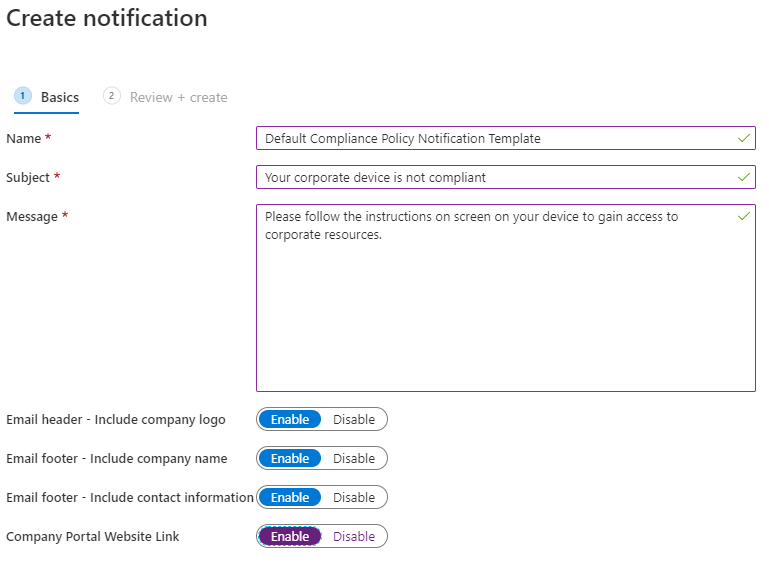

E-mail met meldingen automatiseren en aanvullende herstelacties toevoegen voor niet-compatibele apparaten in Intune (alle platforms)

Wanneer hun eindpunten of apps niet-compatibel worden, worden gebruikers begeleid door zelfherstel. Waarschuwingen worden automatisch gegenereerd met extra waarschuwingen en geautomatiseerde acties die zijn ingesteld voor bepaalde drempelwaarden. U kunt herstelacties voor niet-naleving instellen.

Voer deze stappen uit:

Selecteer Meldingen maken voor nalevingsbeleid voor apparaten >>.>

Maak een sjabloon voor een meldingsbericht.

Selecteer Nalevingsbeleid voor >apparaten>, selecteer een van uw beleidsregels en selecteer vervolgens Eigenschappen.

Selecteer Acties voor niet-naleving > toevoegen.

Acties voor niet-naleving toevoegen:

Stel een geautomatiseerd e-mailbericht in voor gebruikers met niet-compatibele apparaten.

Stel een actie in om niet-compatibele apparaten op afstand te vergrendelen.

Stel een actie in om een niet-compatibel apparaat automatisch buiten gebruik te stellen na een bepaald aantal dagen.

III. Beleid voor preventie van gegevensverlies (DLP) wordt afgedwongen voor bedrijfsapparaten en BYOD

Zodra gegevenstoegang is verleend, wilt u bepalen wat de gebruiker met de gegevens kan doen. Als een gebruiker bijvoorbeeld toegang heeft tot een document met een bedrijfsidentiteit, wilt u voorkomen dat dat document wordt opgeslagen in een niet-beveiligde opslaglocatie voor consumenten of niet wordt gedeeld met een communicatie- of chat-app voor consumenten.

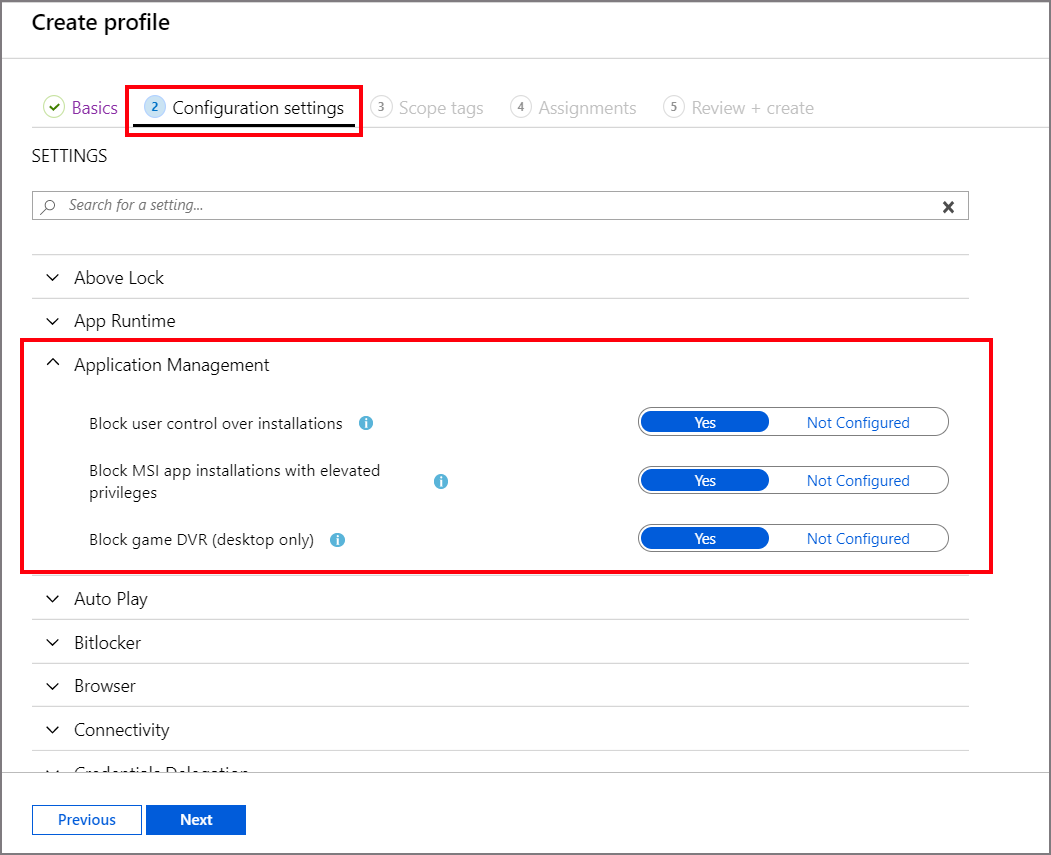

Aanbevolen beveiligingsinstellingen toepassen

Pas eerst beveiligingsinstellingen toe die door Microsoft worden aanbevolen op Windows 10-apparaten om bedrijfsgegevens te beveiligen (Hiervoor is Windows 10 1809 en hoger vereist):

Gebruik Intune-beveiligingsbasislijnen om uw gebruikers en apparaten te beveiligen en te beveiligen. Beveiligingsbasislijnen zijn vooraf geconfigureerde groepen Windows-instellingen waarmee u een bekende groep instellingen en standaardwaarden kunt toepassen die worden aanbevolen door de relevante beveiligingsteams.

Volg vervolgens deze stappen:

Selecteer Eindpuntbeveiligingsbasislijnen > om de lijst met beschikbare basislijnen weer te geven.

Selecteer de basislijn die u wilt gebruiken en selecteer vervolgens Profiel maken.

Bekijk op het tabblad Configuratie-instellingen de groepen Instellingen die beschikbaar zijn in de basislijn die u hebt geselecteerd. U kunt een groep uitvouwen om de instellingen in die groep en de standaardwaarden voor deze instellingen in de basislijn weer te geven. Ga als volgende te werk om specifieke instellingen te vinden:

Selecteer een groep om de beschikbare instellingen uit te vouwen en te controleren.

Gebruik de zoekbalk en geef trefwoorden op die de weergave filteren om alleen de groepen weer te geven die uw zoekcriteria bevatten.

Configureer de standaardinstellingen opnieuw om te voldoen aan de behoeften van uw bedrijf.

Selecteer op het tabblad Toewijzingen groepen die u wilt opnemen en wijs vervolgens de basislijn toe aan een of meer groepen. Als u de toewijzing wilt verfijnen, gebruikt u Groepen selecteren om uit te sluiten.

Controleren of updates automatisch worden geïmplementeerd op eindpunten

Windows 10-apparaten configureren

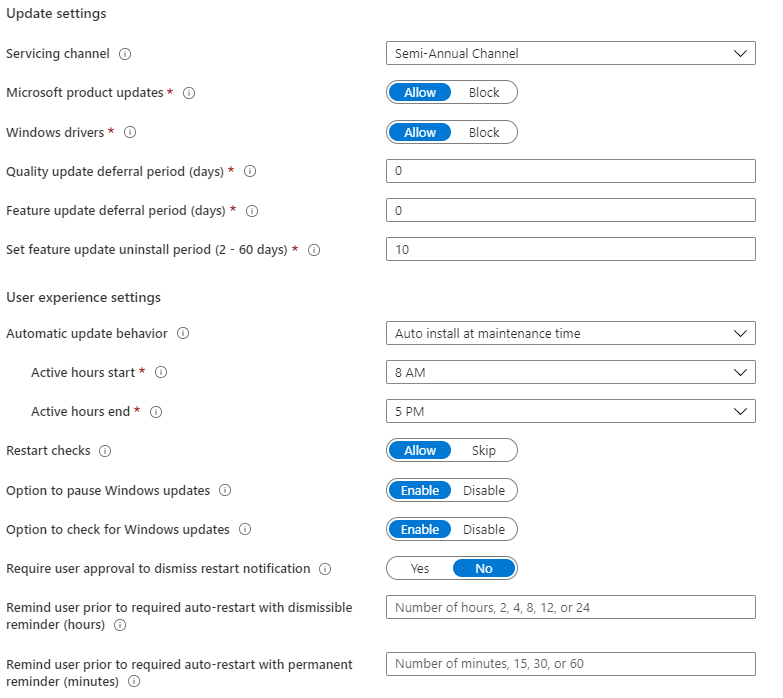

Configureer Windows Updates voor Bedrijven om de ervaring voor updatebeheer voor gebruikers te vereenvoudigen en ervoor te zorgen dat apparaten automatisch worden bijgewerkt om te voldoen aan het vereiste nalevingsniveau.

Volg vervolgens deze stappen:

Beheer Windows 10-software-updates in Intune door updateringen te maken en een verzameling instellingen in te schakelen die worden geconfigureerd wanneer Windows 10-updates worden geïnstalleerd.

Selecteer Apparaten die > Windows > 10-updateringen > maken.

Configureer onder Instellingen voor updatering instellingen voor uw bedrijf.

Kies onder Toewijzingen de optie +Groepen selecteren die u wilt opnemen en wijs vervolgens de updatering toe aan een of meer groepen. Als u de toewijzing wilt verfijnen, gebruikt u + Groepen selecteren om uit te sluiten.

Beheer windows 10-onderdelenupdates in Intune om apparaten naar de Windows-versie te brengen die u opgeeft (bijvoorbeeld 1803 of 1809) en de functies die op deze apparaten zijn ingesteld, te blokkeren totdat u ervoor kiest deze bij te werken naar een latere Windows-versie.

Selecteer Apparaten > die Windows > 10-onderdelenupdates > maken.

Geef onder Basisinformatie een naam, een beschrijving (optioneel) op en selecteer voor onderdelenupdate die u wilt implementeren de versie van Windows met de gewenste onderdelenset en selecteer vervolgens Volgende.

Kies en selecteer onder Toewijzingen groepen die u wilt opnemen en wijs vervolgens de implementatie van de onderdelenupdate toe aan een of meer groepen.

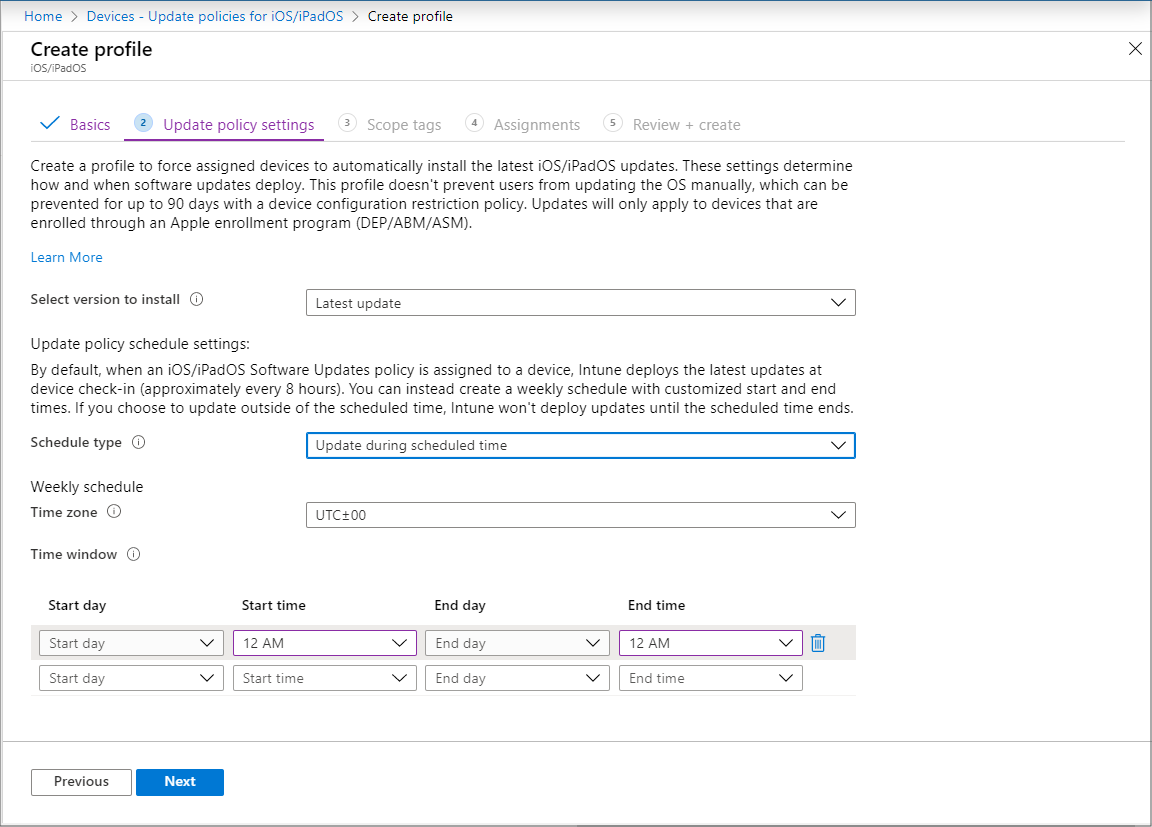

Configureer iOS-updates voor door het bedrijf ingeschreven apparaten om de ervaring voor updatebeheer voor gebruikers te vereenvoudigen en ervoor te zorgen dat apparaten automatisch worden bijgewerkt om te voldoen aan het vereiste nalevingsniveau. Configureer het updatebeleid voor iOS.

Volg vervolgens deze stappen:

Selecteer Beleid voor het bijwerken van apparaten > voor iOS/iPadOS > : profiel maken.

Geef op het tabblad Basisinformatie een naam op voor dit beleid, geef een beschrijving (optioneel) op en selecteer vervolgens Volgende.

Configureer het volgende op het tabblad Beleidsinstellingen bijwerken:

Selecteer de versie die u wilt installeren. U kunt kiezen uit:

Nieuwste update: Hiermee wordt de laatst uitgebrachte update geïmplementeerd voor iOS/iPadOS.

Elke eerdere versie die beschikbaar is in de vervolgkeuzelijst. Als u een eerdere versie selecteert, moet u ook een apparaatconfiguratiebeleid implementeren om de zichtbaarheid van software-updates te vertragen.

Schematype: Configureer de planning voor dit beleid:

Bijwerken bij volgende check-in. De update wordt op het apparaat geïnstalleerd wanneer deze de volgende keer wordt ingecheckt bij Intune. Dit is de eenvoudigste optie en heeft geen aanvullende configuraties.

Bijwerken tijdens geplande tijd. U configureert een of meer tijdvensters waarin de update wordt geïnstalleerd bij het inchecken.

Bijwerken buiten geplande tijd. U configureert een of meer tijdvensters waarin de updates niet worden geïnstalleerd bij het inchecken.

Wekelijks schema: Als u een ander schematype dan bij volgende check-in kiest, configureert u de volgende opties:

Kies een tijdzone.

Definieer een tijdvenster. Definieer een of meer tijdsblokken die beperken wanneer de updates worden geïnstalleerd. Opties zijn onder andere begindag, begintijd, einddag en eindtijd. Door een begin- en einddag te gebruiken, worden nachtblokken ondersteund. Als u geen tijden configureert om te beginnen of eindigen, resulteert de configuratie in geen beperkingen en updates kunnen op elk gewenst moment worden geïnstalleerd.

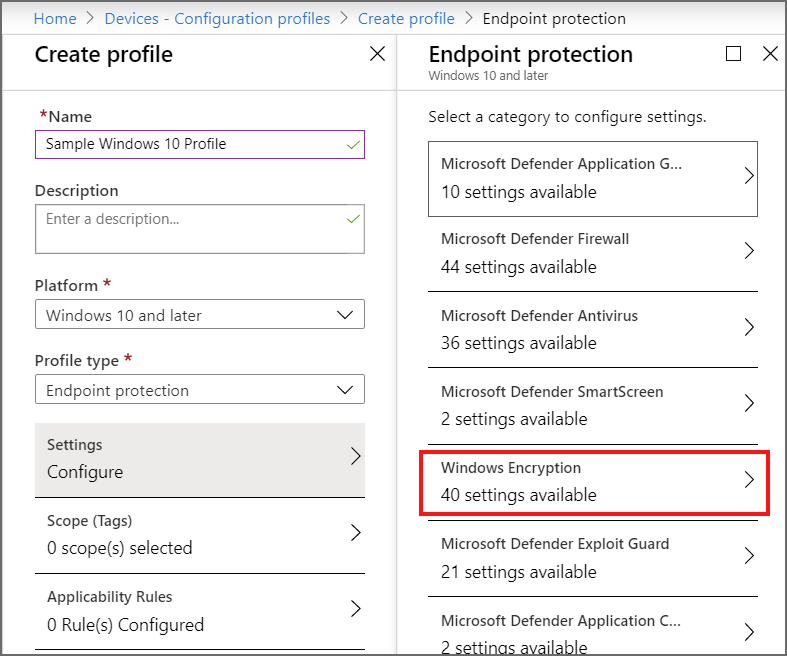

Controleren of apparaten zijn versleuteld

Bitlocker configureren voor het versleutelen van Windows 10-apparaten

Selecteer Apparaatconfiguratieprofielen >> Profiel maken.

Stel de volgende opties in:

Platform: Windows 10 en hoger

Profieltype: Endpoint Protection

Selecteer Instellingen > Windows-versleuteling.

Configureer instellingen voor BitLocker om te voldoen aan de behoeften van uw bedrijf en selecteer VERVOLGENS OK.

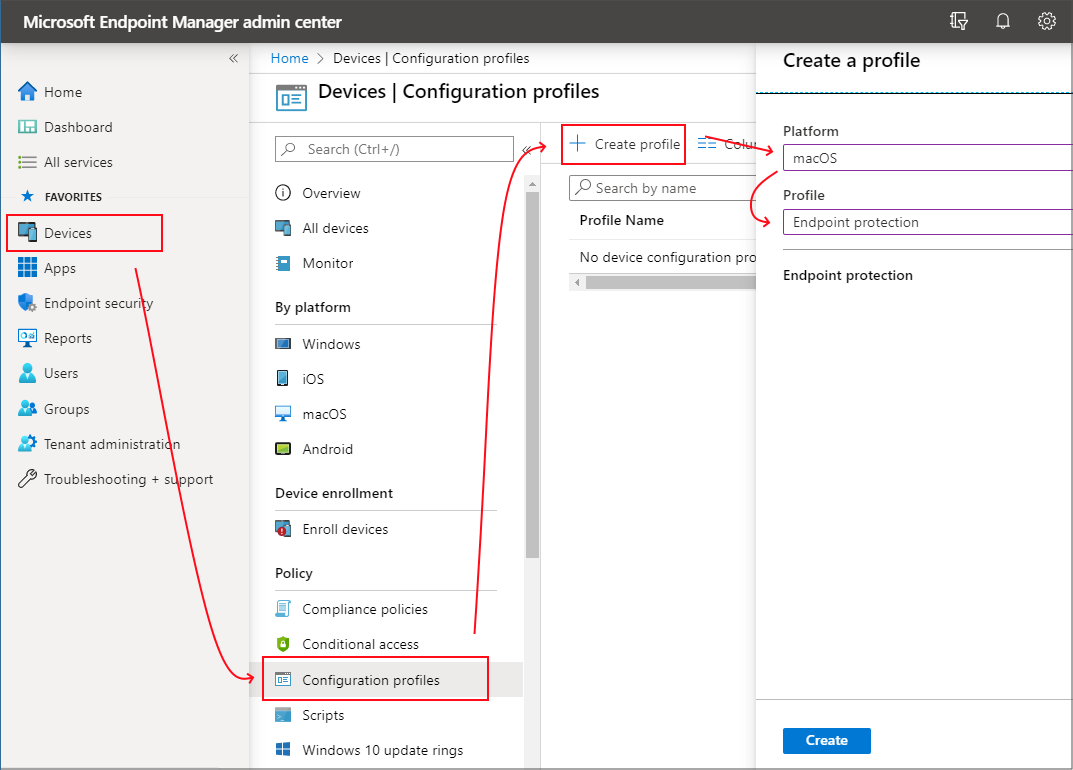

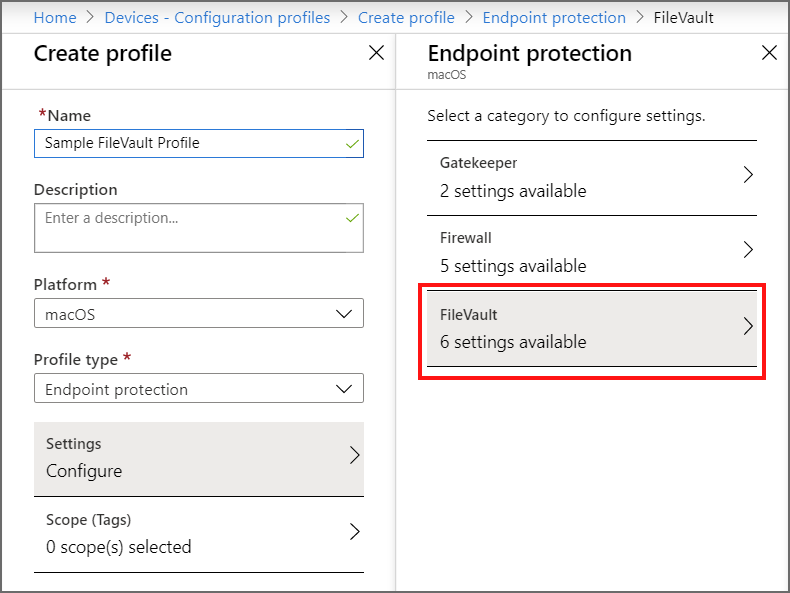

FileVault-versleuteling configureren op macOS-apparaten

Selecteer Apparaatconfiguratieprofielen >> Profiel maken.

Stel de volgende opties in:

Platform: macOS.

Profieltype: Endpoint Protection.

Selecteer Instellingen > FileVault.

Selecteer Inschakelen voor FileVault.

Voor het type Herstelsleutel wordt alleen persoonlijke sleutel ondersteund.

Configureer de resterende FileVault-instellingen om te voldoen aan de behoeften van uw bedrijf en selecteer VERVOLGENS OK.

Beveiligingsbeleid voor toepassingen maken om bedrijfsgegevens op app-niveau te beveiligen

Maak app-beveiligingsbeleid (APP) om ervoor te zorgen dat uw gegevens veilig blijven of zijn opgenomen in een beheerde app. Een beleid kan een regel zijn die wordt afgedwongen wanneer de gebruiker toegang probeert te krijgen tot 'bedrijfsgegevens' of deze probeert te verplaatsen, of een reeks acties die verboden zijn of worden gecontroleerd wanneer de gebruiker zich in de app bevindt.

Het APP-framework voor gegevensbeveiliging is ingedeeld in drie verschillende configuratieniveaus, waarbij elk niveau afbouwt op het vorige niveau:

Enterprise Basic Data Protection (Niveau 1) zorgt ervoor dat apps worden beveiligd met een pincode en versleuteld en worden selectieve wisbewerkingen uitgevoerd. Voor Android-apparaten valideert dit niveau attestation voor Android-apparaten. Dit is een configuratie op invoerniveau die vergelijkbaar beheer van gegevensbeveiliging biedt in exchange Online-postvakbeleid en IT en de gebruikerspopulatie introduceert in APP.

Enterprise Enhanced Data Protection (Niveau 2) introduceert mechanismen voor preventie van app-gegevenslekken en minimale vereisten voor het besturingssysteem. Dit is de configuratie die van toepassing is op de meeste mobiele gebruikers die toegang hebben tot werk- of schoolgegevens.

Enterprise High Data Protection (Level 3) introduceert geavanceerde mechanismen voor gegevensbeveiliging , verbeterde pincodeconfiguratie en APP Mobile Threat Defense. Deze configuratie is wenselijk voor gebruikers die toegang hebben tot gegevens met een hoog risico.

Volg vervolgens deze stappen:

Kies in de Intune-portal apps> App-beveiliging-beleid. Met deze selectie opent u de App-beveiliging beleidsdetails, waar u nieuwe beleidsregels maakt en bestaande beleidsregels bewerkt.

Selecteer Beleid maken en selecteer iOS/iPadOS of Android. Het deelvenster Beleid maken wordt weergegeven.

Kies de apps waarop u het app-beveiligingsbeleid wilt toepassen.

Gegevensbescherming configureren Instellingen:

iOS-/iPadOS-gegevensbeveiliging. Zie beveiligingsbeleidsinstellingen voor iOS-/iPadOS-apps - Gegevensbeveiliging voor meer informatie.

Android-gegevensbeveiliging. Zie instellingen voor beveiligingsbeleid voor Android-apps - Gegevensbeveiliging voor meer informatie.

Toegangsvereiste configureren Instellingen:

Toegangsvereisten voor iOS/iPadOS. Zie de beveiligingsbeleidsinstellingen voor iOS-/iPadOS-apps - Toegangsvereisten voor meer informatie.

Toegangsvereisten voor Android. Zie instellingen voor beveiligingsbeleid voor Android-apps - Toegangsvereisten voor meer informatie.

Configureer Instellingen voor voorwaardelijk starten:

Voorwaardelijk starten voor iOS/iPadOS. Zie de beveiligingsbeleidsinstellingen voor iOS-/iPadOS-apps - Voorwaardelijk starten voor meer informatie.

Voorwaardelijk starten met Android. Zie instellingen voor beveiligingsbeleid voor Android-apps - Voorwaardelijk starten voor meer informatie.

Klik op Volgende om de pagina Opdrachten weer te geven.

Wanneer u klaar bent, klikt u op Maken om het app-beveiligingsbeleid in Intune te maken.

|

|

Aanvullende implementatiedoelstellingen |

IV. Detectie van eindpuntrisico's wordt gebruikt om apparaatrisico's te bewaken

Zodra u uw eerste drie doelstellingen hebt bereikt, is de volgende stap het configureren van eindpuntbeveiliging, zodat geavanceerde beveiliging wordt ingericht, geactiveerd en bewaakt. Eén glasvenster wordt gebruikt om alle eindpunten consistent te beheren.

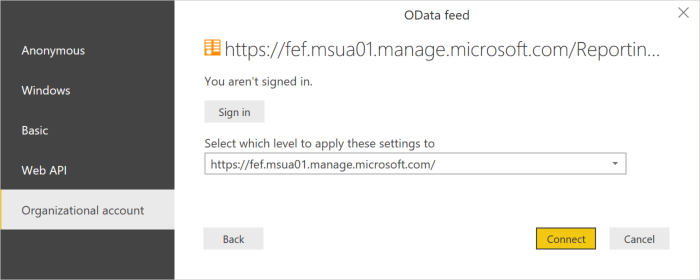

Eindpuntlogboeken en transacties routeren naar een SIEM of Power BI

Verzend met behulp van het Intune-datawarehouse apparaat- en app-beheergegevens naar rapportage- of SIEM-hulpprogramma's voor intelligente filtering van waarschuwingen om ruis te verminderen.

Volg vervolgens deze stappen:

Selecteer Rapporten > voor Intune-datawarehouse-datawarehouse>.

Kopieer de URL van de aangepaste feed. Bijvoorbeeld:

https://fef.tenant.manage.microsoft.com/ReportingService/DataWarehouseFEService?api-version=v1.0Open Power BI Desktop of uw SIEM-oplossing.

Vanuit uw SIEM-oplossing

Kies de optie voor het importeren of ophalen van gegevens uit een Odata-feed.

Vanuit PowerBI

Selecteer in het menu De OData-feed Bestand > ophalen>.

Plak de url van de aangepaste feed die u uit de vorige stap hebt gekopieerd in het URL-vak in het OData-feedvenster.

Selecteer Basic.

Selecteer OK.

Selecteer organisatieaccount en meld u aan met uw Intune-referenties.

Selecteer Verbinding maken. De Navigator opent en toont u de lijst met tabellen in het Intune-datawarehouse.

Selecteer de apparaten en de tabellen ownerTypes. Selecteer Laden. Power BI laadt gegevens naar het model.

Een relatie maken. U kunt meerdere tabellen importeren om niet alleen de gegevens in één tabel, maar gerelateerde gegevens in verschillende tabellen te analyseren. Power BI heeft een functie met de naam autodetectie die probeert relaties voor u te vinden en te maken. De tabellen in het datawarehouse zijn gebouwd om te werken met de functie autodetectie in Power BI. Zelfs als Power BI de relaties niet automatisch vindt, kunt u de relaties nog steeds beheren.

Selecteer Relaties beheren.

Selecteer Autodetectie als Power BI de relaties nog niet heeft gedetecteerd.

Meer informatie over geavanceerde manieren om PowerBI-visualisaties in te stellen.

V. Toegangsbeheer wordt gated op eindpuntrisico's voor zowel bedrijfsapparaten als BYOD

Bedrijfsapparaten worden ingeschreven met een cloudinschrijvingsservice zoals DEP, Android Enterprise of Windows AutoPilot

Het bouwen en onderhouden van aangepaste installatiekopieën van besturingssystemen is een tijdrovend proces en kan tijd omvatten voor het toepassen van aangepaste installatiekopieën van besturingssystemen op nieuwe apparaten om ze voor te bereiden op gebruik.

Met cloudinschrijvingsservices van Microsoft Intune kunt u nieuwe apparaten aan uw gebruikers geven zonder dat u aangepaste installatiekopieën van besturingssystemen hoeft te bouwen, onderhouden en toepassen op de apparaten.

Windows Autopilot is een verzameling technologieën die worden gebruikt om nieuwe apparaten in te stellen en vooraf te configureren, zodat ze klaar zijn voor productief gebruik. U kunt Windows Autopilot ook gebruiken om apparaten opnieuw in te stellen, een ander doel te geven en te herstellen.

Configureer Windows Autopilot om Microsoft Entra join te automatiseren en nieuwe bedrijfsapparaten in te schrijven bij Intune.

Configureer Apple DEP om iOS- en iPadOS-apparaten automatisch in te schrijven.

Producten die in deze handleiding worden behandeld

Microsoft Azure

Microsoft 365

Microsoft Endpoint Manager (inclusief Microsoft Intune en Configuration Manager)

Microsoft Defender voor Eindpunt

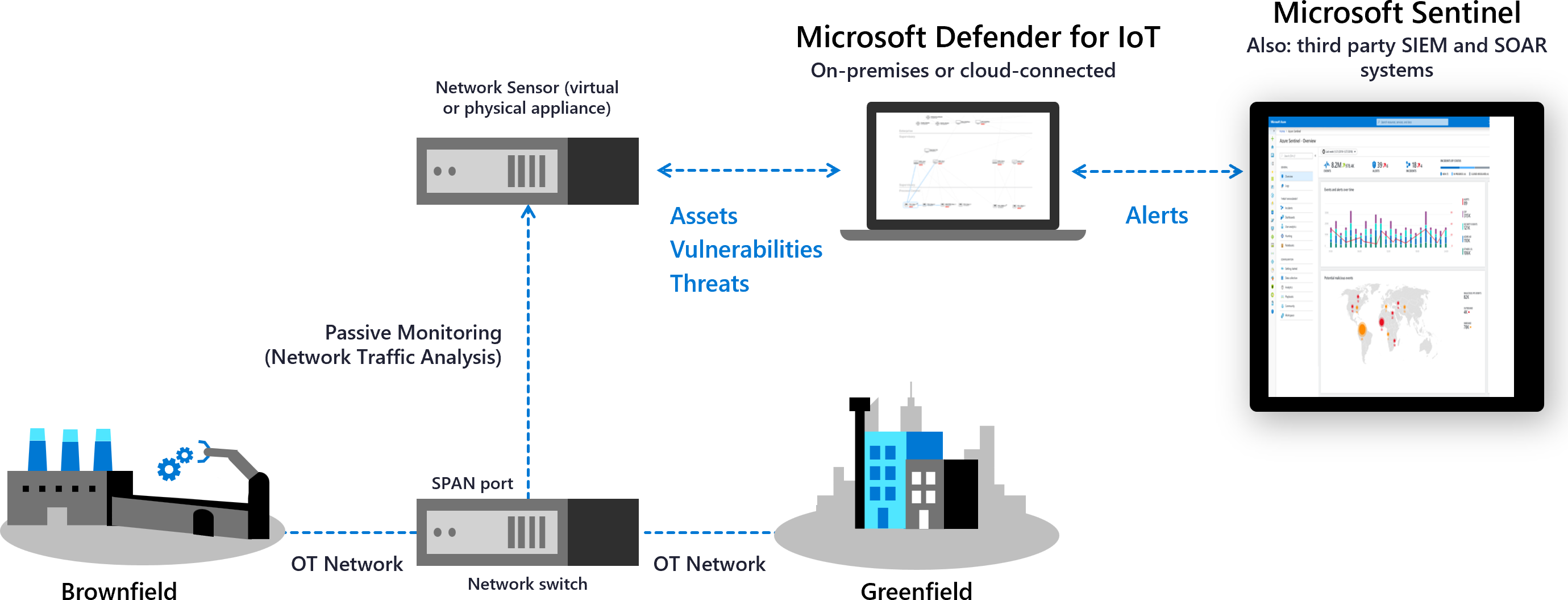

Zero Trust en uw OT-netwerken

Microsoft Defender for IoT is een geïntegreerde beveiligingsoplossing die speciaal is gebouwd om apparaten, beveiligingsproblemen en bedreigingen in IoT- en OT-netwerken (Operational Technology) te identificeren. Gebruik Defender for IoT om beveiliging toe te passen op uw hele IoT/OT-omgeving, inclusief bestaande apparaten die mogelijk geen ingebouwde beveiligingsagenten hebben.

OT-netwerken verschillen vaak van traditionele IT-infrastructuur en hebben een gespecialiseerde benadering nodig voor nulvertrouwen. OT-systemen gebruiken unieke technologie met eigen protocollen en hebben mogelijk verouderde platforms met beperkte connectiviteit en kracht, of specifieke veiligheidsvereisten en unieke blootstelling aan fysieke aanvallen.

Defender for IoT ondersteunt nul vertrouwensprincipes door ot-specifieke uitdagingen aan te pakken, zoals:

- Hulp bij het beheren van externe verbindingen in uw OT-systemen

- Controleren en helpen bij het verminderen van verbindingen tussen afhankelijke systemen

- Single Points of Failure in uw netwerk vinden

Implementeer Defender for IoT-netwerksensoren om apparaten en verkeer te detecteren en te kijken naar OT-specifieke beveiligingsproblemen. Segmenteer uw sensoren in sites en zones in uw netwerk om verkeer tussen zones te bewaken en volg de risicogebaseerde risicobeperkingsstappen van Defender for IoT om het risico in uw OT-omgeving te verlagen. Defender for IoT bewaakt uw apparaten vervolgens continu op afwijkend of niet-geautoriseerd gedrag.

Integreer met Microsoft-services, zoals Microsoft Sentinel en andere partnerservices, waaronder SIEM- en ticketingsystemen, om Defender for IoT-gegevens in uw organisatie te delen.

Zie voor meer informatie:

- Zero Trust en uw OT-netwerken

- Uw OT-netwerken bewaken met Zero Trust-principes

- Defender for IoT-incidenten onderzoeken met Microsoft Sentinel

Conclusie

Een Zero Trust-benadering kan de beveiligingspostuur van uw apparaten en eindpunten aanzienlijk versterken. Neem voor meer informatie of hulp bij de implementatie contact op met uw customer success-team of lees verder door de andere hoofdstukken van deze handleiding die alle Zero Trust-pijlers omvat.

De reeks Zero Trust-implementatiehandleidingen

Feedback

Binnenkort beschikbaar: In de loop van 2024 zullen we GitHub-problemen geleidelijk uitfaseren als het feedbackmechanisme voor inhoud en deze vervangen door een nieuw feedbacksysteem. Zie voor meer informatie: https://aka.ms/ContentUserFeedback.

Feedback verzenden en weergeven voor