Een computergroep en gMSA-account maken voor Azure Monitor SCOM Managed Instance

In dit artikel wordt beschreven hoe u een gMSA-account (door een groep beheerd serviceaccount), een computergroep en een domeingebruikersaccount maakt in on-premises Active Directory.

Notitie

Zie Azure Monitor SCOM Managed Instance voor meer informatie over de architectuur van Azure Monitor SCOM Managed Instance.

Active Directory-vereisten

Als u Active Directory-bewerkingen wilt uitvoeren, installeert u de functie RSAT: Active Directory Domain Services en Lightweight Directory Tools. Installeer vervolgens het hulpprogramma Active Directory: gebruikers en computers. U kunt dit hulpprogramma installeren op elke computer met domeinconnectiviteit. U moet zich bij dit hulpprogramma aanmelden met beheerdersmachtigingen om alle Active Directory-bewerkingen uit te voeren.

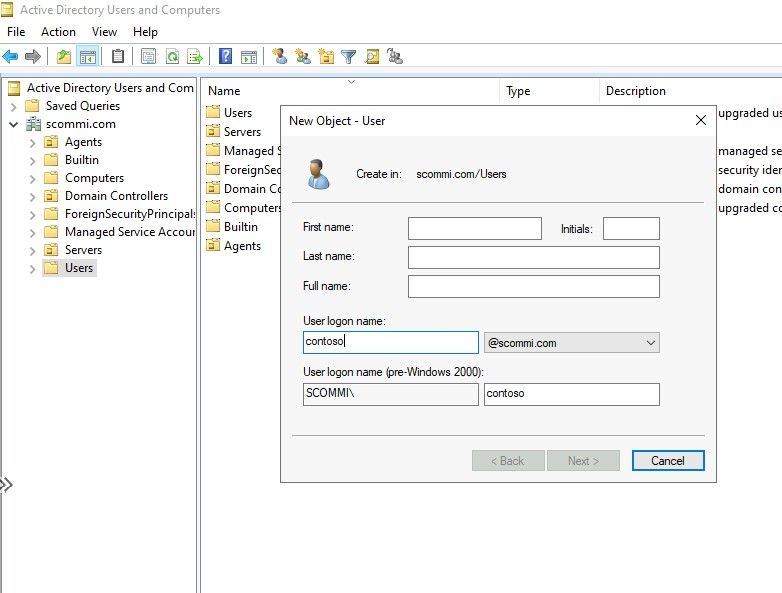

Een domeinaccount configureren in Active Directory

Maak een domeinaccount in uw Active Directory-exemplaar. Het domeinaccount is een typisch Active Directory-account. (Dit kan een niet-beheerdersaccount zijn.) U gebruikt dit account om de System Center Operations Manager-beheerservers toe te voegen aan uw bestaande domein.

Zorg ervoor dat dit account de machtigingen heeft om andere servers toe te voegen aan uw domein. U kunt een bestaand domeinaccount gebruiken als dit deze machtigingen heeft.

U gebruikt het geconfigureerde domeinaccount in latere stappen om een exemplaar van SCOM Managed Instance en de volgende stappen te maken.

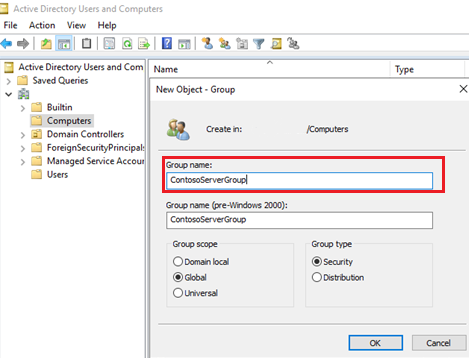

Een computergroep maken en configureren

Maak een computergroep in uw Active Directory-exemplaar. Zie Een groepsaccount maken in Active Directory voor meer informatie. Alle beheerservers die u maakt, maken deel uit van deze groep, zodat alle leden van de groep gMSA-referenties kunnen ophalen. (U maakt deze referenties in latere stappen.) De groepsnaam mag geen spaties bevatten en mag alleen alfabetische tekens bevatten.

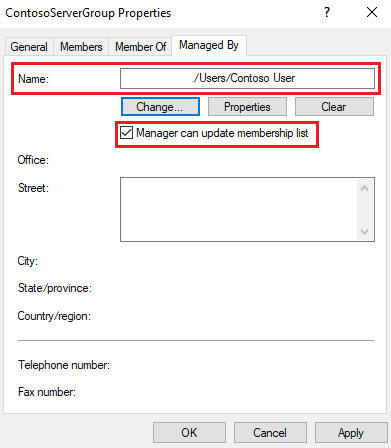

Als u deze computergroep wilt beheren, geeft u machtigingen op voor het domeinaccount dat u hebt gemaakt.

Selecteer de groepseigenschappen en selecteer vervolgens Beheerd door.

Voer bij Naam de naam van het domeinaccount in.

Schakel het selectievakje Manager kan lidmaatschapslijst bijwerken in.

Een gMSA-account maken en configureren

Maak een gMSA om de beheerserverservices uit te voeren en de services te verifiëren. Gebruik de volgende PowerShell-opdracht om een gMSA-serviceaccount te maken. De DNS-hostnaam kan ook worden gebruikt om het statische IP-adres te configureren en dezelfde DNS-naam te koppelen aan het statische IP-adres als in stap 8.

New-ADServiceAccount ContosogMSA -DNSHostName "ContosoLB.aquiladom.com" -PrincipalsAllowedToRetrieveManagedPassword "ContosoServerGroup" -KerberosEncryptionType AES128, AES256 -ServicePrincipalNames MSOMHSvc/ContosoLB.aquiladom.com, MSOMHSvc/ContosoLB, MSOMSdkSvc/ContosoLB.aquiladom.com, MSOMSdkSvc/ContosoLB

In deze opdracht:

ContosogMSAis de gMSA-naam.ContosoLB.aquiladom.comis de DNS-naam voor de load balancer. Gebruik dezelfde DNS-naam om het statische IP-adres te maken en koppel dezelfde DNS-naam aan het statische IP-adres als in stap 8.ContosoServerGroupis de computergroep die is gemaakt in Active Directory (eerder opgegeven).MSOMHSvc/ContosoLB.aquiladom.com,SMSOMHSvc/ContosoLB,MSOMSdkSvc/ContosoLB.aquiladom.comenMSOMSdkSvc/ContosoLBzijn service-principalnamen.

Notitie

Als de gMSA-naam langer is dan 14 tekens, moet u ervoor zorgen dat u SamAccountName op minder dan 15 tekens instelt, inclusief het $ teken.

Als de hoofdsleutel niet effectief is, gebruikt u de volgende opdracht:

Add-KdsRootKey -EffectiveTime ((get-date).addhours(-10))

Zorg ervoor dat het gemaakte gMSA-account een lokaal beheerdersaccount is. Als er groepsbeleid-objectbeleidsregels zijn voor de lokale beheerders op Active Directory-niveau, moet u ervoor zorgen dat ze het gMSA-account als lokale beheerder hebben.

Belangrijk

Zie Zelfverificatie om de noodzaak van uitgebreide communicatie met zowel uw Active Directory-beheerder als de netwerkbeheerder te minimaliseren. Het artikel bevat een overzicht van de procedures die de Active Directory-beheerder en netwerkbeheerder gebruiken om hun configuratiewijzigingen te valideren en ervoor te zorgen dat de implementatie is geslaagd. Dit proces vermindert onnodige interactie tussen de Operations Manager-beheerder en de Active Directory-beheerder en de netwerkbeheerder. Deze configuratie bespaart de beheerders tijd.

Volgende stappen

Feedback

Binnenkort beschikbaar: In de loop van 2024 zullen we GitHub-problemen geleidelijk uitfaseren als het feedbackmechanisme voor inhoud en deze vervangen door een nieuw feedbacksysteem. Zie voor meer informatie: https://aka.ms/ContentUserFeedback.

Feedback verzenden en weergeven voor