Sudo-uitbreiding en SSH-sleutels configureren

Belangrijk

Deze versie van Operations Manager heeft het einde van de ondersteuning bereikt. U wordt aangeraden een upgrade uit te voeren naar Operations Manager 2022.

Met Operations Manager kunt u referenties opgeven voor een onbevoegd account dat moet worden verhoogd op een UNIX- of Linux-computer met behulp van sudo, zodat de gebruiker programma's kan uitvoeren of toegang kan krijgen tot bestanden met de beveiligingsbevoegdheden van een ander gebruikersaccount. Voor agentonderhoud hebt u ook de mogelijkheid om SSH-sleutels (Secure Shell) te gebruiken in plaats van een wachtwoord voor veilige communicatie tussen Operations Manager en de doelcomputer.

Notitie

Operations Manager ondersteunt verificatie op basis van SSH-sleutels met sleutelbestandsgegevens in de PPK-indeling (PuTTY Private Key). Momenteel worden SSH v.1 RSA-sleutels en SSH v.2 RSA- en DSA-sleutels ondersteund.

Als u de SSH-sleutel van de UNIX- en Linux-computer wilt verkrijgen en configureren, hebt u de volgende software op uw Windows-computer nodig:

- Een hulpprogramma voor bestandsoverdracht, zoals WinSCP, om bestanden van de UNIX- of Linux-computer over te brengen naar de Windows-computer.

- Het PuTTY-programma, of een vergelijkbaar programma, om opdrachten uit te voeren op de UNIX- of Linux-computer.

- Het programma PuTTYgen om de persoonlijke SHH-sleutel op te slaan in OpenSSH-indeling op de Windows-computer.

Notitie

Het sudo-programma bevindt zich op verschillende plaatsen in UNIX- en Linux-besturingssystemen. Om uniform toegang tot sudo te bieden, maakt het UNIX- en Linux-agentinstallatiescript de symbolische koppeling /etc/opt/microsoft/scx/conf/sudodir om te verwijzen naar de map die naar verwachting het sudo-programma bevat. De agent gebruikt vervolgens deze symbolische koppeling om sudo aan te roepen.

Wanneer de agent is geïnstalleerd, wordt deze symbolische koppeling automatisch gemaakt. Er zijn geen extra acties vereist voor standaard UNIX- en Linux-configuraties; Als sudo echter is geïnstalleerd op een niet-standaardlocatie, moet u de symbolische koppeling wijzigen zodat deze verwijst naar de map waar sudo is geïnstalleerd. Als u de symbolische koppeling wijzigt, blijft de waarde ervan behouden wanneer de agent wordt verwijderd, opnieuw wordt geïnstalleerd en wordt bijgewerkt.

Een account configureren voor sudo-uitbreiding

Notitie

De informatie in deze sectie helpt bij het configureren van een voorbeeldgebruiker, scomuser, en verleent deze volledige rechten op de clientcomputer.

Als u al gebruikersaccounts hebt en/of bewaking met lage bevoegdheden wilt instellen, zijn sudoers-sjablonen beschikbaar en verlenen ze alleen de machtigingen die nodig zijn voor geslaagde bewakings- en onderhoudsbewerkingen. Zie Sudoers-sjablonen voor uitbreiding in UNIX-/Linux-bewaking voor meer informatie

Met de volgende procedures maakt u een account en sudo-uitbreiding door voor een gebruikersnaam te gebruiken scomuser .

Een gebruiker maken

- Meld u aan bij de UNIX- of Linux-computer als

root - Voeg de gebruiker toe:

useradd scomuser - Voeg een wachtwoord toe en bevestig het wachtwoord:

passwd scomuser

U kunt nu de sudo-uitbreiding configureren en een SSH-sleutel maken voor scomuser, zoals beschreven in de volgende procedures.

Sudo-uitbreiding configureren voor de gebruiker

Meld u aan bij de UNIX- of Linux-computer als

rootGebruik het visudo-programma om de sudo-configuratie in een vi-teksteditor te bewerken. Voer de volgende opdracht uit:

visudoZoek de volgende regel:

root ALL=(ALL) ALLVoeg de volgende regel erna in:

scomuser ALL=(ALL) NOPASSWD: ALLTTY-toewijzing wordt niet ondersteund. Zorg ervoor dat de volgende regel is uitgeschakeld:

# Defaults requirettyBelangrijk

Zonder deze stap werkt sudo niet.

Sla het bestand op en sluit visudo af:

- Druk op

ESCgevolgd: (colon)doorwq!en drukEntervervolgens op om de wijzigingen op te slaan en probleemloos af te sluiten.

- Druk op

Test de configuratie door de volgende twee opdrachten in te voeren. Het resultaat moet een overzicht van de map zijn, zonder dat om een wachtwoord wordt gevraagd:

su - scomuser sudo ls /etc

U hebt nu toegang tot het account met behulp van het scomuser wachtwoord en sudo-uitbreiding, zodat u referenties kunt opgeven in taak- en detectiewizards en in RunAs-accounts.

Een SSH-sleutel voor verificatie maken

Tip

SSH-sleutels worden alleen gebruikt voor agentonderhoudsbewerkingen en worden niet gebruikt voor bewaking. Zorg ervoor dat u de sleutel voor de juiste gebruiker maakt als u meerdere accounts gebruikt.

In de volgende procedures wordt een SSH-sleutel gemaakt voor het scomuser-account dat in de vorige voorbeelden is gemaakt.

De SSH-sleutel genereren

- Meld u aan als

scomuser. - Genereer de sleutel met behulp van het algoritme Digital Signature Algorithm (DSA):

ssh-keygen -t dsa- Noteer de optionele wachtwoordzin als u er een hebt opgegeven.

Het hulpprogramma ssh-keygen maakt de /home/scomuser/.ssh map met het bestand id_dsa met de persoonlijke sleutel en het openbare-sleutelbestand id_dsa.pub erin. Deze bestanden worden gebruikt in de volgende procedure.

Een gebruikersaccount configureren ter ondersteuning van de SSH-sleutel

- Typ de volgende opdrachten bij de opdrachtprompt. Ga als volgt naar de gebruikersaccountmap:

cd /home/scomuser - Exclusieve eigenaarstoegang tot de directory opgeven:

chmod 700 .ssh - Navigeer naar de map .ssh:

cd .ssh - Maak een bestand met geautoriseerde sleutels met de openbare sleutel:

cat id_dsa.pub >> authorized_keys - Geef de gebruiker lees- en schrijfmachtigingen voor het bestand met geautoriseerde sleutels:

chmod 600 authorized_keys

U kunt nu de persoonlijke SSH-sleutel kopiëren naar de Windows-computer, zoals beschreven in de volgende procedure.

Kopieer de persoonlijke SSH-sleutel naar de Windows-computer en sla deze op in de OpenSSH-indeling

- Gebruik een hulpprogramma, zoals WinSCP, om het persoonlijke-sleutelbestand

id_dsa(zonder extensie) van de client over te dragen naar een map op uw Windows-computer. - Voer PuTTYgen uit.

- Selecteer in het dialoogvenster PuTTY-sleutelgenerator de knop Laden en selecteer vervolgens de persoonlijke sleutel

id_dsadie u hebt overgedragen van de UNIX- of Linux-computer. - Selecteer Persoonlijke sleutel en naam opslaan en sla het bestand op in de gewenste map.

- U kunt het geëxporteerde bestand gebruiken in een Uitvoeren als-onderhoudsaccount dat is geconfigureerd voor

scomuser, of bij het uitvoeren van onderhoudstaken via de console.

U kunt het scomuser-account gebruiken door de SSH-sleutel en sudo-uitbreiding te gebruiken voor het opgeven van referenties in Operations Manager-wizards en voor het configureren van Uitvoeren als-accounts.

Belangrijk

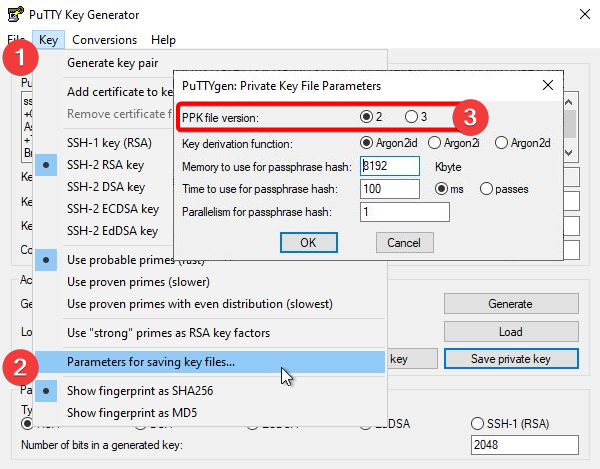

PPK-bestand versie 2 is de enige versie die momenteel wordt ondersteund voor System Center Operations Manager.

PuTTYgen is standaard ingesteld op het gebruik van PPK-bestand versie 3. U kunt de VERSIE van het PPK-bestand wijzigen in 2 door naar de werkbalk te gaan en Sleutelparameters > voor het opslaan van sleutelbestanden te selecteren... en vervolgens het keuzerondje voor 2 voor ppk-bestandsversie te selecteren.

Volgende stappen

- Raadpleeg Referenties die u nodig hebt voor toegang tot UNIX- en Linux-computers om te begrijpen hoe u uw UNIX- en Linux-computers kunt verifiëren en bewaken.

- Raadpleeg SSL-coderingen configureren als u Operations Manager opnieuw moet configureren om een andere codering te gebruiken.

Feedback

Binnenkort beschikbaar: In de loop van 2024 zullen we GitHub-problemen geleidelijk uitfaseren als het feedbackmechanisme voor inhoud en deze vervangen door een nieuw feedbacksysteem. Zie voor meer informatie: https://aka.ms/ContentUserFeedback.

Feedback verzenden en weergeven voor