Verbindingsproblemen met toepassingen oplossen op virtuele machines in Azure

Er zijn verschillende redenen waarom u geen verbinding kunt maken met een toepassing die wordt uitgevoerd op een virtuele Azure-machine (VM). Redenen zijn onder andere de toepassing die niet wordt uitgevoerd of luistert op de verwachte poorten, de luisterpoort is geblokkeerd of netwerkregels die verkeer niet correct doorgeven aan de toepassing. In dit artikel wordt een methodische benadering beschreven om het probleem te vinden en op te lossen.

Als u problemen ondervindt bij het maken van verbinding met uw VM via RDP of SSH, raadpleegt u eerst een van de volgende artikelen:

- Problemen met Extern bureaublad-verbindingen met een virtuele Windows-machine van Azure oplossen

- Problemen met SSH-verbindingen (Secure Shell) met een virtuele Azure-machine op basis van Linux oplossen.

Als u op enig moment in dit artikel meer hulp nodig hebt, kunt u contact opnemen met de Azure-experts op de MSDN Azure- en Stack Overflow-forums. U kunt ook een ondersteuning voor Azure incident indienen. Ga naar de ondersteuning voor Azure site en selecteer Ondersteuning krijgen.

Snelstartstappen voor probleemoplossing

Als u problemen ondervindt bij het maken van verbinding met een toepassing, probeert u de volgende algemene stappen voor probleemoplossing. Probeer na elke stap opnieuw verbinding te maken met uw toepassing:

- De virtuele machine opnieuw opstarten

- De eindpunt-/firewallregels/NSG-regels (netwerkbeveiligingsgroep) opnieuw maken

- Verbinding maken vanaf een andere locatie, zoals een ander virtueel Azure-netwerk

- De virtuele machine opnieuw implementeren

- De virtuele machine opnieuw maken

Zie Problemen met eindpuntconnectiviteit (RDP/SSH/HTTP, enzovoort) oplossen voor meer informatie.

Gedetailleerd overzicht van probleemoplossing

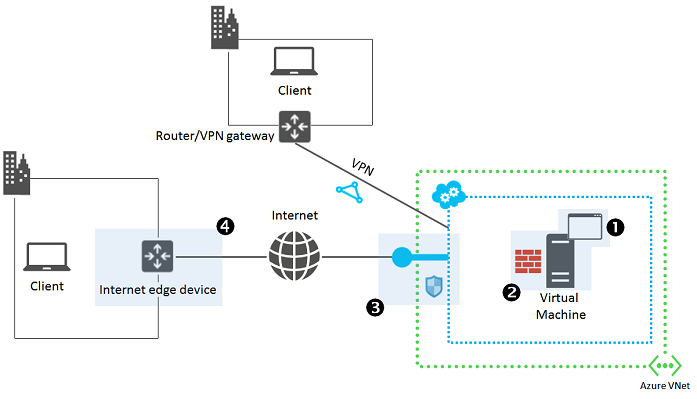

Er zijn vier hoofdgebieden voor het oplossen van problemen met de toegang tot een toepassing die wordt uitgevoerd op een virtuele Azure-machine.

- De toepassing die wordt uitgevoerd op de virtuele Machine van Azure.

- Wordt de toepassing zelf correct uitgevoerd?

- De virtuele Azure-machine.

- Wordt de VM zelf correct uitgevoerd en reageert deze op aanvragen?

- Azure-netwerkeindpunten.

- Cloudservice-eindpunten voor virtuele machines in het klassieke implementatiemodel.

- Netwerkbeveiligingsgroepen en binnenkomende NAT-regels voor virtuele machines in Resource Manager implementatiemodel.

- Kan verkeer van gebruikers naar de VM/toepassing op de verwachte poorten stromen?

- Uw Internet Edge-apparaat.

- Zijn er firewallregels die voorkomen dat het verkeer correct doorstroomt?

Voor clientcomputers die toegang hebben tot de toepassing via een site-naar-site-VPN- of ExpressRoute-verbinding, zijn de belangrijkste gebieden die problemen kunnen veroorzaken de toepassing en de virtuele Azure-machine.

Volg deze stappen om de oorzaak van het probleem en de correctie ervan te bepalen.

Stap 1: Toegang tot de toepassing vanaf doel-VM

Probeer toegang te krijgen tot de toepassing met het juiste clientprogramma vanaf de VM waarop deze wordt uitgevoerd. Gebruik de lokale hostnaam, het lokale IP-adres of het loopback-adres (127.0.0.1).

Als de toepassing bijvoorbeeld een webserver is, opent u een browser op de VM en probeert u toegang te krijgen tot een webpagina die wordt gehost op de VM.

Als u toegang hebt tot de toepassing, gaat u naar stap 2.

Als u geen toegang hebt tot de toepassing, controleert u de volgende instellingen:

- De toepassing wordt uitgevoerd op de virtuele doelmachine.

- De toepassing luistert op de verwachte TCP- en UDP-poorten.

Gebruik op zowel Windows- als Linux-gebaseerde virtuele machines de opdracht netstat -a om de actieve luisterpoorten weer te geven. Controleer de uitvoer voor de verwachte poorten waarop uw toepassing moet luisteren. Start de toepassing opnieuw of configureer deze zo nodig om de verwachte poorten te gebruiken en probeer de toepassing opnieuw lokaal te openen.

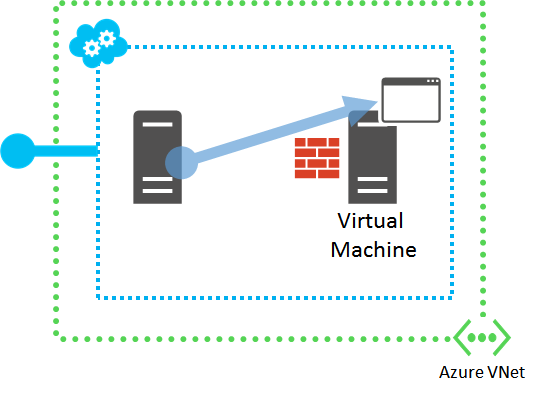

Stap 2: Toegang tot de toepassing vanaf een andere VM in hetzelfde virtuele netwerk

Probeer toegang te krijgen tot de toepassing vanaf een andere VM, maar in hetzelfde virtuele netwerk, met behulp van de hostnaam van de VM of het door Azure toegewezen openbare, privé- of provider-IP-adres. Gebruik voor virtuele machines die zijn gemaakt met het klassieke implementatiemodel niet het openbare IP-adres van de cloudservice.

Als de toepassing bijvoorbeeld een webserver is, probeert u een webpagina te openen vanuit een browser op een andere VM in hetzelfde virtuele netwerk.

Als u toegang hebt tot de toepassing, gaat u naar Stap 3.

Als u geen toegang hebt tot de toepassing, controleert u de volgende instellingen:

- De hostfirewall op de doel-VM staat het binnenkomende aanvraag- en uitgaand antwoordverkeer toe.

- Inbraakdetectie of netwerkbewakingssoftware die op de doel-VM wordt uitgevoerd, staat het verkeer toe.

- Cloud Services eindpunten of netwerkbeveiligingsgroepen het verkeer toestaan:

- Een afzonderlijk onderdeel dat wordt uitgevoerd in uw VM in het pad tussen de test-VM en uw VM, zoals een load balancer of firewall, staat het verkeer toe.

Op een virtuele Windows-machine gebruikt u Windows Firewall met geavanceerde beveiliging om te bepalen of de firewallregels binnenkomend en uitgaand verkeer van uw toepassing uitsluiten.

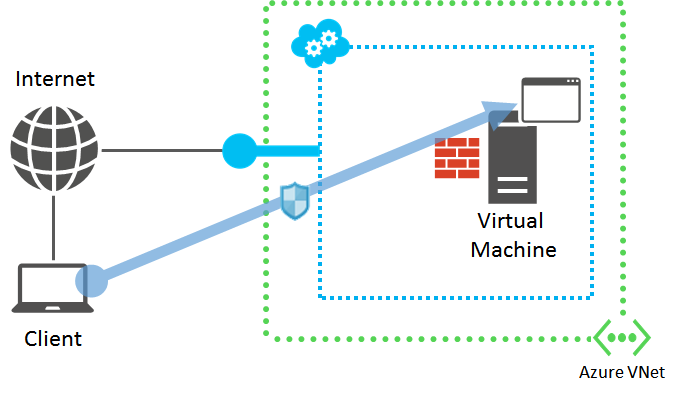

Stap 3: Toegang tot de toepassing van buiten het virtuele netwerk

Probeer toegang te krijgen tot de toepassing vanaf een computer buiten het virtuele netwerk als de VM waarop de toepassing wordt uitgevoerd. Gebruik een ander netwerk als uw oorspronkelijke clientcomputer.

Als de toepassing bijvoorbeeld een webserver is, probeert u de webpagina te openen vanuit een browser die wordt uitgevoerd op een computer die zich niet in het virtuele netwerk bevindt.

Als u geen toegang hebt tot de toepassing, controleert u de volgende instellingen:

Voor VM's die zijn gemaakt met het klassieke implementatiemodel:

- Controleer of de eindpuntconfiguratie voor de VM het binnenkomende verkeer toestaat, met name het protocol (TCP of UDP) en de openbare en persoonlijke poortnummers.

- Controleer of toegangsbeheerlijsten (ACL's) op het eindpunt binnenkomend verkeer van internet niet verhinderen.

- Zie Eindpunten instellen op een virtuele machine voor meer informatie.

Voor VM's die zijn gemaakt met het Resource Manager-implementatiemodel:

- Controleer of de configuratie van de binnenkomende NAT-regel voor de VM het binnenkomende verkeer toestaat, met name het protocol (TCP of UDP) en de openbare en persoonlijke poortnummers.

- Controleer of netwerkbeveiligingsgroepen het binnenkomende aanvraag- en uitgaande antwoordverkeer toestaan.

- Zie Wat is een netwerkbeveiligingsgroep? voor meer informatie.

Als de virtuele machine of het eindpunt lid is van een set met gelijke taakverdeling:

- Controleer of het testprotocol (TCP of UDP) en het poortnummer juist zijn.

- Als het testprotocol en de poort verschillen van het setprotocol en de poort met gelijke taakverdeling:

- Controleer of de toepassing luistert op het testprotocol (TCP of UDP) en poortnummer (gebruik netstat –a op de doel-VM).

- Controleer of de hostfirewall op de doel-VM de binnenkomende testaanvraag en het uitgaande testantwoordverkeer toestaat.

Als u toegang hebt tot de toepassing, moet u ervoor zorgen dat het internetrandapparaat het volgende toestaat:

- De uitgaande toepassing vraagt verkeer aan van uw clientcomputer naar de virtuele Azure-machine.

- Het binnenkomende toepassingsresponsverkeer van de virtuele Azure-machine.

Stap 4 Als u geen toegang hebt tot de toepassing, gebruikt u IP Verifiëren om de instellingen te controleren

Zie Overzicht van Azure-netwerkbewaking voor meer informatie.

Aanvullende bronnen

Problemen met Extern bureaublad-verbindingen met een virtuele Windows-machine van Azure oplossen

Contacteer ons voor hulp

Als u vragen hebt of hulp nodig hebt, maak een ondersteuningsaanvraag of vraag de Azure-communityondersteuning. U kunt ook productfeedback verzenden naar de Feedback-community van Azure.

Feedback

Binnenkort beschikbaar: In de loop van 2024 zullen we GitHub-problemen geleidelijk uitfaseren als het feedbackmechanisme voor inhoud en deze vervangen door een nieuw feedbacksysteem. Zie voor meer informatie: https://aka.ms/ContentUserFeedback.

Feedback verzenden en weergeven voor