Webbeveiliging

Van toepassing op:

- Plan 1 voor Microsoft Defender voor Eindpunt

- Plan 2 voor Microsoft Defender voor Eindpunt

- Microsoft Defender XDR

Wilt u Microsoft Defender voor Eindpunt ervaren? Meld u aan voor een gratis proefversie.

Over webbeveiliging

Webbeveiliging in Microsoft Defender voor Eindpunt bestaat uit beveiliging tegen webdreigingen, filteren van webinhoud en aangepaste indicatoren. Met webbeveiliging kunt u uw apparaten beveiligen tegen webbedreigingen en helpt u ongewenste inhoud te reguleren. U vindt webbeveiligingsrapporten in de Microsoft Defender-portal door naar Rapporten > webbeveiliging te gaan.

Webbedreigingsbeveiliging

De kaarten waaruit bescherming tegen webdreigingen bestaat, zijn Detecties van webdreigingen in de loop van de tijd en samenvatting van webdreigingen.

Web threat protection omvat:

- Uitgebreid inzicht in webbedreigingen die van invloed zijn op uw organisatie.

- Mogelijkheden voor het onderzoeken van webgerelateerde bedreigingsactiviteiten via waarschuwingen en uitgebreide profielen van URL's en de apparaten die toegang hebben tot deze URL's.

- Een volledige set beveiligingsfuncties waarmee algemene toegangstrends tot schadelijke en ongewenste websites worden bijgehouden.

Opmerking

Voor andere processen dan Microsoft Edge en Internet Explorer maken webbeveiligingsscenario's gebruik van Netwerkbeveiliging voor inspectie en afdwinging:

- IP wordt ondersteund voor alle drie de protocollen (TCP, HTTP en HTTPS (TLS)).

- Alleen individuele IP-adressen worden ondersteund (geen CIDR-blokken of IP-bereiken) in aangepaste indicatoren.

- Versleutelde URL's (volledig pad) kunnen alleen worden geblokkeerd in browsers van de eerste partij (Internet Explorer, Edge).

- Versleutelde URL's (alleen FQDN) kunnen worden geblokkeerd in browsers van derden (bijvoorbeeld anders dan Internet Explorer, Edge).

- Volledige URL-padblokken kunnen worden toegepast voor niet-versleutelde URL's.

Er kan maximaal 2 uur latentie (meestal minder) zijn tussen het moment waarop de actie wordt uitgevoerd en de URL en het IP-adres worden geblokkeerd.

Zie Beveiliging tegen webdreigingen voor meer informatie.

Aangepaste indicatoren

Aangepaste indicatordetecties worden ook samengevat in webdreigingsrapporten van uw organisatie onder Web threat detections in de loop van de tijd en Web threat summary.

Aangepaste indicator omvat:

- Mogelijkheid om IP- en URL-gebaseerde indicatoren voor inbreuk te maken om uw organisatie te beschermen tegen bedreigingen.

- Onderzoeksmogelijkheden voor activiteiten die betrekking hebben op uw aangepaste IP-/URL-profielen en de apparaten die toegang hebben tot deze URL's.

- De mogelijkheid om beleidsregels voor toestaan, blokkeren en waarschuwen te maken voor IP-adressen en URL's.

Zie Creatie indicatoren voor IP's en URL's/domeinen voor meer informatie

Filteren van webinhoud

Het filteren van webinhoud omvat webactiviteit op categorie, samenvatting van het filteren van webinhoud en samenvatting van webactiviteit.

Filteren van webinhoud omvat:

- Gebruikers hebben geen toegang tot websites in geblokkeerde categorieën, of ze nu on-premises of afwezig zijn.

- U kunt eenvoudig verschillende beleidsregels implementeren voor verschillende sets gebruikers met behulp van de apparaatgroepen die zijn gedefinieerd in de instellingen voor op rollen gebaseerd toegangsbeheer Microsoft Defender voor Eindpunt.

Opmerking

Het maken van een apparaatgroep wordt ondersteund in Defender for Endpoint Plan 1 en Plan 2.

- U hebt toegang tot webrapporten op dezelfde centrale locatie, met zichtbaarheid over werkelijke blokken en webgebruik.

Zie Webinhoud filteren voor meer informatie.

Volgorde van prioriteit

Webbeveiliging bestaat uit de volgende onderdelen, vermeld in volgorde van prioriteit. Elk van deze onderdelen wordt afgedwongen door de SmartScreen-client in Microsoft Edge en door de netwerkbeveiligingsclient in alle andere browsers en processen.

Aangepaste indicatoren (IP/URL, Microsoft Defender for Cloud Apps beleid)

- Toestaan

- Waarschuwen

- Blokkeren

Webbedreigingen (malware, phish)

- SmartScreen Intel, inclusief Exchange Online Protection (EOP)

- Escalaties

Filteren van webinhoud (WCF)

Opmerking

Microsoft Defender for Cloud Apps genereert momenteel alleen indicatoren voor geblokkeerde URL's.

De volgorde van prioriteit heeft betrekking op de volgorde van bewerkingen waarmee een URL of IP wordt geëvalueerd. Als u bijvoorbeeld een beleid voor het filteren van webinhoud hebt, kunt u uitsluitingen maken via aangepaste IP-/URL-indicatoren. Aangepaste indicatoren van inbreuk (IoC) zijn hoger in de volgorde van prioriteit dan WCF-blokken.

Op dezelfde manier kan tijdens een conflict tussen indicatoren altijd voorrang hebben op blokken (onderdrukkingslogica). Dit betekent dat een toegestane indicator voorrang heeft op een blokindicator die aanwezig is.

De volgende tabel bevat een overzicht van enkele veelvoorkomende configuraties die conflicten zouden veroorzaken binnen de webbeveiligingsstack. Ook worden de resulterende bepalingen geïdentificeerd op basis van de prioriteit die eerder in dit artikel is beschreven.

| Aangepast indicatorbeleid | Beleid voor webrisico's | WCF-beleid | Defender for Cloud Apps-beleid | Resultaat |

|---|---|---|---|---|

| Toestaan | Blokkeren | Blokkeren | Blokkeren | Toestaan (onderdrukking van webbeveiliging) |

| Toestaan | Toestaan | Blokkeren | Blokkeren | Toestaan (WCF-uitzondering) |

| Waarschuwen | Blokkeren | Blokkeren | Blokkeren | Waarschuwen (overschrijven) |

Interne IP-adressen worden niet ondersteund door aangepaste indicatoren. Voor een waarschuwingsbeleid wanneer deze wordt omzeild door de eindgebruiker, wordt de blokkering van de site standaard 24 uur voor die gebruiker gedeblokkeerd. Dit tijdsbestek kan worden gewijzigd door de Beheer en wordt doorgegeven door de SmartScreen-cloudservice. De mogelijkheid om een waarschuwing te omzeilen kan ook worden uitgeschakeld in Microsoft Edge met behulp van CSP voor web-bedreigingsblokken (malware/phishing). Zie Microsoft Edge SmartScreen-instellingen voor meer informatie.

Browsers beveiligen

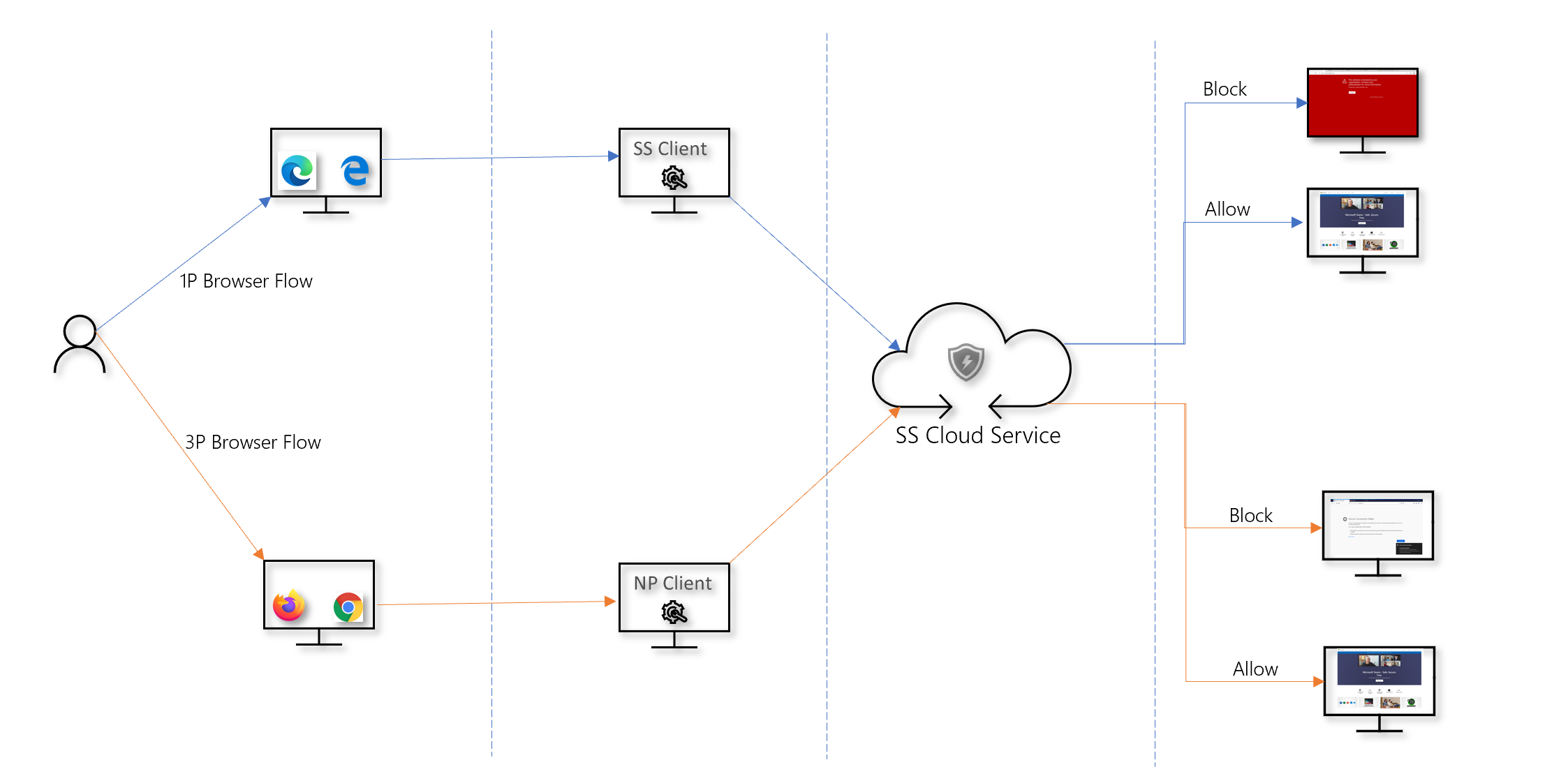

In alle scenario's voor webbeveiliging kunnen SmartScreen en Netwerkbeveiliging samen worden gebruikt om beveiliging te garanderen in zowel Microsoft- als niet-Microsoft-browsers en -processen. SmartScreen is rechtstreeks ingebouwd in Microsoft Edge, terwijl Netwerkbeveiliging verkeer bewaakt in niet-Microsoft-browsers en -processen. In het volgende diagram ziet u dit concept. Dit diagram van de twee clients die samenwerken om meerdere browser-/app-dekkingen te bieden, is nauwkeurig voor alle functies van webbeveiliging (indicatoren, webbedreigingen, inhoudsfiltering).

Problemen met eindpuntblokken oplossen

Antwoorden van de SmartScreen-cloud zijn gestandaardiseerd. Hulpprogramma's zoals Fiddler kunnen worden gebruikt om het antwoord van de cloudservice te inspecteren, waardoor de bron van het blok kan worden bepaald.

Wanneer de SmartScreen-cloudservice reageert met een antwoord op toestaan, blokkeren of waarschuwen, worden een antwoordcategorie en servercontext doorgestuurd naar de client. In Microsoft Edge wordt de antwoordcategorie gebruikt om te bepalen welke blokkeringspagina moet worden weergegeven (kwaadwillend, phishing, organisatiebeleid).

In de volgende tabel ziet u de antwoorden en de bijbehorende gecorreleerde functies.

| ResponseCategory | Functie die verantwoordelijk is voor het blok |

|---|---|

| CustomPolicy | WCF |

| CustomBlockList | Aangepaste indicatoren |

| CasbPolicy | Defender voor Cloud-apps |

| Kwaadaardig | Webbedreigingen |

| Phishing | Webbedreigingen |

Geavanceerde opsporing voor webbeveiliging

Kusto-query's in geavanceerde opsporing kunnen worden gebruikt om webbeveiligingsblokken in uw organisatie maximaal 30 dagen samen te vatten. Deze query's gebruiken de bovenstaande informatie om onderscheid te maken tussen de verschillende bronnen van blokken en deze op een gebruiksvriendelijke manier samen te vatten. In de volgende query worden bijvoorbeeld alle WCF-blokken weergegeven die afkomstig zijn van Microsoft Edge.

DeviceEvents

| where ActionType == "SmartScreenUrlWarning"

| extend ParsedFields=parse_json(AdditionalFields)

| project DeviceName, ActionType, Timestamp, RemoteUrl, InitiatingProcessFileName, Experience=tostring(ParsedFields.Experience)

| where Experience == "CustomPolicy"

Op dezelfde manier kunt u de volgende query gebruiken om alle WCF-blokken weer te geven die afkomstig zijn van Netwerkbeveiliging (bijvoorbeeld een WCF-blok in een niet-Microsoft-browser). De ActionType wordt bijgewerkt en Experience gewijzigd in ResponseCategory.

DeviceEvents

| where ActionType == "ExploitGuardNetworkProtectionBlocked"

| extend ParsedFields=parse_json(AdditionalFields)

| project DeviceName, ActionType, Timestamp, RemoteUrl, InitiatingProcessFileName, ResponseCategory=tostring(ParsedFields.ResponseCategory)

| where ResponseCategory == "CustomPolicy"

Als u blokken wilt weergeven die worden veroorzaakt door andere functies (zoals Aangepaste indicatoren), raadpleegt u de tabel die eerder in dit artikel is vermeld. De tabel bevat een overzicht van elke functie en de bijbehorende antwoordcategorie. Deze query's kunnen worden gewijzigd om te zoeken naar telemetrie met betrekking tot specifieke machines in uw organisatie. Het ActionType dat in elke query wordt weergegeven, toont alleen de verbindingen die zijn geblokkeerd door een functie voor webbeveiliging en niet al het netwerkverkeer.

Gebruikerservaring

Als een gebruiker een webpagina bezoekt die een risico vormt op malware, phishing of andere webbedreigingen, activeert Microsoft Edge een blokkeringspagina die lijkt op de volgende afbeelding:

Vanaf Microsoft Edge 124 wordt de volgende blokpagina weergegeven voor alle categorieblokken voor het filteren van webinhoud.

In elk geval worden er geen blokkeringspagina's weergegeven in niet-Microsoft-browsers en ziet de gebruiker een pagina 'Beveiligde verbinding mislukt' samen met een pop-upmelding. Afhankelijk van het beleid dat verantwoordelijk is voor het blok, ziet een gebruiker een ander bericht in de pop-upmelding. Als u bijvoorbeeld webinhoud filtert, wordt het bericht 'Deze inhoud is geblokkeerd' weergegeven.

Fout-positieven rapporteren

Als u een fout-positief wilt melden voor sites die als gevaarlijk worden beschouwd door SmartScreen, gebruikt u de koppeling die wordt weergegeven op de blokkeringspagina in Microsoft Edge (zoals eerder in dit artikel is weergegeven).

Voor WCF kunt u de categorie van een domein betwisten. Ga naar het tabblad Domeinen van de WCF-rapporten. U ziet een beletselteken naast elk van de domeinen. Beweeg de muisaanwijzer over dit beletselteken en selecteer Geschilcategorie. Er wordt een flyout geopend. Stel de prioriteit van het incident in en geef enkele andere details op, zoals de voorgestelde categorie. Zie Filteren van webinhoud voor meer informatie over het inschakelen van WCF en het betwisten van categorieën.

Zie Fout-positieven/negatieven adres in Microsoft Defender voor Eindpunt voor meer informatie over het verzenden van fout-positieven/negatieven.

Gerelateerde informatie

| Artikel | Beschrijving |

|---|---|

| Webbedreigingsbeveiliging | Toegang tot phishing-sites, malwarevectoren, misbruiksites, niet-vertrouwde sites of sites met een lage reputatie en geblokkeerde sites voorkomen. |

| Filteren van webinhoud | Toegang tot websites bijhouden en reguleren op basis van hun inhoudscategorieën. |

Tip

Wil je meer weten? Engage met de Microsoft Security-community in onze Tech Community: Microsoft Defender voor Eindpunt Tech Community.

Feedback

Binnenkort beschikbaar: In de loop van 2024 zullen we GitHub-problemen geleidelijk uitfaseren als het feedbackmechanisme voor inhoud en deze vervangen door een nieuw feedbacksysteem. Zie voor meer informatie: https://aka.ms/ContentUserFeedback.

Feedback verzenden en weergeven voor