Planowanie wdrożenia uwierzytelniania bez hasła w usłudze Microsoft Entra ID

Hasła są podstawowym wektorem ataku. Aby przejąć hasła, przestępcy sięgają po inżynierię społeczną, wyłudzanie informacji i ataki rozproszone. Strategia uwierzytelniania bezhasłowego ogranicza ryzyko tych ataków.

Firma Microsoft oferuje następujące trzy opcje uwierzytelniania bez hasła, które integrują się z identyfikatorem Entra firmy Microsoft:

Microsoft Authenticator — zamienia dowolny telefon z systemem iOS lub Android na silne, bez hasła, umożliwiając użytkownikom logowanie się do dowolnej platformy lub przeglądarki.

Klucze zabezpieczeń zgodne ze standardem FIDO2 — przydatne dla użytkowników, którzy logowali się do udostępnionych maszyn, takich jak kioski, w sytuacjach, w których korzystanie z telefonów jest ograniczone, oraz w przypadku tożsamości z wysokimi uprawnieniami.

Windows Hello dla firm — najlepsze dla użytkowników na dedykowanych komputerach z systemem Windows.

Uwaga

Aby utworzyć wersję tego planu w trybie offline ze wszystkimi linkami, użyj przeglądarek do drukowania w formacie PDF.

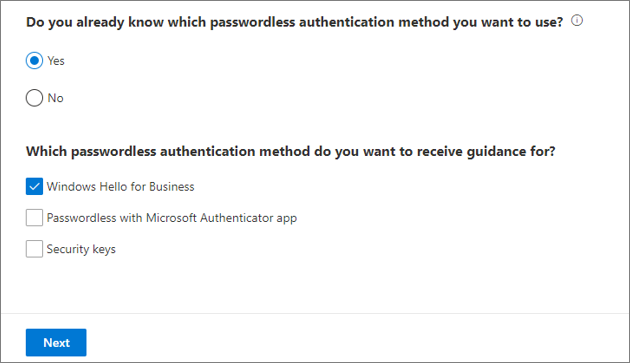

Korzystanie z kreatora metod bez hasła

Centrum administracyjne firmy Microsoft Entra ma kreatora metod bez hasła, który pomoże Ci wybrać odpowiednią metodę dla każdej grupy odbiorców. Jeśli nie określono jeszcze odpowiednich metod, zobacz https://aka.ms/passwordlesswizard, a następnie wróć do tego artykułu, aby kontynuować planowanie wybranych metod. Aby uzyskać dostęp do tego kreatora, musisz mieć uprawnienia administratora.

Scenariusze uwierzytelniania bez hasła

Metody uwierzytelniania bez hasła firmy Microsoft umożliwiają korzystanie z wielu scenariuszy. Weź pod uwagę potrzeby organizacji, wymagania wstępne i możliwości każdej metody uwierzytelniania, aby wybrać strategię uwierzytelniania bez hasła.

W poniższej tabeli wymieniono metody uwierzytelniania bez hasła według typów urządzeń. Nasze zalecenia są pogrubione kursywą.

| Typy urządzeń | Metoda uwierzytelniania bez hasła |

|---|---|

| Dedykowane urządzenia inne niż windows | |

| Dedykowane komputery z systemem Windows 10 (wersja 1703 lub nowsza) | |

| Dedykowane komputery z systemem Windows 10 (przed wersją 1703) | |

| Urządzenia udostępnione: tablety i urządzenia przenośne | |

| Kioski (starsza wersja) | Microsoft Authenticator |

| Kioski i komputery udostępnione (Windows 10) |

Wymagania wstępne

Przed rozpoczęciem wdrażania bez hasła upewnij się, że spełnisz wymagania wstępne.

Wymagane role

Poniżej przedstawiono najmniej uprzywilejowane role wymagane dla tego wdrożenia:

| Rola Microsoft Entra | opis |

|---|---|

| Administrator użytkowników lub administrator globalny | Aby zaimplementować środowisko rejestracji łączonej. |

| Administrator uwierzytelniania | Aby zaimplementować metody uwierzytelniania i zarządzać nimi. |

| User | Aby skonfigurować aplikację Authenticator na urządzeniu lub zarejestrować urządzenie klucza zabezpieczeń na potrzeby logowania do sieci Web lub systemu Windows 10. |

W ramach tego planu wdrożenia zalecamy włączenie uwierzytelniania bez hasła dla wszystkich uprzywilejowanych kont.

Aplikacja Microsoft Authenticator i klucze zabezpieczeń

Wymagania wstępne są określane przez wybrane metody uwierzytelniania bez hasła.

| Warunek wstępny | Microsoft Authenticator | Klucze zabezpieczeń FIDO2 |

|---|---|---|

| Włączono rejestrację połączoną dla uwierzytelniania wieloskładnikowego firmy Microsoft i samoobsługowego resetowania hasła (SSPR) | √ | √ |

| Użytkownicy mogą wykonywać uwierzytelnianie wieloskładnikowe firmy Microsoft | √ | √ |

| Użytkownicy zarejestrowali się na potrzeby uwierzytelniania wieloskładnikowego firmy Microsoft i samoobsługowego resetowania hasła | √ | √ |

| Użytkownicy zarejestrowali swoje urządzenia przenośne w usłudze Microsoft Entra ID | √ | |

| System Windows 10 w wersji 1809 lub nowszej przy użyciu obsługiwanej przeglądarki, takiej jak Microsoft Edge lub Mozilla Firefox (wersja 67 lub nowsza). Firma Microsoft zaleca obsługę natywną w wersji 1903 lub nowszej. | √ | |

| Zgodne klucze zabezpieczeń. Upewnij się, że używasz przetestowanego przez firmę Microsoft i zweryfikowanego klucza zabezpieczeń FIDO2 lub innego zgodnego klucza zabezpieczeń FIDO2. | √ |

Windows Hello for Business

Wymagania wstępne i ścieżki wdrażania dla Windows Hello dla firm są bardzo zależne od tego, czy wdrażasz je w konfiguracji lokalnej, hybrydowej czy tylko w chmurze. Jest to również zależne od strategii dołączania urządzenia.

Wybierz Windows Hello dla firm i ukończ pracę kreatora, aby określić wymagania wstępne i wdrożenie odpowiednie dla organizacji.

Kreator użyje Twoich danych wejściowych, aby utworzyć szczegółowy plan do naśladowania.

Planowanie projektu

Gdy projekty technologiczne kończą się niepowodzeniem, zwykle wynika to z niedopasowanych oczekiwań dotyczących wpływu, wyników i obowiązków. Aby uniknąć tych pułapek, upewnij się, że angażujesz odpowiednich uczestników projektu i że role uczestników projektu są dobrze zrozumiałe.

Planowanie pilotażu

Podczas wdrażania uwierzytelniania bez hasła należy najpierw włączyć co najmniej jedną grupę pilotażową. Grupy można tworzyć specjalnie w tym celu. Dodaj użytkowników, którzy będą uczestniczyć w pilotażu do grup. Następnie włącz nowe metody uwierzytelniania bez hasła dla wybranych grup. Zobacz najlepsze rozwiązania dotyczące pilotażu.

Planowanie komunikacji

Komunikacja z użytkownikami końcowymi powinna zawierać następujące informacje:

Firma Microsoft udostępnia szablony komunikacji dla użytkowników końcowych. Pobierz materiał wprowadzania uwierzytelniania, aby ułatwić przygotowanie komunikacji. Materiały wdrożeniowe obejmują dostosowywalne plakaty i szablony wiadomości e-mail, których można użyć do informowania użytkowników o nadchodzących opcjach uwierzytelniania bez hasła w organizacji.

Planowanie rejestracji użytkowników

Użytkownicy rejestrują swoją metodę bez hasła w ramach połączonego przepływu pracy informacji o zabezpieczeniach pod adresem https://aka.ms/mysecurityinfo. Firma Microsoft Entra rejestruje rejestrację kluczy zabezpieczeń i aplikacji Authenticator oraz wszelkie inne zmiany metod uwierzytelniania.

W przypadku pierwszego użytkownika, który nie ma hasła, administratorzy mogą udostępnić tymczasowy kod dostępu dostępu w celu zarejestrowania informacji zabezpieczających w programie https://aka.ms/mysecurityinfo . Jest to kod dostępu ograniczony czasowo i spełnia silne wymagania dotyczące uwierzytelniania. Tymczasowy dostęp — dostęp próbny to proces dla poszczególnych użytkowników.

Ta metoda może być również używana do łatwego odzyskiwania, gdy użytkownik utracił lub zapomniał swojego czynnika uwierzytelniania, takiego jak klucz zabezpieczeń lub aplikacja Authenticator, ale musi zalogować się, aby zarejestrować nową metodę silnego uwierzytelniania.

Uwaga

Jeśli nie możesz użyć klucza zabezpieczeń lub aplikacji Authenticator w niektórych scenariuszach, uwierzytelnianie wieloskładnikowe z nazwą użytkownika i hasłem wraz z inną zarejestrowaną metodą może służyć jako opcja rezerwowa.

Planowanie i wdrażanie aplikacji Microsoft Authenticator

Aplikacja Microsoft Authenticator zamienia dowolny telefon z systemem iOS lub Android na silne, bez hasła. Jest to bezpłatny plik do pobrania ze sklepu Google Play lub Sklepu Apple App Store. Użytkownicy muszą pobrać aplikację Microsoft Authenticator i postępować zgodnie z instrukcjami, aby włączyć logowanie za pomocą telefonu.

Zagadnienia techniczne

Integracja z usługami Active Directory Federation Services (AD FS) — gdy użytkownik włączy poświadczenie bez hasła aplikacji Authenticator, uwierzytelnianie dla tego użytkownika domyślnie wysyła powiadomienie o zatwierdzeniu. Użytkownicy w dzierżawie hybrydowej nie mogą być kierowani do usług AD FS na potrzeby logowania, chyba że wybierają opcję "Zamiast tego użyj hasła". Ten proces pomija również wszelkie lokalne zasady dostępu warunkowego i przepływy uwierzytelniania przekazywanego (PTA). Jeśli jednak określono login_hint, użytkownik jest przekazywany do usług AD FS i pomija opcję użycia poświadczeń bez hasła. W przypadku aplikacji innych niż Microsoft 365, które używają usług AD FS do uwierzytelniania, zasady dostępu warunkowego firmy Microsoft Entra nie będą stosowane i należy skonfigurować zasady kontroli dostępu w usługach AD FS.

Serwer uwierzytelniania wieloskładnikowego — użytkownicy końcowi włączeni na potrzeby uwierzytelniania wieloskładnikowego za pośrednictwem lokalnego serwera MFA w organizacji mogą tworzyć i używać poświadczeń logowania jednokrotnego bez hasła. Jeśli użytkownik spróbuje uaktualnić wiele instalacji (co najmniej 5) aplikacji Authenticator przy użyciu poświadczeń, ta zmiana może spowodować błąd.

Ważne

We wrześniu 2022 r. firma Microsoft ogłosiła wycofanie serwera usługi Azure Multi-Factor Authentication. Od 30 września 2024 r. wdrożenia serwera usługi Azure Multi-Factor Authentication nie będą już obsługiwać żądań uwierzytelniania wieloskładnikowego, co może spowodować niepowodzenie uwierzytelniania w organizacji. Aby zapewnić nieprzerwane usługi uwierzytelniania i pozostać w obsługiwanym stanie, organizacje powinny migrować dane uwierzytelniania użytkowników do usługi Azure MFA opartej na chmurze przy użyciu najnowszej aktualizacji serwera usługi Azure MFA. Aby uzyskać więcej informacji, zobacz Azure MFA Server Migration (Migracja serwera usługi Azure MFA).

Rejestracja urządzenia — aby używać aplikacji Authenticator do uwierzytelniania bez hasła, urządzenie musi być zarejestrowane w dzierżawie firmy Microsoft Entra i nie może być urządzeniem udostępnionym. Urządzenie można zarejestrować tylko w jednej dzierżawie. Ten limit oznacza, że tylko jedno konto służbowe jest obsługiwane w przypadku logowania za pomocą telefonu przy użyciu aplikacji Authenticator.

Wdrażanie logowania na telefonie przy użyciu aplikacji Authenticator

Wykonaj kroki opisane w artykule Włączanie logowania bez hasła w aplikacji Microsoft Authenticator , aby włączyć aplikację Authenticator jako metodę uwierzytelniania bez hasła w organizacji.

Testowanie aplikacji Authenticator

Poniżej przedstawiono przykładowe przypadki testowe uwierzytelniania bez hasła w aplikacji Authenticator:

| Scenariusz | Oczekiwane wyniki |

|---|---|

| Użytkownik może zarejestrować aplikację Authenticator. | Użytkownik może zarejestrować aplikację z witryny https://aka.ms/mysecurityinfo. |

| Użytkownik może włączyć logowanie za pomocą telefonu | Telefon logowanie skonfigurowane dla konta służbowego. |

| Użytkownik może uzyskać dostęp do aplikacji przy użyciu logowania za pomocą telefonu. | Użytkownik przechodzi przez przepływ logowania telefonicznego i dociera do aplikacji. |

| Przetestuj wycofywanie rejestracji logowania za pomocą telefonu, wyłączając logowanie bez hasła w aplikacji Authenticator. Zrób to na ekranie Metody uwierzytelniania w centrum administracyjnym firmy Microsoft Entra | Wcześniej użytkownicy nie mogli używać logowania bez hasła z aplikacji Authenticator. |

| Usuwanie logowania za pomocą telefonu z aplikacji Authenticator | Konto służbowe nie jest już dostępne w aplikacji Authenticator. |

Rozwiązywanie problemów z logowaniem telefonicznym

| Scenariusz | Rozwiązanie |

|---|---|

| Użytkownik nie może przeprowadzić rejestracji połączonej. | Upewnij się, że włączono rejestrację połączoną. |

| Użytkownik nie może włączyć aplikacji uwierzytelniającego logowanie na telefon. | Upewnij się, że użytkownik jest w zakresie wdrożenia. |

| Użytkownik nie jest w zakresie uwierzytelniania bez hasła, ale jest wyświetlany z opcją logowania bez hasła, której nie można ukończyć. | Występuje, gdy użytkownik włączył logowanie za pomocą telefonu w aplikacji przed utworzeniem zasad. Aby włączyć logowanie, dodaj użytkownika do grupy użytkowników z włączoną obsługą logowania bez hasła. Aby zablokować logowanie: użytkownik musi usunąć swoje poświadczenia z tej aplikacji. |

Planowanie i wdrażanie kluczy zabezpieczeń zgodnych ze standardem FIDO2

Włącz zgodne klucze zabezpieczeń. Oto lista dostawców kluczy zabezpieczeń FIDO2, które zapewniają klucze znane jako zgodne ze środowiskiem bez hasła.

Planowanie cyklu życia klucza zabezpieczeń

Przygotuj się do cyklu życia klucza i zaplanuj go.

Dystrybucja kluczy — planowanie aprowizacji kluczy w organizacji. Być może masz scentralizowany proces aprowizacji lub zezwolisz użytkownikom końcowym na zakup kluczy zgodnych z standardem FIDO 2.0.

Aktywacja klucza — użytkownicy końcowi muszą samodzielnie aktywować klucz zabezpieczeń. Użytkownicy końcowi rejestrują swoje klucze zabezpieczeń na stronie https://aka.ms/mysecurityinfo i włączają drugi czynnik (numer PIN lub biometryczny) w pierwszym użyciu. Użytkownicy po raz pierwszy mogą użyć funkcji TAP do zarejestrowania informacji zabezpieczających.

Wyłączenie klucza — jeśli administrator chce usunąć klucz FIDO2 skojarzony z kontem użytkownika, może to zrobić, usuwając klucz z metody uwierzytelniania użytkownika, jak pokazano poniżej. Aby uzyskać więcej informacji, zobacz Wyłączanie klucza

Wydaj nowy klucz: Użytkownik może zarejestrować nowy klucz FIDO2, przechodząc do https://aka.ms/mysecurityinfo

Zagadnienia techniczne

Istnieją trzy typy wdrożeń logowania bez hasła dostępnych za pomocą kluczy zabezpieczeń:

Aplikacje internetowe Firmy Microsoft Entra w obsługiwanej przeglądarce

Urządzenia z systemem Windows 10 dołączone do firmy Microsoft Entra

Urządzenia hybrydowe przyłączone do systemu Windows 10 firmy Microsoft Entra

- Zapewnia dostęp do zasobów lokalnych i opartych na chmurze. Aby uzyskać więcej informacji na temat dostępu do zasobów lokalnych, zobacz Logowanie jednokrotne do zasobów lokalnych przy użyciu kluczy FIDO2

W przypadku aplikacji internetowych Firmy Microsoft Entra i urządzeń z systemem Windows dołączonych do firmy Microsoft należy użyć:

System Windows 10 w wersji 1809 lub nowszej przy użyciu obsługiwanej przeglądarki, takiej jak Microsoft Edge lub Mozilla Firefox (wersja 67 lub nowsza).

System Windows 10 w wersji 1809 obsługuje logowanie FIDO2 i może wymagać wdrożenia oprogramowania od producenta klucza FIDO2. Zalecamy użycie wersji 1903 lub nowszej.

W przypadku urządzeń przyłączonych do domeny hybrydowej firmy Microsoft Entra użyj:

Windows 10 w wersji 2004 lub nowszej.

W pełni poprawione serwery domeny z systemem Windows Server 2016 lub 2019.

Najnowsza wersja usługi Microsoft Entra Połączenie.

Włączanie obsługi systemu Windows 10

Włączenie logowania systemu Windows 10 przy użyciu kluczy zabezpieczeń FIDO2 wymaga włączenia funkcji dostawcy poświadczeń w systemie Windows 10. Wybierz jedną z następujących pozycji:

Włączanie dostawcy poświadczeń za pomocą usługi Microsoft Intune

- Zalecamy wdrożenie usługi Microsoft Intune.

Włączanie dostawcy poświadczeń przy użyciu pakietu aprowizacji

- Jeśli wdrożenie usługi Microsoft Intune nie jest możliwe, administratorzy muszą wdrożyć pakiet na każdej maszynie, aby włączyć funkcjonalność dostawcy poświadczeń. Instalację pakietu można przeprowadzić za pomocą jednej z następujących opcji:

- Zasady grupy lub program Configuration Manager

- Instalacja lokalna na komputerze z systemem Windows 10

- Jeśli wdrożenie usługi Microsoft Intune nie jest możliwe, administratorzy muszą wdrożyć pakiet na każdej maszynie, aby włączyć funkcjonalność dostawcy poświadczeń. Instalację pakietu można przeprowadzić za pomocą jednej z następujących opcji:

Włączanie dostawcy poświadczeń za pomocą zasad grupy

- Obsługiwane tylko w przypadku urządzeń dołączonych hybrydowych firmy Microsoft Entra.

Włączanie integracji lokalnej

Wykonaj kroki opisane w artykule Włączanie logowania bez hasła do zasobów lokalnych (wersja zapoznawcza).

Ważne

Te kroki należy również wykonać w przypadku wszystkich urządzeń dołączonych hybrydowo do firmy Microsoft w celu korzystania z kluczy zabezpieczeń FIDO2 na potrzeby logowania w systemie Windows 10.

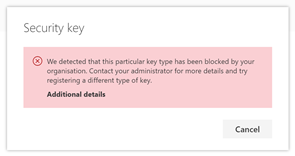

Zasady ograniczeń kluczy

Podczas wdrażania klucza zabezpieczeń można opcjonalnie ograniczyć używanie kluczy FIDO2 tylko do określonych producentów zatwierdzonych przez organizację. Ograniczanie kluczy wymaga identyfikatora GUID zaświadczania authenticatora (AAGUID). Istnieją dwa sposoby uzyskania identyfikatora AAGUID.

Jeśli klucz zabezpieczeń jest ograniczony, a użytkownik próbuje zarejestrować klucz zabezpieczeń FIDO2, otrzymuje następujący błąd:

Jeśli identyfikator AAGUID jest ograniczony po zarejestrowaniu klucza zabezpieczeń przez użytkownika, zostanie wyświetlony następujący komunikat:

*Klucz FIDO2 zablokowany przez zasady ograniczeń klucza

Wdrażanie logowania klucza zabezpieczeń FIDO2

Wykonaj kroki opisane w artykule Włączanie logowania bez hasła klucza zabezpieczeń, aby włączyć klucz zabezpieczeń FIDO2 jako metodę uwierzytelniania bez hasła w organizacji.

Testowanie kluczy zabezpieczeń

Oto przykładowe przypadki testowe uwierzytelniania bez hasła z kluczami zabezpieczeń.

Logowanie fiDO bez hasła do urządzeń z systemem Windows 10 dołączonych do firmy Microsoft

| Scenariusz (kompilacja systemu Windows) | Oczekiwane wyniki |

|---|---|

| Użytkownik może zarejestrować urządzenie FIDO2 (1809) | Użytkownik może zarejestrować urządzenie FIDO2 przy użyciu pozycji Ustawienia > Konta > opcje > logowania Klucz zabezpieczeń |

| Użytkownik może zresetować urządzenie FIDO2 (1809) | Użytkownik może zresetować urządzenie FIDO2 przy użyciu oprogramowania producenta |

| Użytkownik może zalogować się przy użyciu urządzenia FIDO2 (1809) | Użytkownik może wybrać pozycję Klucz zabezpieczeń w oknie logowania i pomyślnie się zalogować. |

| Użytkownik może zarejestrować urządzenie FIDO2 (1903) | Użytkownik może zarejestrować urządzenie FIDO2 w Ustawienia > kontach > opcji > logowania Klucz zabezpieczeń |

| Użytkownik może zresetować urządzenie FIDO2 (1903) | Użytkownik może zresetować urządzenie FIDO2 przy Ustawienia > kontach > opcji > logowania Klucz zabezpieczeń |

| Użytkownik może zalogować się przy użyciu urządzenia FIDO2 (1903) | Użytkownik może wybrać pozycję Klucz zabezpieczeń w oknie logowania i pomyślnie się zalogować. |

Logowanie fiDO bez hasła do aplikacji internetowych Firmy Microsoft Entra

| Scenariusz | Oczekiwane wyniki |

|---|---|

| Użytkownik może zarejestrować urządzenie FIDO2 w aka.ms/mysecurityinfo przy użyciu przeglądarki Microsoft Edge | Rejestracja powinna zakończyć się pomyślnie |

| Użytkownik może zarejestrować urządzenie FIDO2 w aka.ms/mysecurityinfo przy użyciu przeglądarki Firefox | Rejestracja powinna zakończyć się pomyślnie |

| Użytkownik może zalogować się do usługi OneDrive w trybie online przy użyciu urządzenia FIDO2 przy użyciu przeglądarki Microsoft Edge | Logowanie powinno zakończyć się pomyślnie |

| Użytkownik może zalogować się do usługi OneDrive w trybie online przy użyciu urządzenia FIDO2 przy użyciu przeglądarki Firefox | Logowanie powinno zakończyć się pomyślnie |

| Testowanie wycofywania rejestracji urządzeń FIDO2 przez wyłączenie kluczy zabezpieczeń FIDO2 w oknie Metoda uwierzytelniania w centrum administracyjnym firmy Microsoft Entra | Użytkownicy będą: |

Rozwiązywanie problemów z logowaniem przy użyciu klucza zabezpieczeń

| Scenariusz | Rozwiązanie |

|---|---|

| Użytkownik nie może wykonać rejestracji połączonej. | Upewnij się, że włączono rejestrację połączoną. |

| Użytkownik nie może dodać klucza zabezpieczeń w ustawieniach zabezpieczeń. | Upewnij się, że klucze zabezpieczeń są włączone. |

| Użytkownik nie może dodać klucza zabezpieczeń w opcjach logowania systemu Windows 10. | Upewnij się, że klucze zabezpieczeń logowania systemu Windows są włączone |

| Komunikat o błędzie: Wykryliśmy, że ta przeglądarka lub system operacyjny nie obsługuje kluczy zabezpieczeń FIDO2. | Urządzenia zabezpieczające FIDO2 bez hasła można zarejestrować tylko w obsługiwanych przeglądarkach (Microsoft Edge, Firefox w wersji 67) w systemie Windows 10 w wersji 1809 lub nowszej. |

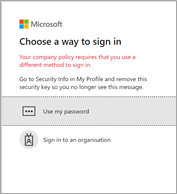

| Komunikat o błędzie: Zasady firmy wymagają zalogowania się przy użyciu innej metody. | Upewnij się, że klucze zabezpieczeń są włączone w dzierżawie. |

| Użytkownik nie może zarządzać moim kluczem zabezpieczeń w systemie Windows 10 w wersji 1809 | Wersja 1809 wymaga użycia oprogramowania do zarządzania kluczami zabezpieczeń dostarczonego przez dostawcę kluczy FIDO2. Skontaktuj się z dostawcą, aby uzyskać pomoc techniczną. |

| Myślę, że mój klucz zabezpieczeń FIDO2 może być wadliwy — jak mogę go przetestować. | Przejdź do https://webauthntest.azurewebsites.net/pozycji , wprowadź poświadczenia dla konta testowego, podłącz podejrzany klucz zabezpieczeń, wybierz przycisk + w prawym górnym rogu ekranu, wybierz pozycję Utwórz i przejdź przez proces tworzenia. Jeśli ten scenariusz ulegnie awarii, urządzenie może być uszkodzone. |

Zarządzanie uwierzytelnianiem bez hasła

Aby zarządzać metodami uwierzytelniania bez hasła użytkownika w centrum administracyjnym firmy Microsoft Entra, wybierz konto użytkownika, a następnie wybierz pozycję Metody uwierzytelniania.

Interfejsy API programu Microsoft Graph

Metody uwierzytelniania bez hasła można również zarządzać przy użyciu interfejsu API metod uwierzytelniania w programie Microsoft Graph. Na przykład:

Możesz pobrać szczegóły klucza zabezpieczeń FIDO2 użytkownika i usunąć go, jeśli użytkownik utraci klucz.

Możesz pobrać szczegóły rejestracji aplikacji Authenticator użytkownika i usunąć ją, jeśli użytkownik utracił telefon.

Zarządzanie zasadami metod uwierzytelniania dla kluczy zabezpieczeń i aplikacji Authenticator.

Aby uzyskać więcej informacji na temat metod uwierzytelniania, które można zarządzać w programie Microsoft Graph, zobacz Omówienie interfejsu API metod uwierzytelniania entra firmy Microsoft.

Wycofywanie

Napiwek

Kroki opisane w tym artykule mogą się nieznacznie różnić w zależności od portalu, od którego zaczynasz.

Chociaż uwierzytelnianie bez hasła jest uproszczoną funkcją z minimalnym wpływem na użytkowników końcowych, może być konieczne wycofanie.

Wycofywanie wymaga od administratora zalogowania się do centrum administracyjnego firmy Microsoft Entra, wybrania żądanych metod silnego uwierzytelniania i zmiany opcji włącz na Nie. Ten proces wyłącza funkcję bez hasła dla wszystkich użytkowników.

Użytkownicy, którzy zarejestrowali już urządzenia zabezpieczające FIDO2, są monitowani o użycie urządzenia zabezpieczającego podczas następnego logowania, a następnie zobacz następujący błąd:

Raportowanie i monitorowanie

Identyfikator Entra firmy Microsoft zawiera raporty, które zapewniają szczegółowe informacje techniczne i biznesowe. Czy właściciele aplikacji biznesowych i technicznych zakładają własność tych raportów i korzystają z nich w oparciu o wymagania organizacji.

Poniższa tabela zawiera kilka przykładów typowych scenariuszy raportowania:

| Zarządzanie ryzykiem | Zwiększ produktywność | Zarządzanie i zgodność | other |

|---|---|---|---|

| Typy raportów | Metody uwierzytelniania — użytkownicy zarejestrowani na potrzeby połączonej rejestracji zabezpieczeń | Metody uwierzytelniania — użytkownicy zarejestrowani na potrzeby powiadomień aplikacji | Logowania: sprawdź, kto uzyskuje dostęp do dzierżawy i jak |

| Potencjalne akcje | Użytkownicy docelowi nie są jeszcze zarejestrowani | Wspieranie wdrażania aplikacji Authenticator lub kluczy zabezpieczeń | Odwoływanie dostępu lub wymuszanie dodatkowych zasad zabezpieczeń dla administratorów |

Śledzenie użycia i szczegółowych informacji

Identyfikator entra firmy Microsoft dodaje wpisy do dzienników inspekcji, gdy:

Administrator wprowadza zmiany w sekcji Metody uwierzytelniania.

Użytkownik wprowadza wszelkie zmiany w swoich poświadczeniach w ramach identyfikatora Entra firmy Microsoft.

Użytkownik włącza lub wyłącza swoje konto na kluczu zabezpieczeń lub resetuje drugi czynnik klucza zabezpieczeń na maszynie z systemem Win 10. Zobacz identyfikatory zdarzeń: 4670 i 5382.

Microsoft Entra ID przechowuje większość danych inspekcji przez 30 dni i udostępnia dane przy użyciu centrum administracyjnego firmy Microsoft Entra lub interfejsu API do pobrania do systemów analizy. Jeśli potrzebujesz dłuższego przechowywania, wyeksportuj i korzystaj z dzienników w narzędziu SIEM, takim jak Microsoft Sentinel, Splunk lub Sumo Logic. Zalecamy dłuższe przechowywanie na potrzeby inspekcji, analizy trendów i innych potrzeb biznesowych zgodnie z potrzebami

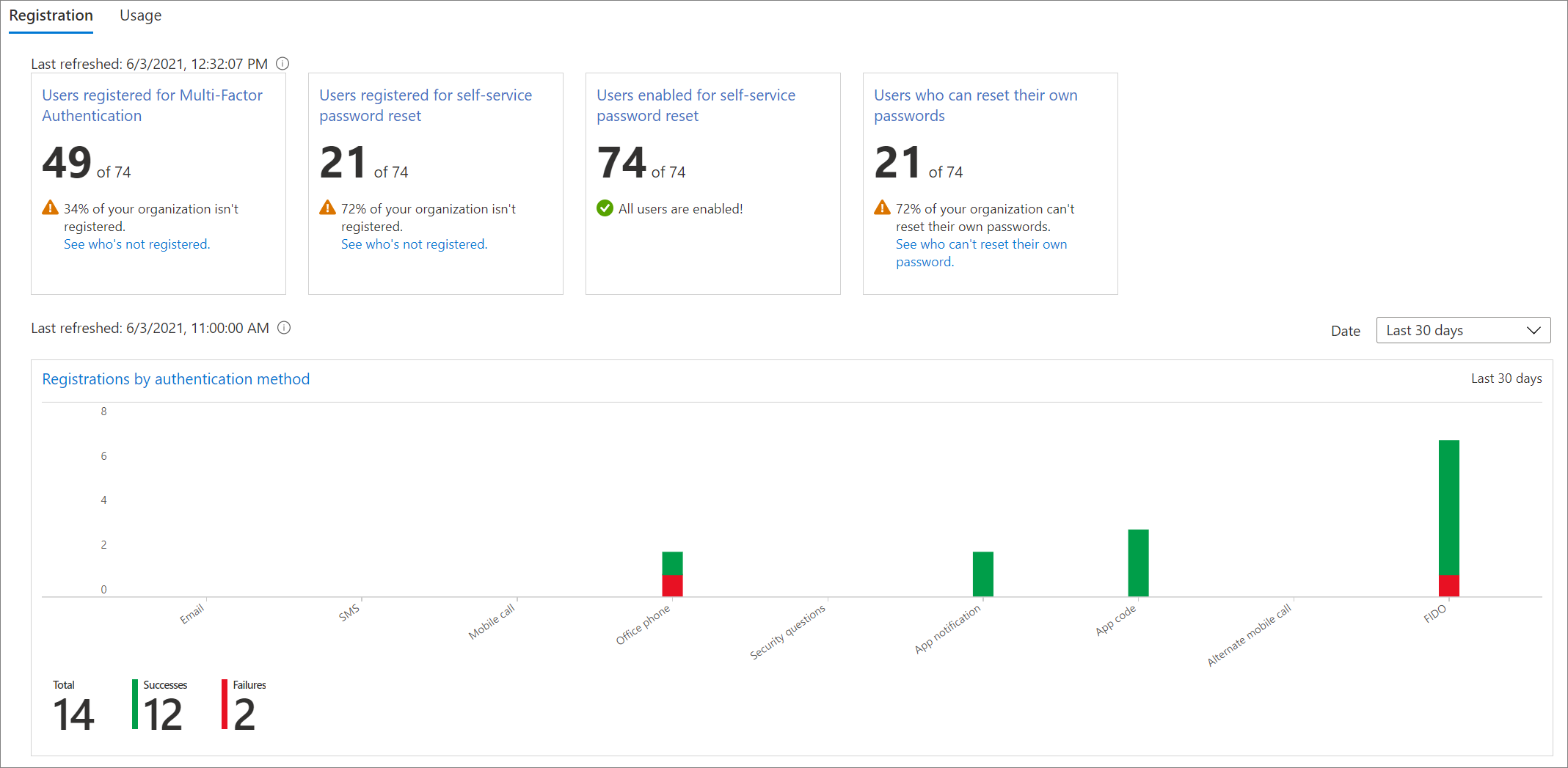

Na pulpicie nawigacyjnym działań metod uwierzytelniania znajdują się dwie karty — Rejestracja i Użycie.

Karta Rejestracja zawiera liczbę użytkowników, którzy mogą uwierzytelniać bez hasła, a także inne metody uwierzytelniania. Na tej karcie są wyświetlane dwa wykresy:

Użytkownicy zarejestrowani za pomocą metody uwierzytelniania.

Ostatnia rejestracja według metody uwierzytelniania.

Na karcie Użycie są wyświetlane logowania według metody uwierzytelniania.

Aby uzyskać więcej informacji, zobacz śledzenie zarejestrowanych metod uwierzytelniania i użycia w całej organizacji Firmy Microsoft Entra.

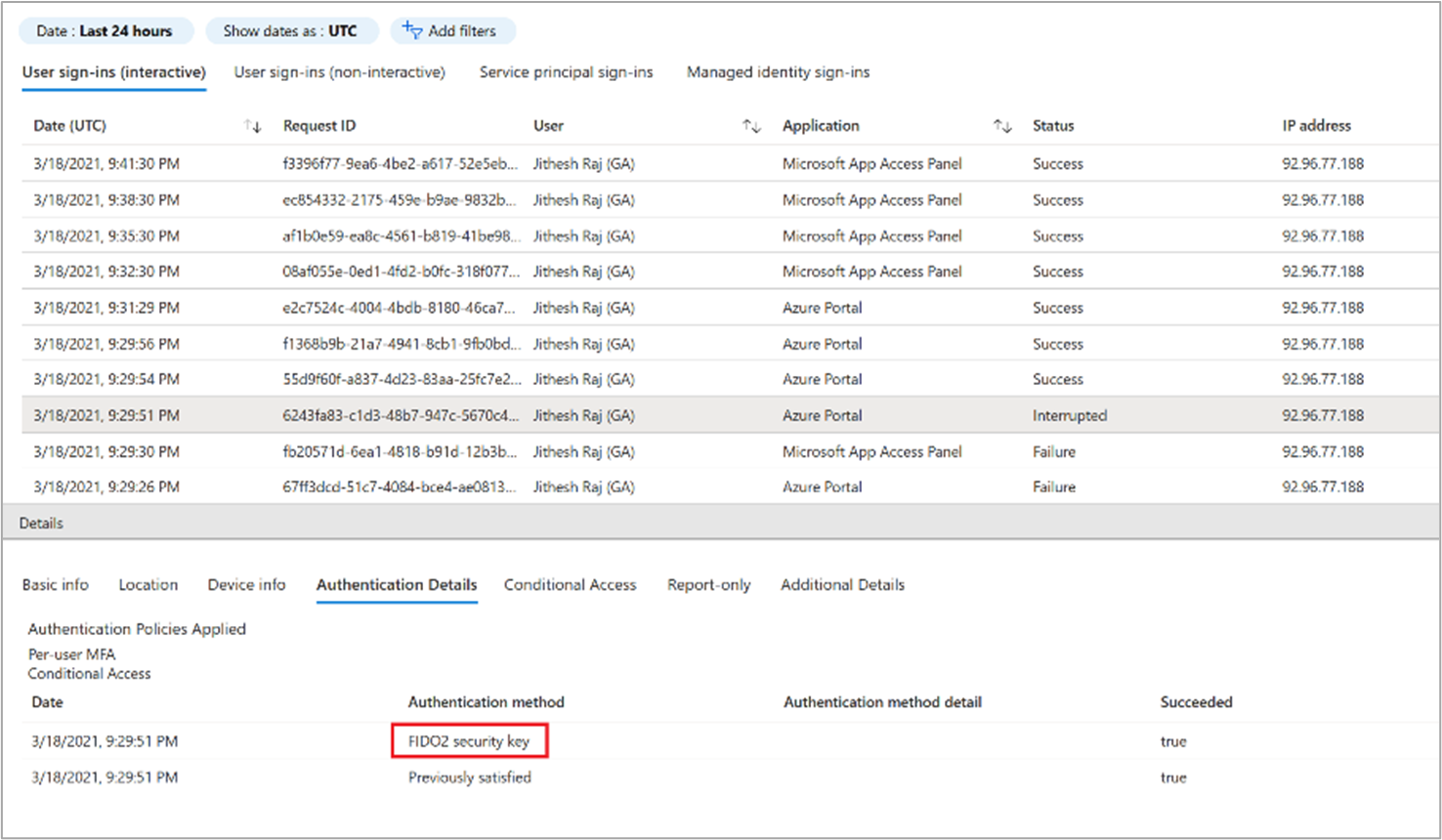

Raporty aktywności logowania

Raport aktywności logowania umożliwia śledzenie metod uwierzytelniania używanych do logowania się do różnych aplikacji.

Wybierz wiersz użytkownika, a następnie wybierz kartę Szczegóły uwierzytelniania, aby wyświetlić, która metoda uwierzytelniania została użyta do działania logowania.