Samouczek: integracja logowania jednokrotnego firmy Microsoft z usługą FortiGate SSL VPN

Z tego samouczka dowiesz się, jak zintegrować sieć VPN SSL FortiGate z identyfikatorem Entra firmy Microsoft. Po zintegrowaniu sieci VPN ssl FortiGate z identyfikatorem Entra firmy Microsoft można wykonywać następujące czynności:

- Użyj identyfikatora Entra firmy Microsoft, aby kontrolować, kto może uzyskać dostęp do sieci VPN ssl fortiGate.

- Zezwalaj swoim użytkownikom na automatyczne logowanie do sieci VPN protokołu SSL FortiGate przy użyciu kont Microsoft Entra.

- Zarządzaj kontami w jednej centralnej lokalizacji: w witrynie Azure Portal.

Wymagania wstępne

Do rozpoczęcia pracy potrzebne są następujące elementy:

- Subskrypcja firmy Microsoft Entra. Jeśli nie masz subskrypcji, możesz uzyskać bezpłatne konto.

- Sieć VPN fortiGate SSL z włączonym logowaniem jednokrotnym.

Opis samouczka

W tym samouczku skonfigurujesz i przetestujesz logowanie jednokrotne firmy Microsoft w środowisku testowym.

Usługa FortiGate SSL VPN obsługuje logowanie jednokrotne inicjowane przez dostawcę usług.

Dodawanie sieci VPN PROTOKOŁU SSL FortiGate z galerii

Aby skonfigurować integrację sieci VPN FortiGate SSL z identyfikatorem Entra firmy Microsoft, należy dodać sieć VPN Ssl FortiGate z galerii do listy zarządzanych aplikacji SaaS:

- Zaloguj się do centrum administracyjnego firmy Microsoft Entra jako co najmniej Administracja istrator aplikacji w chmurze.

- Przejdź do sekcji Identity Applications Enterprise applications>New application (Aplikacje dla przedsiębiorstw w aplikacji> dla>przedsiębiorstw).

- W sekcji Dodawanie z galerii wprowadź ciąg FortiGate SSL VPN w polu wyszukiwania.

- Wybierz pozycję FortiGate SSL VPN w panelu wyników, a następnie dodaj aplikację. Zaczekaj kilka sekund na dodanie aplikacji do dzierżawy.

Alternatywnie można również użyć Kreatora konfiguracji aplikacji dla przedsiębiorstw. W tym kreatorze możesz dodać aplikację do dzierżawy, dodać użytkowników/grupy do aplikacji, przypisać role, a także przejść przez konfigurację logowania jednokrotnego. Dowiedz się więcej o kreatorach platformy Microsoft 365.

Konfigurowanie i testowanie usługi Microsoft Entra SSO for FortiGate SSL VPN

Skonfigurujesz i przetestujesz logowanie jednokrotne firmy Microsoft z siecią VPN fortiGate SSL przy użyciu użytkownika testowego o nazwie B.Simon. Aby logowanie jednokrotne działało, należy ustanowić relację połączenia między użytkownikiem firmy Microsoft Entra i odpowiednią grupą użytkowników logowania jednokrotnego SAML w usłudze FortiGate SSL VPN.

Aby skonfigurować i przetestować logowanie jednokrotne firmy Microsoft z siecią VPN ssl fortiGate, wykonaj następujące ogólne kroki:

- Skonfiguruj logowanie jednokrotne firmy Microsoft w celu włączenia funkcji dla użytkowników.

- Tworzenie użytkownika testowego aplikacji Microsoft Entra w celu przetestowania logowania jednokrotnego firmy Microsoft Entra.

- Udziel użytkownikowi testowemu dostępu, aby włączyć logowanie jednokrotne firmy Microsoft dla tego użytkownika.

- Skonfiguruj logowanie jednokrotne sieci VPN protokołu SSL FortiGate po stronie aplikacji.

- Utwórz grupę użytkowników logowania jednokrotnego FortiGate SAML jako odpowiednik reprezentacji użytkownika w usłudze Microsoft Entra.

- Przetestuj logowanie jednokrotne , aby sprawdzić, czy konfiguracja działa.

Konfigurowanie logowania jednokrotnego firmy Microsoft

Wykonaj następujące kroki, aby włączyć logowanie jednokrotne firmy Microsoft w witrynie Azure Portal:

Zaloguj się do centrum administracyjnego firmy Microsoft Entra jako co najmniej Administracja istrator aplikacji w chmurze.

Przejdź do strony integracji aplikacji>dla przedsiębiorstw Aplikacji>dla>przedsiębiorstw FortiGate SSL VPN, w sekcji Zarządzanie wybierz pozycję Logowanie jednokrotne.

Na stronie Wybieranie metody logowania jednokrotnego wybierz pozycję SAML.

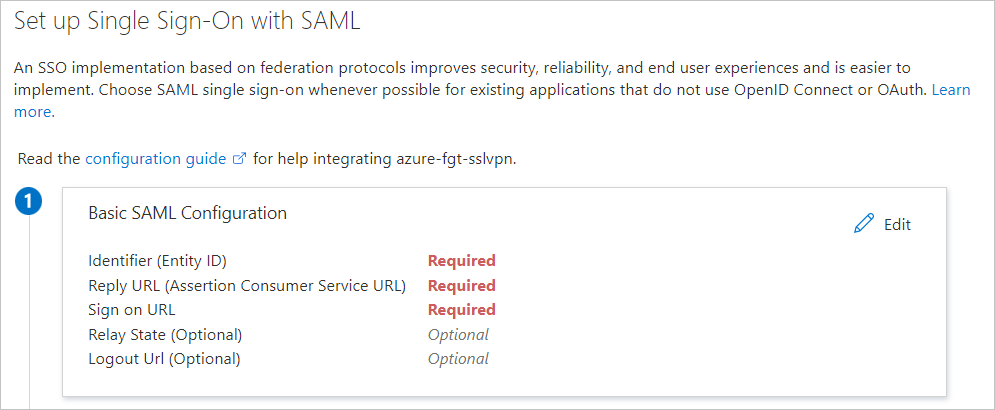

Na stronie Konfigurowanie logowania jednokrotnego przy użyciu protokołu SAML wybierz przycisk Edytuj podstawową konfigurację protokołu SAML, aby edytować ustawienia:

Na stronie Konfigurowanie logowania jednokrotnego przy użyciu protokołu SAML wprowadź następujące wartości:

a. W polu Identyfikator wprowadź adres URL we wzorcu

https://<FortiGate IP or FQDN address>:<Custom SSL VPN port>/remote/saml/metadata.b. W polu Adres URL odpowiedzi wprowadź adres URL we wzorcu

https://<FortiGate IP or FQDN address>:<Custom SSL VPN port>/remote/saml/login.c. W polu Adres URL logowania wprowadź adres URL we wzorcu

https://<FortiGate IP or FQDN address>:<Custom SSL VPN port>/remote/saml/login.d. W polu Adres URL wylogowywania wprowadź adres URL we wzorcu

https://<FortiGate IP or FQDN address>:<Custom SSL VPN port><FQDN>/remote/saml/logout.Uwaga

Te wartości to tylko wzorce. Musisz użyć rzeczywistego adresu URL logowania, identyfikatora, adresu URL odpowiedzi i adresu URL wylogowywania skonfigurowanego w fortiGate.

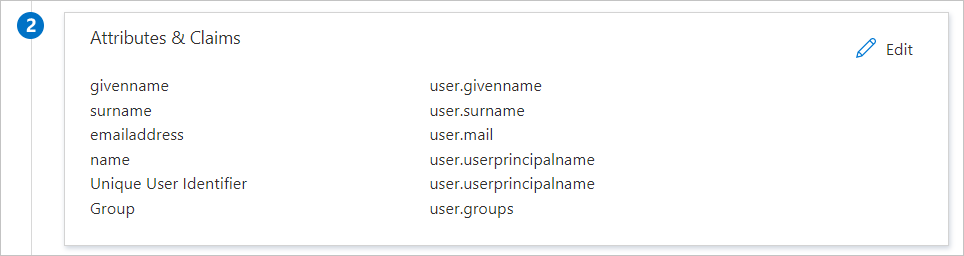

Aplikacja sieci VPN protokołu SSL FortiGate oczekuje asercji SAML w określonym formacie, co wymaga dodania mapowań atrybutów niestandardowych do konfiguracji. Poniższy zrzut ekranu przedstawia listę atrybutów domyślnych.

Oświadczenia wymagane przez sieć VPN SSL fortiGate są pokazane w poniższej tabeli. Nazwy tych oświadczeń muszą być zgodne z nazwami używanymi w sekcji Konfiguracja wiersza polecenia Narzędzia FortiGate w tym samouczku. W nazwach jest uwzględniana wielkość liter.

Nazwisko Atrybut źródłowy nazwa użytkownika user.userprincipalname grupa user.groups Aby utworzyć te dodatkowe oświadczenia:

a. Obok pozycji Atrybuty użytkownika i oświadczenia wybierz pozycję Edytuj.

b. Wybierz pozycję Dodaj nowe oświadczenie.

c. W polu Nazwa wprowadź nazwę użytkownika.

d. W polu Atrybut źródłowy wybierz wartość user.userprincipalname.

e. Wybierz pozycję Zapisz.

Uwaga

Atrybuty użytkownika i oświadczenia zezwalają tylko na jedno oświadczenie grupy. Aby dodać oświadczenie grupy, usuń istniejące oświadczenie grupy user.groups [SecurityGroup] już obecne w oświadczeniach, aby dodać nowe oświadczenie lub edytować istniejące do wszystkich grup.

f. Wybierz pozycję Dodaj oświadczenie grupy.

g. Wybierz pozycję Wszystkie grupy.

h. W obszarze Opcje zaawansowane zaznacz pole wyboru Dostosuj nazwę oświadczenia grupy.

i. W polu Nazwa wprowadź wartość group.

j. Wybierz pozycję Zapisz.

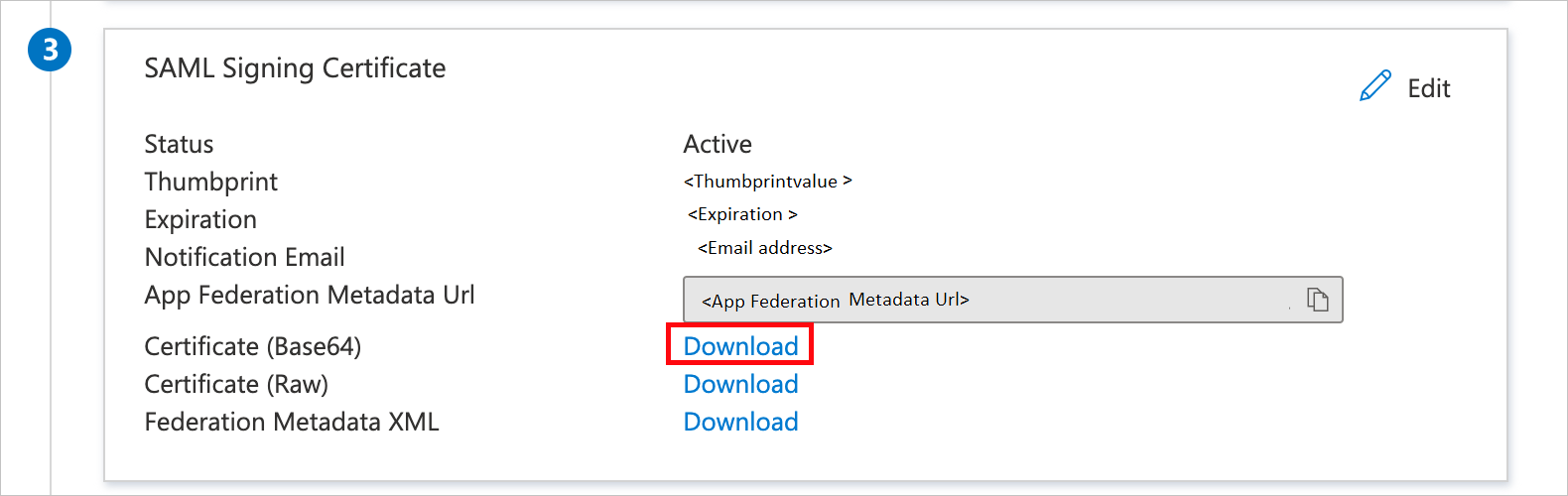

Na stronie Konfigurowanie logowania jednokrotnego przy użyciu protokołu SAML w sekcji Certyfikat podpisywania SAML wybierz link Pobierz obok pozycji Certyfikat (Base64), aby pobrać certyfikat i zapisać go na komputerze:

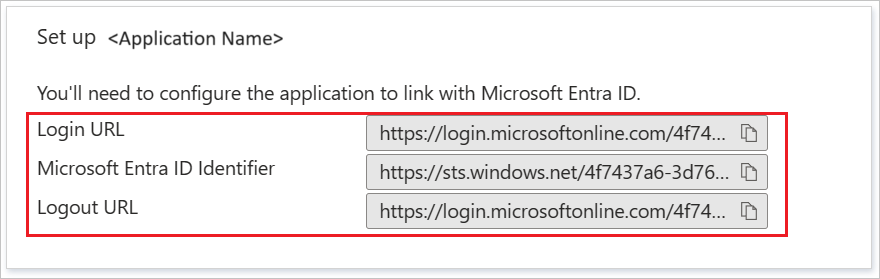

W sekcji Konfigurowanie sieci VPN ssl fortiGate skopiuj odpowiedni adres URL lub adresy URL w zależności od wymagań:

Tworzenie użytkownika testowego aplikacji Microsoft Entra

W tej sekcji utworzysz użytkownika testowego o nazwie B.Simon.

- Zaloguj się do centrum administracyjnego firmy Microsoft Entra jako użytkownik Administracja istrator.

- Przejdź do pozycji Użytkownicy tożsamości>>Wszyscy użytkownicy.

- Wybierz pozycję Nowy użytkownik Utwórz nowego użytkownika> w górnej części ekranu.

- We właściwościach użytkownika wykonaj następujące kroki:

- W polu Nazwa wyświetlana wprowadź wartość

B.Simon. - W polu Główna nazwa użytkownika wprowadź username@companydomain.extensionwartość . Na przykład

B.Simon@contoso.com. - Zaznacz pole wyboru Pokaż hasło i zanotuj wartość wyświetlaną w polu Hasło.

- Wybierz pozycję Przejrzyj i utwórz.

- W polu Nazwa wyświetlana wprowadź wartość

- Wybierz pozycję Utwórz.

Udzielanie dostępu użytkownikowi testowemu

W tej sekcji włączysz użytkownikowi B.Simon możliwość korzystania z logowania jednokrotnego, udzielając temu użytkownikowi dostępu do sieci VPN Ssl FortiGate.

- Przejdź do aplikacji dla przedsiębiorstw usługi Identity>Applications>.

- Na liście aplikacji wybierz pozycję FortiGate SSL VPN.

- Na stronie przeglądu aplikacji w sekcji Zarządzanie wybierz pozycję Użytkownicy i grupy.

- Wybierz pozycję Dodaj użytkownika, a następnie wybierz pozycję Użytkownicy i grupy w oknie dialogowym Dodawanie przypisania .

- W oknie dialogowym Użytkownicy i grupy wybierz pozycję B.Simon na liście Użytkownicy, a następnie kliknij przycisk Wybierz w dolnej części ekranu.

- Jeśli spodziewasz się dowolnej wartości roli w asercji SAML, w oknie dialogowym Wybieranie roli wybierz odpowiednią rolę dla użytkownika z listy. Kliknij przycisk Wybierz w dolnej części ekranu.

- W oknie dialogowym Dodawanie przypisania wybierz pozycję Przypisz.

Tworzenie grupy zabezpieczeń dla użytkownika testowego

W tej sekcji utworzysz grupę zabezpieczeń w identyfikatorze Entra firmy Microsoft dla użytkownika testowego. Funkcja FortiGate będzie używać tej grupy zabezpieczeń do udzielania dostępu do sieci użytkownika za pośrednictwem sieci VPN.

- W centrum administracyjnym firmy Microsoft Entra przejdź do pozycji Grupy>tożsamości>Nowa grupa.

- W właściwościach Nowa grupa wykonaj następujące kroki:

- Na liście Typ grupy wybierz pozycję Zabezpieczenia.

- W polu Nazwa grupy wprowadź FortiGateAccess.

- W polu Opis grupy wprowadź grupę w celu udzielenia dostępu do sieci VPN FortiGate.

- W przypadku ról entra firmy Microsoft można przypisać do ustawień grupy (wersja zapoznawcza), wybierz pozycję Nie.

- W polu Typ członkostwa wybierz pozycję Przypisane.

- W obszarze Członkowie wybierz pozycję Brak wybranych członków.

- W oknie dialogowym Użytkownicy i grupy wybierz pozycję B.Simon z listy Użytkownicy, a następnie kliknij przycisk Wybierz w dolnej części ekranu.

- Wybierz pozycję Utwórz.

- Po powrocie do sekcji Grupy w usłudze Microsoft Entra ID znajdź grupę FortiGate Access i zanotuj identyfikator obiektu. Będzie on potrzebny później.

Konfigurowanie logowania jednokrotnego sieci VPN protokołu SSL fortiGate

Przekazywanie certyfikatu SAML Base64 do urządzenia FortiGate

Po zakończeniu konfiguracji SAML aplikacji FortiGate w dzierżawie pobrano certyfikat SAML zakodowany w formacie Base64. Musisz przekazać ten certyfikat do urządzenia FortiGate:

- Zaloguj się do portalu zarządzania urządzenia FortiGate.

- W okienku po lewej stronie wybierz pozycję System.

- W obszarze System wybierz pozycję Certyfikaty.

- Wybierz pozycję Importuj>certyfikat zdalny.

- Przejdź do certyfikatu pobranego z wdrożenia aplikacji FortiGate w dzierżawie platformy Azure, wybierz go, a następnie wybierz przycisk OK.

Po przekazaniu certyfikatu zanotuj jego nazwę w obszarze Certyfikaty systemowe>Certyfikaty> zdalne. Domyślnie będzie ona mieć nazwę REMOTE_Cert_N, gdzie N jest wartością całkowitą.

Ukończ konfigurację wiersza polecenia FortiGate

Mimo że można skonfigurować logowanie jednokrotne z graficznego interfejsu użytkownika od wersji FortiOS 7.0, konfiguracje interfejsu wiersza polecenia mają zastosowanie do wszystkich wersji i dlatego są wyświetlane tutaj.

Aby wykonać te kroki, potrzebne będą zarejestrowane wcześniej wartości:

| Ustawienie interfejsu wiersza polecenia SAML FortiGate | Równoważna konfiguracja platformy Azure |

|---|---|

Identyfikator jednostki SP (entity-id) |

Identyfikator (identyfikator jednostki) |

Adres URL logowania jednokrotnego usługi SP (single-sign-on-url) |

Adres URL odpowiedzi (adres URL usługi Assertion Consumer Service) |

Adres URL wylogowywania jednokrotnego programu SP (single-logout-url) |

Adres URL wylogowywania |

Identyfikator jednostki dostawcy tożsamości (idp-entity-id) |

Identyfikator entra firmy Microsoft |

Adres URL logowania jednokrotnego dostawcy tożsamości (idp-single-sign-on-url) |

Adres URL logowania platformy Azure |

Adres URL wylogowywania jednokrotnego dostawcy tożsamości (idp-single-logout-url) |

Adres URL wylogowywania platformy Azure |

Certyfikat dostawcy tożsamości (idp-cert) |

Nazwa certyfikatu SAML base64 (REMOTE_Cert_N) |

Atrybut nazwy użytkownika (user-name) |

nazwa użytkownika |

Atrybut nazwy grupy (group-name) |

grupa |

Uwaga

Adres URL logowania w obszarze Podstawowa konfiguracja protokołu SAML nie jest używany w konfiguracjach fortiGate. Służy do wyzwalania logowania jednokrotnego inicjowanego przez dostawcę usług w celu przekierowania użytkownika do strony portalu sieci VPN SSL.

Ustanów sesję SSH na urządzeniu FortiGate i zaloguj się przy użyciu konta fortiGate Administracja istratora.

Uruchom następujące polecenia i zastąp element

<values>informacjami zebranymi wcześniej:config user saml edit azure set cert <FortiGate VPN Server Certificate Name> set entity-id < Identifier (Entity ID)Entity ID> set single-sign-on-url < Reply URL Reply URL> set single-logout-url <Logout URL> set idp-entity-id <Azure AD Identifier> set idp-single-sign-on-url <Azure Login URL> set idp-single-logout-url <Azure Logout URL> set idp-cert <Base64 SAML Certificate Name> set user-name username set group-name group next end

Konfigurowanie elementu FortiGate pod kątem dopasowywania grup

W tej sekcji skonfigurujesz funkcję FortiGate, aby rozpoznać identyfikator obiektu grupy zabezpieczeń, która zawiera użytkownika testowego. Ta konfiguracja umożliwi fortiGate podejmowanie decyzji dotyczących dostępu na podstawie członkostwa w grupie.

Aby wykonać te kroki, musisz mieć identyfikator obiektu grupy zabezpieczeń FortiGateAccess utworzonej wcześniej w tym samouczku.

Ustanów sesję SSH na urządzeniu FortiGate i zaloguj się przy użyciu konta fortiGate Administracja istratora.

Uruchom te polecenia:

config user group edit FortiGateAccess set member azure config match edit 1 set server-name azure set group-name <Object Id> next end next end

Tworzenie portali sieci VPN FortiGate i zasad zapory

W tej sekcji skonfigurujesz portale sieci VPN FortiGate i zasady zapory, które udzielają dostępu do grupy zabezpieczeń FortiGateAccess utworzonej wcześniej w tym samouczku.

Aby uzyskać instrukcje, zobacz Konfigurowanie logowania jednokrotnego SAML dla sieci VPN SSL przy użyciu identyfikatora Entra firmy Microsoft działającego jako dostawca tożsamości SAML.

Testowanie logowania jednokrotnego

W tej sekcji przetestujesz konfigurację logowania jednokrotnego firmy Microsoft z następującymi opcjami.

W kroku 5) konfiguracji logowania jednokrotnego platformy Azure *Przetestuj logowanie jednokrotne z aplikacją, kliknij przycisk Testuj. Spowoduje to przekierowanie do adresu URL logowania do sieci VPN FortiGate, pod którym można zainicjować przepływ logowania.

Przejdź bezpośrednio do adresu URL logowania do sieci VPN FortiGate i zainicjuj przepływ logowania z tego miejsca.

Możesz użyć usługi Microsoft Moje aplikacje. Po kliknięciu kafelka FortiGate VPN w Moje aplikacje nastąpi przekierowanie do adresu URL logowania do sieci VPN FortiGate. Aby uzyskać więcej informacji na temat Moje aplikacje, zobacz Wprowadzenie do Moje aplikacje.

Następne kroki

Po skonfigurowaniu sieci VPN FortiGate można wymusić kontrolę sesji, która chroni eksfiltrację i infiltrację poufnych danych organizacji w czasie rzeczywistym. Kontrola sesji rozszerza się od dostępu warunkowego. Dowiedz się, jak wymusić kontrolę sesji za pomocą Microsoft Defender dla Chmury Apps.