Segmentacja to model, w którym korzystasz z sieci i tworzysz obwody zdefiniowane przez oprogramowanie przy użyciu narzędzi dostępnych na platformie Microsoft Azure. Następnie należy ustawić reguły, które zarządzają ruchem z/do tych obwodów, dzięki czemu można mieć różne stany zabezpieczeń dla różnych części sieci. W przypadku umieszczenia różnych aplikacji (lub części danej aplikacji) w tych obwodach można zarządzać komunikacją między tymi segmentowymi jednostkami. Jeśli część stosu aplikacji zostanie naruszona, będziesz w stanie lepiej powstrzymać wpływ tego naruszenia zabezpieczeń i zapobiec jego późniejszemu rozprzestrzenianiu się przez pozostałą część sieci. Ta możliwość jest kluczową zasadą skojarzona z modelem Zero Trust opublikowanym przez firmę Microsoft , która ma na celu zapewnienie światowej klasy myślenia o zabezpieczeniach organizacji

Wzorce segmentacji

Gdy pracujesz na platformie Azure, masz szeroki i zróżnicowany zestaw opcji segmentacji, które ułatwiają ochronę.

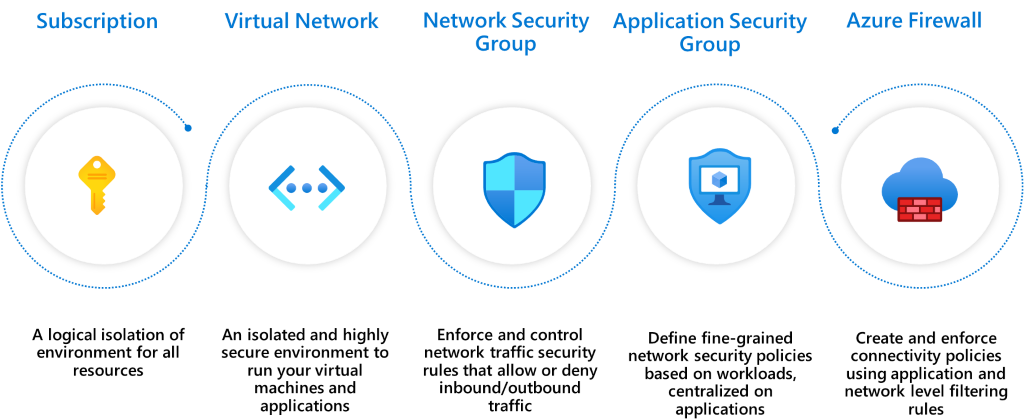

Subskrypcje: Subskrypcje są konstrukcją wysokiego poziomu, która zapewnia rozdzielenie platformy między jednostkami. Ma na celu wyrzucenie granic między dużymi organizacjami w firmie. Komunikacja między zasobami w różnych subskrypcjach musi być jawnie aprowizowana.

Sieć wirtualna: sieci wirtualne są tworzone w ramach subskrypcji w prywatnych przestrzeniach adresowych. Sieci zapewniają zawieranie zasobów na poziomie sieci bez ruchu dozwolonego domyślnie między dwiema sieciami wirtualnymi. Podobnie jak subskrypcje, należy jawnie aprowizować komunikację między sieciami wirtualnymi.

Sieciowe grupy zabezpieczeń: sieciowe grupy zabezpieczeń to mechanizmy kontroli dostępu do kontrolowania ruchu między zasobami w sieci wirtualnej jako zapory warstwy 4. Sieciowa grupa zabezpieczeń kontroluje również ruch z sieciami zewnętrznymi, takimi jak Internet, inne sieci wirtualne itd. Sieciowe grupy zabezpieczeń mogą przejąć strategię segmentacji na szczegółowy poziom, tworząc obwody dla podsieci, grupy maszyn wirtualnych, a nawet jednej maszyny wirtualnej.

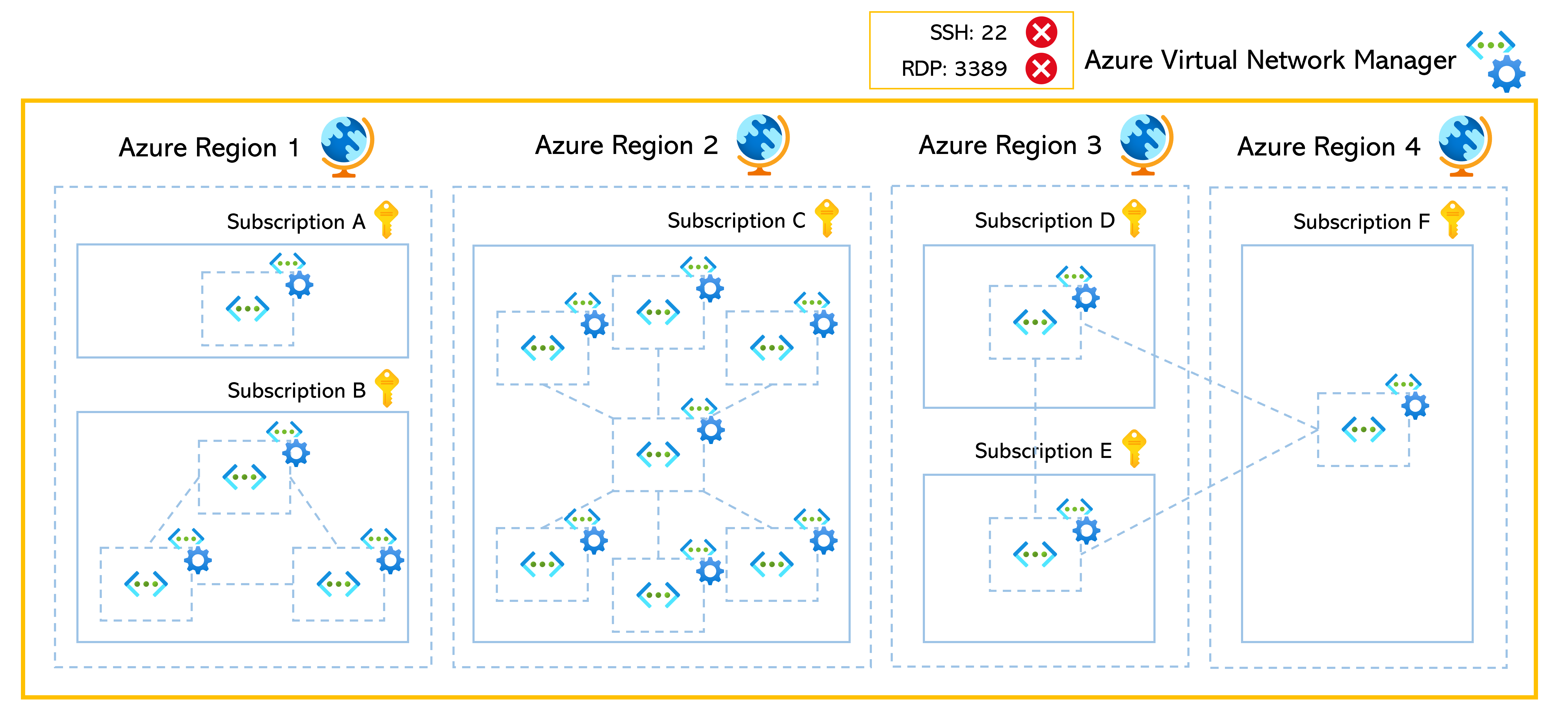

Azure Virtual Network Manager (AVNM): Azure Virtual Network Manager (AVNM) to usługa zarządzania siecią, która umożliwia centralnemu zespołowi zarządzania IT globalne zarządzanie sieciami wirtualnymi w ramach subskrypcji na dużą skalę. Dzięki funkcji AVNM można grupować wiele sieci wirtualnych i wymuszać wstępnie zdefiniowane reguły administratora zabezpieczeń, które powinny być stosowane do wybranych sieci wirtualnych jednocześnie. Podobnie jak w przypadku sieciowej grupy zabezpieczeń, reguły administratora zabezpieczeń utworzone za pośrednictwem usługi AVNM działają również jako zapora w warstwie 4, ale reguły administratora zabezpieczeń są oceniane najpierw przed sieciową grupą zabezpieczeń.

Grupy zabezpieczeń aplikacji (ASG): Grupy zabezpieczeń udostępniają mechanizmy kontroli podobne do sieciowych grup zabezpieczeń, ale są przywołyne z kontekstem aplikacji. Grupa asg umożliwia grupowanie zestawu maszyn wirtualnych w ramach tagu aplikacji. Może zdefiniować reguły ruchu, które następnie są stosowane do każdej z bazowych maszyn wirtualnych.

Azure Firewall: Usługa Azure Firewall to natywna dla chmury stanowa zapora jako usługa. Tę zaporę można wdrożyć w sieciach wirtualnych lub we wdrożeniach koncentratora usługi Azure Virtual WAN w celu filtrowania ruchu przepływającego między zasobami w chmurze, Internetem i środowiskiem lokalnym. Reguły lub zasady (przy użyciu usługi Azure Firewall lub usługi Azure Firewall Manager) określają ruch zezwalający/odrzucający przy użyciu kontrolek warstwy 3 do warstwy 7. Możesz również filtrować ruch, który przechodzi do Internetu przy użyciu usługi Azure Firewall i innych firm. Kierowanie niektórych lub wszystkich ruchu przez dostawców zabezpieczeń innych firm w celu uzyskania zaawansowanej ochrony użytkowników i filtrowania.

Poniższe wzorce są typowe, jeśli chodzi o organizowanie obciążenia na platformie Azure z perspektywy sieci. Każdy z tych wzorców zapewnia inny typ izolacji i łączności. Wybór, który model najlepiej sprawdza się w twojej organizacji, to decyzja, którą należy podjąć w oparciu o potrzeby organizacji. W przypadku każdego z tych modeli opisano, jak można przeprowadzić segmentację przy użyciu powyższych usług Azure Networking.

Istnieje również możliwość, że odpowiedni projekt dla twojej organizacji jest czymś innym niż wymienione tutaj. I ten wynik jest oczekiwany, ponieważ nie ma jednego rozmiaru, który pasuje do wszystkich. Możesz skorzystać z zasad z różnych wzorców, aby utworzyć najlepsze rozwiązania dla organizacji. Platforma Azure zapewnia elastyczność i potrzebne narzędzia.

Wzorzec 1. Pojedyncza sieć wirtualna

W tym wzorcu wszystkie składniki obciążenia lub, w niektórych przypadkach, cały ślad IT jest umieszczany w jednej sieci wirtualnej. Ten wzorzec jest możliwy, jeśli pracujesz wyłącznie w jednym regionie, ponieważ sieć wirtualna nie może obejmować wielu regionów.

Jednostki, które najprawdopodobniej będą używane do tworzenia segmentów w tej sieci wirtualnej, to sieciowe grupy zabezpieczeń lub grupy zabezpieczeń. Wybór zależy od tego, czy chcesz odwoływać się do segmentów jako podsieci sieci, czy grup aplikacji. Na poniższej ilustracji przedstawiono przykład sposobu, w jaki wyglądałaby taka segmentowana sieć wirtualna.

W tej konfiguracji masz podsieć Subnet1, w której umieszczono obciążenia bazy danych i podsieć Subnet2, w której umieszczono obciążenia internetowe. Można umieścić sieciowe grupy zabezpieczeń, które mówią, że podsieć Subnet1 może komunikować się tylko z podsiecią Subnet2, a podsieć Subnet2 może komunikować się z Internetem. Tę koncepcję można również podjąć w obecności wielu obciążeń. Wyrzuć podsieci, które na przykład nie umożliwią jednemu obciążeniu komunikowania się z zapleczem innego obciążenia.

Mimo że użyliśmy sieciowych grup zabezpieczeń, aby zilustrować, jak można zarządzać ruchem podsieci, można również wymusić tę segmentację przy użyciu wirtualnego urządzenia sieciowego z witryny Azure Marketplace lub usługi Azure Firewall.

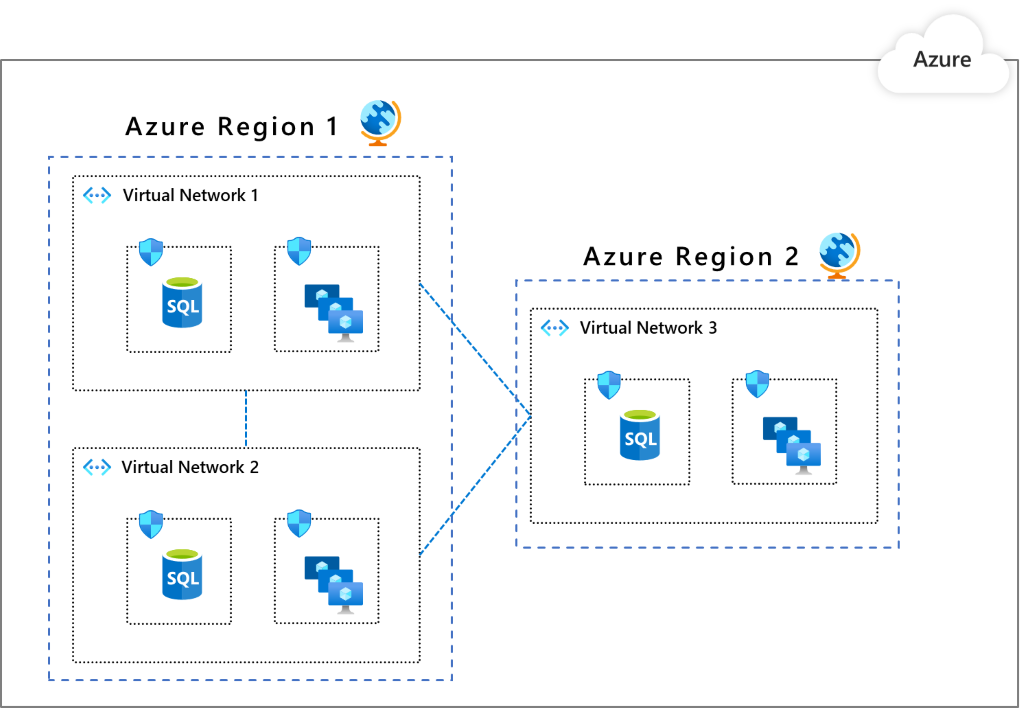

Wzorzec 2: Wiele sieci wirtualnych z komunikacją równorzędną między nimi

Ten wzorzec jest rozszerzeniem poprzedniego wzorca, w którym istnieje wiele sieci wirtualnych z potencjalnymi połączeniami komunikacji równorzędnej. Możesz zdecydować się na ten wzorzec grupowania aplikacji w osobnych sieciach wirtualnych lub może być konieczne obecność w wielu regionach świadczenia usługi Azure. Wbudowana segmentacja jest uzyskiwana za pośrednictwem sieci wirtualnych, ponieważ jawnie musisz połączyć sieć wirtualną z inną siecią, aby komunikować się z nimi. (Pamiętaj, że łączność komunikacji równorzędnej sieci wirtualnych nie jest przechodnia). Aby dalej segmentować sieć wirtualną w sposób podobny do wzorca 1, użyj sieciowych grup zabezpieczeń/grup zabezpieczeń w sieciach wirtualnych.

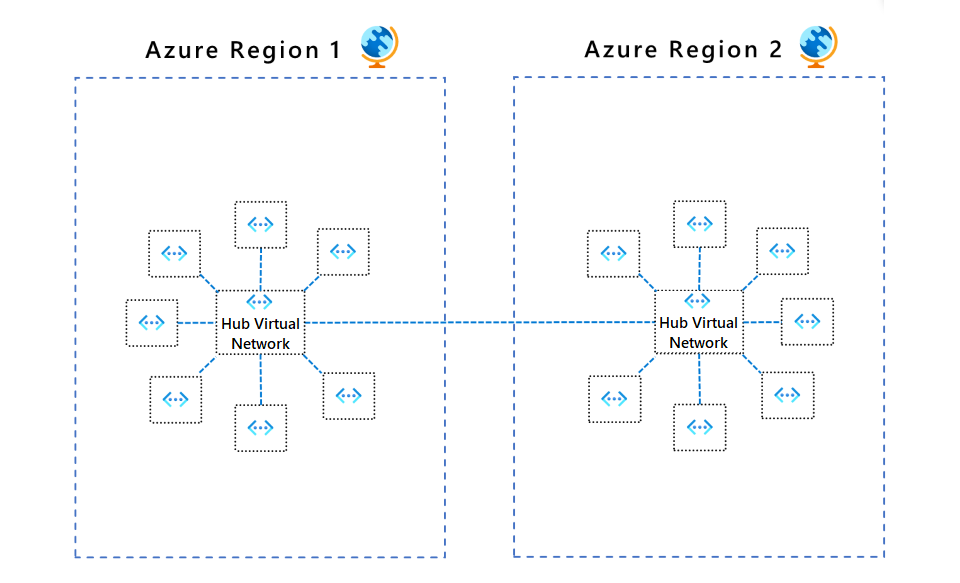

Wzorzec 3: Wiele sieci wirtualnych w modelu piasty i szprych

Ten wzorzec jest bardziej zaawansowaną organizacją sieci wirtualnej, w której wybierasz sieć wirtualną w danym regionie jako centrum dla wszystkich innych sieci wirtualnych w tym regionie. Łączność między siecią wirtualną piasty a sieciami wirtualnymi szprych jest osiągana przy użyciu komunikacji równorzędnej sieci wirtualnych platformy Azure. Cały ruch przechodzi przez sieć wirtualną koncentratora i może działać jako brama do innych centrów w różnych regionach. Stan zabezpieczeń można skonfigurować w centrach, aby umożliwić segmentowanie i zarządzanie ruchem między sieciami wirtualnymi w sposób skalowalny. Jedną z zalet tego wzorca jest to. wraz ze wzrostem topologii sieci obciążenie stanem zabezpieczeń nie rośnie (z wyjątkiem sytuacji, gdy rozwijasz się do nowych regionów). Ponadto ten wzorzec topologii może zostać zastąpiony przez usługę Azure Virtual WAN, co umożliwia użytkownikom zarządzanie siecią wirtualną piasty jako usługą zarządzaną. Aby uzyskać więcej informacji na temat zalet wprowadzenia usługi Azure Virtual WAN, zobacz architekturę koncentratora i szprych wirtualnej sieci WAN.

Zalecana natywna kontrolka segmentacji chmury platformy Azure to Azure Firewall. Usługa Azure Firewall działa zarówno w sieciach wirtualnych, jak i subskrypcjach w celu zarządzania przepływami ruchu przy użyciu kontrolek warstwy 3 do warstwy 7. Możesz zdefiniować, jak wyglądają reguły komunikacji (na przykład sieć wirtualna X nie może komunikować się z siecią wirtualną Y, ale mogą komunikować się z siecią wirtualną Z, bez Internetu dla sieci wirtualnej X z wyjątkiem dostępu do *.github.com, itd.) i stosować je spójnie. Za pomocą usługi Azure Firewall Manager można centralnie zarządzać zasadami w wielu usłudze Azure Firewall i umożliwić zespołom DevOps dalsze dostosowywanie zasad lokalnych. Możesz również użyć usługi Azure Firewall Manager podczas wybierania usługi Azure Virtual WAN jako sieci koncentratora zarządzanego.

W poniższej tabeli przedstawiono porównanie topologii wzorców:

| Wzorzec 1 | Wzorzec 2 | Wzorzec 3 | |

|---|---|---|---|

| Połączenie ivity/Routing: jak poszczególne segmenty komunikują się ze sobą | Routing systemowy zapewnia domyślną łączność z dowolnym obciążeniem w dowolnej podsieci | Tak samo jak wzorzec 1 | Brak domyślnej łączności między sieciami wirtualnymi szprych. Aby włączyć łączność, wymagany jest router warstwy 4, taki jak usługa Azure Firewall w sieci wirtualnej koncentratora. |

| Filtrowanie ruchu na poziomie sieci | Ruch jest domyślnie dozwolony. Sieciowa grupa zabezpieczeń/grupa zabezpieczeń może służyć do filtrowania tego wzorca. | Tak samo jak wzorzec 1 | Ruch między sieciami wirtualnymi szprych jest domyślnie blokowany. Konfiguracja usługi Azure Firewall może włączyć wybrany ruch, taki jak windowsupdate.com. |

| Scentralizowane rejestrowanie | Dzienniki sieciowej grupy zabezpieczeń/grupy zabezpieczeń dla sieci wirtualnej | Agregowanie dzienników sieciowej grupy zabezpieczeń/grupy zabezpieczeń we wszystkich sieciach wirtualnych | Dzienniki usługi Azure Firewall do usługi Azure Monitor wszystkich zaakceptowanych/odrzuconych ruchu wysyłanego za pośrednictwem koncentratora. |

| Niezamierzone otwarte publiczne punkty końcowe | Metodyka DevOps może przypadkowo otworzyć publiczny punkt końcowy za pośrednictwem nieprawidłowych reguł sieciowej grupy zabezpieczeń/grupy zabezpieczeń. | Tak samo jak wzorzec 1 | Przypadkowo otwarty publiczny punkt końcowy w sieci wirtualnej będącej szprychą nie umożliwi dostępu. Pakiet powrotny zostanie porzucony za pośrednictwem zapory stanowej (routing asymetryczny). |

| Ochrona na poziomie aplikacji | Sieciowa grupa zabezpieczeń/grupa asg zapewnia tylko obsługę warstwy sieciowej. | Tak samo jak wzorzec 1 | Usługa Azure Firewall obsługuje filtrowanie nazw FQDN dla protokołów HTTP/S i MSSQL dla ruchu wychodzącego i między sieciami wirtualnymi. |

Wzorzec 4. Wiele sieci wirtualnych w wielu segmentach sieci

Ten wzorzec wyjaśnia, jak zarządzać wieloma sieciami wirtualnymi i chronić je w wielu subskrypcjach jako scentralizowaną metodę. Reguły administratora zabezpieczeń tworzone w usłudze AVNM mogą wymuszać regułę zabezpieczeń punktu odniesienia w spójny sposób, niezależnie od tego, czy sieci wirtualne są ze sobą połączone, czy też należą do różnych subskrypcji. Na przykład wyłącz port SSH 22, port RDP 3389 i inne porty wysokiego ryzyka z Internetu, aby chronić rozwiązanie przed naruszeniami zabezpieczeń we wszystkich sieciach wirtualnych w organizacji. Zobacz Reguły administratora zabezpieczeń w usłudze Azure Virtual Network Manager , aby uzyskać więcej informacji na temat reguł administratora zabezpieczeń i sposobu jej działania.

Mimo że avNM to doskonałe rozwiązanie do ochrony całej sieci organizacji z minimalnym zestawem reguł sieci, sieciowe grupy zabezpieczeń i grupy zabezpieczeń nadal muszą być używane do stosowania szczegółowych reguł sieciowych do każdej sieci wirtualnej, oprócz usługi AVNM. Ten proces może się różnić od systemu do systemu w zależności od ich wymagań dotyczących zabezpieczeń.

Współautorzy

Ten artykuł jest obsługiwany przez firmę Microsoft. Pierwotnie został napisany przez następujących współautorów.

Główny autor:

- Tre Mansdoerfer | Menedżer programu dla sieci platformy Azure

Aby wyświetlić niepubalne profile serwisu LinkedIn, zaloguj się do serwisu LinkedIn.

Następne kroki

Dowiedz się więcej o technologiach składników:

- Co to jest usługa Azure Virtual Network?

- Co to jest usługa Azure Virtual Network Manager (wersja zapoznawcza)?

- Co to jest usługa Azure Firewall?

- Omówienie usługi Azure Monitor

Powiązane zasoby

Zapoznaj się z powiązanymi architekturami: