Usługa Private Link dla usługi Azure Database for MySQL

DOTYCZY: Azure Database for MySQL — pojedynczy serwer

Azure Database for MySQL — pojedynczy serwer

Ważne

Pojedynczy serwer usługi Azure Database for MySQL znajduje się na ścieżce wycofania. Zdecydowanie zalecamy uaktualnienie do serwera elastycznego usługi Azure Database for MySQL. Aby uzyskać więcej informacji na temat migracji do serwera elastycznego usługi Azure Database for MySQL, zobacz Co się dzieje z usługą Azure Database for MySQL — pojedynczy serwer?

Usługa Private Link umożliwia łączenie z różnymi usługami PaaS na platformie Azure za pośrednictwem prywatnego punktu końcowego. Usługa Azure Private Link zasadniczo łączy usługi platformy Azure z Twoją prywatną siecią wirtualną. Dostęp do zasobów PaaS można uzyskać przy użyciu prywatnego adresu IP, podobnie jak w przypadku każdego innego zasobu w sieci wirtualnej.

Aby uzyskać listę usług PaaS, które obsługują funkcje usługi Private Link, zapoznaj się z dokumentacją usługi Private Link. Prywatny punkt końcowy to prywatny adres IP w obrębie określonej sieci wirtualnej i podsieci.

Uwaga

Funkcja łącza prywatnego jest dostępna tylko dla serwerów usługi Azure Database for MySQL w warstwach cenowych Ogólnego przeznaczenia lub Zoptymalizowane pod kątem pamięci. Upewnij się, że serwer bazy danych znajduje się w jednej z tych warstw cenowych.

Data exfiltration prevention (Zapobieganie eksfiltracji danych)

Filtrowanie danych w usłudze Azure Database for MySQL odbywa się wtedy, gdy autoryzowany użytkownik, taki jak administrator bazy danych, może wyodrębnić dane z jednego systemu i przenieść je do innej lokalizacji lub systemu poza organizacją. Na przykład użytkownik przenosi dane na konto magazynu należące do innej firmy.

Rozważmy scenariusz z użytkownikiem z uruchomioną aplikacją MySQL Workbench wewnątrz maszyny wirtualnej platformy Azure, która nawiązuje połączenie z serwerem usługi Azure Database for MySQL aprowizowany w regionie Zachodnie stany USA. W poniższym przykładzie pokazano, jak ograniczyć dostęp do publicznych punktów końcowych w usłudze Azure Database for MySQL przy użyciu kontroli dostępu do sieci.

Wyłącz cały ruch usługi platformy Azure do usługi Azure Database for MySQL za pośrednictwem publicznego punktu końcowego, ustawiając ustawienie Zezwalaj usługom platformy Azure na wyłączone. Upewnij się, że żadne adresy IP ani zakresy nie mogą uzyskiwać dostępu do serwera za pośrednictwem reguł zapory lub punktów końcowych usługi sieci wirtualnej.

Zezwalaj tylko na ruch do usługi Azure Database for MySQL przy użyciu prywatnego adresu IP maszyny wirtualnej. Aby uzyskać więcej informacji, zobacz artykuły dotyczące punktów końcowych usługi i reguł zapory sieci wirtualnej.

Na maszynie wirtualnej platformy Azure zawęź zakres połączenia wychodzącego przy użyciu sieciowych grup zabezpieczeń i tagów usług w następujący sposób

- Określ regułę sieciowej grupy zabezpieczeń, aby zezwolić na ruch dla tagu usługi = SQL. Zachodnie jednostki — zezwalanie tylko na nawiązywanie połączenia z usługą Azure Database for MySQL w regionie Zachodnie stany USA

- Określ regułę sieciowej grupy zabezpieczeń (z wyższym priorytetem), aby odmówić ruchu dla tagu usługi = SQL — odmawianie połączeń z usługą Update do usługi Azure Database for MySQL we wszystkich regionach

Po zakończeniu tej konfiguracji maszyna wirtualna platformy Azure może łączyć się tylko z usługą Azure Database for MySQL w regionie Zachodnie stany USA. Jednak łączność nie jest ograniczona do pojedynczej usługi Azure Database for MySQL. Maszyna wirtualna nadal może łączyć się z dowolną usługą Azure Database for MySQL w regionie Zachodnie stany USA, w tym z bazami danych, które nie są częścią subskrypcji. Chociaż ograniczyliśmy zakres eksfiltracji danych w powyższym scenariuszu do określonego regionu, nie wyeliminowaliśmy ich całkowicie.

Za pomocą usługi Private Link można teraz skonfigurować mechanizmy kontroli dostępu do sieci, takie jak sieciowe grupy zabezpieczeń, aby ograniczyć dostęp do prywatnego punktu końcowego. Poszczególne zasoby usługi Azure PaaS są następnie mapowane na określone prywatne punkty końcowe. Złośliwy tester może uzyskać dostęp tylko do zamapowanego zasobu PaaS (na przykład usługi Azure Database for MySQL) i żadnego innego zasobu.

Łączność lokalna za pośrednictwem prywatnej komunikacji równorzędnej

Po nawiązaniu połączenia z publicznym punktem końcowym z maszyn lokalnych adres IP musi zostać dodany do zapory opartej na adresie IP przy użyciu reguły zapory na poziomie serwera. Chociaż ten model dobrze sprawdza się w przypadku zezwalania na dostęp do poszczególnych maszyn w przypadku obciążeń deweloperskich lub testowych, trudno jest zarządzać w środowisku produkcyjnym.

Za pomocą usługi Private Link możesz włączyć dostęp między lokalizacjami do prywatnego punktu końcowego przy użyciu usługi Express Route (ER), prywatnej komunikacji równorzędnej lub tunelu VPN. Następnie mogą wyłączyć cały dostęp za pośrednictwem publicznego punktu końcowego i nie używać zapory opartej na adresach IP.

Uwaga

W niektórych przypadkach usługa Azure Database for MySQL i podsieć sieci wirtualnej znajdują się w różnych subskrypcjach. W takich przypadkach należy zapewnić następujące konfiguracje:

- Upewnij się, że obie subskrypcje mają zarejestrowanego dostawcę zasobów Microsoft.DBforMySQL . Aby uzyskać więcej informacji, zobacz rejestracja menedżera zasobów

Konfigurowanie usługi Private Link dla usługi Azure Database for MySQL

Proces tworzenia

Prywatne punkty końcowe są wymagane do włączenia usługi Private Link. Można to zrobić, korzystając z poniższych przewodników z instrukcjami.

Proces zatwierdzania

Gdy administrator sieci utworzy prywatny punkt końcowy (PE), administrator programu MySQL może zarządzać prywatnym punktem końcowym Połączenie ion (PEC) do usługi Azure Database for MySQL. To rozdzielenie obowiązków między administratorem sieci a administratorem bazy danych jest pomocne w zarządzaniu łącznością usługi Azure Database for MySQL.

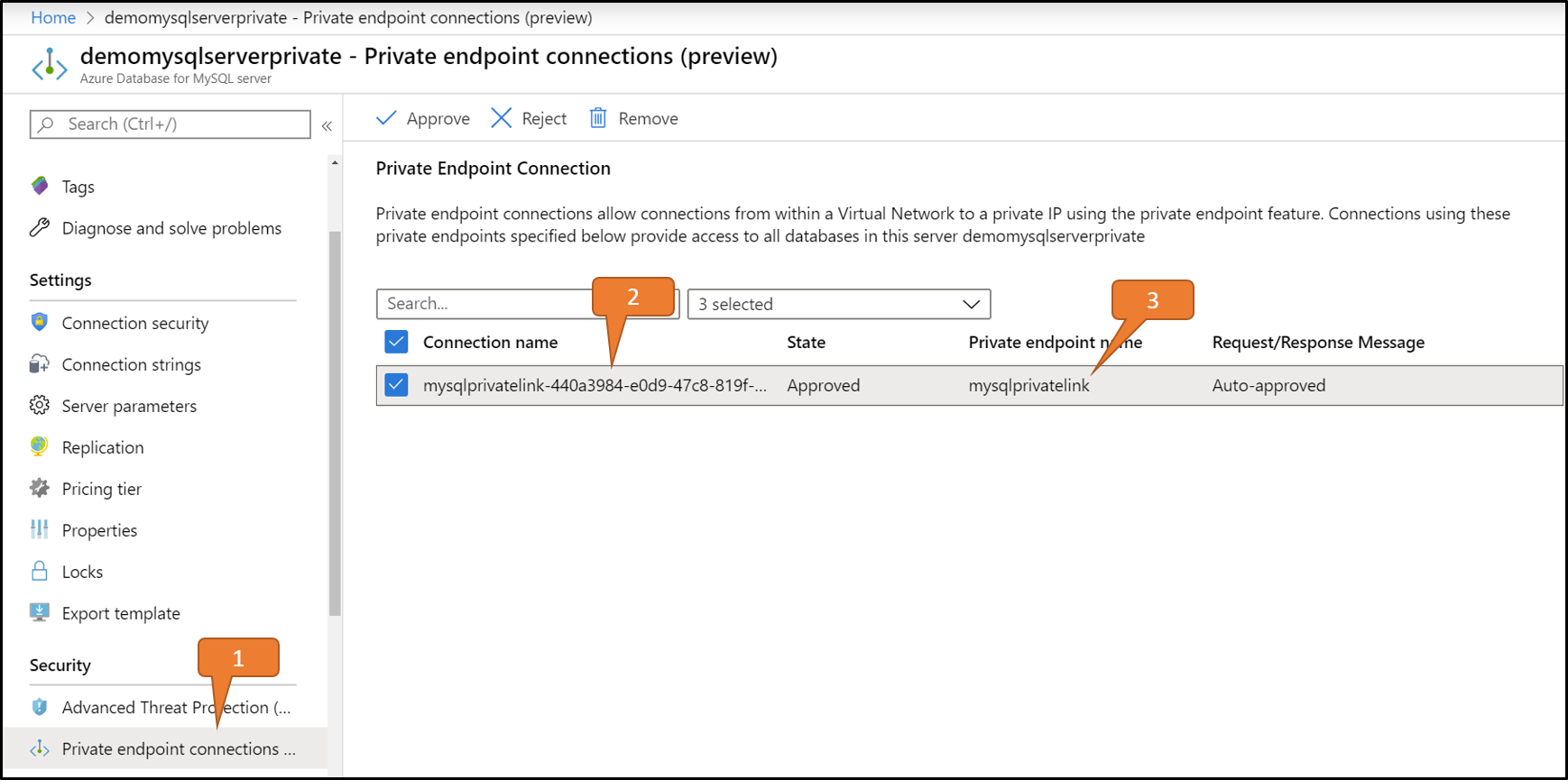

- Przejdź do zasobu serwera usługi Azure Database for MySQL w witrynie Azure Portal.

- Wybierz połączenia prywatnego punktu końcowego w okienku po lewej stronie

- Przedstawia listę wszystkich prywatnych Połączenie ionów punktów końcowych (PECs)

- Utworzony odpowiedni prywatny punkt końcowy (PE)

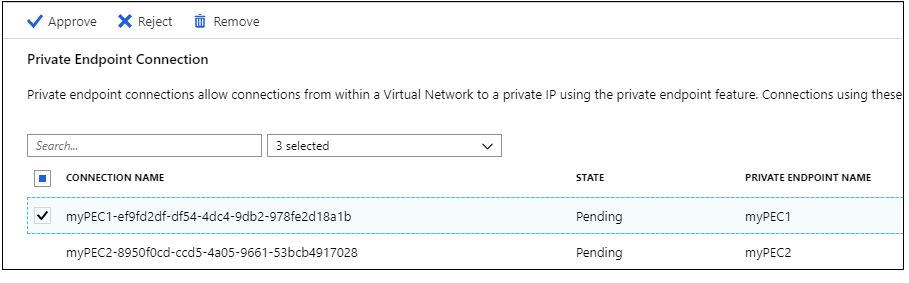

- Wybierz poszczególne pec z listy, wybierając ją.

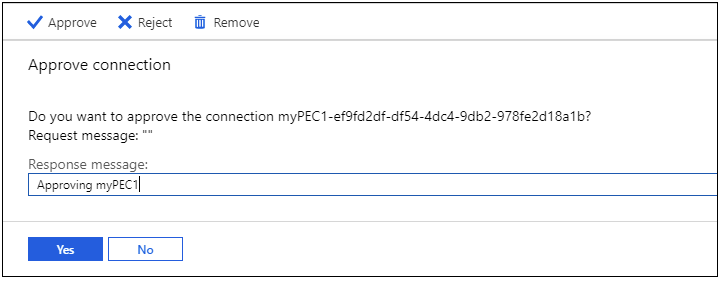

- Administrator serwera MySQL może zatwierdzić lub odrzucić pec i opcjonalnie dodać krótką odpowiedź tekstową.

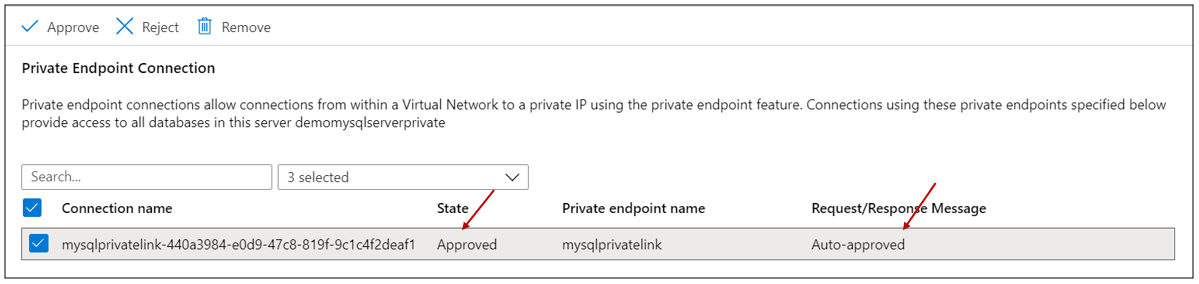

- Po zatwierdzeniu lub odrzuceniu lista będzie odzwierciedlać odpowiedni stan wraz z tekstem odpowiedzi

Przypadki użycia usługi Private Link dla usługi Azure Database for MySQL

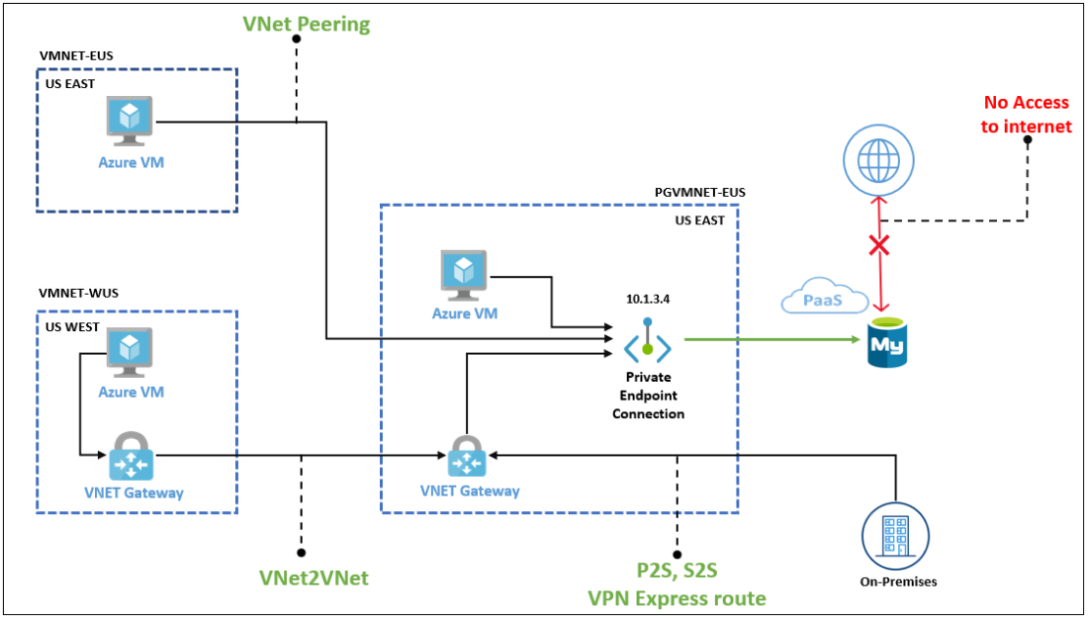

Klienci mogą łączyć się z prywatnym punktem końcowym z tej samej sieci wirtualnej, równorzędnej sieci wirtualnej w tym samym regionie lub między regionami lub za pośrednictwem połączenia między sieciami wirtualnymi w różnych regionach. Ponadto klienci mogą łączyć się ze środowiska lokalnego przy użyciu usługi ExpressRoute, prywatnej komunikacji równorzędnej lub tunelowania sieci VPN. Poniżej znajduje się uproszczony diagram przedstawiający typowe przypadki użycia.

Połączenie z maszyny wirtualnej platformy Azure w równorzędnej sieci wirtualnej

Skonfiguruj komunikację równorzędną sieci wirtualnych, aby nawiązać łączność z usługą Azure Database for MySQL z maszyny wirtualnej platformy Azure w równorzędnej sieci wirtualnej.

Połączenie z maszyny wirtualnej platformy Azure w środowisku między sieciami wirtualnymi

Skonfiguruj połączenie bramy sieci VPN między sieciami wirtualnymi w celu nawiązania łączności z usługą Azure Database for MySQL z maszyny wirtualnej platformy Azure w innym regionie lub subskrypcji.

Połączenie ze środowiska lokalnego za pośrednictwem sieci VPN

Aby ustanowić łączność ze środowiska lokalnego do usługi Azure Database for MySQL, wybierz i zaimplementuj jedną z opcji:

Korzystanie z usługi Private Link w połączeniu z regułami zapory

Następujące sytuacje i wyniki są możliwe w przypadku używania usługi Private Link w połączeniu z regułami zapory:

Jeśli nie skonfigurujesz żadnych reguł zapory, domyślnie żaden ruch nie będzie mógł uzyskać dostępu do usługi Azure Database for MySQL.

Jeśli skonfigurujesz ruch publiczny lub punkt końcowy usługi i utworzysz prywatne punkty końcowe, różne typy ruchu przychodzącego są autoryzowane przez odpowiedni typ reguły zapory.

Jeśli nie skonfigurujesz żadnego publicznego ruchu lub punktu końcowego usługi i utworzysz prywatne punkty końcowe, usługa Azure Database for MySQL będzie dostępna tylko za pośrednictwem prywatnych punktów końcowych. Jeśli nie skonfigurujesz ruchu publicznego ani punktu końcowego usługi, po odrzuceniu lub usunięciu wszystkich zatwierdzonych prywatnych punktów końcowych żaden ruch nie będzie mógł uzyskać dostępu do usługi Azure Database for MySQL.

Odmowa dostępu publicznego dla usługi Azure Database for MySQL

Jeśli chcesz polegać tylko na prywatnych punktach końcowych na potrzeby uzyskiwania dostępu do usługi Azure Database for MySQL, możesz wyłączyć ustawienie wszystkich publicznych punktów końcowych (np. reguł zapory i punktów końcowych usługi sieci wirtualnej), ustawiając konfigurację Odmowy dostępu do sieci publicznej na serwerze bazy danych.

Jeśli to ustawienie ma wartość TAK, tylko połączenia za pośrednictwem prywatnych punktów końcowych mogą być dozwolone w usłudze Azure Database for MySQL. Jeśli to ustawienie ma wartość NIE, klienci mogą łączyć się z usługą Azure Database for MySQL na podstawie ustawień zapory lub punktu końcowego usługi sieci wirtualnej. Ponadto po ustawieniu wartości dostępu do sieci prywatnej klienci nie mogą dodawać i/ani aktualizować istniejących reguł zapory i "reguł punktu końcowego usługi sieci wirtualnej".

Uwaga

Ta funkcja jest dostępna we wszystkich regionach świadczenia usługi Azure, w których usługa Azure Database for MySQL — pojedynczy serwer obsługuje warstwy cenowe Ogólnego przeznaczenia i Zoptymalizowane pod kątem pamięci.

To ustawienie nie ma żadnego wpływu na konfiguracje protokołu SSL i TLS dla usługi Azure Database for MySQL.

Aby dowiedzieć się, jak ustawić odmowa dostępu do sieci publicznej dla usługi Azure Database for MySQL w witrynie Azure Portal, zobacz Jak skonfigurować odmowa dostępu do sieci publicznej.

Następne kroki

Aby dowiedzieć się więcej o funkcjach zabezpieczeń usługi Azure Database for MySQL, zobacz następujące artykuły:

Aby skonfigurować zaporę dla usługi Azure Database for MySQL, zobacz Obsługa zapory.

Aby dowiedzieć się, jak skonfigurować punkt końcowy usługi sieci wirtualnej dla usługi Azure Database for MySQL, zobacz Konfigurowanie dostępu z sieci wirtualnych.

Aby zapoznać się z omówieniem łączności usługi Azure Database for MySQL, zobacz Azure Database for MySQL Połączenie ivity Architecture (Architektura Połączenie ivity usługi Azure Database for MySQL)