Co to jest usługa Microsoft Sentinel?

Microsoft Sentinel to skalowalne rozwiązanie natywne dla chmury, które zapewnia:

- Zarządzanie informacjami o zabezpieczeniach i zdarzeniami (SIEM)

- Orkiestracja zabezpieczeń, automatyzacja i reagowanie (SOAR)

Usługa Microsoft Sentinel zapewnia inteligentną analizę zabezpieczeń i analizę zagrożeń w całym przedsiębiorstwie. Dzięki usłudze Microsoft Sentinel uzyskasz jedno rozwiązanie do wykrywania ataków, widoczności zagrożeń, proaktywnego wyszukiwania zagrożeń i reagowania na zagrożenia.

Usługa Microsoft Sentinel jest twoim widokiem ptaków w całym przedsiębiorstwie, co łagodzi stres coraz bardziej zaawansowanych ataków, zwiększania liczby alertów i długich ram czasowych rozwiązywania problemów.

Uwaga

Usługa Microsoft Sentinel dziedziczy rozwiązania sprawdzające naruszenia i niezmienność usługi Azure Monitor. Usługa Azure Monitor jest platformą danych tylko do dołączania, ale zawiera aprowidy dotyczące usuwania danych w celach związanych ze zgodnością.

Zbieranie danych na dużą skalę chmury we wszystkich użytkownikach, urządzeniach, aplikacjach i infrastrukturze, zarówno w środowisku lokalnym, jak i w wielu chmurach.

Wykrywanie wcześniej niewykrytych zagrożeń i minimalizowanie wyników fałszywie dodatnich przy użyciu analizy firmy Microsoft i niezrównanej analizy zagrożeń.

Badanie zagrożeń za pomocą sztucznej inteligencji i polowanie na podejrzane działania na dużą skalę, wykorzystując lata pracy w zakresie bezpieczeństwa cybernetycznego w firmie Microsoft.

Reaguj błyskawicznie na incydenty, korzystając z funkcji aranżowania i automatyzowania typowych zadań.

Usługa Microsoft Sentinel natywnie obejmuje sprawdzone usługi platformy Azure, takie jak Log Analytics i Logic Apps. Usługa Microsoft Sentinel wzbogaca badanie i wykrywanie za pomocą sztucznej inteligencji. Zapewnia on strumień analizy zagrożeń firmy Microsoft i umożliwia korzystanie z własnej analizy zagrożeń.

Uwaga

Ta usługa obsługuje usługę Azure Lighthouse, która umożliwia dostawcom usług logowanie się do własnej dzierżawy w celu zarządzania subskrypcjami i grupami zasobów delegowanymi przez klientów.

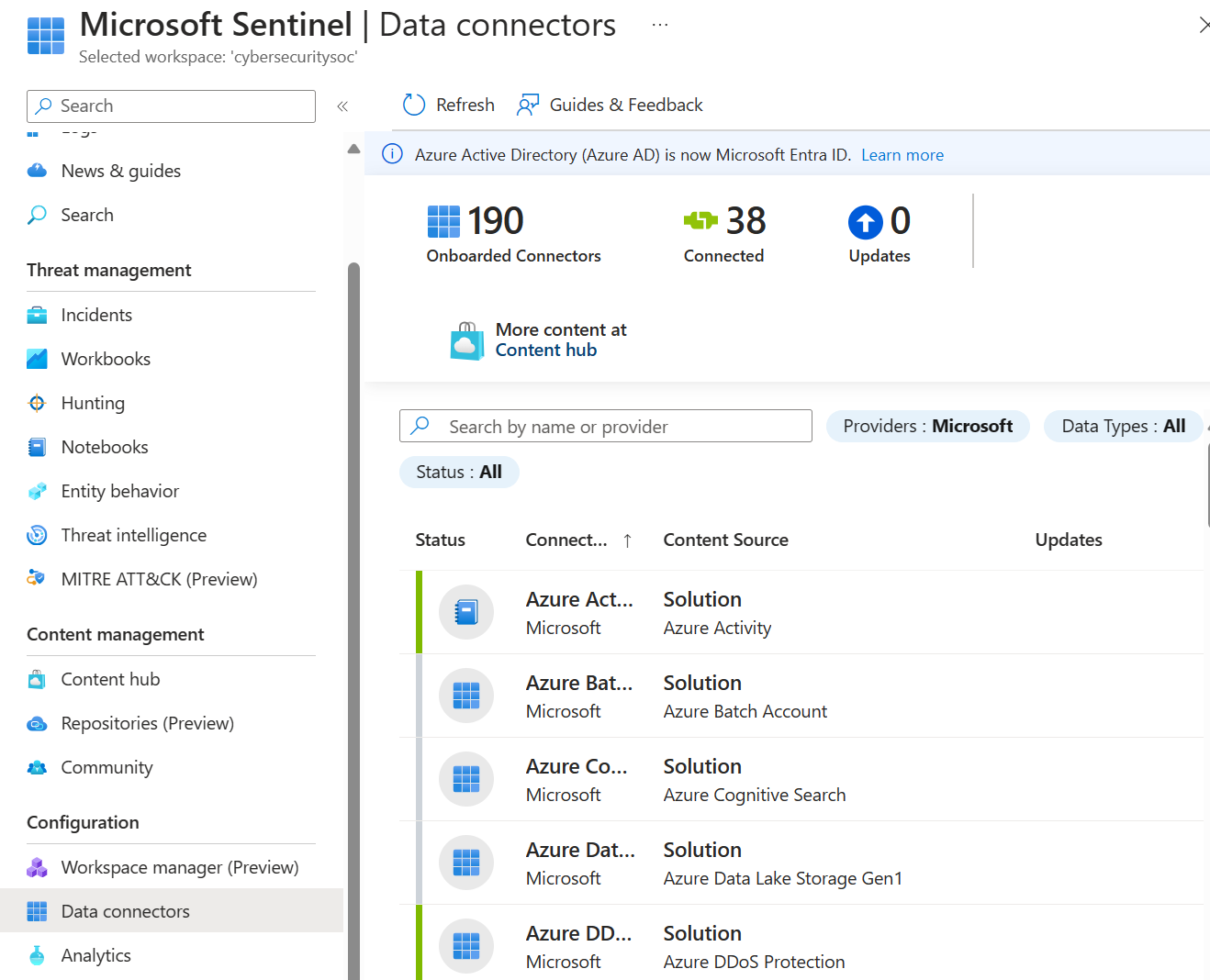

Zbieranie danych przy użyciu łączników danych

Aby podawać usługę Microsoft Sentinel, musisz najpierw nawiązać połączenie ze źródłami danych.

Usługa Microsoft Sentinel zawiera wiele łączników dla rozwiązań firmy Microsoft, które są dostępne poza urządzeniem i zapewniają integrację w czasie rzeczywistym. Niektóre z tych łączników to:

Źródła firmy Microsoft, takie jak Microsoft Defender XDR, Microsoft Defender dla Chmury, Office 365, Microsoft Defender dla IoT i inne.

Źródła usług platformy Azure, takie jak Microsoft Entra ID, Azure Activity, Azure Storage, Azure Key Vault, Azure Kubernetes Service i inne.

Usługa Microsoft Sentinel ma wbudowane łączniki dla szerszych ekosystemów zabezpieczeń i aplikacji dla rozwiązań firm innych niż Microsoft. Możesz również użyć wspólnego formatu zdarzeń, dziennika systemowego lub interfejsu API REST, aby połączyć źródła danych z usługą Microsoft Sentinel.

Aby uzyskać więcej informacji, zobacz następujące artykuły:

Tworzenie interaktywnych raportów przy użyciu skoroszytów

Po dołączeniu do usługi Microsoft Sentinel monitoruj dane przy użyciu integracji ze skoroszytami usługi Azure Monitor.

Skoroszyty są wyświetlane inaczej w usłudze Microsoft Sentinel niż w usłudze Azure Monitor. Jednak może to być przydatne, aby zobaczyć, jak utworzyć skoroszyt w usłudze Azure Monitor. Usługa Microsoft Sentinel umożliwia tworzenie niestandardowych skoroszytów na danych. Usługa Microsoft Sentinel zawiera również wbudowane szablony skoroszytów, które umożliwiają szybkie uzyskiwanie szczegółowych informacji dotyczących danych zaraz po nawiązaniu połączenia ze źródłem danych.

Skoroszyty są przeznaczone dla inżynierów SOC i analityków wszystkich warstw w celu wizualizacji danych.

Skoroszyty są najlepiej używane w przypadku widoków danych usługi Microsoft Sentinel wysokiego poziomu i nie wymagają wiedzy dotyczącej kodowania. Nie można jednak zintegrować skoroszytów z danymi zewnętrznymi.

Korelowanie alertów z incydentami przy użyciu reguł analizy

Aby ułatwić zmniejszenie szumu i zminimalizowanie liczby alertów, które należy przejrzeć i zbadać, usługa Microsoft Sentinel używa analizy do korelowania alertów ze zdarzeniami. Zdarzenia to grupy powiązanych alertów, które razem wskazują możliwe do działania zagrożenie, które można zbadać i rozwiązać. Użyj wbudowanych reguł korelacji zgodnie z rzeczywistym użyciem lub użyj ich jako punktu początkowego, aby utworzyć własne. Usługa Microsoft Sentinel udostępnia również reguły uczenia maszynowego do mapowania zachowania sieci, a następnie wyszukiwania anomalii w zasobach. Te analizy łączą kropki, łącząc alerty o niskiej wierności dotyczące różnych jednostek w potencjalne zdarzenia zabezpieczeń o wysokiej wierności.

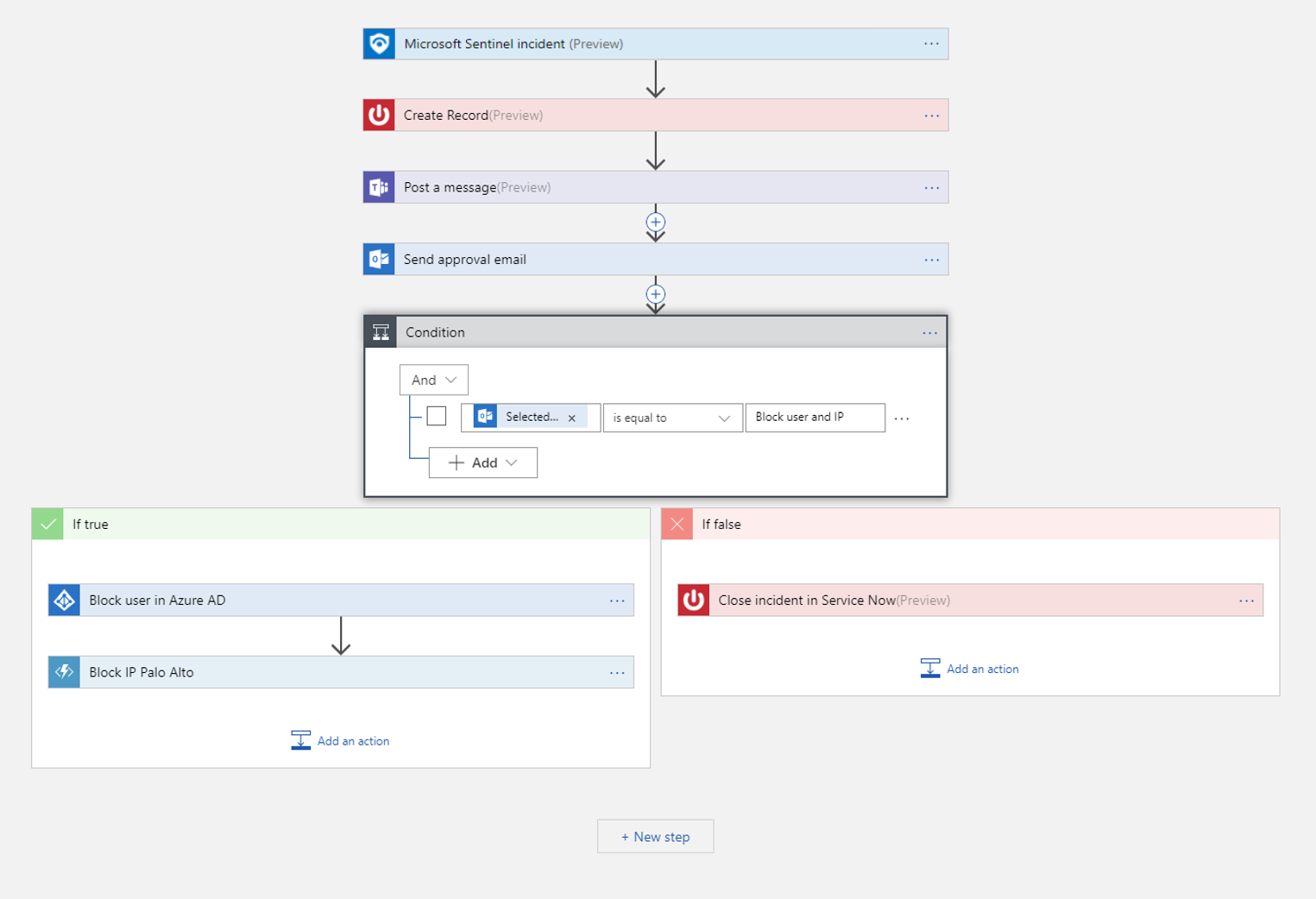

Automatyzowanie i organizowanie typowych zadań przy użyciu podręczników

Automatyzowanie typowych zadań i upraszczanie orkiestracji zabezpieczeń za pomocą podręczników integrujących się z usługami platformy Azure i istniejącymi narzędziami.

Rozwiązanie automatyzacji i aranżacji usługi Microsoft Sentinel zapewnia wysoce rozszerzalną architekturę, która umożliwia skalowalną automatyzację w miarę pojawiania się nowych technologii i zagrożeń. Aby tworzyć podręczniki za pomocą usługi Azure Logic Apps, możesz wybrać jedną z stale rozszerzającej się galerii z wieloma setkami łączników dla różnych usług i systemów. Te łączniki umożliwiają stosowanie dowolnej logiki niestandardowej w przepływie pracy, na przykład:

- ServiceNow

- Jira

- Zendesk

- Żądania HTTP

- Microsoft Teams

- Slack

- Microsoft Entra ID

- Usługa Microsoft Defender dla punktu końcowego

- Microsoft Defender for Cloud Apps

Jeśli na przykład używasz systemu obsługi biletów usługi ServiceNow, użyj usługi Azure Logic Apps, aby zautomatyzować przepływy pracy i otworzyć bilet w usłudze ServiceNow przy każdym wygenerowaniu określonego alertu lub zdarzenia.

Podręczniki są przeznaczone dla inżynierów SOC i analityków wszystkich warstw, aby zautomatyzować i uprościć zadania, w tym pozyskiwanie danych, wzbogacanie, badanie i korygowanie.

Podręczniki działają najlepiej z pojedynczymi, powtarzalnymi zadaniami i nie wymagają wiedzy na temat kodowania. Podręczniki nie są odpowiednie dla ad hoc lub złożonych łańcuchów zadań ani do dokumentowania i udostępniania dowodów.

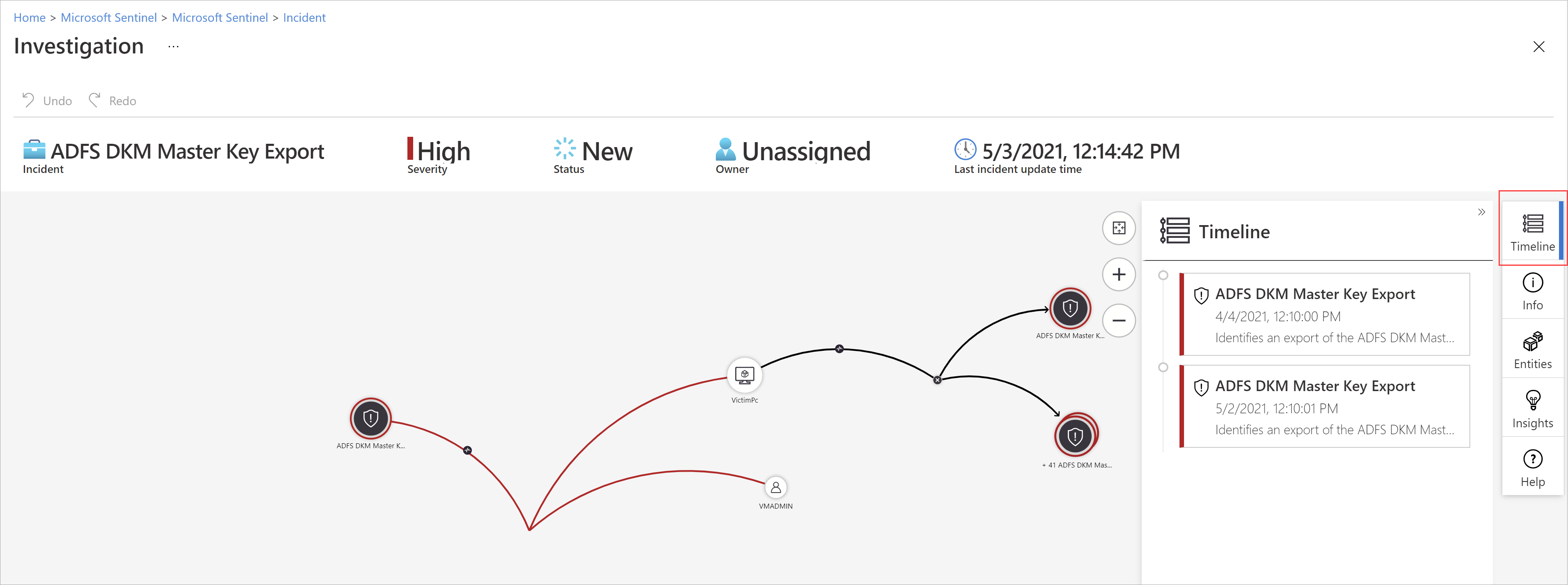

Badanie zakresu i głównej przyczyny zagrożeń bezpieczeństwa

Narzędzia do głębokiego badania usługi Microsoft Sentinel pomagają zrozumieć zakres i znaleźć główną przyczynę potencjalnego zagrożenia bezpieczeństwa. Możesz wybrać jednostkę na grafie interakcyjnym, aby zadać interesujące pytania dotyczące określonej jednostki, a następnie przejść do szczegółów tej jednostki i jej połączeń, aby uzyskać główną przyczynę zagrożenia.

Wyszukiwanie zagrożeń bezpieczeństwa przy użyciu wbudowanych zapytań

Korzystaj z zaawansowanych narzędzi do wyszukiwania wyszukiwania zagrożeń i zapytań w usłudze Microsoft Sentinel na podstawie struktury MITRE, która umożliwia aktywne wyszukiwanie zagrożeń bezpieczeństwa w źródłach danych organizacji przed wyzwoleniem alertu. Utwórz niestandardowe reguły wykrywania na podstawie zapytania wyszukiwania zagrożeń. Następnie należy wyświetlić te szczegółowe informacje jako alerty dla osób reagujących na zdarzenia zabezpieczeń.

Podczas wyszukiwania zagrożeń utwórz zakładki, aby wrócić do interesujących zdarzeń później. Użyj zakładki, aby udostępnić wydarzenie innym osobom. Możesz też grupować zdarzenia z innymi skorelacjami, aby utworzyć przekonujące zdarzenie na potrzeby badania.

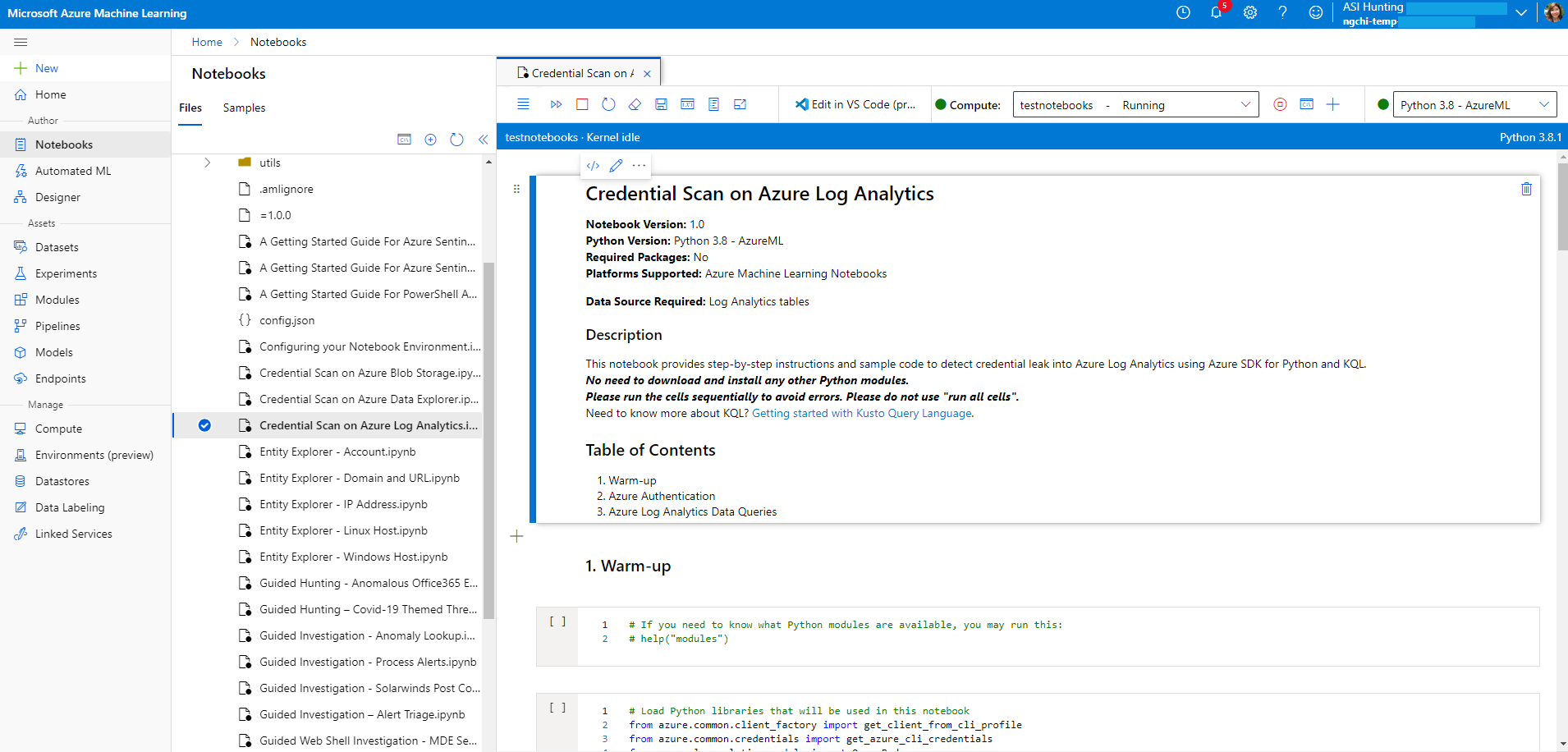

Ulepszanie wyszukiwania zagrożeń za pomocą notesów

Usługa Microsoft Sentinel obsługuje notesy Jupyter w obszarach roboczych usługi Azure Machine Edukacja, w tym pełne biblioteki do uczenia maszynowego, wizualizacji i analizy danych.

Użyj notesów w usłudze Microsoft Sentinel , aby rozszerzyć zakres tego, co można zrobić za pomocą danych usługi Microsoft Sentinel. Na przykład:

- Przeprowadź analizę, która nie jest wbudowana w usługę Microsoft Sentinel, na przykład niektóre funkcje uczenia maszynowego w języku Python.

- Twórz wizualizacje danych, które nie są wbudowane w usługę Microsoft Sentinel, takie jak niestandardowe osie czasu i drzewa procesów.

- Integrowanie źródeł danych poza usługą Microsoft Sentinel, takich jak lokalny zestaw danych.

Notesy są przeznaczone dla łowców zagrożeń lub analityków warstwy 2–3, badaczy incydentów, analityków danych i badaczy zabezpieczeń. Wymagają one wyższej krzywej uczenia się i wiedzy na temat kodowania. Mają ograniczoną obsługę automatyzacji.

Notesy w usłudze Microsoft Sentinel zapewniają:

- Zapytania dotyczące zarówno usługi Microsoft Sentinel, jak i danych zewnętrznych

- Funkcje wzbogacania danych, badania, wizualizacji, wyszukiwania zagrożeń, uczenia maszynowego i analizy danych big data

Notesy są najlepsze dla:

- Bardziej złożone łańcuchy powtarzalnych zadań

- Kontrole proceduralne ad hoc

- Uczenie maszynowe i analiza niestandardowa

Notesy obsługują zaawansowane biblioteki języka Python do manipulowania danymi i wizualizowania ich. Są one przydatne do dokumentowania i udostępniania dowodów analizy.

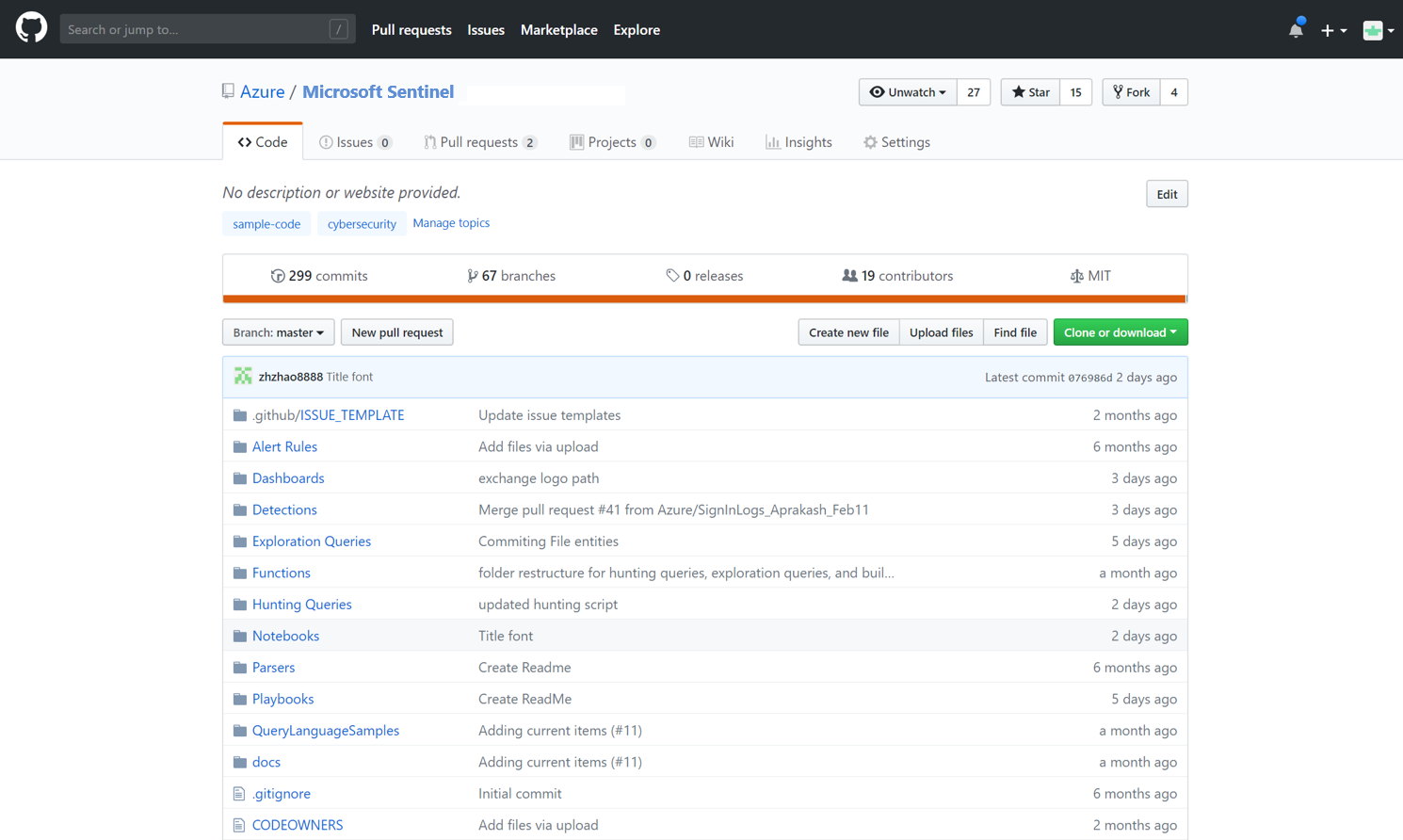

Pobieranie zawartości zabezpieczeń ze społeczności

Społeczność usługi Microsoft Sentinel to zaawansowany zasób do wykrywania zagrożeń i automatyzacji. Nasi analitycy zabezpieczeń firmy Microsoft tworzą i dodają nowe skoroszyty, podręczniki, zapytania wyszukiwania zagrożeń i nie tylko. Publikują one te elementy zawartości w społeczności do użycia w twoim środowisku. Pobierz przykładową zawartość z repozytorium GitHub społeczności prywatnej, aby utworzyć niestandardowe skoroszyty, zapytania dotyczące wyszukiwania zagrożeń, notesy i podręczniki dla usługi Microsoft Sentinel.

Następne kroki

- Aby rozpocząć pracę z usługą Microsoft Sentinel, potrzebujesz subskrypcji platformy Microsoft Azure. Jeśli nie masz subskrypcji, możesz zarejestrować się w celu uzyskania bezpłatnej wersji próbnej.

- Dowiedz się, jak dołączyć dane do usługi Microsoft Sentinel i uzyskać wgląd w dane oraz potencjalne zagrożenia.