Wizualizowanie zebranych danych

W tym artykule dowiesz się, jak szybko wyświetlać i monitorować, co dzieje się w środowisku przy użyciu usługi Microsoft Sentinel. Po połączeniu źródeł danych z usługą Microsoft Sentinel uzyskasz natychmiastową wizualizację i analizę danych, aby wiedzieć, co dzieje się we wszystkich połączonych źródłach danych. Usługa Microsoft Sentinel udostępnia skoroszyty, które zapewniają pełną moc narzędzi dostępnych już na platformie Azure, a także tabele i wykresy wbudowane w celu zapewnienia analizy dzienników i zapytań. Możesz użyć szablonów skoroszytów lub łatwo utworzyć nowy skoroszyt od podstaw lub na podstawie istniejącego skoroszytu.

Pobieranie wizualizacji

Aby zwizualizować i uzyskać analizę tego, co dzieje się w danym środowisku, najpierw zapoznaj się z pulpitem nawigacyjnym przeglądu, aby poznać stan zabezpieczeń organizacji. Aby ułatwić zmniejszenie szumu i zminimalizowanie liczby alertów, które należy przejrzeć i zbadać, usługa Microsoft Sentinel używa techniki łączenia w celu skorelowania alertów z incydentami. Zdarzenia to grupy powiązanych alertów, które razem tworzą zdarzenie umożliwiające podjęcie działań, które można zbadać i rozwiązać.

W witrynie Azure Portal wybierz pozycję Microsoft Sentinel, a następnie wybierz obszar roboczy, który chcesz monitorować.

Jeśli chcesz odświeżyć dane dla wszystkich sekcji pulpitu nawigacyjnego, wybierz pozycję Odśwież w górnej części pulpitu nawigacyjnego. Aby zwiększyć wydajność, dane dla każdej sekcji pulpitu nawigacyjnego są wstępnie obliczane i można zobaczyć czas odświeżania w górnej części każdej sekcji.

Wyświetlanie danych zdarzeń

W obszarze Incydenty są widoczne różne typy danych zdarzeń.

- W lewym górnym rogu zobaczysz liczbę nowych, aktywnych i zamkniętych zdarzeń w ciągu ostatnich 24 godzin.

- W prawym górnym rogu zobaczysz zdarzenia uporządkowane według ważności i zamknięte zdarzenia, zamykając klasyfikację.

- W lewym dolnym rogu wykres dzieli stan zdarzenia według czasu utworzenia w czterech interwałach godzinowych.

- W prawym dolnym rogu możesz zobaczyć średni czas potwierdzenia zdarzenia i średniego czasu zamknięcia, korzystając z linku do skoroszytu wydajności SOC.

Wyświetlanie danych automatyzacji

W obszarze Automatyzacja są widoczne różne typy danych automatyzacji.

- W górnej części zobaczysz podsumowanie działania reguł automatyzacji: Zdarzenia zamknięte przez automatyzację, czas zapisania automatyzacji i powiązanej kondycji podręczników.

- Poniżej podsumowania wykres podsumowuje liczbę akcji wykonywanych przez automatyzację według typu akcji.

- W dolnej części można znaleźć liczbę aktywnych reguł automatyzacji z linkiem do bloku automatyzacji.

Wyświetlanie stanu rekordów danych, modułów zbierających dane i analizy zagrożeń

W obszarze Dane są widoczne różne typy danych dotyczące rekordów danych, modułów zbierających dane i analizy zagrożeń.

- Po lewej stronie wykres przedstawia liczbę rekordów zebranych przez usługę Microsoft Sentinel w ciągu ostatnich 24 godzin w porównaniu z poprzednimi 24 godzinami i wykrytych anomalii w tym okresie.

- W prawym górnym rogu zostanie wyświetlone podsumowanie stanu łącznika danych podzielone przez łączniki w złej kondycji i aktywne łączniki. Łączniki w złej kondycji wskazują, ile łączników zawiera błędy. Aktywne łączniki to łączniki z przesyłaniem strumieniowym danych do usługi Microsoft Sentinel mierzone przez zapytanie zawarte w łączniku.

- W prawym dolnym rogu widać rekordy analizy zagrożeń w usłudze Microsoft Sentinel według wskaźnika naruszenia zabezpieczeń.

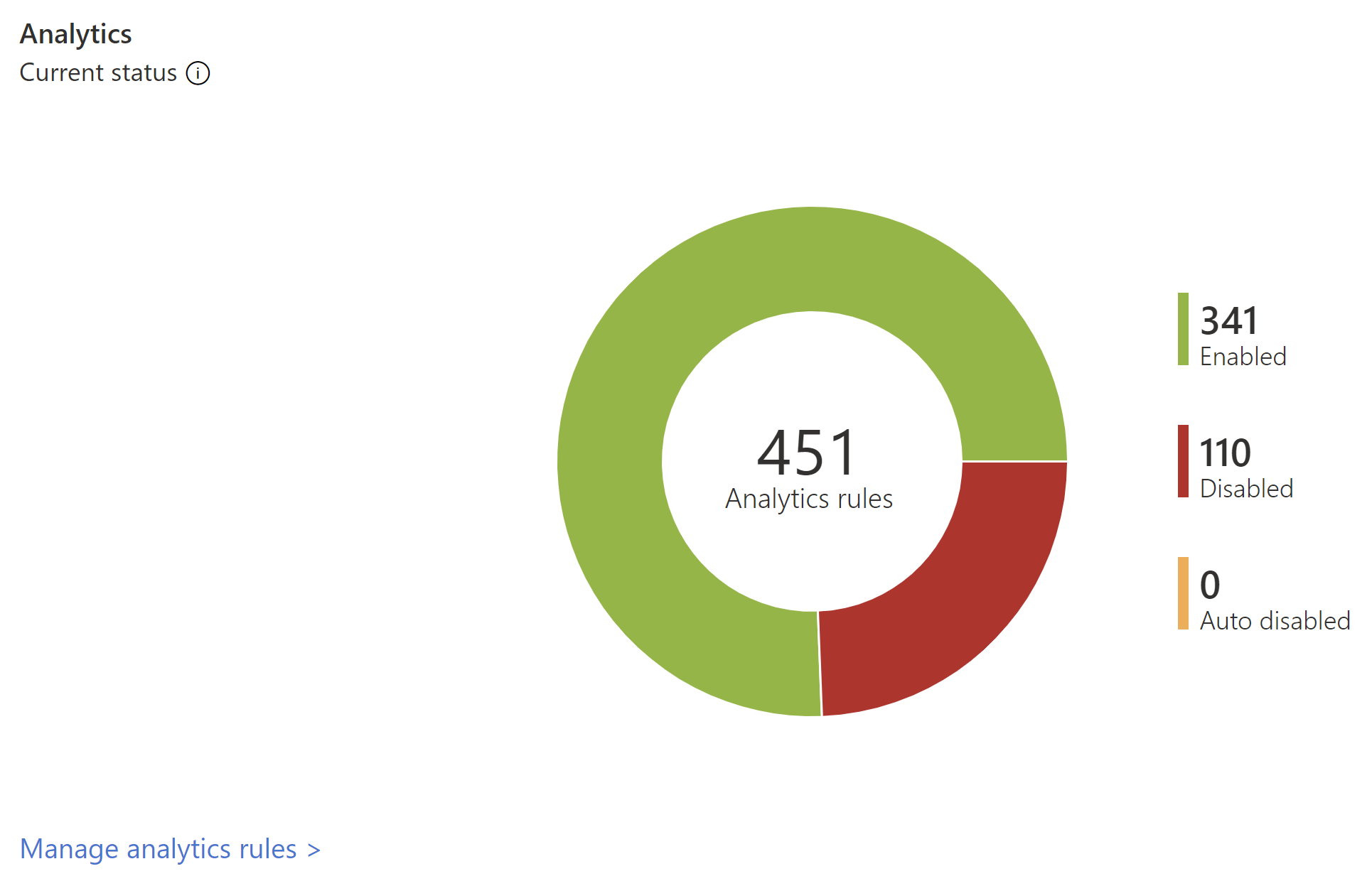

Wyświetlanie danych analitycznych

Dane reguł analizy są widoczne w obszarze Analiza.

Liczba reguł analizy w usłudze Microsoft Sentinel jest widoczna według stanu włączonego, wyłączonego lub automatycznego wyłączania.

Korzystanie z szablonów skoroszytów

Szablony skoroszytów udostępniają zintegrowane dane ze połączonych źródeł danych, aby umożliwić szczegółowe omówienie zdarzeń generowanych w tych usługach. Szablony skoroszytów obejmują microsoft Entra ID, zdarzenia aktywności platformy Azure i lokalne, które mogą być danymi z zdarzeń systemu Windows z serwerów, z alertów innych firm, z dowolnego innego firmy, w tym dzienników ruchu zapory, usługi Office 365 i niezabezpieczonych protokołów opartych na zdarzeniach systemu Windows. Skoroszyty są oparte na skoroszytach usługi Azure Monitor, aby zapewnić lepszą możliwość dostosowywania i elastyczność projektowania własnego skoroszytu. Aby uzyskać więcej informacji, zobacz Skoroszyty.

- W obszarze Ustawienia wybierz pozycję Skoroszyty. W obszarze Moje skoroszyty możesz wyświetlić wszystkie zapisane skoroszyty. W obszarze Szablony można zobaczyć zainstalowane szablony skoroszytów. Aby znaleźć więcej szablonów skoroszytów, przejdź do centrum zawartości w usłudze Microsoft Sentinel, aby zainstalować rozwiązania produktów lub zawartość autonomiczną.

- Wyszukaj konkretny skoroszyt, aby wyświetlić całą listę i opis poszczególnych ofert.

- Zakładając, że używasz identyfikatora Entra firmy Microsoft, aby korzystać z usługi Microsoft Sentinel, zalecamy zainstalowanie rozwiązania Microsoft Entra dla usługi Microsoft Sentinel i użycie następujących skoroszytów:

Microsoft Entra ID: użyj jednego lub obu następujących elementów:

- Logowania firmy Microsoft Entra analizuje logowania w miarę upływu czasu, aby sprawdzić, czy występują anomalie. Te skoroszyty zapewniają nieudane logowania przez aplikacje, urządzenia i lokalizacje, dzięki czemu można zauważyć, na pierwszy rzut oka, jeśli coś nietypowego się stanie. Zwróć uwagę na wiele nieudanych logowania.

- Dzienniki inspekcji firmy Microsoft Entra analizują działania administratora, takie jak zmiany użytkowników (dodawanie, usuwanie itp.), tworzenie grup i modyfikacje.

Zainstaluj odpowiednie rozwiązanie, aby dodać skoroszyt dla zapory. Na przykład zainstaluj rozwiązanie zapory Palo Alto dla usługi Microsoft Sentinel, aby dodać skoroszyty Palo Alto. Skoroszyty analizują ruch zapory, zapewniając korelacje między danymi zapory i zdarzeniami zagrożenia oraz wyróżnia podejrzane zdarzenia między jednostkami. Skoroszyty zawierają informacje o trendach w ruchu i umożliwiają przechodzenie do szczegółów i filtrowanie wyników.

Skoroszyty można dostosować, edytując główne zapytanie  . Możesz kliknąć przycisk

. Możesz kliknąć przycisk  , aby przejść do usługi Log Analytics, aby edytować tam zapytanie, a następnie wybrać wielokropek (...) i wybrać pozycję Dostosuj dane kafelka, co umożliwia edytowanie filtru czasu głównego lub usunięcie określonych kafelków ze skoroszytu.

, aby przejść do usługi Log Analytics, aby edytować tam zapytanie, a następnie wybrać wielokropek (...) i wybrać pozycję Dostosuj dane kafelka, co umożliwia edytowanie filtru czasu głównego lub usunięcie określonych kafelków ze skoroszytu.

Aby uzyskać więcej informacji na temat pracy z zapytaniami, zobacz Samouczek: dane wizualne w usłudze Log Analytics

Dodawanie nowego kafelka

Jeśli chcesz dodać nowy kafelek, możesz dodać go do istniejącego skoroszytu — utworzonego lub wbudowanego skoroszytu usługi Microsoft Sentinel.

- W usłudze Log Analytics utwórz kafelek, korzystając z instrukcji znajdujących się w temacie Dane wizualne w usłudze Log Analytics.

- Po utworzeniu kafelka w obszarze Przypnij wybierz skoroszyt, w którym ma zostać wyświetlony kafelek.

Tworzenie nowych skoroszytów

Możesz utworzyć nowy skoroszyt od podstaw lub użyć szablonu skoroszytu jako podstawy dla nowego skoroszytu.

- Aby utworzyć nowy skoroszyt od podstaw, wybierz pozycję Skoroszyty, a następnie pozycję +Nowy skoroszyt.

- Wybierz subskrypcję, w której jest tworzony skoroszyt, i nadaj mu opisową nazwę. Każdy skoroszyt jest zasobem platformy Azure, podobnie jak każdy inny, i możesz przypisać do niego role (RBAC platformy Azure), aby zdefiniować i ograniczyć, kto może uzyskiwać dostęp.

- Aby umożliwić jej wyświetlanie w skoroszytach w celu przypinania wizualizacji, musisz je udostępnić. Kliknij pozycję Udostępnij , a następnie pozycję Zarządzaj użytkownikami.

- Użyj opcji Sprawdź dostęp i przypisania ról, tak jak w przypadku dowolnego innego zasobu platformy Azure. Aby uzyskać więcej informacji, zobacz Udostępnianie skoroszytów platformy Azure przy użyciu kontroli dostępu opartej na rolach platformy Azure.

Przykłady nowych skoroszytów

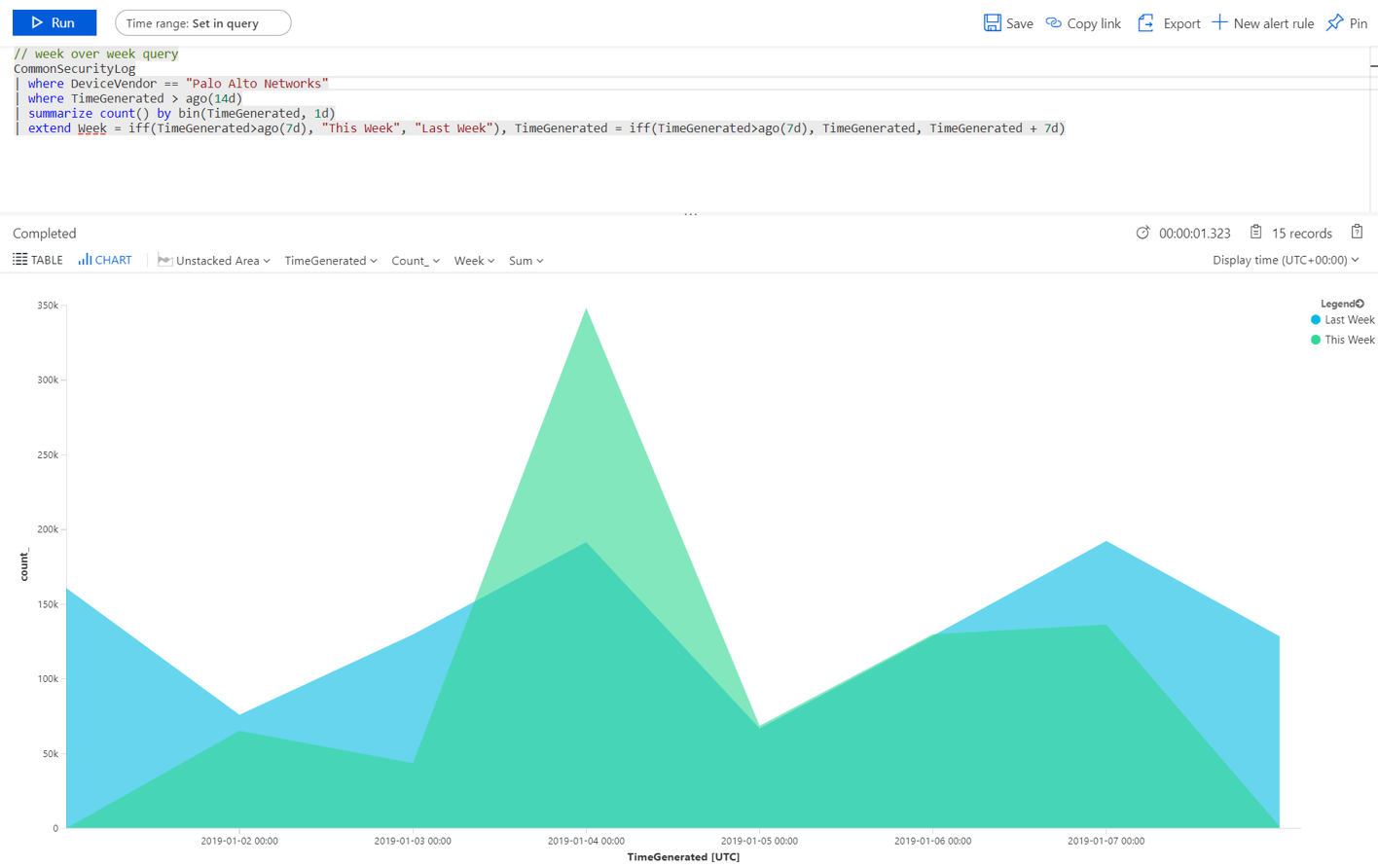

Poniższe przykładowe zapytanie umożliwia porównywanie trendów ruchu w ciągu kilku tygodni. Możesz łatwo przełączyć dostawcę urządzenia i źródło danych, na którym uruchamiasz zapytanie. W tym przykładzie użyto elementu SecurityEvent z systemu Windows. Możesz przełączyć go do uruchamiania w usłudze AzureActivity lub CommonSecurityLog w dowolnej innej zaporze.

// week over week query

SecurityEvent

| where TimeGenerated > ago(14d)

| summarize count() by bin(TimeGenerated, 1d)

| extend Week = iff(TimeGenerated>ago(7d), "This Week", "Last Week"), TimeGenerated = iff(TimeGenerated>ago(7d), TimeGenerated, TimeGenerated + 7d)

Możesz utworzyć zapytanie zawierające dane z wielu źródeł. Możesz utworzyć zapytanie, które analizuje dzienniki inspekcji firmy Microsoft Entra dla nowo utworzonych użytkowników, a następnie sprawdza dzienniki platformy Azure, aby sprawdzić, czy użytkownik zaczął wprowadzać zmiany przypisania roli w ciągu 24 godzin od utworzenia. To podejrzane działanie zostanie wyświetlone na tym pulpicie nawigacyjnym:

AuditLogs

| where OperationName == "Add user"

| project AddedTime = TimeGenerated, user = tostring(TargetResources[0].userPrincipalName)

| join (AzureActivity

| where OperationName == "Create role assignment"

| project OperationName, RoleAssignmentTime = TimeGenerated, user = Caller) on user

| project-away user1

Możesz utworzyć różne skoroszyty na podstawie roli osoby przeglądającej dane i szukanych danych. Możesz na przykład utworzyć skoroszyt dla administratora sieci, który zawiera dane zapory. Możesz również tworzyć skoroszyty na podstawie tego, jak często chcesz je przeglądać, czy istnieją rzeczy, które chcesz przeglądać codziennie, a inne elementy, które chcesz sprawdzić raz na godzinę, na przykład możesz przejrzeć logowania w usłudze Microsoft Entra co godzinę, aby wyszukać anomalie.

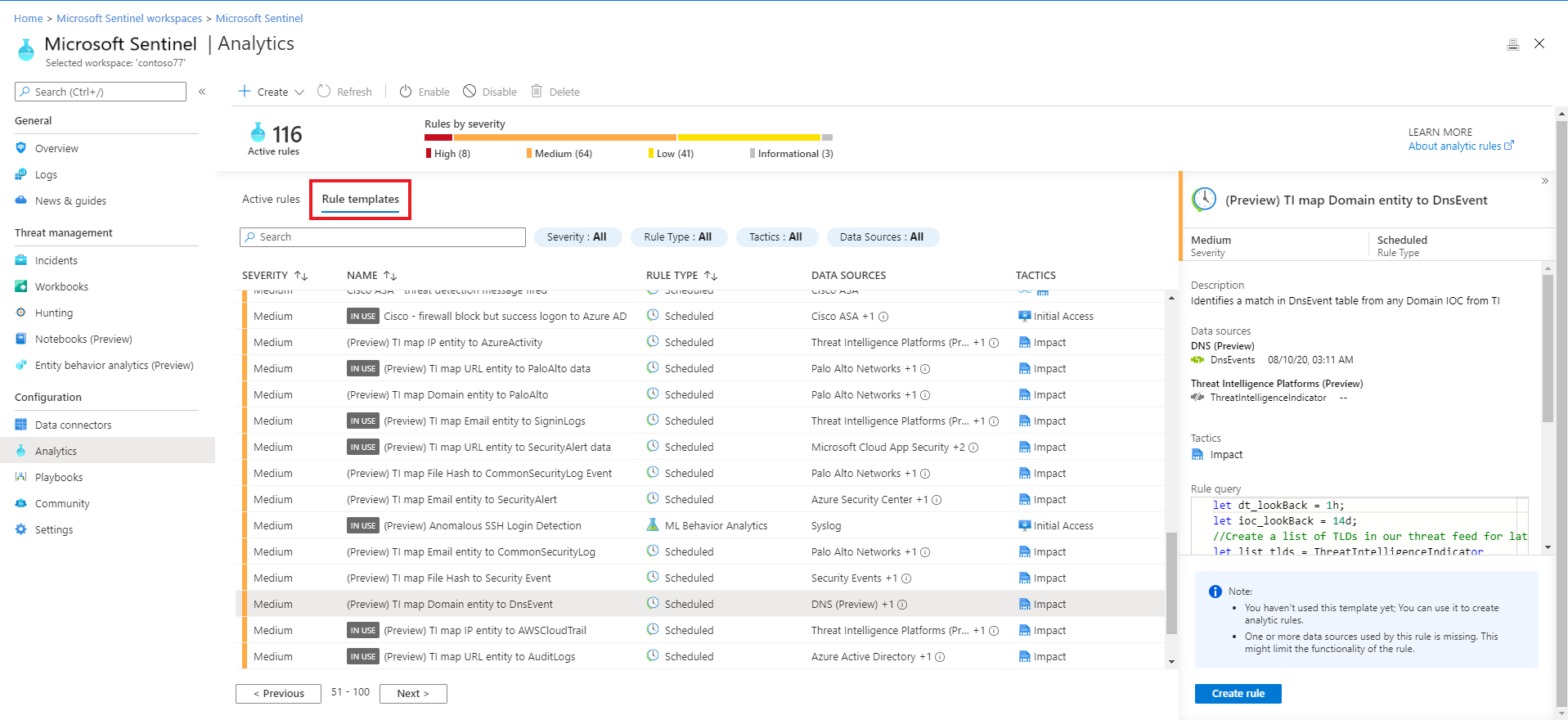

Tworzenie nowych wykryć

Wygeneruj wykrycia źródeł danych połączonych z usługą Microsoft Sentinel w celu zbadania zagrożeń w organizacji.

Podczas tworzenia nowego wykrywania skorzystaj z wykryć utworzonych przez badaczy zabezpieczeń firmy Microsoft dostosowanych do połączonych źródeł danych.

Aby wyświetlić zainstalowane gotowe do użycia wykrycia, przejdź do pozycji Analiza , a następnie pozycję Szablony reguł. Ta karta zawiera wszystkie zainstalowane szablony reguł usługi Microsoft Sentinel. Aby znaleźć więcej szablonów reguł, przejdź do centrum zawartości w usłudze Microsoft Sentinel, aby zainstalować rozwiązania produktów lub zawartość autonomiczną.

Aby uzyskać więcej informacji na temat wykrywania gotowego do użycia, zobacz Get built-in-analytics (Uzyskiwanie wbudowanych analiz).

Następne kroki

Wykrywaj gotowe do użycia zagrożenia i twórz niestandardowe reguły wykrywania zagrożeń, aby zautomatyzować odpowiedzi na zagrożenia.