Zezwalaj na dostęp do Azure Service Bus przestrzeni nazw za pośrednictwem prywatnych punktów końcowych

usługa Azure Private Link Service umożliwia dostęp do usług platformy Azure (na przykład Azure Service Bus, Azure Storage i Azure Cosmos DB) oraz hostowanych przez platformę Azure usług klientów/partnerów za pośrednictwem prywatnego punktu końcowego w sieci wirtualnej.

Prywatny punkt końcowy to interfejs sieciowy, który nawiązuje prywatne i bezpieczne połączenie z usługą obsługiwaną przez usługę Azure Private Link. Prywatny punkt końcowy używa prywatnego adresu IP z sieci wirtualnej, efektywnie przenosząc usługę do sieci wirtualnej. Cały ruch do usługi może być kierowany przez prywatny punkt końcowy. Nie jest wówczas wymagane użycie bram, urządzeń NAT, połączeń ExpressRoute, połączeń VPN ani publicznych adresów IP. Ruch między siecią wirtualną a usługą odbywa się za pośrednictwem sieci szkieletowej firmy Microsoft, eliminując ekspozycję z publicznego Internetu. Możesz nawiązać połączenie z wystąpieniem zasobu platformy Azure, zapewniając najwyższy poziom szczegółowości kontroli dostępu.

Aby uzyskać więcej informacji, zobacz Co to jest Azure Private Link?

Ważne rzeczy, na które należy zwrócić uwagę

Ta funkcja jest obsługiwana w warstwie Premium Azure Service Bus. Aby uzyskać więcej informacji na temat warstwy Premium, zobacz artykuł Service Bus Premium and Standard messaging tiers (Warstwy obsługi komunikatów w warstwie Premium i Standardowa usługi Service Bus ).

Implementowanie prywatnych punktów końcowych może uniemożliwić innym usługom platformy Azure interakcję z usługą Service Bus. Wyjątkiem jest zezwolenie na dostęp do zasobów usługi Service Bus z określonych zaufanych usług nawet wtedy, gdy prywatne punkty końcowe są włączone. Aby uzyskać listę zaufanych usług, zobacz Zaufane usługi.

Następujące usługi firmy Microsoft muszą znajdować się w sieci wirtualnej

- Azure App Service

- Azure Functions

Określ co najmniej jedną regułę ip lub regułę sieci wirtualnej dla przestrzeni nazw, aby zezwolić na ruch tylko z określonych adresów IP lub podsieci sieci wirtualnej. Jeśli nie ma reguł adresów IP i sieci wirtualnej, przestrzeń nazw może być dostępna za pośrednictwem publicznego Internetu (przy użyciu klucza dostępu).

Dodawanie prywatnego punktu końcowego przy użyciu Azure Portal

Wymagania wstępne

Aby zintegrować przestrzeń nazw usługi Service Bus z Azure Private Link, potrzebne są następujące jednostki lub uprawnienia:

- Przestrzeń nazw usługi Service Bus.

- Sieć wirtualna platformy Azure.

- Podsieć w sieci wirtualnej. Możesz użyć podsieci domyślnej .

- Uprawnienia właściciela lub współautora dla przestrzeni nazw usługi Service Bus i sieci wirtualnej.

Prywatny punkt końcowy i sieć wirtualna muszą znajdować się w tym samym regionie. Po wybraniu regionu prywatnego punktu końcowego przy użyciu portalu program automatycznie filtruje tylko sieci wirtualne, które znajdują się w tym regionie. Przestrzeń nazw usługi Service Bus może być w innym regionie. Prywatny punkt końcowy używa prywatnego adresu IP w sieci wirtualnej.

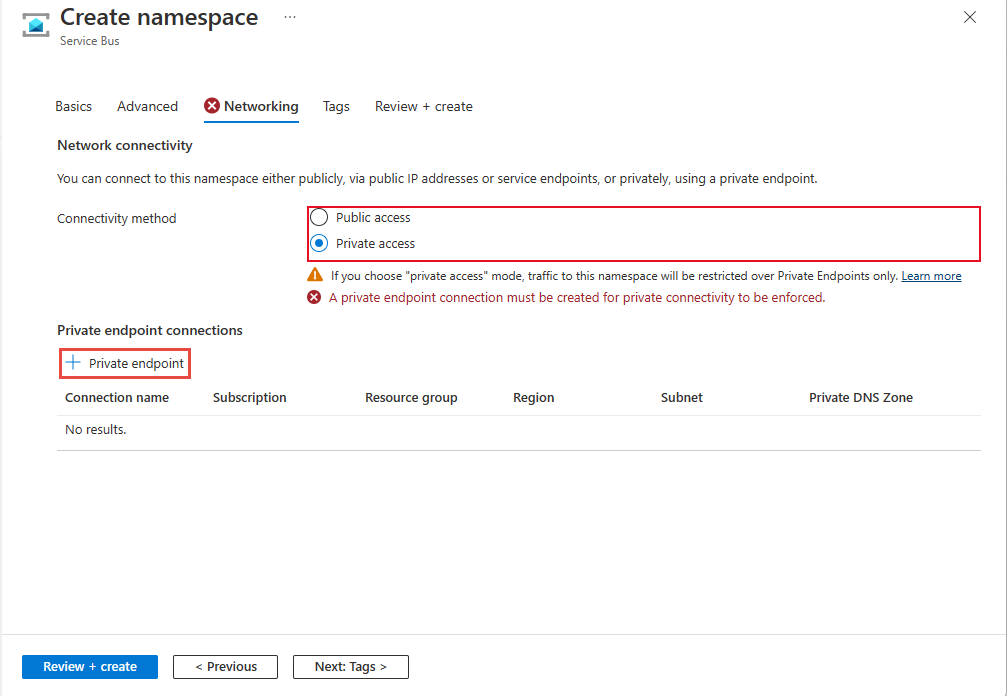

Konfigurowanie dostępu prywatnego podczas tworzenia przestrzeni nazw

Podczas tworzenia przestrzeni nazw można zezwolić tylko na dostęp publiczny (ze wszystkich sieci) lub tylko prywatny (tylko za pośrednictwem prywatnych punktów końcowych) do przestrzeni nazw.

Jeśli wybierzesz opcję Dostęp prywatny na stronie Sieć kreatora tworzenia przestrzeni nazw, możesz dodać prywatny punkt końcowy na stronie, wybierając przycisk + Prywatny punkt końcowy . Zobacz następną sekcję, aby uzyskać szczegółowe instrukcje dotyczące dodawania prywatnego punktu końcowego.

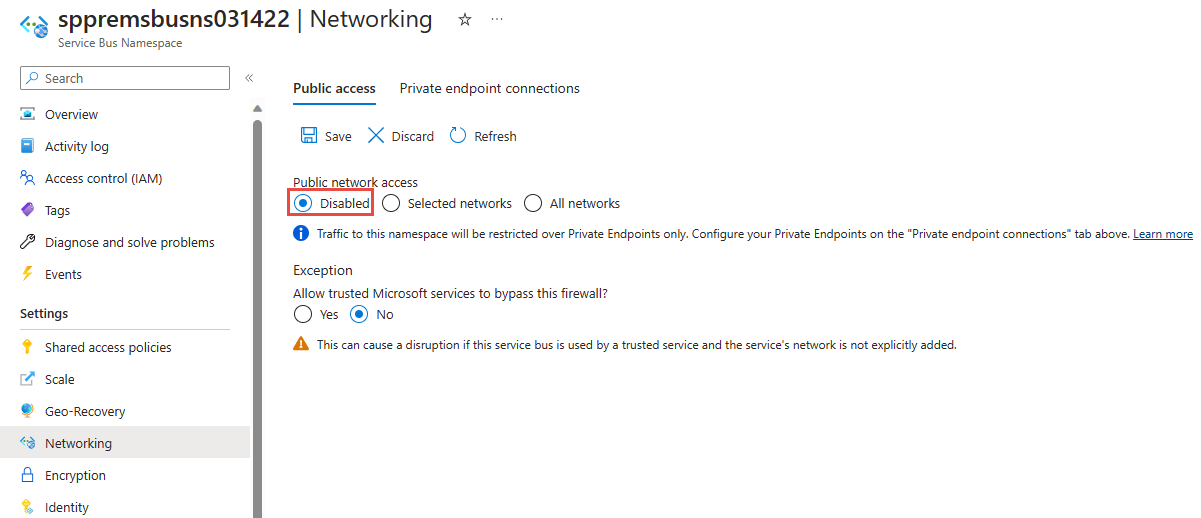

Konfigurowanie dostępu prywatnego dla istniejącej przestrzeni nazw

Jeśli masz już istniejącą przestrzeń nazw, możesz utworzyć prywatny punkt końcowy, wykonując następujące kroki:

Zaloguj się w witrynie Azure Portal.

Na pasku wyszukiwania wpisz Service Bus.

Wybierz przestrzeń nazw z listy, do której chcesz dodać prywatny punkt końcowy.

W menu po lewej stronie wybierz opcję Sieć w obszarze Ustawienia.

Uwaga

Zostanie wyświetlona karta Sieć tylko dla przestrzeni nazw w warstwie Premium .

Na stronie Sieć w obszarze Dostęp do sieci publicznej wybierz pozycję Wyłączone , jeśli chcesz, aby dostęp do przestrzeni nazw był uzyskiwany tylko za pośrednictwem prywatnych punktów końcowych.

W obszarze Zezwalaj zaufanym usługom firmy Microsoft na obejście tej zapory wybierz pozycję Tak , jeśli chcesz zezwolić zaufanym usługom firmy Microsoft na obejście tej zapory.

Aby zezwolić na dostęp do przestrzeni nazw za pośrednictwem prywatnych punktów końcowych, wybierz kartę Połączenia prywatnego punktu końcowego w górnej części strony

Wybierz przycisk + Prywatny punkt końcowy w górnej części strony.

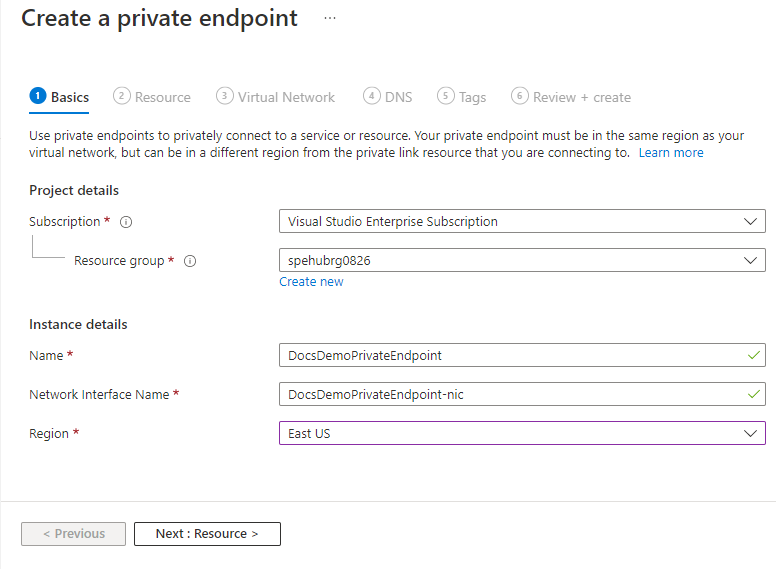

Na stronie Podstawy wykonaj następujące kroki:

Wybierz subskrypcję platformy Azure , w której chcesz utworzyć prywatny punkt końcowy.

Wybierz grupę zasobów dla zasobu prywatnego punktu końcowego.

Wprowadź nazwę prywatnego punktu końcowego.

Wprowadź nazwę interfejsu sieciowego.

Wybierz region dla prywatnego punktu końcowego. Prywatny punkt końcowy musi znajdować się w tym samym regionie co sieć wirtualna, ale może znajdować się w innym regionie niż zasób łącza prywatnego, z którym nawiązujesz połączenie.

Wybierz przycisk Dalej: Zasób > w dolnej części strony.

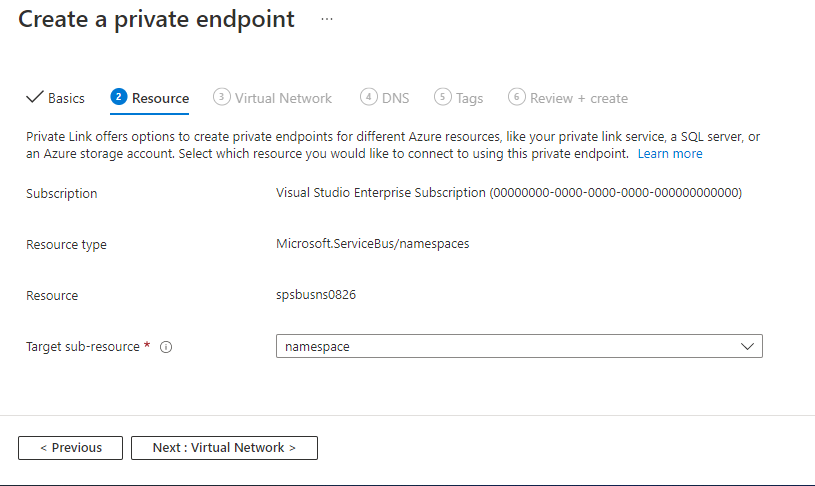

Na stronie Zasób przejrzyj ustawienia i wybierz pozycję Dalej: Virtual Network w dolnej części strony.

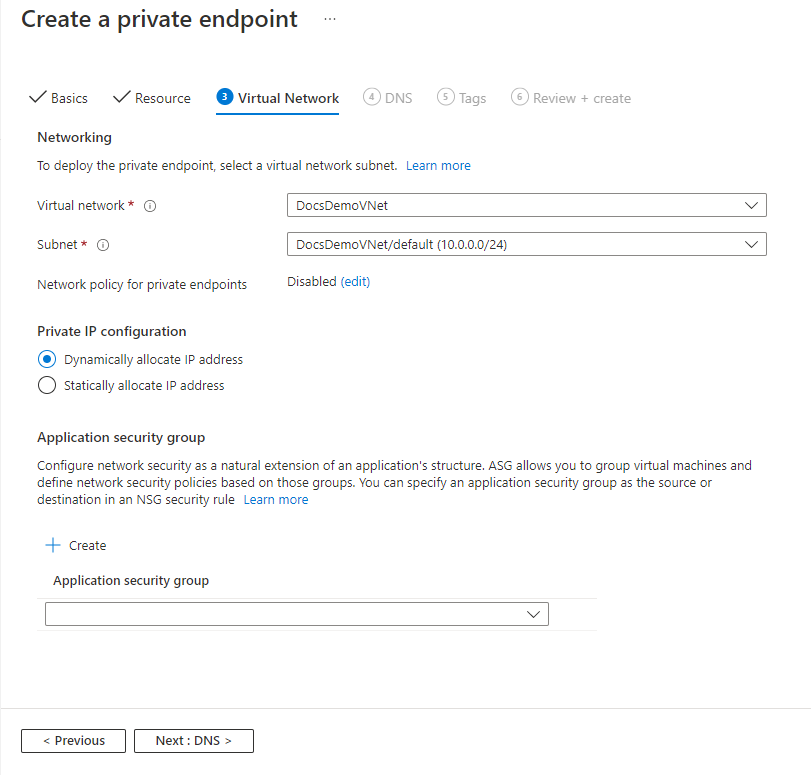

Na stronie Virtual Network należy wybrać podsieć w sieci wirtualnej, w której chcesz wdrożyć prywatny punkt końcowy.

- Wybierz sieć wirtualną. Na liście rozwijanej są wyświetlane tylko sieci wirtualne w aktualnie wybranej subskrypcji i lokalizacji.

- Wybierz podsieć w wybranej sieci wirtualnej.

- Zwróć uwagę, że zasady sieci dla prywatnych punktów końcowych są wyłączone. Jeśli chcesz ją włączyć, wybierz pozycję edytuj, zaktualizuj ustawienie, a następnie wybierz pozycję Zapisz.

- W przypadku konfiguracji prywatnego adresu IP jest domyślnie wybrana opcja Dynamiczne przydzielanie adresu IP . Jeśli chcesz przypisać statyczny adres IP, wybierz pozycję Statycznie przydziel adres IP*.

- W obszarze Grupa zabezpieczeń aplikacji wybierz istniejącą grupę zabezpieczeń aplikacji lub utwórz grupę, która ma być skojarzona z prywatnym punktem końcowym.

- Wybierz przycisk Dalej: DNS > w dolnej części strony.

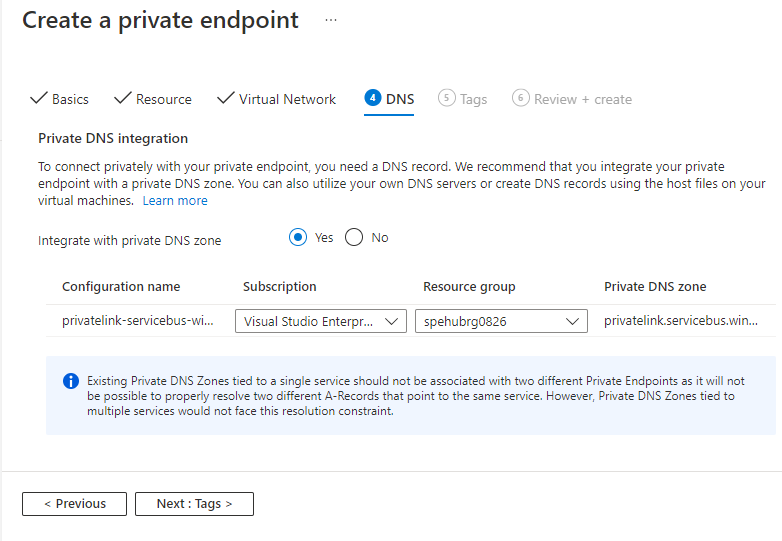

Na stronie DNS wybierz, czy prywatny punkt końcowy ma być zintegrowany z prywatną strefą DNS, a następnie wybierz pozycję Dalej: Tagi.

Na stronie Tagi utwórz wszystkie tagi (nazwy i wartości), które chcesz skojarzyć z zasobem prywatnego punktu końcowego. Następnie wybierz przycisk Przejrzyj i utwórz w dolnej części strony.

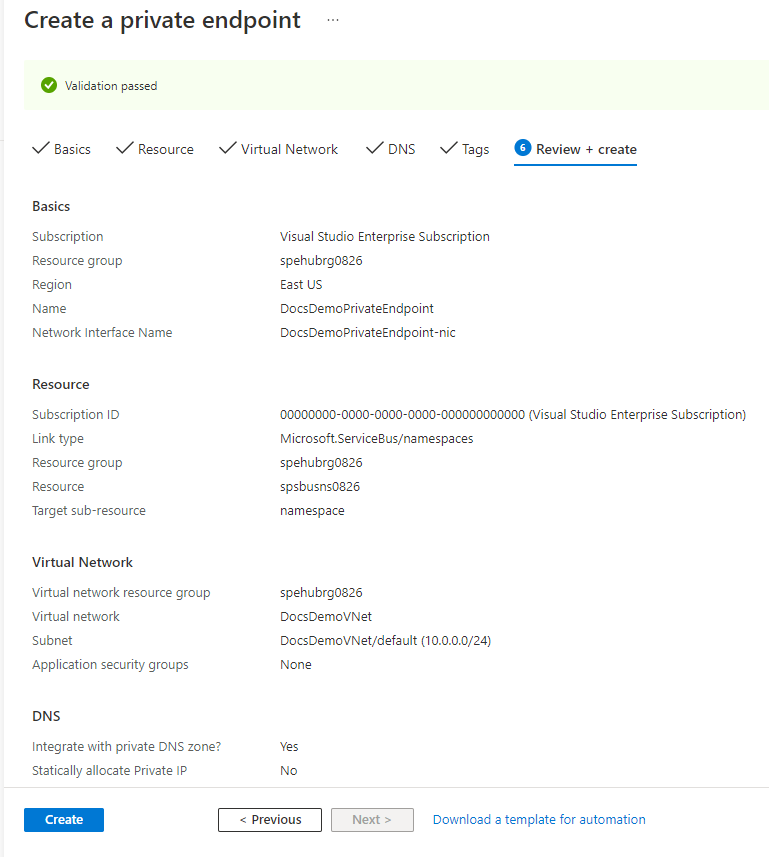

W obszarze Przeglądanie + tworzenie przejrzyj wszystkie ustawienia i wybierz pozycję Utwórz , aby utworzyć prywatny punkt końcowy.

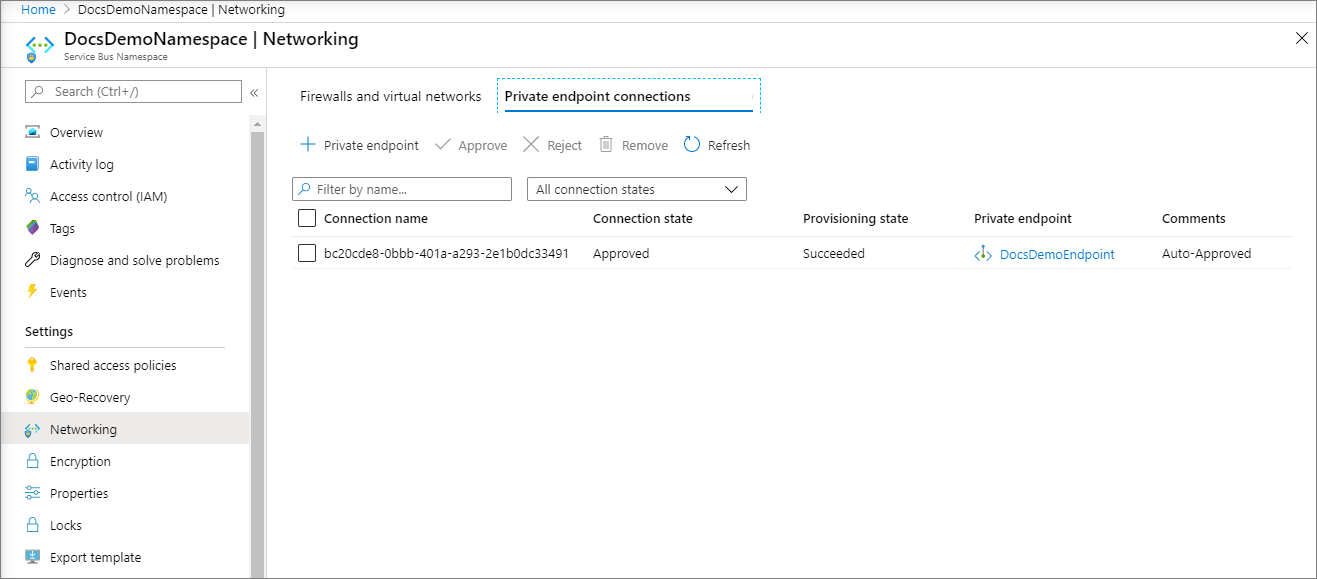

Upewnij się, że prywatny punkt końcowy został utworzony. Jeśli jesteś właścicielem zasobu i wybrano opcję Połącz z zasobem platformy Azure w moim katalogu dla metody Połączenie, połączenie punktu końcowego powinno zostać automatycznie zatwierdzone. Jeśli jest w stanie oczekiwania, zobacz sekcję Zarządzanie prywatnymi punktami końcowymi przy użyciu Azure Portal.

Zaufane usługi firmy Microsoft

Po włączeniu ustawienia Zezwalaj zaufanym usługom firmy Microsoft na obejście tego ustawienia zapory następujące usługi otrzymują dostęp do zasobów usługi Service Bus.

| Zaufana usługa | Obsługiwane scenariusze użycia |

|---|---|

| Azure Event Grid | Umożliwia Azure Event Grid wysyłanie zdarzeń do kolejek lub tematów w przestrzeni nazw usługi Service Bus. Należy również wykonać następujące czynności:

Aby uzyskać więcej informacji, zobacz Dostarczanie zdarzeń przy użyciu tożsamości zarządzanej |

| Usługa Azure Stream Analytics | Umożliwia zadanie usługi Azure Stream Analytics wyprowadzanie danych do kolejek usługi Service Bus do tematów. Ważne: zadanie usługi Stream Analytics należy skonfigurować tak, aby używało tożsamości zarządzanej do uzyskiwania dostępu do przestrzeni nazw usługi Service Bus. Dodaj tożsamość do roli nadawcy danych Azure Service Bus w przestrzeni nazw usługi Service Bus. |

| Azure IoT Hub | Umożliwia usłudze IoT Hub wysyłanie komunikatów do kolejek lub tematów w przestrzeni nazw usługi Service Bus. Należy również wykonać następujące czynności:

|

| Usługa Azure API Management | Usługa API Management umożliwia wysyłanie komunikatów do kolejki/tematu usługi Service Bus w przestrzeni nazw usługi Service Bus.

|

| Azure IoT Central | Umożliwia usłudze IoT Central eksportowanie danych do kolejek lub tematów usługi Service Bus w przestrzeni nazw usługi Service Bus. Należy również wykonać następujące czynności:

|

| Azure Digital Twins | Umożliwia usłudze Azure Digital Twins wyjście danych do tematów usługi Service Bus w przestrzeni nazw usługi Service Bus. Należy również wykonać następujące czynności:

|

| Azure Monitor (ustawienia diagnostyczne i grupy akcji) | Umożliwia usłudze Azure Monitor wysyłanie informacji diagnostycznych i powiadomień o alertach do usługi Service Bus w przestrzeni nazw usługi Service Bus. Usługa Azure Monitor może odczytywać i zapisywać dane w przestrzeni nazw usługi Service Bus. |

| Azure Synapse | Umożliwia Azure Synapse nawiązywanie połączenia z magistralą usług przy użyciu tożsamości zarządzanej obszaru roboczego usługi Synapse. Dodaj rolę Azure Service Bus Nadawca danych, Odbiornik lub Właściciel do tożsamości w przestrzeni nazw usługi Service Bus. |

Inne zaufane usługi dla Azure Service Bus można znaleźć poniżej:

- Azure Data Explorer

- Azure Health Data Services

- Azure Arc

- Azure Kubernetes

- Azure Machine Learning

- Microsoft Purview

Aby zezwolić zaufanym usługom na dostęp do przestrzeni nazw, przejdź do karty Dostęp publiczny na stronie Sieć , a następnie wybierz opcję Tak dla opcji Zezwalaj zaufanym usługom firmy Microsoft na obejście tej zapory?.

Dodawanie prywatnego punktu końcowego przy użyciu programu PowerShell

W poniższym przykładzie pokazano, jak za pomocą Azure PowerShell utworzyć połączenie prywatnego punktu końcowego z przestrzenią nazw usługi Service Bus.

Prywatny punkt końcowy i sieć wirtualna muszą znajdować się w tym samym regionie. Przestrzeń nazw usługi Service Bus może być w innym regionie. Prywatny punkt końcowy używa prywatnego adresu IP w sieci wirtualnej.

$rgName = "<RESOURCE GROUP NAME>"

$vnetlocation = "<VNET LOCATION>"

$vnetName = "<VIRTUAL NETWORK NAME>"

$subnetName = "<SUBNET NAME>"

$namespaceLocation = "<NAMESPACE LOCATION>"

$namespaceName = "<NAMESPACE NAME>"

$peConnectionName = "<PRIVATE ENDPOINT CONNECTION NAME>"

# create resource group

New-AzResourceGroup -Name $rgName -Location $vnetLocation

# create virtual network

$virtualNetwork = New-AzVirtualNetwork `

-ResourceGroupName $rgName `

-Location $vnetlocation `

-Name $vnetName `

-AddressPrefix 10.0.0.0/16

# create subnet with endpoint network policy disabled

$subnetConfig = Add-AzVirtualNetworkSubnetConfig `

-Name $subnetName `

-AddressPrefix 10.0.0.0/24 `

-PrivateEndpointNetworkPoliciesFlag "Disabled" `

-VirtualNetwork $virtualNetwork

# update virtual network

$virtualNetwork | Set-AzVirtualNetwork

# create premium service bus namespace

$namespaceResource = New-AzResource -Location $namespaceLocation -ResourceName $namespaceName -ResourceGroupName $rgName -Sku @{name = "Premium"; capacity = 1} -Properties @{} -ResourceType "Microsoft.ServiceBus/namespaces" -

# create a private link service connection

$privateEndpointConnection = New-AzPrivateLinkServiceConnection `

-Name $peConnectionName `

-PrivateLinkServiceId $namespaceResource.ResourceId `

-GroupId "namespace"

# get subnet object that you will use in the next step

$virtualNetwork = Get-AzVirtualNetwork -ResourceGroupName $rgName -Name $vnetName

$subnet = $virtualNetwork | Select -ExpandProperty subnets `

| Where-Object {$_.Name -eq $subnetName}

# now, create private endpoint

$privateEndpoint = New-AzPrivateEndpoint -ResourceGroupName $rgName `

-Name $vnetName `

-Location $vnetlocation `

-Subnet $subnet `

-PrivateLinkServiceConnection $privateEndpointConnection

(Get-AzResource -ResourceId $namespaceResource.ResourceId -ExpandProperties).Properties

Zarządzanie prywatnymi punktami końcowymi przy użyciu Azure Portal

Podczas tworzenia prywatnego punktu końcowego połączenie musi zostać zatwierdzone. Jeśli zasób, dla którego tworzysz prywatny punkt końcowy, znajduje się w katalogu, możesz zatwierdzić żądanie połączenia, pod warunkiem, że masz wystarczające uprawnienia. Jeśli łączysz się z zasobem platformy Azure w innym katalogu, musisz poczekać, aż właściciel tego zasobu zatwierdzi żądanie połączenia.

Istnieją cztery stany aprowizacji:

| Akcja w usłudze | Stan prywatnego punktu końcowego odbiorcy usługi | Opis |

|---|---|---|

| Brak | Oczekiwanie | Połączenie jest tworzone ręcznie i oczekuje na zatwierdzenie od właściciela zasobu Private Link. |

| Zatwierdzenie | Approved (Zatwierdzono) | Połączenie zostało automatycznie lub ręcznie zatwierdzone i jest gotowe do użycia. |

| Reject | Odrzucone | Połączenie zostało odrzucone przez właściciela zasobu łącza prywatnego. |

| Usuń | Odłączony | Połączenie zostało usunięte przez właściciela zasobu łącza prywatnego, prywatny punkt końcowy staje się informacyjny i powinien zostać usunięty w celu oczyszczenia. |

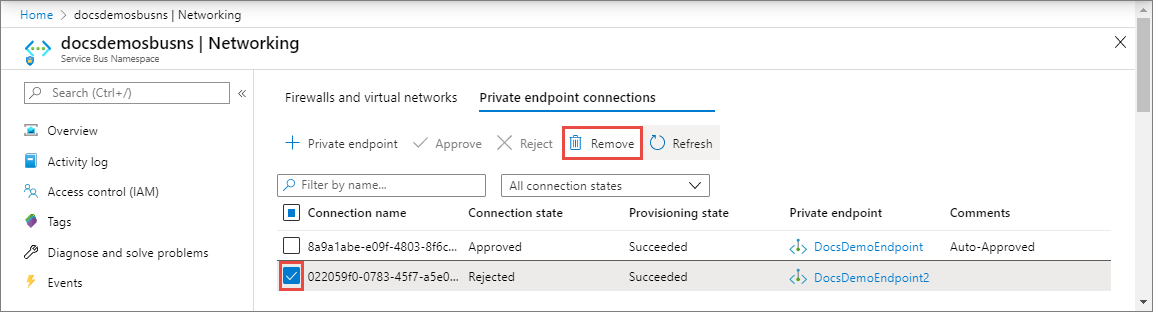

Zatwierdzanie, odrzucanie lub usuwanie połączenia prywatnego punktu końcowego

- Zaloguj się w witrynie Azure Portal.

- Na pasku wyszukiwania wpisz Service Bus.

- Wybierz przestrzeń nazw , którą chcesz zarządzać.

- Wybierz kartę Sieć.

- Zapoznaj się z odpowiednią sekcją w oparciu o operację, którą chcesz wykonać: zatwierdzanie, odrzucanie lub usuwanie.

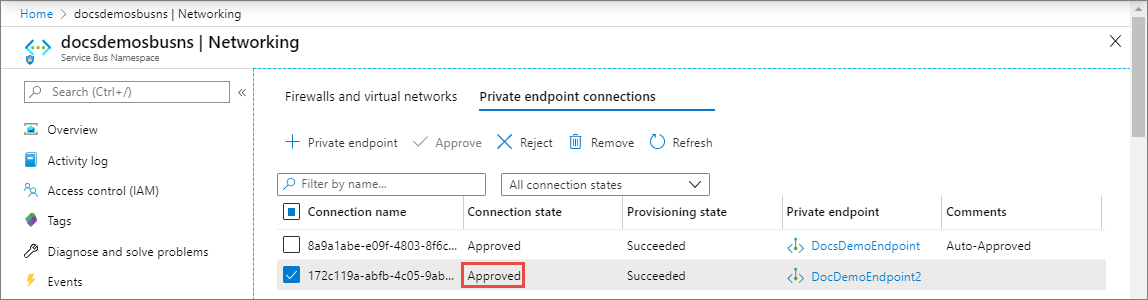

Zatwierdzanie połączenia prywatnego punktu końcowego

Jeśli istnieją oczekujące połączenia, zostanie wyświetlone połączenie z oczekującym stanem aprowizacji.

Wybierz prywatny punkt końcowy , który chcesz zatwierdzić

Wybierz przycisk Zatwierdź .

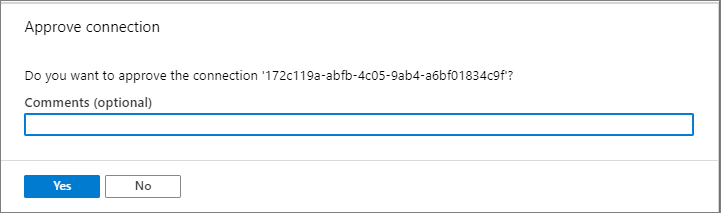

Na stronie Zatwierdzanie połączenia wprowadź opcjonalny komentarz i wybierz pozycję Tak. Jeśli wybierzesz pozycję Nie, nic się nie stanie.

Na liście powinien zostać wyświetlony stan połączenia zmieniony na Zatwierdzone.

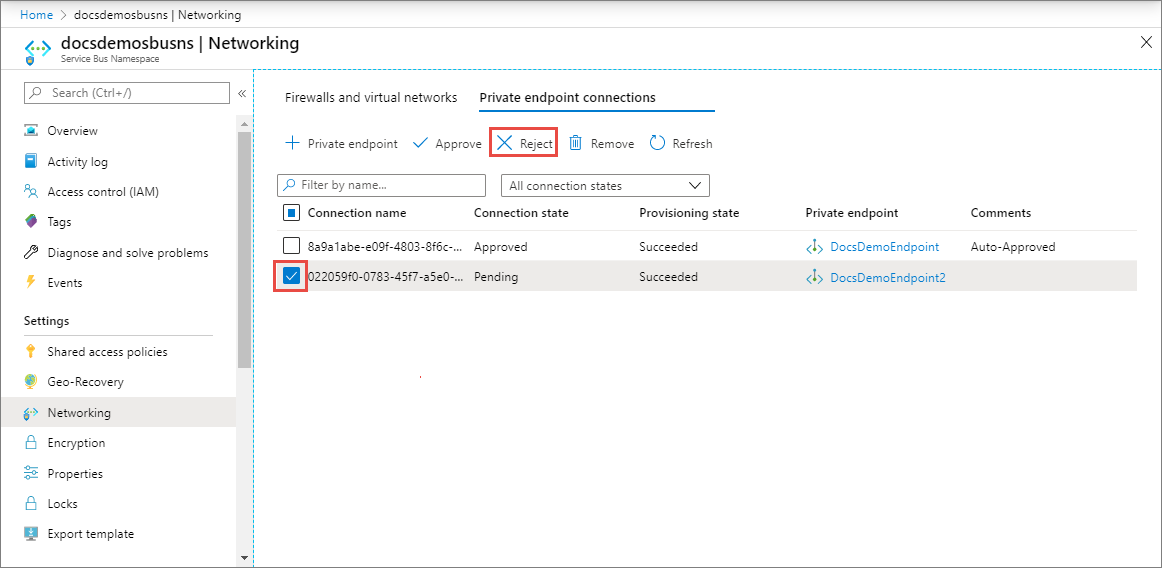

Odrzucanie połączenia prywatnego punktu końcowego

Jeśli istnieją jakiekolwiek połączenia prywatnego punktu końcowego, które chcesz odrzucić, niezależnie od tego, czy jest to oczekujące żądanie, czy istniejące połączenie, które zostało zatwierdzone wcześniej, wybierz połączenie punktu końcowego i wybierz przycisk Odrzuć .

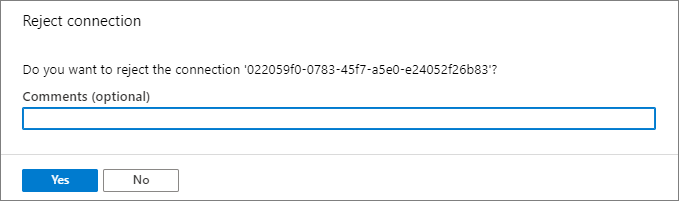

Na stronie Odrzucanie połączenia wprowadź opcjonalny komentarz i wybierz pozycję Tak. Jeśli wybierzesz pozycję Nie, nic się nie stanie.

Na liście powinien zostać wyświetlony stan połączenia zmieniony Odrzucono.

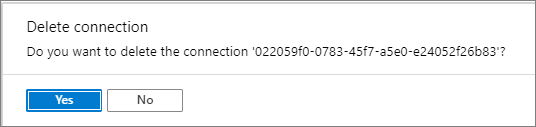

Usuwanie połączenia prywatnego punktu końcowego

Aby usunąć połączenie z prywatnym punktem końcowym, wybierz je na liście, a następnie wybierz pozycję Usuń na pasku narzędzi.

Na stronie Usuwanie połączenia wybierz pozycję Tak , aby potwierdzić usunięcie prywatnego punktu końcowego. Jeśli wybierzesz pozycję Nie, nic się nie stanie.

Powinien zostać wyświetlony stan zmieniony na Rozłączono. Następnie punkt końcowy zniknie z listy.

Sprawdzanie, czy połączenie łącza prywatnego działa

Należy sprawdzić, czy zasoby w sieci wirtualnej prywatnego punktu końcowego łączą się z przestrzenią nazw usługi Service Bus za pośrednictwem prywatnego adresu IP i że mają prawidłową integrację prywatnej strefy DNS.

Najpierw utwórz maszynę wirtualną, wykonując kroki opisane w temacie Tworzenie maszyny wirtualnej z systemem Windows w Azure Portal

Na karcie Sieć :

- Określ sieć wirtualną i podsieć. Musisz wybrać Virtual Network, na którym wdrożono prywatny punkt końcowy.

- Określ zasób publicznego adresu IP .

- W obszarze Sieciowa grupa zabezpieczeń karty sieciowej wybierz pozycję Brak.

- W obszarze Równoważenie obciążenia wybierz pozycję Nie.

Połącz się z maszyną wirtualną, otwórz wiersz polecenia i uruchom następujące polecenie:

nslookup <service-bus-namespace-name>.servicebus.windows.net

Powinien zostać wyświetlony wynik podobny do poniższego.

Non-authoritative answer:

Name: <service-bus-namespace-name>.privatelink.servicebus.windows.net

Address: 10.0.0.4 (private IP address associated with the private endpoint)

Aliases: <service-bus-namespace-name>.servicebus.windows.net

Ograniczenia i zagadnienia dotyczące projektowania

- Aby uzyskać informacje o cenach, zobacz Azure Private Link cennik.

- Ta funkcja jest dostępna we wszystkich regionach publicznych platformy Azure.

- Maksymalna liczba prywatnych punktów końcowych na przestrzeń nazw usługi Service Bus: 120.

- Ruch jest blokowany w warstwie aplikacji, a nie w warstwie TCP. W związku z tym połączenia TCP lub

nslookupoperacje kończą się powodzeniem względem publicznego punktu końcowego, mimo że dostęp publiczny jest wyłączony.

Aby uzyskać więcej informacji, zobacz Azure Private Link service: Limitations (Usługa Azure Private Link: ograniczenia)

Następne kroki

- Dowiedz się więcej o Azure Private Link

- Dowiedz się więcej o Azure Service Bus