Jak tworzyć i wdrażać zasady ochrony przed złośliwym kodem dla programu Endpoint Protection w Configuration Manager

Dotyczy: programu Configuration Manager (bieżąca gałąź)

Zasady ochrony przed złośliwym kodem można wdrożyć w kolekcjach Configuration Manager komputerów klienckich, aby określić, w jaki sposób program Endpoint Protection chroni je przed złośliwym oprogramowaniem i innymi zagrożeniami. Te zasady obejmują informacje o harmonogramie skanowania, typach plików i folderach do skanowania oraz akcjach, które należy wykonać po wykryciu złośliwego oprogramowania. Po włączeniu programu Endpoint Protection domyślne zasady ochrony przed złośliwym kodem są stosowane do komputerów klienckich. Możesz również użyć jednego z podanych szablonów zasad lub utworzyć zasady niestandardowe spełniające określone potrzeby środowiska.

Configuration Manager udostępnia wybór wstępnie zdefiniowanych szablonów. Są one zoptymalizowane pod kątem różnych scenariuszy i można je zaimportować do Configuration Manager. Te szablony są dostępne w folderze <Folder instalacji> programu ConfigMgr\AdminConsole\XMLStorage\EPTemplates.

Ważna

Jeśli utworzysz nowe zasady ochrony przed złośliwym kodem i wdrożysz je w kolekcji, te zasady ochrony przed złośliwym kodem zastąpią domyślne zasady ochrony przed złośliwym kodem.

Procedury opisane w tym temacie umożliwiają tworzenie lub importowanie zasad ochrony przed złośliwym kodem i przypisywanie ich do Configuration Manager komputerów klienckich w hierarchii.

Uwaga

Przed wykonaniem tych procedur upewnij się, że Configuration Manager skonfigurowano dla programu Endpoint Protection zgodnie z opisem w temacie Konfigurowanie programu Endpoint Protection.

Modyfikowanie domyślnych zasad ochrony przed złośliwym kodem

W konsoli Configuration Manager kliknij pozycję Zasoby i zgodność.

W obszarze roboczym Zasoby i zgodność rozwiń węzeł Endpoint Protection, a następnie kliknij pozycję Zasady ochrony przed złośliwym kodem.

Wybierz zasady ochrony przed złośliwym kodem Domyślne zasady ochrony przed złośliwym kodem klienta , a następnie na karcie Narzędzia główne w grupie Właściwości kliknij pozycję Właściwości.

W oknie dialogowym Domyślne zasady ochrony przed złośliwym kodem skonfiguruj ustawienia wymagane dla tych zasad ochrony przed złośliwym kodem, a następnie kliknij przycisk OK.

Uwaga

Aby uzyskać listę ustawień, które można skonfigurować, zobacz List of Antimalware Policy Settings (Lista ustawień zasad ochrony przed złośliwym kodem ) w tym temacie.

Tworzenie nowych zasad ochrony przed złośliwym kodem

W konsoli Configuration Manager kliknij pozycję Zasoby i zgodność.

W obszarze roboczym Zasoby i zgodność rozwiń węzeł Endpoint Protection, a następnie kliknij pozycję Zasady ochrony przed złośliwym kodem.

Na karcie Narzędzia główne w grupie Tworzenie kliknij pozycję Utwórz zasady ochrony przed złośliwym kodem.

W sekcji Ogólne okna dialogowego Tworzenie zasad ochrony przed złośliwym kodem wprowadź nazwę i opis zasad.

W oknie dialogowym Tworzenie zasad ochrony przed złośliwym kodem skonfiguruj ustawienia wymagane dla tych zasad ochrony przed złośliwym kodem, a następnie kliknij przycisk OK. Aby uzyskać listę ustawień, które można skonfigurować, zobacz List of Antimalware Policy Settings (Lista ustawień zasad ochrony przed złośliwym kodem).

Sprawdź, czy nowe zasady ochrony przed złośliwym kodem są wyświetlane na liście Zasady ochrony przed złośliwym kodem .

Importowanie zasad ochrony przed złośliwym kodem

W konsoli Configuration Manager kliknij pozycję Zasoby i zgodność.

W obszarze roboczym Zasoby i zgodność rozwiń węzeł Endpoint Protection, a następnie kliknij pozycję Zasady ochrony przed złośliwym kodem.

Na karcie Narzędzia główne w grupie Tworzenie kliknij pozycję Importuj.

W oknie dialogowym Otwieranie przejdź do pliku zasad do zaimportowania, a następnie kliknij przycisk Otwórz.

W oknie dialogowym Tworzenie zasad ochrony przed złośliwym kodem przejrzyj ustawienia do użycia, a następnie kliknij przycisk OK.

Sprawdź, czy nowe zasady ochrony przed złośliwym kodem są wyświetlane na liście Zasady ochrony przed złośliwym kodem .

Wdrażanie zasad ochrony przed złośliwym kodem na komputerach klienckich

W konsoli Configuration Manager kliknij pozycję Zasoby i zgodność.

W obszarze roboczym Zasoby i zgodność rozwiń węzeł Endpoint Protection, a następnie kliknij pozycję Zasady ochrony przed złośliwym kodem.

Na liście Zasady ochrony przed złośliwym kodem wybierz zasady ochrony przed złośliwym kodem do wdrożenia. Następnie na karcie Narzędzia główne w grupie Wdrażanie kliknij pozycję Wdróż.

Uwaga

Nie można użyć opcji Wdróż z domyślnymi zasadami złośliwego oprogramowania klienta.

W oknie dialogowym Wybieranie kolekcji wybierz kolekcję urządzeń, w której chcesz wdrożyć zasady ochrony przed złośliwym kodem, a następnie kliknij przycisk OK.

Lista ustawień zasad ochrony przed złośliwym kodem

Wiele ustawień ochrony przed złośliwym kodem jest objaśniających. Skorzystaj z poniższych sekcji, aby uzyskać więcej informacji na temat ustawień, które mogą wymagać więcej informacji przed ich skonfigurowaniem.

- Ustawienia zaplanowanych skanów

- Ustawienia skanowania

- Ustawienia akcji domyślnych

- Ustawienia ochrony w czasie rzeczywistym

- Ustawienia wykluczeń

- Ustawienia zaawansowane

- Ustawienia zastępowania zagrożeń

- Usługa Cloud Protection

- Ustawienia Aktualizacje definicji

Ustawienia zaplanowanych skanów

Typ skanowania — można określić jeden z dwóch typów skanowania do uruchomienia na komputerach klienckich:

Szybkie skanowanie — ten typ skanowania sprawdza procesy i foldery w pamięci, w których zwykle znajduje się złośliwe oprogramowanie. Wymaga ona mniejszej ilości zasobów niż pełne skanowanie.

Pełne skanowanie — ten typ skanowania dodaje pełne sprawdzanie wszystkich lokalnych plików i folderów do elementów zeskanowanych podczas szybkiego skanowania. To skanowanie trwa dłużej niż szybkie skanowanie i wykorzystuje więcej zasobów procesora CPU i pamięci na komputerach klienckich.

W większości przypadków użyj funkcji Szybkie skanowanie , aby zminimalizować użycie zasobów systemowych na komputerach klienckich. Jeśli usunięcie złośliwego oprogramowania wymaga pełnego skanowania, program Endpoint Protection generuje alert wyświetlany w konsoli Configuration Manager. Wartość domyślna to Szybkie skanowanie.

Ustawienia skanowania

Skanuj załączniki wiadomości e-mail i e-mail — ustaw wartość Tak , aby włączyć skanowanie poczty e-mail.

Skanuj wymienne urządzenia magazynujące, takie jak dyski USB — ustaw wartość Tak , aby skanować dyski wymienne podczas pełnego skanowania.

Skanuj pliki sieciowe — ustaw wartość Tak , aby skanować pliki sieciowe.

Skanuj zamapowane dyski sieciowe podczas pełnego skanowania — ustaw wartość Tak , aby skanować wszystkie zamapowane dyski sieciowe na komputerach klienckich. Włączenie tego ustawienia może znacznie zwiększyć czas skanowania na komputerach klienckich.

Aby to ustawienie było dostępne do skonfigurowania, należy ustawić ustawienie Skanuj pliki sieciowe na wartość Tak .

Domyślnie to ustawienie ma wartość Nie, co oznacza, że pełne skanowanie nie będzie uzyskiwać dostępu do zamapowanych dysków sieciowych.

Skanuj zarchiwizowane pliki — ustaw wartość Tak , aby skanować zarchiwizowane pliki, takie jak pliki .zip lub .rar.

Zezwalaj użytkownikom na konfigurowanie użycia procesora CPU podczas skanowania — ustaw wartość Tak , aby umożliwić użytkownikom określanie maksymalnego procentu użycia procesora CPU podczas skanowania. Skany nie zawsze używają maksymalnego obciążenia zdefiniowanego przez użytkowników, ale nie mogą go przekroczyć.

Kontrola użytkownika nad zaplanowanymi skanowaniami — określ poziom kontroli użytkownika. Zezwalaj użytkownikom na ustawianie tylko czasu skanowania lub pełnej kontroli skanowania antywirusowego na swoich urządzeniach.

Ustawienia akcji domyślnych

Wybierz akcję do wykonania po wykryciu złośliwego oprogramowania na komputerach klienckich. W zależności od poziomu zagrożenia alertu wykrytego złośliwego oprogramowania można zastosować następujące akcje.

Zalecane — użyj akcji zalecanej w pliku definicji złośliwego oprogramowania.

Kwarantanna — poddaj kwarantannie złośliwe oprogramowanie, ale nie usuwaj go.

Usuń — usuń złośliwe oprogramowanie z komputera.

Zezwalaj — nie usuwaj ani nie poddawaj kwarantannie złośliwego oprogramowania.

Ustawienia ochrony w czasie rzeczywistym

| Nazwa ustawienia | Opis |

|---|---|

| Włączanie ochrony w czasie rzeczywistym | Ustaw wartość Tak , aby skonfigurować ustawienia ochrony w czasie rzeczywistym dla komputerów klienckich. Zalecamy włączenie tego ustawienia. |

| Monitorowanie aktywności plików i programów na komputerze | Ustaw wartość Tak , jeśli chcesz, aby program Endpoint Protection monitorował, kiedy pliki i programy zaczynają działać na komputerach klienckich, oraz aby otrzymywać alerty dotyczące wszelkich wykonywanych przez nie akcji lub akcji. |

| Skanowanie plików systemowych | To ustawienie umożliwia skonfigurowanie, czy przychodzące, wychodzące lub przychodzące i wychodzące pliki systemowe są monitorowane pod kątem złośliwego oprogramowania. Ze względu na wydajność może być konieczne zmianę wartości domyślnej skanowania plików przychodzących i wychodzących , jeśli serwer ma wysoką aktywność plików przychodzących lub wychodzących. |

| Włączanie monitorowania zachowania | Włącz to ustawienie, aby wykrywać nieznane zagrożenia przy użyciu aktywności komputera i danych plików. Po włączeniu tego ustawienia może to zwiększyć czas wymagany do skanowania komputerów pod kątem złośliwego oprogramowania. |

| Włączanie ochrony przed lukami w zabezpieczeniach opartymi na sieci | Włącz to ustawienie, aby chronić komputery przed znanymi lukami w zabezpieczeniach sieci, sprawdzając ruch sieciowy i blokując wszelkie podejrzane działania. |

| Włączanie skanowania skryptów | W przypadku Configuration Manager bez dodatku Service Pack. Włącz to ustawienie, jeśli chcesz przeskanować skrypty uruchamiane na komputerach pod kątem podejrzanych działań. |

| Blokuj potencjalnie niechciane aplikacje podczas pobierania i przed instalacją | Potencjalne niechciane aplikacje (PUA) to klasyfikacja zagrożeń oparta na reputacji i identyfikacji opartej na badaniach. Najczęściej są to niepożądane pakiety aplikacji lub ich aplikacje powiązane. Microsoft Edge udostępnia również ustawienia do blokowania potencjalnie niechcianych aplikacji. Zapoznaj się z tymi opcjami, aby uzyskać pełną ochronę przed niepożądanymi aplikacjami. To ustawienie zasad ochrony jest dostępne i domyślnie ustawione na wartość Włączone . Po włączeniu to ustawienie blokuje pua w czasie pobierania i instalacji. Można jednak wykluczyć określone pliki lub foldery, aby spełnić określone potrzeby twojej firmy lub organizacji. Począwszy od Configuration Manager wersji 2107, możesz wybrać opcję Przeprowadź inspekcję tego ustawienia. Użyj ochrony pua w trybie inspekcji do wykrywania potencjalnie niechcianych aplikacji bez blokowania ich. Ochrona pua w trybie inspekcji jest przydatna, jeśli firma chce, aby miernik miał wpływ włączania ochrony pua w środowisku. Włączenie ochrony w trybie inspekcji umożliwia określenie wpływu na punkty końcowe przed włączeniem ochrony w trybie bloku. |

Ustawienia wykluczeń

Aby uzyskać informacje o folderach, plikach i procesach zalecanych do wykluczenia w Configuration Manager 2012 r. i current branch, zobacz Zalecane wykluczenia antywirusowe dla Configuration Manager 2012 r. i bieżących serwerów lokacji gałęzi, systemów lokacji i klientów.

Wykluczone pliki i foldery:

Kliknij przycisk Ustaw , aby otworzyć okno dialogowe Konfigurowanie wykluczeń plików i folderów i określ nazwy plików i folderów do wykluczenia ze skanowania programu Endpoint Protection.

Jeśli chcesz wykluczyć pliki i foldery znajdujące się na zamapowanym dysku sieciowym, określ nazwę każdego folderu na dysku sieciowym indywidualnie. Jeśli na przykład dysk sieciowy jest mapowany jako F:\MyFolder i zawiera podfoldery o nazwie Folder1, Folder2 i Folder 3, określ następujące wykluczenia:

F:\MyFolder\Folder1

F:\MyFolder\Folder2

F:\MyFolder\Folder3

Począwszy od wersji 1602, istniejące ustawienie Wyklucz pliki i foldery w sekcji Ustawienia wykluczeń zasad ochrony przed złośliwym kodem zostało ulepszone w celu zezwolenia na wykluczenia urządzeń. Na przykład można teraz określić następujące opcje jako wykluczenie: \device\mvfs (dla systemu plików Multiversion). Zasady nie weryfikują ścieżki urządzenia. Zasady programu Endpoint Protection są udostępniane aparatowi ochrony przed złośliwym kodem na kliencie, który musi być w stanie interpretować ciąg urządzenia.

Wykluczone typy plików:

Kliknij przycisk Ustaw , aby otworzyć okno dialogowe Konfigurowanie wykluczeń typu pliku i określ rozszerzenia plików do wykluczenia ze skanowania programu Endpoint Protection. Symboli wieloznacznych można używać podczas definiowania elementów na liście wykluczeń. Aby uzyskać więcej informacji, zobacz Używanie symboli wieloznacznych na liście wykluczeń nazwy pliku i folderu lub rozszerzenia.

Wykluczone procesy:

Kliknij pozycję Ustaw , aby otworzyć okno dialogowe Konfigurowanie wykluczeń procesów i określić procesy do wykluczenia ze skanowania programu Endpoint Protection. Symboli wieloznacznych można używać podczas definiowania elementów na liście wykluczeń, jednak istnieją pewne ograniczenia. Aby uzyskać więcej informacji, zobacz Używanie symboli wieloznacznych na liście wykluczeń procesu

Ustawienia zaawansowane

Włącz skanowanie punktów ponownej analizy — ustaw wartość Tak , jeśli program Endpoint Protection ma skanować punkty ponownej analizy NTFS.

Aby uzyskać więcej informacji na temat punktów ponownej analizy, zobacz Reparse Points in the Windows Dev Center ( Punkty ponownej analizy w Centrum deweloperów systemu Windows).

Losowe godziny rozpoczęcia zaplanowanego skanowania (w ciągu 30 minut) — ustaw wartość Tak, aby uniknąć zalewania sieci, co może wystąpić, jeśli wszystkie komputery wysyłają wyniki skanowania oprogramowania chroniącego przed złośliwym kodem do bazy danych Configuration Manager w tym samym czasie. W przypadku programu antywirusowego Windows Defender powoduje to losowe generowanie czasu rozpoczęcia skanowania do dowolnego interwału z zakresu od 0 do 4 godzin lub dla protokołu FEP i SCEP do dowolnego interwału plus lub minus 30 minut. Może to być przydatne we wdrożeniach maszyn wirtualnych lub VDI. To ustawienie jest również przydatne podczas uruchamiania wielu maszyn wirtualnych na jednym hoście. Wybierz tę opcję, aby zmniejszyć ilość równoczesnego dostępu do dysku na potrzeby skanowania oprogramowania chroniącego przed złośliwym kodem.

Począwszy od wersji 1602 Configuration Manager, aparat ochrony przed złośliwym kodem może zażądać wysłania przykładów plików do Microsoft w celu dalszej analizy. Domyślnie zawsze monituje przed wysłaniem takich przykładów. Administratorzy mogą teraz zarządzać następującymi ustawieniami, aby skonfigurować to zachowanie:

Włącz automatyczne przesyłanie przykładowych plików, aby ułatwić Microsoft ustalenie, czy niektóre wykryte elementy są złośliwe — ustaw wartość Tak, aby włączyć automatyczne przesyłanie przykładowych plików. Domyślnie to ustawienie to Nie oznacza, że automatyczne przesyłanie przykładowych plików jest wyłączone, a użytkownicy są monitowane przed wysłaniem przykładów.

Zezwalaj użytkownikom na modyfikowanie ustawień automatycznego przesyłania przykładowych plików — określa, czy użytkownik z uprawnieniami administratora lokalnego na urządzeniu może zmienić ustawienie automatycznego przesyłania przykładowych plików w interfejsie klienta. Domyślnie to ustawienie ma wartość "Nie", co oznacza, że można je zmienić tylko z konsoli Configuration Manager, a administratorzy lokalni na urządzeniu nie mogą zmienić tej konfiguracji.

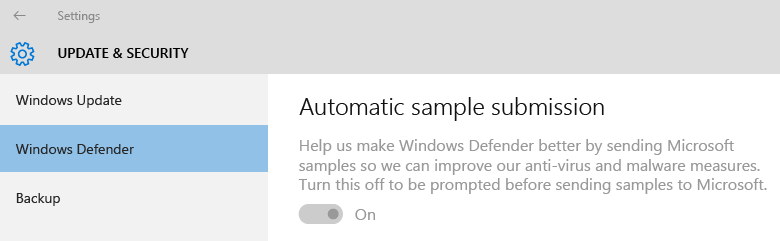

Na przykład poniżej przedstawiono to ustawienie ustawione przez administratora jako włączone i wyszarzone, aby zapobiec zmianom wprowadzonym przez użytkownika.

Ustawienia zastępowania zagrożeń

Nazwa zagrożenia i akcja zastąpienia — kliknij pozycję Ustaw , aby dostosować akcję korygowania do wykonania dla każdego identyfikatora zagrożenia po wykryciu go podczas skanowania.

Uwaga

Lista nazw zagrożeń może nie być dostępna natychmiast po skonfigurowaniu programu Endpoint Protection. Poczekaj, aż punkt programu Endpoint Protection zsynchronizuje informacje o zagrożeniu, a następnie spróbuj ponownie.

Usługa Cloud Protection

Usługa Cloud Protection Service umożliwia zbieranie informacji o wykrytym złośliwym oprogramowaniu w systemach zarządzanych i podjętych działaniach. Te informacje są wysyłane do Microsoft.

Członkostwo w usłudze Cloud Protection

- Nie dołączaj do usługi Cloud Protection — nie są wysyłane żadne informacje

- Podstawowe — zbieranie i wysyłanie list wykrytego złośliwego oprogramowania

- Zaawansowane — podstawowe informacje, a także bardziej kompleksowe informacje, które mogą zawierać dane osobowe. Na przykład ścieżki plików i częściowe zrzuty pamięci.

Zezwalaj użytkownikom na modyfikowanie ustawień usługi Cloud Protection — przełącza kontrolę użytkownika nad ustawieniami usługi Cloud Protection.

Poziom blokowania podejrzanych plików — określ poziom, na którym usługa Endpoint Protection Cloud Protection będzie blokować podejrzane pliki.

- Normalny — domyślny poziom blokowania Windows Defender

- Wysoka — agresywnie blokuje nieznane pliki, optymalizując pod kątem wydajności (większe prawdopodobieństwo zablokowania nie szkodliwych plików)

- Wysoka ochrona — agresywnie blokuje nieznane pliki i stosuje dodatkowe środki ochrony (może mieć wpływ na wydajność urządzeń klienckich)

- Blokuj nieznane programy — blokuje wszystkie nieznane programy

Zezwalaj na rozszerzone sprawdzanie chmury, aby blokować i skanować przez maksymalnie (sekundy) — określa liczbę sekund, przez jaką usługa Cloud Protection może zablokować plik, podczas gdy usługa sprawdza, czy plik nie jest znany jako złośliwy.

Uwaga

Liczba sekund wybrana dla tego ustawienia jest dodatkiem do domyślnego 10-sekundowego limitu czasu. Jeśli na przykład wprowadzisz 0 sekund, usługa Cloud Protection zablokuje plik na 10 sekund.

Szczegóły raportowania usługi Cloud Protection Service

| Częstotliwości | Zbierane lub wysyłane dane | Korzystanie z danych |

|---|---|---|

| Gdy Windows Defender aktualizuje pliki ochrony lub definicji wirusów i programów szpiegujących | - Wersja definicji wirusów i programów szpiegujących — wersja ochrony przed wirusami i programami szpiegującymi | Microsoft używa tych informacji, aby upewnić się, że najnowsze aktualizacje wirusów i programów szpiegujących są obecne na komputerach. Jeśli nie istnieje, Windows Defender aktualizacje są automatycznie aktualizowane, aby ochrona komputera była aktualna. |

| Jeśli Windows Defender znajdzie potencjalnie szkodliwe lub niechciane oprogramowanie na komputerach | - Nazwa potencjalnie szkodliwego lub niechcianego oprogramowania — Jak znaleziono oprogramowanie — Wszelkie działania, które Windows Defender miały do czynienia z oprogramowaniem — Pliki, których dotyczy oprogramowanie — Informacje o komputerze od producenta (Sysconfig, SysModel, SysMarker) | Windows Defender używa tych informacji do określenia typu i ważności potencjalnie niechcianego oprogramowania oraz najlepszego działania do wykonania. Microsoft korzysta również z tych informacji, aby zwiększyć dokładność ochrony przed wirusami i programami szpiegującymi. |

| Raz w miesiącu | - Stan aktualizacji definicji wirusów i programów szpiegujących — stan monitorowania wirusów i programów szpiegujących w czasie rzeczywistym (włączony lub wyłączony) | Windows Defender używa tych informacji, aby sprawdzić, czy komputery mają najnowszą wersję i definicje ochrony przed wirusami i programami szpiegującymi. Microsoft chce również upewnić się, że monitorowanie wirusów i programów szpiegujących w czasie rzeczywistym jest włączone. Jest to kluczowa część pomocy w ochronie komputerów przed potencjalnie szkodliwym lub niepożądanym oprogramowaniem. |

| Podczas instalacji lub za każdym razem, gdy użytkownicy ręcznie przeprowadzają skanowanie wirusów i programów szpiegujących na komputerze | Lista uruchomionych procesów w pamięci komputera | Aby zidentyfikować wszelkie procesy, które mogły zostać naruszone przez potencjalnie szkodliwe oprogramowanie. |

Microsoft zbiera tylko nazwy plików, których dotyczy problem, a nie zawartość samych plików. Te informacje pomagają określić, które systemy są szczególnie narażone na określone zagrożenia.

Ustawienia Aktualizacje definicji

Ustaw źródła i kolejność aktualizacji klienta programu Endpoint Protection — kliknij pozycję Ustaw źródło , aby określić źródła aktualizacji aparatu definicji i skanowania. Można również określić kolejność użycia tych źródeł. Jeśli Configuration Manager jest określony jako jedno ze źródeł, inne źródła są używane tylko wtedy, gdy aktualizacje oprogramowania nie mogą pobrać aktualizacji klienta.

Jeśli do aktualizowania definicji na komputerach klienckich jest używana dowolna z następujących metod, komputery klienckie muszą mieć dostęp do Internetu.

Aktualizacje dystrybuowane z Microsoft Update

Aktualizacje dystrybuowane z Centrum firmy Microsoft ds. ochrony przed złośliwym oprogramowaniem

Ważna

Klienci pobierają aktualizacje definicji przy użyciu wbudowanego konta systemowego. Należy skonfigurować serwer proxy dla tego konta, aby umożliwić tym klientom łączenie się z Internetem.

Jeśli skonfigurowano regułę automatycznego wdrażania aktualizacji oprogramowania w celu dostarczania aktualizacji definicji do komputerów klienckich, te aktualizacje zostaną dostarczone niezależnie od ustawień aktualizacji definicji.

Opinia

Dostępne już wkrótce: W 2024 r. będziemy stopniowo wycofywać zgłoszenia z serwisu GitHub jako mechanizm przesyłania opinii na temat zawartości i zastępować go nowym systemem opinii. Aby uzyskać więcej informacji, sprawdź: https://aka.ms/ContentUserFeedback.

Prześlij i wyświetl opinię dla