Konfigurowanie wymuszonego przepływu resetowania hasła w usłudze Azure Active Directory B2C

Przed rozpoczęciem użyj selektora Wybierz typ zasad, aby wybrać typ konfigurowanych zasad. Usługa Azure Active Directory B2C oferuje dwie metody definiowania sposobu interakcji użytkowników z aplikacjami: za pomocą wstępnie zdefiniowanych przepływów użytkowników lub w pełni konfigurowalnych zasad niestandardowych. Kroki wymagane w tym artykule są różne dla każdej metody.

Omówienie

Jako administrator możesz zresetować hasło użytkownika, jeśli użytkownik zapomni hasła. Możesz też wymusić ich zresetowanie hasła. W tym artykule dowiesz się, jak wymusić resetowanie hasła w tych scenariuszach.

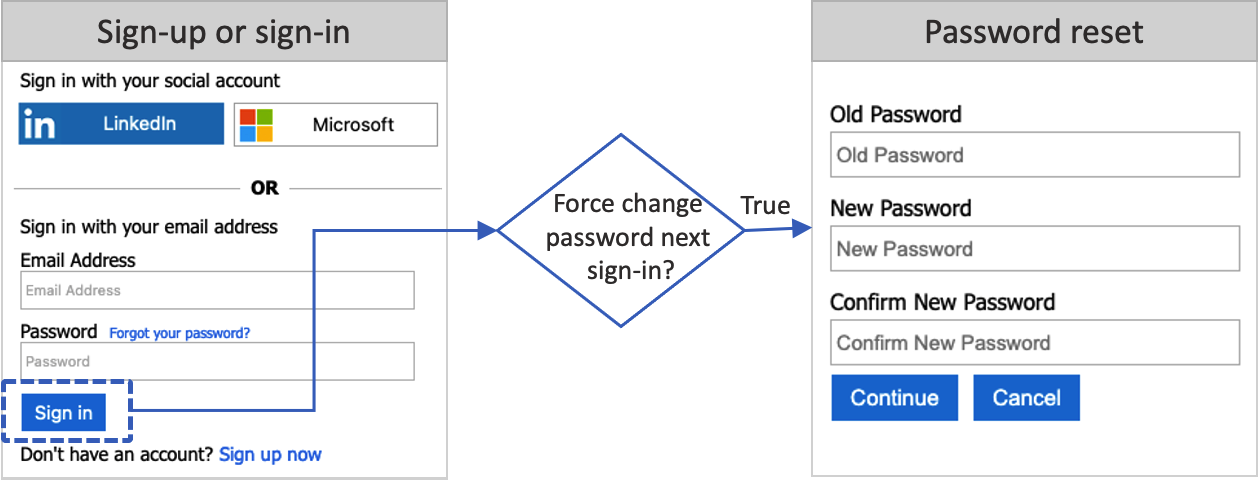

Gdy administrator resetuje hasło użytkownika za pośrednictwem witryny Azure Portal, wartość atrybutu forceChangePasswordNextSignIn jest ustawiona na truewartość . Podróż logowania i rejestracji sprawdza wartość tego atrybutu. Po zakończeniu logowania przez użytkownika, jeśli atrybut jest ustawiony na true, użytkownik musi zresetować swoje hasło. Następnie wartość atrybutu jest ustawiona na wartość back false.

Przepływ resetowania hasła ma zastosowanie do kont lokalnych w usłudze Azure AD B2C, które używają adresu e-mail lub nazwy użytkownika z hasłem do logowania.

Wymagania wstępne

- Utwórz przepływ użytkownika, aby użytkownicy mogli zarejestrować się i zalogować się do aplikacji.

- Rejestrowanie aplikacji internetowej.

- Wykonaj kroki opisane w artykule Wprowadzenie do zasad niestandardowych w usłudze Active Directory B2C

- Rejestrowanie aplikacji internetowej.

Konfigurowanie przepływu użytkownika

Aby włączyć ustawienie Wymuszone resetowanie hasła w przepływie użytkownika rejestracji lub logowania:

- Zaloguj się w witrynie Azure Portal.

- Jeśli masz dostęp do wielu dzierżaw, wybierz ikonę Ustawienia w górnym menu, aby przełączyć się do dzierżawy usługi Azure AD B2C z menu Katalogi i subskrypcje.

- W witrynie Azure Portal wyszukaj i wybierz pozycję Azure AD B2C.

- Wybierz pozycję Przepływy użytkownika.

- Wybierz przepływ rejestracji i logowania lub logowania użytkownika (typ Zalecane), który chcesz dostosować.

- Z menu po lewej stronie w obszarze Ustawienia wybierz pozycję Właściwości.

- W obszarze Konfiguracja hasła wybierz pozycję Wymuszone resetowanie hasła.

- Wybierz pozycję Zapisz.

Testowanie przepływu użytkownika

- Zaloguj się w witrynie Azure Portal jako administrator użytkowników lub administrator haseł. Aby uzyskać więcej informacji na temat dostępnych ról, zobacz Przypisywanie ról administratorów w identyfikatorze Entra firmy Microsoft.

- Jeśli masz dostęp do wielu dzierżaw, wybierz ikonę Ustawienia w górnym menu, aby przełączyć się do dzierżawy usługi Azure AD B2C z menu Katalogi i subskrypcje.

- W witrynie Azure Portal wyszukaj i wybierz pozycję Azure AD B2C.

- Wybierz pozycję Użytkownicy. Wyszukaj i wybierz użytkownika, którego użyjesz do przetestowania resetowania hasła, a następnie wybierz pozycję Resetuj hasło.

- W witrynie Azure Portal wyszukaj i wybierz pozycję Azure AD B2C.

- Wybierz pozycję Przepływy użytkownika.

- Wybierz przepływ użytkownika rejestracji lub logowania (typ Zalecane), który chcesz przetestować.

- Wybierz Uruchom przepływ użytkownika.

- W polu Aplikacja wybierz aplikację internetową o nazwie webapp1 , która została wcześniej zarejestrowana. Adres URL odpowiedzi powinien zawierać wartość

https://jwt.ms. - Wybierz Uruchom przepływ użytkownika.

- Zaloguj się przy użyciu konta użytkownika, dla którego zresetowasz hasło.

- Teraz musisz zmienić hasło użytkownika. Zmień hasło i wybierz pozycję Kontynuuj. Token jest zwracany do

https://jwt.mselementu i powinien być wyświetlany.

Konfigurowanie zasad niestandardowych

Pobierz przykład zasad wymuszania resetowania hasła w usłudze GitHub. W każdym pliku zastąp ciąg yourtenant nazwą dzierżawy usługi Azure AD B2C. Jeśli na przykład nazwa dzierżawy B2C to contosob2c, wszystkie wystąpienia yourtenant.onmicrosoft.com stają się .contosob2c.onmicrosoft.com

Przekazywanie i testowanie zasad

- Zaloguj się w witrynie Azure Portal.

- Jeśli masz dostęp do wielu dzierżaw, wybierz ikonę Ustawienia w górnym menu, aby przełączyć się do dzierżawy usługi Azure AD B2C z menu Katalogi i subskrypcje.

- Wybierz pozycję Wszystkie usługi w lewym górnym rogu witryny Azure Portal, a następnie wyszukaj i wybierz usługę Azure AD B2C.

- Wybierz pozycję Identity Experience Framework(Struktura obsługi tożsamości).

- W obszarze Zasady niestandardowe wybierz pozycję Przekaż zasady.

- Wybierz plik TrustFrameworkExtensionsCustomForcePasswordReset.xml.

- Wybierz opcję Prześlij.

- Powtórz kroki od 6 do 8 dla pliku jednostki uzależnionej TrustFrameworkExtensionsCustomForcePasswordReset.xml.

Uruchamianie zasad

- Otwórz zasady przekazane B2C_1A_TrustFrameworkExtensions_custom_ForcePasswordReset.

- W polu Aplikacja wybierz zarejestrowaną wcześniej aplikację. Aby wyświetlić token, adres URL odpowiedzi powinien zawierać wartość

https://jwt.ms. - Wybierz opcję Uruchom teraz.

- Zaloguj się przy użyciu konta użytkownika, dla którego zresetowasz hasło.

- Teraz musisz zmienić hasło użytkownika. Zmień hasło i wybierz pozycję Kontynuuj. Token jest zwracany do

https://jwt.mselementu i powinien być wyświetlany.

Wymuszanie resetowania hasła podczas następnego logowania

Aby wymusić zresetowanie hasła podczas następnego logowania, zaktualizuj profil hasła konta przy użyciu operacji użytkownika usługi MS Graph Update. Aby to zrobić, musisz przypisać aplikację programu Microsoft Graph rolę administratora użytkowników. Wykonaj kroki opisane w temacie Udzielanie roli administratora użytkowników, aby przypisać aplikację programu Microsoft Graph rolę administratora użytkownika.

Poniższy przykład aktualizuje atrybut forceChangePasswordNextSignIn profilu hasła do true, co zmusza użytkownika do zresetowania hasła podczas następnego logowania.

PATCH https://graph.microsoft.com/v1.0/users/<user-object-ID>

Content-type: application/json

{

"passwordProfile": {

"forceChangePasswordNextSignIn": true

}

}

Po ustawieniu profilu hasła konta należy również skonfigurować wymuszanie przepływu resetowania hasła zgodnie z opisem w tym artykule.

Wymuszanie resetowania hasła po upływie 90 dni

Jako administrator możesz ustawić wygaśnięcie hasła użytkownika na 90 dni przy użyciu programu MS Graph. Po upływie 90 dni wartość atrybutu forceChangePasswordNextSignIn jest automatycznie ustawiana na truewartość . Aby wymusić zresetowanie hasła po upływie 90 dni, usuń DisablePasswordExpiration wartość z atrybutu zasad haseł profilu użytkownika.

W poniższym przykładzie zasady haseł są aktualizowane na None, co wymusza zresetowanie hasła po upływie 90 dni:

PATCH https://graph.microsoft.com/v1.0/users/<user-object-ID>

Content-type: application/json

{

"passwordPolicies": "None"

}

Jeśli wyłączono silną złożoność hasła, zaktualizuj zasady haseł w pozycji DisableStrongPassword:

Uwaga

Po zresetowaniu hasła przez użytkownika hasłoZasady zostaną zmienione z powrotem na DisablePasswordExpiration

PATCH https://graph.microsoft.com/v1.0/users/<user-object-ID>

Content-type: application/json

{

"passwordPolicies": "DisableStrongPassword"

}

Po ustawieniu zasad wygasania haseł należy również skonfigurować przepływ wymuszania resetowania hasła zgodnie z opisem w tym artykule.

Czas trwania wygaśnięcia hasła

Domyślnie hasło nie wygasa. Jednak wartość można skonfigurować przy użyciu polecenia cmdlet Update-MgDomain z modułu Microsoft Graph PowerShell. To polecenie aktualizuje dzierżawę, aby hasła wszystkich użytkowników wygasały po upływie kilku dni konfiguracji. Na przykład:

Import-Module Microsoft.Graph.Identity.DirectoryManagement

Connect-MgGraph -Scopes 'Domain.ReadWrite.All'

$domainId = "contoso.com"

$params = @{

passwordValidityPeriodInDays = 90

passwordNotificationWindowInDays = 15

}

Update-MgDomain -DomainId $domainId -BodyParameter $params

Uwaga

passwordValidityPeriodInDays wskazuje czas w dniach, przez który hasło pozostaje prawidłowe przed jego zmianą. passwordNotificationWindowInDays wskazuje czas w dniach przed datą wygaśnięcia hasła, gdy użytkownicy otrzymają swoje pierwsze powiadomienie, aby wskazać, że hasło wkrótce wygaśnie.

Następne kroki

Skonfiguruj samoobsługowe resetowanie hasła.