Omówienie przepływów użytkownika i zasad niestandardowych

W Azure AD B2C można zdefiniować logikę biznesową, którą użytkownicy obserwują, aby uzyskać dostęp do aplikacji. Można na przykład określić sekwencję kroków, które użytkownicy będą wykonywać podczas logowania, tworzenia konta, edytowania profilu lub resetowania hasła. Po zakończeniu sekwencji użytkownik uzyskuje token i uzyskuje dostęp do aplikacji.

W Azure AD B2C istnieją dwa sposoby zapewniania środowiska użytkownika tożsamości:

Przepływy użytkowników są wstępnie zdefiniowanymi, wbudowanymi, konfigurowalnymi zasadami, które udostępniamy, dzięki czemu możesz tworzyć środowiska rejestracji, logowania i edytowania zasad w ciągu kilku minut.

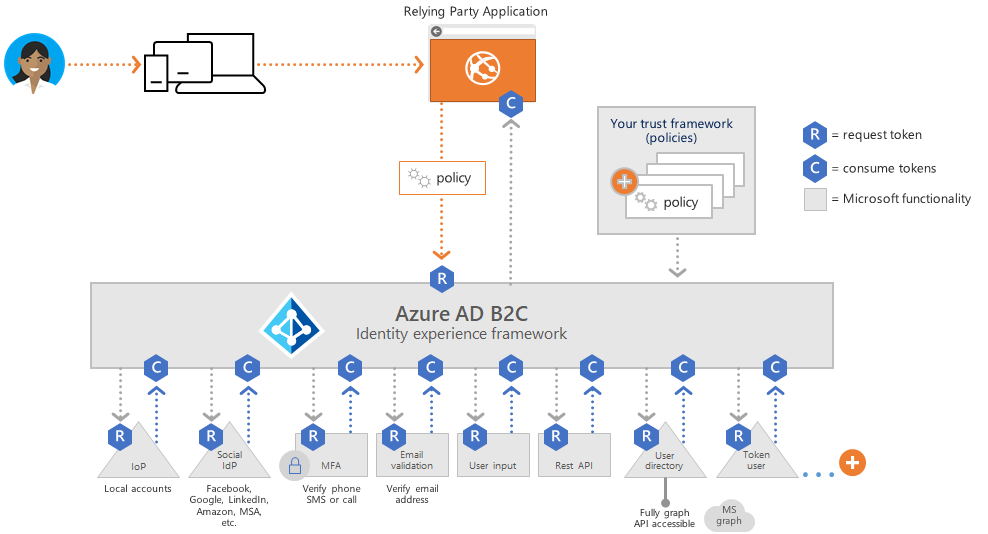

Zasady niestandardowe umożliwiają tworzenie własnych podróży użytkownika dla złożonych scenariuszy obsługi tożsamości, które nie są obsługiwane przez przepływy użytkowników. Azure AD B2C używa zasad niestandardowych w celu zapewnienia rozszerzalności.

Poniższy zrzut ekranu przedstawia interfejs użytkownika ustawień przepływu użytkownika w porównaniu z niestandardowymi plikami konfiguracji zasad.

Ten artykuł zawiera krótkie omówienie przepływów użytkownika i zasad niestandardowych oraz ułatwia podjęcie decyzji, która metoda będzie najlepsza dla potrzeb biznesowych.

Przepływy użytkowników

Aby skonfigurować najbardziej typowe zadania związane z tożsamością, Azure Portal zawiera kilka wstępnie zdefiniowanych i konfigurowalnych zasad nazywanych przepływami użytkowników.

Możesz skonfigurować ustawienia przepływu użytkownika, takie jak te, aby kontrolować zachowania środowiska tożsamości w aplikacjach:

- Typy kont używane do logowania, takie jak konta społecznościowe, takie jak Facebook, lub konta lokalne używające adresu e-mail i hasła do logowania

- Atrybuty, które mają być zbierane od konsumenta, takie jak imię, kod pocztowy lub kraj/region rezydencji

- Microsoft Entra uwierzytelnianie wieloskładnikowe

- Dostosowywanie interfejsu użytkownika

- Zestaw oświadczeń w tokenie odbieranym przez aplikację po zakończeniu przepływu użytkownika przez użytkownika

- Zarządzanie sesjami

- ... i nie tylko

Większość typowych scenariuszy tożsamości dla aplikacji można definiować i wdrażać efektywnie za pomocą przepływów użytkowników. Zalecamy korzystanie z wbudowanych przepływów użytkownika, chyba że masz złożone scenariusze podróży użytkownika, które wymagają pełnej elastyczności zasad niestandardowych.

Zasady niestandardowe

Zasady niestandardowe to pliki konfiguracji, które definiują zachowanie środowiska użytkownika dzierżawy usługi Azure AD B2C. Chociaż przepływy użytkowników są wstępnie zdefiniowane w portalu Azure AD B2C dla najczęściej wykonywanych zadań związanych z tożsamościami, zasady niestandardowe mogą być w pełni edytowane przez dewelopera tożsamości w celu wykonania wielu różnych zadań.

Zasady niestandardowe są w pełni konfigurowalne i oparte na zasadach. Organizuje zaufanie między jednostkami w standardowych protokołach. Na przykład openID Connect, OAuth, SAML i kilka niestandardowych, na przykład wymiany oświadczeń opartych na interfejsie API REST system-system. Platforma tworzy przyjazne dla użytkownika środowiska z etykietami białymi.

Zasady niestandardowe umożliwiają konstruowanie podróży użytkownika przy użyciu dowolnej kombinacji kroków. Na przykład:

- Federowanie z innymi dostawcami tożsamości

- Wyzwania związane z uwierzytelnianiem wieloskładnikowym pierwszej i innej firmy

- Zbieranie danych wejściowych użytkownika

- Integracja z systemami zewnętrznymi przy użyciu komunikacji interfejsu API REST

Każda podróż użytkownika jest definiowana przez zasady. Możesz utworzyć dowolną liczbę zasad, aby umożliwić najlepsze środowisko użytkownika w organizacji.

Zasady niestandardowe są definiowane przez wiele plików XML odwołujących się do siebie w łańcuchu hierarchicznym. Elementy XML definiują schemat oświadczeń, przekształcenia oświadczeń, definicje zawartości, dostawców oświadczeń, profile techniczne, kroki orkiestracji podróży użytkownika i inne aspekty środowiska tożsamości.

Zaawansowana elastyczność zasad niestandardowych jest najbardziej odpowiednia w przypadku konieczności tworzenia złożonych scenariuszy tożsamości. Deweloperzy konfigurujący zasady niestandardowe muszą dokładnie definiować zaufane relacje, aby uwzględnić punkty końcowe metadanych, dokładne definicje wymiany oświadczeń oraz skonfigurować wpisy tajne, klucze i certyfikaty zgodnie z potrzebami każdego dostawcy tożsamości.

Dowiedz się więcej o zasadach niestandardowych w zasadach niestandardowych w usłudze Azure Active Directory B2C.

Porównywanie przepływów użytkownika i zasad niestandardowych

W poniższej tabeli przedstawiono szczegółowe porównanie scenariuszy, które można włączyć za pomocą przepływów użytkowników usługi Azure AD B2C i zasad niestandardowych.

| Kontekst | Przepływy użytkowników | Zasady niestandardowe |

|---|---|---|

| Użytkownicy docelowi | Wszyscy deweloperzy aplikacji z doświadczeniem w zakresie tożsamości lub bez tej wiedzy. | Specjaliści ds. tożsamości, integratorzy systemów, konsultantzy i wewnętrzne zespoły ds. tożsamości. Są one wygodne w przypadku przepływów OpenID Connect i zrozumienia dostawców tożsamości i uwierzytelniania opartego na oświadczeniach. |

| Metoda konfiguracji | Azure Portal za pomocą przyjaznego dla użytkownika interfejsu użytkownika. | Bezpośrednie edytowanie plików XML, a następnie przekazywanie ich do Azure Portal. |

| Dostosowywanie interfejsu użytkownika | Pełne dostosowywanie interfejsu użytkownika , w tym HTML, CSS i JavaScript. Obsługa wielu języków przy użyciu ciągów niestandardowych. |

Tak samo jak przepływy użytkownika |

| Dostosowywanie atrybutów | Atrybuty standardowe i niestandardowe. | Tak samo jak przepływy użytkownika |

| Zarządzanie tokenami i sesjami | Dostosowywanie zachowania tokenów i sesji. | Tak samo jak przepływy użytkownika |

| Dostawcy tożsamości | Wstępnie zdefiniowany dostawca lokalny lub społecznościowy, taki jak federacja z Microsoft Entra dzierżawami. | Oparte na standardach OIDC, OAUTH i SAML. Uwierzytelnianie jest również możliwe przy użyciu integracji z interfejsami API REST. |

| Zadania tożsamości | Zarejestruj się lub zaloguj się przy użyciu kont lokalnych lub wielu kont społecznościowych. Samoobsługowe resetowanie hasła. Edytowanie profilu. Uwierzytelnianie wieloskładnikowe. Przepływy tokenów dostępu. |

Wykonaj te same zadania co przepływy użytkownika przy użyciu niestandardowych dostawców tożsamości lub użyj zakresów niestandardowych. Aprowizuj konto użytkownika w innym systemie w momencie rejestracji. Wyślij powitalną wiadomość e-mail przy użyciu własnego dostawcy usług poczty e-mail. Użyj magazynu użytkownika poza Azure AD B2C. Zweryfikuj informacje podane przez użytkownika w zaufanym systemie przy użyciu interfejsu API. |

Integracja aplikacji

Możesz utworzyć wiele przepływów użytkownika lub niestandardowych zasad różnych typów w dzierżawie i używać ich w aplikacjach zgodnie z potrzebami. Zarówno przepływy użytkownika, jak i zasady niestandardowe mogą być ponownie używane w aplikacjach. Ta elastyczność umożliwia definiowanie i modyfikowanie środowisk tożsamości przy minimalnych zmianach w kodzie lub bez wprowadzania zmian.

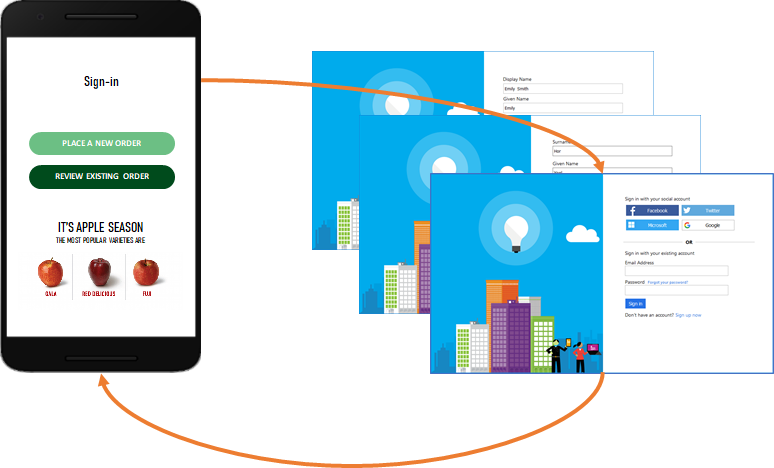

Gdy użytkownik chce zalogować się do aplikacji, aplikacja inicjuje żądanie autoryzacji do punktu końcowego dostarczonego przez użytkownika lub niestandardowego. Przepływ użytkownika lub zasady niestandardowe definiują i kontrolują środowisko użytkownika. Po zakończeniu przepływu użytkownika Azure AD B2C generuje token, a następnie przekierowuje użytkownika z powrotem do aplikacji.

Wiele aplikacji może używać tego samego przepływu użytkownika lub zasad niestandardowych. Jedna aplikacja może używać wielu przepływów użytkownika lub zasad niestandardowych.

Na przykład aby zalogować się do aplikacji, aplikacja używa przepływu rejestracji lub logowania użytkownika. Po zalogowaniu się użytkownik może chcieć edytować swój profil. Aby edytować profil, aplikacja inicjuje kolejne żądanie autoryzacji, tym razem przy użyciu przepływu edytowania użytkownika profilu .

Aplikacja wyzwala przepływ użytkownika przy użyciu standardowego żądania uwierzytelniania HTTP, które zawiera przepływ użytkownika lub niestandardową nazwę zasad. Niestandardowy token jest odbierany jako odpowiedź.

Następne kroki

- Aby utworzyć zalecane przepływy użytkownika, postępuj zgodnie z instrukcjami w temacie Samouczek: tworzenie przepływu użytkownika.

- Dowiedz się więcej o wersjach przepływu użytkownika w usłudze Azure AD B2C.

- Dowiedz się więcej o zasadach niestandardowych Azure AD B2C.