Integrowanie infrastruktury bramy usług pulpitu zdalnego przy użyciu rozszerzenia serwera zasad sieciowych (NPS) i identyfikatora Entra firmy Microsoft

Ten artykuł zawiera szczegółowe informacje dotyczące integracji infrastruktury bramy usług pulpitu zdalnego z uwierzytelnianiem wieloskładnikowym firmy Microsoft przy użyciu rozszerzenia serwera zasad sieciowych (NPS) dla platformy Microsoft Azure.

Rozszerzenie serwera zasad sieciowych (NPS) dla platformy Azure umożliwia klientom zabezpieczenie uwierzytelniania klienta usługi dial-in (RADIUS) zdalnego uwierzytelniania za pomocą uwierzytelniania wieloskładnikowego opartego na chmurze platformy Azure. To rozwiązanie zapewnia weryfikację dwuetapową w celu dodania drugiej warstwy zabezpieczeń do logowania i transakcji użytkownika.

Ten artykuł zawiera instrukcje krok po kroku dotyczące integrowania infrastruktury nps z uwierzytelnianiem wieloskładnikowym firmy Microsoft przy użyciu rozszerzenia NPS dla platformy Azure. Umożliwia to bezpieczną weryfikację dla użytkowników próbujących zalogować się do bramy usług pulpitu zdalnego.

Uwaga

Ten artykuł nie powinien być używany z wdrożeniami serwera MFA i powinien być używany tylko z wdrożeniami uwierzytelniania wieloskładnikowego firmy Microsoft (opartego na chmurze).

Zasady sieciowe i Usługi programu Access (NPS) umożliwiają organizacjom wykonywanie następujących czynności:

- Zdefiniuj centralne lokalizacje na potrzeby zarządzania i kontroli żądań sieciowych, określając, kto może nawiązać połączenie, jakie są dozwolone czasy połączeń, czas trwania połączeń i poziom zabezpieczeń, których klienci muszą używać do nawiązywania połączenia itd. Zamiast określać te zasady na każdym serwerze bramy usług pulpitu zdalnego lub sieci VPN, te zasady można określić raz w centralnej lokalizacji. Protokół RADIUS zapewnia scentralizowane uwierzytelnianie, autoryzację i księgowość (AAA).

- Ustanów i wymuś zasady kondycji klienta ochrony dostępu do sieci ,które określają, czy urządzenia mają nieograniczony lub ograniczony dostęp do zasobów sieciowych.

- Podaj metodę wymuszania uwierzytelniania i autoryzacji dostępu do punktów dostępu bezprzewodowego z obsługą standardu 802.1x i przełączników Ethernet.

Zazwyczaj organizacje używają serwera NPS (RADIUS), aby uprościć i scentralizować zarządzanie zasadami sieci VPN. Jednak wiele organizacji korzysta również z serwerów ZASAD sieciowych, aby uprościć i scentralizować zarządzanie zasadami autoryzacji Połączenie ion pulpitu usług pulpitu zdalnego (RD CAPs).

Organizacje mogą również zintegrować serwer NPS z uwierzytelnianiem wieloskładnikowym firmy Microsoft, aby zwiększyć bezpieczeństwo i zapewnić wysoki poziom zgodności. Dzięki temu użytkownicy ustanowią weryfikację dwuetapową w celu zalogowania się do bramy usług pulpitu zdalnego. Aby użytkownicy mieli dostęp, muszą podać kombinację nazwy użytkownika/hasła wraz z informacjami, które użytkownik ma w swojej kontroli. Te informacje muszą być zaufane i nie są łatwo duplikowane, takie jak numer telefonu komórkowego, numer telefonu stacjonarnego, aplikacja na urządzeniu przenośnym itd. Usługa RDG obsługuje obecnie połączenia telefoniczne i zatwierdzanie powiadomień wypychanych z metod aplikacji Authenticator/firmy Microsoft dla 2FA. Aby uzyskać więcej informacji na temat obsługiwanych metod uwierzytelniania, zobacz sekcję Określanie metod uwierzytelniania, których użytkownicy mogą używać.

Jeśli Twoja organizacja używa bramy usług pulpitu zdalnego, a użytkownik jest zarejestrowany w kodzie TOTP wraz z powiadomieniami wypychanymi aplikacji Authenticator, użytkownik nie może spełnić wyzwania uwierzytelniania wieloskładnikowego, a logowanie do bramy usług pulpitu zdalnego kończy się niepowodzeniem. W takim przypadku można ustawić wartość OVERRIDE_NUMBER_MATCHING_WITH_OTP = FALSE, aby uruchomić powiadomienia wypychane na wartość Zatwierdź/Odmów z wystawcą Authenticator.

Aby rozszerzenie serwera NPS nadal działało dla użytkowników bramy usług pulpitu zdalnego, ten klucz rejestru musi zostać utworzony na serwerze NPS. Na serwerze NPS otwórz edytor rejestru. Przejdź do:

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\AzureMfa

Utwórz następującą parę Ciąg/Wartość:

Nazwa: OVERRIDE_NUMBER_MATCHING_WITH_OTP

Wartość = FAŁSZ

Przed udostępnieniem rozszerzenia serwera NPS dla platformy Azure klienci, którzy chcieli zaimplementować weryfikację dwuetapową dla zintegrowanych środowisk NPS i Microsoft Entra multifactor authentication, musieli skonfigurować i zachować oddzielny serwer MFA w środowisku lokalnym, zgodnie z opisem w artykule Remote Desktop Gateway i Azure Multi-Factor Authentication Server using RADIUS.

Dostępność rozszerzenia serwera NPS dla platformy Azure umożliwia teraz organizacjom wdrożenie lokalnego rozwiązania MFA lub opartego na chmurze rozwiązania MFA w celu zabezpieczenia uwierzytelniania klienta usługi RADIUS.

Przepływ uwierzytelniania

Aby użytkownicy mieli mieć dostęp do zasobów sieciowych za pośrednictwem bramy usług pulpitu zdalnego, muszą spełniać warunki określone w jednej Połączenie zasad autoryzacji rd Połączenie ion (RD CAP) i jednej zasady autoryzacji zasobów usług pulpitu zdalnego (RD RAP). Dostawcy usług pulpitu zdalnego określają, kto ma uprawnienia do łączenia się z bramami usług pulpitu zdalnego. RdPS określają zasoby sieciowe, takie jak pulpity zdalne lub aplikacje zdalne, z którymi użytkownik może nawiązać połączenie za pośrednictwem bramy usług pulpitu zdalnego.

Bramę usług pulpitu zdalnego można skonfigurować do używania centralnego magazynu zasad dla dostawców usług pulpitu zdalnego. RSP usług pulpitu zdalnego nie mogą używać centralnych zasad, ponieważ są przetwarzane w bramie usług pulpitu zdalnego. Przykładem bramy usług pulpitu zdalnego skonfigurowanego do używania centralnego magazynu zasad dla dostawców usług pulpitu zdalnego jest klient RADIUS na innym serwerze NPS, który służy jako centralny magazyn zasad.

Gdy rozszerzenie serwera NPS dla platformy Azure jest zintegrowane z serwerem NPS i bramą usług pulpitu zdalnego, pomyślny przepływ uwierzytelniania jest następujący:

- Serwer bramy usług pulpitu zdalnego odbiera żądanie uwierzytelnienia od użytkownika pulpitu zdalnego w celu nawiązania połączenia z zasobem, takim jak sesja pulpitu zdalnego. Działając jako klient RADIUS, serwer bramy usług pulpitu zdalnego konwertuje żądanie dostępu usługi RADIUS na komunikat żądania dostępu usługi RADIUS i wysyła komunikat do serwera RADIUS (NPS), na którym zainstalowano rozszerzenie SERWERA NPS.

- Kombinacja nazwy użytkownika i hasła jest weryfikowana w usłudze Active Directory, a użytkownik jest uwierzytelniany.

- Jeśli wszystkie warunki określone w żądaniu Połączenie ion serwera NPS i zasady sieciowe są spełnione (na przykład ograniczenia dotyczące dnia lub członkostwa w grupach), rozszerzenie serwera NPS wyzwala żądanie uwierzytelniania pomocniczego za pomocą uwierzytelniania wieloskładnikowego firmy Microsoft.

- Uwierzytelnianie wieloskładnikowe firmy Microsoft komunikuje się z identyfikatorem Entra firmy Microsoft, pobiera szczegóły użytkownika i wykonuje uwierzytelnianie pomocnicze przy użyciu obsługiwanych metod.

- Po pomyślnych zadaniach uwierzytelniania wieloskładnikowego firma Microsoft Entra komunikuje wynik z rozszerzeniem serwera NPS.

- Serwer NPS, na którym zainstalowano rozszerzenie, wysyła komunikat RADIUS Access-Accept dla zasad RD CAP do serwera bramy usług pulpitu zdalnego.

- Użytkownik otrzymuje dostęp do żądanego zasobu sieciowego za pośrednictwem bramy usług pulpitu zdalnego.

Wymagania wstępne

Ta sekcja zawiera szczegółowe informacje o wymaganiach wstępnych niezbędnych przed zintegrowaniem uwierzytelniania wieloskładnikowego firmy Microsoft z bramą usług pulpitu zdalnego. Przed rozpoczęciem należy dysponować następującymi wymaganiami wstępnymi.

- Infrastruktura usług pulpitu zdalnego (RDS)

- Licencja uwierzytelniania wieloskładnikowego firmy Microsoft Entra

- Oprogramowanie systemu Windows Server

- Rola zasad sieciowych i Usługi programu Access (NPS)

- Firma Microsoft Entra zsynchronizowana z lokalna usługa Active Directory

- Identyfikator GUID entra firmy Microsoft

Infrastruktura usług pulpitu zdalnego (RDS)

Musisz mieć działającą infrastrukturę usług pulpitu zdalnego (RDS). Jeśli nie, możesz szybko utworzyć tę infrastrukturę na platformie Azure przy użyciu następującego szablonu szybkiego startu: Tworzenie wdrożenia kolekcji sesji usług pulpitu zdalnego.

Jeśli chcesz ręcznie utworzyć lokalną infrastrukturę usług pulpitu zdalnego na potrzeby testowania, wykonaj kroki, aby je wdrożyć. Dowiedz się więcej: Wdrażanie usług pulpitu zdalnego przy użyciu przewodnika Szybki start platformy Azure i podstawowego wdrożenia infrastruktury usług pulpitu zdalnego.

Oprogramowanie systemu Windows Server

Rozszerzenie serwera NPS wymaga systemu Windows Server 2008 R2 z dodatkiem SP1 lub nowszym z zainstalowaną usługą roli SERWERA NPS. Wszystkie kroki opisane w tej sekcji zostały wykonane przy użyciu systemu Windows Server 2016.

Rola zasad sieciowych i Usługi programu Access (NPS)

Usługa roli serwera NPS zapewnia serwer RADIUS i funkcjonalność klienta, a także usługę kondycji zasad dostępu do sieci. Ta rola musi być zainstalowana na co najmniej dwóch komputerach w infrastrukturze: Brama usług pulpitu zdalnego i inny serwer członkowski lub kontroler domeny. Domyślnie rola jest już obecna na komputerze skonfigurowanym jako brama usług pulpitu zdalnego. Należy również zainstalować rolę serwera NPS na co najmniej na innym komputerze, takim jak kontroler domeny lub serwer członkowski.

Aby uzyskać informacje na temat instalowania usługi roli serwera NPS systemu Windows Server 2012 lub starszego, zobacz Instalowanie serwera zasad kondycji ochrony dostępu do sieci. Opis najlepszych rozwiązań dotyczących serwera NPS, w tym zalecenie dotyczące instalowania serwera NPS na kontrolerze domeny, zawiera artykuł Best Practices for NPS (Najlepsze rozwiązania dotyczące serwera NPS).

Firma Microsoft Entra zsynchronizowana z lokalna usługa Active Directory

Aby korzystać z rozszerzenia serwera NPS, użytkownicy lokalni muszą być zsynchronizowani z identyfikatorem Entra firmy Microsoft i włączonym dla uwierzytelniania wieloskładnikowego. W tej sekcji założono, że użytkownicy lokalni są synchronizowani z identyfikatorem Entra firmy Microsoft przy użyciu usługi AD Połączenie. Aby uzyskać informacje na temat usługi Microsoft Entra Połączenie, zobacz Integrowanie katalogów lokalnych z identyfikatorem Entra firmy Microsoft.

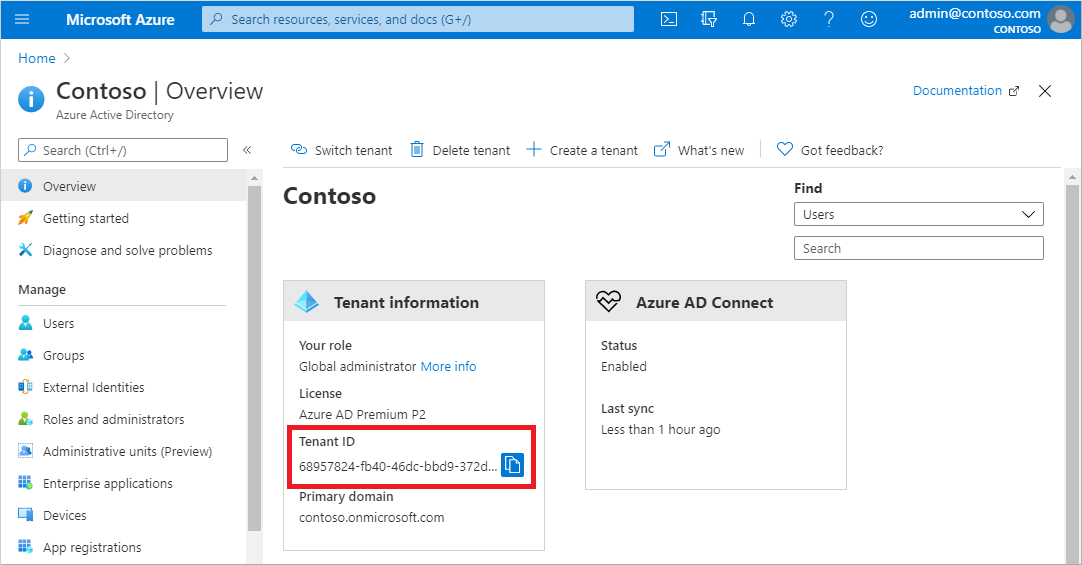

Identyfikator GUID entra firmy Microsoft

Aby zainstalować rozszerzenie serwera NPS, musisz znać identyfikator GUID identyfikatora Entra firmy Microsoft. Poniżej podano instrukcje dotyczące znajdowania identyfikatora GUID identyfikatora entra firmy Microsoft.

Konfiguracja uwierzytelniania wieloskładnikowego

Ta sekcja zawiera instrukcje dotyczące integrowania uwierzytelniania wieloskładnikowego firmy Microsoft z bramą usług pulpitu zdalnego. Jako administrator musisz skonfigurować usługę uwierzytelniania wieloskładnikowego firmy Microsoft, zanim użytkownicy będą mogli samodzielnie rejestrować swoje urządzenia lub aplikacje wieloskładnikowe.

Wykonaj kroki opisane w artykule Wprowadzenie do uwierzytelniania wieloskładnikowego firmy Microsoft w chmurze , aby włączyć uwierzytelnianie wieloskładnikowe dla użytkowników firmy Microsoft Entra.

Konfigurowanie kont na potrzeby weryfikacji dwuetapowej

Po włączeniu konta dla uwierzytelniania wieloskładnikowego nie można zalogować się do zasobów podlegających zasadom uwierzytelniania wieloskładnikowego do momentu pomyślnego skonfigurowania zaufanego urządzenia do użycia na potrzeby drugiego czynnika uwierzytelniania i uwierzytelnienia przy użyciu weryfikacji dwuetapowej.

Wykonaj kroki opisane w temacie Co oznacza uwierzytelnianie wieloskładnikowe firmy Microsoft? aby zrozumieć i prawidłowo skonfigurować urządzenia na potrzeby uwierzytelniania wieloskładnikowego przy użyciu konta użytkownika.

Ważne

Zachowanie logowania dla bramy usług pulpitu zdalnego nie zapewnia opcji wprowadzenia kodu weryfikacyjnego przy użyciu uwierzytelniania wieloskładnikowego firmy Microsoft. Konto użytkownika musi być skonfigurowane do weryfikacji telefonu lub aplikacji Microsoft Authenticator z zatwierdzeniem/powiadomień wypychanych.

Jeśli dla użytkownika nie skonfigurowano weryfikacji telefonu ani aplikacji Microsoft Authenticator z zatwierdzeniem/odmowy powiadomień wypychanych, użytkownik nie będzie mógł ukończyć zadania uwierzytelniania wieloskładnikowego firmy Microsoft i zalogować się do bramy usług pulpitu zdalnego.

Metoda tekstowa programu SMS nie działa z bramą usług pulpitu zdalnego, ponieważ nie udostępnia opcji wprowadzenia kodu weryfikacyjnego.

Instalowanie i konfigurowanie rozszerzenia serwera NPS

Ta sekcja zawiera instrukcje dotyczące konfigurowania infrastruktury usług pulpitu zdalnego do korzystania z uwierzytelniania wieloskładnikowego firmy Microsoft na potrzeby uwierzytelniania klienta za pomocą bramy usług pulpitu zdalnego.

Uzyskiwanie identyfikatora dzierżawy katalogu

Napiwek

Kroki opisane w tym artykule mogą się nieznacznie różnić w zależności od portalu, od którego zaczynasz.

W ramach konfiguracji rozszerzenia serwera NPS należy podać poświadczenia administratora i identyfikator dzierżawy firmy Microsoft Entra. Aby uzyskać identyfikator dzierżawy, wykonaj następujące kroki:

Zaloguj się do centrum administracyjnego firmy Microsoft Entra jako co najmniej globalny Administracja istrator.

Przejdź do strony Tożsamość> Ustawienia.

Instalowanie rozszerzenia serwera NPS

Zainstaluj rozszerzenie serwera NPS na serwerze z zainstalowaną rolą zasad sieciowych i Usługi programu Access (NPS). To działa jako serwer RADIUS dla projektu.

Ważne

Nie instaluj rozszerzenia serwera NPS na serwerze bramy usług pulpitu zdalnego (RDG). Serwer RDG nie używa protokołu RADIUS z klientem, więc rozszerzenie nie może interpretować i wykonywać uwierzytelniania wieloskładnikowego.

Gdy serwer RDG i serwer NPS z rozszerzeniem SERWERA NPS są różne serwery, rdG używa serwera NPS wewnętrznie do komunikacji z innymi serwerami NPS i używa usługi RADIUS jako protokołu do poprawnej komunikacji.

- Pobierz rozszerzenie serwera NPS.

- Skopiuj plik wykonywalny instalatora (NpsExtnForAzureMfaInstaller.exe) na serwer NPS.

- Na serwerze NPS kliknij dwukrotnie NpsExtnForAzureMfaInstaller.exe. Jeśli zostanie wyświetlony monit, kliknij przycisk Uruchom.

- W oknie dialogowym Konfigurowanie uwierzytelniania wieloskładnikowego serwera NPS dla firmy Microsoft przejrzyj postanowienia licencyjne dotyczące oprogramowania, sprawdź, czy zgadzam się z postanowieniami licencyjnymi i postanowieniami, a następnie kliknij przycisk Zainstaluj.

- W oknie dialogowym Rozszerzenie serwera NPS dla instalacji uwierzytelniania wieloskładnikowego firmy Microsoft kliknij przycisk Zamknij.

Konfigurowanie certyfikatów do użycia z rozszerzeniem serwera NPS przy użyciu skryptu programu PowerShell

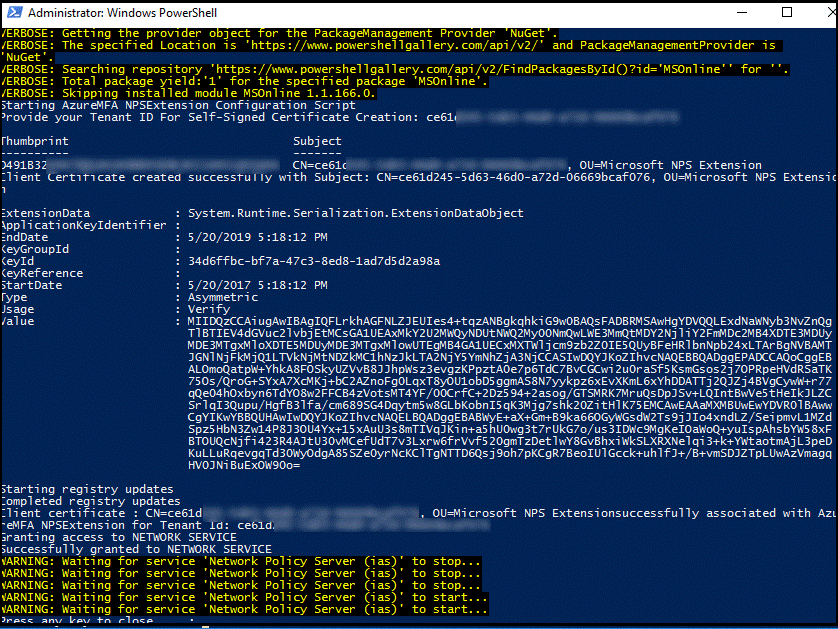

Następnie należy skonfigurować certyfikaty do użycia przez rozszerzenie serwera NPS, aby zapewnić bezpieczną komunikację i pewność. Składniki serwera NPS zawierają skrypt programu PowerShell, który konfiguruje certyfikat z podpisem własnym do użycia z serwerem NPS.

Skrypt wykonuje następujące akcje:

- Tworzy certyfikat z podpisem własnym

- Kojarzy klucz publiczny certyfikatu z jednostką usługi w identyfikatorze Entra firmy Microsoft

- Przechowuje certyfikat w magazynie komputera lokalnego

- Udziela dostępu do klucza prywatnego certyfikatu użytkownikowi sieciowemu

- Uruchamia ponownie usługę serwera zasad sieciowych

Jeśli chcesz użyć własnych certyfikatów, musisz skojarzyć klucz publiczny certyfikatu z jednostką usługi w identyfikatorze Entra firmy Microsoft itd.

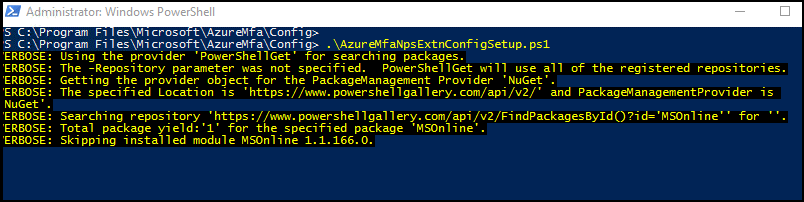

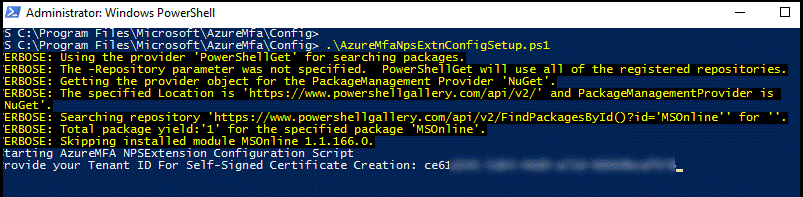

Aby użyć skryptu, podaj rozszerzenie z poświadczeniami usługi Microsoft Entra Administracja i skopiowanymi wcześniej identyfikatorami dzierżawy firmy Microsoft Entra. Uruchom skrypt na każdym serwerze NPS, na którym zainstalowano rozszerzenie serwera NPS. Następnie wykonaj poniższe czynności:

Otwórz administracyjny monit programu Windows PowerShell.

W wierszu polecenia programu PowerShell wpisz

cd 'c:\Program Files\Microsoft\AzureMfa\Config', a następnie naciśnij klawisz ENTER.Wpisz

.\AzureMfaNpsExtnConfigSetup.ps1, a następnie naciśnij klawisz ENTER. Skrypt sprawdza, czy moduł programu PowerShell jest zainstalowany. Jeśli nie zostanie zainstalowany, skrypt zainstaluje moduł.

Po zweryfikowaniu instalacji modułu programu PowerShell przez skrypt zostanie wyświetlone okno dialogowe modułu programu PowerShell. W oknie dialogowym wprowadź poświadczenia administratora i hasło firmy Microsoft Entra, a następnie kliknij pozycję Zaloguj.

Po wyświetleniu monitu wklej wcześniej skopiowany identyfikator dzierżawy do schowka i naciśnij klawisz ENTER.

Skrypt tworzy certyfikat z podpisem własnym i wykonuje inne zmiany konfiguracji. Dane wyjściowe powinny być podobne do przedstawionego poniżej obrazu.

Konfigurowanie składników serwera NPS w bramie usług pulpitu zdalnego

W tej sekcji skonfigurujesz zasady autoryzacji połączenia bramy usług pulpitu zdalnego i inne ustawienia usługi RADIUS.

Przepływ uwierzytelniania wymaga wymiany komunikatów USŁUGI RADIUS między bramą usług pulpitu zdalnego a serwerem NPS, na którym zainstalowano rozszerzenie serwera NPS. Oznacza to, że należy skonfigurować ustawienia klienta usługi RADIUS zarówno na bramie usług pulpitu zdalnego, jak i na serwerze NPS, na którym zainstalowano rozszerzenie serwera NPS.

Konfigurowanie zasad autoryzacji połączeń bramy usług pulpitu zdalnego do korzystania z magazynu centralnego

Zasady autoryzacji połączeń usług pulpitu zdalnego (RDPS) określają wymagania dotyczące nawiązywania połączenia z serwerem bramy usług pulpitu zdalnego. Dostawcy usług pulpitu zdalnego mogą być przechowywane lokalnie (domyślnie) lub mogą być przechowywane w centralnym magazynie rd CAP z uruchomionym serwerem NPS. Aby skonfigurować integrację uwierzytelniania wieloskładnikowego firmy Microsoft z usługą RDS, należy określić użycie magazynu centralnego.

Na serwerze bramy usług pulpitu zdalnego otwórz Menedżer serwera.

W menu kliknij pozycję Narzędzia, wskaż pozycję Usługi pulpitu zdalnego, a następnie kliknij pozycję Menedżer bramy usług pulpitu zdalnego.

W Menedżerze bramy usług pulpitu zdalnego kliknij prawym przyciskiem myszy pozycję [Nazwa serwera] (lokalna) i kliknij polecenie Właściwości.

W oknie dialogowym Właściwości wybierz kartę Magazyn cap usług pulpitu zdalnego.

Na karcie Magazyn zabezpieczeń usług pulpitu zdalnego wybierz pozycję Serwer centralny z uruchomionym serwerem NPS.

W polu Wprowadź nazwę lub adres IP serwera z uruchomionym serwerem NPS wpisz adres IP lub nazwę serwera serwera, na którym zainstalowano rozszerzenie serwera NPS.

Kliknij przycisk Dodaj.

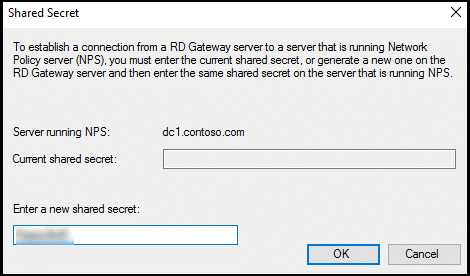

W oknie dialogowym Wspólny klucz tajny wprowadź wspólny klucz tajny, a następnie kliknij przycisk OK. Upewnij się, że rejestrujesz ten wspólny wpis tajny i bezpiecznie przechowujesz rekord.

Uwaga

Wspólny wpis tajny służy do ustanawiania zaufania między serwerami usługi RADIUS a klientami. Utwórz długi i złożony wpis tajny.

Kliknij przycisk OK, aby zamknąć okno dialogowe.

Konfigurowanie wartości limitu czasu usługi RADIUS na serwerze NPS bramy usług pulpitu zdalnego

Aby upewnić się, że istnieje czas na zweryfikowanie poświadczeń użytkowników, przeprowadzenie weryfikacji dwuetapowej, odbieranie odpowiedzi i odpowiadanie na komunikaty RADIUS, konieczne jest dostosowanie wartości limitu czasu usługi RADIUS.

Na serwerze bramy usług pulpitu zdalnego otwórz Menedżer serwera. W menu kliknij pozycję Narzędzia, a następnie kliknij pozycję Serwer zasad sieciowych.

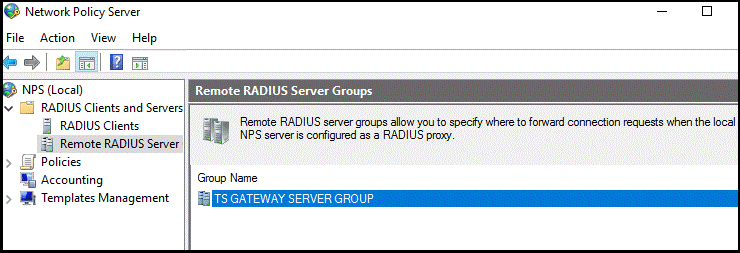

W konsoli serwera NPS (lokalnego) rozwiń węzeł Klienci i serwery USŁUGI RADIUS, a następnie wybierz pozycję Zdalny serwer RADIUS.

W okienku szczegółów kliknij dwukrotnie grupę SERWERÓW BRAMY TS.

Uwaga

Ta grupa serwerów RADIUS została utworzona podczas konfigurowania serwera centralnego dla zasad serwera NPS. Brama usług pulpitu zdalnego przekazuje komunikaty RADIUS do tego serwera lub grupy serwerów, jeśli więcej niż jeden w grupie.

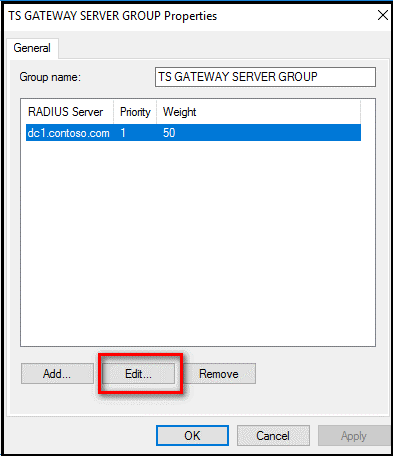

W oknie dialogowym Właściwości grupy serwerów bramy TS wybierz adres IP lub nazwę serwera NPS skonfigurowanego do przechowywania adresów CERTYFIKACJI usług pulpitu zdalnego, a następnie kliknij przycisk Edytuj.

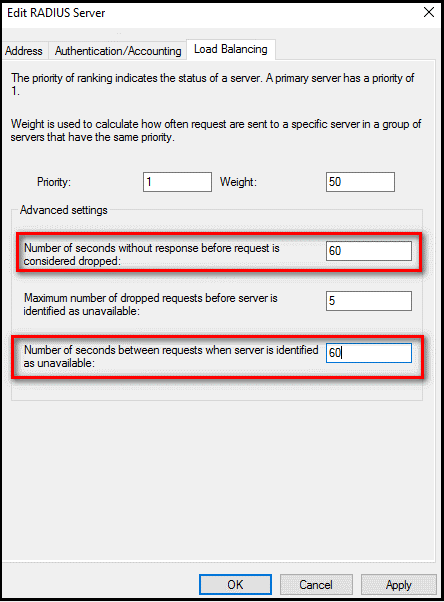

W oknie dialogowym Edytowanie serwera RADIUS wybierz kartę Równoważenie obciążenia.

Na karcie Równoważenie obciążenia w polu Liczba sekund bez odpowiedzi, zanim żądanie zostanie uznane za porzucone , zmień wartość domyślną z 3 na wartość z zakresu od 30 do 60 sekund.

W polu Liczba sekund między żądaniami, gdy serwer jest identyfikowany jako niedostępne pole, zmień wartość domyślną 30 sekund na wartość, która jest równa lub większa niż wartość określona w poprzednim kroku.

Kliknij przycisk OK dwa razy, aby zamknąć okna dialogowe.

Weryfikowanie zasad żądań Połączenie ion

Domyślnie podczas konfigurowania bramy usług pulpitu zdalnego do używania centralnego magazynu zasad dla zasad autoryzacji połączeń brama usług pulpitu zdalnego jest skonfigurowana do przekazywania żądań CAP do serwera NPS. Serwer NPS z zainstalowanym rozszerzeniem uwierzytelniania wieloskładnikowego firmy Microsoft przetwarza żądanie dostępu usługi RADIUS. W poniższych krokach pokazano, jak zweryfikować domyślne zasady żądań połączenia.

W bramie usług pulpitu zdalnego w konsoli serwera NPS (lokalnego) rozwiń węzeł Zasady i wybierz pozycję zasady żądania Połączenie ion.

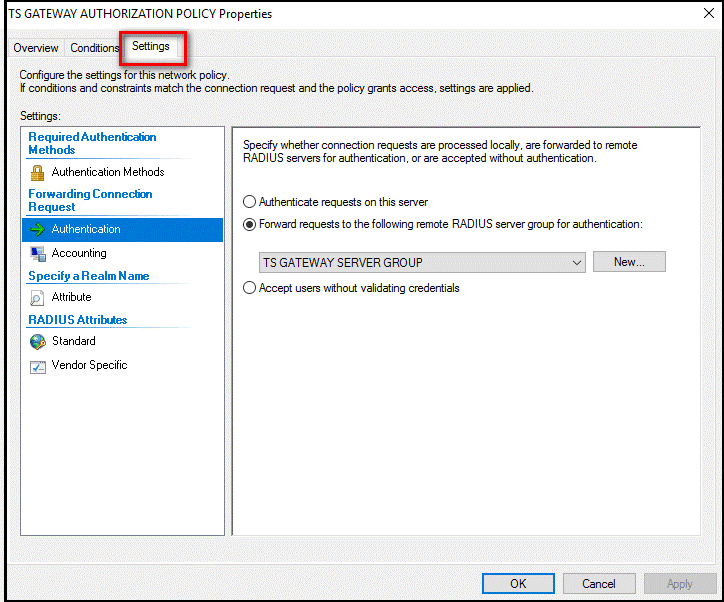

Kliknij dwukrotnie pozycję ZASADY AUTORYZACJI BRAMY TS.

W oknie dialogowym Właściwości zasad AUTORYZACJI BRAMY TS kliknij kartę Ustawienia.

Na karcie Ustawienia w obszarze Przekazywanie żądania Połączenie ion kliknij pozycję Uwierzytelnianie. Klient radius jest skonfigurowany do przekazywania żądań na potrzeby uwierzytelniania.

Kliknij Anuluj.

Uwaga

Aby uzyskać więcej informacji na temat tworzenia zasad żądania połączenia, zobacz artykuł Konfigurowanie zasad żądań połączeń w tej samej dokumentacji.

Konfigurowanie serwera NPS na serwerze, na którym zainstalowano rozszerzenie serwera NPS

Serwer NPS, na którym zainstalowano rozszerzenie serwera NPS, musi mieć możliwość wymiany komunikatów RADIUS z serwerem NPS na bramie usług pulpitu zdalnego. Aby włączyć tę wymianę komunikatów, należy skonfigurować składniki serwera NPS na serwerze, na którym zainstalowano usługę rozszerzenia serwera NPS.

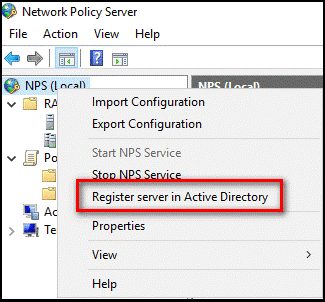

Rejestrowanie serwera w usłudze Active Directory

Aby działać prawidłowo w tym scenariuszu, serwer NPS musi być zarejestrowany w usłudze Active Directory.

Na serwerze NPS otwórz Menedżer serwera.

W Menedżerze serwera kliknij narzędzia, a następnie kliknij przycisk serwer zasad sieciowych.

W konsoli serwera zasad sieciowych kliknij prawym przyciskiem myszy serwer NPS (lokalny), a następnie kliknij polecenie Zarejestruj serwer w usłudze Active Directory.

Kliknij przycisk OK dwa razy.

Pozostaw konsolę otwartą dla następnej procedury.

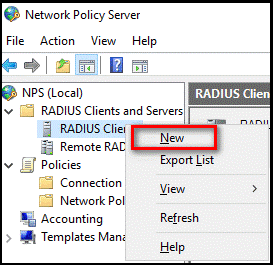

Tworzenie i konfigurowanie klienta usługi RADIUS

Brama usług pulpitu zdalnego musi być skonfigurowana jako klient RADIUS na serwerze NPS.

Na serwerze NPS, na którym zainstalowano rozszerzenie serwera NPS, w konsoli serwera NPS (lokalnego) kliknij prawym przyciskiem myszy pozycję Klienci RADIUS i kliknij przycisk Nowy.

W oknie dialogowym Nowy klient RADIUS podaj przyjazną nazwę, taką jak brama, oraz adres IP lub nazwę DNS serwera bramy usług pulpitu zdalnego.

W polach Wspólny wpis tajny i Potwierdź wspólny klucz tajny wprowadź ten sam wpis tajny, który był wcześniej używany.

Kliknij przycisk OK , aby zamknąć okno dialogowe Nowy klient RADIUS.

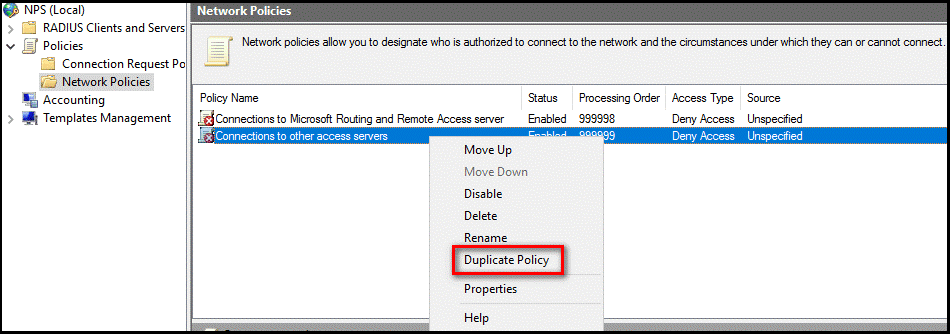

Konfigurowanie zasad sieciowych

Pamiętaj, że serwer NPS z rozszerzeniem uwierzytelniania wieloskładnikowego firmy Microsoft jest wyznaczonym centralnym magazynem zasad dla zasad autoryzacji Połączenie ion (CAP). W związku z tym należy zaimplementować cap na serwerze NPS, aby autoryzować prawidłowe żądania połączeń.

Na serwerze NPS otwórz konsolę serwera NPS (lokalnego), rozwiń węzeł Zasady i kliknij pozycję Zasady sieciowe.

Kliknij prawym przyciskiem myszy Połączenie ions do innych serwerów dostępu, a następnie kliknij pozycję Duplikuj zasady.

Kliknij prawym przyciskiem myszy pozycję Kopiuj Połączenie ions do innych serwerów dostępu, a następnie kliknij polecenie Właściwości.

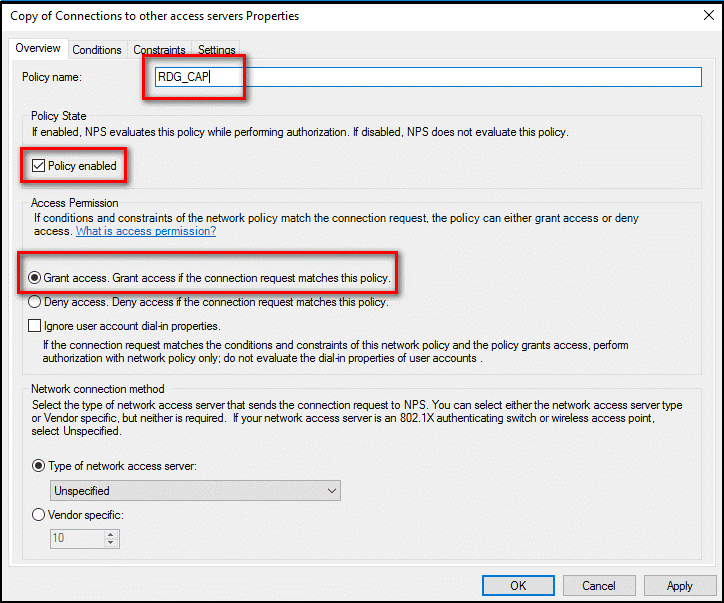

W oknie dialogowym Kopiowanie Połączenie ions do innych serwerów dostępu w polu Nazwa zasad wprowadź odpowiednią nazwę, taką jak RDG_CAP. Zaznacz pozycję Zasady włączone i wybierz pozycję Udziel dostępu. Opcjonalnie w polu Typ serwera dostępu do sieci wybierz pozycję Brama usług pulpitu zdalnego lub możesz pozostawić go jako nieokreślony.

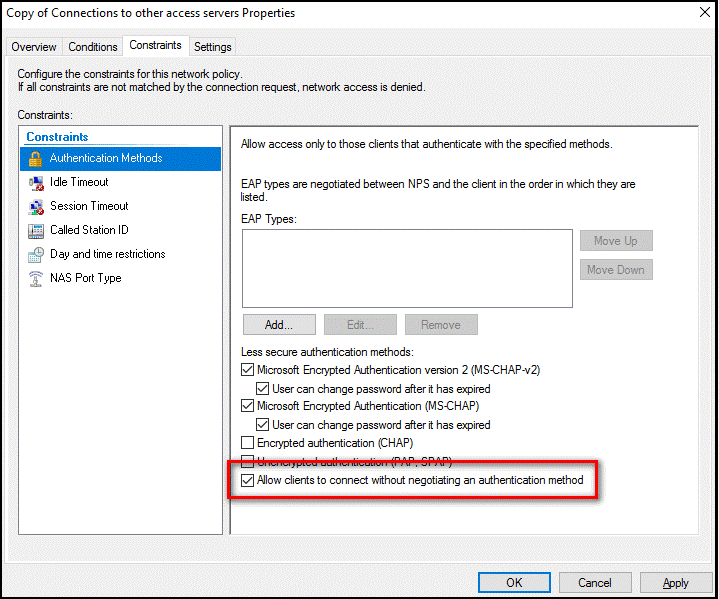

Kliknij kartę Ograniczenia i zaznacz pole wyboru Zezwalaj klientom na łączenie bez negocjowania metody uwierzytelniania.

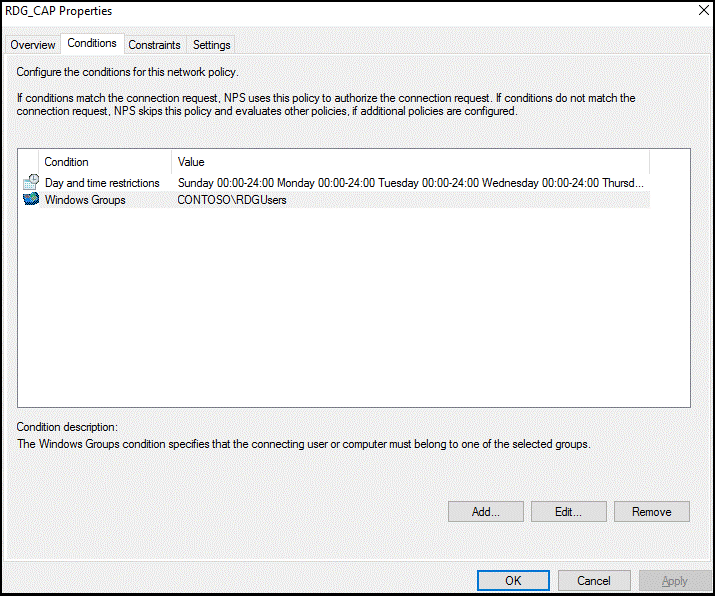

Opcjonalnie kliknij kartę Warunki i dodaj warunki, które muszą zostać spełnione, aby połączenie było autoryzowane, na przykład członkostwo w określonej grupie systemu Windows.

Kliknij przycisk OK. Po wyświetleniu monitu o wyświetlenie odpowiedniego tematu Pomocy kliknij przycisk Nie.

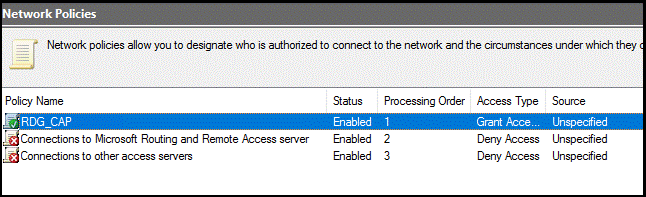

Upewnij się, że nowe zasady znajdują się w górnej części listy, że zasady są włączone i że udzielają dostępu.

Weryfikowanie konfiguracji

Aby zweryfikować konfigurację, musisz zalogować się do bramy usług pulpitu zdalnego przy użyciu odpowiedniego klienta RDP. Pamiętaj, aby użyć konta, które jest dozwolone przez zasady autoryzacji Połączenie ion i jest włączone dla uwierzytelniania wieloskładnikowego firmy Microsoft.

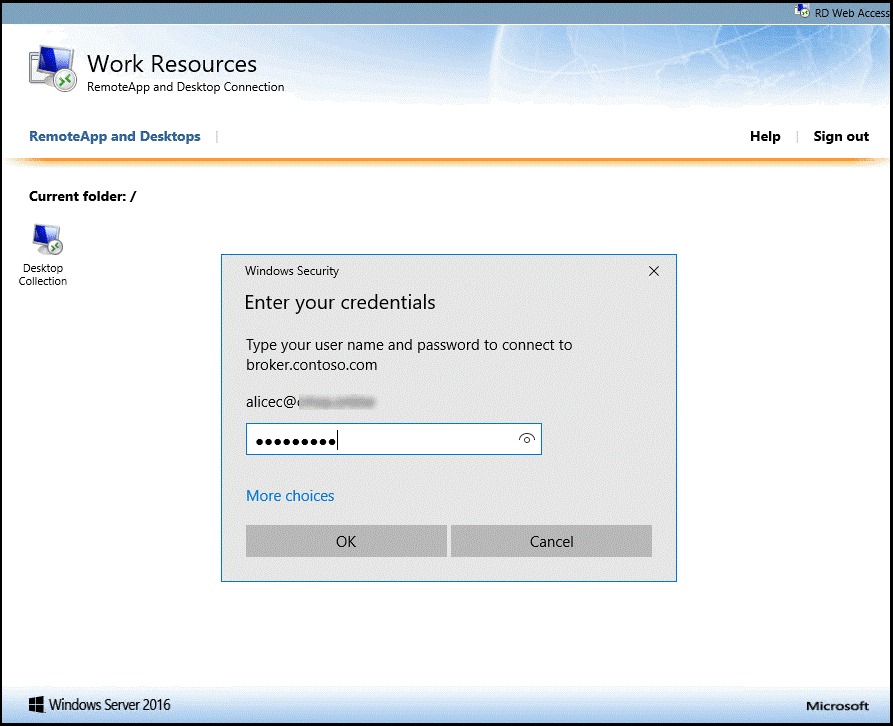

Jak pokazano na poniższej ilustracji, możesz użyć strony Dostęp do sieci Web pulpitu zdalnego.

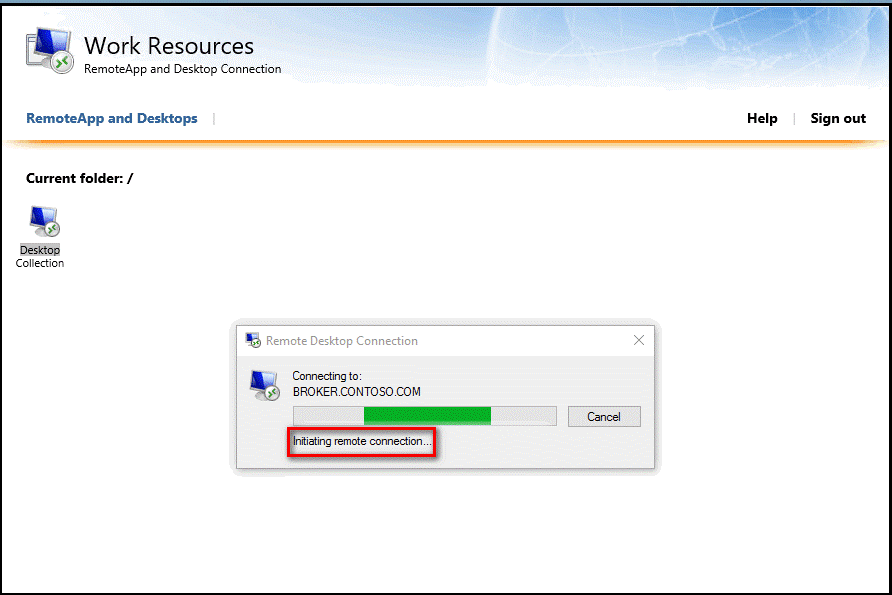

Po pomyślnym wprowadzeniu poświadczeń do uwierzytelniania podstawowego pulpit zdalny Połączenie okno dialogowe wyświetla stan Inicjowanie połączenia zdalnego, jak pokazano poniżej.

Jeśli pomyślnie uwierzytelniono się przy użyciu metody uwierzytelniania pomocniczego, która została wcześniej skonfigurowana w usłudze Microsoft Entra multifactor authentication, masz połączenie z zasobem. Jeśli jednak uwierzytelnianie pomocnicze nie powiedzie się, odmowa dostępu do zasobu.

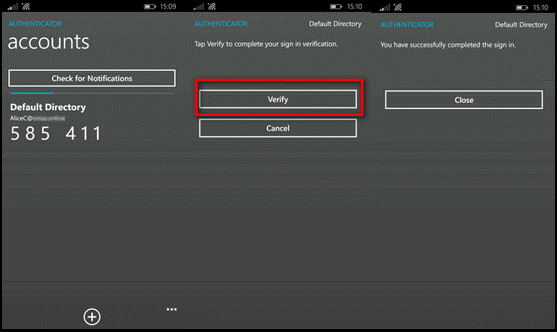

W poniższym przykładzie aplikacja Authenticator na telefonie z systemem Windows jest używana do zapewnienia uwierzytelniania pomocniczego.

Po pomyślnym uwierzytelnieniu przy użyciu pomocniczej metody uwierzytelniania zalogowano się do bramy usług pulpitu zdalnego w normalny sposób. Jednak ze względu na to, że wymagane jest użycie pomocniczej metody uwierzytelniania przy użyciu aplikacji mobilnej na zaufanym urządzeniu, proces logowania jest bezpieczniejszy niż w przeciwnym razie.

Wyświetlanie dzienników Podgląd zdarzeń pod kątem pomyślnych zdarzeń logowania

Aby wyświetlić pomyślne zdarzenia logowania w dziennikach Podgląd zdarzeń systemu Windows, możesz wydać następujące polecenie programu PowerShell, aby wykonać zapytanie dotyczące usług Terminal Windows i dzienników Zabezpieczenia Windows.

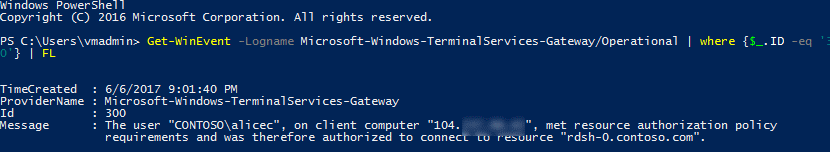

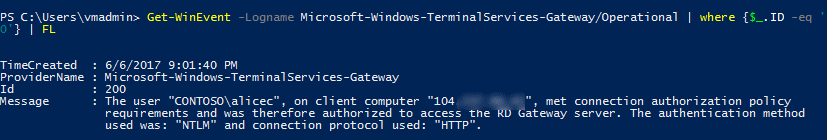

Aby odpytywać pomyślne zdarzenia logowania w dziennikach operacyjnych bramy (Podgląd zdarzeń\Dzienniki aplikacji i usług\Microsoft\Windows\TerminalServices-Gateway\Operational), użyj następujących poleceń programu PowerShell:

Get-WinEvent -Logname Microsoft-Windows-TerminalServices-Gateway/Operational | where {$_.ID -eq '300'} | FL- To polecenie wyświetla zdarzenia systemu Windows, które pokazują, że użytkownik spełnił wymagania zasad autoryzacji zasobów (RD RAP) i otrzymał dostęp.

Get-WinEvent -Logname Microsoft-Windows-TerminalServices-Gateway/Operational | where {$_.ID -eq '200'} | FL- To polecenie wyświetla zdarzenia, które są wyświetlane, gdy użytkownik spełnia wymagania zasad autoryzacji połączenia.

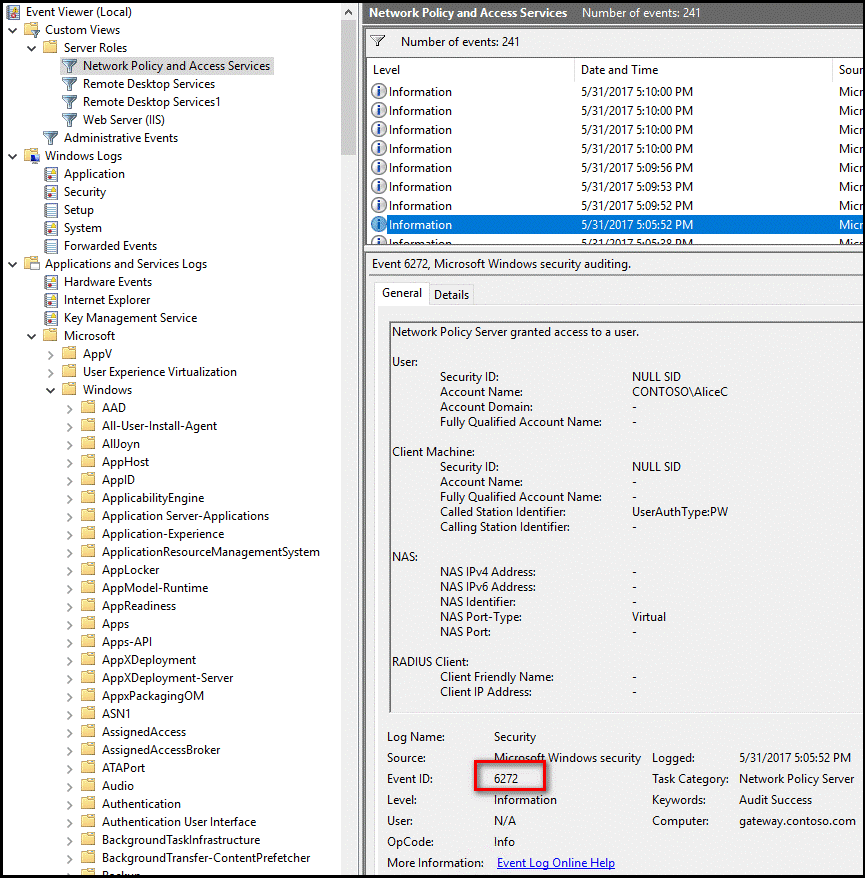

Możesz również wyświetlić ten dziennik i filtrować identyfikatory zdarzeń, 300 i 200. Aby wysłać zapytanie dotyczące zdarzeń logowania zakończonych powodzeniem w dziennikach podglądu zdarzeń zabezpieczeń, użyj następującego polecenia:

Get-WinEvent -Logname Security | where {$_.ID -eq '6272'} | FL- To polecenie można uruchomić na centralnym serwerze NPS lub na serwerze bramy usług pulpitu zdalnego.

Możesz również wyświetlić dziennik zabezpieczeń lub zasady sieciowe i Usługi programu Access widoku niestandardowego, jak pokazano poniżej:

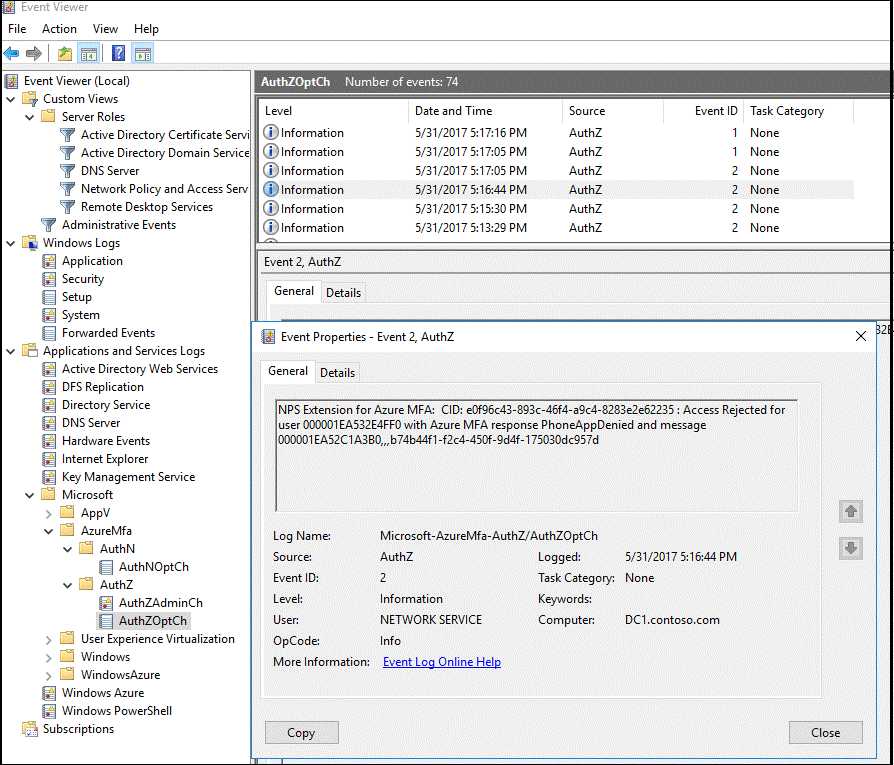

Na serwerze, na którym zainstalowano rozszerzenie SERWERA NPS dla uwierzytelniania wieloskładnikowego firmy Microsoft, można znaleźć Podgląd zdarzeń dzienniki aplikacji specyficzne dla rozszerzenia w obszarze Dzienniki aplikacji i usług\Microsoft\AzureMfa.

Przewodnik rozwiązywania problemów

Jeśli konfiguracja nie działa zgodnie z oczekiwaniami, pierwszym miejscem do rozpoczęcia rozwiązywania problemów jest sprawdzenie, czy użytkownik jest skonfigurowany do korzystania z uwierzytelniania wieloskładnikowego firmy Microsoft Entra. Zaloguj się do centrum administracyjnego firmy Microsoft Entra. Jeśli użytkownicy są monitowani o pomocniczą weryfikację i mogą pomyślnie uwierzytelnić się, możesz wyeliminować nieprawidłową konfigurację uwierzytelniania wieloskładnikowego firmy Microsoft Entra.

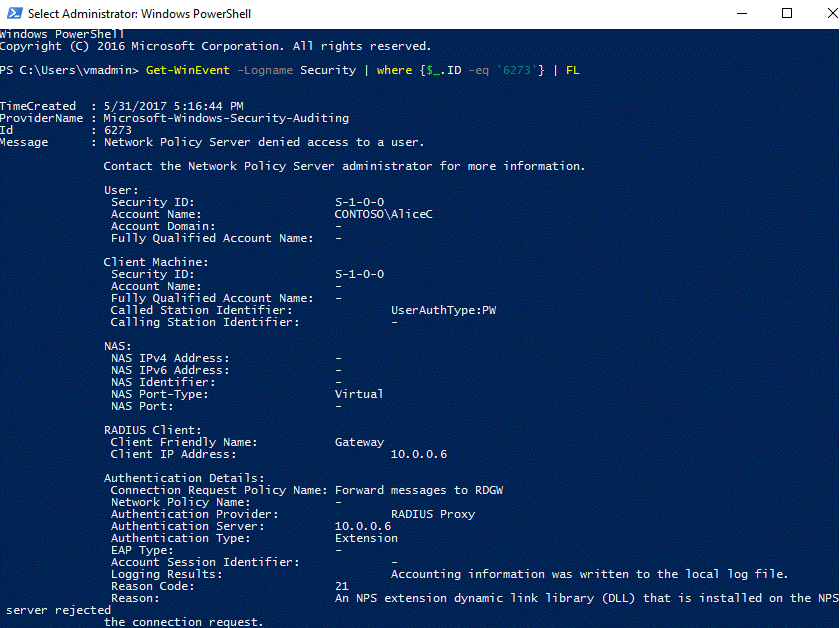

Jeśli uwierzytelnianie wieloskładnikowe firmy Microsoft działa dla użytkowników, należy przejrzeć odpowiednie dzienniki zdarzeń. Obejmują one zdarzenia zabezpieczeń, operacje bramy i dzienniki uwierzytelniania wieloskładnikowego firmy Microsoft omówione w poprzedniej sekcji.

Poniżej przedstawiono przykładowe dane wyjściowe dziennika zabezpieczeń z wyświetlonym zdarzeniem logowania, które zakończyło się niepowodzeniem (zdarzenie o identyfikatorze 6273).

Poniżej przedstawiono powiązane zdarzenie z dzienników usługi AzureMFA:

Aby wykonać zaawansowane opcje rozwiązywania problemów, zapoznaj się z plikami dziennika formatu bazy danych NPS, w których zainstalowano usługę NPS. Te pliki dziennika są tworzone w folderze %SystemRoot%\System32\Logs jako pliki tekstowe rozdzielane przecinkami.

Opis tych plików dziennika można znaleźć w temacie Interpretowanie plików dziennika formatu bazy danych NPS. Wpisy w tych plikach dziennika mogą być trudne do zinterpretowania bez importowania ich do arkusza kalkulacyjnego lub bazy danych. Kilka analizatorów IAS można znaleźć w trybie online, aby ułatwić interpretowanie plików dziennika.

Na poniższej ilustracji przedstawiono dane wyjściowe jednej z takich aplikacji do pobrania oprogramowania shareware.

Następne kroki

Jak uzyskać uwierzytelnianie wieloskładnikowe firmy Microsoft

Brama usług pulpitu zdalnego i serwer Azure Multi-Factor Authentication korzystające z usługi RADIUS

Integrowanie katalogów lokalnych z identyfikatorem Entra firmy Microsoft