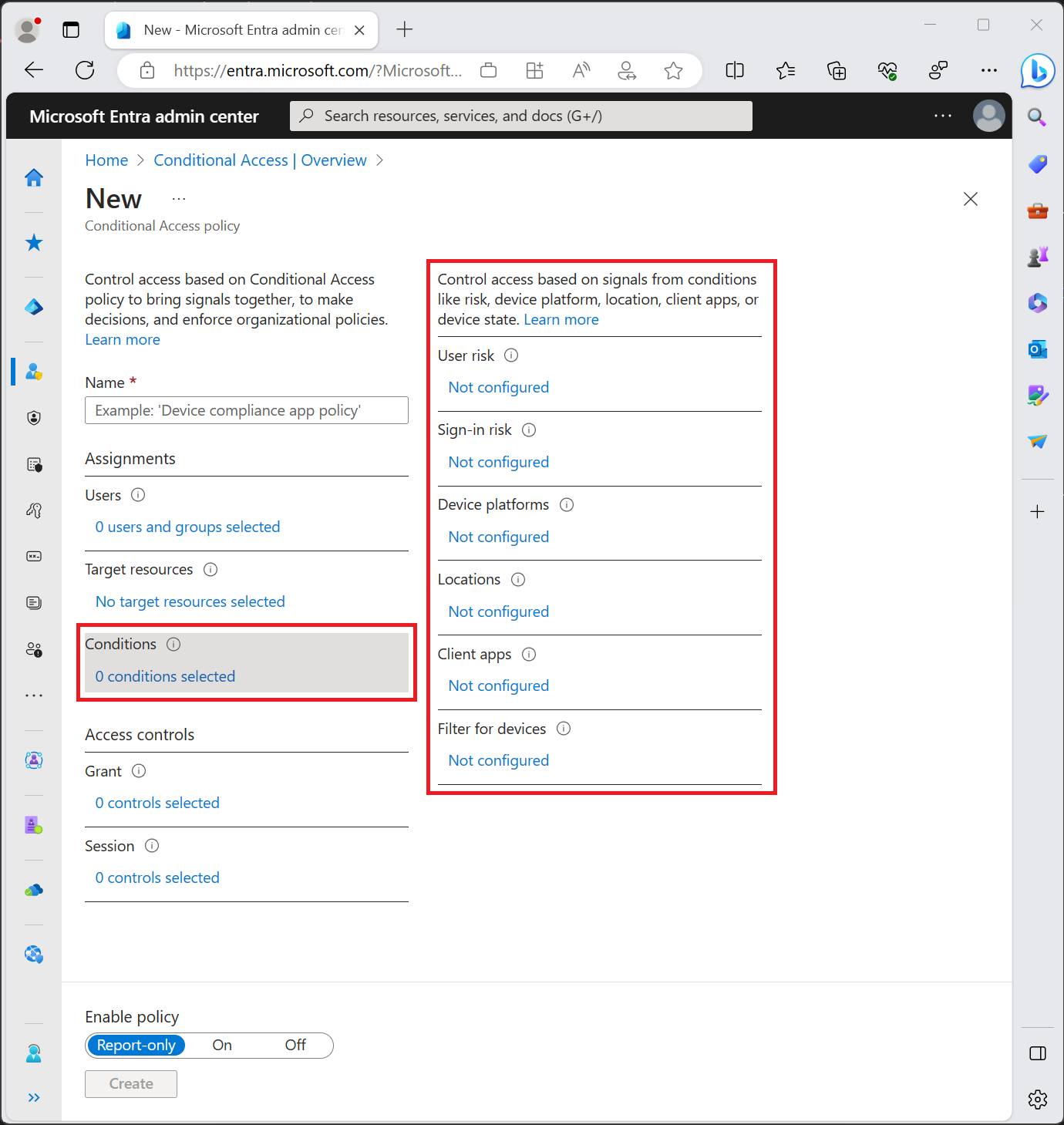

Warunki w dostępie warunkowym

W ramach zasad dostępu warunkowego administrator może użyć co najmniej jednego sygnału w celu ulepszenia decyzji dotyczących zasad.

W celu utworzenia szczegółowych i określonych zasad dostępu warunkowego można połączyć wiele warunków.

Gdy użytkownicy uzyskują dostęp do poufnej aplikacji, administrator może uwzględniać wiele warunków w podejmowaniu decyzji dotyczących dostępu, takich jak:

- Informacje o ryzyku logowania z usługi ID Protection

- Lokalizacja sieciowa

- Informacje o urządzeniu

Ryzyko związane z użytkownikiem

Administracja istratorzy z dostępem do Ochrona identyfikatorów może oceniać ryzyko użytkownika w ramach zasad dostępu warunkowego. Ryzyko użytkownika reprezentuje prawdopodobieństwo naruszenia zabezpieczeń danej tożsamości lub konta. Więcej informacji o ryzyku użytkowników można znaleźć w artykułach Co to jest ryzyko i Instrukcje: Konfigurowanie i włączanie zasad ryzyka.

Ryzyko związane z logowaniem

Administracja istratorzy z dostępem do Ochrona identyfikatorów może oceniać ryzyko logowania w ramach zasad dostępu warunkowego. Ryzyko logowania reprezentuje prawdopodobieństwo, że dane żądanie uwierzytelnienia nie zostało wykonane przez właściciela tożsamości. Więcej informacji na temat ryzyka związanego z logowaniem można znaleźć w artykułach Co to jest ryzyko i Instrukcje: Konfigurowanie i włączanie zasad ryzyka.

Ryzyko niejawne (wersja zapoznawcza)

Administracja istratorzy z dostępem do Ochrona adaptacyjna usługi Microsoft Purview może uwzględniać sygnały o podwyższonym ryzyku od firmy Microsoft Purview do decyzji dotyczących zasad dostępu warunkowego. Ryzyko niejawne uwzględnia ład danych, bezpieczeństwo danych oraz konfiguracje ryzyka i zgodności firmy Microsoft Purview. Te sygnały są oparte na czynnikach kontekstowych, takich jak:

- Zachowanie użytkownika

- Wzorce historyczne

- Wykrywanie anomalii

Ten warunek umożliwia administratorom używanie zasad dostępu warunkowego do podejmowania działań, takich jak blokowanie dostępu, wymaganie silniejszych metod uwierzytelniania lub wymaganie akceptacji warunków użytkowania.

Ta funkcja obejmuje włączenie parametrów, które w szczególności dotyczą potencjalnych zagrożeń wynikających z organizacji. Konfigurując dostęp warunkowy w celu rozważenia ryzyka niejawnego, administratorzy mogą dostosować uprawnienia dostępu na podstawie kontekstowych czynników, takich jak zachowanie użytkownika, wzorce historyczne i wykrywanie anomalii.

Aby uzyskać więcej informacji, zobacz artykuł Konfigurowanie i włączanie zasad opartych na ryzyku niejawnym.

Platformy urządzeń

Dostęp warunkowy identyfikuje platformę urządzeń przy użyciu informacji dostarczonych przez urządzenie, takich jak ciągi agenta użytkownika. Ponieważ można modyfikować ciągi agenta użytkownika, te informacje są niezweryfikowane. Platforma urządzeń powinna być używana we współpracy z zasadami zgodności urządzeń usługi Microsoft Intune lub jako część instrukcji bloku. Ustawieniem domyślnym jest zastosowanie do wszystkich platform urządzeń.

Dostęp warunkowy obsługuje następujące platformy urządzeń:

- Android

- iOS

- Windows

- macOS

- Linux

Jeśli zablokujesz starsze uwierzytelnianie przy użyciu warunku Inne klienci , możesz również ustawić warunek platformy urządzenia.

Nie obsługujemy wybierania platform urządzeń z systemem macOS lub Linux podczas wybierania pozycji Wymagaj zatwierdzonej aplikacji klienckiej lub Wymagaj zasad ochrony aplikacji jako jedynego udzielenia kontroli lub po wybraniu opcji Wymagaj wszystkich wybranych kontrolek.

Ważne

Firma Microsoft zaleca stosowanie zasad dostępu warunkowego dla nieobsługiwanych platform urządzeń. Jeśli na przykład chcesz zablokować dostęp do zasobów firmowych z systemu operacyjnego Chrome lub innych nieobsługiwanych klientów, należy skonfigurować zasady z warunkiem Platformy urządzeń, które obejmują dowolne urządzenie i wyklucza obsługiwane platformy urządzeń, i ustaw opcję Udziel kontroli na wartość Blokuj dostęp.

Lokalizacje

Gdy administratorzy konfigurują lokalizację jako warunek, mogą zdecydować się na dołączenie lub wykluczenie lokalizacji. Te nazwane lokalizacje mogą obejmować publiczne informacje o sieci IPv4 lub IPv6, kraju/regionie, nieznane obszary, które nie są mapujące na określone kraje/regiony, oraz zgodnych z globalną siecią bezpiecznego dostępu.

W przypadku dołączania dowolnej lokalizacji ta opcja zawiera dowolny adres IP w Internecie, a nie tylko skonfigurowane nazwane lokalizacje. Gdy administratorzy wybiorą dowolną lokalizację, będą mogli wykluczyć wszystkie zaufane lub wybrane lokalizacje.

Administracja istratory mogą tworzyć zasady przeznaczone dla określonych lokalizacji wraz z innymi warunkami. Więcej informacji o lokalizacjach można znaleźć w artykule What is the location condition in Microsoft Entra Conditional Access (Co to jest warunek lokalizacji w usłudze Microsoft Entra Conditional Access).

Aplikacje klienckie

Domyślnie wszystkie nowo utworzone zasady dostępu warunkowego mają zastosowanie do wszystkich typów aplikacji klienckich, nawet jeśli warunek aplikacji klienckich nie jest skonfigurowany.

Uwaga

Zachowanie warunku aplikacji klienckich zostało zaktualizowane w sierpniu 2020 r. Jeśli masz istniejące zasady dostępu warunkowego, pozostaną niezmienione. Jeśli jednak klikniesz istniejące zasady, przełącznik Konfiguruj został usunięty, a aplikacje klienckie, do których mają zastosowanie zasady.

Ważne

Logowania ze starszych klientów uwierzytelniania nie obsługują uwierzytelniania wieloskładnikowego (MFA) i nie przekazują informacji o stanie urządzenia, dlatego są blokowane przez mechanizmy kontroli udzielania dostępu warunkowego, takie jak wymaganie uwierzytelniania wieloskładnikowego lub zgodnych urządzeń. Jeśli masz konta, które muszą używać starszego uwierzytelniania, musisz wykluczyć te konta z zasad lub skonfigurować zasady tak, aby miały zastosowanie tylko do nowoczesnych klientów uwierzytelniania.

Przełącznik Konfiguruj po ustawieniu wartości Tak ma zastosowanie do zaznaczonych elementów, a po ustawieniu pozycji Nie ma zastosowanie do wszystkich aplikacji klienckich, w tym nowoczesnych i starszych klientów uwierzytelniania. Ten przełącznik nie jest wyświetlany w zasadach utworzonych przed sierpniem 2020 r.

- Klienci nowoczesnego uwierzytelniania

- Przeglądarka

- Należą do nich aplikacje internetowe korzystające z protokołów, takich jak SAML, WS-Federation, OpenID Połączenie lub usługi zarejestrowane jako poufny klient OAuth.

- Aplikacje mobilne i klienci klasyczni

- Ta opcja obejmuje aplikacje, takie jak aplikacje klasyczne i telefoniczne pakietu Office.

- Przeglądarka

- Starsi klienci uwierzytelniania

- Klienci programu Exchange ActiveSync

- Ten wybór obejmuje wszystkie zastosowania protokołu Exchange ActiveSync (EAS).

- Gdy zasady blokują użycie programu Exchange ActiveSync, użytkownik, którego dotyczy problem, otrzymuje pojedynczą wiadomość e-mail z kwarantanny. Ten adres e-mail zawiera informacje o tym, dlaczego są blokowane i zawierają instrukcje korygowania, jeśli są w stanie.

- Administracja istratory mogą stosować zasady tylko do obsługiwanych platform (takich jak iOS, Android i Windows) za pośrednictwem interfejsu API programu Microsoft Graph dostępu warunkowego.

- Inni klienci

- Ta opcja obejmuje klientów korzystających z podstawowych/starszych protokołów uwierzytelniania, które nie obsługują nowoczesnego uwierzytelniania.

- SMTP — używany przez klienta POP i IMAP do wysyłania wiadomości e-mail.

- Automatyczne wykrywanie — używane przez klientów programu Outlook i EAS do znajdowania skrzynek pocztowych w usłudze Exchange Online i łączenia się z nimi.

- Exchange Online PowerShell — służy do nawiązywania połączenia z usługą Exchange Online za pomocą zdalnego programu PowerShell. Jeśli zablokujesz uwierzytelnianie podstawowe dla programu PowerShell usługi Exchange Online, musisz użyć modułu programu PowerShell usługi Exchange Online, aby nawiązać połączenie. Aby uzyskać instrukcje, zobacz Połączenie do programu PowerShell usługi Exchange Online przy użyciu uwierzytelniania wieloskładnikowego.

- Exchange Web Services (EWS) — interfejs programowania używany przez program Outlook, Outlook dla komputerów Mac i aplikacje innych firm.

- IMAP4 — używany przez klientów poczty e-mail IMAP.

- MAPI za pośrednictwem protokołu HTTP (MAPI/HTTP) — używane przez program Outlook 2010 lub nowszy.

- Książka adresowa trybu offline (OAB) — kopia kolekcji list adresowych, które są pobierane i używane przez program Outlook.

- Outlook Anywhere (RPC over HTTP) — używany przez program Outlook 2016 i starsze wersje.

- Usługa Outlook — używana przez aplikację Poczta i kalendarz dla systemu Windows 10.

- POP3 — używany przez klientów poczty e-mail POP.

- Reporting Web Services — służy do pobierania danych raportu w usłudze Exchange Online.

- Ta opcja obejmuje klientów korzystających z podstawowych/starszych protokołów uwierzytelniania, które nie obsługują nowoczesnego uwierzytelniania.

- Klienci programu Exchange ActiveSync

Te warunki są często używane do:

- Wymaganie urządzenia zarządzanego

- Blokuj starsze uwierzytelnianie

- Blokuj aplikacje internetowe, ale zezwalaj na aplikacje mobilne lub klasyczne

Obsługiwane przeglądarki

To ustawienie działa ze wszystkimi przeglądarkami. Jednak w celu spełnienia zasad urządzenia, takich jak zgodne wymaganie dotyczące urządzenia, obsługiwane są następujące systemy operacyjne i przeglądarki. Systemy operacyjne i przeglądarki poza podstawową obsługą nie są wyświetlane na tej liście:

| Systemy operacyjne | Przeglądarkach |

|---|---|

| Windows 10 + | Microsoft Edge, Chrome, Firefox 91+ |

| Windows Server 2022 | Microsoft Edge, Chrome |

| Windows Server 2019 | Microsoft Edge, Chrome |

| iOS | Microsoft Edge, Safari (zobacz uwagi) |

| Android | Microsoft Edge, Chrome |

| macOS | Microsoft Edge, Chrome, Safari |

| Linux Desktop | Microsoft Edge |

Te przeglądarki obsługują uwierzytelnianie urządzeń, dzięki czemu urządzenie może być identyfikowane i weryfikowane względem zasad. Sprawdzanie urządzenia kończy się niepowodzeniem, jeśli przeglądarka jest uruchomiona w trybie prywatnym lub jeśli pliki cookie są wyłączone.

Uwaga

Przeglądarka Edge 85+ wymaga zalogowania użytkownika do przeglądarki w celu prawidłowego przekazania tożsamości urządzenia. W przeciwnym razie zachowuje się jak Chrome bez rozszerzenia konta. To logowanie może nie nastąpić automatycznie w scenariuszu dołączania urządzeń hybrydowych.

Przeglądarka Safari jest obsługiwana w przypadku dostępu warunkowego opartego na urządzeniach na urządzeniu zarządzanym, ale nie może spełniać warunków zasad Wymagaj zatwierdzonej aplikacji klienckiej lub Wymagaj ochrony aplikacji. Program Managed Browser, taki jak Przeglądarka Microsoft Edge, spełnia zatwierdzone wymagania dotyczące aplikacji klienckich i zasad ochrony aplikacji. W systemie iOS z rozwiązaniem MDM innej firmy tylko przeglądarka Microsoft Edge obsługuje zasady urządzeń.

Przeglądarka Firefox 91+ jest obsługiwana w przypadku dostępu warunkowego opartego na urządzeniach, ale należy włączyć opcję "Zezwalaj na logowanie jednokrotne systemu Windows dla kont firmy Microsoft, służbowych i szkolnych".

Przeglądarka Chrome 111+ jest obsługiwana w przypadku dostępu warunkowego opartego na urządzeniach, ale opcja "CloudApAuthEnabled" musi być włączona.

Dlaczego w przeglądarce jest wyświetlany monit o certyfikat

Na urządzeniach z systemem Windows 7, iOS, Android i macOS są identyfikowane przy użyciu certyfikatu klienta. Ten certyfikat jest aprowizowany po zarejestrowaniu urządzenia. Gdy użytkownik po raz pierwszy zaloguje się za pośrednictwem przeglądarki, zostanie wyświetlony monit o wybranie certyfikatu. Użytkownik musi wybrać ten certyfikat przed użyciem przeglądarki.

Obsługa programu Chrome

Aby uzyskać obsługę programu Chrome w Aktualizacja systemu Windows 10 dla twórców (wersja 1703) lub nowsza, zainstaluj rozszerzenie Konta systemu Windows lub włącz rozszerzenie CloudAPAuthEnabled przeglądarki Chrome. Te konfiguracje są wymagane, gdy zasady dostępu warunkowego wymagają szczegółowych informacji specyficznych dla urządzeń dla platform systemu Windows.

Aby automatycznie włączyć zasady CloudAPAuthEnabled w przeglądarce Chrome, utwórz następujący klucz rejestru:

- Ścieżka:

HKEY_LOCAL_MACHINE\Software\Policies\Google\Chrome - Nazwa:

CloudAPAuthEnabled - Wartość:

0x00000001 - Propertytype:

DWORD

Aby automatycznie wdrożyć rozszerzenie konta systemu Windows w przeglądarkach Chrome, utwórz następujący klucz rejestru:

- Ścieżka:

HKEY_LOCAL_MACHINE\Software\Policies\Google\Chrome\ExtensionInstallForcelist - Nazwa:

1 - Typ:

REG_SZ (String) - Danych:

ppnbnpeolgkicgegkbkbjmhlideopiji;https\://clients2.google.com/service/update2/crx

W przypadku obsługi programu Chrome w systemach Windows 8.1 i 7 utwórz następujący klucz rejestru:

- Ścieżka:

HKEY_LOCAL_MACHINE\SOFTWARE\Policies\Google\Chrome\AutoSelectCertificateForUrls - Nazwa:

1 - Typ:

REG_SZ (String) - Danych:

{"pattern":"https://device.login.microsoftonline.com","filter":{"ISSUER":{"CN":"MS-Organization-Access"}}}

Obsługiwane aplikacje mobilne i klienci stacjonni

Administracja istratory mogą wybrać Aplikacje mobilne i klienci klasyczni jako aplikacja kliencka.

To ustawienie ma wpływ na próby dostępu z następujących aplikacji mobilnych i klientów stacjonarnych:

| Aplikacje klienckie | Usługa docelowa | Platforma |

|---|---|---|

| Aplikacja Dynamics CRM | Dynamics CRM | Windows 10, Windows 8.1, iOS i Android |

| Aplikacja Mail/Calendar/Osoby, Outlook 2016, Outlook 2013 (z nowoczesnym uwierzytelnianiem) | Exchange Online | Windows 10 |

| Uwierzytelnianie wieloskładnikowe i zasady lokalizacji dla aplikacji. Zasady oparte na urządzeniach nie są obsługiwane. | Dowolna usługa aplikacji Moje aplikacje | Android i iOS |

| Microsoft Teams Services — ta aplikacja kliencka kontroluje wszystkie usługi, które obsługują usługę Microsoft Teams i wszystkie aplikacje klienckie — Windows Desktop, iOS, Android, WP i klient internetowy | Microsoft Teams | Windows 10, Windows 8.1, Windows 7, iOS, Android i macOS |

| Aplikacje pakietu Office 2016, Pakiet Office 2013 (z nowoczesnym uwierzytelnianiem), klient synchronizacja usługi OneDrive | SharePoint | Windows 8.1, Windows 7 |

| Aplikacje pakietu Office 2016, uniwersalne aplikacja pakietu Office, pakiet Office 2013 (z nowoczesnym uwierzytelnianiem), klient synchronizacja usługi OneDrive | SharePoint Online | Windows 10 |

| Office 2016 (tylko programy Word, Excel, PowerPoint, OneNote). | SharePoint | macOS |

| Office 2019 | SharePoint | Windows 10, macOS |

| Aplikacje mobilne pakietu Office | SharePoint | Android, iOS |

| Aplikacja Usługi Yammer pakietu Office | Yammer | Windows 10, iOS, Android |

| Outlook 2019 | SharePoint | Windows 10, macOS |

| Outlook 2016 (Office dla systemu macOS) | Exchange Online | macOS |

| Outlook 2016, Outlook 2013 (z nowoczesnym uwierzytelnianiem), Skype dla firm (z nowoczesnym uwierzytelnianiem) | Exchange Online | Windows 8.1, Windows 7 |

| Aplikacja mobilna Outlook | Exchange Online | Android, iOS |

| Aplikacja Power BI | Usługa Power BI | Windows 10, Windows 8.1, Windows 7, Android i iOS |

| Skype dla firm | Exchange Online | Android, iOS |

| Aplikacja Azure DevOps Services (dawniej Visual Studio Team Services lub VSTS) | Azure DevOps Services (dawniej Visual Studio Team Services lub VSTS) | Windows 10, Windows 8.1, Windows 7, iOS i Android |

Klienci programu Exchange ActiveSync

- Administracja istratory mogą wybierać tylko klientów programu Exchange ActiveSync podczas przypisywania zasad do użytkowników lub grup. Wybranie pozycji Wszyscy użytkownicy, Wszyscy użytkownicy-goście i użytkownicy zewnętrzni lub Role katalogu powoduje, że wszyscy użytkownicy będą podlegać zasadom.

- Gdy administratorzy tworzą zasady przypisane do klientów programu Exchange ActiveSync, usługa Exchange Online powinna być jedyną aplikacją w chmurze przypisaną do zasad.

- Administracja istratory mogą zawęzić zakres tych zasad do określonych platform przy użyciu Warunek platform urządzeń.

Jeśli kontrola dostępu przypisana do zasad używa opcji Wymagaj zatwierdzonej aplikacji klienckiej, użytkownik zostanie skierowany do zainstalowania klienta mobilnego programu Outlook i korzystania z niego. W przypadku, gdy wymagane jest uwierzytelnianie wieloskładnikowe, warunki użytkowania lub kontrolki niestandardowe, których dotyczy problem, użytkownicy są blokowani, ponieważ uwierzytelnianie podstawowe nie obsługuje tych kontrolek.

Aby uzyskać więcej informacji, zobacz następujące artykuły:

- Blokowanie starszego uwierzytelniania przy użyciu dostępu warunkowego

- Wymaganie zatwierdzonych aplikacji klienckich z dostępem warunkowym

Inni klienci

Wybierając pozycję Inni klienci, możesz określić warunek, który ma wpływ na aplikacje korzystające z uwierzytelniania podstawowego z protokołami poczty, takimi jak IMAP, MAPI, POP, SMTP i starsze aplikacja pakietu Office, które nie korzystają z nowoczesnego uwierzytelniania.

Stan urządzenia (przestarzałe)

Ten warunek był przestarzały. Klienci powinni użyć filtru dla warunków urządzeń w zasadach dostępu warunkowego, aby spełnić scenariusze wcześniej osiągnięte przy użyciu warunku stanu urządzenia.

Ważne

Stan urządzenia i filtry dla urządzeń nie mogą być używane razem w zasadach dostępu warunkowego. Filtry dla urządzeń zapewniają bardziej szczegółowe określanie wartości docelowych, w tym obsługę określania wartości docelowej informacji o stanie urządzenia za pośrednictwem trustType właściwości i isCompliant .

Filtr dla urządzeń

Gdy administratorzy konfigurują filtr dla urządzeń jako warunek, mogą dołączać lub wykluczać urządzenia na podstawie filtru przy użyciu wyrażenia reguły we właściwościach urządzenia. Wyrażenie reguły dla filtru dla urządzeń może być tworzone przy użyciu konstruktora reguł lub składni reguły. To środowisko jest podobne do tego, które jest używane dla reguł członkostwa dynamicznego dla grup. Aby uzyskać więcej informacji, zobacz artykuł Dostęp warunkowy: filtr dla urządzeń.

Przepływy uwierzytelniania (wersja zapoznawcza)

Przepływy uwierzytelniania kontrolują sposób korzystania z określonych protokołów uwierzytelniania i autoryzacji oraz udzielania. Te przepływy mogą zapewnić bezproblemowe środowisko dla urządzeń, które mogą nie mieć lokalnych urządzeń wejściowych, takich jak urządzenia udostępnione lub znakowania cyfrowego. Ta kontrolka służy do konfigurowania metod transferu, takich jak przepływ kodu urządzenia lub transfer uwierzytelniania.