Instrukcje: planowanie implementacji dołączania do firmy Microsoft Entra

Urządzenia można dołączać bezpośrednio do identyfikatora Entra firmy Microsoft bez konieczności dołączania do lokalna usługa Active Directory przy jednoczesnym zachowaniu produktywności i bezpieczeństwa użytkowników. Dołączenie do firmy Microsoft Entra jest gotowe do użycia zarówno na dużą skalę, jak i w zakresie wdrożeń. Dostęp logowania jednokrotnego (SSO) do zasobów lokalnych jest również dostępny dla urządzeń, które są przyłączone do firmy Microsoft. Aby uzyskać więcej informacji, zobacz Jak działa logowanie jednokrotne do zasobów lokalnych na urządzeniach dołączonych do firmy Microsoft.

Ten artykuł zawiera informacje potrzebne do zaplanowana implementacji dołączania do firmy Microsoft Entra.

Wymagania wstępne

W tym artykule założono, że znasz wprowadzenie do zarządzania urządzeniami w usłudze Microsoft Entra ID.

Planowanie implementacji

Aby zaplanować implementację dołączania do firmy Microsoft Entra, zapoznaj się z:

- Przeglądanie scenariuszy

- Przeglądanie infrastruktury tożsamości

- Ocena zarządzania urządzeniami

- Omówienie zagadnień dotyczących aplikacji i zasobów

- Omówienie opcji aprowizacji

- Konfigurowanie roamingu stanu przedsiębiorstwa

- Konfigurowanie dostępu warunkowego

Przeglądanie scenariuszy

Dołączenie do firmy Microsoft Entra umożliwia przejście do modelu opartego na chmurze z systemem Windows. Jeśli planujesz modernizację zarządzania urządzeniami i zmniejszysz koszty związane z it związane z urządzeniami, dołącz do firmy Microsoft Entra stanowi doskonałą podstawę do osiągnięcia tych celów.

Rozważ dołączenie firmy Microsoft Entra, jeśli twoje cele są zgodne z następującymi kryteriami:

- Wdrażasz platformę Microsoft 365 jako pakiet zwiększający produktywność dla użytkowników.

- Chcesz zarządzać urządzeniami za pomocą rozwiązania do zarządzania urządzeniami w chmurze.

- Chcesz uprościć aprowizację urządzeń dla użytkowników rozproszonych geograficznie.

- Planujesz modernizację infrastruktury aplikacji.

Przeglądanie infrastruktury tożsamości

Dołączanie do firmy Microsoft Entra działa w środowiskach zarządzanych i federacyjnych. Uważamy, że większość organizacji wdroży domeny zarządzane. Scenariusze domeny zarządzanej nie wymagają konfigurowania serwera federacyjnego i zarządzania nim, takiego jak usługi Active Directory Federation Services (AD FS).

Środowisko zarządzane

Środowisko zarządzane można wdrożyć za pomocą synchronizacji skrótów haseł lub uwierzytelniania przekazywanego z bezproblemowym logowaniem jednokrotnym.

Środowisko federacyjne

Środowisko federacyjne powinno mieć dostawcę tożsamości, który obsługuje protokoły WS-Trust i WS-Fed:

- WS-Fed: ten protokół jest wymagany do dołączenia urządzenia do identyfikatora Entra firmy Microsoft.

- WS-Trust: ten protokół jest wymagany do zalogowania się na urządzeniu dołączonym do firmy Microsoft.

W przypadku korzystania z usług AD FS należy włączyć następujące punkty końcowe WS-Trust: /adfs/services/trust/2005/usernamemixed/adfs/services/trust/13/usernamemixed/adfs/services/trust/2005/certificatemixed/adfs/services/trust/13/certificatemixed

Jeśli dostawca tożsamości nie obsługuje tych protokołów, funkcja Microsoft Entra join nie działa natywnie.

Uwaga

Obecnie dołączenie do firmy Microsoft Entra nie działa z usługami AD FS 2019 skonfigurowanymi z zewnętrznymi dostawcami uwierzytelniania jako podstawową metodą uwierzytelniania. Firma Microsoft Entra dołącza domyślnie uwierzytelnianie za pomocą hasła jako metodę podstawową, co powoduje błędy uwierzytelniania w tym scenariuszu

Konfiguracja użytkownika

Jeśli tworzysz użytkowników w:

- Lokalna usługa Active Directory wymaga zsynchronizowania ich z identyfikatorem Entra firmy Microsoft przy użyciu usługi Microsoft Entra Połączenie.

- Identyfikator Entra firmy Microsoft, nie jest wymagana żadna dodatkowa konfiguracja.

Główne nazwy użytkowników lokalnych (UPN), które różnią się od nazw UPN firmy Microsoft, nie są obsługiwane na urządzeniach dołączonych do firmy Microsoft Entra. Jeśli użytkownicy korzystają z lokalnej nazwy UPN, należy zaplanować przejście do korzystania z podstawowej nazwy UPN w identyfikatorze Entra firmy Microsoft.

Zmiany nazwy UPN są obsługiwane tylko w przypadku aktualizacji systemu Windows 10 2004. Użytkownicy na urządzeniach z tą aktualizacją nie będą mieli żadnych problemów po zmianie ich nazw UPN. W przypadku urządzeń przed aktualizacją systemu Windows 10 2004 użytkownicy będą mieli problemy z logowaniem jednokrotnym i dostępem warunkowym na swoich urządzeniach. Aby rozwiązać ten problem, muszą zalogować się do systemu Windows za pomocą kafelka "Inny użytkownik".

Ocena zarządzania urządzeniami

Obsługiwane urządzenia

Dołącz do firmy Microsoft Entra:

- Obsługuje urządzenia z systemami Windows 10 i Windows 11.

- Nie jest obsługiwany w poprzednich wersjach systemu Windows lub innych systemach operacyjnych. Jeśli masz urządzenia z systemem Windows 7/8.1, należy uaktualnić co najmniej do systemu Windows 10, aby wdrożyć dołączenie firmy Microsoft Entra.

- Jest obsługiwany w przypadku zgodnego ze standardem FIPS (Federal Information Processing Standard) modułu TPM (TPM) 2.0, ale nie jest obsługiwany w przypadku modułu TPM 1.2. Jeśli urządzenia mają zgodny ze standardem FIPS moduł TPM 1.2, należy je wyłączyć przed kontynuowaniem dołączania do firmy Microsoft Entra. Firma Microsoft nie udostępnia żadnych narzędzi do wyłączania trybu FIPS dla modułów TPM, ponieważ jest zależna od producenta modułu TPM. Skontaktuj się ze sprzętem OEM, aby uzyskać pomoc techniczną.

Zalecenie: zawsze używaj najnowszej wersji systemu Windows, aby korzystać ze zaktualizowanych funkcji.

Platforma zarządzania

Zarządzanie urządzeniami dla urządzeń dołączonych do firmy Microsoft jest oparte na platformie zarządzania urządzeniami przenośnymi (MDM), takiej jak usługa Intune i dostawcy CSP zarządzania urządzeniami przenośnymi. Począwszy od systemu Windows 10 istnieje wbudowany agent MDM, który współpracuje ze wszystkimi zgodnymi rozwiązaniami MDM.

Uwaga

Zasady grupy nie są obsługiwane na urządzeniach dołączonych do firmy Microsoft, ponieważ nie są połączone z lokalna usługa Active Directory. Zarządzanie urządzeniami dołączonymi do firmy Microsoft jest możliwe tylko za pośrednictwem rozwiązania MDM

Istnieją dwa podejścia do zarządzania urządzeniami dołączonymi do firmy Microsoft:

- Tylko rozwiązanie MDM — urządzenie jest zarządzane wyłącznie przez dostawcę zarządzania urządzeniami przenośnymi, takiego jak usługa Intune. Wszystkie zasady są dostarczane w ramach procesu rejestracji w rozwiązaniu MDM. W przypadku klientów korzystających z rozwiązania Microsoft Entra ID P1 lub P2 lub EMS rejestracja w rozwiązaniu MDM jest automatycznym krokiem, który jest częścią dołączania do firmy Microsoft Entra.

- Współzarządzanie — urządzenie jest zarządzane przez dostawcę oprogramowania MDM i program Microsoft Configuration Manager. W tym podejściu agent programu Microsoft Configuration Manager jest instalowany na urządzeniu zarządzanym przez rozwiązanie MDM w celu administrowania pewnymi aspektami.

Jeśli używasz zasad grupy, oceń parzystość zasad grupy (GPO) i MDM przy użyciu analizy zasad grupy w usłudze Microsoft Intune.

Przejrzyj obsługiwane i nieobsługiwane zasady, aby określić, czy można użyć rozwiązania MDM zamiast zasad grupy. W przypadku nieobsługiwanych zasad należy wziąć pod uwagę następujące pytania:

- Czy nieobsługiwane zasady są niezbędne dla urządzeń lub użytkowników dołączonych do firmy Microsoft?

- Czy nieobsługiwane zasady mają zastosowanie we wdrożeniu opartym na chmurze?

Jeśli rozwiązanie MDM nie jest dostępne za pośrednictwem galerii aplikacji Microsoft Entra, możesz dodać je zgodnie z procesem opisanym w temacie Integracja firmy Microsoft Entra z rozwiązaniem MDM.

Za pomocą współzarządzania można zarządzać pewnymi aspektami urządzeń przy użyciu programu Microsoft Configuration Manager, gdy zasady są dostarczane za pośrednictwem platformy MDM. Usługa Microsoft Intune umożliwia współzarządzanie za pomocą programu Microsoft Configuration Manager. Aby uzyskać więcej informacji na temat współzarządzania dla urządzeń z systemem Windows 10 lub nowszym, zobacz Co to jest współzarządzanie?. Jeśli używasz produktu MDM innego niż usługa Intune, zapoznaj się z dostawcą zarządzania urządzeniami przenośnymi w odpowiednich scenariuszach współzarządzania.

Zalecenie: rozważ zarządzanie urządzeniami przenośnymi tylko dla urządzeń dołączonych do firmy Microsoft.

Omówienie zagadnień dotyczących aplikacji i zasobów

Zalecamy migrację aplikacji ze środowiska lokalnego do chmury w celu uzyskania lepszego środowiska użytkownika i kontroli dostępu. Urządzenia przyłączone do firmy Microsoft mogą bezproblemowo zapewnić dostęp do aplikacji lokalnych i w chmurze. Aby uzyskać więcej informacji, zobacz Jak działa logowanie jednokrotne do zasobów lokalnych na urządzeniach dołączonych do firmy Microsoft.

W poniższych sekcjach wymieniono zagadnienia dotyczące różnych typów aplikacji i zasobów.

Aplikacje oparte na chmurze

Jeśli aplikacja zostanie dodana do galerii aplikacji Firmy Microsoft Entra, użytkownicy uzyskują logowanie jednokrotne za pośrednictwem urządzeń dołączonych do firmy Microsoft Entra. Nie jest wymagana żadna inna konfiguracja. Użytkownicy uzyskują logowanie jednokrotne zarówno w przeglądarkach Microsoft Edge, jak i Chrome. W przypadku programu Chrome należy wdrożyć rozszerzenie Konta systemu Windows 10.

Wszystkie aplikacje Win32, które:

- Polegaj na Menedżerze kont sieci Web (WAM) dla żądań tokenów również uzyskiwanie logowania jednokrotnego na urządzeniach dołączonych do firmy Microsoft Entra.

- Nie polegaj na WAM może monit o uwierzytelnienie użytkowników.

Lokalne aplikacje internetowe

Jeśli twoje aplikacje są niestandardowe utworzone lub hostowane lokalnie, należy dodać je do zaufanych witryn przeglądarki do:

- Włączanie zintegrowanego uwierzytelniania systemu Windows do działania

- Zapewnij użytkownikom środowisko logowania jednokrotnego bez monitu.

Jeśli używasz usług AD FS, zobacz Weryfikowanie logowania jednokrotnego i zarządzanie nim za pomocą usług AD FS.

Zalecenie: Rozważ hosting w chmurze (na przykład platformę Azure) i integrację z identyfikatorem Entra firmy Microsoft, aby uzyskać lepsze środowisko.

Aplikacje lokalne oparte na starszych protokołach

Użytkownicy uzyskują logowanie jednokrotne z urządzeń dołączonych do firmy Microsoft, jeśli urządzenie ma dostęp do kontrolera domeny.

Uwaga

Urządzenia przyłączone do firmy Microsoft mogą bezproblemowo zapewnić dostęp do aplikacji lokalnych i w chmurze. Aby uzyskać więcej informacji, zobacz Jak działa logowanie jednokrotne do zasobów lokalnych na urządzeniach dołączonych do firmy Microsoft.

Zalecenie: Wdróż serwer proxy aplikacji Entra firmy Microsoft, aby umożliwić bezpieczny dostęp dla tych aplikacji.

Lokalne udziały sieciowe

Użytkownicy mają logowanie jednokrotne z urządzeń dołączonych do firmy Microsoft Entra, gdy urządzenie ma dostęp do lokalnego kontrolera domeny. Dowiedz się, jak to działa

Drukarki

Zalecamy wdrożenie usługi Universal Print , aby mieć oparte na chmurze rozwiązanie do zarządzania drukowaniem bez żadnych zależności lokalnych.

Aplikacje lokalne oparte na uwierzytelnianiu maszyny

Urządzenia dołączone do firmy Microsoft nie obsługują aplikacji lokalnych korzystających z uwierzytelniania maszynowego.

Zalecenie: Rozważ wycofanie tych aplikacji i przejście na nowoczesne alternatywy.

Usługi pulpitu zdalnego

Połączenie pulpitu zdalnego z urządzeniami dołączonymi do firmy Microsoft Entra wymaga, aby komputer hosta był przyłączony do firmy Microsoft Entra lub dołączony hybrydowy do firmy Microsoft Entra. Pulpit zdalny z nieuwzględnianego lub innego urządzenia z systemem Windows nie jest obsługiwany. Aby uzyskać więcej informacji, zobacz Połączenie do zdalnego komputera przyłączonego do firmy Microsoft Entra

Począwszy od aktualizacji systemu Windows 10 2004, użytkownicy mogą również używać pulpitu zdalnego z zarejestrowanego urządzenia z systemem Windows 10 lub nowszym firmy Microsoft do innego urządzenia dołączonego do firmy Microsoft Entra.

Uwierzytelnianie za pomocą protokołu RADIUS i sieci Wi-Fi

Obecnie urządzenia dołączone do firmy Microsoft nie obsługują uwierzytelniania usługi RADIUS przy użyciu lokalnego obiektu komputera i certyfikatu do nawiązywania połączenia z punktami dostępu sieci Wi-Fi, ponieważ usługa RADIUS opiera się na obecności obiektu komputera lokalnego w tym scenariuszu. Alternatywnie można użyć certyfikatów wypychanych za pośrednictwem usługi Intune lub poświadczeń użytkownika do uwierzytelniania w sieci Wi-Fi.

Omówienie opcji aprowizacji

Uwaga

[Nie można wdrożyć urządzeń dołączonych do firmy Microsoft przy użyciu narzędzia do przygotowywania systemu (Sysprep) ani podobnych narzędzi do tworzenia obrazów.

Urządzenia dołączone do firmy Microsoft można aprowizować przy użyciu następujących metod:

- Samoobsługa w środowisku OOBE/Ustawienia — w trybie samoobsługi użytkownicy przechodzą przez proces dołączania do usługi Microsoft Entra podczas korzystania z funkcji OOBE (Windows Out of Box Experience) lub z systemu Windows Ustawienia. Aby uzyskać więcej informacji, zobacz Dołączanie urządzenia służbowego do sieci organizacji.

- Windows Autopilot — rozwiązanie Windows Autopilot umożliwia wstępne konfigurowanie urządzeń w celu zapewnienia bezproblemowego środowiska dołączania do firmy Microsoft Entra w środowisku OOBE. Aby uzyskać więcej informacji, zobacz Omówienie rozwiązania Windows Autopilot.

- Rejestracja zbiorcza — rejestracja zbiorcza umożliwia administratorowi dołączenie firmy Microsoft Entra przy użyciu narzędzia do zbiorczej aprowizacji w celu skonfigurowania urządzeń. Aby uzyskać więcej informacji, zobacz Rejestracja zbiorcza dla urządzeń z systemem Windows.

Oto porównanie tych trzech podejść

| Element | Konfiguracja samoobsługowa | Windows Autopilot | Rejestrowanie zbiorcze |

|---|---|---|---|

| Wymagaj interakcji z użytkownikiem w celu skonfigurowania | Tak | Tak | Nie. |

| Wymagaj nakładu pracy it | Nie. | Tak | Tak |

| Stosowane przepływy | OOBE i Ustawienia | Tylko środowisko OOBE | Tylko środowisko OOBE |

| Uprawnienia administratora lokalnego do użytkownika podstawowego | Tak, domyślnie | Konfigurowalny | Nie. |

| Wymaganie obsługi producenta OEM urządzenia | Nie. | Tak | Nie. |

| Obsługiwane wersje | 1511+ | 1709+ | 1703+ |

Wybierz podejście lub podejścia do wdrożenia, przeglądając poprzednią tabelę i przeglądając następujące zagadnienia dotyczące wdrażania jednego z tych podejść:

- Czy twoi użytkownicy mają umiejętności techniczne, aby samodzielnie przejść przez konfigurację?

- Samoobsługa może działać najlepiej dla tych użytkowników. Rozważ rozwiązanie Windows Autopilot, aby ulepszyć środowisko użytkownika.

- Czy użytkownicy są zdalni, czy w środowisku firmowym?

- Samoobsługa lub rozwiązanie Autopilot najlepiej sprawdzają się w przypadku użytkowników zdalnych w celu bezproblemowej konfiguracji.

- Czy wolisz konfigurację opartą na użytkowniku lub zarządzaną przez administratora?

- Rejestracja zbiorcza działa lepiej w przypadku wdrożenia opartego na administratorach w celu skonfigurowania urządzeń przed przekazaniem ich użytkownikom.

- Czy kupujesz urządzenia z wersji 1–2 OEMS, czy masz szeroką dystrybucję urządzeń OEM?

- W przypadku zakupu z ograniczonymi maszynami OEM, którzy również obsługują rozwiązanie Autopilot, możesz skorzystać z ściślejszej integracji z rozwiązaniem Autopilot.

Konfigurowanie ustawień urządzenia

Centrum administracyjne firmy Microsoft Entra umożliwia kontrolowanie wdrażania urządzeń dołączonych do firmy Microsoft w organizacji. Aby skonfigurować powiązane ustawienia, przejdź do pozycji Tożsamość>urządzenia>Wszystkie urządzenia>Ustawienia urządzenia. Dowiedz się więcej

Użytkownicy mogą dołączać urządzenia do identyfikatora Entra firmy Microsoft

Ustaw tę opcję na Wartość Wszystkie lub Wybrane na podstawie zakresu wdrożenia i osoby, które chcesz skonfigurować urządzenie dołączone do firmy Microsoft.

Dodatkowi administratorzy lokalni na urządzeniach dołączonych do firmy Microsoft

Wybierz pozycję Wybrane i wybiera użytkowników, którzy mają zostać dodani do grupy administratorów lokalnych na wszystkich urządzeniach dołączonych do firmy Microsoft.

Wymaganie uwierzytelniania wieloskładnikowego (MFA) do dołączania urządzeń

Wybierz pozycję "Tak , jeśli chcesz, aby użytkownicy musieli wykonać uwierzytelnianie wieloskładnikowe podczas dołączania urządzeń do identyfikatora Entra firmy Microsoft.

Zalecenie: Użyj akcji użytkownika Zarejestruj lub dołącz urządzenia w dostępie warunkowym, aby wymusić uwierzytelnianie wieloskładnikowe na potrzeby dołączania urządzeń.

Konfigurowanie ustawień mobilności

Zanim będzie można skonfigurować ustawienia mobilności, może być konieczne najpierw dodanie dostawcy oprogramowania MDM.

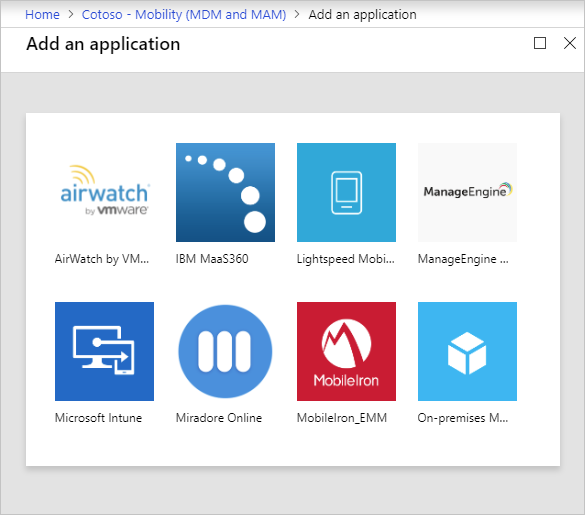

Aby dodać dostawcę mdm:

Na stronie Microsoft Entra ID w sekcji Zarządzanie wybierz pozycję

Mobility (MDM and MAM).Wybierz Dodaj aplikację.

Wybierz dostawcę mdm z listy.

Wybierz dostawcę mdm, aby skonfigurować powiązane ustawienia.

Zakres użytkownika oprogramowania MDM

Wybierz pozycję Niektóre lub Wszystkie w zależności od zakresu wdrożenia.

W zależności od zakresu następuje jedna z następujących czynności:

- Użytkownik znajduje się w zakresie zarządzania urządzeniami przenośnymi: jeśli masz subskrypcję microsoft Entra ID P1 lub P2, rejestracja w rozwiązaniu MDM jest zautomatyzowana wraz z dołączeniem do firmy Microsoft Entra. Wszyscy użytkownicy o określonym zakresie muszą mieć odpowiednią licencję na rozwiązanie MDM. Jeśli rejestracja w rozwiązaniu MDM zakończy się niepowodzeniem w tym scenariuszu, dołączanie do firmy Microsoft również zostanie wycofane.

- Użytkownik nie znajduje się w zakresie MDM: jeśli użytkownicy nie znajdują się w zakresie MDM, dołączanie firmy Microsoft Entra kończy się bez rejestracji w rozwiązaniu MDM. Ten zakres powoduje niezarządzane urządzenie.

Adresy URL funkcji zarządzania urządzeniami przenośnymi

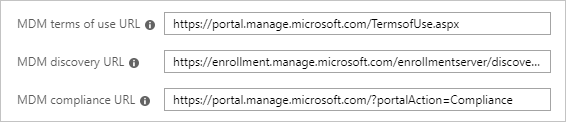

Istnieją trzy adresy URL powiązane z konfiguracją rozwiązania MDM:

- Adres URL warunków użytkowania oprogramowania MDM

- Adres URL odnajdywania w usłudze MDM

- Adres URL zgodności rozwiązania MDM

Każdy adres URL ma wstępnie zdefiniowaną wartość domyślną. Jeśli te pola są puste, skontaktuj się ze swoim dostawcą rozwiązania MDM, aby uzyskać więcej informacji.

Ustawienia funkcji MAM

Zarządzanie aplikacjami mobilnymi (MAM) nie ma zastosowania do dołączenia do firmy Microsoft Entra.

Konfigurowanie roamingu stanu przedsiębiorstwa

Jeśli chcesz włączyć roaming stanu do identyfikatora Entra firmy Microsoft, aby użytkownicy mogli synchronizować swoje ustawienia między urządzeniami, zobacz Włączanie roamingu stanu przedsiębiorstwa w identyfikatorze Entra firmy Microsoft.

Zalecenie: włącz to ustawienie nawet dla urządzeń dołączonych hybrydo-hybrydowego firmy Microsoft.

Konfigurowanie dostępu warunkowego

Jeśli masz dostawcę MDM skonfigurowanego dla urządzeń dołączonych do firmy Microsoft, dostawca flaguje urządzenie tak szybko, jak tylko urządzenie jest objęte zarządzaniem.

Za pomocą tej implementacji można wymagać urządzeń zarządzanych na potrzeby dostępu do aplikacji w chmurze przy użyciu dostępu warunkowego.