Co to jest Zarządzanie tożsamością Microsoft Entra?

Zarządzanie tożsamością Microsoft Entra to rozwiązanie do zapewniania ładu tożsamości, które umożliwia organizacjom zwiększenie produktywności, wzmocnienie zabezpieczeń i łatwiejsze spełnianie wymagań dotyczących zgodności i przepisów. Możesz użyć Zarządzanie tożsamością Microsoft Entra, aby automatycznie upewnić się, że odpowiednie osoby mają odpowiedni dostęp do odpowiednich zasobów, przy użyciu automatyzacji procesów tożsamości i dostępu, delegowania do grup biznesowych i zwiększenia widoczności. Dzięki funkcjom zawartym w Zarządzanie tożsamością Microsoft Entra wraz z powiązanymi produktami Firmy Microsoft Entra, Microsoft Security i Microsoft Azure można ograniczyć ryzyko związane z tożsamościami i dostępem, chroniąc, monitorując i przeprowadzając inspekcję dostępu do krytycznych zasobów.

W szczególności Zarządzanie tożsamością Microsoft Entra pomaga organizacjom radzić sobie z tymi czterema kluczowymi pytaniami dotyczącymi dostępu do usług i aplikacji zarówno lokalnych, jak i w chmurze:

- Którzy użytkownicy powinni mieć dostęp do jakich zasobów?

- Co ci użytkownicy robią z tym dostępem?

- Czy istnieją mechanizmy kontroli organizacyjnej do zarządzania dostępem?

- Czy audytorzy mogą sprawdzić, czy kontrole działają skutecznie?

Dzięki Zarządzanie tożsamością Microsoft Entra można zaimplementować następujące scenariusze dla pracowników, partnerów biznesowych i dostawców:

- Zapewnij ład cyklu życia tożsamości

- Zarządzanie cyklem życia dostępu

- Bezpieczny uprzywilejowany dostęp do administracji

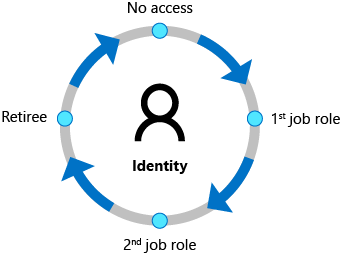

Cykl życia tożsamości

Zarządzanie tożsamościami pomaga organizacjom osiągnąć równowagę między produktywnością — jak szybko osoba może mieć dostęp do potrzebnych zasobów, takich jak dołączenie do mojej organizacji? A bezpieczeństwo — w jaki sposób ich dostęp powinien ulec zmianie w czasie, na przykład ze względu na zmiany statusu zatrudnienia tej osoby? Zarządzanie cyklem życia tożsamości jest podstawą zarządzania tożsamościami, a skuteczne zarządzanie na dużą skalę wymaga modernizacji infrastruktury zarządzania cyklem życia tożsamości dla aplikacji.

W wielu organizacjach cykl życia tożsamości pracowników i innych pracowników jest związany z reprezentacją tej osoby w systemie HCM (zarządzanie kapitałem ludzkim) lub kadrowym. Organizacje muszą zautomatyzować proces tworzenia tożsamości dla nowego pracownika, który jest oparty na sygnałie z tego systemu, aby pracownik mógł być produktywny w dniu 1. Organizacje muszą mieć pewność, że te tożsamości i dostęp zostaną usunięte po opuszczeniu organizacji przez pracownika.

W Zarządzanie tożsamością Microsoft Entra można zautomatyzować cykl życia tożsamości dla tych osób przy użyciu następujących użytkowników:

- inbound provisioning from your organization's HR sources, including retrieving from Workday and SuccessFactors, aby automatycznie obsługiwać tożsamości użytkowników zarówno w usługach Active Directory, jak i Microsoft Entra ID.

- Przepływy pracy cyklu życia w celu zautomatyzowania zadań przepływu pracy uruchamianych w określonych kluczowych zdarzeniach, takich jak przed zaplanowaniem rozpoczęcia pracy w organizacji przez nowego pracownika, w miarę zmiany stanu w czasie w organizacji i opuszczania organizacji. Na przykład przepływ pracy można skonfigurować pod kątem wysyłania wiadomości e-mail z tymczasowym dostępem do menedżera nowego użytkownika lub powitalnej wiadomości e-mail do użytkownika pierwszego dnia.

- zasady automatycznego przypisywania w zarządzaniu upoważnieniami do dodawania i usuwania członkostw w grupach użytkownika, ról aplikacji i ról witryny programu SharePoint na podstawie zmian atrybutów użytkownika.

- aprowizowanie użytkowników w celu tworzenia, aktualizowania i usuwania kont użytkowników w innych aplikacjach z łącznikami do setek aplikacji w chmurze i lokalnych za pośrednictwem protokołu SCIM, LDAP i SQL.

Organizacje potrzebują również dodatkowych tożsamości, dla partnerów, dostawców i innych gości, aby umożliwić im współpracę lub dostęp do zasobów.

W Zarządzanie tożsamością Microsoft Entra można włączyć grupy biznesowe, aby określić, którzy z tych gości powinni mieć dostęp i jak długo, korzystając z:

- zarządzanie upoważnieniami , w którym można określić inne organizacje, których użytkownicy mogą żądać dostępu do zasobów organizacji. Gdy jedno z tych żądań użytkowników zostanie zatwierdzone, są one automatycznie dodawane przez funkcję zarządzania upoważnieniami jako gościa B2B do katalogu organizacji i przypisanego odpowiedniego dostępu. A zarządzanie upoważnieniami automatycznie usuwa użytkownika-gościa B2B z katalogu organizacji po wygaśnięciu lub odwołaniu ich praw dostępu.

- przeglądy dostępu, które automatyzują cykliczne przeglądy istniejących gości już w katalogu organizacji, i usuwa tych użytkowników z katalogu organizacji, gdy nie potrzebują już dostępu.

Aby uzyskać więcej informacji, zobacz Co to jest zarządzanie cyklem życia tożsamości.

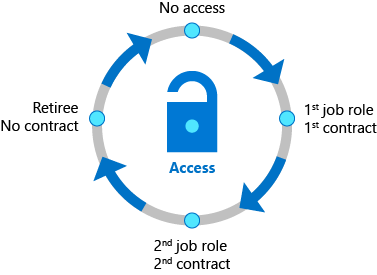

Cykl życia dostępu

Organizacje potrzebują procesu zarządzania dostępem poza tym, co zostało początkowo aprowidowane dla użytkownika podczas tworzenia tożsamości tego użytkownika. Ponadto organizacje przedsiębiorstwa muszą mieć możliwość wydajnego skalowania, aby móc opracowywać i wymuszać zasady dostępu i mechanizmy kontroli na bieżąco.

Dzięki Zarządzanie tożsamością Microsoft Entra działy IT mogą ustalić, jakie prawa dostępu użytkownicy powinni mieć w różnych zasobach, oraz jakie kontrole wymuszania, takie jak rozdzielenie obowiązków lub usunięcie dostępu do zmian zadań są niezbędne. Identyfikator Entra firmy Microsoft zawiera łączniki do setek aplikacji w chmurze i lokalnych, a także integrować inne aplikacje organizacji, które korzystają z grup usługi AD, innych katalogów lokalnych lub baz danych, które mają interfejs API SOAP lub REST, w tym SAP, lub implementują standardy, takie jak SCIM, SAML lub OpenID Połączenie. Gdy użytkownik próbuje zalogować się do jednej z tych aplikacji, identyfikator Entra firmy Microsoft wymusza zasady dostępu warunkowego. Na przykład zasady dostępu warunkowego mogą obejmować wyświetlanie warunków użytkowania i zapewnienie, że użytkownik zgodził się na te warunki przed uzyskaniem dostępu do aplikacji. Aby uzyskać więcej informacji, zobacz Zarządzanie dostępem do aplikacji w danym środowisku, w tym sposób definiowania zasad organizacji na potrzeby zarządzania dostępem do aplikacji, integrowania aplikacji i wdrażania zasad.

Zmiany dostępu między aplikacjami i grupami można zautomatyzować na podstawie zmian atrybutów. Przepływy pracy cyklu życia firmy Microsoft i zarządzanie upoważnieniami firmy Microsoft Entra automatycznie dodają i usuń użytkowników do grup lub pakietów dostępu, dzięki czemu dostęp do aplikacji i zasobów zostanie zaktualizowany. Użytkownicy mogą być również przeniesieni, gdy ich warunek w organizacji zmieni się na różne grupy, a nawet można go całkowicie usunąć ze wszystkich grup lub pakietów dostępu.

Organizacje, które wcześniej korzystały z lokalnego produktu do zarządzania tożsamościami, mogą migrować model roli organizacji do Zarządzanie tożsamością Microsoft Entra.

Ponadto it może delegować decyzje dotyczące zarządzania dostępem do osób podejmujących decyzje biznesowe. Na przykład pracownicy, którzy chcą uzyskać dostęp do poufnych danych klientów w aplikacji marketingowej firmy w Europie, mogą potrzebować zatwierdzenia od swojego kierownika, kierownika działu lub właściciela zasobów oraz oficera ryzyka bezpieczeństwa. Zarządzanie upoważnieniami umożliwia zdefiniowanie sposobu, w jaki użytkownicy żądają dostępu między pakietami członkostwa w grupach i zespołach, rolami aplikacji i rolami usługi SharePoint Online oraz wymuszają rozdzielenie obowiązków kontrolnych dotyczących żądań dostępu.

Organizacje mogą również kontrolować, którzy użytkownicy-goście mają dostęp, w tym do aplikacji lokalnych. Te prawa dostępu można następnie regularnie przeglądać przy użyciu cyklicznych przeglądów dostępu firmy Microsoft w celu ponownego certyfikacji dostępu.

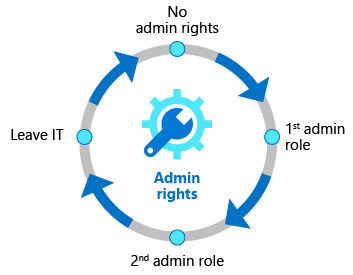

Cykl życia dostępu uprzywilejowanego

Zarządzanie uprzywilejowanym dostępem jest kluczową częścią nowoczesnego zarządzania tożsamościami, zwłaszcza biorąc pod uwagę potencjalne nieprawidłowe użycie związane z prawami administratora może spowodować organizację. Pracownicy, dostawcy i wykonawcy, którzy biorą udział w prawach administracyjnych, muszą mieć swoje konta i uprzywilejowane prawa dostępu podlegają.

Usługa Microsoft Entra Privileged Identity Management (PIM) udostępnia dodatkowe mechanizmy kontroli dostosowane do zabezpieczania praw dostępu do zasobów w witrynie Microsoft Entra, Azure, innych usługach Microsoft Online Services i innych aplikacjach. Dostęp just in time i funkcje powiadamiania o zmianie roli udostępniane przez firmę Microsoft Entra PIM, oprócz uwierzytelniania wieloskładnikowego i dostępu warunkowego, zapewniają kompleksowy zestaw mechanizmów kontroli ładu, które ułatwiają zabezpieczanie zasobów organizacji (ról katalogu, ról platformy Microsoft 365, ról zasobów platformy Azure i członkostwa w grupach). Podobnie jak w przypadku innych form dostępu, organizacje mogą używać przeglądów dostępu do konfigurowania cyklicznego ponownego certyfikacji dostępu dla wszystkich użytkowników w rolach administratora uprzywilejowanego.

Wymagania dotyczące licencji

Korzystanie z tej funkcji wymaga licencji Zarządzanie tożsamością Microsoft Entra. Aby znaleźć odpowiednią licencję dla wymagań, zobacz Zarządzanie tożsamością Microsoft Entra podstawy licencjonowania.

Wprowadzenie

Zapoznaj się z wymaganiami wstępnymi przed skonfigurowaniem identyfikatora entra firmy Microsoft pod kątem ładu tożsamości. Następnie odwiedź pulpit nawigacyjny Ład w centrum administracyjnym firmy Microsoft Entra, aby rozpocząć korzystanie z zarządzania upoważnieniami, przeglądów dostępu, przepływów pracy cyklu życia i usługi Privileged Identity Management.

Dostępne są również samouczki dotyczące zarządzania dostępem do zasobów w zarządzaniu upoważnieniami, dołączania użytkowników zewnętrznych do identyfikatora Entra firmy Microsoft za pośrednictwem procesu zatwierdzania, zarządzania dostępem do aplikacji i istniejących użytkowników aplikacji.

Chociaż każda organizacja może mieć własne unikatowe wymagania, poniższe przewodniki konfiguracyjne zawierają również zasady odniesienia zalecane przez firmę Microsoft, aby zapewnić większe bezpieczeństwo i produktywność pracowników.

- Planowanie wdrożenia przeglądów dostępu w celu zarządzania cyklem życia dostępu do zasobów

- Konfiguracje tożsamości zerowej zaufania i dostępu do urządzeń

- Zabezpieczanie dostępu uprzywilejowanego

Możesz również współpracować z jednym z partnerów ds. usług i integracji firmy Microsoft, aby zaplanować wdrożenie lub zintegrować je z aplikacjami i innymi systemami w danym środowisku.

Jeśli masz jakieś opinie dotyczące funkcji zarządzania tożsamościami, wybierz pozycję Masz opinię? w centrum administracyjnym firmy Microsoft Entra, aby przesłać swoją opinię. Zespół regularnie przegląda Twoją opinię.

Upraszczanie zadań zarządzania tożsamościami przy użyciu automatyzacji

Po rozpoczęciu korzystania z tych funkcji zapewniania ładu tożsamości można łatwo zautomatyzować typowe scenariusze zarządzania tożsamościami. W poniższej tabeli przedstawiono sposób rozpoczynania pracy z automatyzacją dla każdego scenariusza:

| Scenariusz do automatyzacji | Przewodnik automatyzacji |

|---|---|

| Automatyczne tworzenie, aktualizowanie i usuwanie kont użytkowników usługi AD i firmy Microsoft Entra dla pracowników | Planowanie aprowizacji użytkowników w chmurze w usłudze Microsoft Entra |

| Aktualizowanie członkostwa w grupie na podstawie zmian atrybutów użytkownika członkowskiego | Tworzenie grupy dynamicznej |

| Przypisywanie licencji | licencjonowanie oparte na grupach |

| Dodawanie i usuwanie członkostwa w grupach użytkownika, ról aplikacji i ról witryny programu SharePoint na podstawie zmian atrybutów użytkownika | Konfigurowanie zasad automatycznego przypisywania dla pakietu dostępu w zarządzaniu upoważnieniami |

| Dodawanie i usuwanie członkostwa w grupach użytkownika, ról aplikacji i ról witryny programu SharePoint w określonym dniu | Konfigurowanie ustawień cyklu życia pakietu dostępu w zarządzaniu upoważnieniami |

| Uruchamianie niestandardowych przepływów pracy, gdy użytkownik żąda lub odbiera dostęp lub jest usuwany | Wyzwalanie usługi Logic Apps w zarządzaniu upoważnieniami |

| Regularne posiadanie członkostwa gości w grupach firmy Microsoft i usłudze Teams przeglądanych oraz usuwanie członkostw gości, które są odrzucane | Tworzenie przeglądu dostępu |

| Usuwanie kont gości, które zostały odrzucone przez recenzenta | Przeglądanie i usuwanie użytkowników zewnętrznych, którzy nie mają już dostępu do zasobów |

| Usuwanie kont gości, które nie mają przypisań pakietów dostępu | Zarządzanie cyklem życia użytkowników zewnętrznych |

| Aprowizowanie użytkowników w aplikacjach lokalnych i w chmurze, które mają własne katalogi lub bazy danych | Konfigurowanie automatycznej aprowizacji użytkowników przy użyciu przypisań użytkowników lub filtrów określania zakresu |

| Inne zaplanowane zadania | Automatyzowanie zadań zarządzania tożsamościami za pomocą usług Azure Automation i Microsoft Graph za pośrednictwem modułu Microsoft.Graph.Identity.Governance programu PowerShell |

Dodatek — najmniej uprzywilejowane role do zarządzania funkcjami zarządzania tożsamościami

Najlepszym rozwiązaniem jest użycie najmniej uprzywilejowanej roli do wykonywania zadań administracyjnych w usłudze Identity Governance. Zalecamy użycie usługi Microsoft Entra PIM do aktywowania roli zgodnie z potrzebami w celu wykonania tych zadań. Poniżej przedstawiono najmniej uprzywilejowane role katalogów do konfigurowania funkcji zarządzania tożsamościami:

| Funkcja | Najmniej uprzywilejowana rola |

|---|---|

| Zarządzanie upoważnieniami | Zarządzanie tożsamościami Administracja istrator |

| Przeglądy dostępu | Administracja istrator użytkowników (z wyjątkiem przeglądów dostępu ról platformy Azure lub firmy Microsoft Entra, które wymagają Administracja istratora ról uprzywilejowanych) |

| Privileged Identity Management | Administrator ról uprzywilejowanych |

| Warunki użytkowania | Administracja istrator zabezpieczeń lub Administracja istrator dostępu warunkowego |

Uwaga

Najmniej uprzywilejowana rola zarządzania upoważnieniami została zmieniona z roli Administracja istrator użytkownika na rolę Administracja istratora zarządzania tożsamościami.