Dodawanie aplikacji lokalnej na potrzeby dostępu zdalnego za pośrednictwem serwera proxy aplikacji w identyfikatorze Entra firmy Microsoft

Microsoft Entra ID ma usługę serwera proxy aplikacji, która umożliwia użytkownikom dostęp do aplikacji lokalnych przez zalogowanie się przy użyciu konta Microsoft Entra. Aby dowiedzieć się więcej na temat serwera proxy aplikacji, zobacz Co to jest serwer proxy aplikacji?. Ten samouczek przygotowuje środowisko do użycia z serwerem proxy aplikacji. Gdy środowisko będzie gotowe, użyj centrum administracyjnego firmy Microsoft Entra, aby dodać aplikację lokalną do dzierżawy.

Połączenie or są kluczowym elementem serwera proxy aplikacji. Aby dowiedzieć się więcej na temat łączników, zobacz Omówienie łączników sieci prywatnej firmy Microsoft Entra.

W tym samouczku zostały wykonane następujące czynności:

- Otwieranie portów dla ruchu wychodzącego i umożliwia dostęp do określonych adresów URL.

- Zainstaluj łącznik na serwerze z systemem Windows i zarejestruje go za pomocą serwera proxy aplikacji.

- Sprawdź, czy łącznik został poprawnie zainstalowany i zarejestrowany.

- Dodaj aplikację lokalną do dzierżawy firmy Microsoft Entra.

- Sprawdź, czy użytkownik testowy może zalogować się do aplikacji przy użyciu konta Microsoft Entra.

Wymagania wstępne

Aby dodać aplikację lokalną do identyfikatora Entra firmy Microsoft, potrzebne są następujące elementy:

- Subskrypcja Microsoft Entra ID P1 lub P2.

- konta administratora aplikacji.

- Zsynchronizowany zestaw tożsamości użytkowników z katalogiem lokalnym. Możesz też utworzyć je bezpośrednio w dzierżawach firmy Microsoft Entra. Synchronizacja tożsamości umożliwia usłudze Microsoft Entra ID wstępne uwierzytelnianie użytkowników przed udzieleniem im dostępu do opublikowanych aplikacji proxy aplikacji. Synchronizacja udostępnia również niezbędne informacje o identyfikatorze użytkownika do przeprowadzania logowania jednokrotnego.

- Informacje na temat zarządzania aplikacjami w usłudze Microsoft Entra można znaleźć w temacie Wyświetlanie aplikacji dla przedsiębiorstw w firmie Microsoft Entra.

- Informacje na temat logowania jednokrotnego (SSO) można znaleźć w temacie Understand single sign-on (Omówienie logowania jednokrotnego).

Serwer systemu Windows

Serwer proxy aplikacji wymaga systemu Windows Server 2012 R2 lub nowszego. Łącznik sieci prywatnej jest instalowany na serwerze. Serwer łącznika komunikuje się z usługami serwera proxy aplikacji w usłudze Microsoft Entra ID i aplikacjami lokalnymi, które planujesz opublikować.

Użyj więcej niż jednego serwera z systemem Windows w celu zapewnienia wysokiej dostępności w środowisku produkcyjnym. Jeden serwer z systemem Windows jest wystarczający do testowania.

Ważne

.NET Framework

Aby zainstalować lub uaktualnić serwer proxy aplikacji w wersji 1.5.3437.0 lub nowszej, musisz mieć program .NET w wersji 4.7.1 lub nowszej. Systemy Windows Server 2012 R2 i Windows Server 2016 nie mają tego domyślnie.

Zobacz Instrukcje: określanie, które wersje programu .NET Framework są zainstalowane , aby uzyskać więcej informacji.

HTTP 2.0

Jeśli instalujesz łącznik w systemie Windows Server 2019 lub nowszym, musisz wyłączyć HTTP2 obsługę protokołu w składniku WinHttpograniczonego delegowania Protokołu Kerberos, aby prawidłowo działać. Jest to domyślnie wyłączone we wcześniejszych wersjach obsługiwanych systemów operacyjnych. Dodanie następującego klucza rejestru i ponowne uruchomienie serwera powoduje wyłączenie go w systemie Windows Server 2019. Należy pamiętać, że jest to klucz rejestru obejmujący całą maszynę.

Windows Registry Editor Version 5.00

[HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\Internet Settings\WinHttp]

"EnableDefaultHTTP2"=dword:00000000

Klucz można ustawić za pomocą programu PowerShell za pomocą następującego polecenia:

Set-ItemProperty 'HKLM:\SOFTWARE\Microsoft\Windows\CurrentVersion\Internet Settings\WinHttp\' -Name EnableDefaultHTTP2 -Value 0

Zalecenia dotyczące serwera łącznika

- Optymalizowanie wydajności między łącznikiem a aplikacją. Fizycznie znajdź serwer łącznika w pobliżu serwerów aplikacji. Aby uzyskać więcej informacji, zobacz Optymalizowanie przepływu ruchu za pomocą serwera proxy aplikacji Firmy Microsoft Entra.

- Upewnij się, że serwer łącznika i serwery aplikacji internetowej znajdują się w tej samej domenie usługi Active Directory lub obejmują domeny zaufania. Posiadanie serwerów w tej samej domenie lub domenach zaufania jest wymagane do korzystania z logowania jednokrotnego (SSO) ze zintegrowanym uwierzytelnianiem systemu Windows (IWA) i ograniczone delegowanie Protokołu Kerberos (KCD). Jeśli serwer łącznika i serwery aplikacji internetowej znajdują się w różnych domenach usługi Active Directory, użyj delegowania opartego na zasobach na potrzeby logowania jednokrotnego. Aby uzyskać więcej informacji, zobacz KCD na potrzeby logowania jednokrotnego z serwerem proxy aplikacji.

Ostrzeżenie

Jeśli wdrożono serwer proxy ochrony haseł firmy Microsoft Entra, nie instaluj serwera proxy aplikacji Microsoft Entra i serwera proxy ochrony haseł firmy Microsoft na tym samym komputerze. Serwer proxy aplikacji Microsoft Entra i serwer proxy ochrony haseł firmy Microsoft instalują różne wersje usługi Microsoft Entra Połączenie Agent Updater. Te różne wersje są niezgodne podczas instalacji razem na tej samej maszynie.

Wymagania dotyczące protokołu Transport Layer Security (TLS)

Przed zainstalowaniem łącznika sieci prywatnej serwer łącznika systemu Windows musi mieć włączony protokół TLS 1.2.

Aby włączyć protokół TLS 1.2:

Ustaw klucze rejestru.

Windows Registry Editor Version 5.00 [HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecurityProviders\SCHANNEL\Protocols\TLS 1.2] [HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecurityProviders\SCHANNEL\Protocols\TLS 1.2\Client] "DisabledByDefault"=dword:00000000 "Enabled"=dword:00000001 [HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecurityProviders\SCHANNEL\Protocols\TLS 1.2\Server] "DisabledByDefault"=dword:00000000 "Enabled"=dword:00000001 [HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\.NETFramework\v4.0.30319] "SchUseStrongCrypto"=dword:00000001Uruchom ponownie serwer.

Uwaga

Firma Microsoft aktualizuje usługi platformy Azure w celu używania certyfikatów TLS z innego zestawu głównych urzędów certyfikacji (CA). Ta zmiana jest wprowadzana, ponieważ bieżące certyfikaty urzędu certyfikacji nie są zgodne z jednym z wymagań punktu odniesienia urzędu certyfikacji/forum przeglądarki. Aby uzyskać więcej informacji, zobacz Zmiany certyfikatów TLS platformy Azure.

Przygotowywanie środowiska lokalnego

Włącz komunikację z centrami danych firmy Microsoft, aby przygotować środowisko dla serwera proxy aplikacji Firmy Microsoft Entra. Łącznik musi wysyłać żądania HTTPS (TCP) do serwera proxy aplikacji. Typowy problem występuje, gdy zapora blokuje ruch sieciowy.

Ważne

Jeśli instalujesz łącznik dla chmury Azure Government, postępuj zgodnie z wymaganiami wstępnymi i krokami instalacji. Chmura Azure Government wymaga dostępu do innego zestawu adresów URL i dodatkowego parametru do uruchomienia instalacji.

Otwarte porty

Otwórz następujące porty dla ruchu wychodzącego.

| Numer portu | Używanie |

|---|---|

| 80 | Pobieranie list odwołania certyfikatów (CRL) podczas weryfikowania certyfikatu TLS/SSL |

| 443 | Cała komunikacja wychodząca z usługą serwera proxy aplikacji |

Jeśli zapora wymusza ruch odpowiednio dla użytkowników, którzy go generują, otwórz również porty 80 i 443 dla ruchu pochodzącego z usług systemu Windows działających jako usługi sieciowe.

Uwaga

Błędy występują, gdy występuje problem z siecią. Sprawdź, czy wymagane porty są otwarte. Aby uzyskać więcej informacji na temat rozwiązywania problemów związanych z błędami łącznika, zobacz Rozwiązywanie problemów z łącznikami.

Zezwalanie na dostęp do adresów URL

Zezwól na dostęp do następujących adresów URL:

| URL | Port | Używanie |

|---|---|---|

*.msappproxy.net *.servicebus.windows.net |

443/HTTPS |

Komunikacja między łącznikiem a usługą w chmurze serwera proxy aplikacji. |

crl3.digicert.com crl4.digicert.com ocsp.digicert.com crl.microsoft.com oneocsp.microsoft.com ocsp.msocsp.com |

80/HTTP |

Łącznik używa tych adresów URL do weryfikowania certyfikatów. |

login.windows.net secure.aadcdn.microsoftonline-p.com *.microsoftonline.com *.microsoftonline-p.com *.msauth.net *.msauthimages.net *.msecnd.net *.msftauth.net *.msftauthimages.net *.phonefactor.net enterpriseregistration.windows.net management.azure.com policykeyservice.dc.ad.msft.net ctldl.windowsupdate.com www.microsoft.com/pkiops |

443/HTTPS |

Łącznik używa tych adresów URL podczas procesu rejestracji. |

ctldl.windowsupdate.com www.microsoft.com/pkiops |

80/HTTP |

Łącznik używa tych adresów URL podczas procesu rejestracji. |

Zezwalaj na połączenia z adresami *.msappproxy.net, *.servicebus.windows.neti innymi adresami URL, jeśli zapora lub serwer proxy umożliwia konfigurowanie reguł dostępu na podstawie sufiksów domeny. Możesz też zezwolić na dostęp do zakresów adresów IP platformy Azure i tagów usługi — chmura publiczna. Zakresy adresów IP są aktualizowane co tydzień.

Ważne

Unikaj wszystkich wbudowanych inspekcji i kończenia komunikacji wychodzącej TLS między łącznikami sieci prywatnej firmy Microsoft i usługami proxy aplikacji Firmy Microsoft Entra.

System nazw domen (DNS) dla punktów końcowych serwera proxy aplikacji firmy Microsoft

Publiczne rekordy DNS dla punktów końcowych serwera proxy aplikacji Entra firmy Microsoft są łańcuchowymi rekordami CNAME wskazującymi rekord A. Skonfigurowanie rekordów w ten sposób zapewnia odporność na uszkodzenia i elastyczność. Łącznik sieci prywatnej firmy Microsoft Entra zawsze uzyskuje dostęp do nazw hostów przy użyciu sufiksów *.msappproxy.net domeny lub *.servicebus.windows.net. Jednak podczas rozpoznawania nazw rekordy CNAME mogą zawierać rekordy DNS z różnymi nazwami hostów i sufiksami. Ze względu na różnicę należy upewnić się, że urządzenie (w zależności od konfiguracji — serwer łącznika, zapora, wychodzący serwer proxy) może rozpoznać wszystkie rekordy w łańcuchu i zezwalać na połączenie z rozpoznanym adresem IP. Ponieważ rekordy DNS w łańcuchu mogą być zmieniane od czasu do czasu, nie możemy udostępnić żadnych rekordów DNS listy.

Instalowanie i rejestrowanie łącznika

Aby użyć serwera proxy aplikacji, zainstaluj łącznik na każdym serwerze z systemem Windows używanym z usługą serwera proxy aplikacji. Łącznik to agent, który zarządza połączeniem wychodzącym z lokalnych serwerów aplikacji do serwera proxy aplikacji w usłudze Microsoft Entra ID. Łącznik może być instalowany na serwerach z agentami uwierzytelniania, takimi jak Microsoft Entra Połączenie.

Aby zainstalować łącznik:

Zaloguj się do centrum administracyjnego firmy Microsoft Entra jako co najmniej Administracja istrator aplikacji.

Wybierz swoją nazwę użytkownika w prawym górnym rogu. Sprawdź, czy zalogowaliśmy się do katalogu korzystającego z serwera proxy aplikacji. Jeśli chcesz zmienić katalogi, wybierz pozycję Przełącz katalog i wybierz katalog korzystający z serwera proxy aplikacji.

Przejdź do strony Identity>Applications Enterprise Applications>Application Proxy( Serwer proxy aplikacji dla>przedsiębiorstw).

Wybierz pozycję Pobierz usługę łącznika.

Zapoznaj się z warunkami użytkowania usługi. Gdy wszystko będzie gotowe, wybierz pozycję Akceptuj warunki i pobierz.

W dolnej części okna wybierz pozycję Uruchom , aby zainstalować łącznik. Zostanie otwarty kreator instalacji.

Zainstaluj usługę, postępując zgodnie z instrukcjami w kreatorze. Po wyświetleniu monitu o zarejestrowanie łącznika za pomocą serwera proxy aplikacji dla dzierżawy firmy Microsoft Entra podaj poświadczenia administratora aplikacji.

- Jeśli konfiguracja zwiększonych zabezpieczeń programu IE jest ustawiona na Wł . w programie Internet Explorer (IE), ekran rejestracji nie jest widoczny. Aby uzyskać dostęp, wykonaj instrukcje podane w komunikacie o błędzie. Upewnij się, że konfiguracja zwiększonych zabezpieczeń programu Internet Explorer jest wyłączona.

Uwagi ogólne

Jeśli łącznik został już zainstalowany, zainstaluj go ponownie, aby pobrać najnowszą wersję. Aby wyświetlić informacje o poprzednich wersjach i zmianach, które zawierają, zobacz Serwer proxy aplikacji: historia wersji.

Jeśli zdecydujesz się mieć więcej niż jeden serwer z systemem Windows dla aplikacji lokalnych, musisz zainstalować i zarejestrować łącznik na każdym serwerze. Możesz tworzyć grupy łączników. Aby uzyskać więcej informacji, zobacz Grupy łączników.

W przypadku instalowania łączników w różnych regionach należy zoptymalizować ruch, wybierając najbliższy region usługi w chmurze serwera proxy aplikacji z każdą grupą łączników. Aby dowiedzieć się więcej, zobacz Optymalizowanie przepływu ruchu za pomocą serwera proxy aplikacji Firmy Microsoft Entra.

Jeśli twoja organizacja używa serwerów proxy do łączenia się z Internetem, musisz skonfigurować je na potrzeby serwera proxy aplikacji. Aby uzyskać więcej informacji, zobacz Work with existing on-premises proxy servers (Praca z istniejącymi lokalnymi serwerami proxy).

Aby uzyskać informacje o łącznikach, planowaniu pojemności i sposobie ich aktualności, zobacz Omówienie łączników sieci prywatnych firmy Microsoft Entra.

Sprawdzanie, czy łącznik został poprawnie zainstalowany i zarejestrowany

Możesz użyć centrum administracyjnego firmy Microsoft Entra lub serwera z systemem Windows, aby potwierdzić, że nowy łącznik został poprawnie zainstalowany. Aby uzyskać informacje na temat rozwiązywania problemów z serwerem proxy aplikacji, zobacz Debugowanie problemów z aplikacją serwera proxy aplikacji.

Weryfikowanie instalacji za pośrednictwem centrum administracyjnego firmy Microsoft Entra

Aby sprawdzić, czy łącznik został poprawnie zainstalowany i zarejestrowany:

Zaloguj się do centrum administracyjnego firmy Microsoft Entra jako co najmniej Administracja istrator aplikacji.

Wybierz swoją nazwę użytkownika w prawym górnym rogu. Sprawdź, czy zalogowaliśmy się do katalogu korzystającego z serwera proxy aplikacji. Jeśli chcesz zmienić katalogi, wybierz pozycję Przełącz katalog i wybierz katalog korzystający z serwera proxy aplikacji.

Przejdź do strony Identity>Applications Enterprise Applications>Application Proxy( Serwer proxy aplikacji dla>przedsiębiorstw).

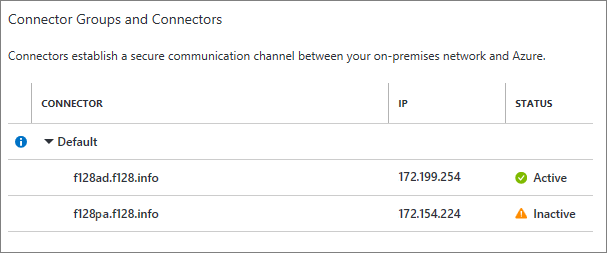

Sprawdź szczegóły łącznika. Łączniki powinny być domyślnie rozwinięte. Zielona ikona oznacza, że łącznik jest aktywny i może łączyć się z usługą. Jednak nawet jeśli etykieta jest zielona, problem z siecią nadal może uniemożliwić łącznikowi odbieranie komunikatów.

Aby uzyskać więcej pomocy dotyczącej instalowania łącznika, zobacz Problem z instalowaniem łącznika sieci prywatnej.

Weryfikowanie instalacji za pośrednictwem serwera z systemem Windows

Aby sprawdzić, czy łącznik został poprawnie zainstalowany i zarejestrowany:

Otwórz Menedżera usług systemu Windows, naciskając klawisz Windows i wprowadzając tekst services.msc.

Sprawdź, czy stan następujących dwóch usług ma wartość Działa.

- Łącznik sieci prywatnej firmy Microsoft Entra umożliwia łączność.

- Microsoft Entra private network connector Updater to automatyczna usługa aktualizacji. Sprawdza ona dostępność nowych wersji łącznika i aktualizuje go zgodnie z potrzebami.

Jeśli stan usług nie jest uruchomiony, kliknij prawym przyciskiem myszy, aby wybrać każdą usługę, a następnie wybierz polecenie Uruchom.

Dodawanie aplikacji lokalnej do identyfikatora Entra firmy Microsoft

Dodawanie aplikacji lokalnych do identyfikatora Entra firmy Microsoft.

Zaloguj się do centrum administracyjnego firmy Microsoft Entra jako co najmniej Administracja istrator aplikacji.

Przejdź do aplikacji dla przedsiębiorstw usługi Identity>Applications>.

Wybierz pozycję Nowa aplikacja.

Wybierz przycisk Dodaj aplikację lokalną, który zostanie wyświetlony w połowie strony w sekcji Aplikacje lokalne. Alternatywnie możesz wybrać pozycję Utwórz własną aplikację w górnej części strony, a następnie wybrać pozycję Konfiguruj serwer proxy aplikacji pod kątem bezpiecznego dostępu zdalnego do aplikacji lokalnej.

W sekcji Dodawanie własnej aplikacji lokalnej podaj następujące informacje o aplikacji:

Pole Opis Nazwa/nazwisko Nazwa aplikacji, która jest wyświetlana w Moje aplikacje i w centrum administracyjnym firmy Microsoft Entra. Tryb konserwacji Wybierz, czy chcesz włączyć tryb konserwacji i tymczasowo wyłączyć dostęp dla wszystkich użytkowników do aplikacji. Wewnętrzny adres URL Ten adres URL umożliwia dostęp do aplikacji w sieci prywatnej. Możesz wprowadzić określoną ścieżkę na serwerze zaplecza, która zostanie opublikowana, podczas gdy pozostała część serwera pozostanie nieopublikowana. W ten sposób możesz opublikować wiele lokacji jako różne aplikacje na tym samym serwerze, nadając im różne nazwy i reguły dostępu.

W przypadku publikowania ścieżki upewnij się, że zawiera ona wszystkie niezbędne obrazy, skrypty i arkusze stylów dla aplikacji. Na przykład jeśli lokalizacja aplikacji tohttps://yourapp/app, a lokalizacja używanych obrazów tohttps://yourapp/media, opublikuj elementhttps://yourapp/jako ścieżkę. Wewnętrzny adres URL nie musi być stroną docelową widoczną dla użytkowników. Aby uzyskać więcej informacji, zobacz Set a custom home page for published apps (Ustawianie niestandardowej strony głównej dla opublikowanych aplikacji).Zewnętrzny adres URL Ten adres umożliwia użytkownikom dostęp do aplikacji spoza sieci. Jeśli nie chcesz używać domyślnej domeny serwera proxy aplikacji, przeczytaj o domenach niestandardowych na serwerze proxy aplikacji Firmy Microsoft Entra. Wstępne uwierzytelnianie Jak serwer proxy aplikacji weryfikuje użytkowników przed udzieleniem im dostępu do aplikacji.

Microsoft Entra ID — serwer proxy aplikacji przekierowuje użytkowników do logowania się przy użyciu identyfikatora Entra firmy Microsoft, który uwierzytelnia swoje uprawnienia do katalogu i aplikacji. Zalecamy zachowanie tej opcji jako domyślnej, aby można było korzystać z funkcji zabezpieczeń firmy Microsoft Entra, takich jak dostęp warunkowy i uwierzytelnianie wieloskładnikowe. Identyfikator Entra firmy Microsoft jest wymagany do monitorowania aplikacji za pomocą Microsoft Defender dla Chmury Apps.

Przekazywanie — użytkownicy nie muszą uwierzytelniać się względem identyfikatora Entra firmy Microsoft w celu uzyskania dostępu do aplikacji. Można jednak na zapleczu skonfigurować wymagania dotyczące uwierzytelniania.Grupa łączników Łączniki umożliwiają przetwarzanie zdalnego dostępu do aplikacji, a grupy łączników pozwalają klasyfikować łączniki i aplikacje według regionu, sieci lub przeznaczenia. Jeśli nie masz jeszcze żadnych grup łączników, Twoja aplikacja zostanie przypisana do grupy Domyślne.

Jeśli nawiązywanie połączeń w aplikacji odbywa się za pomocą elementów WebSocket, wszystkie łączniki w grupie muszą być w wersji 1.5.612.0 lub nowszej.W razie potrzeby skonfiguruj dodatkowe ustawienia. W przypadku większości aplikacji należy pozostawić domyślne wartości tych ustawień.

Pole opis Limit czasu aplikacji zaplecza Opcję tę ustaw na wartość Długi tylko wtedy, gdy uwierzytelnianie aplikacji i łączenie się z nią trwa długo. Domyślnie limit czasu aplikacji zaplecza wynosi 85 sekund. Po ustawieniu zbyt długiego limitu czasu zaplecza zostanie zwiększony do 180 sekund. Użyj pliku cookie tylko HTTP Wybierz, aby pliki cookie serwera proxy aplikacji zawierały flagę HTTPOnly w nagłówku odpowiedzi HTTP. W przypadku korzystania z usług pulpitu zdalnego zachowaj opcję niezaznaczone. Używaj trwałego pliku cookie Pozostaw opcję niezaznaczone. To ustawienie jest używane tylko dla aplikacji, które nie mogą udostępniać plików cookie między procesami. Aby uzyskać więcej informacji na temat ustawień plików cookie, zobacz Ustawienia plików cookie na potrzeby uzyskiwania dostępu do aplikacji lokalnych w usłudze Microsoft Entra ID. Przekształć adresy URL w nagłówkach Zachowaj wybraną opcję, chyba że aplikacja wymaga oryginalnego nagłówka hosta w żądaniu uwierzytelniania. Przekształć adresy URL w treści aplikacji Nie wybieraj opcji, chyba że linki HTML są zakodowane na stałe w innych aplikacjach lokalnych i nie używają domen niestandardowych. Aby uzyskać więcej informacji, zobacz Łączenie tłumaczenia z serwerem proxy aplikacji.

Wybierz, czy planujesz monitorować tę aplikację za pomocą usługi Microsoft Defender dla Chmury Apps. Aby uzyskać więcej informacji, zobacz Configure real-time application access monitoring with Microsoft Defender dla Chmury Apps and Microsoft Entra ID (Konfigurowanie monitorowania dostępu aplikacji w czasie rzeczywistym za pomocą Microsoft Defender dla Chmury Apps i Microsoft Entra ID).Weryfikowanie certyfikatu TLS/SSL zaplecza Wybierz, aby włączyć weryfikację certyfikatu TLS/SSL zaplecza dla aplikacji. Wybierz Dodaj.

Testowanie aplikacji

Wszystko jest gotowe do sprawdzenia, czy aplikacja została dodana poprawnie. W poniższych krokach dodasz konto użytkownika do aplikacji i spróbuj zalogować się.

Dodawanie użytkownika testowego

Przed dodaniem użytkownika do aplikacji sprawdź, czy konto użytkownika ma już uprawnienia dostępu do aplikacji z sieci firmowej.

Aby dodać użytkownika testowego:

- Wybierz pozycję Aplikacje dla przedsiębiorstw, a następnie wybierz aplikację, którą chcesz przetestować.

- Wybierz pozycję Wprowadzenie, a następnie wybierz pozycję Przypisz użytkownika do testowania.

- W obszarze Użytkownicy i grupy wybierz pozycję Dodaj użytkownika.

- W obszarze Dodaj przypisanie wybierz pozycję Użytkownicy i grupy. Zostanie wyświetlona sekcja User and groups (Użytkownicy i grupy ).

- Wybierz konto, które chcesz dodać.

- Wybierz pozycję Wybierz, a następnie wybierz pozycję Przypisz.

Testowanie logowania

Aby przetestować uwierzytelnianie w aplikacji:

- W aplikacji, którą chcesz przetestować, wybierz pozycję Serwer proxy aplikacji.

- W górnej części strony wybierz pozycję Testuj aplikację , aby uruchomić test w aplikacji i sprawdzić, czy nie występują problemy z konfiguracją.

- Najpierw uruchom aplikację, aby przetestować logowanie do aplikacji, a następnie pobierz raport diagnostyczny, aby przejrzeć wskazówki dotyczące rozwiązywania wykrytych problemów.

Aby uzyskać informacje na temat rozwiązywania problemów, zobacz Rozwiązywanie problemów z serwerem proxy aplikacji i komunikatów o błędach.

Czyszczenie zasobów

Nie zapomnij usunąć żadnych zasobów utworzonych w tym samouczku po zakończeniu pracy.

Rozwiązywanie problemów

Dowiedz się więcej o typowych problemach i sposobach ich rozwiązywania.

Tworzenie aplikacji/ustawianie adresów URL

Sprawdź szczegóły błędu, aby uzyskać informacje i sugestie dotyczące sposobu naprawiania aplikacji. Większość komunikatów o błędach zawiera sugerowaną poprawkę. Aby uniknąć typowych błędów, sprawdź:

- Jesteś administratorem z uprawnieniami do tworzenia aplikacji serwera proxy aplikacji

- Wewnętrzny adres URL jest unikatowy

- Zewnętrzny adres URL jest unikatowy

- Adresy URL zaczynają się od protokołu HTTP lub https i kończą się ciągiem "/"

- Adres URL powinien być nazwą domeny, a nie adresem IP

Podczas tworzenia aplikacji powinien zostać wyświetlony komunikat o błędzie w prawym górnym rogu. Możesz również wybrać ikonę powiadomienia, aby wyświetlić komunikaty o błędach.

Konfigurowanie łączników/grup łączników

Jeśli masz trudności z konfigurowaniem aplikacji z powodu ostrzeżenia o łącznikach i grupach łączników, zobacz instrukcje dotyczące włączania serwera proxy aplikacji, aby uzyskać szczegółowe informacje na temat pobierania łączników. Jeśli chcesz dowiedzieć się więcej o łącznikach, zapoznaj się z dokumentacją łączników.

Jeśli łączniki są nieaktywne, nie mogą nawiązać połączenia z usługą. Często ze względu na to, że wszystkie wymagane porty nie są otwarte. Aby wyświetlić listę wymaganych portów, zobacz sekcję wymagań wstępnych dokumentacji dotyczącej włączania serwera proxy aplikacji.

Przekazywanie certyfikatów dla domen niestandardowych

Domeny niestandardowe umożliwiają określenie domeny zewnętrznych adresów URL. Aby używać domen niestandardowych, należy przekazać certyfikat dla tej domeny. Aby uzyskać informacje na temat używania domen niestandardowych i certyfikatów, zobacz Praca z domenami niestandardowymi w serwerze proxy aplikacji firmy Microsoft Entra.

Jeśli występują problemy z przekazywaniem certyfikatu, poszukaj komunikatów o błędach w portalu, aby uzyskać dodatkowe informacje na temat problemu z certyfikatem. Typowe problemy z certyfikatami obejmują:

- Wygasły certyfikat

- Certyfikat jest z podpisem własnym

- Brak klucza prywatnego certyfikatu

Komunikat o błędzie jest wyświetlany w prawym górnym rogu podczas próby przekazania certyfikatu. Możesz również wybrać ikonę powiadomienia, aby wyświetlić komunikaty o błędach.