Co to są dzienniki logowania w usłudze Microsoft Entra?

Firma Microsoft Entra rejestruje wszystkie logowania do dzierżawy platformy Azure, która obejmuje wewnętrzne aplikacje i zasoby. Jako administrator IT musisz wiedzieć, jakie wartości w dziennikach logowania oznaczają, aby można było poprawnie interpretować wartości dziennika.

Przeglądanie błędów i wzorców logowania zapewnia cenny wgląd w sposób, w jaki użytkownicy uzyskują dostęp do aplikacji i usług. Dzienniki logowania udostępniane przez identyfikator entra firmy Microsoft to zaawansowany typ dziennika aktywności, który można analizować. W tym artykule wyjaśniono, jak uzyskać dostęp do dzienników logowania i korzystać z tych dzienników.

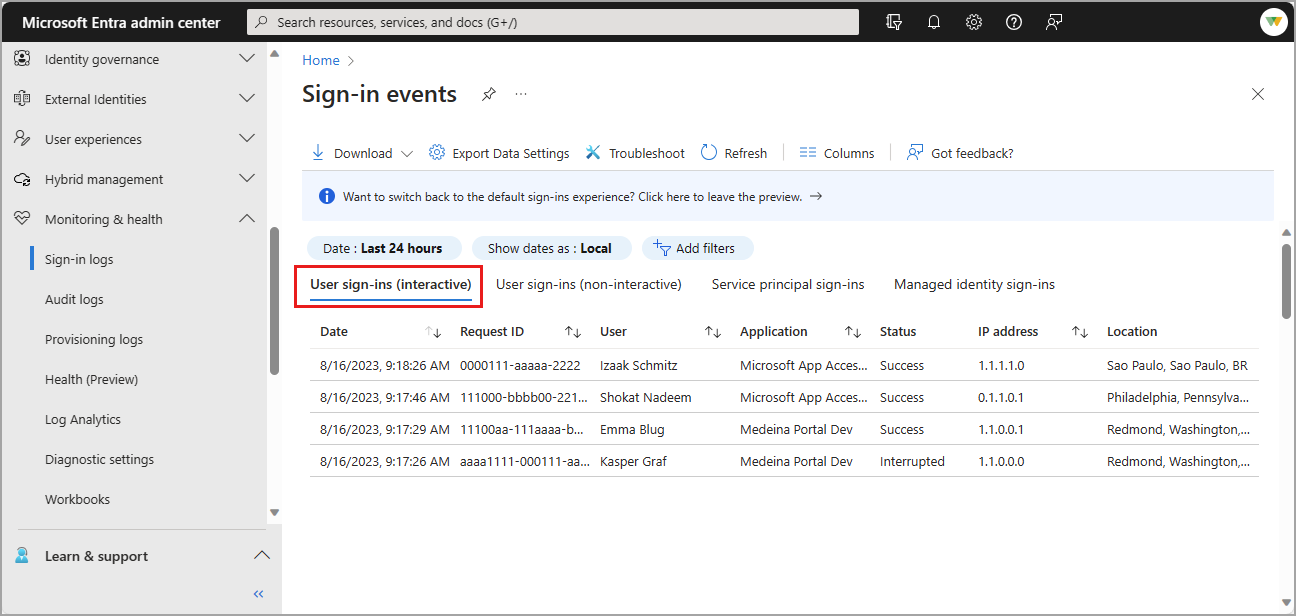

Widok podglądu dzienników logowania obejmuje interaktywne i nieinterakcyjne logowania użytkowników, a także jednostki usługi i logowania tożsamości zarządzanej. Nadal można wyświetlić klasyczne dzienniki logowania, które obejmują tylko logowania interakcyjne.

Dostępne są również dwa inne dzienniki aktywności, które ułatwiają monitorowanie kondycji dzierżawy:

- Inspekcja — informacje o zmianach zastosowanych do dzierżawy, takich jak zarządzanie użytkownikami i grupami lub aktualizacje zastosowane do zasobów dzierżawy.

- Aprowizowanie — działania wykonywane przez usługę aprowizacji, takie jak tworzenie grupy w usłudze ServiceNow lub użytkownik zaimportowany z produktu Workday.

Co można zrobić za pomocą dzienników logowania?

Możesz użyć dzienników logowania, aby odpowiedzieć na pytania, takie jak:

- Ilu użytkowników zalogowało się do określonej aplikacji w tym tygodniu?

- Ile nieudanych prób logowania wystąpiło w ciągu ostatnich 24 godzin?

- Czy użytkownicy logują się z określonych przeglądarek lub systemów operacyjnych?

- Do których zasobów platformy Azure uzyskuje się dostęp za pomocą tożsamości zarządzanych i jednostek usługi?

Możesz również opisać działanie skojarzone z żądaniem logowania, identyfikując następujące szczegóły:

- KtoTo — tożsamość (użytkownik) wykonująca logowanie.

- Instrukcje — klient (aplikacja) używany do logowania.

- Co — element docelowy (zasób) uzyskiwany przez tożsamość.

Jakie są typy dzienników logowania?

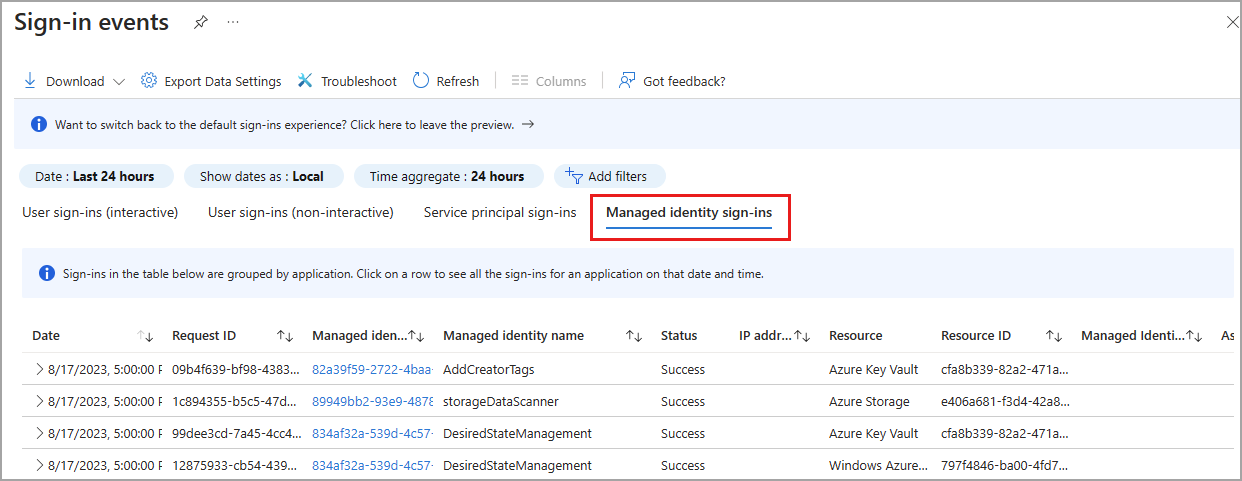

W podglądzie dzienników logowania dostępne są cztery typy dzienników:

- Logowanie interakcyjne użytkownika

- Logowania użytkowników nieinterakcyjnych

- Logowania jednostki usługi

- Logowania tożsamości zarządzanej

Dzienniki logowania klasycznego obejmują tylko logowania interakcyjne użytkownika.

Uwaga

Wpisy w dziennikach logowania są generowane przez system i nie można ich zmienić ani usunąć.

Logowanie interakcyjne użytkownika

Logowania interakcyjne są wykonywane przez użytkownika. Zapewniają one współczynnik uwierzytelniania identyfikatorowi Entra firmy Microsoft. Ten czynnik uwierzytelniania może również współdziałać z aplikacją pomocnika, taką jak aplikacja Microsoft Authenticator. Użytkownicy mogą udostępniać hasła, odpowiedzi na wyzwania uwierzytelniania wieloskładnikowego, czynniki biometryczne lub kody QR do identyfikatora Entra firmy Microsoft lub aplikacji pomocniczej. Ten dziennik zawiera również federacyjne logowania od dostawców tożsamości, którzy są federacyjni do identyfikatora Entra firmy Microsoft.

Rozmiar raportu: małe przykłady:

- Użytkownik udostępnia nazwę użytkownika i hasło na ekranie logowania firmy Microsoft Entra.

- Użytkownik przechodzi wyzwanie uwierzytelniania wieloskładnikowego wiadomości SMS.

- Użytkownik udostępnia gest biometryczny umożliwiający odblokowanie komputera z systemem Windows przy użyciu Windows Hello dla firm.

- Użytkownik jest federacyjny z identyfikatorem Entra firmy Microsoft z asercją SAML usług AD FS.

Oprócz pól domyślnych dziennik logowania interakcyjnego zawiera również następujące informacje:

- Lokalizacja logowania

- Czy zastosowano dostęp warunkowy

Znane ograniczenia

Logowania nieinterakcyjne w dziennikach logowania interakcyjnego

Wcześniej niektóre logowania nieinterakcyjne z klientów programu Microsoft Exchange zostały uwzględnione w dzienniku logowania interakcyjnego użytkownika w celu uzyskania lepszej widoczności. Ta zwiększona widoczność była konieczna przed wprowadzeniem dzienników logowania użytkownika nieinterakcyjnego w listopadzie 2020 r. Należy jednak pamiętać, że niektóre logowania nieinterakcyjne, takie jak te korzystające z kluczy FIDO2, mogą być nadal oznaczone jako interaktywne ze względu na sposób konfiguracji systemu przed wprowadzeniem oddzielnych dzienników nieinterakcyjnych. Te logowania mogą wyświetlać interaktywne szczegóły, takie jak typ poświadczeń klienta i informacje o przeglądarce, mimo że są technicznie nieinterakcyjne logowania.

Logowania przekazywane

Identyfikator entra firmy Microsoft wystawia tokeny na potrzeby uwierzytelniania i autoryzacji. W niektórych sytuacjach użytkownik zalogowany do dzierżawy firmy Contoso może spróbować uzyskać dostęp do zasobów w dzierżawie firmy Fabrikam, gdzie nie ma dostępu. Token bez autoryzacji nazywany tokenem przekazywania jest wystawiany dzierżawie firmy Fabrikam. Token przekazywania nie zezwala użytkownikowi na dostęp do żadnych zasobów.

Podczas przeglądania dzienników w tej sytuacji dzienniki logowania dla dzierżawy głównej (w tym scenariuszu contoso) nie pokazują próby logowania, ponieważ token nie został oceniony względem zasad dzierżawy macierzystej. Token logowania był używany tylko do wyświetlania odpowiedniego komunikatu o błędzie. Nie zobaczysz próby logowania w dziennikach dzierżawy macierzystej.

Logowania jednostki usługi tylko dla aplikacji

Dzienniki logowania jednostki usługi nie obejmują działań logowania tylko do aplikacji. Ten typ działania występuje, gdy aplikacje innych firm uzyskują tokeny dla wewnętrznego zadania firmy Microsoft, w którym nie ma żadnego kierunku ani kontekstu od użytkownika. Wykluczamy te dzienniki, więc nie płacisz za dzienniki związane z wewnętrznymi tokenami firmy Microsoft w dzierżawie.

W przypadku routingu MicrosoftGraphActivityLogs do tego samego obszaru roboczego usługi Log Analytics możesz zidentyfikować zdarzenia programu Microsoft Graph, które nie są skorelowane z SignInLogs logowaniem jednostki usługi. Ta integracja umożliwia krzyżowe odwołanie do tokenu wystawionego dla wywołania interfejsu API programu Microsoft Graph przy użyciu działania logowania. Dzienniki UniqueTokenIdentifier logowania i SignInActivityId dzienniki aktywności programu Microsoft Graph nie będą dostępne w dziennikach logowania jednostki usługi.

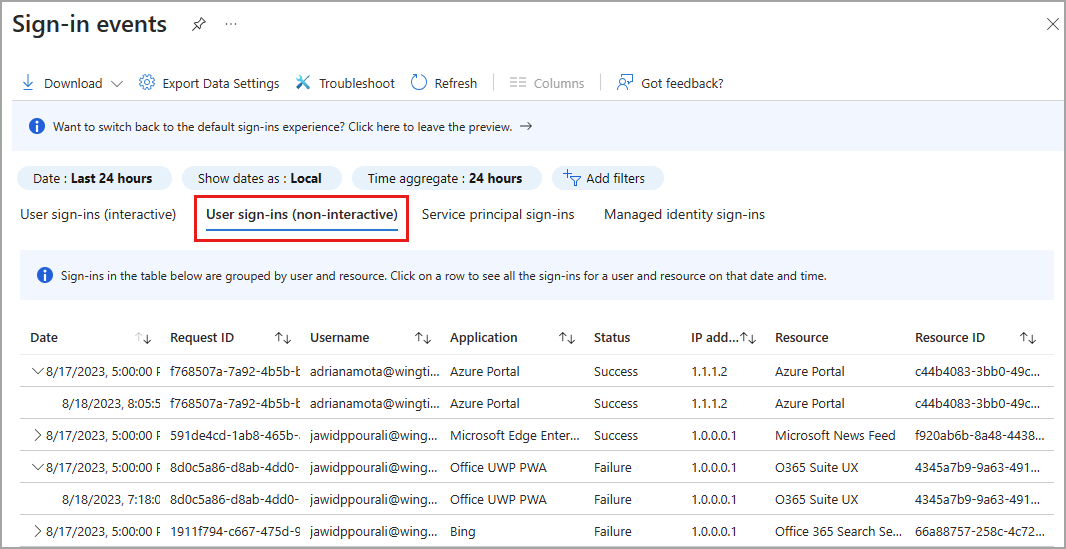

Logowania użytkowników nieinterakcyjnych

Logowania nieinterakcyjne są wykonywane w imieniu użytkownika. Te delegowane logowania były wykonywane przez aplikację kliencką lub składniki systemu operacyjnego w imieniu użytkownika i nie wymagają od użytkownika podania współczynnika uwierzytelniania. Zamiast tego identyfikator Entra firmy Microsoft rozpoznaje, kiedy token użytkownika musi zostać odświeżony i robi to w tle bez przerywania sesji użytkownika. Ogólnie rzecz biorąc, użytkownik postrzega te logowania jako wykonywane w tle.

Rozmiar raportu: duże przykłady:

- Aplikacja kliencka używa tokenu odświeżania OAuth 2.0 w celu uzyskania tokenu dostępu.

- Klient używa kodu autoryzacji OAuth 2.0 w celu uzyskania tokenu dostępu i tokenu odświeżania.

- Użytkownik wykonuje logowanie jednokrotne (SSO) do aplikacji internetowej lub windows na komputerze dołączonym do firmy Microsoft Entra (bez podawania czynnika uwierzytelniania lub interakcji z monitem firmy Microsoft Entra).

- Użytkownik loguje się do drugiej aplikacja pakietu Office firmy Microsoft podczas sesji na urządzeniu przenośnym przy użyciu identyfikatorów FOCI (rodzina identyfikatorów klientów).

Oprócz pól domyślnych dziennik logowania nieinterakcyjnego pokazuje również:

- Identyfikator zasobu

- Liczba pogrupowanych logowanych

Nie można dostosować pól wyświetlanych w tym raporcie.

Aby ułatwić szyfrowanie danych, zdarzenia logowania nieinterakcyjnego są grupowane. Klienci często tworzą wiele nieinterakcyjnych logów w imieniu tego samego użytkownika w krótkim czasie. Logowania nieinterakcyjne mają te same cechy, z wyjątkiem czasu próby zalogowania. Na przykład klient może uzyskać token dostępu raz na godzinę w imieniu użytkownika. Jeśli stan użytkownika lub klienta nie ulegnie zmianie, adres IP, zasób i wszystkie inne informacje są takie same dla każdego żądania tokenu dostępu. Jedynym stanem, który się zmienia, jest data i godzina logowania.

Gdy firma Microsoft Entra rejestruje wiele logowań, które są identyczne niż godzina i data, te logowania pochodzą z tej samej jednostki i są agregowane w jeden wiersz. Wiersz z wieloma identycznymi logowaniami (z wyjątkiem wystawionej daty i godziny) ma wartość większą niż jedną w kolumnie #logowania . Te zagregowane logowania mogą również wydawać się mieć te same sygnatury czasowe. Filtr agregacji czas może mieć wartość 1 godziny, 6 godzin lub 24 godziny. Możesz rozwinąć wiersz, aby wyświetlić wszystkie różne logowania i ich różne sygnatury czasowe.

Logowania są agregowane w użytkownikach nieinterakcyjnych, gdy następujące dane są zgodne:

- Aplikacja

- Użytkownika

- Adres IP

- Status

- Identyfikator zasobu

Uwaga

Adres IP nieinterakcyjnych logów wykonywanych przez poufnych klientów nie jest zgodny z rzeczywistym źródłowym adresem IP, z którego pochodzi żądanie tokenu odświeżania. Zamiast tego pokazuje oryginalny adres IP używany do oryginalnego wystawiania tokenu.

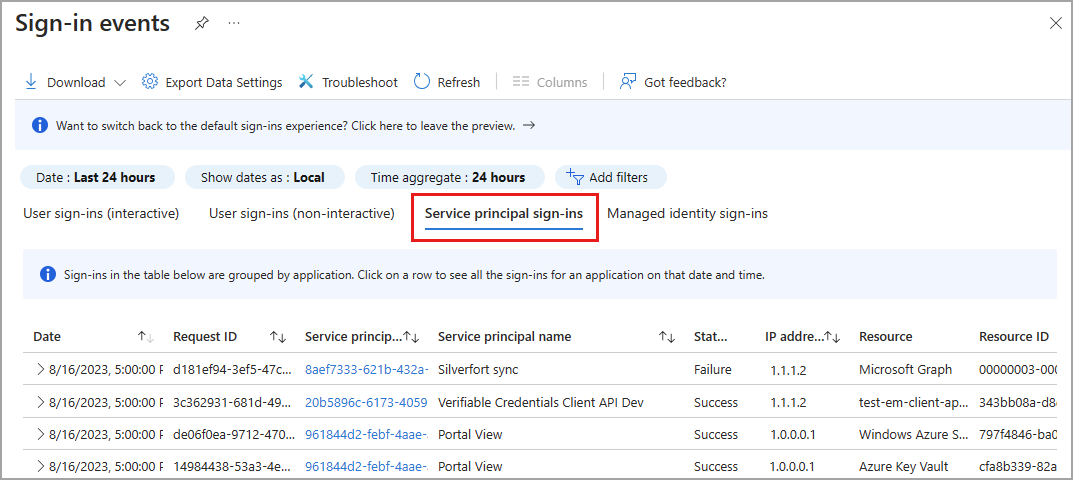

Logowania jednostki usługi

W przeciwieństwie do interakcyjnych i nieinterakcyjnych logów użytkownika logowania jednostki usługi nie obejmują użytkownika. Zamiast tego są one logowane przez dowolne konto inne niż użytkownik, takie jak aplikacje lub jednostki usługi (z wyjątkiem logowania tożsamości zarządzanej, które są uwzględnione tylko w dzienniku logowania tożsamości zarządzanej). W tych logowaniach aplikacja lub usługa udostępnia własne poświadczenia, takie jak certyfikat lub wpis tajny aplikacji w celu uwierzytelniania zasobów lub uzyskiwania do nich dostępu.

Rozmiar raportu: duże przykłady:

- Jednostka usługi używa certyfikatu do uwierzytelniania i uzyskiwania dostępu do programu Microsoft Graph.

- Aplikacja używa wpisu tajnego klienta do uwierzytelniania w przepływie poświadczeń klienta OAuth.

Nie można dostosować pól wyświetlanych w tym raporcie.

Aby ułatwić szyfrowanie danych w dziennikach logowania jednostki usługi, są grupowane zdarzenia logowania jednostki usługi. Logowania z tej samej jednostki w tych samych warunkach są agregowane w jeden wiersz. Możesz rozwinąć wiersz, aby wyświetlić wszystkie różne logowania i ich różne sygnatury czasowe. Logowania są agregowane w raporcie jednostki usługi, gdy następujące dane są zgodne:

- Nazwa główna usługi lub identyfikator

- Status

- Adres IP

- Nazwa zasobu lub identyfikator

Logowania tożsamości zarządzanej

Tożsamości zarządzane dla logowania do zasobów platformy Azure to logowania, które zostały wykonane przez zasoby, które mają swoje wpisy tajne zarządzane przez platformę Azure w celu uproszczenia zarządzania poświadczeniami. Maszyna wirtualna z poświadczeniami zarządzanymi używa identyfikatora Entra firmy Microsoft, aby uzyskać token dostępu.

Rozmiar raportu: małe przykłady:

Nie można dostosować pól wyświetlanych w tym raporcie.

Aby ułatwić szyfrowanie danych, tożsamości zarządzane dla dzienników logowania zasobów platformy Azure są grupowane nieinterakcyjne zdarzenia logowania. Logowania z tej samej jednostki są agregowane w jeden wiersz. Możesz rozwinąć wiersz, aby wyświetlić wszystkie różne logowania i ich różne sygnatury czasowe. Logowania są agregowane w raporcie tożsamości zarządzanych, gdy wszystkie następujące dane są zgodne:

- Nazwa lub identyfikator tożsamości zarządzanej

- Status

- Nazwa zasobu lub identyfikator

Wybierz element w widoku listy, aby wyświetlić wszystkie logowania pogrupowane w węźle. Wybierz element pogrupowany, aby wyświetlić wszystkie szczegóły logowania.

Dane logowania używane przez inne usługi

Dane logowania są używane przez kilka usług na platformie Azure, aby monitorować ryzykowne logowania, zapewniać wgląd w użycie aplikacji i nie tylko.

Ochrona tożsamości Microsoft Entra

Wizualizacja danych dziennika logowania związana z ryzykownym logowaniem jest dostępna w przeglądzie Ochrona tożsamości Microsoft Entra, w którym są używane następujące dane:

- Ryzykowni użytkownicy

- Ryzykowne logowania użytkowników

- Ryzykowne tożsamości obciążeń

Aby uzyskać więcej informacji na temat narzędzi Ochrona tożsamości Microsoft Entra, zobacz omówienie Ochrona tożsamości Microsoft Entra.

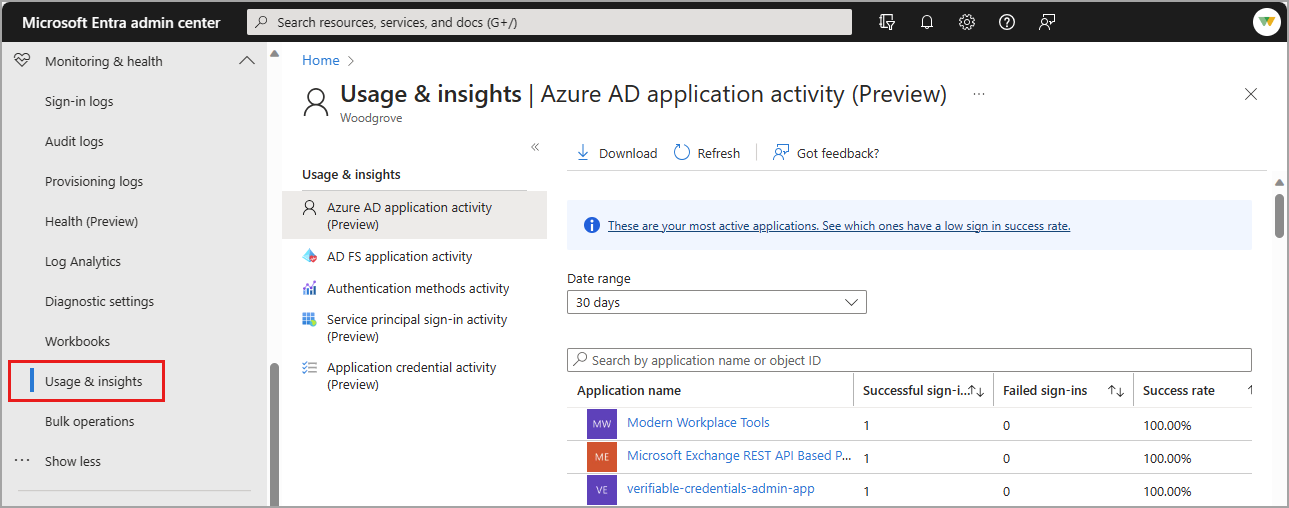

Użycie i szczegółowe informacje firmy Microsoft

Aby wyświetlić dane logowania specyficzne dla aplikacji, przejdź do strony Microsoft Entra ID Monitoring health Usage Insights (Szczegółowe informacje o kondycji & monitorowania & kondycji>monitorowania identyfikatorów>firmy Microsoft). Te raporty zapewniają bliższe przyjrzenie się logowaniu dla działań aplikacji Firmy Microsoft Entra i działań aplikacji usług AD FS. Aby uzyskać więcej informacji, zobacz Microsoft Entra Usage insights (Szczegółowe informacje o użyciu & firmy Microsoft).

Istnieje kilka raportów dostępnych w artykule Szczegółowe informacje o użyciu&. Niektóre z tych raportów są dostępne w wersji zapoznawczej.

- Działanie aplikacji Microsoft Entra (wersja zapoznawcza)

- Działanie aplikacji usług AD FS

- Działanie metod uwierzytelniania

- Działanie logowania jednostki usługi (wersja zapoznawcza)

- Działanie poświadczeń aplikacji (wersja zapoznawcza)

Dzienniki aktywności platformy Microsoft 365

Dzienniki aktywności platformy Microsoft 365 można wyświetlić w Centrum administracyjne platformy Microsoft 365. Działania platformy Microsoft 365 i dzienniki aktywności firmy Microsoft Entra współdzielą znaczną liczbę zasobów katalogu. Tylko Centrum administracyjne platformy Microsoft 365 zapewnia pełny widok dzienników aktywności platformy Microsoft 365.

Dostęp do dzienników aktywności platformy Microsoft 365 można uzyskać programowo przy użyciu interfejsów API zarządzania usługi Office 365.