Samouczek: integracja logowania jednokrotnego firmy Microsoft z oprogramowaniem SAP NetWeaver

Z tego samouczka dowiesz się, jak zintegrować oprogramowanie SAP NetWeaver z identyfikatorem Microsoft Entra ID. Po zintegrowaniu oprogramowania SAP NetWeaver z identyfikatorem Entra firmy Microsoft można wykonywać następujące czynności:

- Kontroluj w usłudze Microsoft Entra ID, kto ma dostęp do oprogramowania SAP NetWeaver.

- Zezwalaj swoim użytkownikom na automatyczne logowanie do oprogramowania SAP NetWeaver przy użyciu kont Microsoft Entra.

- Zarządzaj kontami w jednej centralnej lokalizacji.

Wymagania wstępne

Do rozpoczęcia pracy potrzebne są następujące elementy:

- Subskrypcja firmy Microsoft Entra. Jeśli nie masz subskrypcji, możesz uzyskać bezpłatne konto.

- Subskrypcja aplikacji SAP NetWeaver z obsługą logowania jednokrotnego.

- Oprogramowanie SAP NetWeaver w wersji co najmniej 7.20

Opis scenariusza

- Oprogramowanie SAP NetWeaver obsługuje logowanie jednokrotne inicjowane przez dostawcę usług SAML i OAuth. W tym samouczku skonfigurujesz i przetestujesz logowanie jednokrotne firmy Microsoft w środowisku testowym.

Uwaga

Identyfikator tej aplikacji jest stałą wartością ciągu, więc w jednej dzierżawie można skonfigurować tylko jedno wystąpienie.

Uwaga

Skonfiguruj aplikację w języku SAML lub OAuth zgodnie z wymaganiami organizacji.

Dodawanie oprogramowania SAP NetWeaver z galerii

Aby skonfigurować integrację oprogramowania SAP NetWeaver z programem Microsoft Entra ID, należy dodać oprogramowanie SAP NetWeaver z galerii do listy zarządzanych aplikacji SaaS.

- Zaloguj się do centrum administracyjnego firmy Microsoft Entra jako co najmniej Administracja istrator aplikacji w chmurze.

- Przejdź do sekcji Identity Applications Enterprise applications>New application (Aplikacje dla przedsiębiorstw w aplikacji> dla>przedsiębiorstw).

- W sekcji Dodawanie z galerii wpisz SAP NetWeaver w polu wyszukiwania.

- Wybierz pozycję SAP NetWeaver z panelu wyników, a następnie dodaj aplikację. Zaczekaj kilka sekund na dodanie aplikacji do dzierżawy.

Alternatywnie można również użyć Kreatora konfiguracji aplikacji dla przedsiębiorstw. W tym kreatorze możesz dodać aplikację do dzierżawy, dodać użytkowników/grupy do aplikacji, przypisać role, a także przejść przez konfigurację logowania jednokrotnego. Dowiedz się więcej o kreatorach platformy Microsoft 365.

Konfigurowanie i testowanie logowania jednokrotnego microsoft Entra dla oprogramowania SAP NetWeaver

Konfigurowanie i testowanie logowania jednokrotnego microsoft Entra z oprogramowaniem SAP NetWeaver przy użyciu użytkownika testowego O nazwie B.Simon. Aby logowanie jednokrotne działało, należy ustanowić relację połączenia między użytkownikiem firmy Microsoft Entra i powiązanym użytkownikiem oprogramowania SAP NetWeaver.

Aby skonfigurować i przetestować logowanie jednokrotne firmy Microsoft z oprogramowaniem SAP NetWeaver, wykonaj następujące kroki:

- Skonfiguruj logowanie jednokrotne microsoft Entra, aby umożliwić użytkownikom korzystanie z tej funkcji.

- Tworzenie użytkownika testowego aplikacji Microsoft Entra w celu przetestowania logowania jednokrotnego firmy Microsoft Entra z aplikacją B.Simon.

- Przypisz użytkownika testowego aplikacji Microsoft Entra, aby umożliwić aplikacji B.Simon korzystanie z logowania jednokrotnego firmy Microsoft Entra.

- Skonfiguruj oprogramowanie SAP NetWeaver przy użyciu protokołu SAML , aby skonfigurować ustawienia logowania jednokrotnego po stronie aplikacji.

- Utwórz użytkownika testowego oprogramowania SAP NetWeaver, aby mieć w oprogramowaniu SAP NetWeaver odpowiednik użytkownika B.Simon połączony z reprezentacją użytkownika w usłudze Microsoft Entra.

- Przetestuj logowanie jednokrotne , aby sprawdzić, czy konfiguracja działa.

- Skonfiguruj oprogramowanie SAP NetWeaver dla protokołu OAuth, aby skonfigurować ustawienia protokołu OAuth po stronie aplikacji.

Konfigurowanie logowania jednokrotnego firmy Microsoft

W tej sekcji włączysz logowanie jednokrotne firmy Microsoft Entra.

Aby skonfigurować logowanie jednokrotne firmy Microsoft w oprogramowaniu SAP NetWeaver, wykonaj następujące kroki:

Otwórz nowe okno przeglądarki internetowej i zaloguj się do firmowej witryny oprogramowania SAP NetWeaver jako administrator

Upewnij się, że usługi http i https są aktywne i że w kodzie transakcji SMICM są przypisane odpowiednie porty.

Zaloguj się do klienta biznesowego oprogramowania SAP System (T01), w którym wymagane jest logowanie jednokrotne i aktywuj zarządzanie sesjami zabezpieczeń HTTP.

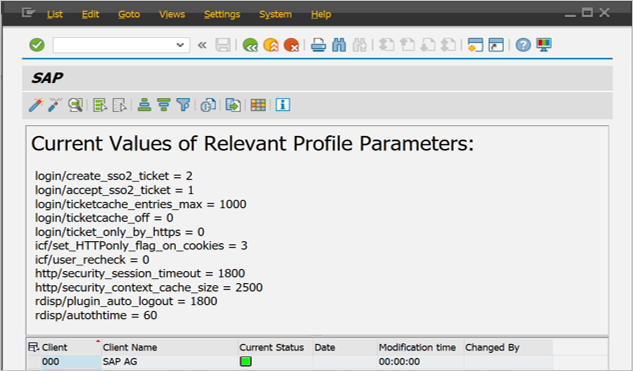

Przejdź do sekcji SICF_SESSIONS kodu transakcji. Pokazuje ona wszystkie odpowiednie parametry profilu z bieżącymi wartościami. Wyglądają one podobnie do poniższych:-

login/create_sso2_ticket = 2 login/accept_sso2_ticket = 1 login/ticketcache_entries_max = 1000 login/ticketcache_off = 0 login/ticket_only_by_https = 0 icf/set_HTTPonly_flag_on_cookies = 3 icf/user_recheck = 0 http/security_session_timeout = 1800 http/security_context_cache_size = 2500 rdisp/plugin_auto_logout = 1800 rdisp/autothtime = 60Uwaga

Dostosuj te parametry zgodnie z wymaganiami organizacji — powyższe parametry są tu podane jedynie jako przykład.

W razie potrzeby dostosuj parametry, w wystąpieniu/domyślnym profilu systemu SAP i uruchom ponownie system SAP.

Kliknij dwukrotnie odpowiedniego klienta, aby włączyć sesję zabezpieczeń HTTP.

Aktywuj poniższe usługi SICF:

/sap/public/bc/sec/saml2 /sap/public/bc/sec/cdc_ext_service /sap/bc/webdynpro/sap/saml2 /sap/bc/webdynpro/sap/sec_diag_tool (This is only to enable / disable trace)

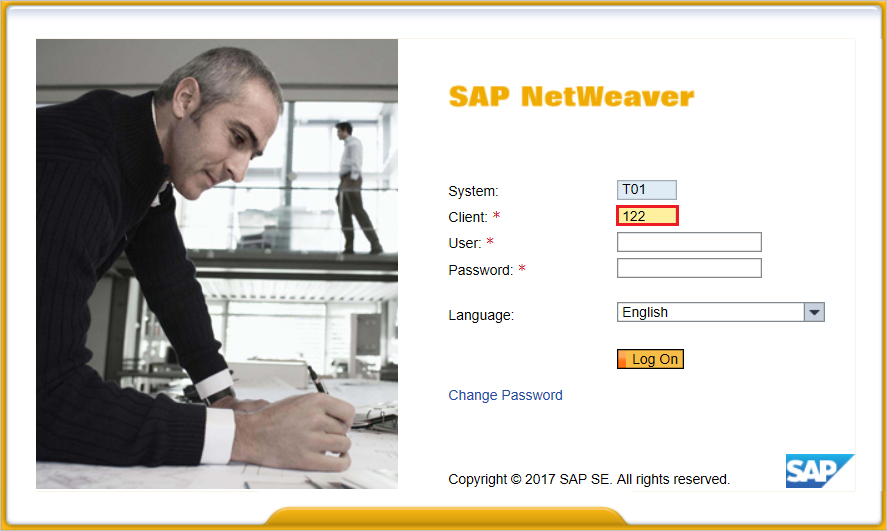

Przejdź do kodu transakcji SAML2 w kliencie biznesowym systemu SAP [T01/122]. Spowoduje to otwarcie interfejsu użytkownika w przeglądarce. W tym przykładzie dla klienta biznesowego systemu SAP przyjmujemy wartość 122.

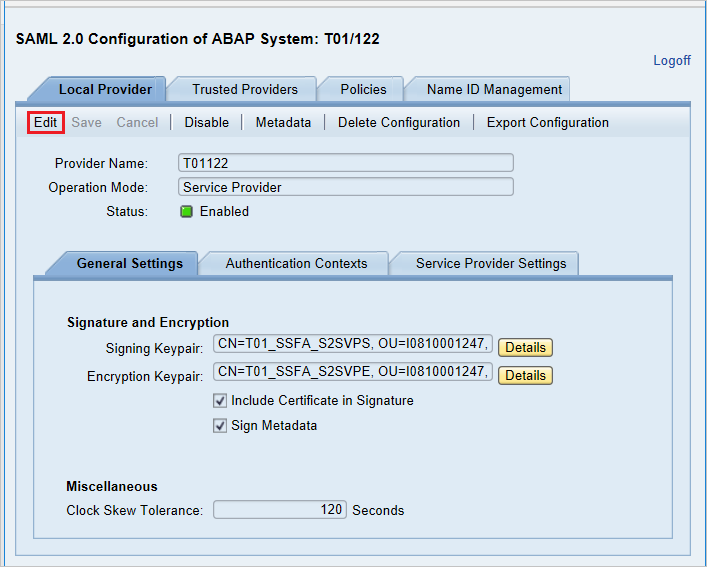

Podaj nazwę użytkownika i hasło, które należy wprowadzić w interfejsie użytkownika, a następnie kliknij pozycję Edit (Edytuj).

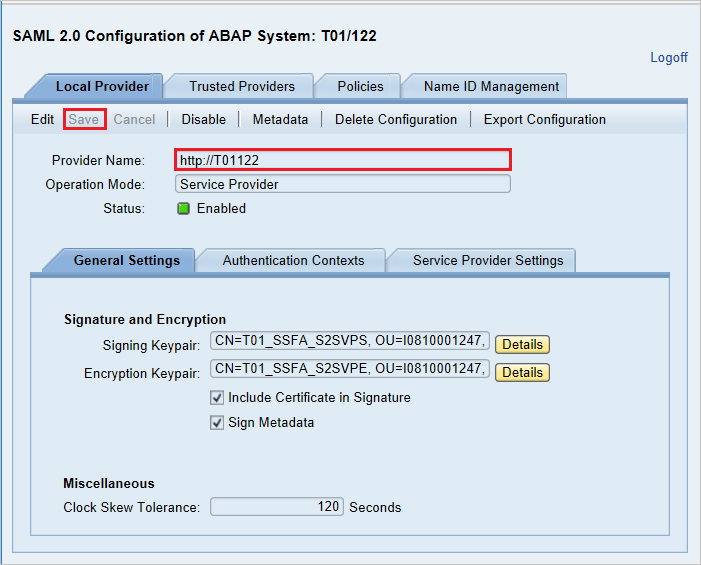

W polu Provider Name (Nazwa dostawcy) zastąp ciąg T01122 ciągiem

http://T01122i kliknij pozycję Save (Zapisz).Uwaga

Domyślnie nazwa dostawcy jest w

<sid><client>formacie , ale identyfikator Entra firmy Microsoft oczekuje nazwy w formacie<protocol>://<name>, zaleca się zachowanie nazwy dostawcy takhttps://<sid><client>, aby umożliwić skonfigurowanie wielu aparatów PROGRAMU SAP NetWeaver ABAP w usłudze Microsoft Entra ID.

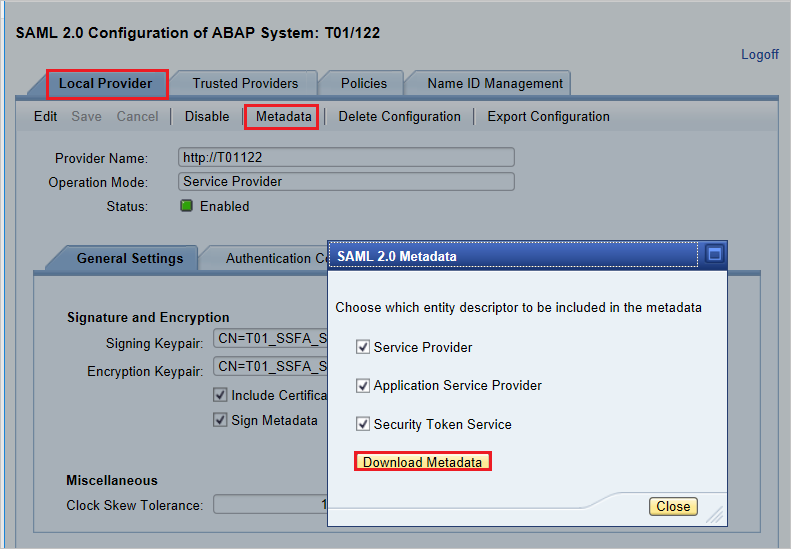

Generowanie metadanych dostawcy usługi — po skonfigurowaniu ustawień dostawcy lokalnego i zaufanych dostawców w interfejsie użytkownika SAML 2.0 następnym krokiem będzie wygenerowanie pliku metadanych dostawcy usług (który zawiera wszystkie ustawienia, kontekst uwierzytelniania i inne konfiguracje w systemie SAP). Po wygenerowaniu tego pliku musimy przekazać go w identyfikatorze Entra firmy Microsoft.

Przejdź do karty dostawcy lokalnego.

Kliknij pozycję Metadata (Metadane).

Zapisz wygenerowany plik XML metadanych na komputerze i przekaż go w sekcji Podstawowa konfiguracja protokołu SAML, aby automatycznie wypełniać wartości Identyfikator i Adres URL odpowiedzi w witrynie Azure Portal.

Wykonaj następujące kroki, aby włączyć logowanie jednokrotne firmy Microsoft.

Zaloguj się do centrum administracyjnego firmy Microsoft Entra jako co najmniej Administracja istrator aplikacji w chmurze.

Przejdź do strony integracji aplikacji>dla>>przedsiębiorstw aplikacji SAP NetWeaver, znajdź sekcję Zarządzanie i wybierz pozycję Logowanie jednokrotne.

Na stronie Wybieranie metody logowania jednokrotnego wybierz pozycję SAML.

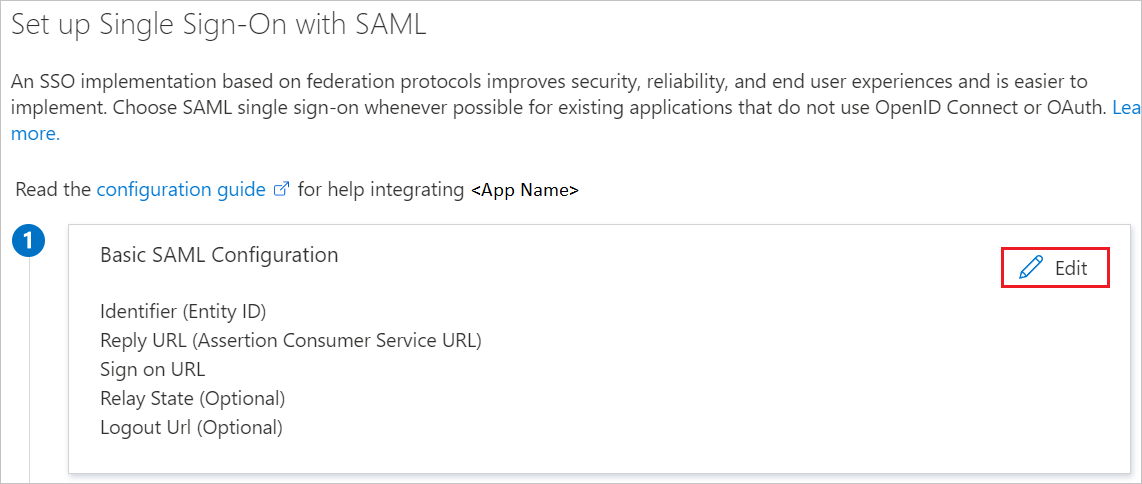

Na stronie Konfigurowanie logowania jednokrotnego przy użyciu protokołu SAML kliknij ikonę ołówka podstawową konfigurację protokołu SAML, aby edytować ustawienia.

Jeśli chcesz skonfigurować aplikację w trybie inicjowany przez dostawcę tożsamości, w sekcji Podstawowa konfiguracja protokołu SAML wykonaj następujący krok:

Kliknij pozycję Przekaż plik metadanych, aby przekazać plik metadanych dostawcy usług, który został uzyskany wcześniej.

Kliknij logo folderu, aby wybrać plik metadanych, a następnie kliknij pozycję Przekaż.

Po pomyślnym przekazaniu pliku metadanych wartości Identyfikator i Adres URL odpowiedzi zostaną automatycznie wypełnione w polach tekstowych sekcji Podstawowa konfiguracja protokołu SAML, jak pokazano poniżej:

W polu tekstowym Adres URL logowania wpisz adres URL, korzystając z następującego wzorca:

https://<your company instance of SAP NetWeaver>

Uwaga

Niektórzy klienci napotkali błąd nieprawidłowego adresu URL odpowiedzi skonfigurowanego dla swojego wystąpienia. Jeśli wystąpi taki błąd, użyj tych poleceń programu PowerShell. Najpierw zaktualizuj adresy URL odpowiedzi w obiekcie aplikacji przy użyciu adresu URL odpowiedzi, a następnie zaktualizuj jednostkę usługi. Użyj polecenia Get-MgServicePrincipal , aby uzyskać wartość identyfikatora jednostki usługi.

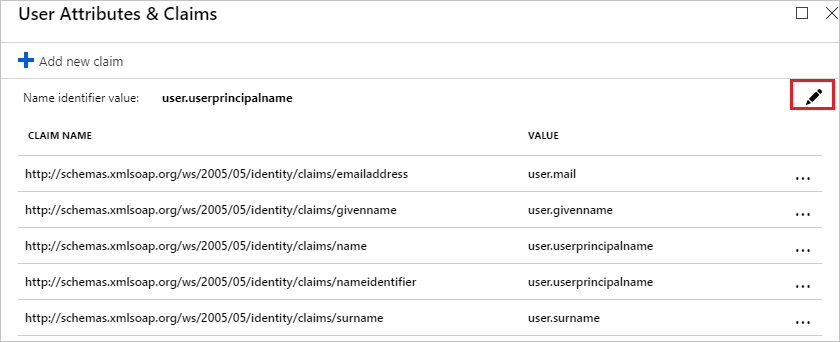

$params = @{ web = @{ redirectUris = "<Your Correct Reply URL>" } } Update-MgApplication -ApplicationId "<Application ID>" -BodyParameter $params Update-MgServicePrincipal -ServicePrincipalId "<Service Principal ID>" -ReplyUrls "<Your Correct Reply URL>"Aplikacja SAP NetWeaver oczekuje asercji SAML w określonym formacie, co wymaga dodania mapowań atrybutów niestandardowych do konfiguracji atrybutów tokenu SAML. Poniższy zrzut ekranu przedstawia listę atrybutów domyślnych. Kliknij ikonę Edytuj, aby otworzyć okno dialogowe Atrybuty użytkownika.

W sekcji Oświadczenia użytkownika w oknie dialogowym Atrybuty użytkownika skonfiguruj atrybut tokenu SAML, jak pokazano na ilustracji powyżej, i wykonaj następujące czynności:

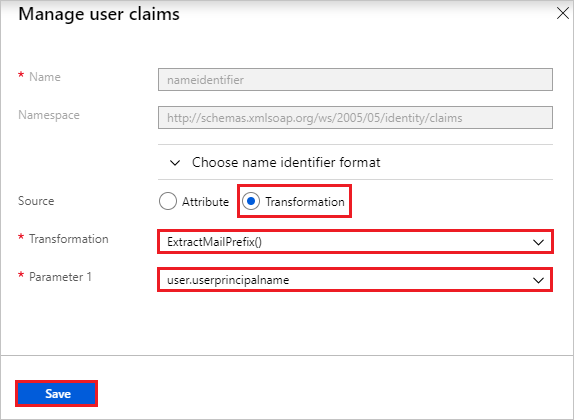

Kliknij ikonę Edytuj, aby otworzyć okno dialogowe Zarządzanie oświadczeniami użytkownika.

Z listy Przekształcenie wybierz pozycję ExtractMailPrefix().

Z listy Parametr 1 wybierz pozycję user.userprincipalname.

Kliknij przycisk Zapisz.

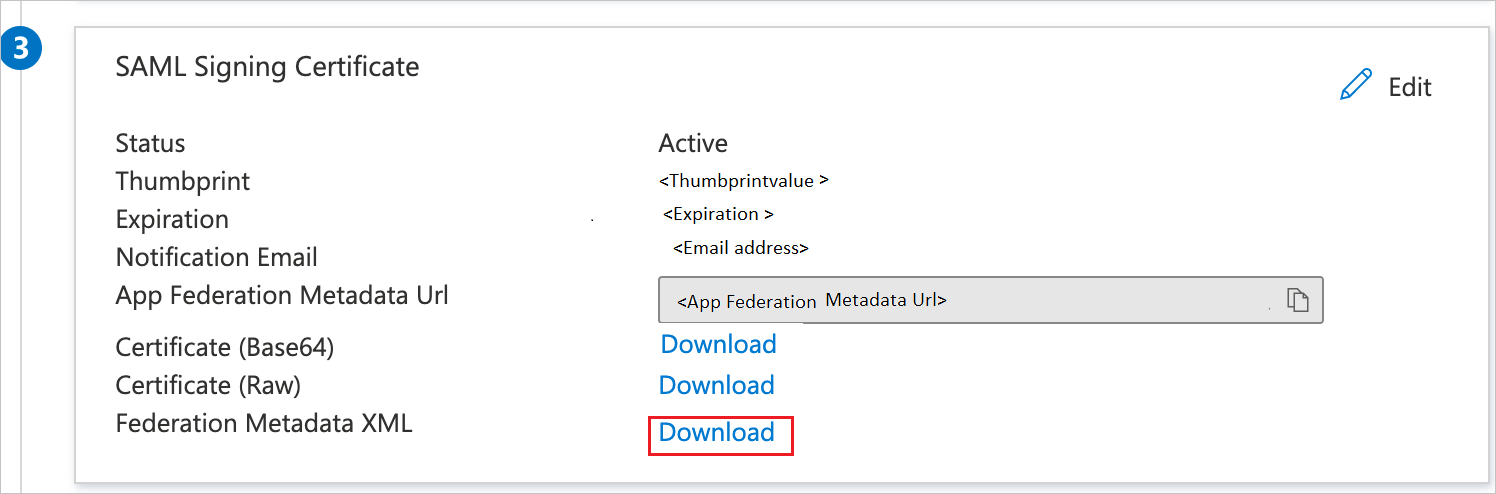

Na stronie Konfigurowanie logowania jednokrotnego przy użyciu protokołu SAML w sekcji Certyfikat podpisywania SAML znajdź plik XML metadanych federacji i wybierz pozycję Pobierz, aby pobrać certyfikat i zapisać go na komputerze.

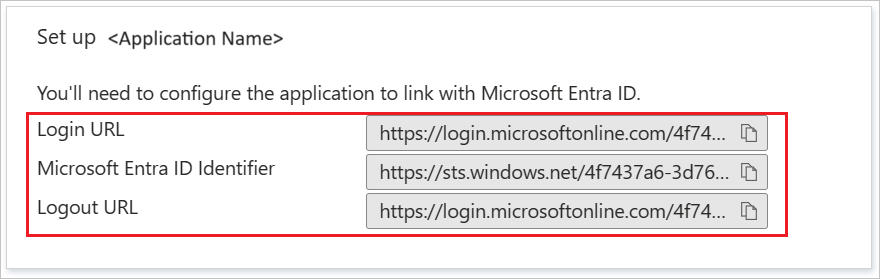

W sekcji Konfigurowanie oprogramowania SAP NetWeaver skopiuj odpowiednie adresy URL zgodnie z wymaganiami.

Tworzenie użytkownika testowego aplikacji Microsoft Entra

W tej sekcji utworzysz użytkownika testowego o nazwie B.Simon.

- Zaloguj się do centrum administracyjnego firmy Microsoft Entra jako użytkownik Administracja istrator.

- Przejdź do pozycji Tożsamość>Użytkownicy>Wszyscy użytkownicy.

- Wybierz pozycję Nowy użytkownik Utwórz nowego użytkownika> w górnej części ekranu.

- We właściwościach użytkownika wykonaj następujące kroki:

- W polu Nazwa wyświetlana wprowadź wartość

B.Simon. - W polu Główna nazwa użytkownika wprowadź username@companydomain.extensionwartość . Na przykład

B.Simon@contoso.com. - Zaznacz pole wyboru Pokaż hasło i zanotuj wartość wyświetlaną w polu Hasło.

- Wybierz pozycję Przejrzyj i utwórz.

- W polu Nazwa wyświetlana wprowadź wartość

- Wybierz pozycję Utwórz.

Przypisywanie użytkownika testowego aplikacji Microsoft Entra

W tej sekcji włączysz użytkownikowi B.Simon możliwość korzystania z logowania jednokrotnego, udzielając dostępu do oprogramowania SAP NetWeaver.

- Zaloguj się do centrum administracyjnego firmy Microsoft Entra jako co najmniej Administracja istrator aplikacji w chmurze.

- Przejdź do sekcji Identity>Applications Enterprise Applications>>SAP NetWeaver.

- Na stronie przeglądu aplikacji znajdź sekcję Zarządzanie i wybierz pozycję Użytkownicy i grupy.

- Wybierz pozycję Dodaj użytkownika, a następnie wybierz pozycję Użytkownicy i grupy w oknie dialogowym Dodawanie przypisania .

- W oknie dialogowym Użytkownicy i grupy wybierz pozycję B.Simon z listy Użytkownicy, a następnie kliknij przycisk Wybierz w dolnej części ekranu. Jeśli oczekujesz, że rola zostanie przypisana do użytkowników, możesz wybrać ją z listy rozwijanej Wybierz rolę . Jeśli dla tej aplikacji nie skonfigurowano żadnej roli, zostanie wybrana rola "Dostęp domyślny".

- W oknie dialogowym Dodawanie przypisania kliknij przycisk Przypisz.

Konfigurowanie oprogramowania SAP NetWeaver przy użyciu języka SAML

Zaloguj się do systemu SAP i przejdź do kodu transakcji SAML2. Spowoduje to otwarcie nowego okna przeglądarki z ekranem konfiguracji protokołu SAML.

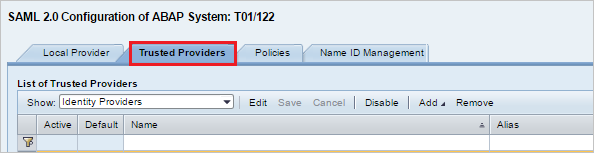

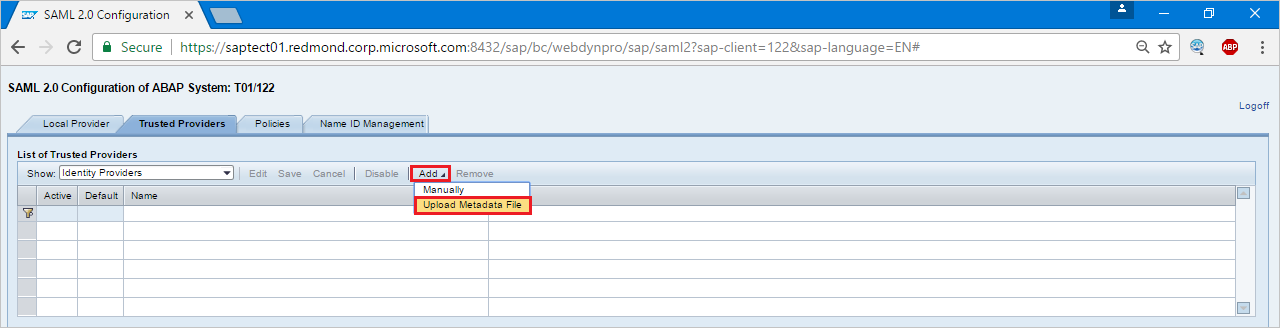

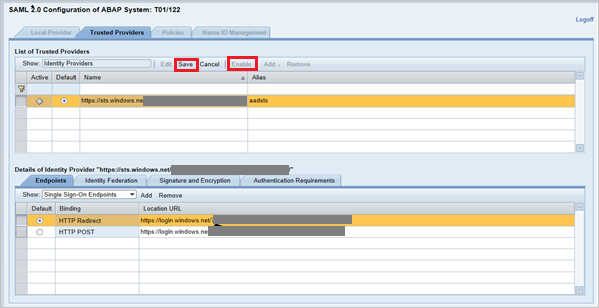

Aby skonfigurować punkty końcowe dla zaufanego dostawcy tożsamości (Microsoft Entra ID), przejdź do karty Zaufani dostawcy .

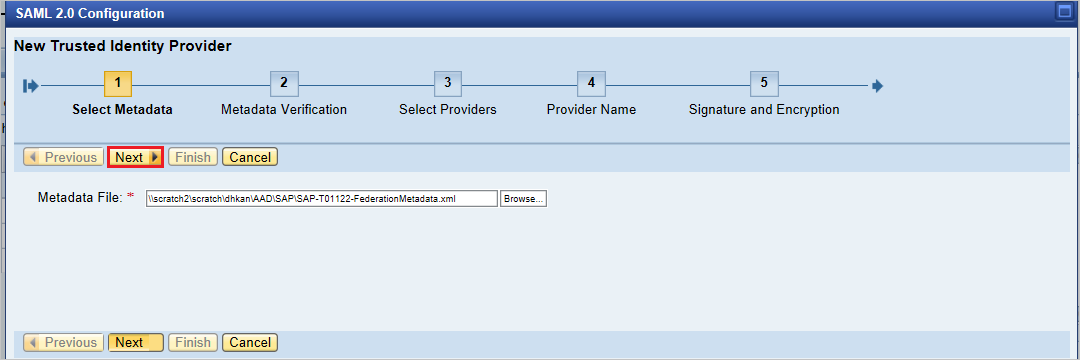

Naciśnij pozycję Add (Dodaj) i wybierz polecenie Upload Metadata File (Przekaż plik metadanych) z menu kontekstowego.

Przekaż pobrany plik metadanych.

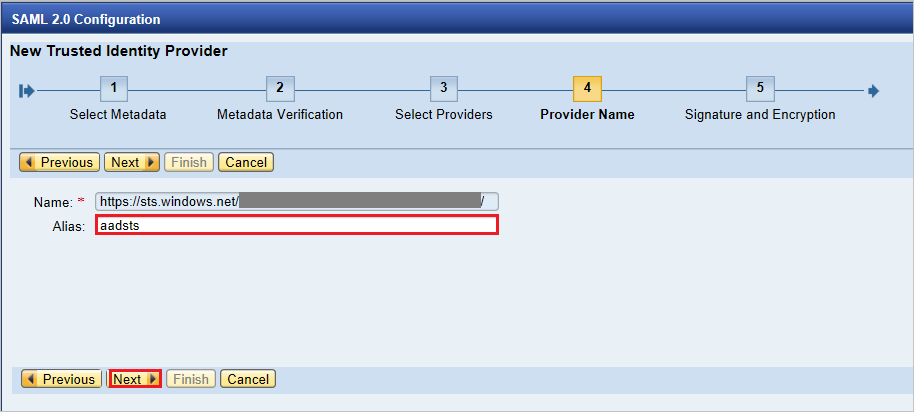

Na następnym ekranie wpisz nazwę aliasu. Na przykład aadsts i naciśnij przycisk Dalej , aby kontynuować.

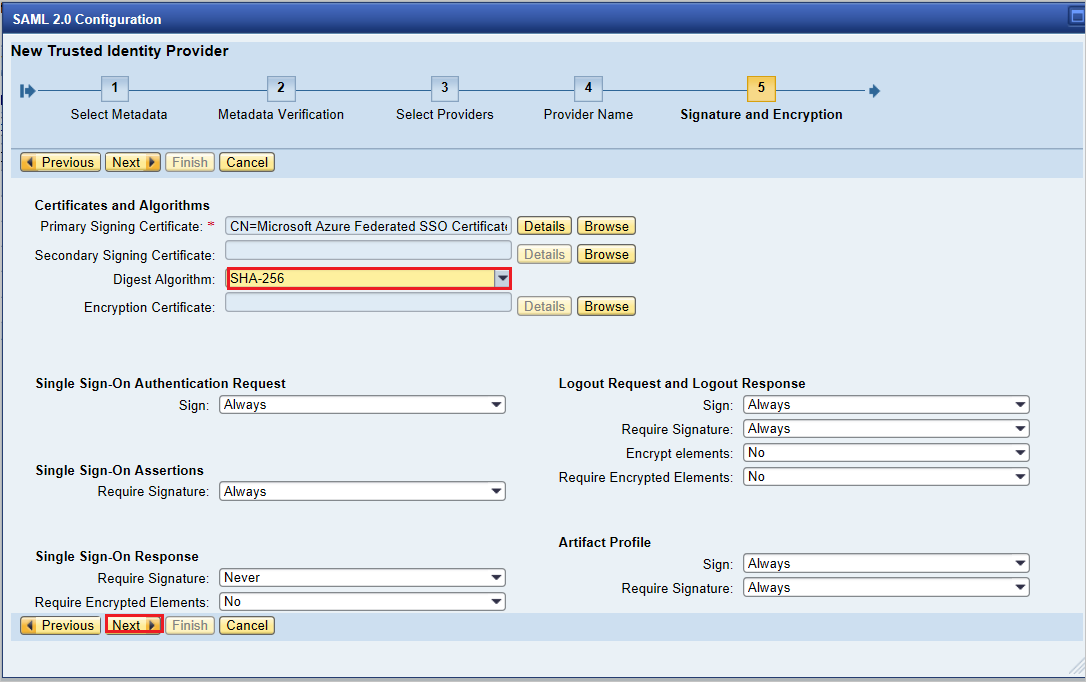

Upewnij się, że w polu Digest Algorithm (Algorytm porządkowania ) znajduje się wartość SHA-256 i że nie są wymagane żadne zmiany, a następnie naciśnij pozycję Next (Dalej).

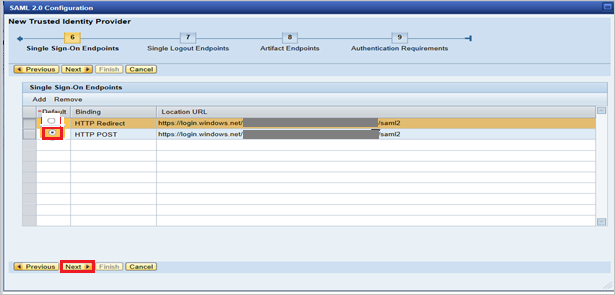

Na stronie Single Sign-On Endpoints (Punkty końcowe logowania jednokrotnego) użyj opcji HTTP POST i kliknij przycisk Next (Dalej), aby kontynuować.

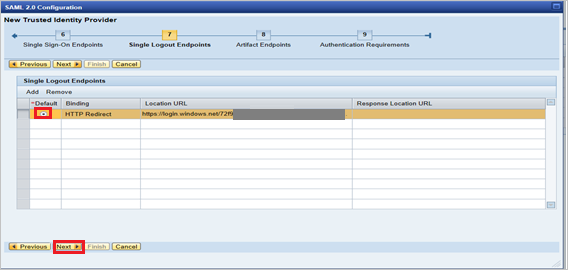

Na stronie Single Logout Endpoints (Punkty końcowe wylogowania jednokrotnego) wybierz opcję HTTPRedirect i kliknij przycisk Next (Dalej), aby kontynuować.

Na stronie Artifact Endpoints (Punkty końcowe artefaktu) naciśnij przycisk Next (Dalej), aby kontynuować.

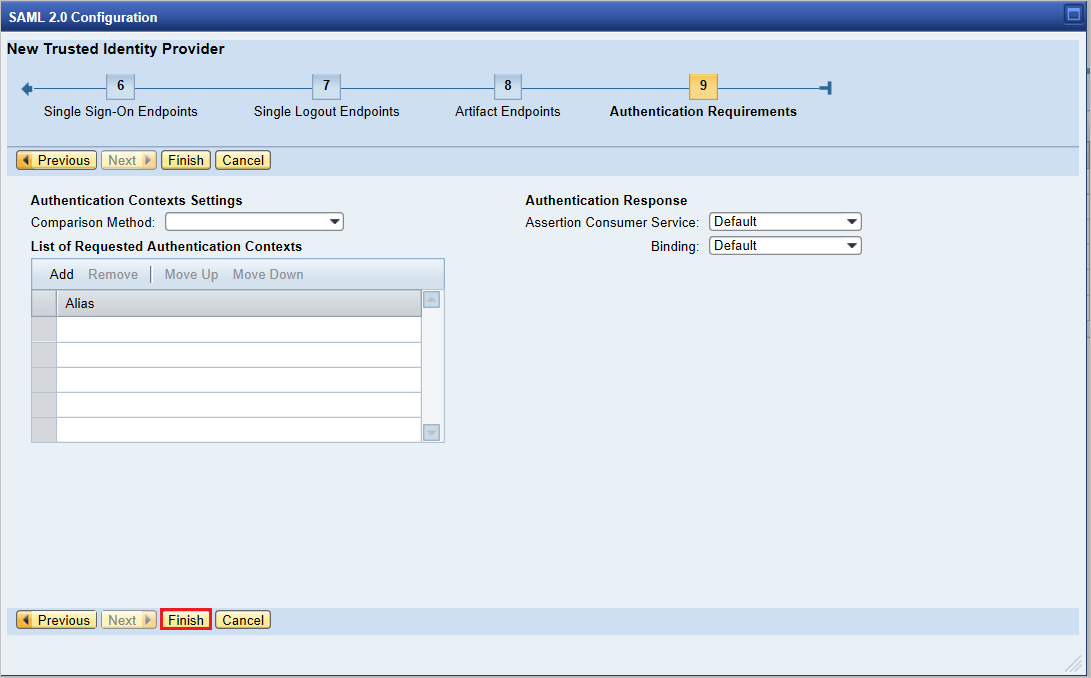

Na stronie Authentication Requirements (Wymagania dotyczące uwierzytelniania) kliknij przycisk Finish (Zakończ).

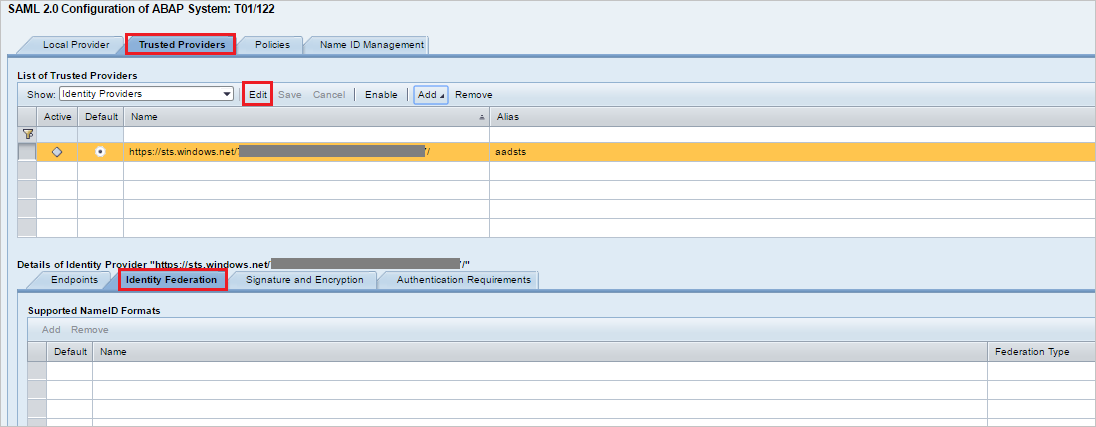

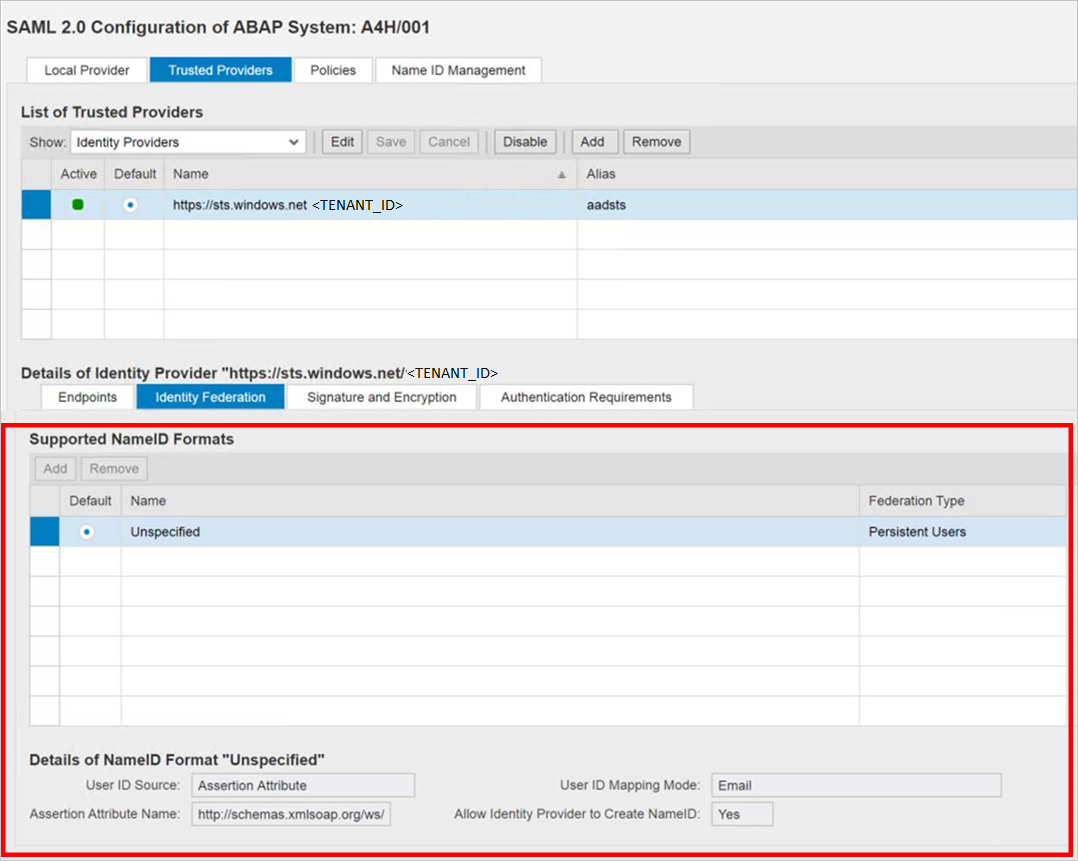

Przejdź do karty Trusted Provider (Zaufany dostawca)>Identity Federation (Federacja tożsamości) (na dole ekranu). Kliknij przycisk Edytuj.

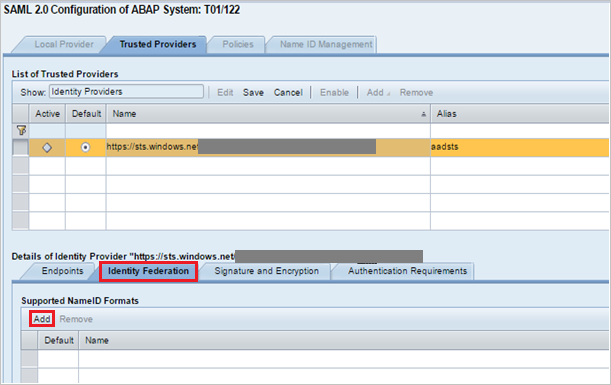

Kliknij przycisk Add (Dodaj) na karcie Identity Federation (Federacja tożsamości) (dolne okno).

W oknie podręcznym wybierz pozycję Nieokreślone z obsługiwanych formatów NameID i kliknij przycisk OK.

Nadaj wartość Źródło identyfikatora użytkownika jako atrybut asercji, wartość trybu mapowania identyfikatora użytkownika jako Adres e-mail i Nazwa atrybutu asercji jako

http://schemas.xmlsoap.org/ws/2005/05/identity/claims/name.

Należy pamiętać, że wartości trybu mapowania Źródła identyfikatora użytkownika i Identyfikatora użytkownika określają połączenie między użytkownikiem sap a oświadczeniem firmy Microsoft Entra.

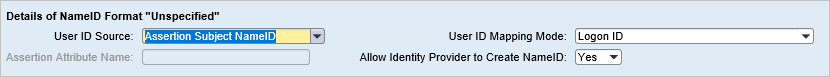

Scenariusz: mapowanie użytkownika SAP na firmę Microsoft Entra.

Zrzut ekranu przedstawiający szczegóły identyfikatora nazwy w systemie SAP.

Zrzut ekranu przedstawiający wymagane oświadczenia z identyfikatora Entra firmy Microsoft.

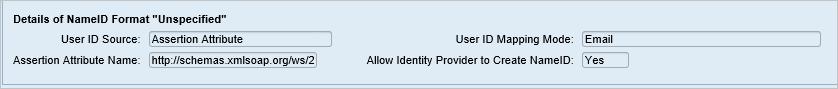

Scenariusz: wybierz pozycję Identyfikator użytkownika SAP na podstawie skonfigurowanego adresu e-mail w programie SU01. W takim przypadku identyfikator e-mail powinien być skonfigurowany w su01 dla każdego użytkownika, który wymaga logowania jednokrotnego.

Zrzut ekranu przedstawiający szczegóły identyfikatora nazwy w systemie SAP.

Zrzut ekranu przedstawiający wymagane oświadczenia z identyfikatora Entra firmy Microsoft.

Kliknij przycisk Zapisz, a następnie kliknij przycisk Włącz, aby włączyć dostawcę tożsamości.

Po wyświetleniu monitu kliknij przycisk OK.

Tworzenie użytkownika testowego oprogramowania SAP NetWeaver

W tej sekcji utworzysz użytkownika o nazwie B.simon w oprogramowaniu SAP NetWeaver. Aby dodać użytkownika na platformie SAP NetWeaver, skontaktuj się z zespołem ekspertów ds. systemu SAP w swojej organizacji lub z odpowiednim partnerem firmy SAP.

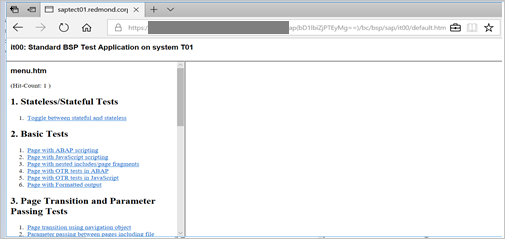

Testowanie logowania jednokrotnego

Po aktywowaniu dostawcy tożsamości Microsoft Entra ID spróbuj uzyskać dostęp do poniższego adresu URL, aby sprawdzić logowanie jednokrotne (nie będzie monitować o podanie nazwy użytkownika i hasła)

https://<sapurl>/sap/bc/bsp/sap/it00/default.htm(lub) użyj poniższego adresu URL

https://<sapurl>/sap/bc/bsp/sap/it00/default.htmUwaga

Zastąp ciąg „sapurl” faktyczną nazwą hosta systemu SAP.

Powyższy adres URL powinien przenieść Cię na pokazany poniżej ekran. Jeśli możesz uzyskać dostęp do poniższej strony, konfiguracja logowania jednokrotnego firmy Microsoft jest zakończona pomyślnie.

Jeśli zostanie wyświetlony monit o nazwę użytkownika i hasło, zdiagnozuj problem, włączając śledzenie przy użyciu poniższego adresu URL

https://<sapurl>/sap/bc/webdynpro/sap/sec_diag_tool?sap-client=122&sap-language=EN#

Konfigurowanie oprogramowania SAP NetWeaver dla protokołu OAuth

Proces udokumentowany przez oprogramowanie SAP jest dostępny w lokalizacji: Włączanie usługi bramy NetWeaver i tworzenie zakresu OAuth 2.0

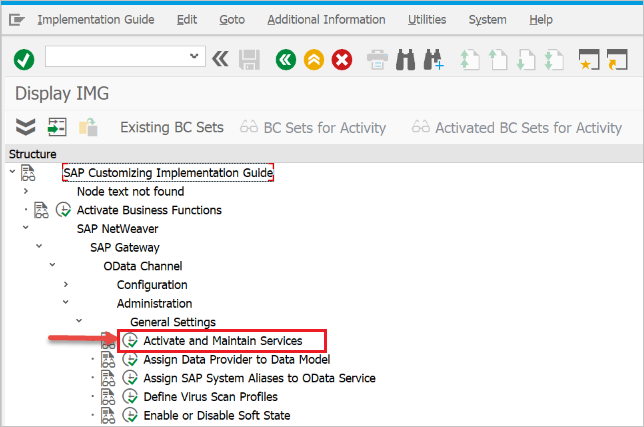

Przejdź do obszaru SPRO i znajdź pozycję Aktywuj i obsługa usług.

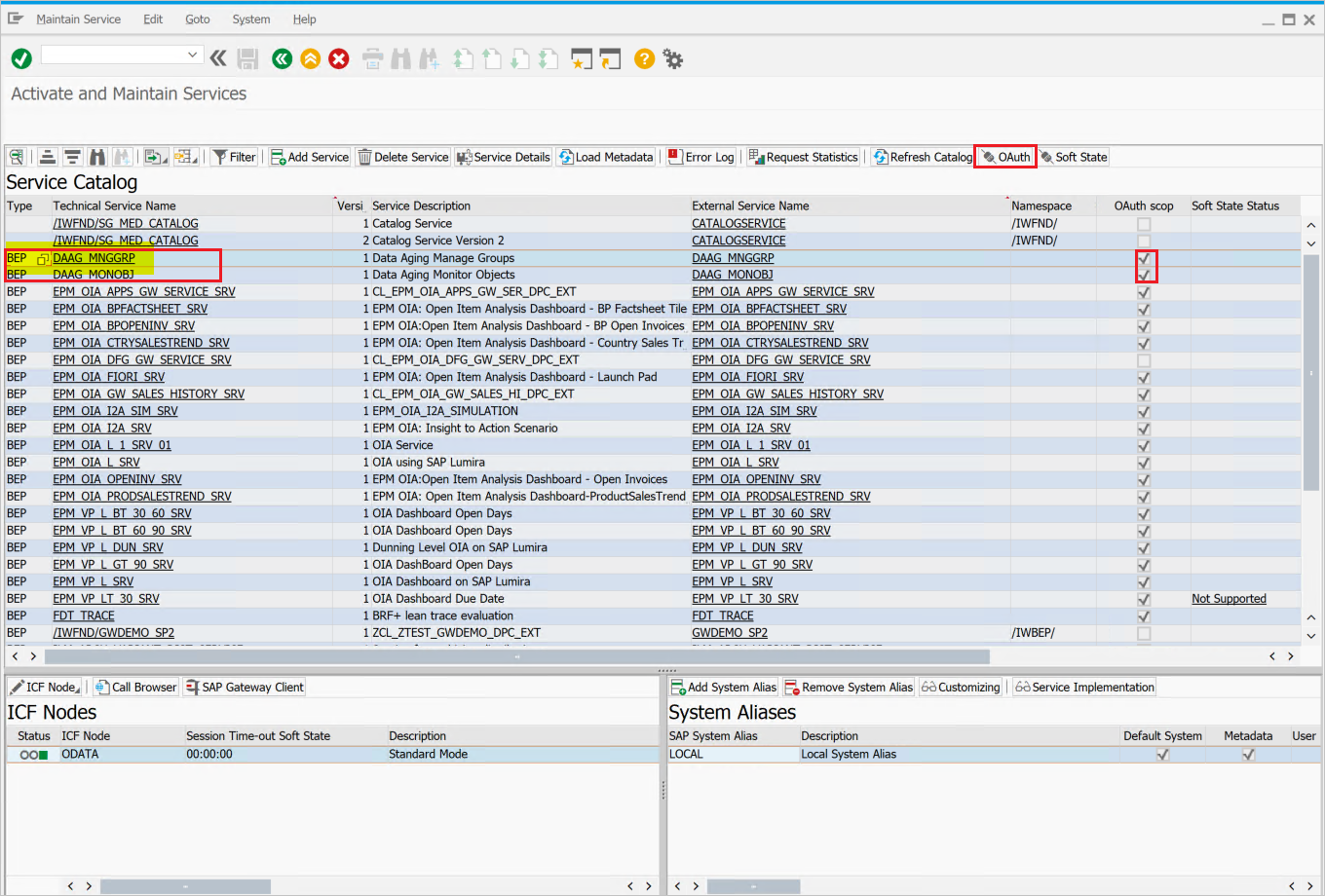

W tym przykładzie chcemy połączyć usługę OData:

DAAG_MNGGRPprzy użyciu protokołu OAuth z usługą Microsoft Entra SSO. Użyj wyszukiwaniaDAAG_MNGGRPnazwy usługi technicznej i aktywuj ją, jeśli jeszcze nie jest aktywna (poszukajgreenstanu na karcie Węzły ICF). Upewnij się, że alias systemu (połączony system zaplecza, w którym usługa jest rzeczywiście uruchomiona) jest poprawny.

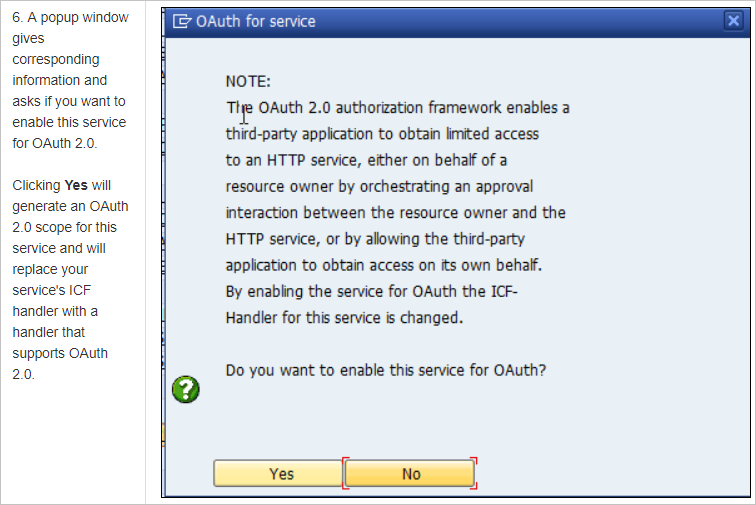

- Następnie kliknij przycisk pushbutton OAuth na górnym pasku przycisków i przypisz

scope(zachowaj domyślną nazwę jako oferowaną).

- Następnie kliknij przycisk pushbutton OAuth na górnym pasku przycisków i przypisz

W naszym przykładzie zakres to

DAAG_MNGGRP_001, jest generowany na podstawie nazwy usługi przez automatyczne dodanie liczby. Raport/IWFND/R_OAUTH_SCOPESmoże służyć do ręcznej zmiany nazwy zakresu lub utworzenia.

Uwaga

Komunikat

soft state status is not supported— można zignorować, ponieważ nie ma problemu.

Tworzenie użytkownika usługi dla klienta OAuth 2.0

Protokół OAuth2 używa elementu ,

service IDaby uzyskać token dostępu dla użytkownika końcowego w jego imieniu. Ważne ograniczenie projektu protokołu OAuth:OAuth 2.0 Client IDelement musi być identyczny zusernameklientem OAuth 2.0 używanym do logowania podczas żądania tokenu dostępu. W związku z tym w naszym przykładzie będziemy rejestrować klienta OAuth 2.0 o nazwie CLIENT1, a jako wymaganie wstępne użytkownik o tej samej nazwie (CLIENT1) musi istnieć w systemie SAP i że użytkownik, który skonfigurujemy do użycia przez określoną aplikację.Podczas rejestrowania klienta OAuth używamy elementu

SAML Bearer Grant type.Uwaga

Aby uzyskać więcej informacji, zobacz Rejestracja klienta protokołu OAuth 2.0 dla typu przyznawania elementu nośnego SAML tutaj.

tcod: SU01 / utwórz użytkownika CLIENT1 jako

System typei przypisz hasło, zapisz je jako potrzebę podania poświadczeń programisty interfejsu API, który powinien go spalić przy użyciu nazwy użytkownika do kodu wywołującego. Nie należy przypisywać żadnego profilu ani roli.

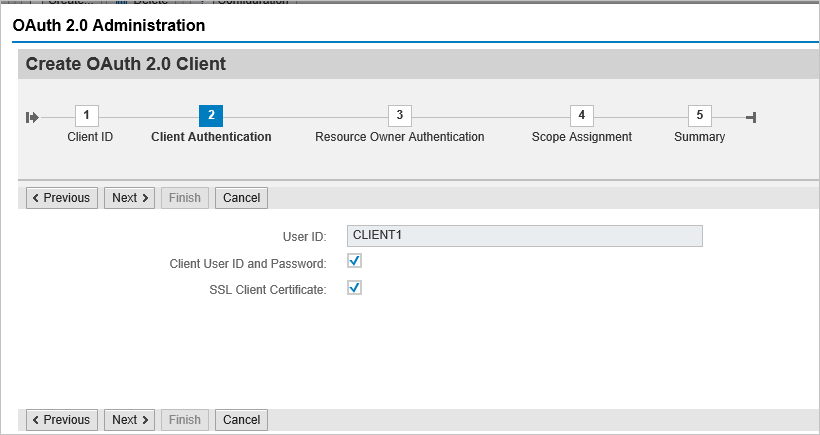

Rejestrowanie nowego identyfikatora klienta OAuth 2.0 za pomocą kreatora tworzenia

Aby zarejestrować nową SOAUTH2 transakcji uruchamiania klienta OAuth 2.0. Transakcja wyświetli przegląd klientów OAuth 2.0, które zostały już zarejestrowane. Wybierz pozycję Utwórz , aby uruchomić kreatora dla nowego klienta OAuth o nazwie CLIENT1w tym przykładzie.

Przejdź do pozycji T-Code: SOAUTH2 i podaj opis, a następnie kliknij przycisk Dalej.

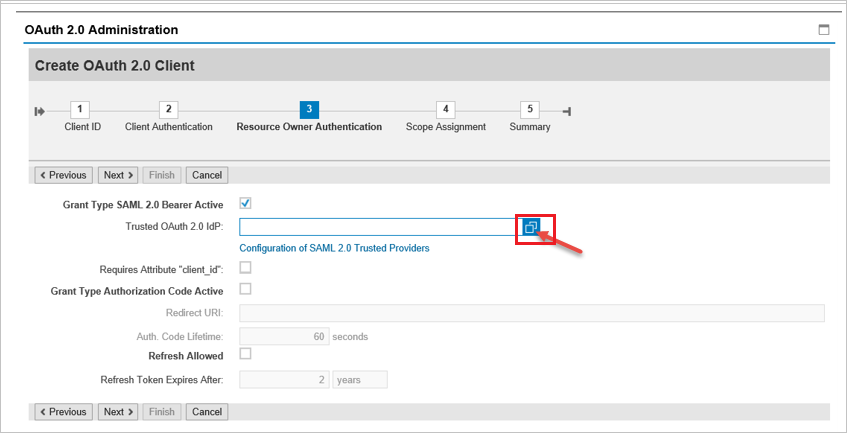

Wybierz już dodany identyfikator SAML2 IdP — Microsoft Entra ID z listy rozwijanej i zapisz.

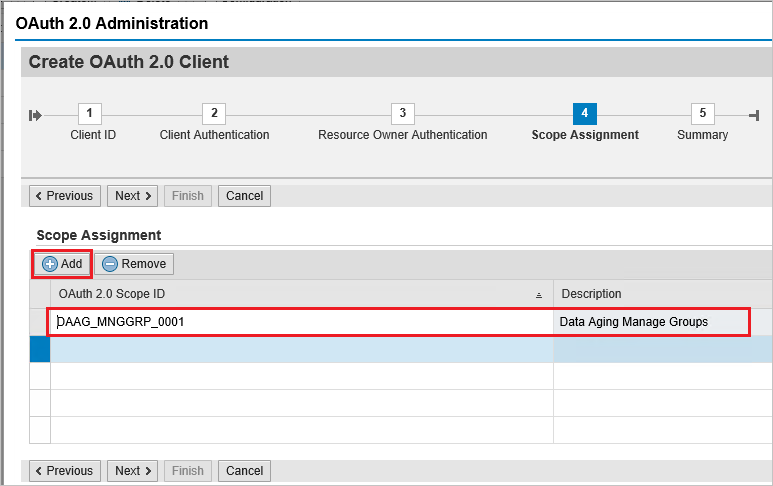

Kliknij pozycję Dodaj w obszarze przypisania zakresu, aby dodać wcześniej utworzony zakres:

DAAG_MNGGRP_001

Kliknij przycisk Zakończ.

Następne kroki

Po skonfigurowaniu oprogramowania Microsoft Entra SAP NetWeaver możesz wymusić kontrolę sesji, która chroni eksfiltrację i infiltrację poufnych danych organizacji w czasie rzeczywistym. Kontrola sesji rozszerza dostęp warunkowy. Dowiedz się, jak wymusić kontrolę sesji za pomocą Microsoft Defender dla Chmury Apps.