Konfiguracja zaawansowana Zweryfikowany identyfikator Microsoft Entra

Konfiguracja zaawansowanego zweryfikowanego identyfikatora to klasyczny sposób konfigurowania zweryfikowanego identyfikatora, w którym jako administrator musisz skonfigurować usługę Azure KeyVault, dbać o rejestrowanie zdecentralizowanego identyfikatora i weryfikowanie domeny.

Z tego samouczka dowiesz się, jak za pomocą konfiguracji zaawansowanej skonfigurować dzierżawę firmy Microsoft Entra do korzystania z weryfikowalnej usługi poświadczeń.

W szczególności dowiesz się, jak wykonywać następujące działania:

- Utwórz wystąpienie usługi Azure Key Vault.

- Skonfiguruj usługę zweryfikowanego identyfikatora przy użyciu konfiguracji zaawansowanej.

- Rejestrowanie aplikacji w usłudze Microsoft Entra ID.

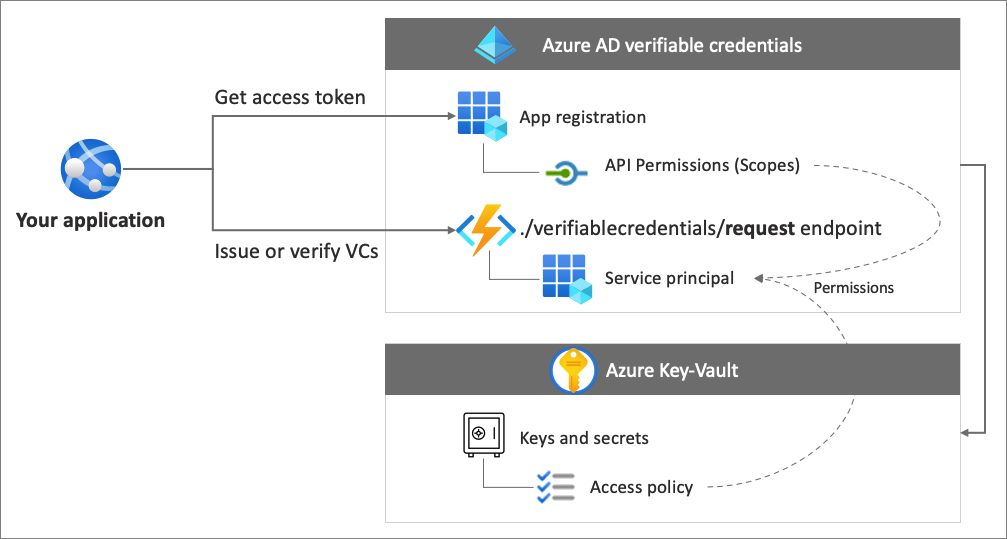

Na poniższym diagramie przedstawiono architekturę zweryfikowanego identyfikatora i skonfigurowany składnik.

Wymagania wstępne

- Potrzebna jest dzierżawa platformy Azure z aktywną subskrypcją. Jeśli nie masz subskrypcji platformy Azure, utwórz je bezpłatnie.

- Upewnij się, że masz uprawnienia administratora globalnego lub administratora zasad uwierzytelniania dla katalogu, który chcesz skonfigurować. Jeśli nie jesteś administratorem globalnym, musisz mieć uprawnienia administratora aplikacji, aby ukończyć rejestrację aplikacji, w tym udzielić zgody administratora.

- Upewnij się, że masz rolę współautora dla subskrypcji platformy Azure lub grupy zasobów, w której wdrażasz usługę Azure Key Vault.

- Upewnij się, że zapewniasz uprawnienia dostępu dla usługi Key Vault. Aby uzyskać więcej informacji, zobacz Zapewnianie dostępu do kluczy, certyfikatów i wpisów tajnych usługi Key Vault za pomocą kontroli dostępu opartej na rolach platformy Azure.

Tworzenie magazynu kluczy

Azure Key Vault to usługa w chmurze, która umożliwia bezpieczne zarządzanie magazynem i dostępem do wpisów tajnych i kluczy. Usługa Zweryfikowany identyfikator przechowuje klucze publiczne i prywatne w usłudze Azure Key Vault. Te klucze są używane do podpisywania i weryfikowania poświadczeń.

Jeśli nie masz dostępnego wystąpienia usługi Azure Key Vault, wykonaj następujące kroki , aby utworzyć magazyn kluczy przy użyciu witryny Azure Portal.

Uwaga

Domyślnie konto, które tworzy magazyn, jest jedynym kontem z dostępem. Usługa Zweryfikowany identyfikator wymaga dostępu do magazynu kluczy. Musisz uwierzytelnić magazyn kluczy, zezwalając kontu używanemu podczas konfiguracji na tworzenie i usuwanie kluczy. Konto używane podczas konfiguracji wymaga również uprawnień do podpisania, aby można było utworzyć powiązanie domeny dla zweryfikowanego identyfikatora. Jeśli używasz tego samego konta podczas testowania, zmodyfikuj domyślne zasady, aby udzielić uprawnień do podpisywania konta, oprócz uprawnień domyślnych przyznanych twórcom magazynu.

Zarządzanie dostępem do magazynu kluczy

Przed skonfigurowaniem zweryfikowanego identyfikatora należy zapewnić dostęp do usługi Key Vault. Określa to, czy określony administrator może wykonywać operacje na wpisach tajnych i kluczach usługi Key Vault. Podaj uprawnienia dostępu do magazynu kluczy zarówno dla konta administratora zweryfikowanego identyfikatora, jak i dla utworzonej jednostki interfejsu API żądania usługi.

Po utworzeniu magazynu kluczy weryfikowalne poświadczenia generują zestaw kluczy używanych do zapewnienia zabezpieczeń komunikatów. Te klucze są przechowywane w usłudze Key Vault. Zestaw kluczy służy do podpisywania, aktualizowania i odzyskiwania weryfikowalnych poświadczeń.

Konfigurowanie zweryfikowanego identyfikatora

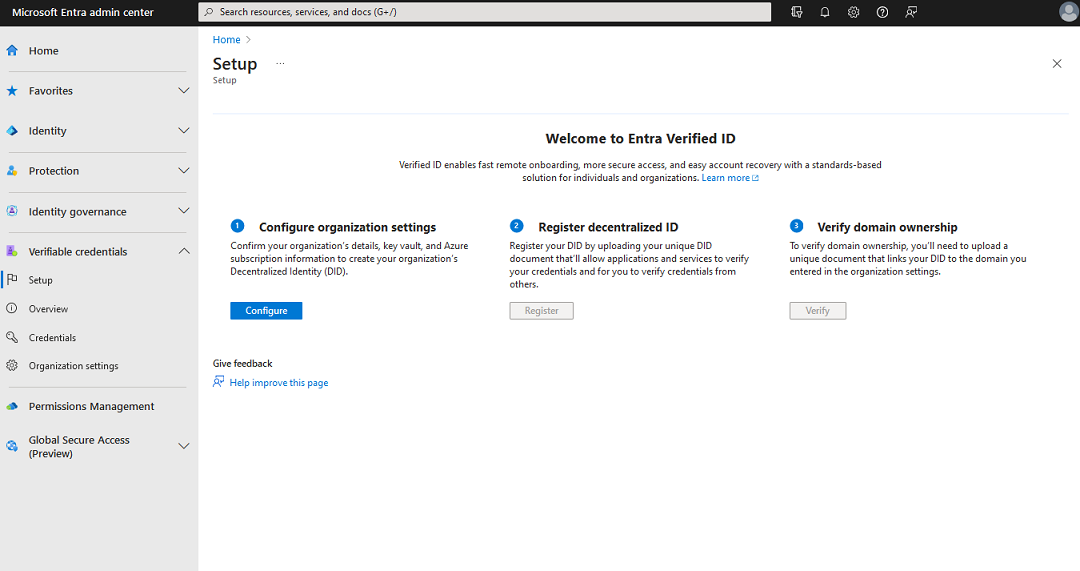

Aby skonfigurować zweryfikowany identyfikator, wykonaj następujące kroki:

Zaloguj się do centrum administracyjnego firmy Microsoft Entra jako co najmniej administrator globalny Administracja istrator.

Wybierz pozycję Zweryfikowany identyfikator.

W menu po lewej stronie wybierz pozycję Konfiguracja.

W środkowym menu wybierz pozycję Konfiguruj ustawienia organizacji.

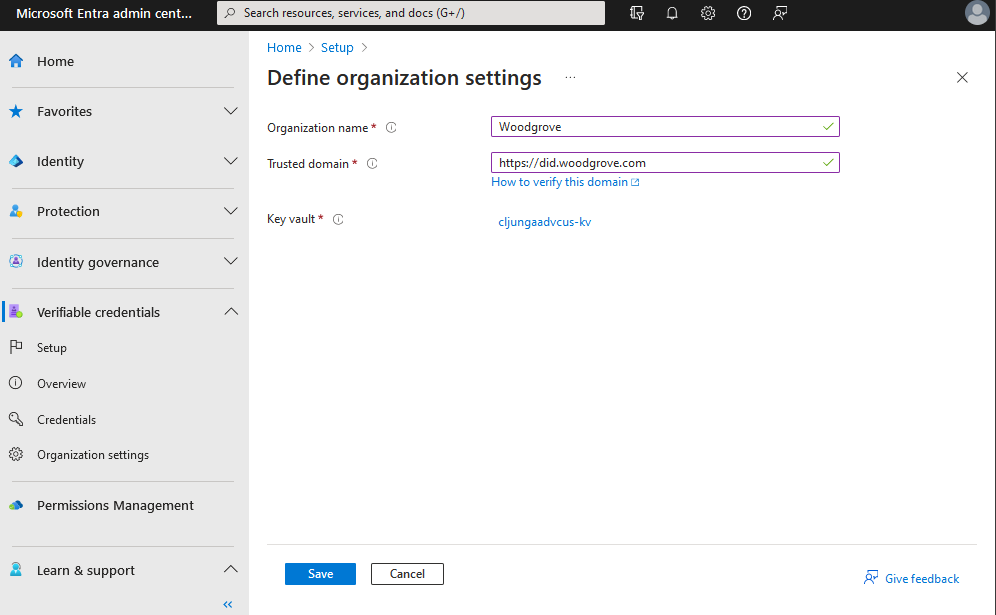

Skonfiguruj organizację, podając następujące informacje:

Nazwa organizacji: wprowadź nazwę, aby odwoływać się do twojej firmy w obszarze Zweryfikowane identyfikatory. Twoi klienci nie widzą tej nazwy.

Zaufana domena: wprowadź domenę dodaną do punktu końcowego usługi w dokumencie zdecentralizowanej tożsamości (DID). Domena jest powiązana z czymś konkretnym, co użytkownik może wiedzieć o Twojej firmie. Program Microsoft Authenticator i inne portfele cyfrowe używają tych informacji do sprawdzania, czy twój program DID jest połączony z twoją domeną. Jeśli portfel może zweryfikować DID, wyświetla zweryfikowany symbol. Jeśli portfel nie może zweryfikować wartości DID, informuje użytkownika, że poświadczenia zostały wystawione przez organizację, której nie może zweryfikować.

Ważne

Domena nie może być przekierowania. W przeciwnym razie nie można połączyć domeny DID i domeny. Upewnij się, że używasz protokołu HTTPS dla domeny. Na przykład:

https://did.woodgrove.com.Magazyn kluczy: wybierz utworzony wcześniej magazyn kluczy.

Wybierz pozycję Zapisz.

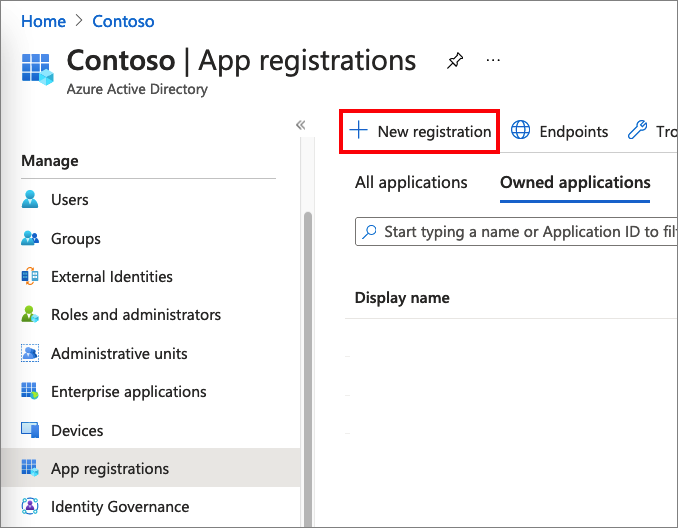

Rejestrowanie aplikacji w identyfikatorze Entra firmy Microsoft

Aplikacja musi uzyskać tokeny dostępu, gdy chce wywołać metodę do Zweryfikowany identyfikator Microsoft Entra, aby mogła wystawiać lub weryfikować poświadczenia. Aby uzyskać tokeny dostępu, musisz zarejestrować aplikację i udzielić uprawnień interfejsu API dla usługi zweryfikowanego żądania identyfikatora. Na przykład wykonaj następujące kroki dla aplikacji internetowej:

Zaloguj się do centrum administracyjnego firmy Microsoft Entra jako co najmniej administrator globalny Administracja istrator.

Wybierz Microsoft Entra ID.

W obszarze Aplikacje wybierz pozycję Rejestracje aplikacji> Nowa rejestracja.

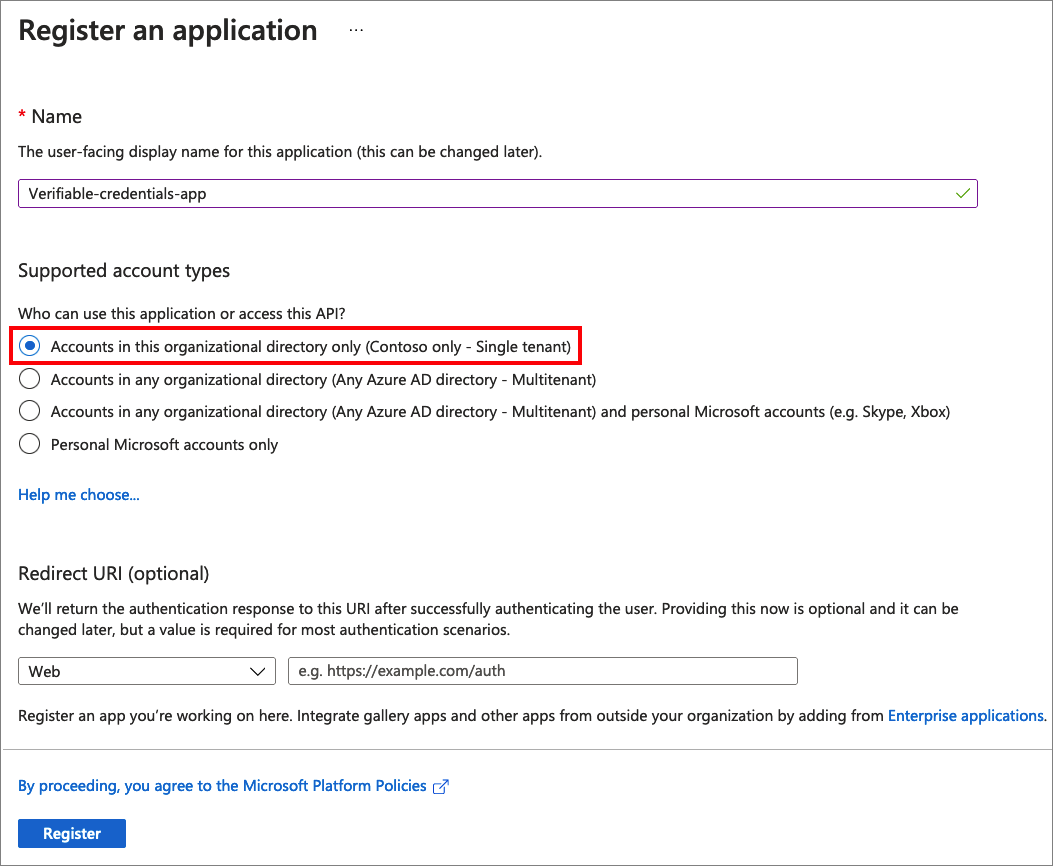

Wprowadź nazwę wyświetlaną aplikacji. Na przykład: weryfikowalne-credentials-app.

W obszarze Obsługiwane typy kont wybierz pozycję Konta tylko w tym katalogu organizacyjnym (tylko katalog domyślny — pojedyncza dzierżawa).

Wybierz pozycję Zarejestruj, aby utworzyć aplikację.

Udzielanie uprawnień do uzyskiwania tokenów dostępu

W tym kroku przyznasz uprawnienia do jednostki usługi żądania poświadczeń weryfikowalnych.

Aby dodać wymagane uprawnienia, wykonaj następujące kroki:

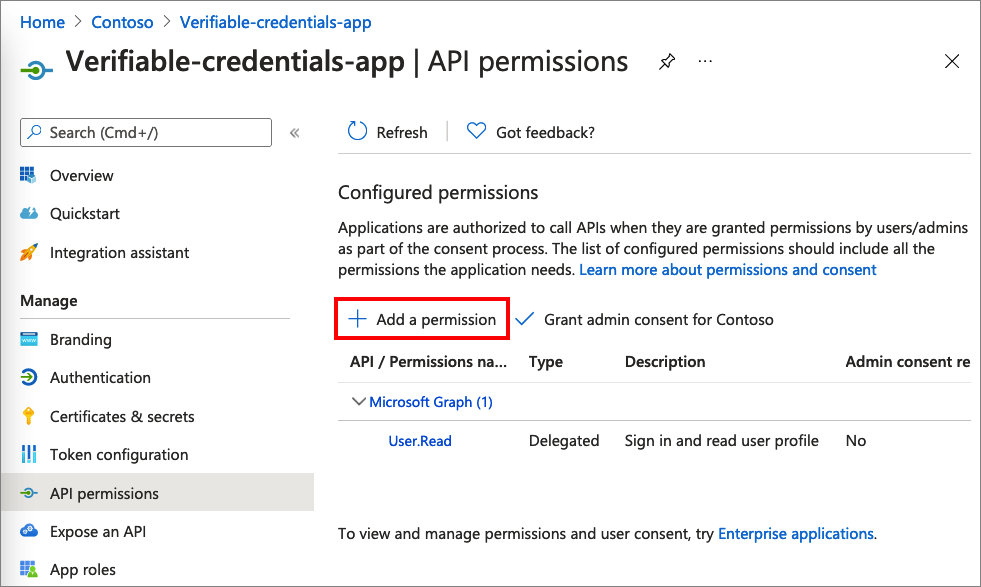

Pozostań na stronie weryfikowalnej-credentials-app details aplikacji . Wybierz przycisk Uprawnienia API>Dodaj uprawnienie.

Wybierz Interfejsy API używane przez organizację.

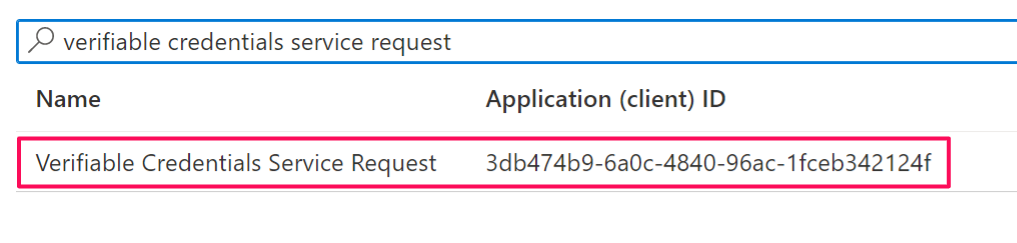

Wyszukaj jednostkę usługi Żądania obsługi poświadczeń weryfikowalnych i wybierz ją.

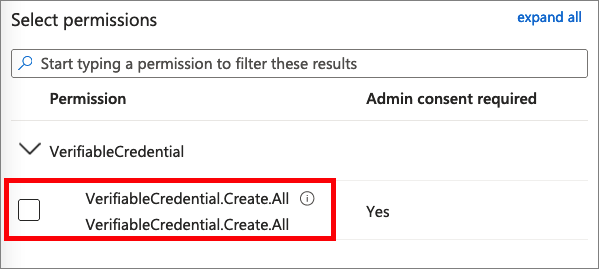

Wybierz pozycję Uprawnienie aplikacji i rozwiń węzeł VerifiableCredential.Create.All.

Wybierz Przyznaj uprawnienia.

Wybierz pozycję Udziel zgody administratora dla <swojej nazwy> dzierżawy.

Jeśli wolisz rozdzielić zakresy do różnych aplikacji, możesz przyznać uprawnienia wystawiania i prezentacji oddzielnie.

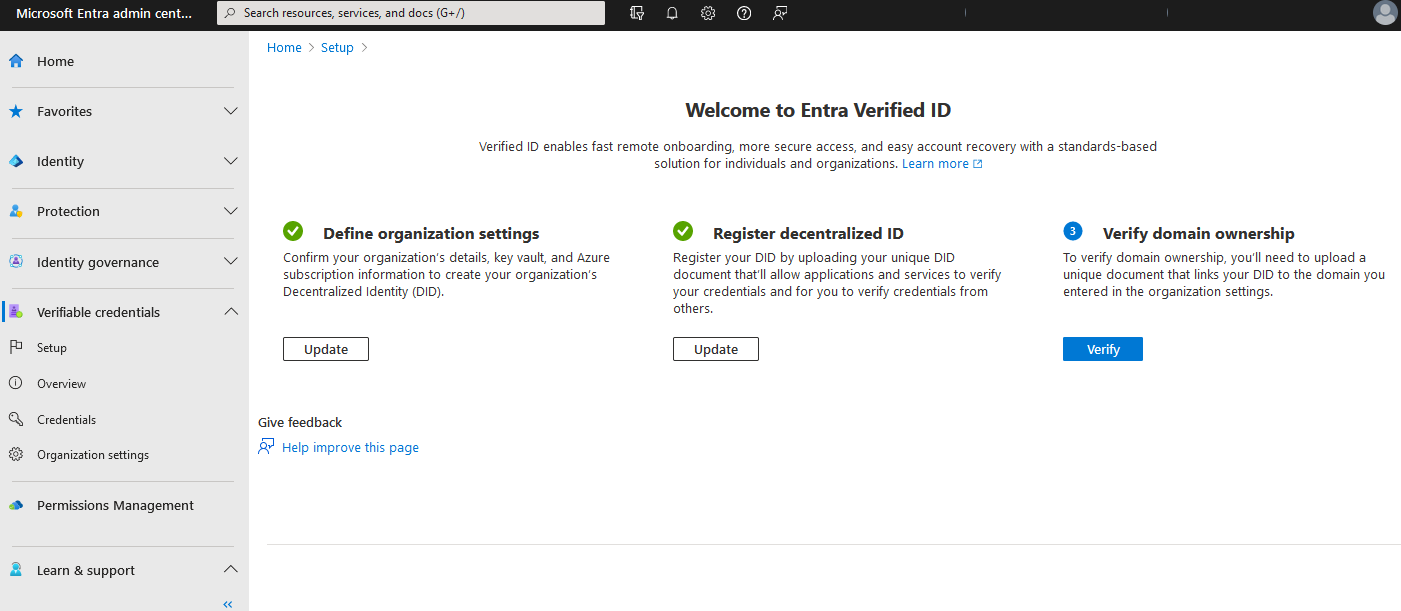

Rejestrowanie zdecentralizowanego identyfikatora i weryfikowanie własności domeny

Po skonfigurowaniu usługi Azure Key Vault i utworzeniu klucza podpisywania należy wykonać krok 2 i 3 w konfiguracji.

- Zaloguj się do centrum administracyjnego firmy Microsoft Entra jako co najmniej administrator globalny Administracja istrator.

- Wybierz pozycję Weryfikowalne poświadczenia.

- W menu po lewej stronie wybierz pozycję Konfiguracja.

- W środkowym menu wybierz pozycję Zarejestruj zdecentralizowany identyfikator , aby zarejestrować dokument DID, zgodnie z instrukcjami w artykule Jak zarejestrować zdecentralizowany identyfikator dla witryny did:web. Przed kontynuowanie weryfikacji domeny należy wykonać ten krok. Jeśli wybrano opcję nie:ion jako system zaufania, należy pominąć ten krok.

- W środkowym menu wybierz pozycję Weryfikuj własność domeny, aby zweryfikować domenę, zgodnie z instrukcjami w artykule Weryfikowanie własności domeny do zdecentralizowanego identyfikatora (DID)

Po pomyślnym wykonaniu kroków weryfikacji i wprowadzeniu zielonych znaczników wyboru we wszystkich trzech krokach możesz przejść do następnego samouczka.

Następne kroki

- Dowiedz się, jak wydać Zweryfikowany identyfikator Microsoft Entra poświadczenia z aplikacji internetowej.

- Dowiedz się, jak zweryfikować poświadczenia Zweryfikowany identyfikator Microsoft Entra.