Ten artykuł zawiera wskazówki dotyczące rozwiązywania problemów z połączeniem bramy sieci VPN między siecią lokalną a platformą Azure. Aby uzyskać ogólne informacje na temat rozwiązywania typowych problemów związanych z siecią VPN, zobacz Rozwiązywanie typowych problemów związanych z siecią VPN.

Sprawdź, czy urządzenie sieci VPN działa prawidłowo

Poniższe zalecenia są przydatne do określenia, czy lokalne urządzenie sieci VPN działa poprawnie.

Sprawdź pod kątem błędów wszystkie pliki dzienników wygenerowane przez urządzenie sieci VPN. Pomoże to określić, czy urządzenie sieci VPN działa poprawnie. Lokalizacja tych informacji różni się w zależności od urządzenia. Jeśli na przykład korzystasz z usługi RRAS w systemie Windows Server 2012, możesz użyć następującego polecenia programu PowerShell, aby wyświetlić informacje o zdarzeniu błędu dla usługi RRAS:

Get-EventLog -LogName System -EntryType Error -Source RemoteAccess | Format-List -Property *

Właściwość Message każdego wpisu zawiera opis błędu. Typowe przykłady to:

Nie można nawiązać połączenia, prawdopodobnie z powodu nieprawidłowego adresu IP określonego dla bramy sieci VPN platformy Azure w konfiguracji interfejsu sieciowego sieci VPN usługi RRAS.

EventID : 20111 MachineName : on-premises-vm Data : {41, 3, 0, 0} Index : 14231 Category : (0) CategoryNumber : 0 EntryType : Error Message : RoutingDomainID- {00000000-0000-0000-0000-000000000000}: A demand dial connection to the remote interface AzureGateway on port VPN2-4 was successfully initiated but failed to complete successfully because of the following error: The network connection between your computer and the VPN server could not be established because the remote server is not responding. This could be because one of the network devices (for example, firewalls, NAT, routers, and so on) between your computer and the remote server is not configured to allow VPN connections. Please contact your Administrator or your service provider to determine which device may be causing the problem. Source : RemoteAccess ReplacementStrings : {{00000000-0000-0000-0000-000000000000}, AzureGateway, VPN2-4, The network connection between your computer and the VPN server could not be established because the remote server is not responding. This could be because one of the network devices (for example, firewalls, NAT, routers, and so on) between your computer and the remote server is not configured to allow VPN connections. Please contact your Administrator or your service provider to determine which device may be causing the problem.} InstanceId : 20111 TimeGenerated : 3/18/2016 1:26:02 PM TimeWritten : 3/18/2016 1:26:02 PM UserName : Site : Container :Nieprawidłowy klucz współużytkowany określony w konfiguracji interfejsu sieciowego sieci VPN usługi RRAS.

EventID : 20111 MachineName : on-premises-vm Data : {233, 53, 0, 0} Index : 14245 Category : (0) CategoryNumber : 0 EntryType : Error Message : RoutingDomainID- {00000000-0000-0000-0000-000000000000}: A demand dial connection to the remote interface AzureGateway on port VPN2-4 was successfully initiated but failed to complete successfully because of the following error: Internet key exchange (IKE) authentication credentials are unacceptable. Source : RemoteAccess ReplacementStrings : {{00000000-0000-0000-0000-000000000000}, AzureGateway, VPN2-4, IKE authentication credentials are unacceptable. } InstanceId : 20111 TimeGenerated : 3/18/2016 1:34:22 PM TimeWritten : 3/18/2016 1:34:22 PM UserName : Site : Container :

Możesz również uzyskać informacje z dziennika zdarzeń dotyczące prób nawiązania połączenia za pośrednictwem usługi RRAS przy użyciu następującego polecenia programu PowerShell:

Get-EventLog -LogName Application -Source RasClient | Format-List -Property *

W przypadku braku możliwości połączenia ten dziennik będzie zawierać błędy, które będą przypominać te poniżej:

EventID : 20227

MachineName : on-premises-vm

Data : {}

Index : 4203

Category : (0)

CategoryNumber : 0

EntryType : Error

Message : CoId={B4000371-A67F-452F-AA4C-3125AA9CFC78}: The user SYSTEM dialed a connection named

AzureGateway that has failed. The error code returned on failure is 809.

Source : RasClient

ReplacementStrings : {{B4000371-A67F-452F-AA4C-3125AA9CFC78}, SYSTEM, AzureGateway, 809}

InstanceId : 20227

TimeGenerated : 3/18/2016 1:29:21 PM

TimeWritten : 3/18/2016 1:29:21 PM

UserName :

Site :

Container :

Weryfikowanie łączności

Sprawdź łączność i routing przez bramę sieci VPN. Urządzenie sieci VPN może niepoprawnie kierować ruch poprzez bramę sieci VPN platformy Azure. Za pomocą narzędzi takich jak PsPing sprawdź łączność i routing przez bramę sieci VPN. Aby na przykład przetestować połączenie z komputera lokalnego do serwera internetowego znajdującego się w sieci wirtualnej, uruchom następujące polecenie (zastępując <<web-server-address>> adresem serwera internetowego):

PsPing -t <<web-server-address>>:80

Jeśli maszyna lokalna może kierować ruch do serwera internetowego, dane wyjściowe powinny być podobne do następujących:

D:\PSTools> psping -t 10.20.0.5:80

PsPing v2.01 - PsPing - ping, latency, bandwidth measurement utility

Copyright (C) 2012-2014 Mark Russinovich

Sysinternals - www.sysinternals.com

TCP connect to 10.20.0.5:80:

Infinite iterations (warmup 1) connecting test:

Connecting to 10.20.0.5:80 (warmup): 6.21ms

Connecting to 10.20.0.5:80: 3.79ms

Connecting to 10.20.0.5:80: 3.44ms

Connecting to 10.20.0.5:80: 4.81ms

Sent = 3, Received = 3, Lost = 0 (0% loss),

Minimum = 3.44ms, Maximum = 4.81ms, Average = 4.01ms

Jeśli maszyna lokalna nie może komunikować się z określoną lokalizacją docelową, zostaną wyświetlone następujące komunikaty:

D:\PSTools>psping -t 10.20.1.6:80

PsPing v2.01 - PsPing - ping, latency, bandwidth measurement utility

Copyright (C) 2012-2014 Mark Russinovich

Sysinternals - www.sysinternals.com

TCP connect to 10.20.1.6:80:

Infinite iterations (warmup 1) connecting test:

Connecting to 10.20.1.6:80 (warmup): This operation returned because the timeout period expired.

Connecting to 10.20.1.6:80: This operation returned because the timeout period expired.

Connecting to 10.20.1.6:80: This operation returned because the timeout period expired.

Connecting to 10.20.1.6:80: This operation returned because the timeout period expired.

Connecting to 10.20.1.6:80:

Sent = 3, Received = 0, Lost = 3 (100% loss),

Minimum = 0.00ms, Maximum = 0.00ms, Average = 0.00ms

Sprawdź, czy zapora lokalna zezwala na przekazywanie ruchu sieci VPN i czy otwarte są odpowiednie porty.

Sprawdź, czy lokalne urządzenie sieci VPN korzysta z metody szyfrowania zgodnej z bramą sieci VPN platformy Azure. Na potrzeby routingu opartego na zasadach brama sieci VPN platformy Azure obsługuje algorytmy szyfrowania AES256, AES128 i 3DES. Bramy oparte na trasach obsługują algorytmy AES256 i 3DES. Aby uzyskać więcej informacji, zobacz Informacje na temat urządzeń sieci VPN i parametrów protokołu IPsec/IKE dla połączeń bramy VPN typu lokacja-lokacja.

Sprawdzanie problemów z bramą sieci VPN platformy Azure

Poniższe zalecenia są przydatne do określania, czy występuje problem z bramą sieci VPN platformy Azure:

Sprawdź dzienniki diagnostyczne bramy sieci VPN platformy Azure pod kątem potencjalnych problemów. Aby uzyskać więcej informacji, ee Krok po kroku: Przechwytywanie dzienników diagnostycznych bramy sieci wirtualnej platformy Azure Resource Manager.

Sprawdź, czy brama sieci VPN platformy Azure i lokalne urządzenie sieci VPN są skonfigurowane za pomocą tego samego wspólnego klucza uwierzytelniania. Możesz wyświetlić klucz wspólny przechowywany przez bramę sieci VPN platformy Azure za pomocą następującego polecenia wiersza polecenia platformy Azure:

azure network vpn-connection shared-key show <<resource-group>> <<vpn-connection-name>>

Użyj tego polecenia odpowiednio dla lokalnego urządzenia sieci VPN, aby wyświetlić klucz wspólny skonfigurowany dla tego urządzenia.

Sprawdź, czy podsieć GatewaySubnet zawierająca bramę sieci VPN platformy Azure nie jest skojarzona z sieciową grupą zabezpieczeń.

Możesz wyświetlić szczegóły podsieci za pomocą następującego polecenia wiersza polecenia platformy Azure:

azure network vnet subnet show -g <<resource-group>> -e <<vnet-name>> -n GatewaySubnet

Upewnij się, że nie ma pola danych o nazwie Identyfikator sieciowej grupy zabezpieczeń. W poniższym przykładzie przedstawiono wyniki dla wystąpienia GatewaySubnet z przypisaną sieciową grupą zabezpieczeń (VPN-Gateway-Group). Może to uniemożliwić prawidłowe działanie bramy, jeśli istnieją reguły zdefiniowane dla tej sieciowej grupy zabezpieczeń.

C:\>azure network vnet subnet show -g profx-prod-rg -e profx-vnet -n GatewaySubnet

info: Executing command network vnet subnet show

+ Looking up virtual network "profx-vnet"

+ Looking up the subnet "GatewaySubnet"

data: Id : /subscriptions/########-####-####-####-############/resourceGroups/profx-prod-rg/providers/Microsoft.Network/virtualNetworks/profx-vnet/subnets/GatewaySubnet

data: Name : GatewaySubnet

data: Provisioning state : Succeeded

data: Address prefix : 10.20.3.0/27

data: Network Security Group id : /subscriptions/########-####-####-####-############/resourceGroups/profx-prod-rg/providers/Microsoft.Network/networkSecurityGroups/VPN-Gateway-Group

info: network vnet subnet show command OK

Sprawdź, czy maszyny wirtualne w sieci wirtualnej platformy Azure są skonfigurowane, aby zezwalać na ruch pochodzący spoza sieci wirtualnej. Sprawdź wszystkie reguły sieciowej grupy zabezpieczeń skojarzone z podsieciami zawierającymi te maszyny wirtualne. Możesz wyświetlić wszystkie reguły sieciowej grupy zabezpieczeń za pomocą następującego polecenia wiersza polecenia platformy Azure:

azure network nsg show -g <<resource-group>> -n <<nsg-name>>

Sprawdź, czy brama sieci VPN platformy Azure jest podłączona. Możesz użyć następującego polecenia programu Azure PowerShell, aby sprawdzić bieżący stan połączenia sieci VPN platformy Azure. Parametr <<connection-name>> jest nazwą połączenia sieci VPN platformy Azure, które łączy bramę sieci wirtualnej i bramę lokalną.

Get-AzureRmVirtualNetworkGatewayConnection -Name <<connection-name>> - ResourceGroupName <<resource-group>>

Poniższe fragmenty kodu wyróżniają generowane dane wyjściowe, gdy brama jest połączona (przykład pierwszy) i rozłączona (przykład drugi):

PS C:\> Get-AzureRmVirtualNetworkGatewayConnection -Name profx-gateway-connection -ResourceGroupName profx-prod-rg

AuthorizationKey :

VirtualNetworkGateway1 : Microsoft.Azure.Commands.Network.Models.PSVirtualNetworkGateway

VirtualNetworkGateway2 :

LocalNetworkGateway2 : Microsoft.Azure.Commands.Network.Models.PSLocalNetworkGateway

Peer :

ConnectionType : IPsec

RoutingWeight : 0

SharedKey : ####################################

ConnectionStatus : Connected

EgressBytesTransferred : 55254803

IngressBytesTransferred : 32227221

ProvisioningState : Succeeded

...

PS C:\> Get-AzureRmVirtualNetworkGatewayConnection -Name profx-gateway-connection2 -ResourceGroupName profx-prod-rg

AuthorizationKey :

VirtualNetworkGateway1 : Microsoft.Azure.Commands.Network.Models.PSVirtualNetworkGateway

VirtualNetworkGateway2 :

LocalNetworkGateway2 : Microsoft.Azure.Commands.Network.Models.PSLocalNetworkGateway

Peer :

ConnectionType : IPsec

RoutingWeight : 0

SharedKey : ####################################

ConnectionStatus : NotConnected

EgressBytesTransferred : 0

IngressBytesTransferred : 0

ProvisioningState : Succeeded

...

Różne problemy

Poniższe zalecenia są przydatne do określania, czy występuje problem z konfiguracją maszyny wirtualnej hosta, wykorzystaniem przepustowości sieci lub wydajnością aplikacji:

Sprawdź konfigurację zapory. Sprawdź, czy zapora w systemie operacyjnym gościa uruchomionym na maszynach wirtualnych platformy Azure w podsieci jest poprawnie skonfigurowana, aby umożliwiać dozwolony ruch z lokalnych zakresów adresów IP.

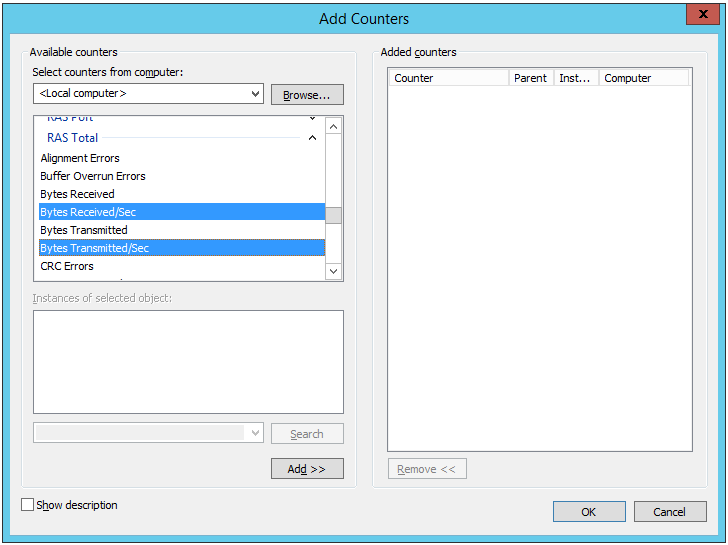

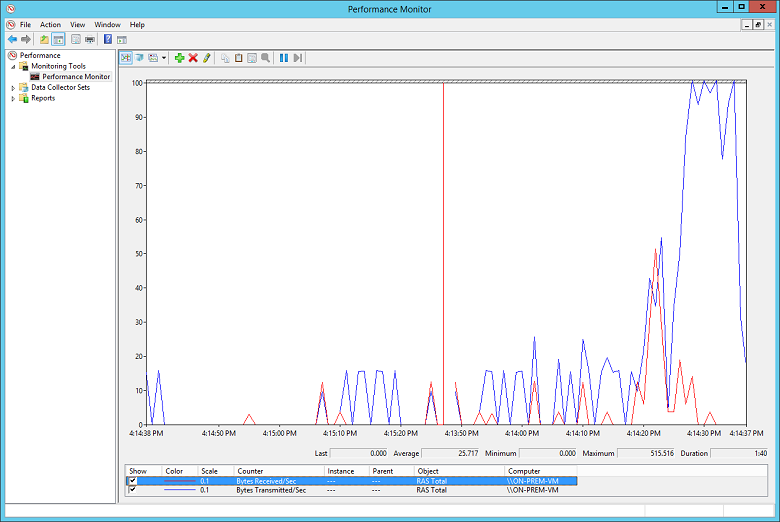

Sprawdź, czy wielkość ruchu sieciowego nie zbliża się do limitu przepustowości dostępnego dla bramy sieci VPN platformy Azure. Sposób, w jaki można to sprawdzić, zależy od używanego lokalnie urządzenia sieci VPN. Jeśli na przykład korzystasz z usługi RRAS w systemie Windows Server 2012, możesz użyć monitora wydajności do śledzenia ilości danych odbieranych i przesłanych za pośrednictwem połączenia sieci VPN. Używając obiektu Całkowita liczba połączeń RAS, wybierz liczniki Bajty odebrane/s i Bajty przesłane/s:

Należy porównać wyniki z przepustowością dostępną do bramy sieci VPN (z 100 Mb/s dla jednostki SKU w warstwie Podstawowa do 1,25 Gb/s dla jednostki SKU VpnGw3):

Upewnij się, że wdrożono odpowiednią liczbę i rozmiar maszyn wirtualnych dla obciążenia aplikacji. Ustal, czy którekolwiek z maszyn wirtualnych w sieci wirtualnej platformy Azure działają wolno. Jeśli tak, może to oznaczać, że są przeciążone, jest ich zbyt mało, aby obsłużyć obciążenie, lub że równoważenie obciążenia nie jest poprawnie skonfigurowane. Aby to ustalić, przechwytuj i analizuj informacje diagnostyczne. Możesz sprawdzić wyniki za pomocą witryny Azure Portal, ale dostępnych jest również wiele narzędzi innych firm, które oferują szczegółowy wgląd w dane dotyczące wydajności.

Za pomocą usługi Azure DDoS Protection można chronić przed złośliwym wyczerpaniem zasobów. Usługa Azure DDoS Protection w połączeniu z najlepszymi rozwiązaniami dotyczącymi projektowania aplikacji zapewnia ulepszone funkcje ograniczania ryzyka ataków DDoS w celu zapewnienia większej ochrony przed atakami DDoS. Należy włączyć usługę Azure DDOS Protection w dowolnej sieci wirtualnej obwodowej.

Upewnij się, że aplikacja efektywnie wykorzystuje zasoby chmury. Instrumentuj kod aplikacji działający na każdej maszynie wirtualnej, aby określić, czy aplikacje optymalnie wykorzystują zasoby. Możesz użyć narzędzi takich jak usługa Application Insights.

Następne kroki

Dokumentacja produktu:

- Maszyny wirtualne z systemem Linux na platformie Azure

- Co to jest Azure PowerShell?

- Co to jest usługa Azure Virtual Network?

- Co to jest interfejs wiersza polecenia platformy Azure?

- Co to jest usługa VPN Gateway?

- Maszyny wirtualne z systemem Windows na platformie Azure

Moduły usługi Microsoft Learn:

- Konfigurowanie zasobów platformy Azure przy użyciu narzędzi

- Konfigurowanie VPN Gateway

- Tworzenie maszyny wirtualnej z systemem Linux na platformie Azure

- Tworzenie maszyny wirtualnej z systemem Windows na platformie Azure