Zbieranie zdarzeń i liczników wydajności z maszyn wirtualnych za pomocą agenta usługi Azure Monitor

W tym artykule opisano sposób zbierania zdarzeń i liczników wydajności z maszyn wirtualnych przy użyciu agenta usługi Azure Monitor.

Wymagania wstępne

Aby wykonać tę procedurę, potrzebne są następujące elementy:

- Obszar roboczy usługi Log Analytics, w którym masz co najmniej prawa współautora.

- Uprawnienia do tworzenia obiektów reguły zbierania danych w obszarze roboczym.

- Skojarz regułę zbierania danych z określonymi maszynami wirtualnymi.

Tworzenie reguły zbierania danych

Regułę zbierania danych można zdefiniować w celu wysyłania danych z wielu maszyn do wielu obszarów roboczych usługi Log Analytics, w tym obszarów roboczych w innym regionie lub dzierżawie. Utwórz regułę zbierania danych w tym samym regionie co obszar roboczy usługi Log Analytics. Zdarzenia systemu Windows i dane dziennika systemowego można wysyłać tylko do dzienników usługi Azure Monitor. Liczniki wydajności można wysyłać zarówno do metryk usługi Azure Monitor, jak i dzienników usługi Azure Monitor.

Uwaga

Obecnie zasoby Microsoft.HybridCompute (serwery z obsługą usługi Azure Arc) nie mogą być wyświetlane w Eksploratorze metryk (środowisku użytkownika witryny Azure Portal), ale można je uzyskać za pośrednictwem interfejsu API REST metryk (przestrzenie nazw metryk — lista, definicje metryk — lista i metryki — lista).

Uwaga

Aby wysyłać dane między dzierżawami, musisz najpierw włączyć usługę Azure Lighthouse.

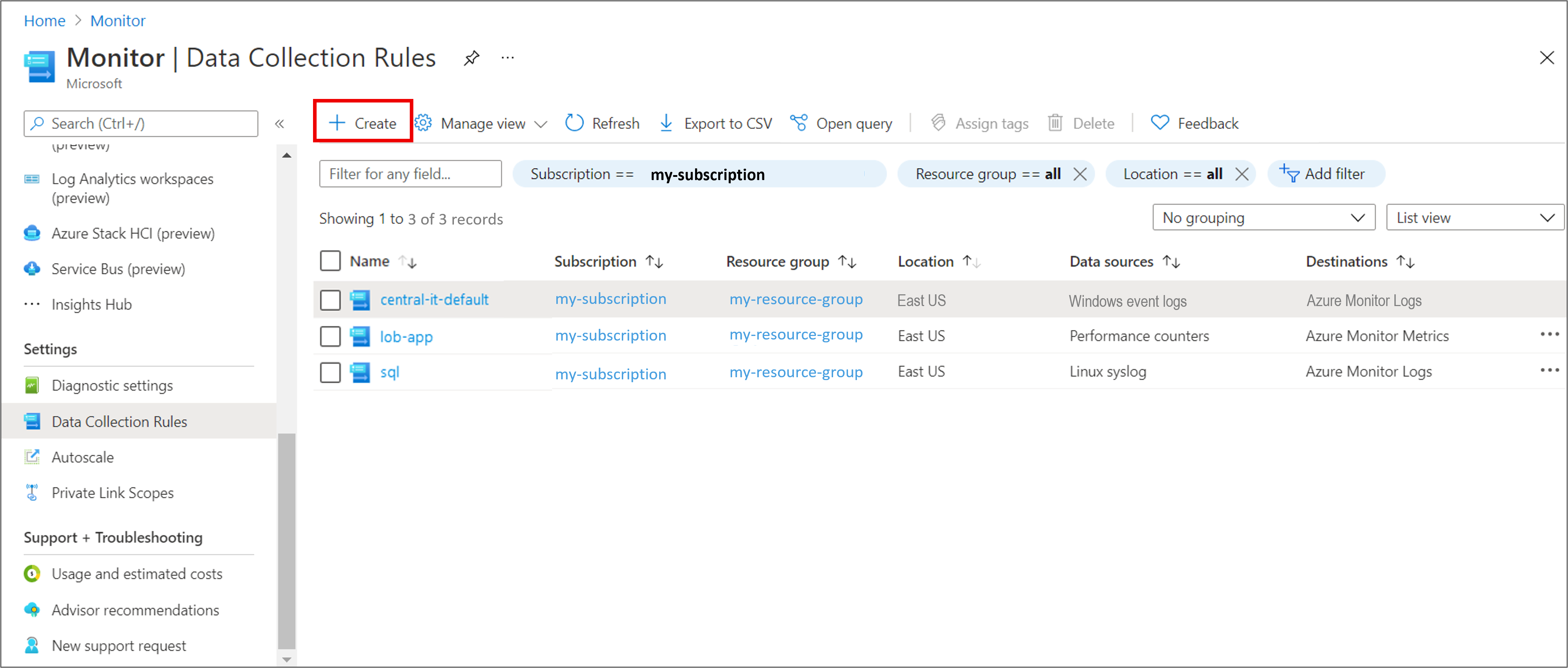

W menu Monitor wybierz pozycję Reguły zbierania danych.

Wybierz pozycję Utwórz , aby utworzyć nową regułę i skojarzenia zbierania danych.

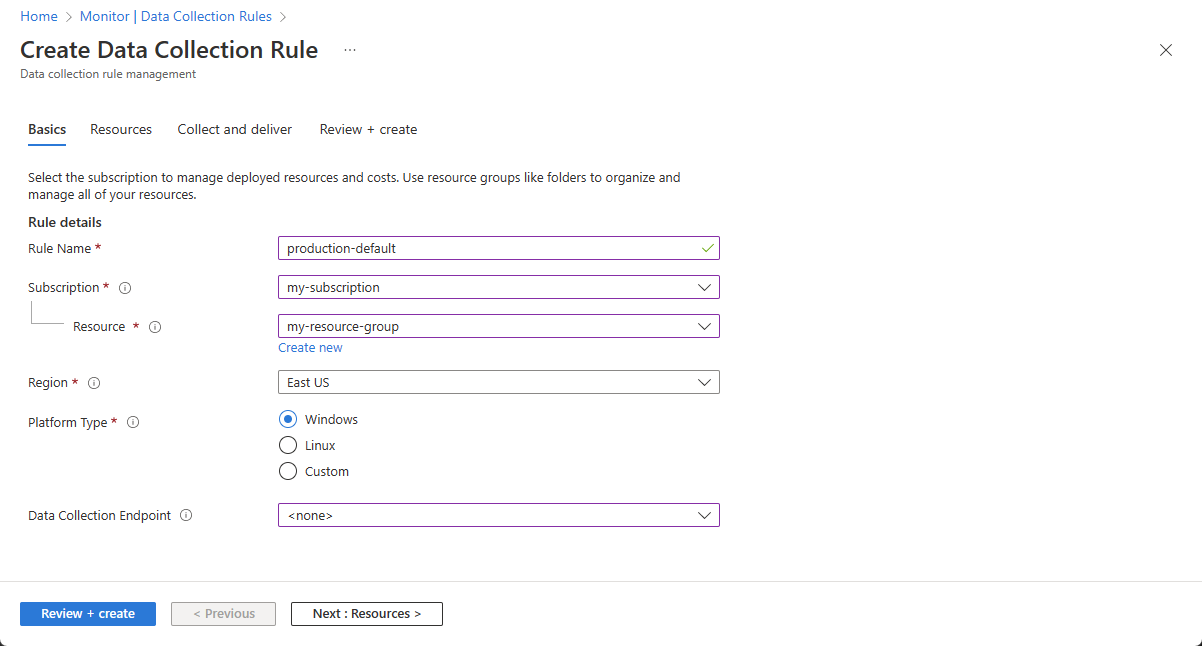

Wprowadź nazwę reguły i określ subskrypcję, grupę zasobów, region i typ platformy:

- Region określa miejsce utworzenia kontrolera domeny . Maszyny wirtualne i ich skojarzenia mogą znajdować się w dowolnej subskrypcji lub grupie zasobów w dzierżawie.

- Typ platformy określa typ zasobów, do których może mieć zastosowanie ta reguła. Opcja Niestandardowa umożliwia używanie zarówno typów systemów Windows, jak i Linux.

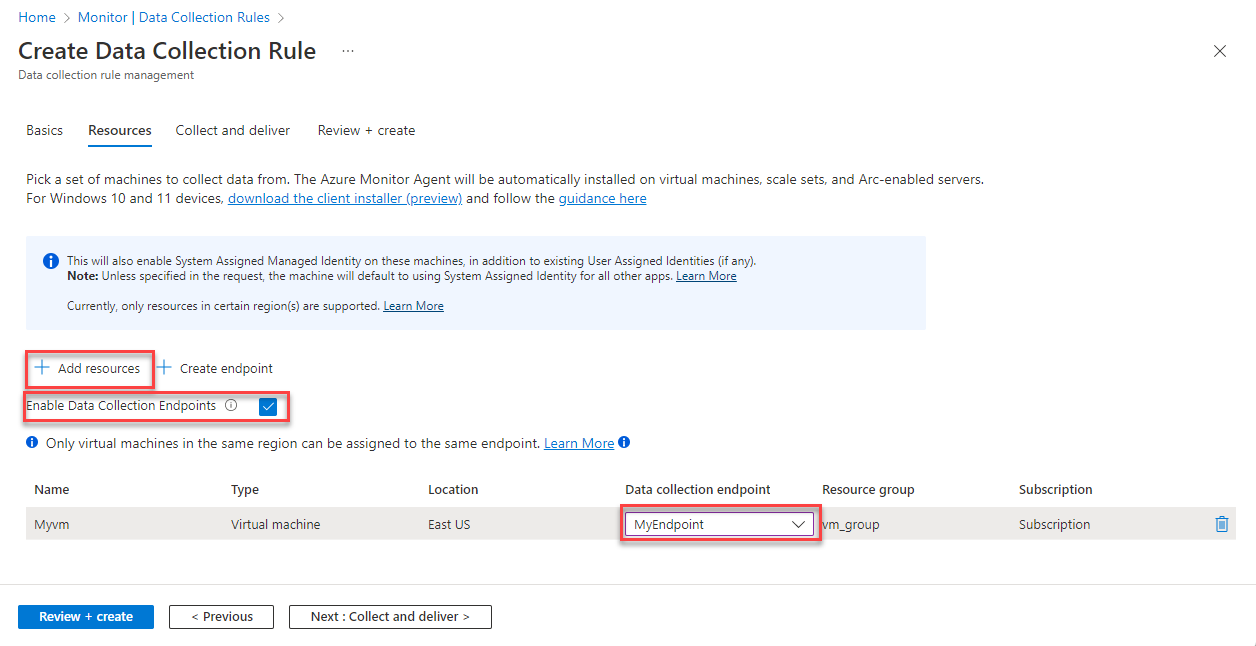

Na karcie Zasoby:

-

Wybierz pozycję + Dodaj zasoby i skojarz zasoby z regułą zbierania danych. Zasoby mogą być maszynami wirtualnymi, zestawami skalowania maszyn wirtualnych i usługą Azure Arc dla serwerów. Witryna Azure Portal instaluje agenta usługi Azure Monitor na zasobach, które nie zostały jeszcze zainstalowane.

Ważne

Portal umożliwia przypisaną przez system tożsamość zarządzaną w zasobach docelowych wraz z istniejącymi tożsamościami przypisanymi przez użytkownika, jeśli istnieją. W przypadku istniejących aplikacji, chyba że określisz tożsamość przypisaną przez użytkownika w żądaniu, zamiast tego maszyna domyślnie używa tożsamości przypisanej przez system.

Jeśli potrzebujesz izolacji sieci przy użyciu linków prywatnych, wybierz istniejące punkty końcowe z tego samego regionu dla odpowiednich zasobów lub utwórz nowy punkt końcowy.

Wybierz pozycję Włącz punkty końcowe zbierania danych.

Wybierz punkt końcowy zbierania danych dla każdego zasobu skojarzonego z regułą zbierania danych.

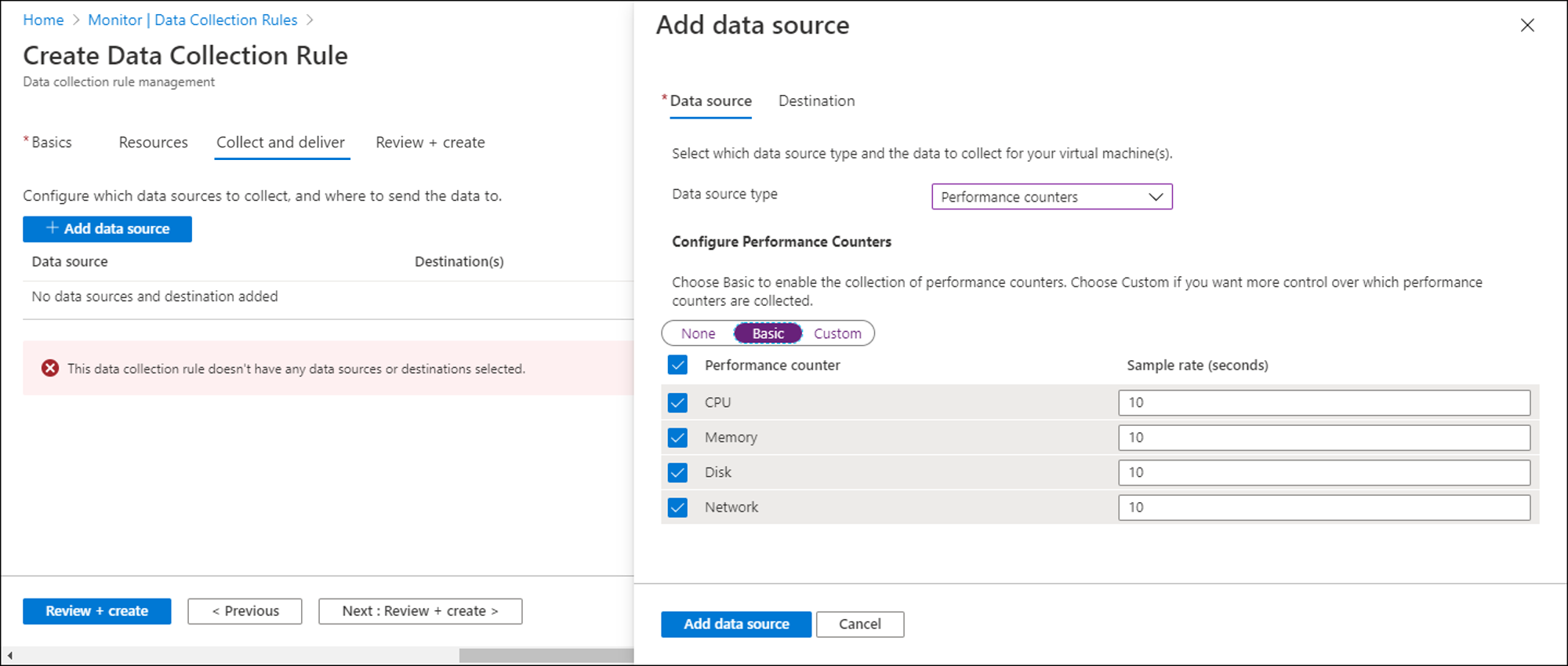

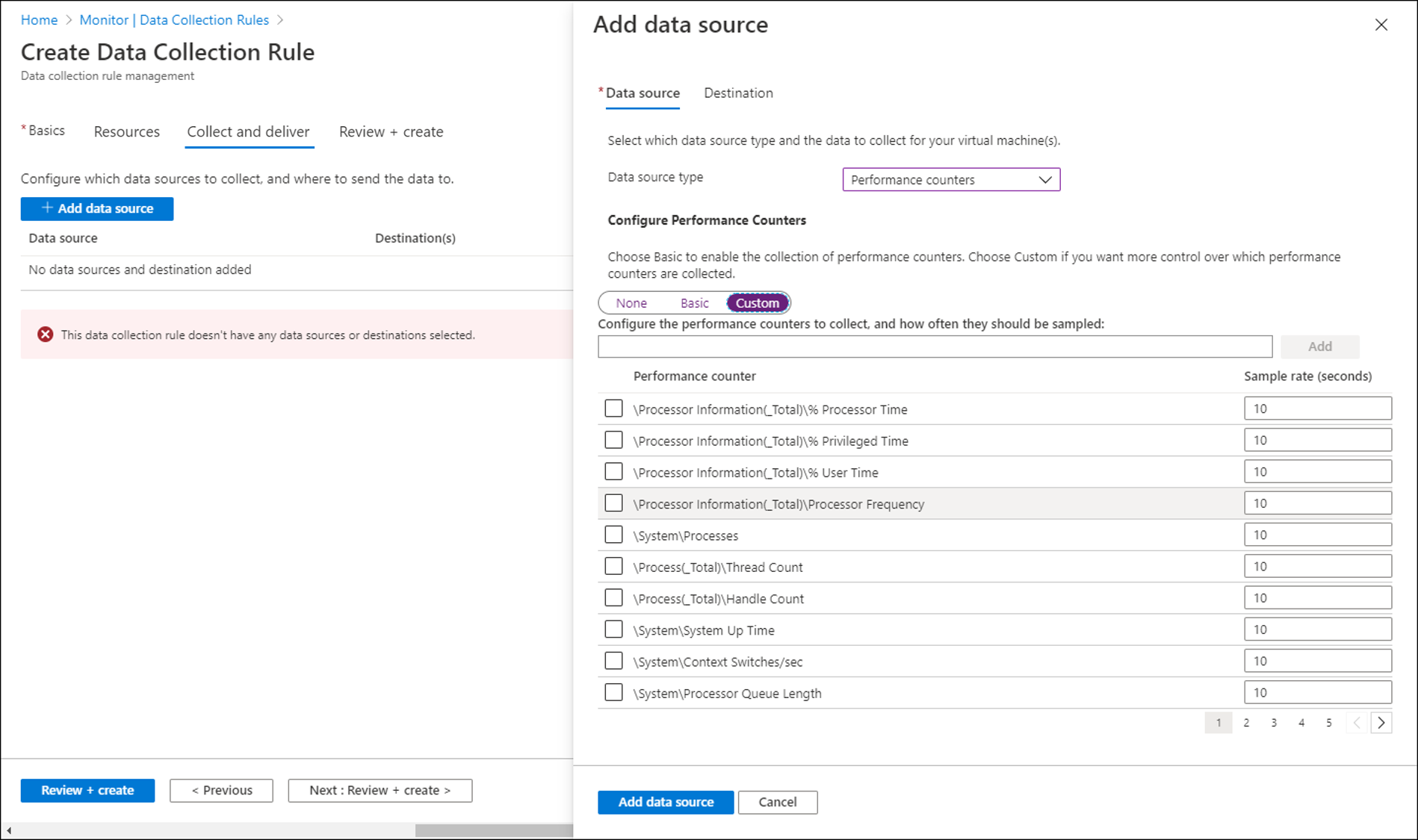

Na karcie Zbieranie i dostarczanie wybierz pozycję Dodaj źródło danych, aby dodać źródło danych i ustawić miejsce docelowe.

Wybierz typ źródła danych.

Wybierz dane, które chcesz zebrać. W przypadku liczników wydajności można wybrać wstępnie zdefiniowany zestaw obiektów i ich częstotliwość próbkowania. W przypadku zdarzeń można wybrać spośród zestawu dzienników i poziomów ważności.

Wybierz pozycję Niestandardowe , aby zbierać dzienniki i liczniki wydajności, które nie są obecnie obsługiwanymi źródłami danych lub filtrować zdarzenia przy użyciu zapytań XPath. Następnie można określić ścieżkę XPath , aby zebrać wszystkie określone wartości. Przykład można znaleźć w temacie Sample DCR (Przykładowa usługa DCR).

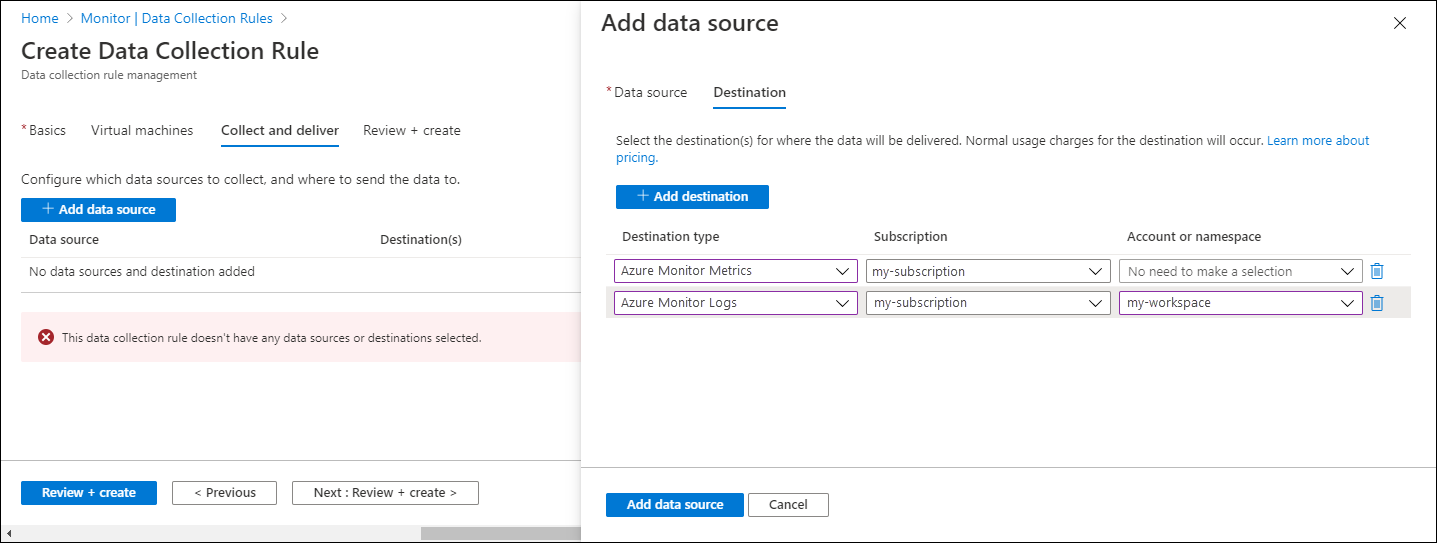

Na karcie Miejsce docelowe dodaj co najmniej jedno miejsce docelowe dla źródła danych. Możesz wybrać wiele miejsc docelowych tego samego lub różnych typów. Możesz na przykład wybrać wiele obszarów roboczych usługi Log Analytics, które są również nazywane wieloma funkcjami.

Źródła danych dziennika systemu Windows i zdarzenia systemu Windows można wysyłać tylko do dzienników usługi Azure Monitor. Liczniki wydajności można wysyłać zarówno do metryk usługi Azure Monitor, jak i dzienników usługi Azure Monitor. Obecnie zasoby obliczeniowe hybrydowe (Arc for Server) nie obsługują miejsca docelowego metryk usługi Azure Monitor (wersja zapoznawcza).

Wybierz pozycję Dodaj źródło danych, a następnie wybierz pozycję Przejrzyj i utwórz , aby przejrzeć szczegóły reguły zbierania danych i skojarzenie z zestawem maszyn wirtualnych.

Wybierz pozycję Utwórz , aby utworzyć regułę zbierania danych.

Plik parametrów

{

"$schema": "https://schema.management.azure.com/schemas/2019-04-01/deploymentParameters.json#",

"contentVersion": "1.0.0.0",

"parameters": {

"vmName": {

"value": "my-azure-vm"

},

"associationName": {

"value": "my-windows-vm-my-dcr"

},

"dataCollectionRuleId": {

"value": "/subscriptions/00000000-0000-0000-0000-000000000000/resourcegroups/my-resource-group/providers/microsoft.insights/datacollectionrules/my-dcr"

}

}

}

Uwaga

Po utworzeniu reguły zbierania danych może upłynąć do 5 minut.

Filtrowanie zdarzeń przy użyciu zapytań XPath

Opłaty są naliczane za wszelkie dane zebrane w obszarze roboczym usługi Log Analytics. W związku z tym należy zbierać tylko potrzebne dane zdarzenia. Podstawowa konfiguracja w witrynie Azure Portal zapewnia ograniczoną możliwość filtrowania zdarzeń.

Napiwek

Aby uzyskać strategie zmniejszenia kosztów usługi Azure Monitor, zobacz Optymalizacja kosztów i Usługa Azure Monitor.

Aby określić więcej filtrów, użyj konfiguracji niestandardowej i określ ścieżkę XPath, która filtruje zdarzenia, których nie potrzebujesz. Wpisy XPath są zapisywane w formularzu LogName!XPathQuery. Na przykład możesz zwrócić tylko zdarzenia z dziennika zdarzeń aplikacji o identyfikatorze zdarzenia 1035. Dla XPathQuery tych zdarzeń będzie .*[System[EventID=1035]] Ponieważ chcesz pobrać zdarzenia z dziennika zdarzeń aplikacji, ścieżka XPath jest Application!*[System[EventID=1035]]

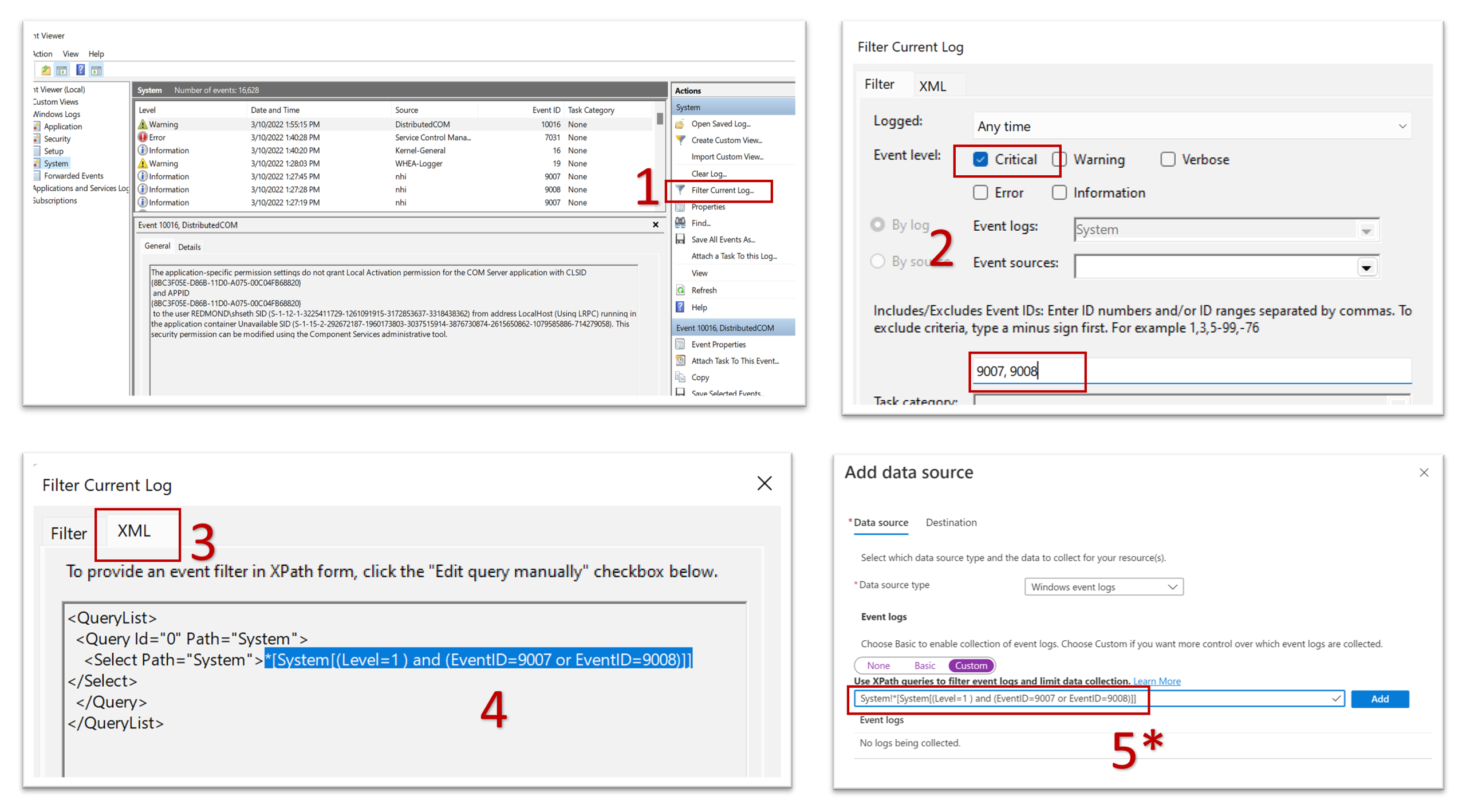

Wyodrębnianie zapytań XPath z Podgląd zdarzeń systemu Windows

W systemie Windows można użyć Podgląd zdarzeń do wyodrębnienia zapytań XPath, jak pokazano na zrzutach ekranu.

Po wklejeniu zapytania XPath do pola na ekranie Dodawanie źródła danych, jak pokazano w kroku 5, musisz dołączyć kategorię typu dziennika, po której następuje wykrzyknik (!).

Napiwek

Możesz użyć polecenia cmdlet Get-WinEvent programu PowerShell z parametrem FilterXPath , aby najpierw przetestować ważność zapytania XPath na maszynie. Aby uzyskać więcej informacji, zobacz poradę podaną w instrukcjach dotyczących połączeń opartych na agencie systemu Windows. Polecenie Get-WinEvent cmdlet programu PowerShell obsługuje maksymalnie 23 wyrażenia. Reguły zbierania danych usługi Azure Monitor obsługują maksymalnie 20. Poniższy skrypt przedstawia przykład:

$XPath = '*[System[EventID=1035]]'

Get-WinEvent -LogName 'Application' -FilterXPath $XPath

- W poprzednim poleceniu cmdlet wartość parametru

-LogNamejest początkową częścią zapytania XPath do wykrzyknika (!). Pozostała część zapytania XPath przechodzi do parametru$XPath. - Jeśli skrypt zwraca zdarzenia, zapytanie jest prawidłowe.

- Jeśli zostanie wyświetlony komunikat "Nie znaleziono zdarzeń spełniających określone kryteria wyboru", zapytanie może być prawidłowe, ale na komputerze lokalnym nie ma pasujących zdarzeń.

- Jeśli zostanie wyświetlony komunikat "Określone zapytanie jest nieprawidłowe", składnia zapytania jest nieprawidłowa.

Przykłady użycia niestandardowej ścieżki XPath do filtrowania zdarzeń:

| opis | XPath |

|---|---|

| Zbieranie tylko zdarzeń systemowych o identyfikatorze zdarzenia = 4648 | System!*[System[EventID=4648]] |

| Zbieranie zdarzeń dziennika zabezpieczeń przy użyciu identyfikatora zdarzenia = 4648 i nazwy procesu consent.exe | Security!*[System[(EventID=4648)]] and *[EventData[Data[@Name='ProcessName']='C:\Windows\System32\consent.exe']] |

| Zbierz wszystkie zdarzenia krytyczne, błędy, ostrzeżenie i informacje z dziennika zdarzeń systemu z wyjątkiem identyfikatora zdarzenia = 6 (załadowany sterownik) | System!*[System[(Level=1 or Level=2 or Level=3) and (EventID != 6)]] |

| Zbierz wszystkie zdarzenia powodzenia i niepowodzenia zabezpieczeń z wyjątkiem zdarzenia o identyfikatorze 4624 (pomyślne logowanie) | Security!*[System[(band(Keywords,13510798882111488)) and (EventID != 4624)]] |

Uwaga

Aby uzyskać listę ograniczeń w dzienniku zdarzeń systemu Windows obsługiwanych przez program XPath, zobacz ograniczenia XPath 1.0.

Na przykład można użyć funkcji "position", "Band" i "timediff" w zapytaniu, ale inne funkcje, takie jak "starts-with" i "contains" nie są obecnie obsługiwane.

Często zadawane pytania

Ta sekcja zawiera odpowiedzi na typowe pytania.

Jak zbierać zdarzenia zabezpieczeń systemu Windows przy użyciu agenta usługi Azure Monitor?

Istnieją dwa sposoby zbierania zdarzeń zabezpieczeń przy użyciu nowego agenta podczas wysyłania do obszaru roboczego usługi Log Analytics:

- Za pomocą agenta usługi Azure Monitor można natywnie zbierać zdarzenia zabezpieczeń, takie same jak inne zdarzenia systemu Windows. Te przepływy do tabeli "Event" w obszarze roboczym usługi Log Analytics.

- Jeśli masz włączoną usługę Microsoft Sentinel w obszarze roboczym, zdarzenia zabezpieczeń przepływają za pośrednictwem agenta usługi Azure Monitor do

SecurityEventtabeli (tak samo jak w przypadku agenta usługi Log Analytics). Ten scenariusz zawsze wymaga uprzedniego włączenia rozwiązania.

Czy zduplikuję zdarzenia, jeśli używam agenta usługi Azure Monitor i agenta usługi Log Analytics na tej samej maszynie?

W przypadku zbierania tych samych zdarzeń dla obu agentów występuje duplikowanie. Taka duplikacja może być starszym agentem zbierającym nadmiarowe dane z danych konfiguracji obszaru roboczego, które są zbierane przez regułę zbierania danych. Możesz też zbierać zdarzenia zabezpieczeń ze starszym agentem i włączać zdarzenia zabezpieczeń systemu Windows za pomocą łączników agenta usługi Azure Monitor w usłudze Microsoft Sentinel.

Ogranicz zdarzenia duplikacji tylko do czasu przejścia z jednego agenta do drugiego. Po pełnym przetestowaniu reguły zbierania danych i zweryfikowaniu jej zbierania danych wyłącz zbieranie danych dla obszaru roboczego i odłącz wszystkie łączniki danych programu Microsoft Monitoring Agent.

Czy agent usługi Azure Monitor oferuje bardziej szczegółowe opcje filtrowania zdarzeń inne niż zapytania Xpath i określanie liczników wydajności?

W przypadku zdarzeń dziennika systemowego w systemie Linux można wybrać obiekty i poziom dziennika dla każdego obiektu.

Jeśli utworzym reguły zbierania danych zawierające ten sam identyfikator zdarzenia i skojarzyć je z tą samą maszyną wirtualną, zdarzenia zostaną zduplikowane?

Tak. Aby uniknąć duplikowania, upewnij się, że wybór zdarzeń w regułach zbierania danych nie zawiera zduplikowanych zdarzeń.

Następne kroki

- Zbieranie dzienników tekstowych przy użyciu agenta usługi Azure Monitor.

- Dowiedz się więcej o agencie usługi Azure Monitor.

- Dowiedz się więcej o regułach zbierania danych.