Integrowanie Microsoft Defender dla Chmury z rozwiązaniem Azure VMware

Microsoft Defender dla Chmury zapewnia zaawansowaną ochronę przed zagrożeniami w rozwiązaniu Azure VMware Solution i lokalnych maszynach wirtualnych. Ocenia lukę w zabezpieczeniach maszyn wirtualnych usługi Azure VMware Solution i zgłasza alerty zgodnie z potrzebami. Te alerty zabezpieczeń można przekazywać do usługi Azure Monitor w celu rozwiązania problemu. Zasady zabezpieczeń można zdefiniować w Microsoft Defender dla Chmury. Aby uzyskać więcej informacji, zobacz Praca z zasadami zabezpieczeń.

Microsoft Defender dla Chmury oferuje wiele funkcji, w tym:

- Monitorowanie integralności plików

- Wykrywanie ataków bez plików

- Ocena poprawek systemu operacyjnego

- Ocena błędów konfiguracji zabezpieczeń

- Ocena programu Endpoint Protection

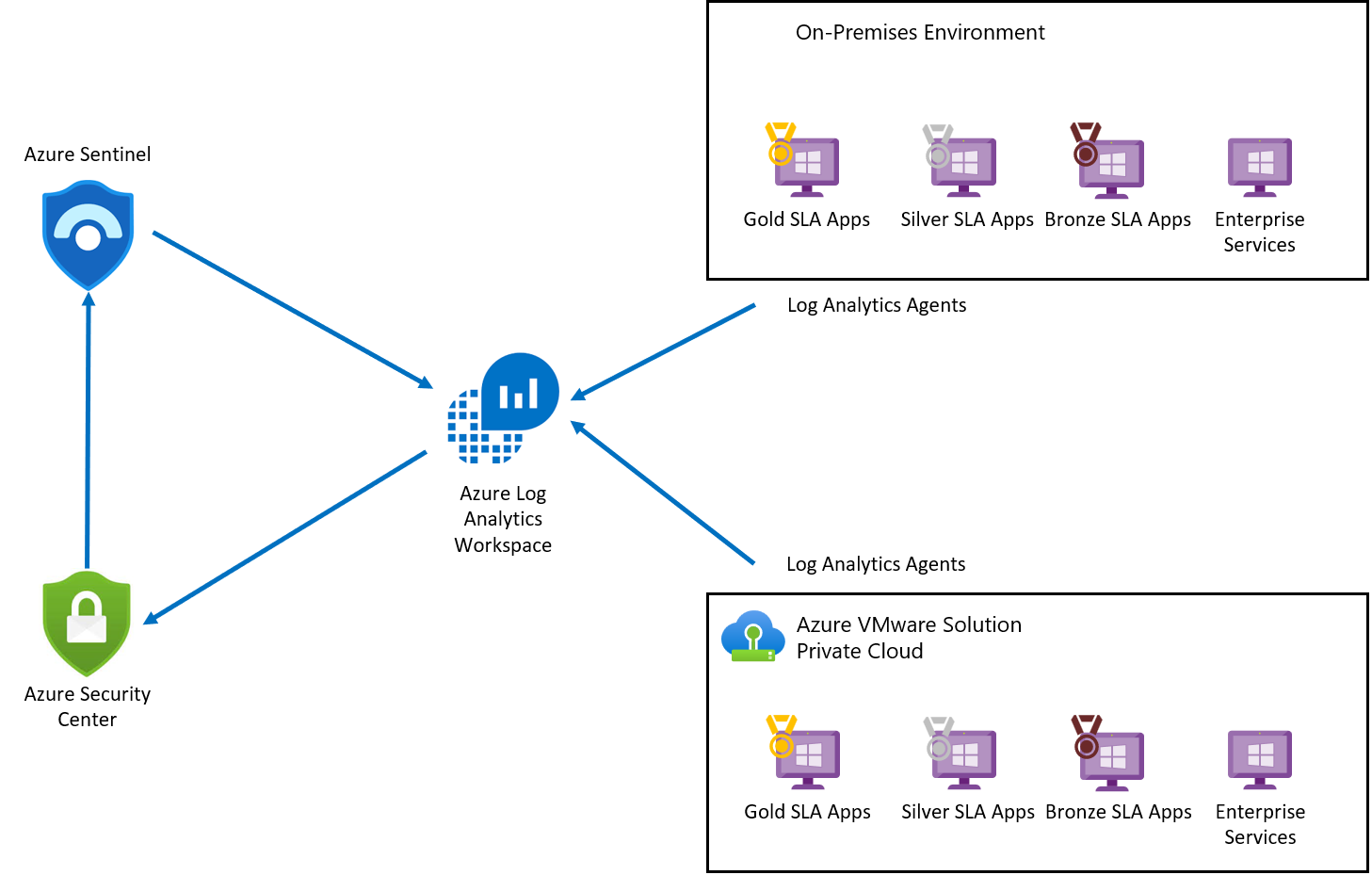

Na diagramie przedstawiono zintegrowaną architekturę monitorowania zintegrowanego zabezpieczeń dla maszyn wirtualnych usługi Azure VMware Solution.

Agent usługi Log Analytics zbiera dane dziennika z platformy Azure, rozwiązania Azure VMware Solution i lokalnych maszyn wirtualnych. Dane dziennika są wysyłane do dzienników usługi Azure Monitor i przechowywane w obszarze roboczym usługi Log Analytics. Każdy obszar roboczy ma własne repozytorium danych i konfigurację do przechowywania danych. Po zebraniu dzienników Microsoft Defender dla Chmury oceni stan luk w zabezpieczeniach maszyn wirtualnych usługi Azure VMware Solution i zgłasza alert dotyczący wszelkich krytycznych luk w zabezpieczeniach. Po dokonaniu oceny Microsoft Defender dla Chmury przekazuje stan luki w zabezpieczeniach do usługi Microsoft Sentinel, aby utworzyć zdarzenie i mapować je na inne zagrożenia. Microsoft Defender dla Chmury jest połączony z usługą Microsoft Sentinel przy użyciu Microsoft Defender dla Chmury Połączenie or.

Wymagania wstępne

Utwórz obszar roboczy usługi Log Analytics w celu zbierania danych z różnych źródeł.

Włącz Microsoft Defender dla Chmury w ramach subskrypcji.

Uwaga

Microsoft Defender dla Chmury to wstępnie skonfigurowane narzędzie, które nie wymaga wdrożenia, ale należy je włączyć.

Dodawanie maszyn wirtualnych usługi Azure VMware Solution do Defender dla Chmury

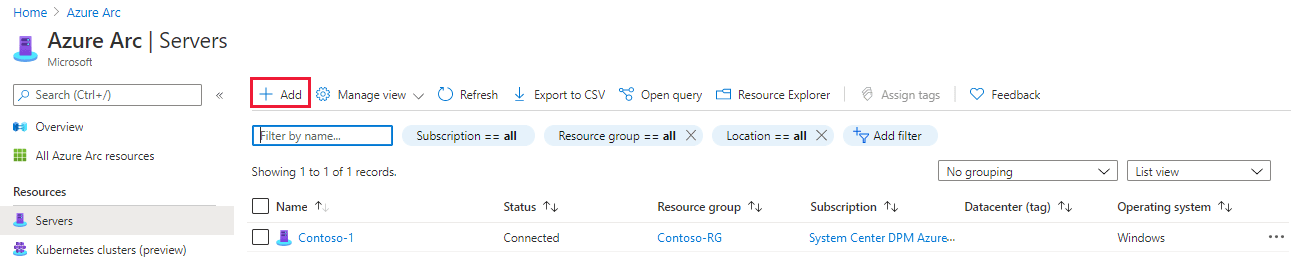

W witrynie Azure Portal wyszukaj usługę Azure Arc i wybierz ją.

W obszarze Zasoby wybierz pozycję Serwery , a następnie pozycję +Dodaj.

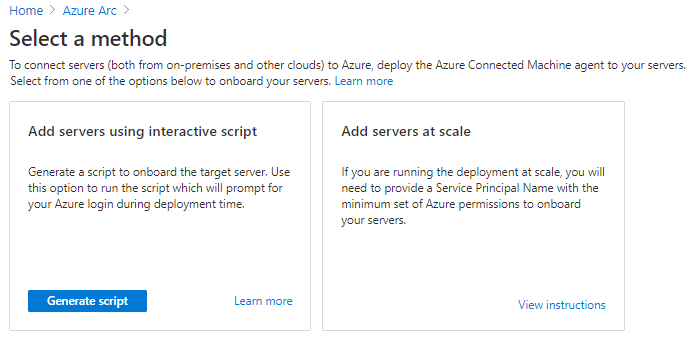

Wybierz pozycję Generuj skrypt.

Na karcie Wymagania wstępne wybierz pozycję Dalej.

Na karcie Szczegóły zasobu wypełnij następujące szczegóły, a następnie wybierz pozycję Dalej. Tagi:

- Subskrypcja

- Grupa zasobów

- Region (Region)

- System operacyjny

- Szczegóły serwera proxy

Na karcie Tagi wybierz pozycję Dalej.

Na karcie Pobierz i uruchom skrypt wybierz pozycję Pobierz.

Określ system operacyjny i uruchom skrypt na maszynie wirtualnej usługi Azure VMware Solution.

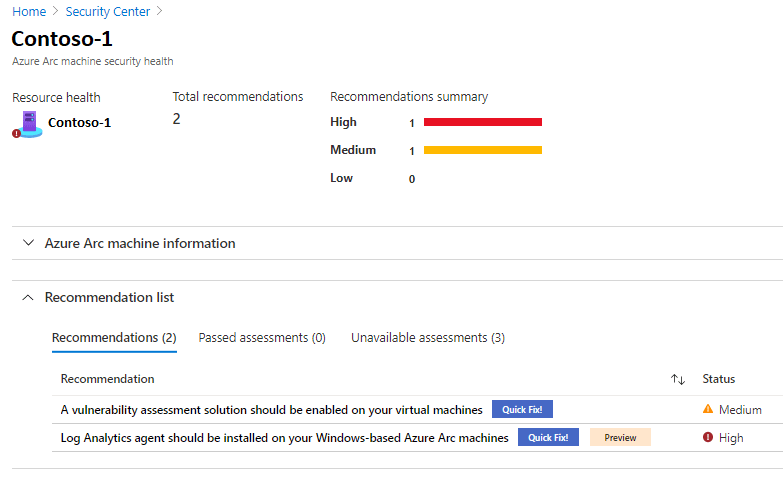

Wyświetlanie zaleceń i przeszłych ocen

Rekomendacje i oceny zapewniają szczegółowe informacje o kondycji zabezpieczeń zasobu.

W Microsoft Defender dla Chmury wybierz pozycję Spis w okienku po lewej stronie.

W polu Typ zasobu wybierz pozycję Serwery — Azure Arc.

Wybierz nazwę zasobu. Zostanie otwarta strona przedstawiająca szczegóły kondycji zabezpieczeń zasobu.

W obszarze Lista zaleceń wybierz karty Rekomendacje, Oceny z powodzeniem i Niedostępne, aby wyświetlić te szczegóły.

Wdrażanie obszaru roboczego usługi Microsoft Sentinel

Usługa Microsoft Sentinel zapewnia analizę zabezpieczeń, wykrywanie alertów i automatyczną odpowiedź na zagrożenia w środowisku. Jest to natywne dla chmury rozwiązanie do zarządzania zdarzeniami zabezpieczeń (SIEM) oparte na obszarze roboczym usługi Log Analytics.

Ponieważ usługa Microsoft Sentinel jest oparta na obszarze roboczym usługi Log Analytics, wystarczy wybrać obszar roboczy, którego chcesz użyć.

W witrynie Azure Portal wyszukaj pozycję Microsoft Sentinel i wybierz ją.

Na stronie Obszary robocze usługi Microsoft Sentinel wybierz pozycję +Dodaj.

Wybierz obszar roboczy usługi Log Analytics i wybierz pozycję Dodaj.

Włączanie modułu zbierającego dane dla zdarzeń zabezpieczeń

Na stronie Obszary robocze usługi Microsoft Sentinel wybierz skonfigurowany obszar roboczy.

W obszarze Konfiguracja wybierz pozycję Łączniki danych.

W kolumnie nazwa Połączenie or wybierz pozycję Zdarzenia zabezpieczeń z listy, a następnie wybierz pozycję Otwórz stronę łącznika.

Na stronie łącznika wybierz zdarzenia, które chcesz przesłać strumieniowo, a następnie wybierz pozycję Zastosuj zmiany.

Połączenie microsoft Sentinel z Microsoft Defender dla Chmury

Na stronie obszaru roboczego usługi Microsoft Sentinel wybierz skonfigurowany obszar roboczy.

W obszarze Konfiguracja wybierz pozycję Łączniki danych.

Wybierz pozycję Microsoft Defender dla Chmury z listy, a następnie wybierz pozycję Otwórz stronę łącznika.

Wybierz Połączenie, aby połączyć Microsoft Defender dla Chmury z usługą Microsoft Sentinel.

Włącz opcję Utwórz zdarzenie, aby wygenerować zdarzenie dla Microsoft Defender dla Chmury.

Tworzenie reguł w celu identyfikowania zagrożeń bezpieczeństwa

Po połączeniu źródeł danych z usługą Microsoft Sentinel można utworzyć reguły generowania alertów dla wykrytych zagrożeń. W poniższym przykładzie utworzymy regułę dla prób zalogowania się na serwerze z systemem Windows przy użyciu nieprawidłowego hasła.

Na stronie przeglądu usługi Microsoft Sentinel w obszarze Konfiguracje wybierz pozycję Analiza.

W obszarze Konfiguracje wybierz pozycję Analiza.

Wybierz pozycję +Utwórz i na liście rozwijanej wybierz pozycję Zaplanowana reguła zapytania.

Na karcie Ogólne wprowadź wymagane informacje, a następnie wybierz pozycję Dalej: Ustaw logikę reguły.

- Nazwa/nazwisko

- opis

- Taktyka

- Ważność

- Stan

Na karcie Ustaw logikę reguły wprowadź wymagane informacje, a następnie wybierz pozycję Dalej.

Zapytanie reguły (tutaj przedstawiające nasze przykładowe zapytanie)

SecurityEvent |where Activity startswith '4625' |summarize count () by IpAddress,Computer |where count_ > 3Mapowanie jednostek

Planowanie zapytań

Próg alertu

Grupowanie zdarzeń

Pomijanie

Na karcie Ustawienia zdarzenia włącz opcję Utwórz zdarzenia z alertów wyzwalanych przez tę regułę analizy i wybierz pozycję Dalej: Automatyczna odpowiedź.

Wybierz pozycję Dalej: Przejrzyj.

Na karcie Przeglądanie i tworzenie przejrzyj informacje i wybierz pozycję Utwórz.

Napiwek

Po trzeciej próbie zalogowania się do systemu Windows Server utworzona reguła wyzwala zdarzenie dla każdej nieudanej próby.

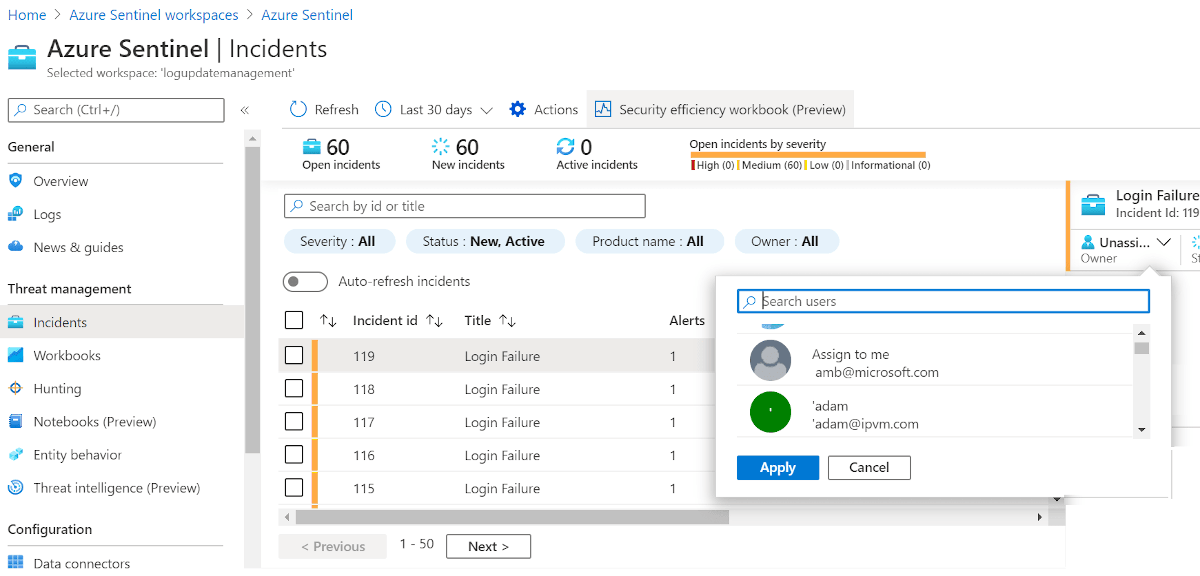

Wyświetlanie alertów

Wygenerowane zdarzenia można wyświetlić w usłudze Microsoft Sentinel. Możesz również przypisać zdarzenia i zamknąć je po ich rozwiązaniu— wszystko z poziomu usługi Microsoft Sentinel.

Przejdź do strony przeglądu usługi Microsoft Sentinel.

W obszarze Zarządzanie zagrożeniami wybierz pozycję Incydenty.

Wybierz zdarzenie, a następnie przypisz je do zespołu w celu rozwiązania problemu.

Napiwek

Po rozwiązaniu problemu możesz go zamknąć.

Wyszukiwanie zagrożeń bezpieczeństwa za pomocą zapytań

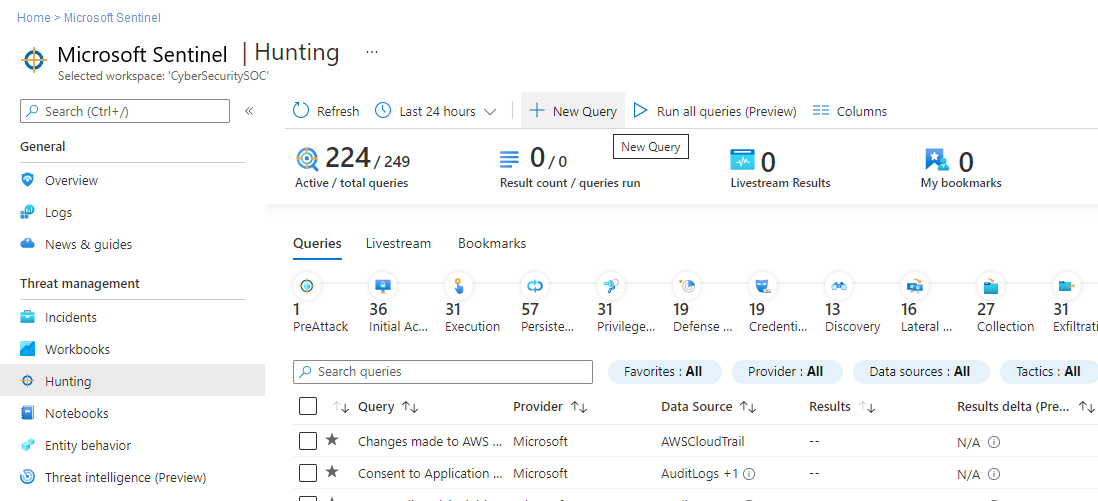

Zapytania można tworzyć lub używać dostępnego wstępnie zdefiniowanego zapytania w usłudze Microsoft Sentinel, aby zidentyfikować zagrożenia w danym środowisku. Poniższe kroki umożliwiają uruchomienie wstępnie zdefiniowanego zapytania.

Na stronie przeglądu usługi Microsoft Sentinel w obszarze Zarządzanie zagrożeniami wybierz pozycję Wyszukiwanie zagrożeń. Zostanie wyświetlona lista wstępnie zdefiniowanych zapytań.

Napiwek

Możesz również utworzyć nowe zapytanie, wybierając pozycję Nowe zapytanie.

Wybierz zapytanie, a następnie wybierz pozycję Uruchom zapytanie.

Wybierz pozycję Wyświetl wyniki , aby sprawdzić wyniki.

Następne kroki

Teraz, gdy omówiono sposób ochrony maszyn wirtualnych usługi Azure VMware Solution, możesz dowiedzieć się więcej o następujących tematach: