Szkielet przedsiębiorstwa platformy Azure: nakazowy ład subskrypcji

Uwaga

Tworzenie szkieletów przedsiębiorstwa platformy Azure zostało zintegrowane z programem Microsoft Cloud Adoption Framework. Zawartość tego artykułu jest teraz reprezentowana w metodologii Ready platformy. Ten artykuł zostanie wycofany na początku 2020 r. Aby rozpocząć korzystanie z nowego procesu, zapoznaj się z omówieniem metodologii Gotowości, strefami docelowymi platformy Azure i zagadnieniami dotyczącymi strefy docelowej.

Przedsiębiorstwa coraz częściej wdrażają chmurę publiczną w celu zapewnienia elastyczności i elastyczności. Polegają one na mocnych stronach chmury w celu generowania przychodów i optymalizowania użycia zasobów dla firmy. Platforma Microsoft Azure oferuje wiele usług i możliwości, które przedsiębiorstwa zbierają, takie jak bloki konstrukcyjne, aby sprostać szerokiej gamie obciążeń i aplikacji.

Podjęcie decyzji o użyciu platformy Microsoft Azure jest tylko pierwszym krokiem do osiągnięcia korzyści z chmury. Drugi krok polega na zrozumieniu, w jaki sposób przedsiębiorstwo może efektywnie korzystać z platformy Azure i identyfikować możliwości punktu odniesienia, które muszą być spełnione, aby poznać pytania, takie jak:

- "Martwię się o suwerenność danych; jak mogę zapewnić, że moje dane i systemy spełniają nasze wymagania prawne?"

- "Jak mogę wiedzieć, co każdy zasób obsługuje, abym mógł go uwzględnić i rozliczać dokładnie?"

- "Chcę upewnić się, że wszystko, co wdrażamy lub robimy w chmurze publicznej, najpierw zaczyna się od myślenia o zabezpieczeniach, jak mogę to ułatwić?"

Perspektywa pustej subskrypcji bez barier zabezpieczających jest trudna. To puste miejsce może utrudnić przejście na platformę Azure.

Ten artykuł zawiera punkt wyjścia dla specjalistów technicznych, aby sprostać potrzebom ładu i równoważyć go z potrzebą elastyczności. Wprowadza ona koncepcję szkieletu przedsiębiorstwa, który prowadzi organizacje do implementowania środowisk platformy Azure i zarządzania nimi w bezpieczny sposób. Zapewnia ona ramy umożliwiające opracowanie skutecznych i wydajnych mechanizmów kontroli.

Potrzeba utrzymania ładu

Podczas przechodzenia na platformę Azure należy wcześnie rozwiązać temat ładu, aby zapewnić pomyślne wykorzystanie chmury w przedsiębiorstwie. Niestety czas i biurokracja tworzenia kompleksowego systemu zapewniania ładu oznacza, że niektóre grupy biznesowe przechodzą bezpośrednio do dostawców bez udziału przedsiębiorstwa IT. Takie podejście może pozostawić przedsiębiorstwo otwarte na naruszenie zabezpieczeń, jeśli zasoby nie są prawidłowo zarządzane. Cechy chmury publicznej — elastyczność, elastyczność i ceny oparte na użyciu — są ważne dla grup biznesowych, które muszą szybko spełniać wymagania klientów (zarówno wewnętrznych, jak i zewnętrznych). Jednak przedsiębiorstwa IT muszą mieć pewność, że dane i systemy są skutecznie chronione.

Podczas tworzenia budynku tworzenie szkieletu służy do tworzenia podstawy struktury. Szkielet prowadzi ogólny konspekt i zapewnia punkty zakotwiczenia, aby zamontować bardziej trwałe systemy. Szkielet przedsiębiorstwa jest taki sam: zestaw elastycznych mechanizmów kontroli i możliwości platformy Azure zapewniających strukturę środowiska oraz kotwice dla usług opartych na chmurze publicznej. Zapewnia on konstruktorom (IT i grupom biznesowym) podstawy do tworzenia i dołączania nowych usług, które mają na uwadze szybkość dostarczania.

Szkielet opiera się na praktykach zebranych z wielu zakontraktowań z klientami o różnych rozmiarach. Klienci ci wahają się od małych organizacji tworzących rozwiązania w chmurze po duże międzynarodowe przedsiębiorstwa i niezależnych dostawców oprogramowania, którzy migrują obciążenia i opracowują rozwiązania natywne dla chmury. Szkielet przedsiębiorstwa jest "zbudowany specjalnie", aby być elastycznym w celu obsługi zarówno tradycyjnych obciążeń IT, jak i elastycznych obciążeń, takich jak deweloperzy tworzący aplikacje oprogramowania jako usługi (SaaS) oparte na możliwościach platformy Azure.

Szkielet przedsiębiorstwa może służyć jako podstawa każdej nowej subskrypcji na platformie Azure. Umożliwia administratorom zapewnienie, że obciążenia spełniają minimalne wymagania dotyczące ładu organizacji bez zapobiegania szybkim osiąganiu własnych celów przez grupy biznesowe i deweloperów. Nasze doświadczenie pokazuje, że znacznie przyspiesza to, a nie utrudnia wzrost chmury publicznej.

Uwaga

Firma Microsoft wydała w wersji zapoznawczej nową funkcję o nazwie Azure Blueprints , która umożliwi tworzenie pakietów i wdrażanie typowych obrazów, szablonów, zasad i skryptów w subskrypcjach i grupach zarządzania oraz zarządzanie nimi. Ta funkcja jest mostem między celem szkieletu jako model referencyjny i wdrożeniem tego modelu w organizacji.

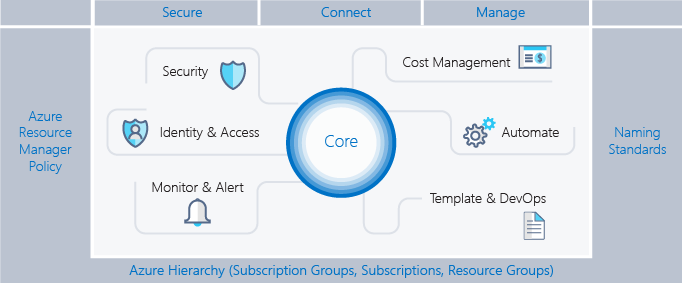

Na poniższej ilustracji przedstawiono składniki szkieletu. Podstawą jest solidny plan hierarchii zarządzania i subskrypcji. Filary składają się z zasad usługi Resource Manager i silnych standardów nazewnictwa. Pozostała część szkieletu to podstawowe funkcje i funkcje platformy Azure, które umożliwiają i łączą bezpieczne i możliwe do zarządzania środowisko.

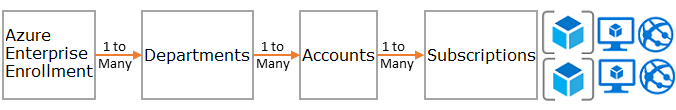

Definiowanie hierarchii

Podstawą szkieletu jest hierarchia i relacja rejestracji Umowa Enterprise (EA) za pośrednictwem subskrypcji i grup zasobów. Rejestracja definiuje kształt i korzystanie z usług platformy Azure w firmie z punktu widzenia umowy. W ramach Umowa Enterprise można dalej podzielić środowisko na działy, konta, subskrypcje i grupy zasobów, aby dopasować je do struktury organizacji.

Subskrypcja platformy Azure to podstawowa jednostka, w której znajdują się wszystkie zasoby. Definiuje również kilka limitów na platformie Azure, takich jak liczba rdzeni, sieci wirtualnych i innych zasobów. Grupy zasobów służą do dalszego uściślinia modelu subskrypcji i umożliwiają bardziej naturalne grupowanie zasobów.

Każde przedsiębiorstwo jest inne, a hierarchia na powyższym obrazie zapewnia znaczącą elastyczność w sposobie organizowania platformy Azure w firmie. Modelowanie hierarchii w celu odzwierciedlenia potrzeb firmy związanych z rozliczeniami, zarządzaniem zasobami i dostępem do zasobów jest pierwszą i najważniejszą decyzją podjętą podczas uruchamiania w chmurze publicznej.

Działy i konta

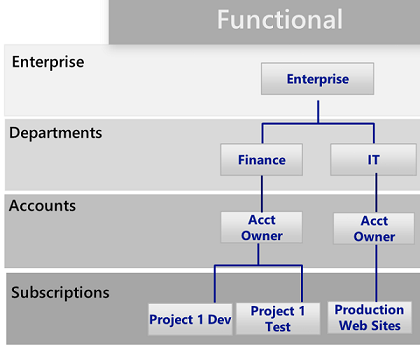

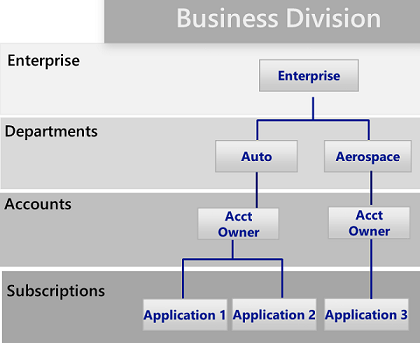

Trzy typowe wzorce rejestracji EA to:

Wzorzec funkcjonalny :

Wzorzec jednostki biznesowej:

Wzorzec geograficzny :

Chociaż te wzorce mają swoje miejsce, wzorzec jednostki biznesowej jest coraz częściej wdrażany w celu zapewnienia elastyczności modelowania modelu kosztów organizacji, a także odzwierciedlania zakresu kontroli. Podstawowa grupa inżynieryjna i operacyjna firmy Microsoft utworzyła skuteczny podzbiór wzorca jednostki biznesowej wzorcu wzorcu opartym na jednostkach federalnych, stanowych i lokalnych. Aby uzyskać więcej informacji, zobacz Organizowanie subskrypcji i grup zasobów.

Grupy zarządzania platformy Azure

Firma Microsoft oferuje teraz inny sposób modelowania hierarchii: grupy zarządzania platformy Azure. Grupy zarządzania są znacznie bardziej elastyczne niż działy i konta i mogą być zagnieżdżone do sześciu poziomów. Grupy zarządzania umożliwiają utworzenie hierarchii, która jest oddzielona od hierarchii rozliczeń, wyłącznie w celu efektywnego zarządzania zasobami. Grupy zarządzania mogą odzwierciedlać hierarchię rozliczeń i często przedsiębiorstwa zaczynają w ten sposób. Jednak możliwości grup zarządzania są używane do modelowania organizacji, grupowania powiązanych subskrypcji (niezależnie od ich lokalizacji w hierarchii rozliczeń) i przypisywania typowych ról, zasad i inicjatyw. Przykłady obejmują:

- Produkcja a nieprodukcja. Niektóre przedsiębiorstwa tworzą grupy zarządzania w celu zidentyfikowania subskrypcji produkcyjnych i nieprodukcyjnych. Grupy zarządzania jeszcze bardziej ułatwiają tym klientom zarządzanie rolami i zasadami. Na przykład subskrypcja nieprodukcyjna może zezwalać deweloperom na dostęp "współautor", ale w środowisku produkcyjnym mają tylko dostęp "czytelnika".

- Usługi wewnętrzne a usługi zewnętrzne. Przedsiębiorstwa często mają różne wymagania, zasady i role dla usług wewnętrznych w porównaniu z usługami dostępnymi dla klientów.

Dobrze zaprojektowane grupy zarządzania to, wraz z inicjatywami usługi Azure Policy i zasad, szkielet efektywnego zarządzania platformą Azure.

Subskrypcje

Podczas podejmowania decyzji o działach i kontach (lub grupach zarządzania) oceniasz przede wszystkim sposób organizowania środowiska platformy Azure w celu dopasowania ich do organizacji. Jednak subskrypcje są miejscem, w którym odbywa się prawdziwa praca, a twoje decyzje wpływają na bezpieczeństwo, skalowalność i rozliczenia. Wiele organizacji używa następujących wzorców jako przewodników:

- Aplikacja/usługa: Subskrypcje reprezentują aplikację lub usługę (portfolio aplikacji)

- Cykl życia: subskrypcje reprezentują cykl życia usługi, na przykład

ProductionlubDevelopment. - Dział: Subskrypcje reprezentują działy w organizacji.

Pierwsze dwa wzorce są najczęściej używane, a oba są zdecydowanie zalecane. Podejście uwzględniające cykl życia jest odpowiednie w przypadku większości organizacji. W takim przypadku ogólną rekomendacją jest użycie dwóch podstawowych subskrypcji, Production a Nonproductionnastępnie użycie grup zasobów w celu dalszego oddzielenia środowisk.

Grupy zasobów

Usługa Azure Resource Manager umożliwia organizowanie zasobów w znaczące grupy na potrzeby zarządzania, rozliczeń lub naturalnej koligacji. Grupy zasobów to kontenery zasobów, które mają wspólny cykl życia lub współużytkują atrybut, taki jak All SQL servers lub Application A.

Grup zasobów nie można zagnieżdżać, a zasoby mogą należeć tylko do jednej grupy zasobów. Niektóre akcje mogą działać na wszystkie zasoby w grupie zasobów. Na przykład usunięcie grupy zasobów powoduje usunięcie wszystkich zasobów w grupie zasobów. Podobnie jak w przypadku subskrypcji, istnieją typowe wzorce podczas tworzenia grup zasobów i różnią się w zależności od tradycyjnych obciążeń IT do elastycznych obciążeń IT:

- Tradycyjne obciążenia IT są zwykle grupowane według elementów w ramach tego samego cyklu życia, takich jak aplikacja. Grupowanie według aplikacji umożliwia zarządzanie poszczególnymi aplikacjami.

- Elastyczne obciążenia IT mają tendencję do skupienia się na zewnętrznych aplikacjach w chmurze przeznaczonych dla klientów. Grupy zasobów często odzwierciedlają warstwy wdrożenia (takie jak warstwa internetowa lub warstwa aplikacji) i zarządzanie.

Uwaga

Zrozumienie obciążenia pomaga opracować strategię grupy zasobów. Te wzorce można mieszać i dopasowywać. Na przykład grupa zasobów usług udostępnionych może znajdować się w tej samej subskrypcji co elastyczne grupy zasobów obciążenia.

Standardy nazewnictwa

Pierwszym filarem szkieletu jest spójny standard nazewnictwa. Dobrze zaprojektowane standardy nazewnictwa umożliwiają identyfikowanie zasobów w portalu, na rachunku i w ramach skryptów. Prawdopodobnie masz już istniejące standardy nazewnictwa dla infrastruktury lokalnej. Podczas dodawania platformy Azure do środowiska należy rozszerzyć te standardy nazewnictwa na zasoby platformy Azure.

Napiwek

W przypadku konwencji nazewnictwa:

- Przejrzyj i zastosuj wskazówki dotyczące nazewnictwa i tagowania przewodnika Cloud Adoption Framework wszędzie tam, gdzie to możliwe. Te wskazówki ułatwiają podjęcie decyzji o znaczącym standardzie nazewnictwa i udostępniają obszerne przykłady.

- Używanie zasad usługi Resource Manager w celu wymuszania standardów nazewnictwa.

Pamiętaj, że zmiana nazw jest trudna później, więc kilka minut pozwoli ci zaoszczędzić problemy później.

Skoncentruj standardy nazewnictwa na tych zasobach, które są częściej używane i wyszukiwane. Na przykład wszystkie grupy zasobów powinny przestrzegać silnego standardu dla jasności.

Tagi zasobów

Tagi zasobów są ściśle dopasowane do standardów nazewnictwa. W miarę dodawania zasobów do subskrypcji coraz ważniejsze staje się logiczne kategoryzowanie ich w celach rozliczeniowych, zarządzania i operacyjnych. Aby uzyskać więcej informacji, zobacz Organizowanie zasobów platformy Azure przy użyciu tagów.

Ważne

Tagi mogą zawierać dane osobowe i mogą być objęte przepisami RODO. Zaplanuj starannie zarządzanie tagami. Jeśli szukasz ogólnych informacji na temat RODO, zobacz sekcję RODO w portalu zaufania usług firmy Microsoft.

Tagi są używane na wiele sposobów poza rozliczeniami i zarządzaniem. Są one często używane jako część automatyzacji (zobacz sekcję później). Może to powodować konflikty, jeśli nie są brane pod uwagę z góry. Najlepszym rozwiązaniem jest zidentyfikowanie wszystkich typowych tagów na poziomie przedsiębiorstwa (takich jak ApplicationOwner i CostCenter) i stosowanie ich spójnie podczas wdrażania zasobów przy użyciu automatyzacji.

Usługa Azure Policy i inicjatywy

Drugi filar szkieletu obejmuje korzystanie z usługi Azure Policy i inicjatyw w celu zarządzania ryzykiem przez wymuszanie reguł (z efektami) dotyczących zasobów i usług w subskrypcjach. Inicjatywy usługi Azure Policy to kolekcje zasad, które zostały zaprojektowane w celu osiągnięcia jednego celu. Zasady i inicjatywy są następnie przypisywane do zakresu zasobów, aby rozpocząć wymuszanie tych zasad.

Zasady i inicjatywy są jeszcze bardziej zaawansowane w przypadku użycia z grupami zarządzania wymienionymi wcześniej. Grupy zarządzania umożliwiają przypisanie inicjatywy lub zasad do całego zestawu subskrypcji.

Typowe zastosowania zasad usługi Resource Manager

Zasady i inicjatywy to zaawansowane narzędzia platformy Azure. Zasady umożliwiają firmom zapewnienie mechanizmów kontroli dla tradycyjnych obciążeń IT zapewniających stabilność aplikacji biznesowych, a także umożliwienie bardziej elastycznego tworzenia obciążeń, takich jak tworzenie aplikacji klientów bez narażania przedsiębiorstwa na dodatkowe ryzyko. Najczęstsze wzorce zasad to:

- Zgodność geograficzna i niezależność danych. Platforma Azure ma coraz większą listę regionów na całym świecie. Przedsiębiorstwa często muszą upewnić się, że zasoby w określonym zakresie pozostają w regionie geograficznym, aby spełnić wymagania prawne.

- Unikaj publicznego uwidaczniania serwerów. Usługa Azure Policy może uniemożliwiać wdrażanie niektórych typów zasobów. Często tworzy się zasady odmowy tworzenia publicznego adresu IP w określonym zakresie, unikając niezamierzonego ujawnienia serwera w Internecie.

- Zarządzanie kosztami i metadane. Tagi zasobów są często używane do dodawania ważnych danych rozliczeniowych do zasobów i grup zasobów, takich jak

CostCenteriOwner. Te tagi są bezcenne dla dokładnego rozliczeń i zarządzania zasobami. Zasady mogą wymuszać stosowanie tagów zasobów do wszystkich wdrożonych zasobów, co ułatwia zarządzanie.

Typowe zastosowania inicjatyw

Inicjatywy zapewniają przedsiębiorstwom możliwość grupowania zasad logicznych i śledzenia ich jako pojedynczej jednostki. Inicjatywy pomagają przedsiębiorstwu sprostać potrzebom zarówno obciążeń agile, jak i tradycyjnych. Typowe zastosowania inicjatyw obejmują:

- Włącz monitorowanie w Microsoft Defender dla Chmury. Jest to domyślna inicjatywa w usłudze Azure Policy i doskonały przykład inicjatyw. Umożliwia ona zasady identyfikujące niezaszyfrowane bazy danych SQL, luki w zabezpieczeniach maszyn wirtualnych i bardziej typowe potrzeby związane z zabezpieczeniami.

- Inicjatywa specyficzna dla przepisów prawnych. Przedsiębiorstwa często grupują zasady wspólne dla wymagań regulacyjnych (takich jak HIPAA), dzięki czemu mechanizmy kontroli i zgodności z tymi mechanizmami kontroli są śledzone wydajnie.

- Typy zasobów i jednostki SKU. Utworzenie inicjatywy ograniczającej typy zasobów, które można wdrożyć, a także jednostki SKU, które można wdrożyć, mogą pomóc w kontrolowaniu kosztów i upewnieniu się, że organizacja wdraża tylko zasoby, które zespół ma zestaw umiejętności i procedury do obsługi.

Napiwek

Zalecamy, aby zawsze używać definicji inicjatyw zamiast definicji zasad. Po przypisaniu inicjatywy do zakresu, takiego jak subskrypcja lub grupa zarządzania, można łatwo dodać kolejne zasady do inicjatywy bez konieczności zmieniania przypisań. Ułatwia to zrozumienie, co jest stosowane i śledzenie zgodności.

Przypisania zasad i inicjatyw

Po utworzeniu zasad i zgrupowaniu ich w inicjatywy logiczne należy przypisać zasady do zakresu, takiego jak grupa zarządzania, subskrypcja lub grupa zasobów. Przypisania umożliwiają również wykluczenie podzakresu z przypisania zasad. Jeśli na przykład odmówisz utworzenia publicznych adresów IP w ramach subskrypcji, możesz utworzyć przypisanie z wykluczeniem dla grupy zasobów połączonej z chronioną strefą DMZ.

Przykłady przedstawiające sposób stosowania zasad i inicjatyw do zasobów na platformie Azure są dostępne w azure-policy repozytorium GitHub.

Zarządzanie tożsamościami i dostępem

Kluczowe pytania, które należy zadać podczas wdrażania chmury publicznej, to "KtoTo powinien mieć dostęp do zasobów?" i "Jak mogę kontrolować ten dostęp?" Kontrolowanie dostępu do witryny Azure Portal i zasobów ma kluczowe znaczenie dla długoterminowego bezpieczeństwa zasobów w chmurze.

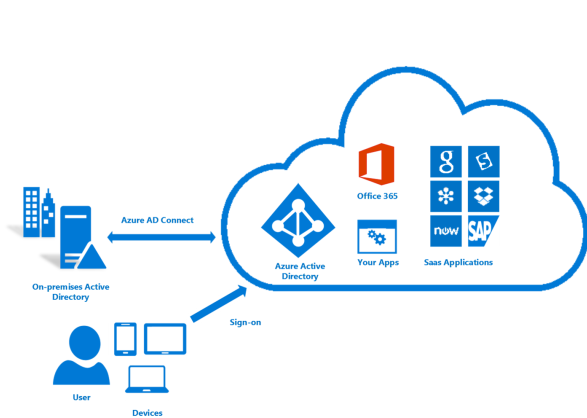

Aby zabezpieczyć dostęp do zasobów, należy najpierw skonfigurować dostawcę tożsamości, a następnie skonfigurować role i dostęp. Identyfikator Entra firmy Microsoft połączony z lokalna usługa Active Directory jest podstawą tożsamości na platformie Azure. Jednak identyfikator Entra firmy Microsoft nie jest taki sam jak lokalna usługa Active Directory i ważne jest, aby zrozumieć, czym jest dzierżawa firmy Microsoft Entra i jak odnosi się do twojej rejestracji. Przejrzyj zarządzanie dostępem do zasobów na platformie Azure, aby uzyskać solidną wiedzę na temat identyfikatora Entra i lokalna usługa Active Directory firmy Microsoft. Aby nawiązać połączenie i zsynchronizować katalog lokalny z identyfikatorem Entra firmy Microsoft, zainstaluj i skonfiguruj lokalne narzędzie Microsoft Entra Połączenie.

Po pierwotnym wydaniu platformy Azure kontrola dostępu do subskrypcji była podstawowa: użytkownicy mogą mieć przypisaną rolę Administracja istratora lub współzarządzacza Administracja istratora. Dostęp do subskrypcji w tym modelu klasycznym dorozumiany dostęp do wszystkich zasobów w portalu. Ten brak szczegółowej kontroli doprowadził do rozprzestrzeniania się subskrypcji w celu zapewnienia rozsądnego poziomu kontroli dostępu do rejestracji. Ta proliferacji subskrypcji nie jest już potrzebna. Za pomocą kontroli dostępu opartej na rolach (RBAC) platformy Azure można przypisywać użytkowników do standardowych ról, takich jak Właściciel, Współautor lub Czytelnik, które zapewniają wspólne uprawnienia, a nawet tworzyć własne role.

Podczas implementowania kontroli dostępu opartej na rolach na platformie Azure zalecane są następujące rozwiązania:

- Kontroluj role Administracja istratora i współd Administracja istratora subskrypcji, ponieważ te role mają szerokie uprawnienia. Musisz dodać właściciela subskrypcji tylko jako współzarządzacz Administracja istrator, jeśli muszą zarządzać wdrożeniami klasycznymi platformy Azure.

- Użyj grup zarządzania, aby przypisać role w wielu subskrypcjach i zmniejszyć obciążenie związane z zarządzaniem nimi na poziomie subskrypcji.

- Dodaj użytkowników platformy Azure do grupy (na przykład

Application X Owners) w usłudze Active Directory. Użyj zsynchronizowanej grupy, aby zapewnić członkom grupy odpowiednie prawa do zarządzania grupą zasobów zawierającą aplikację. - Przestrzegaj zasady udzielania najniższych uprawnień wymaganych do wykonania oczekiwanej pracy.

Ważne

Rozważ użycie usługi Microsoft Entra Privileged Identity Management, uwierzytelniania wieloskładnikowego platformy Azure i funkcji dostępu warunkowego firmy Microsoft Entra, aby zapewnić lepsze zabezpieczenia i większą widoczność akcji administracyjnych w ramach subskrypcji platformy Azure. Te możliwości pochodzą z ważnej licencji microsoft Entra ID P1 lub P2 (w zależności od funkcji), aby dodatkowo zabezpieczyć tożsamość i zarządzać nią. Usługa Microsoft Entra PIM umożliwia dostęp administracyjny just in time z przepływem pracy zatwierdzania, a także pełną inspekcję aktywacji i działań administratora. Uwierzytelnianie wieloskładnikowe platformy Azure to kolejna krytyczna funkcja i umożliwia weryfikację dwuetapową na potrzeby logowania się do witryny Azure Portal. W połączeniu z mechanizmami kontroli dostępu warunkowego firmy Microsoft Entra można skutecznie zarządzać ryzykiem naruszenia zabezpieczeń.

Planowanie i przygotowywanie do kontroli tożsamości i dostępu oraz przestrzeganie najlepszych rozwiązań w zakresie zarządzania tożsamościami platformy Azure jest jedną z najlepszych strategii ograniczania ryzyka, które można zastosować i należy traktować jako obowiązkowe dla każdego wdrożenia.

Zabezpieczenia

Jednym z największych barier w wdrożeniu chmury tradycyjnie było obawy dotyczące zabezpieczeń. Menedżerowie ds. ryzyka INFORMATYCZNEgo i działy zabezpieczeń muszą upewnić się, że zasoby na platformie Azure są domyślnie chronione i bezpieczne. Platforma Azure oferuje możliwości, których można użyć do ochrony zasobów podczas wykrywania i eliminowania zagrożeń przed tymi zasobami.

Microsoft Defender for Cloud

Microsoft Defender dla Chmury zapewnia ujednolicony widok stanu zabezpieczeń zasobów w środowisku oprócz zaawansowanej ochrony przed zagrożeniami. Defender dla Chmury to otwarta platforma, która umożliwia partnerom firmy Microsoft tworzenie oprogramowania, które podłącza się i rozszerza swoje możliwości. Podstawowe możliwości warstwy Bezpłatna Defender dla Chmury zapewniają ocenę i zalecenia, które zwiększają poziom zabezpieczeń. Warstwy płatne zapewniają dodatkowe i cenne funkcje, takie jak dostęp uprzywilejowany just in time i adaptacyjne kontrolki aplikacji (allowlists).

Napiwek

Defender dla Chmury to zaawansowane narzędzie, które jest regularnie ulepszane dzięki nowym funkcjom, których można użyć do wykrywania zagrożeń i ochrony przedsiębiorstwa. Zdecydowanie zaleca się, aby zawsze włączać Defender dla Chmury.

Blokady dla zasobów platformy Azure

W miarę dodawania podstawowych usług do subskrypcji twoja organizacja staje się coraz ważniejsza, aby uniknąć zakłóceń w działalności biznesowej. Jedną z typowych zakłóceń jest sytuacja, gdy skrypt lub narzędzie wykonywane w subskrypcji platformy Azure przypadkowo usuwa zasób. Blokady ograniczają operacje na zasobach o wysokiej wartości, w których modyfikowanie lub usuwanie ich miałoby znaczący wpływ. Blokady można stosować do subskrypcji, grup zasobów lub poszczególnych zasobów. Zastosuj blokady do podstawowych zasobów, takich jak sieci wirtualne, bramy, sieciowe grupy zabezpieczeń i konta magazynu kluczy.

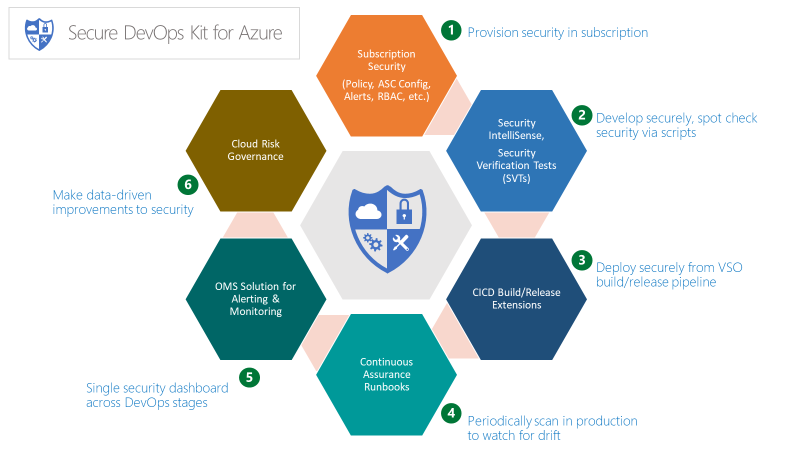

Zestaw Secure DevOps Kit dla platformy Azure

Zestaw Secure DevOps Kit dla platformy Azure (AzSK) to kolekcja skryptów, narzędzi, rozszerzeń i automatyzacji utworzonych pierwotnie przez własny zespół IT firmy Microsoft i wydana jako open source za pośrednictwem usługi GitHub. AzSK zaspokaja kompleksowe potrzeby związane z subskrypcją platformy Azure i zabezpieczeniami zasobów dla zespołów korzystających z rozbudowanej automatyzacji i bezproblemowej integracji zabezpieczeń z natywnymi przepływami pracy DevOps, które pomagają w zapewnieniu bezpieczeństwa metodyki DevOps z tymi sześcioma obszarami fokusu:

- Zabezpieczanie subskrypcji

- Włączanie bezpiecznego programowania

- Integrowanie zabezpieczeń z ciągłą integracją/ciągłym wdrażaniem

- Ciągła kontrola

- Alerty i monitorowanie

- Zarządzanie ryzykiem chmury

AzSK to bogaty zestaw narzędzi, skryptów i informacji, które są ważną częścią pełnego planu utrzymania ładu platformy Azure i włączenie go do szkieletu ma kluczowe znaczenie dla wspierania celów zarządzania ryzykiem w organizacji.

Zarządzanie aktualizacjami platformy Azure

Jednym z kluczowych zadań, które można wykonać w celu zapewnienia bezpieczeństwa środowiska, jest zapewnienie, że serwery są poprawiane przy użyciu najnowszych aktualizacji. Chociaż istnieje wiele narzędzi do wykonania, platforma Azure udostępnia rozwiązanie Azure Update Management umożliwiające identyfikację i wdrażanie krytycznych poprawek systemu operacyjnego. Korzysta ona z usługi Azure Automation, omówionej w sekcji Automate w dalszej części tego przewodnika.

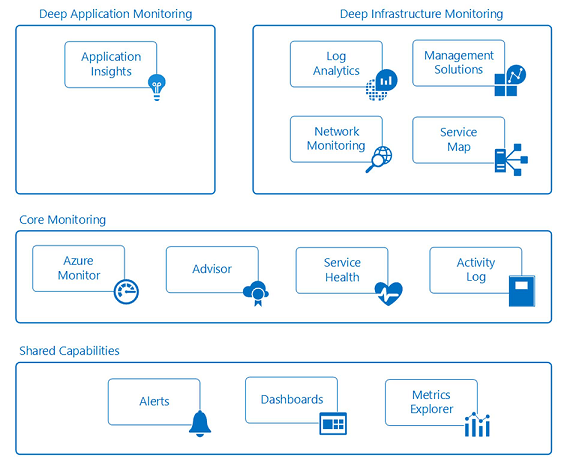

Monitorowanie i alerty

Zbieranie i analizowanie danych telemetrycznych zapewniających wgląd w działania, metryki wydajności, kondycję i dostępność usług używanych w ramach subskrypcji platformy Azure ma kluczowe znaczenie dla proaktywnego zarządzania aplikacjami i infrastrukturą i jest podstawową potrzebą każdej subskrypcji platformy Azure. Każda usługa platformy Azure emituje dane telemetryczne w postaci dzienników aktywności, metryk i dzienników diagnostycznych.

- Dzienniki aktywności opisują wszystkie operacje wykonywane na zasobach w subskrypcjach.

- Metryki to informacje liczbowe emitowane przez zasób opisujący wydajność i kondycję zasobu.

- Dzienniki diagnostyczne są emitowane przez usługę platformy Azure i zapewniają bogate, częste dane dotyczące działania tej usługi.

Te informacje można przeglądać i działać na wielu poziomach i są stale ulepszane. Platforma Azure udostępnia współużytkowane, podstawowe i głębokie możliwości monitorowania zasobów platformy Azure za pośrednictwem usług opisanych na poniższym diagramie.

Udostępnione możliwości

Alerty: można zbierać wszystkie dzienniki, zdarzenia i metryki z zasobów platformy Azure, ale bez możliwości powiadamiania o krytycznych warunkach i działaniach te dane są przydatne tylko do celów historycznych i śledczego. Alerty platformy Azure proaktywnie powiadamiają o warunkach zdefiniowanych we wszystkich aplikacjach i infrastrukturze. Reguły alertów są tworzone między dziennikami, zdarzeniami i metrykami, które używają grup akcji do powiadamiania zestawów adresatów. Grupy akcji umożliwiają również automatyzowanie korygowania przy użyciu akcji zewnętrznych, takich jak elementy webhook do uruchamiania elementów Runbook usługi Azure Automation i usługi Azure Functions.

Pulpity nawigacyjne: Pulpity nawigacyjne umożliwiają agregowanie widoków monitorowania i łączenie danych między zasobami i subskrypcjami w celu umożliwienia wglądu w dane telemetryczne zasobów platformy Azure w całym przedsiębiorstwie. Możesz tworzyć i konfigurować własne widoki i udostępniać je innym osobom. Można na przykład utworzyć pulpit nawigacyjny składający się z różnych kafelków dla administratorów bazy danych, aby udostępnić informacje we wszystkich usługach baz danych platformy Azure, w tym w usługach Azure SQL Database, Azure Database for PostgreSQL i Azure Database for MySQL.

Eksplorator metryk: Metryki to wartości liczbowe generowane przez zasoby platformy Azure (procent procesora CPU lub metryki we/wy dysku), które zapewniają wgląd w operację i wydajność zasobów. Za pomocą Eksploratora metryk możesz zdefiniować i wysłać metryki, które cię interesują, do usługi Log Analytics na potrzeby agregacji i analizy.

Monitorowanie podstawowe

Azure Monitor: Azure Monitor to podstawowa usługa platformy, która zapewnia pojedyncze źródło do monitorowania zasobów platformy Azure. Interfejs witryny Azure Portal usługi Azure Monitor zapewnia scentralizowany punkt wyjścia dla wszystkich funkcji monitorowania na platformie Azure, w tym szczegółowe możliwości monitorowania aplikacji Szczegółowe informacje, Log Analytics, monitorowania sieci, rozwiązań do zarządzania i map usług. Usługa Azure Monitor umożliwia wizualizowanie, wykonywanie zapytań, kierowanie, archiwizowanie i wykonywanie działań na temat metryk i dzienników pochodzących z zasobów platformy Azure w całej infrastrukturze w chmurze. Oprócz portalu można pobierać dane za pomocą poleceń cmdlet programu PowerShell usługi Azure Monitor, międzyplatformowego interfejsu wiersza polecenia lub interfejsów API REST usługi Azure Monitor.

Azure Advisor: usługa Azure Advisor stale monitoruje dane telemetryczne w subskrypcjach i środowiskach. Zaleca również najlepsze rozwiązania dotyczące optymalizacji kosztów zasobów platformy Azure oraz poprawy wydajności, zabezpieczeń i dostępności zasobów aplikacji.

Azure Service Health: Usługa Azure Service Health identyfikuje wszelkie problemy z usługami platformy Azure, które mogą mieć wpływ na aplikacje, a także pomaga w planowaniu zaplanowanych okien obsługi.

Dziennik aktywności: w dzienniku aktywności opisano wszystkie operacje dotyczące zasobów w subskrypcjach. Zawiera on dziennik inspekcji, który określa, kto i kiedy dowolnej operacji CRUD (tworzenie, aktualizowanie, usuwanie) dla zasobów. Zdarzenia dziennika aktywności są przechowywane na platformie i są dostępne do wykonywania zapytań przez 90 dni. Dzienniki aktywności można pozyskiwać do usługi Log Analytics na potrzeby dłuższych okresów przechowywania i bardziej szczegółowego wykonywania zapytań i analizy w wielu zasobach.

Szczegółowe monitorowanie aplikacji

- Szczegółowe informacje aplikacji: usługa Application Szczegółowe informacje umożliwia zbieranie danych telemetrycznych specyficznych dla aplikacji i monitorowanie wydajności, dostępności i użycia aplikacji w chmurze lub lokalnie. Instrumentując aplikację przy użyciu obsługiwanych zestawów SDK dla wielu języków, takich jak .NET, JavaScript, Java, Node.js, Ruby i Python. Zdarzenia Szczegółowe informacje aplikacji są pozyskiwane do tego samego magazynu danych usługi Log Analytics, który obsługuje monitorowanie infrastruktury i zabezpieczeń, aby umożliwić korelowanie i agregowanie zdarzeń w czasie za pomocą zaawansowanego języka zapytań.

Szczegółowe monitorowanie infrastruktury

Log Analytics: usługa Log Analytics odgrywa kluczową rolę w monitorowaniu platformy Azure, zbierając dane telemetryczne i inne dane z różnych źródeł oraz udostępniając język zapytań i aparat analityczny, który zapewnia wgląd w działanie aplikacji i zasobów. Możesz korzystać bezpośrednio z danych usługi Log Analytics za pomocą szybkich wyszukiwań dzienników i widoków lub użyć narzędzi do analizy w innych usługach platformy Azure, które przechowują dane w usłudze Log Analytics, takich jak application Szczegółowe informacje lub Microsoft Defender dla Chmury.

Monitorowanie sieci: usługi monitorowania sieci platformy Azure umożliwiają uzyskiwanie wglądu w przepływ ruchu sieciowego, wydajność, zabezpieczenia, łączność i wąskie gardła. Dobrze zaplanowany projekt sieci powinien obejmować konfigurowanie usług monitorowania sieci platformy Azure, takich jak Network Watcher i ExpressRoute Monitor.

Rozwiązania do zarządzania: rozwiązania do zarządzania to zestawy logiki, szczegółowych informacji i wstępnie zdefiniowanych zapytań usługi Log Analytics dla aplikacji lub usługi. Bazują one na usłudze Log Analytics jako podstawach do przechowywania i analizowania danych zdarzeń. Przykładowe rozwiązania do zarządzania obejmują kontenery monitorowania i analizę usługi Azure SQL Database.

Service Map: Usługa Service Map udostępnia graficzny widok składników infrastruktury, ich procesów i współzależności na innych komputerach i procesach zewnętrznych. Integruje zdarzenia, dane dotyczące wydajności i rozwiązania do zarządzania w usłudze Log Analytics.

Napiwek

Przed utworzeniem poszczególnych alertów utwórz i zachowaj zestaw udostępnionych grup akcji, które mogą być używane w alertach platformy Azure. Umożliwi to centralne utrzymanie cyklu życia list adresatów, metod dostarczania powiadomień (wiadomości e-mail, numerów telefonów SMS) i elementów webhook do akcji zewnętrznych (elementy Runbook usługi Azure Automation, Azure Functions i Logic Apps, ITSM).

Zarządzanie kosztami

Jedną z głównych zmian, które będą napotykane podczas przechodzenia z chmury lokalnej do chmury publicznej, jest przejście od wydatków kapitałowych (zakup sprzętu) do wydatków operacyjnych (płacenie za usługę w miarę korzystania z niej). Ten przełącznik wymaga również bardziej dokładnego zarządzania kosztami. Zaletą chmury jest to, że można zasadniczo i pozytywnie wpłynąć na koszt usługi używanej przez jedynie zamknięcie lub zmianę rozmiaru, gdy nie jest to konieczne. Celowo zarządzanie kosztami w chmurze jest najlepszym rozwiązaniem, które dojrzałe klienci wykonują codziennie.

Firma Microsoft udostępnia kilka narzędzi, które ułatwiają wizualizowanie, śledzenie kosztów i zarządzanie nimi. Udostępniamy również pełny zestaw interfejsów API, aby umożliwić dostosowywanie i integrowanie zarządzania kosztami z własnymi narzędziami i pulpitami nawigacyjnymi. Te narzędzia są luźno pogrupowane w możliwości witryny Azure Portal i możliwości zewnętrzne.

Możliwości witryny Azure Portal

Są to narzędzia, które zapewniają błyskawiczne informacje o kosztach, a także możliwość wykonywania działań.

- Koszt zasobu subskrypcji: w portalu widok Zarządzanie kosztami i rozliczenia platformy Azure umożliwia szybkie przyjrzenie się kosztom i informacjom na temat codziennych wydatków według zasobów lub grupy zasobów.

- Zarządzanie kosztami i rozliczenia platformy Azure: umożliwia zarządzanie i analizowanie wydatków na platformę Azure oraz wydatków na innych dostawców chmury publicznej. Istnieją zarówno warstwy bezpłatne, jak i płatne, z dużą ilością możliwości.

- Budżety i grupy akcji platformy Azure: Wiedza o tym, co coś kosztuje i robi coś w tej kwestii do niedawna, było bardziej ćwiczeniem ręcznym. Wraz z wprowadzeniem budżetów platformy Azure i jej interfejsów API można teraz tworzyć akcje uruchamiane, gdy koszty osiągną próg. Można na przykład zamknąć grupę

testzasobów, gdy jej zużycie osiągnie 100% budżetu. - Azure Advisor: Wiedza o tym, co kosztuje tylko połowa bitwy, druga połowa to wiedza na temat tego, co zrobić z tym informacjami. Usługa Azure Advisor udostępnia zalecenia dotyczące akcji, które należy podjąć, aby zaoszczędzić pieniądze, zwiększyć niezawodność, a nawet zwiększyć bezpieczeństwo.

Narzędzia do zarządzania kosztami zewnętrznymi

Szczegółowe informacje użycia platformy Azure w usłudze Power BI: Czy chcesz utworzyć własne wizualizacje dla organizacji? Jeśli tak, to użycie platformy Azure Szczegółowe informacje pakiet zawartości dla usługi Power BI to wybrane narzędzie. Korzystając z tego pakietu zawartości i usługi Power BI, można tworzyć wizualizacje niestandardowe do reprezentowania organizacji, dokładniej analizować koszty i dodawać inne źródła danych w celu dalszego wzbogacania.

Interfejsy API użycia platformy Azure:interfejsy API użycia zapewniają programowy dostęp do danych dotyczących kosztów i użycia oprócz informacji na temat budżetów, wystąpień zarezerwowanych i opłat za korzystanie z witryny Marketplace. Te interfejsy API są dostępne tylko w przypadku rejestracji EA i niektórych subskrypcji usługi Web Direct, ale umożliwiają integrację danych kosztów z własnymi narzędziami i magazynami danych. Dostęp do tych interfejsów API można również uzyskać za pośrednictwem interfejsu wiersza polecenia platformy Azure.

Klienci, którzy są długoterminowymi i dojrzałymi użytkownikami chmury, stosują pewne najlepsze rozwiązania:

- Aktywnie monitoruj koszty. Organizacje, które są dojrzałymi użytkownikami platformy Azure, stale monitorują koszty i podejmują działania w razie potrzeby. Niektóre organizacje dedykują nawet osoby do analizy i sugerują zmiany użycia, a ci ludzie więcej niż płacą za siebie po raz pierwszy, gdy znajdą nieużywany klaster usługi HDInsight uruchomiony przez wiele miesięcy.

- Użyj wystąpień zarezerwowanych maszyn wirtualnych platformy Azure. Innym kluczowym zestawem do zarządzania kosztami w chmurze jest użycie odpowiedniego narzędzia do zadania. Jeśli masz maszynę wirtualną IaaS, która musi pozostać na 24x7, użycie wystąpienia zarezerwowanego pozwoli zaoszczędzić znaczne pieniądze. Znalezienie właściwej równowagi między automatyzacją zamykania maszyn wirtualnych a używaniem wystąpień zarezerwowanych wymaga doświadczenia i analizy.

- Efektywne korzystanie z automatyzacji. Wiele obciążeń nie musi być uruchamianych codziennie. Wyłączenie maszyny wirtualnej przez czterogodzinny okres każdego dnia może zaoszczędzić 15% kosztów. Automatyzacja będzie płacić za siebie szybko.

- Użyj tagów zasobów, aby uzyskać widoczność. Jak wspomniano w innym miejscu w tym dokumencie, użycie tagów zasobów umożliwi lepszą analizę kosztów.

Zarządzanie kosztami to dyscyplina kluczowa dla efektywnego i wydajnego działania chmury publicznej. Przedsiębiorstwa, które osiągną sukces, mogą kontrolować swoje koszty i dopasowywać je do rzeczywistego zapotrzebowania, a nie nadmiernie obciążać i mieć nadzieję, że zapotrzebowanie przychodzi.

Automatyzacja

Jedną z wielu funkcji, które odróżniają dojrzałość organizacji korzystających z dostawców usług w chmurze, jest poziom automatyzacji, który zostały włączone. Automatyzacja to niekończący się proces. W miarę przenoszenia organizacji do chmury jest to obszar, w którym trzeba zainwestować zasoby i czas w tworzenie. Automatyzacja służy wielu celom, w tym spójnemu wdrożeniu zasobów (gdzie wiąże się bezpośrednio z inną podstawową koncepcją szkieletu, szablonami i metodykami DevOps) do korygowania problemów. Automatyzacja łączy ze sobą każdy obszar szkieletu platformy Azure.

Kilka narzędzi może pomóc w tworzeniu tej funkcji— od narzędzi innych firm, takich jak Azure Automation, Event Grid i interfejs wiersza polecenia platformy Azure, po szeroką liczbę narzędzi innych firm, takich jak Terraform, Jenkins, Chef i Puppet. Podstawowe narzędzia automatyzacji obejmują usługę Azure Automation, usługę Event Grid i usługę Azure Cloud Shell.

- Usługa Azure Automation umożliwia tworzenie elementów Runbook w programie PowerShell lub języku Python, które automatyzują procesy, konfigurują zasoby, a nawet stosują poprawki. Usługa Azure Automation ma obszerny zestaw możliwości międzyplatformowych, które są integralną częścią wdrożenia, ale są zbyt obszerne, aby szczegółowo opisano tutaj.

- Event Grid to w pełni zarządzany system routingu zdarzeń, który umożliwia reagowanie na zdarzenia w środowisku platformy Azure. Podobnie jak usługa Azure Automation to tkanka łącząca dojrzałych organizacji w chmurze, usługa Event Grid to tkanka łącząca dobrą automatyzację. Za pomocą usługi Event Grid możesz utworzyć prostą akcję bezserwerową, aby wysłać wiadomość e-mail do administratora przy każdym utworzeniu nowego zasobu i zarejestrowaniu tego zasobu w bazie danych. Ta sama usługa Event Grid może powiadamiać o usunięciu zasobu i usunięciu elementu z bazy danych.

- Usługa Azure Cloud Shell to interaktywna powłoka oparta na przeglądarce do zarządzania zasobami na platformie Azure. Zapewnia pełne środowisko programu PowerShell lub powłoki Bash, które jest uruchamiane zgodnie z potrzebami (i obsługiwane), dzięki czemu masz spójne środowisko, z którego będą uruchamiane skrypty. Usługa Azure Cloud Shell zapewnia dostęp do dodatkowych kluczowych narzędzi — już zainstalowanych — w celu zautomatyzowania środowiska, w tym interfejsu wiersza polecenia platformy Azure, narzędzia Terraform i rosnącej listy dodatkowych narzędzi do zarządzania kontenerami, bazami danych (sqlcmd) i nie tylko.

Automatyzacja jest zadaniem pełnoetatowym i szybko stanie się jednym z najważniejszych zadań operacyjnych w zespole ds. chmury. Organizacje, które przyjmują podejście "najpierw automatyzowanie", mają większy sukces w korzystaniu z platformy Azure:

- Zarządzanie kosztami: Aktywnie szuka możliwości i tworzenie automatyzacji w celu zmiany rozmiaru zasobów, skalowania w górę lub w dół i wyłączania nieużywanych zasobów.

- Elastyczność operacyjna: Dzięki automatyzacji (wraz z szablonami i metodyką DevOps) uzyskasz poziom powtarzalności, który zwiększa dostępność, zwiększa bezpieczeństwo i umożliwia zespołowi skupienie się na rozwiązywaniu problemów biznesowych.

Szablony i metodyka DevOps

Jak wspomniano wcześniej, twoim celem jako organizacji powinno być aprowizowania zasobów za pośrednictwem szablonów i skryptów kontrolowanych przez źródło oraz zminimalizowania interaktywnej konfiguracji środowisk. Takie podejście "infrastruktury jako kodu" wraz z zdyscyplinowanym procesem DevOps na potrzeby ciągłego wdrażania może zapewnić spójność i zmniejszyć dryf w środowiskach. Prawie każdy zasób platformy Azure można wdrożyć za pośrednictwem szablonów JSON usługi Azure Resource Manager w połączeniu z programem PowerShell lub międzyplatformowym interfejsem wiersza polecenia platformy Azure i narzędziami, takimi jak Terraform by HashiCorp, która ma pierwszą klasę obsługi i integrację z usługą Azure Cloud Shell).

Artykuły, takie jak Najlepsze rozwiązania dotyczące korzystania z szablonów usługi Azure Resource Manager, zawierają doskonałą dyskusję na temat najlepszych rozwiązań i lekcji dotyczących stosowania podejścia DevOps do szablonów usługi Azure Resource Manager za pomocą łańcucha narzędzi Usługi Azure DevOps . Poświęć czas i wysiłek, aby opracować podstawowy zestaw szablonów specyficznych dla wymagań organizacji oraz opracować potoki ciągłego dostarczania za pomocą łańcuchów narzędzi DevOps (takich jak Azure DevOps, Jenkins, Bamboo, TeamCity i Concourse), szczególnie w środowiskach produkcyjnych i QA. Istnieje duża biblioteka szablonów szybkiego startu platformy Azure w usłudze GitHub, której można użyć jako punktu wyjścia dla szablonów. Potoki dostarczania oparte na chmurze można szybko tworzyć za pomocą usługi Azure DevOps.

Najlepszym rozwiązaniem w przypadku subskrypcji produkcyjnych lub grup zasobów powinno być użycie zabezpieczeń RBAC platformy Azure w celu uniemożliwienia użytkownikom interaktywnym domyślnego i używania zautomatyzowanych potoków ciągłego dostarczania na podstawie jednostek usługi w celu aprowizacji wszystkich zasobów i dostarczania całego kodu aplikacji. Żaden administrator ani deweloper nie powinien skontaktować się z witryną Azure Portal, aby interaktywnie skonfigurować zasoby. Ten poziom metodyki DevOps zajmuje się skoordynowanym wysiłkiem i wykorzystuje wszystkie koncepcje szkieletu platformy Azure, zapewniając spójne i bezpieczniejsze środowisko, które spełnia potrzeby organizacji do skalowania.

Napiwek

Podczas projektowania i opracowywania złożonych szablonów usługi Azure Resource Manager użyj połączonych szablonów , aby organizować i refaktoryzować złożone relacje zasobów z monolitycznych plików JSON. Umożliwi to zarządzanie zasobami indywidualnie i zwiększenie czytelnego, testowalnego i wielokrotnego użytku szablonów.

Platforma Azure jest dostawcą chmury w hiperskala. W miarę przenoszenia organizacji z serwerów lokalnych do chmury poleganie na tych samych pojęciach, z których korzystają dostawcy usług w chmurze i aplikacje SaaS, pomoże organizacji reagować na potrzeby firmy znacznie wydajniej.

Sieć podstawowa

Ostatnim składnikiem modelu referencyjnego szkieletu platformy Azure jest kluczowy sposób uzyskiwania przez organizację dostępu do platformy Azure w bezpieczny sposób. Dostęp do zasobów może być wewnętrzny (w sieci korporacji) lub zewnętrzny (za pośrednictwem Internetu). Łatwo jest użytkownikom w organizacji przypadkowo umieścić zasoby w niewłaściwym miejscu i potencjalnie otworzyć je na złośliwy dostęp. Podobnie jak w przypadku urządzeń lokalnych, przedsiębiorstwa muszą dodać odpowiednie mechanizmy kontroli, aby zapewnić użytkownikom platformy Azure podejmowanie odpowiednich decyzji. W przypadku ładu subskrypcji identyfikujemy podstawowe zasoby, które zapewniają podstawową kontrolę dostępu. Podstawowe zasoby składają się z następujących elementów:

- Sieci wirtualne to obiekty kontenerów dla podsieci. Chociaż nie jest to ściśle konieczne, często jest używane podczas łączenia aplikacji z wewnętrznymi zasobami firmy.

- Trasy zdefiniowane przez użytkownika umożliwiają manipulowanie tabelą tras w podsieci, umożliwiając wysyłanie ruchu przez wirtualne urządzenie sieciowe lub do bramy zdalnej w równorzędnej sieci wirtualnej.

- Komunikacja równorzędna sieci wirtualnych umożliwia bezproblemowe łączenie co najmniej dwóch sieci wirtualnych na platformie Azure, tworzenie bardziej złożonych projektów piasty i szprych lub sieci usług udostępnionych.

- Punkty końcowe usługi. W przeszłości usługi PaaS polegały na różnych metodach zabezpieczania dostępu do tych zasobów z sieci wirtualnych. Punkty końcowe usługi umożliwiają zabezpieczanie dostępu do usług PaaS z tylko połączonych punktów końcowych, co zwiększa ogólne bezpieczeństwo.

- Grupy zabezpieczeń to obszerny zestaw reguł, które zapewniają możliwość zezwalania na ruch przychodzący i wychodzący do/z zasobów platformy Azure. Grupy zabezpieczeń składają się z reguł zabezpieczeń, które można rozszerzyć za pomocą tagów usługi (które definiują typowe usługi platformy Azure, takie jak Azure Key Vault lub Azure SQL Database) oraz grupy zabezpieczeń aplikacji (definiujące i struktury aplikacji, takie jak serwery sieci Web lub aplikacji).

Napiwek

Użyj tagów usługi i grup zabezpieczeń aplikacji w sieciowych grupach zabezpieczeń, aby:

- Zwiększ czytelność reguł, co ma kluczowe znaczenie dla zrozumienia wpływu.

- Włącz efektywną mikrosegmentację w większej podsieci, zmniejszając rozrastanie i zwiększając elastyczność.

Wirtualne centrum danych Azure

Platforma Azure oferuje zarówno funkcje wewnętrzne, jak i inne firmy z naszej rozległej sieci partnerskiej, które zapewniają skuteczne stanowisko w zakresie zabezpieczeń. Co ważniejsze, firma Microsoft udostępnia najlepsze rozwiązania i wskazówki w postaci wirtualnego centrum danych platformy Azure (VDC). W miarę przechodzenia z jednego obciążenia do wielu obciążeń korzystających z funkcji hybrydowych wskazówki dotyczące VDC zapewnią Ci "przepisy", aby umożliwić elastyczną sieć, która będzie rosła wraz ze wzrostem obciążeń na platformie Azure.

Następne kroki

Ład ma kluczowe znaczenie dla sukcesu platformy Azure. W tym artykule opisano implementację techniczną szkieletu przedsiębiorstwa, ale dotyczy tylko szerszego procesu i relacji między składnikami. Zarządzanie zasadami przepływa od góry do dołu i zależy od tego, co firma chce osiągnąć. Oczywiście tworzenie modelu ładu dla platformy Azure obejmuje przedstawicieli IT, ale co ważniejsze, powinna mieć silną reprezentację liderów grup biznesowych oraz zarządzanie zabezpieczeniami i ryzykiem. W końcu szkielet przedsiębiorstwa polega na łagodzeniu ryzyka biznesowego w celu ułatwienia misji i celów organizacji.

Teraz, gdy znasz już ład subskrypcji, zapoznaj się z najlepszymi rozwiązaniami dotyczącymi gotowości platformy Azure, aby zobaczyć te zalecenia w praktyce.