Synchronizowanie użytkowników i grup z identyfikatora Microsoft Entra ID

W tym artykule opisano sposób konfigurowania dostawcy tożsamości (IdP) i usługi Azure Databricks w celu aprowizowania użytkowników i grup w usłudze Azure Databricks przy użyciu standardu SCIM lub System for Cross-domain Identity Management, otwartego standardu umożliwiającego zautomatyzowanie aprowizacji użytkowników.

Informacje o aprowizacji rozwiązania SCIM w usłudze Azure Databricks

Program SCIM umożliwia tworzenie użytkowników w usłudze Azure Databricks przy użyciu dostawcy tożsamości, nadawanie im odpowiedniego poziomu dostępu i usuwanie dostępu (cofanie aprowizacji) w przypadku opuszczenia organizacji lub już nie potrzebują dostępu do usługi Azure Databricks.

Aby zarządzać aprowizowaniem, możesz użyć łącznika aprowizacji SCIM w dostawcy tożsamości lub wywołać interfejs API grup SCIM. Te interfejsy API umożliwiają również bezpośrednie zarządzanie tożsamościami w usłudze Azure Databricks bez dostawcy tożsamości.

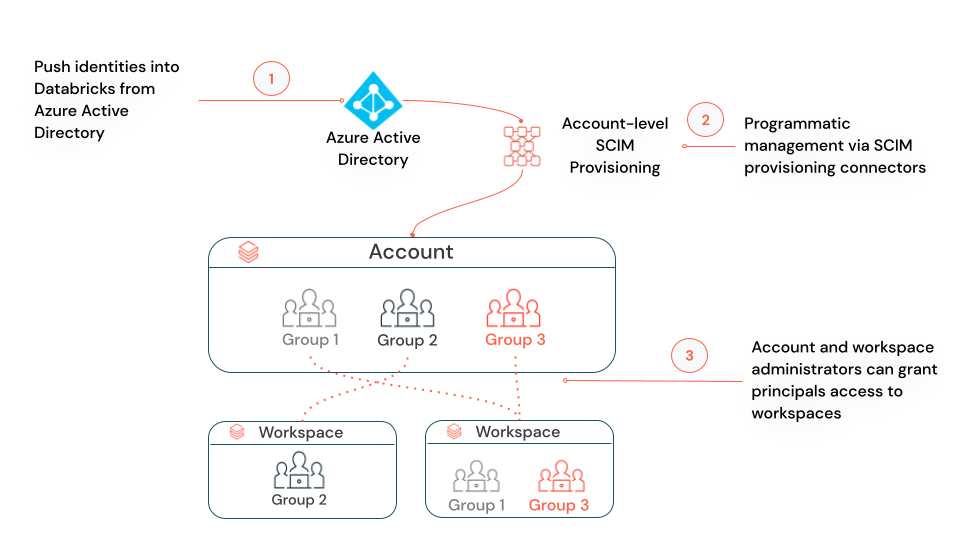

Aprowizowanie SCIM na poziomie konta i obszaru roboczego

Możesz skonfigurować jeden łącznik aprowizacji SCIM z poziomu identyfikatora Entra firmy Microsoft do konta usługi Azure Databricks, aprowizacji SCIM na poziomie konta lub skonfigurować oddzielne łączniki aprowizacji SCIM do każdego obszaru roboczego przy użyciu aprowizacji SCIM na poziomie obszaru roboczego.

- Aprowizowanie SCIM na poziomie konta: usługa Databricks zaleca używanie aprowizacji SCIM na poziomie konta w celu tworzenia, aktualizowania i usuwania wszystkich użytkowników z konta. Zarządzanie przypisaniem użytkowników i grup do obszarów roboczych w usłudze Azure Databricks. Aby zarządzać przypisaniami obszarów roboczych użytkowników, należy włączyć federację tożsamości.

Aprowizowanie SCIM na poziomie obszaru roboczego (starsza wersja i publiczna wersja zapoznawcza): w przypadku obszarów roboczych, które nie są włączone na potrzeby federacji tożsamości, należy równolegle zarządzać aprowizowaniem SCIM na poziomie konta i obszaru roboczego. Nie potrzebujesz aprowizacji SCIM na poziomie obszaru roboczego dla wszystkich obszarów roboczych, które są włączone dla federacji tożsamości.

Jeśli masz już skonfigurowaną aprowizację SCIM na poziomie obszaru roboczego, usługa Databricks zaleca włączenie obszaru roboczego dla federacji tożsamości, skonfigurowanie aprowizacji SCIM na poziomie konta i wyłączenie aprowizacji SCIM na poziomie obszaru roboczego. Zobacz Migrowanie aprowizacji SCIM na poziomie obszaru roboczego do poziomu konta.

Wymagania

Aby aprowizować użytkowników i grupy w usłudze Azure Databricks przy użyciu rozwiązania SCIM:

- Konto usługi Azure Databricks musi mieć plan Premium.

- Aby aprowizować użytkowników na koncie usługi Azure Databricks przy użyciu interfejsu SCIM (w tym interfejsów API REST SCIM), musisz być administratorem konta usługi Azure Databricks.

- Aby aprowizować użytkowników w obszarze roboczym usługi Azure Databricks przy użyciu interfejsu SCIM (w tym interfejsów API REST SCIM), musisz być administratorem obszaru roboczego usługi Azure Databricks.

Aby uzyskać więcej informacji na temat uprawnień administratora, zobacz Zarządzanie użytkownikami, jednostkami usługi i grupami.

Na koncie można mieć maksymalnie 10 000 połączonych użytkowników i jednostek usługi oraz 5000 grup. Każdy obszar roboczy może mieć maksymalnie 10 000 połączonych użytkowników i jednostek usługi oraz 5000 grup.

Aprowizuj tożsamości na koncie usługi Azure Databricks

Za pomocą standardu SCIM można aprowizować użytkowników i grupy z identyfikatora Entra firmy Microsoft do konta usługi Azure Databricks przy użyciu łącznika aprowizacji SCIM lub bezpośrednio przy użyciu interfejsów API SCIM.

Dodawanie użytkowników i grup do konta usługi Azure Databricks przy użyciu identyfikatora Microsoft Entra (dawniej Azure Active Directory)

Tożsamości na poziomie konta można synchronizować z dzierżawy identyfikatora Entra firmy Microsoft do usługi Azure Databricks przy użyciu łącznika aprowizacji SCIM.

Ważne

Jeśli masz już łączniki SCIM, które synchronizują tożsamości bezpośrednio z obszarami roboczymi, należy wyłączyć te łączniki SCIM po włączeniu łącznika SCIM na poziomie konta. Zobacz Migrowanie aprowizacji SCIM na poziomie obszaru roboczego do poziomu konta.

Aby uzyskać pełne instrukcje, zobacz Provision identities to your Azure Databricks account using Microsoft Entra ID (Aprowizuj tożsamości na koncie usługi Azure Databricks przy użyciu identyfikatora Entra Firmy Microsoft).

Uwaga

Gdy usuniesz użytkownika z łącznika SCIM na poziomie konta, ten użytkownik zostanie zdezaktywowany z konta i wszystkich ich obszarów roboczych, niezależnie od tego, czy federacja tożsamości została włączona. Po usunięciu grupy z łącznika SCIM na poziomie konta wszyscy użytkownicy w tej grupie są dezaktywowane z konta i z wszystkich obszarów roboczych, do których mieli dostęp (chyba że są członkami innej grupy lub mają bezpośredni dostęp do łącznika SCIM na poziomie konta).

Dodawanie użytkowników, jednostek usługi i grup do konta przy użyciu interfejsu API SCIM

Administratorzy kont mogą dodawać użytkowników, jednostki usługi i grupy do konta usługi Azure Databricks przy użyciu interfejsu API SCIM konta. Administratorzy konta wywołają interfejs API w accounts.azuredatabricks.net ({account_domain}/api/2.0/accounts/{account_id}/scim/v2/) i mogą uwierzytelnić się przy użyciu tokenu SCIM lub tokenu identyfikatora entra firmy Microsoft.

Uwaga

Token SCIM jest ograniczony do interfejsu API /api/2.0/accounts/{account_id}/scim/v2/ SCIM konta i nie może służyć do uwierzytelniania w innych interfejsach API REST usługi Databricks.

Aby uzyskać token SCIM, wykonaj następujące czynności:

Jako administrator konta zaloguj się do konsoli konta.

Na pasku bocznym kliknij pozycję Ustawienia.

Kliknij pozycję Aprowizowanie użytkowników.

Jeśli aprowizacja nie jest włączona, kliknij pozycję Włącz aprowizację użytkowników i skopiuj token.

Jeśli aprowizacja jest już włączona, kliknij pozycję Wygeneruj ponownie token i skopiuj token.

Aby użyć tokenu identyfikatora entra firmy Microsoft do uwierzytelniania, zobacz Uwierzytelnianie jednostki usługi Microsoft Entra ID.

Administratorzy obszaru roboczego mogą dodawać użytkowników i jednostki usługi przy użyciu tego samego interfejsu API. Administratorzy obszaru roboczego wywołają interfejs API w domenie {workspace-domain}/api/2.0/account/scim/v2/obszaru roboczego.

Obracanie tokenu SCIM na poziomie konta

Jeśli token SCIM na poziomie konta został naruszony lub jeśli masz wymagania biznesowe dotyczące okresowego obracania tokenów uwierzytelniania, możesz obrócić token SCIM.

- Jako administrator konta usługi Azure Databricks zaloguj się do konsoli konta.

- Na pasku bocznym kliknij pozycję Ustawienia.

- Kliknij pozycję Aprowizowanie użytkowników.

- Kliknij pozycję Wygeneruj ponownie token. Zanotuj nowy token. Poprzedni token będzie nadal działać przez 24 godziny.

- W ciągu 24 godzin zaktualizuj aplikację SCIM, aby korzystała z nowego tokenu SCIM.

Migrowanie aprowizacji SCIM na poziomie obszaru roboczego do poziomu konta

Jeśli włączasz aprowizację SCIM na poziomie konta i masz już skonfigurowaną aprowizację SCIM na poziomie obszaru roboczego dla niektórych obszarów roboczych, usługa Databricks zaleca wyłączenie aprowizacji SCIM na poziomie obszaru roboczego i synchronizację użytkowników i grup na poziomie konta.

Utwórz grupę w usłudze Microsoft Entra ID, która zawiera wszystkich użytkowników i grupy, które są obecnie aprowizowanie w usłudze Azure Databricks przy użyciu łączników SCIM na poziomie obszaru roboczego.

Usługa Databricks zaleca, aby ta grupa zawierała wszystkich użytkowników we wszystkich obszarach roboczych na Twoim koncie.

Skonfiguruj nowy łącznik aprowizacji SCIM, aby aprowizować użytkowników i grupy na koncie, korzystając z instrukcji w temacie Aprowizowanie tożsamości na koncie usługi Azure Databricks.

Użyj grupy lub grup utworzonych w kroku 1. Jeśli dodasz użytkownika, który udostępni nazwę użytkownika (adres e-mail) istniejącego użytkownika konta, zostaną one scalone. Nie ma to wpływu na istniejące grupy na koncie.

Upewnij się, że nowy łącznik aprowizacji SCIM pomyślnie aprowizować użytkowników i grupy na twoim koncie.

Zamknij stare łączniki SCIM na poziomie obszaru roboczego, które aprowizowały użytkowników i grupy w obszarach roboczych.

Nie usuwaj użytkowników i grup z łączników SCIM na poziomie obszaru roboczego przed ich zamknięciem. Odwołanie dostępu z łącznika SCIM dezaktywuje użytkownika w obszarze roboczym usługi Azure Databricks. Aby uzyskać więcej informacji, zobacz Dezaktywowanie użytkownika w obszarze roboczym usługi Azure Databricks.

Migrowanie grup obszarów roboczych i lokalnych do grup kont.

Jeśli masz starsze grupy w swoich obszarach roboczych, są one nazywane grupami lokalnymi obszaru roboczego. Nie można zarządzać grupami lokalnymi obszaru roboczego przy użyciu interfejsów na poziomie konta. Usługa Databricks zaleca ich konwertowanie na grupy kont. Zobacz Migrowanie grup obszarów roboczych i lokalnych do grup kont

Aprowizuj tożsamości w obszarze roboczym usługi Azure Databricks (starsza wersja)

Ważne

Ta funkcja jest dostępna w publicznej wersji zapoznawczej.

Jeśli chcesz użyć łącznika dostawcy tożsamości do aprowizowania użytkowników i grup, a masz obszar roboczy, który nie jest tożsamością federacyjny, musisz skonfigurować aprowizację SCIM na poziomie obszaru roboczego.

Uwaga

SCIM na poziomie obszaru roboczego nie rozpoznaje grup kont przypisanych do obszaru roboczego federacyjnego tożsamości, a wywołania interfejsu API SCIM na poziomie obszaru roboczego kończą się niepowodzeniem, jeśli będą obejmować grupy kont. Jeśli obszar roboczy jest włączony na potrzeby federacji tożsamości, usługa Databricks zaleca użycie interfejsu API SCIM na poziomie konta zamiast interfejsu API SCIM na poziomie obszaru roboczego oraz skonfigurowanie aprowizacji SCIM na poziomie konta i wyłączenie aprowizacji SCIM na poziomie obszaru roboczego. Aby uzyskać szczegółowe instrukcje, zobacz Migrowanie aprowizacji SCIM na poziomie obszaru roboczego do poziomu konta.

Dodawanie użytkowników i grup do obszaru roboczego przy użyciu łącznika aprowizacji dostawcy tożsamości

Postępuj zgodnie z instrukcjami w odpowiednim artykule specyficznym dla dostawcy tożsamości:

Dodawanie użytkowników, grup i jednostek usługi do obszaru roboczego przy użyciu interfejsu API SCIM

Administratorzy obszaru roboczego mogą dodawać użytkowników, grupy i jednostki usługi do konta usługi Azure Databricks przy użyciu interfejsów API SCIM na poziomie obszaru roboczego. Zobacz Interfejs API użytkowników obszaru roboczego, interfejs API grup obszarów roboczych i interfejs API jednostek usługi obszaru roboczego

Opinia

Dostępne już wkrótce: W 2024 r. będziemy stopniowo wycofywać zgłoszenia z serwisu GitHub jako mechanizm przesyłania opinii na temat zawartości i zastępować go nowym systemem opinii. Aby uzyskać więcej informacji, sprawdź: https://aka.ms/ContentUserFeedback.

Prześlij i wyświetl opinię dla