Rejestrowanie przepływu dla sieciowych grup zabezpieczeń

Rejestrowanie przepływów sieciowej grupy zabezpieczeń to funkcja usługi Azure Network Watcher, która umożliwia rejestrowanie informacji o ruchu IP przepływającym przez sieciową grupę zabezpieczeń. Dane przepływu są wysyłane do usługi Azure Storage, z której można uzyskiwać do niego dostęp i eksportować je do dowolnego narzędzia do wizualizacji, rozwiązania do zarządzania informacjami i zdarzeniami zabezpieczeń (SIEM) lub wybranego systemu wykrywania włamań (IDS).

Dlaczego warto używać dzienników przepływu?

Ważne jest, aby monitorować i zarządzać własną siecią oraz zarządzać nią, aby można było ją chronić i optymalizować. Musisz znać bieżący stan sieci, kto nawiązuje połączenie i z którego korzystają użytkownicy. Musisz również wiedzieć, które porty są otwarte dla Internetu, jakie zachowanie sieci jest oczekiwane, jakie zachowanie sieci jest nieregularne i kiedy nagły wzrost ruchu ma miejsce.

Dzienniki przepływów są źródłem prawdy dla całej aktywności sieciowej w środowisku chmury. Niezależnie od tego, czy jesteś w startupie, który próbuje zoptymalizować zasoby, czy duże przedsiębiorstwo, które próbuje wykryć włamanie, dzienniki przepływów mogą pomóc. Można ich używać do optymalizowania przepływów sieciowych, monitorowania przepływności, weryfikowania zgodności, wykrywania nieautoryzowanego dostępu i nie tylko.

Typowe przypadki użycia

Monitorowanie sieci

- Zidentyfikuj nieznany lub niepożądany ruch.

- Monitorowanie poziomów ruchu i zużycia przepustowości.

- Filtruj dzienniki przepływu według adresu IP i portu, aby zrozumieć zachowanie aplikacji.

- Wyeksportuj dzienniki przepływu do narzędzi do analizy i wizualizacji, aby skonfigurować pulpity nawigacyjne monitorowania.

Monitorowanie i optymalizacja użycia

- Zidentyfikuj najważniejszych rozmówców w sieci.

- Połącz z danymi GeoIP, aby zidentyfikować ruch między regionami.

- Omówienie wzrostu ruchu na potrzeby prognozowania pojemności.

- Użyj danych, aby usunąć zbyt restrykcyjne reguły ruchu.

Zgodność

- Użyj danych przepływu, aby zweryfikować izolację sieci i zgodność z regułami dostępu przedsiębiorstwa.

Analiza śledcza sieci i analiza zabezpieczeń

- Analizowanie przepływów sieciowych z naruszonych adresów IP i interfejsów sieciowych.

- Wyeksportuj dzienniki przepływu do dowolnego wybranego narzędzia SIEM lub IDS.

Jak działają dzienniki przepływu sieciowej grupy zabezpieczeń

Kluczowe właściwości dzienników przepływu sieciowej grupy zabezpieczeń obejmują:

- Dzienniki przepływów działają w warstwie 4 modelu Open SystemsConnect (OSI) i rejestrują wszystkie przepływy IP przechodzące i wychodzące z sieciowej grupy zabezpieczeń.

- Dzienniki są zbierane w 1-minutowych odstępach czasu za pośrednictwem platformy Azure. Nie wpływają one na zasoby platformy Azure ani wydajność sieci w żaden sposób.

- Dzienniki są zapisywane w formacie JSON i pokazują przepływy wychodzące i przychodzące na regułę sieciowej grupy zabezpieczeń.

- Każdy rekord dziennika zawiera interfejs sieciowy (NIC), który ma zastosowanie do informacji o przepływie, 5 krotki, decyzji o ruchu i (tylko dla wersji 2) informacji o przepływności.

- Dzienniki przepływu sieciowej grupy zabezpieczeń mają funkcję przechowywania, która umożliwia automatyczne usuwanie dzienników do roku po ich utworzeniu.

Uwaga

Przechowywanie jest dostępne tylko w przypadku korzystania z kont magazynu ogólnego przeznaczenia w wersji 2.

Podstawowe pojęcia dotyczące dzienników przepływów obejmują:

- Sieci zdefiniowane programowo są zorganizowane w sieciach wirtualnych i podsieciach. Zabezpieczenia tych sieci wirtualnych i podsieci można zarządzać przy użyciu sieciowych grup zabezpieczeń.

- Sieciowa grupa zabezpieczeń zawiera reguły zabezpieczeń, które zezwalają na ruch sieciowy do lub z zasobów platformy Azure, z którymi jest połączona sieciowa grupa zabezpieczeń. Sieciową grupę zabezpieczeń można skojarzyć z podsiecią lub interfejsem sieciowym maszyny wirtualnej. Aby uzyskać więcej informacji, zobacz Omówienie sieciowej grupy zabezpieczeń.

- Wszystkie przepływy ruchu w sieci są oceniane za pomocą reguł w odpowiedniej sieciowej grupie zabezpieczeń. Wynikiem tych ocen są dzienniki przepływu sieciowej grupy zabezpieczeń.

- Dzienniki przepływu sieciowej grupy zabezpieczeń są zbierane za pośrednictwem platformy Azure i nie wymagają żadnych zmian w zasobach platformy Azure.

- Istnieją dwa typy reguł sieciowej grupy zabezpieczeń: kończenie i kończenie. Każdy z nich ma różne zachowania rejestrowania:

- Reguły odmowy kończą się. Sieciowa grupa zabezpieczeń, która blokuje ruch, rejestruje go w dziennikach przepływu. Przetwarzanie w tym przypadku zostanie zatrzymane po tym, jak żadna sieciowa grupa zabezpieczeń nie zezwala na ruch.

- Reguły zezwalania nie kończą się. Jeśli sieciowa grupa zabezpieczeń zezwala na ruch, przetwarzanie będzie kontynuowane do następnej sieciowej grupy zabezpieczeń. Ostatnia sieciowa grupa zabezpieczeń, która umożliwia rejestrowanie ruchu w dziennikach przepływu.

- Dzienniki przepływu sieciowej grupy zabezpieczeń są zapisywane na kontach magazynu. Dzienniki przepływu sieciowej grupy zabezpieczeń można eksportować, przetwarzać, analizować i wizualizować za pomocą narzędzi takich jak analiza ruchu usługi Network Watcher, Splunk, Grafana i Stealthwatch.

Format dziennika

Dzienniki przepływu sieciowej grupy zabezpieczeń obejmują następujące właściwości:

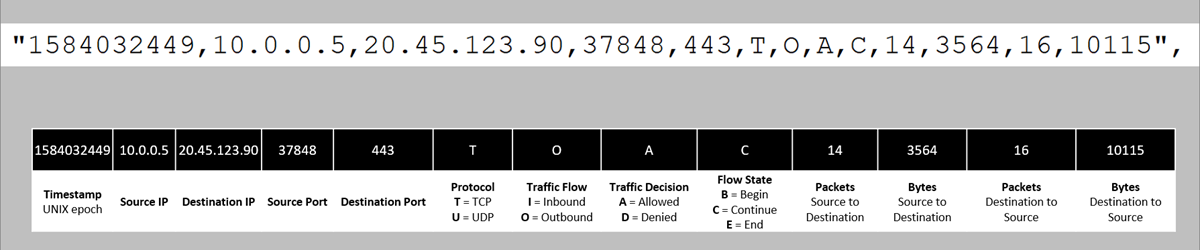

time: godzina w formacie UTC, kiedy zdarzenie zostało zarejestrowane.systemId: Identyfikator systemu sieciowej grupy zabezpieczeń.category: kategoria zdarzenia. Kategoria to zawszeNetworkSecurityGroupFlowEvent.resourceid: identyfikator zasobu sieciowej grupy zabezpieczeń.operationName: ZawszeNetworkSecurityGroupFlowEvents.properties: Kolekcja właściwości przepływu:Version: numer wersji schematu zdarzeń dziennika przepływu.flows: Kolekcja przepływów. Ta właściwość zawiera wiele wpisów dla różnych reguł.rule: Reguła, dla której są wyświetlane przepływy.flows: Kolekcja przepływów.mac: adres MAC karty sieciowej dla maszyny wirtualnej, na której został zebrany przepływ.flowTuples: Ciąg zawierający wiele właściwości krotki przepływu w formacie rozdzielanym przecinkami:Time stamp: sygnatura czasowa wystąpienia przepływu w formacie system UNIX epoki.Source IP: źródłowy adres IP.Destination IP: docelowy adres IP.Source port: port źródłowy.Destination port: port docelowy.Protocol: Protokół przepływu. Prawidłowe wartości toTTCP iUUDP.Traffic flow: Kierunek przepływu ruchu. Prawidłowe wartości sąIprzeznaczone dla ruchu przychodzącego iOwychodzącego.Traffic decision: czy ruch był dozwolony, czy blokowany. Prawidłowe wartości sąAdozwolone iDniedozwolone.Flow State - Version 2 Only: stan przepływu. Możliwe stany to:B: Początek, po utworzeniu przepływu. Statystyki nie są podawane.C: kontynuowanie trwającego przepływu. Statystyki są podawane w 5-minutowych odstępach.E: Koniec, gdy przepływ zostanie zakończony. Statystyki są podawane.

Packets sent - Version 2 Only: Całkowita liczba pakietów TCP wysyłanych ze źródła do miejsca docelowego od ostatniej aktualizacji.Bytes sent - Version 2 Only: całkowita liczba bajtów pakietów TCP wysłanych ze źródła do miejsca docelowego od ostatniej aktualizacji. Liczba bajtów pakietu obejmuje nagłówek i ładunek pakietu.Packets received - Version 2 Only: Łączna liczba pakietów TCP wysyłanych z miejsca docelowego do źródła od ostatniej aktualizacji.Bytes received - Version 2 Only: całkowita liczba bajtów pakietów TCP wysłanych z miejsca docelowego do źródła od ostatniej aktualizacji. Liczba bajtów pakietu obejmuje nagłówek i ładunek pakietu.

W wersji 2 dzienników przepływu sieciowej grupy zabezpieczeń wprowadzono koncepcję stanu przepływu. Możesz skonfigurować otrzymywaną wersję dzienników przepływu.

Stan B przepływu jest rejestrowany po zainicjowaniu przepływu. Stan C przepływu i stan E przepływu to stany oznaczające odpowiednio kontynuację zakończenia przepływu i przepływu. Oba C stany i E zawierają informacje o przepustowości ruchu.

Przykładowe rekordy dziennika

W poniższych przykładach dziennika przepływu sieciowej grupy zabezpieczeń wiele rekordów postępuje zgodnie z listą właściwości opisaną wcześniej.

Uwaga

Wartości we flowTuples właściwości są listą rozdzielaną przecinkami.

Wersja 1

Oto przykładowy format dziennika przepływu sieciowej grupy zabezpieczeń w wersji 1:

{

"records": [

{

"time": "2017-02-16T22:00:32.8950000Z",

"systemId": "2c002c16-72f3-4dc5-b391-3444c3527434",

"category": "NetworkSecurityGroupFlowEvent",

"resourceId": "/SUBSCRIPTIONS/00000000-0000-0000-0000-000000000000/RESOURCEGROUPS/FABRIKAMRG/PROVIDERS/MICROSOFT.NETWORK/NETWORKSECURITYGROUPS/FABRIAKMVM1-NSG",

"operationName": "NetworkSecurityGroupFlowEvents",

"properties": {

"Version": 1,

"flows": [

{

"rule": "DefaultRule_DenyAllInBound",

"flows": [

{

"mac": "000D3AF8801A",

"flowTuples": [

"1487282421,42.119.146.95,10.1.0.4,51529,5358,T,I,D"

]

}

]

},

{

"rule": "UserRule_default-allow-rdp",

"flows": [

{

"mac": "000D3AF8801A",

"flowTuples": [

"1487282370,163.28.66.17,10.1.0.4,61771,3389,T,I,A",

"1487282393,5.39.218.34,10.1.0.4,58596,3389,T,I,A",

"1487282393,91.224.160.154,10.1.0.4,61540,3389,T,I,A",

"1487282423,13.76.89.229,10.1.0.4,53163,3389,T,I,A"

]

}

]

}

]

}

},

{

"time": "2017-02-16T22:01:32.8960000Z",

"systemId": "2c002c16-72f3-4dc5-b391-3444c3527434",

"category": "NetworkSecurityGroupFlowEvent",

"resourceId": "/SUBSCRIPTIONS/00000000-0000-0000-0000-000000000000/RESOURCEGROUPS/FABRIKAMRG/PROVIDERS/MICROSOFT.NETWORK/NETWORKSECURITYGROUPS/FABRIAKMVM1-NSG",

"operationName": "NetworkSecurityGroupFlowEvents",

"properties": {

"Version": 1,

"flows": [

{

"rule": "DefaultRule_DenyAllInBound",

"flows": [

{

"mac": "000D3AF8801A",

"flowTuples": [

"1487282481,195.78.210.194,10.1.0.4,53,1732,U,I,D"

]

}

]

},

{

"rule": "UserRule_default-allow-rdp",

"flows": [

{

"mac": "000D3AF8801A",

"flowTuples": [

"1487282435,61.129.251.68,10.1.0.4,57776,3389,T,I,A",

"1487282454,84.25.174.170,10.1.0.4,59085,3389,T,I,A",

"1487282477,77.68.9.50,10.1.0.4,65078,3389,T,I,A"

]

}

]

}

]

}

},

{

"records": [

{

"time": "2017-02-16T22:00:32.8950000Z",

"systemId": "2c002c16-72f3-4dc5-b391-3444c3527434",

"category": "NetworkSecurityGroupFlowEvent",

"resourceId": "/SUBSCRIPTIONS/00000000-0000-0000-0000-000000000000/RESOURCEGROUPS/FABRIKAMRG/PROVIDERS/MICROSOFT.NETWORK/NETWORKSECURITYGROUPS/FABRIAKMVM1-NSG",

"operationName": "NetworkSecurityGroupFlowEvents",

"properties": {

"Version": 1,

"flows": [

{

"rule": "DefaultRule_DenyAllInBound",

"flows": [

{

"mac": "000D3AF8801A",

"flowTuples": [

"1487282421,42.119.146.95,10.1.0.4,51529,5358,T,I,D"

]

}

]

},

{

"rule": "UserRule_default-allow-rdp",

"flows": [

{

"mac": "000D3AF8801A",

"flowTuples": [

"1487282370,163.28.66.17,10.1.0.4,61771,3389,T,I,A",

"1487282393,5.39.218.34,10.1.0.4,58596,3389,T,I,A",

"1487282393,91.224.160.154,10.1.0.4,61540,3389,T,I,A",

"1487282423,13.76.89.229,10.1.0.4,53163,3389,T,I,A"

]

}

]

}

]

}

},

{

"time": "2017-02-16T22:01:32.8960000Z",

"systemId": "2c002c16-72f3-4dc5-b391-3444c3527434",

"category": "NetworkSecurityGroupFlowEvent",

"resourceId": "/SUBSCRIPTIONS/00000000-0000-0000-0000-000000000000/RESOURCEGROUPS/FABRIKAMRG/PROVIDERS/MICROSOFT.NETWORK/NETWORKSECURITYGROUPS/FABRIAKMVM1-NSG",

"operationName": "NetworkSecurityGroupFlowEvents",

"properties": {

"Version": 1,

"flows": [

{

"rule": "DefaultRule_DenyAllInBound",

"flows": [

{

"mac": "000D3AF8801A",

"flowTuples": [

"1487282481,195.78.210.194,10.1.0.4,53,1732,U,I,D"

]

}

]

},

{

"rule": "UserRule_default-allow-rdp",

"flows": [

{

"mac": "000D3AF8801A",

"flowTuples": [

"1487282435,61.129.251.68,10.1.0.4,57776,3389,T,I,A",

"1487282454,84.25.174.170,10.1.0.4,59085,3389,T,I,A",

"1487282477,77.68.9.50,10.1.0.4,65078,3389,T,I,A"

]

}

]

}

]

}

},

{

"time": "2017-02-16T22:02:32.9040000Z",

"systemId": "2c002c16-72f3-4dc5-b391-3444c3527434",

"category": "NetworkSecurityGroupFlowEvent",

"resourceId": "/SUBSCRIPTIONS/00000000-0000-0000-0000-000000000000/RESOURCEGROUPS/FABRIKAMRG/PROVIDERS/MICROSOFT.NETWORK/NETWORKSECURITYGROUPS/FABRIAKMVM1-NSG",

"operationName": "NetworkSecurityGroupFlowEvents",

"properties": {

"Version": 1,

"flows": [

{

"rule": "DefaultRule_DenyAllInBound",

"flows": [

{

"mac": "000D3AF8801A",

"flowTuples": [

"1487282492,175.182.69.29,10.1.0.4,28918,5358,T,I,D",

"1487282505,71.6.216.55,10.1.0.4,8080,8080,T,I,D"

]

}

]

},

{

"rule": "UserRule_default-allow-rdp",

"flows": [

{

"mac": "000D3AF8801A",

"flowTuples": [

"1487282512,91.224.160.154,10.1.0.4,59046,3389,T,I,A"

]

}

]

}

]

}

}

]

}

]

}

Wersja 2

Oto przykładowy format dziennika przepływu sieciowej grupy zabezpieczeń w wersji 2:

{

"records": [

{

"time": "2018-11-13T12:00:35.3899262Z",

"systemId": "a0fca5ce-022c-47b1-9735-89943b42f2fa",

"category": "NetworkSecurityGroupFlowEvent",

"resourceId": "/SUBSCRIPTIONS/00000000-0000-0000-0000-000000000000/RESOURCEGROUPS/FABRIKAMRG/PROVIDERS/MICROSOFT.NETWORK/NETWORKSECURITYGROUPS/FABRIAKMVM1-NSG",

"operationName": "NetworkSecurityGroupFlowEvents",

"properties": {

"Version": 2,

"flows": [

{

"rule": "DefaultRule_DenyAllInBound",

"flows": [

{

"mac": "000D3AF87856",

"flowTuples": [

"1542110402,94.102.49.190,10.5.16.4,28746,443,U,I,D,B,,,,",

"1542110424,176.119.4.10,10.5.16.4,56509,59336,T,I,D,B,,,,",

"1542110432,167.99.86.8,10.5.16.4,48495,8088,T,I,D,B,,,,"

]

}

]

},

{

"rule": "DefaultRule_AllowInternetOutBound",

"flows": [

{

"mac": "000D3AF87856",

"flowTuples": [

"1542110377,10.5.16.4,13.67.143.118,59831,443,T,O,A,B,,,,",

"1542110379,10.5.16.4,13.67.143.117,59932,443,T,O,A,E,1,66,1,66",

"1542110379,10.5.16.4,13.67.143.115,44931,443,T,O,A,C,30,16978,24,14008",

"1542110406,10.5.16.4,40.71.12.225,59929,443,T,O,A,E,15,8489,12,7054"

]

}

]

}

]

}

},

{

"time": "2018-11-13T12:01:35.3918317Z",

"systemId": "a0fca5ce-022c-47b1-9735-89943b42f2fa",

"category": "NetworkSecurityGroupFlowEvent",

"resourceId": "/SUBSCRIPTIONS/00000000-0000-0000-0000-000000000000/RESOURCEGROUPS/FABRIKAMRG/PROVIDERS/MICROSOFT.NETWORK/NETWORKSECURITYGROUPS/FABRIAKMVM1-NSG",

"operationName": "NetworkSecurityGroupFlowEvents",

"properties": {

"Version": 2,

"flows": [

{

"rule": "DefaultRule_DenyAllInBound",

"flows": [

{

"mac": "000D3AF87856",

"flowTuples": [

"1542110437,125.64.94.197,10.5.16.4,59752,18264,T,I,D,B,,,,",

"1542110475,80.211.72.221,10.5.16.4,37433,8088,T,I,D,B,,,,",

"1542110487,46.101.199.124,10.5.16.4,60577,8088,T,I,D,B,,,,",

"1542110490,176.119.4.30,10.5.16.4,57067,52801,T,I,D,B,,,,"

]

}

]

}

]

}

}

]

}

Obliczanie krotki dzienników i przepustowości

Oto przykładowe obliczenie przepustowości krotek przepływu z konwersacji TCP między 185.170.185.105:35370 i 10.2.0.4:23:

1493763938,185.170.185.105,10.2.0.4,35370,23,T,I,A,B,,,,

1493695838,185.170.185.105,10.2.0.4,35370,23,T,I,A,C,1021,588096,8005,4610880

1493696138,185.170.185.105,10.2.0.4,35370,23,T,I,A,E,52,29952,47,27072

W przypadku stanów przepływu kontynuacji (C) i końcowych (E) liczba bajtów i pakietów są agregowane od czasu rekordu krotki poprzedniego przepływu. W przykładowej konwersacji całkowita liczba przetransferowanych pakietów wynosi 1021+52+8005+47 = 9125. Całkowita liczba przetransferowanych bajtów wynosi 588096+29952+4610880+27072 = 52560000.

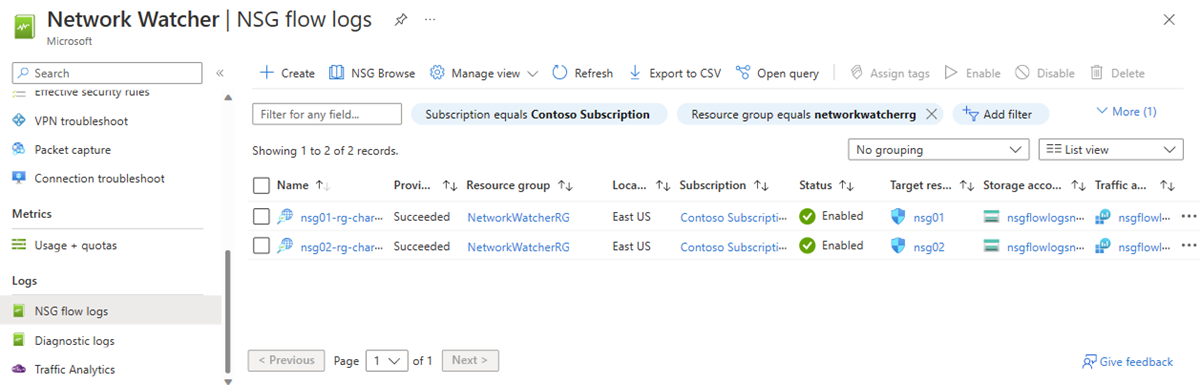

Zarządzanie dziennikami przepływów sieciowej grupy zabezpieczeń

Aby dowiedzieć się, jak tworzyć, zmieniać, wyłączać lub usuwać dzienniki przepływu sieciowej grupy zabezpieczeń, zobacz jeden z następujących przewodników:

- Witryna Azure Portal

- Program PowerShell

- Interfejs wiersza polecenia platformy Azure

- Interfejs API REST

- Azure Resource Manager

Praca z dziennikami przepływu

Odczytywanie i eksportowanie dzienników przepływu

Aby dowiedzieć się, jak odczytywać i eksportować dzienniki przepływu sieciowej grupy zabezpieczeń, zobacz jeden z następujących przewodników:

- Pobieranie i wyświetlanie dzienników przepływu z portalu

- Odczytywanie dzienników przepływu przy użyciu funkcji programu PowerShell

- Eksportowanie dzienników przepływu sieciowej grupy zabezpieczeń do rozwiązania Splunk

Pliki dziennika przepływu sieciowej grupy zabezpieczeń są przechowywane na koncie magazynu w następującej ścieżce:

https://{storageAccountName}.blob.core.windows.net/insights-logs-networksecuritygroupflowevent/resourceId=/SUBSCRIPTIONS/{subscriptionID}/RESOURCEGROUPS/{resourceGroupName}/PROVIDERS/MICROSOFT.NETWORK/NETWORKSECURITYGROUPS/{nsgName}/y={year}/m={month}/d={day}/h={hour}/m=00/macAddress={macAddress}/PT1H.json

Wizualizowanie dzienników przepływu

Aby dowiedzieć się, jak wizualizować dzienniki przepływu sieciowej grupy zabezpieczeń, zobacz jeden z następujących przewodników:

- Wizualizowanie dzienników przepływów sieciowej grupy zabezpieczeń przy użyciu analizy ruchu usługi Network Watcher

- Wizualizowanie dzienników przepływu sieciowej grupy zabezpieczeń przy użyciu usługi Power BI

- Wizualizowanie dzienników przepływu sieciowej grupy zabezpieczeń przy użyciu usługi Elastic Stack

- Zarządzanie dziennikami przepływów sieciowej grupy zabezpieczeń i analizowanie ich przy użyciu narzędzia Grafana

- Zarządzanie dziennikami przepływów sieciowej grupy zabezpieczeń i analizowanie ich przy użyciu narzędzia Graylog

Zagadnienia dotyczące dzienników przepływu sieciowej grupy zabezpieczeń

Konto magazynu

- Lokalizacja: konto magazynu musi znajdować się w tym samym regionie co sieciowa grupa zabezpieczeń.

- Subskrypcja: konto magazynu musi należeć do tej samej subskrypcji sieciowej grupy zabezpieczeń lub subskrypcji skojarzonej z tą samą dzierżawą firmy Microsoft entra subskrypcji sieciowej grupy zabezpieczeń.

- Warstwa wydajności: konto magazynu musi być standardowe. Konta magazynu premium nie są obsługiwane.

- Rotacja kluczy zarządzanych samodzielnie: w przypadku zmiany lub rotacji kluczy dostępu do konta magazynu dzienniki przepływu sieciowej grupy zabezpieczeń przestaną działać. Aby rozwiązać ten problem, należy wyłączyć i ponownie włączyć dzienniki przepływu sieciowej grupy zabezpieczeń.

Koszt

Rejestrowanie przepływu sieciowej grupy zabezpieczeń jest rozliczane na woluminie generowanych dzienników. Duży ruch może spowodować powstanie dużego woluminu dziennika przepływu, co zwiększa powiązane koszty.

Cennik dziennika przepływu sieciowej grupy zabezpieczeń nie obejmuje podstawowych kosztów magazynu. Przechowywanie danych przepływu sieciowej grupy zabezpieczeń na zawsze lub używanie funkcji zasad przechowywania oznacza naliczenie kosztów magazynowania przez dłuższy czas.

Reguły TCP dla ruchu przychodzącego inne niż domyślne

Sieciowe grupy zabezpieczeń są implementowane jako zapora stanowa. Jednak ze względu na bieżące ograniczenia platformy reguły zabezpieczeń sieciowej grupy zabezpieczeń, które mają wpływ na przychodzące przepływy TCP, są implementowane w sposób bezstanowy.

Przepływy, na które mają wpływ inne niż domyślne reguły ruchu przychodzącego, stają się niepowodujące zakończenia. Ponadto liczby bajtów i pakietów nie są rejestrowane dla tych przepływów. Ze względu na te czynniki liczba bajtów i pakietów zgłaszanych w dziennikach przepływów sieciowej grupy zabezpieczeń (i analiza ruchu usługi Network Watcher) może różnić się od rzeczywistych liczb.

Tę różnicę można rozwiązać, ustawiając FlowTimeoutInMinutes właściwość w skojarzonych sieciach wirtualnych na wartość inną niż null. Domyślne zachowanie stanowe można osiągnąć, ustawiając ustawienie FlowTimeoutInMinutes na 4 minuty. W przypadku długotrwałych połączeń, w których nie chcesz, aby przepływy odłączyły się od usługi lub miejsca docelowego, można ustawić FlowTimeoutInMinutes wartość maksymalnie 30 minut. Użyj polecenia Set-AzVirtualNetwork , aby ustawić FlowTimeoutInMinutes właściwość:

$virtualNetwork = Get-AzVirtualNetwork -Name 'myVNet' -ResourceGroupName 'myResourceGroup'

$virtualNetwork.FlowTimeoutInMinutes = 4

$virtualNetwork | Set-AzVirtualNetwork

Przepływy przychodzące rejestrowane z internetowych adresów IP do maszyn wirtualnych bez publicznych adresów IP

Maszyny wirtualne, które nie mają publicznego adresu IP skojarzonego z kartą sieciową jako publiczny adres IP na poziomie wystąpienia lub które są częścią podstawowej puli zaplecza modułu równoważenia obciążenia, używają domyślnej nazwy SNAT. Platforma Azure przypisuje adres IP do tych maszyn wirtualnych w celu ułatwienia łączności wychodzącej. W związku z tym można zobaczyć wpisy dziennika przepływu dla przepływów z internetowych adresów IP, jeśli przepływ jest przeznaczony do portu w zakresie portów przypisanych do protokołu SNAT.

Mimo że platforma Azure nie zezwala na te przepływy do maszyny wirtualnej, próba jest rejestrowana i wyświetlana w dzienniku przepływu sieciowej grupy zabezpieczeń usługi Network Watcher zgodnie z projektem. Zalecamy jawne blokowanie niepożądanego przychodzącego ruchu internetowego z sieciową grupą zabezpieczeń.

Sieciowa grupa zabezpieczeń w podsieci bramy usługi ExpressRoute

Nie zalecamy rejestrowania przepływów w podsieci bramy usługi Azure ExpressRoute, ponieważ ruch może pominąć ten typ bramy (na przykład FastPath). Jeśli sieciowa grupa zabezpieczeń jest połączona z podsiecią bramy usługi ExpressRoute, a dzienniki przepływu sieciowej grupy zabezpieczeń są włączone, przepływy wychodzące do maszyn wirtualnych mogą nie być przechwytywane. Takie przepływy muszą być przechwytywane w podsieci lub karcie sieciowej maszyny wirtualnej.

Ruch do prywatnego punktu końcowego

Ruch do prywatnych punktów końcowych można przechwycić tylko na źródłowej maszynie wirtualnej. Ruch jest rejestrowany przy użyciu źródłowego adresu IP maszyny wirtualnej i docelowego adresu IP prywatnego punktu końcowego. Nie można rejestrować ruchu w samym prywatnym punkcie końcowym z powodu ograniczeń platformy.

Obsługa sieciowych grup zabezpieczeń skojarzonych z podsiecią usługi Application Gateway w wersji 2

Dzienniki przepływu sieciowej grupy zabezpieczeń dla sieciowych grup zabezpieczeń skojarzonych z podsiecią bramy aplikacja systemu Azure w wersji 2 nie są obecnie obsługiwane. Obsługiwane są dzienniki przepływu sieciowej grupy zabezpieczeń dla sieciowych grup zabezpieczeń skojarzonych z podsiecią usługi Application Gateway w wersji 1.

Niezgodne usługi

Obecnie te usługi platformy Azure nie obsługują dzienników przepływu sieciowej grupy zabezpieczeń:

- Azure Container Instances

- Azure Logic Apps

- Azure Functions

- Azure DNS Private Resolver

- App Service

- Azure Database for MariaDB

- Azure Database for MySQL

- Azure Database for PostgreSQL

Uwaga

Usługi App Services wdrożone w ramach planu usługi aplikacja systemu Azure nie obsługują dzienników przepływów sieciowej grupy zabezpieczeń. Aby dowiedzieć się więcej, zobacz Jak działa integracja sieci wirtualnej.

Najlepsze rozwiązania

Włącz dzienniki przepływu sieciowej grupy zabezpieczeń w podsieciach krytycznych: dzienniki przepływu powinny być włączone we wszystkich krytycznych podsieciach w ramach subskrypcji jako najlepsze rozwiązanie dotyczące inspekcji i zabezpieczeń.

Włącz dzienniki przepływu sieciowej grupy zabezpieczeń dla wszystkich sieciowych grup zabezpieczeń dołączonych do zasobu: dzienniki przepływu sieciowej grupy zabezpieczeń są konfigurowane w sieciowych grupach zabezpieczeń. Przepływ jest skojarzony tylko z jedną regułą sieciowej grupy zabezpieczeń. W scenariuszach, w których używasz wielu sieciowych grup zabezpieczeń, zalecamy włączenie dzienników przepływu sieciowej grupy zabezpieczeń we wszystkich sieciowych grupach zabezpieczeń stosowanych w podsieci zasobu i interfejsie sieciowym (NIC), aby upewnić się, że cały ruch jest rejestrowany. Aby uzyskać więcej informacji, zobacz Jak sieciowe grupy zabezpieczeń filtrować ruch sieciowy.

Oto kilka typowych scenariuszy:

- Wiele kart sieciowych na maszynie wirtualnej: jeśli wiele kart sieciowych jest dołączonych do maszyny wirtualnej, musisz włączyć dzienniki przepływu na wszystkich z nich.

- Sieciowa grupa zabezpieczeń na poziomie karty sieciowej i podsieci: jeśli sieciowa grupa zabezpieczeń jest skonfigurowana na poziomie karty sieciowej i na poziomie podsieci, należy włączyć dzienniki przepływu w obu sieciowych grupach zabezpieczeń. Dokładna sekwencja przetwarzania reguł przez sieciowe grupy zabezpieczeń na poziomie karty sieciowej i podsieci jest zależna od platformy i różni się w zależności od wielkości liter. Przepływy ruchu są rejestrowane względem sieciowej grupy zabezpieczeń, która jest przetwarzana ostatnio. Stan platformy zmienia kolejność przetwarzania. Należy sprawdzić oba dzienniki przepływu.

- Podsieć klastra usługi Azure Kubernetes Service (AKS): usługa AKS dodaje domyślną sieciową grupę zabezpieczeń w podsieci klastra. Należy włączyć dzienniki przepływu sieciowej grupy zabezpieczeń w tej sieciowej grupie zabezpieczeń.

Aprowizowanie magazynu: aprowizowanie magazynu zgodnie z oczekiwaną ilością dzienników przepływu.

Nazewnictwo: nazwa sieciowej grupy zabezpieczeń musi zawierać maksymalnie 80 znaków, a nazwa reguły sieciowej grupy zabezpieczeń musi zawierać maksymalnie 65 znaków. Jeśli nazwy przekraczają limity znaków, mogą zostać obcięte podczas rejestrowania.

Rozwiązywanie typowych problemów

Nie mogę włączyć dzienników przepływu sieciowej grupy zabezpieczeń

Może zostać wyświetlony błąd AuthorizationFailed lub GatewayAuthenticationFailed, jeśli nie włączono dostawcy zasobów Microsoft.Szczegółowe informacje w ramach subskrypcji przed próbą włączenia dzienników przepływu sieciowej grupy zabezpieczeń. Aby uzyskać więcej informacji, zobacz Rejestrowanie dostawcy Szczegółowe informacje.

Włączono dzienniki przepływu sieciowej grupy zabezpieczeń, ale nie widzę danych na moim koncie magazynu

Ten problem może być związany z:

Czas instalacji: dzienniki przepływu sieciowej grupy zabezpieczeń mogą pojawić się na koncie magazynu (jeśli zostały prawidłowo skonfigurowane). Zostanie wyświetlony plik PT1H.json . Aby uzyskać więcej informacji, zobacz Pobieranie dziennika przepływu.

Brak ruchu w sieciowych grupach zabezpieczeń: czasami dzienniki nie są widoczne, ponieważ maszyny wirtualne nie są aktywne lub ponieważ filtry nadrzędne w usłudze Application Gateway lub innych urządzeniach blokują ruch do sieciowych grup zabezpieczeń.

Cennik

Dzienniki przepływów sieciowej grupy zabezpieczeń są naliczane za gigabajt zebranych dzienników przepływu sieci i są dostarczane z bezpłatną warstwą 5 GB/miesiąc na subskrypcję.

Jeśli analiza ruchu jest włączona z dziennikami przepływów sieciowej grupy zabezpieczeń, ceny analizy ruchu mają zastosowanie przy stawkach przetwarzania za gigabajt. Analiza ruchu nie jest oferowana z warstwą bezpłatną cen. Aby uzyskać więcej informacji, zobacz Cennik usługi Network Watcher.

Opłata za magazyn dzienników jest naliczana oddzielnie. Aby uzyskać więcej informacji, zobacz Cennik usługi Azure Blob Storage.

Powiązana zawartość

- Aby dowiedzieć się, jak zarządzać dziennikami przepływów sieciowej grupy zabezpieczeń, zobacz Tworzenie, zmienianie, wyłączanie lub usuwanie dzienników przepływów sieciowej grupy zabezpieczeń przy użyciu witryny Azure Portal.

- Aby znaleźć odpowiedzi na niektóre z najczęściej zadawanych pytań dotyczących dzienników przepływu sieciowej grupy zabezpieczeń, zobacz Dzienniki przepływu — często zadawane pytania.

- Aby dowiedzieć się więcej o analizie ruchu, zobacz Omówienie analizy ruchu.