Wdrażanie i konfigurowanie kontenera hostowania agenta łącznika danych SAP

W tym artykule pokazano, jak wdrożyć kontener hostujący agenta łącznika danych SAP oraz jak używać go do tworzenia połączeń z systemami SAP. Ten dwuetapowy proces jest wymagany do pozyskiwania danych SAP do usługi Microsoft Sentinel w ramach rozwiązania Microsoft Sentinel dla aplikacji SAP.

Zalecaną metodą wdrażania kontenera i tworzenia połączeń z systemami SAP jest witryna Azure Portal. Ta metoda została wyjaśniona w artykule, a także pokazana w tym filmie na YouTube. Pokazano również w tym artykule sposób osiągnięcia tych celów przez wywołanie skryptu kickstart z wiersza polecenia.

Alternatywnie można ręcznie wdrożyć agenta kontenera platformy Docker łącznika danych, na przykład w klastrze Kubernetes. Aby uzyskać więcej informacji, otwórz bilet pomocy technicznej.

Ważne

Wdrażanie kontenera i tworzenie połączeń z systemami SAP za pośrednictwem witryny Azure Portal jest obecnie dostępne w wersji zapoznawczej. Dodatkowe postanowienia dotyczące wersji zapoznawczej platformy Azure obejmują dodatkowe postanowienia prawne dotyczące funkcji platformy Azure, które są dostępne w wersji beta, wersji zapoznawczej lub w inny sposób nie zostały jeszcze wydane w wersji ogólnodostępnej.

Usługa Microsoft Sentinel jest dostępna w publicznej wersji zapoznawczej dla ujednoliconej platformy operacji zabezpieczeń w portalu usługi Microsoft Defender. Aby uzyskać więcej informacji, zobacz Microsoft Sentinel w portalu usługi Microsoft Defender.

Punkty kontrolne wdrożenia

Wdrożenie rozwiązania Microsoft Sentinel dla aplikacji SAP® jest podzielone na następujące sekcje:

Praca z rozwiązaniem w wielu obszarach roboczych (WERSJA ZAPOZNAWCZA)

Wdrażanie rozwiązania Microsoft Sentinel dla aplikacji® SAP z centrum zawartości

Wdróż agenta łącznika danych (jesteś tutaj)

Konfigurowanie rozwiązania Microsoft Sentinel dla aplikacji SAP®

Opcjonalne kroki wdrażania

Omówienie wdrażania agenta łącznika danych

Aby rozwiązanie Microsoft Sentinel dla aplikacji SAP działało poprawnie, musisz najpierw pobrać dane SAP do usługi Microsoft Sentinel. W tym celu należy wdrożyć agenta łącznika danych SAP rozwiązania.

Agent łącznika danych działa jako kontener na maszynie wirtualnej z systemem Linux. Ta maszyna wirtualna może być hostowana na platformie Azure, w chmurze innej firmy lub lokalnie. Zalecamy zainstalowanie i skonfigurowanie tego kontenera przy użyciu witryny Azure Portal (w wersji zapoznawczej); można jednak wdrożyć kontener przy użyciu skryptu kickstart . Jeśli chcesz ręcznie wdrożyć agenta kontenera platformy Docker łącznika danych, na przykład w klastrze Kubernetes, otwórz bilet pomocy technicznej, aby uzyskać więcej informacji.

Agent łączy się z systemem SAP w celu ściągnięcia dzienników i innych danych, a następnie wysyła te dzienniki do obszaru roboczego usługi Microsoft Sentinel. W tym celu agent musi uwierzytelnić się w systemie SAP — dlatego w poprzednim kroku utworzono użytkownika i rolę agenta w systemie SAP.

Istnieje kilka opcji przechowywania informacji o konfiguracji agenta, w tym wpisów tajnych uwierzytelniania SAP. Decyzja, której użyć, może mieć wpływ na miejsce wdrożenia maszyny wirtualnej i mechanizm uwierzytelniania SAP, którego chcesz użyć. Są to opcje w kolejności malejącej preferencji:

- Dostęp do usługi Azure Key Vault za pośrednictwem przypisanej przez system tożsamości zarządzanej platformy Azure

- Usługa Azure Key Vault dostępna za pośrednictwem jednostki usługi zarejestrowanej w usłudze Microsoft Entra ID

- Plik konfiguracji zwykłego tekstu

W przypadku dowolnego z tych scenariuszy masz dodatkową opcję uwierzytelniania przy użyciu certyfikatów secure network communication (SNC) i X.509 oprogramowania SAP. Ta opcja zapewnia wyższy poziom zabezpieczeń uwierzytelniania, ale jest to tylko praktyczna opcja w ograniczonym zestawie scenariuszy.

Wdrażanie kontenera agenta łącznika danych obejmuje następujące kroki:

Tworzenie maszyny wirtualnej i konfigurowanie dostępu do poświadczeń systemu SAP. Ta procedura może być wymagana przez inny zespół w organizacji, ale musi zostać wykonana przed innymi procedurami w tym artykule.

Skonfiguruj i wdróż agenta łącznika danych.

Wymagania wstępne

Przed wdrożeniem agenta łącznika danych upewnij się, że zostały spełnione wszystkie wymagania wstępne wdrożenia. Aby uzyskać więcej informacji, zobacz Wymagania wstępne dotyczące wdrażania rozwiązania Microsoft Sentinel dla aplikacji SAP.

Ponadto jeśli planujesz pozyskać dzienniki NetWeaver/ABAP za pośrednictwem bezpiecznego połączenia przy użyciu protokołu Secure Network Communications (SNC), wykonaj odpowiednie kroki przygotowawcze. Aby uzyskać więcej informacji, zobacz Deploy the Microsoft Sentinel for SAP data connector by using SNC (Wdrażanie łącznika danych usługi Microsoft Sentinel dla oprogramowania SAP przy użyciu protokołu SNC).

Tworzenie maszyny wirtualnej i konfigurowanie dostępu do poświadczeń

Najlepiej, aby konfiguracja i wpisy tajne uwierzytelniania sap mogły być przechowywane w usłudze Azure Key Vault. Sposób uzyskiwania dostępu do magazynu kluczy zależy od miejsca wdrożenia maszyny wirtualnej:

Kontener na maszynie wirtualnej platformy Azure może używać przypisanej przez system tożsamości zarządzanej platformy Azure w celu bezproblemowego uzyskiwania dostępu do usługi Azure Key Vault.

W przypadku, gdy nie można użyć tożsamości zarządzanej przypisanej przez system, kontener może również uwierzytelnić się w usłudze Azure Key Vault przy użyciu jednostki usługi zarejestrowanej w usłudze Microsoft Entra ID lub w ostateczności pliku konfiguracji.

Kontener na lokalnej maszynie wirtualnej lub maszynie wirtualnej w środowisku chmury innej firmy nie może używać tożsamości zarządzanej platformy Azure, ale może uwierzytelniać się w usłudze Azure Key Vault przy użyciu jednostki usługi zarejestrowanej w usłudze Microsoft Entra ID.

Jeśli z jakiegoś powodu nie można użyć jednostki usługi zarejestrowanej aplikacji, możesz użyć pliku konfiguracji, choć nie jest to preferowane.

Uwaga

Ta procedura może być wymagana przez inny zespół w organizacji, ale musi zostać wykonana przed innymi procedurami w tym artykule.

Wybierz jedną z poniższych kart, w zależności od tego, jak planujesz przechowywać poświadczenia uwierzytelniania i dane konfiguracji oraz uzyskiwać do nich dostęp.

Tworzenie tożsamości zarządzanej przy użyciu maszyny wirtualnej platformy Azure

Uruchom następujące polecenie, aby utworzyć maszynę wirtualną na platformie Azure (zastąp rzeczywiste nazwy ze środowiska ):

<placeholders>az vm create --resource-group <resource group name> --name <VM Name> --image Canonical:0001-com-ubuntu-server-focal:20_04-lts-gen2:latest --admin-username <azureuser> --public-ip-address "" --size Standard_D2as_v5 --generate-ssh-keys --assign-identity --role <role name> --scope <subscription Id>Aby uzyskać więcej informacji, zobacz Szybki start: tworzenie maszyny wirtualnej z systemem Linux przy użyciu interfejsu wiersza polecenia platformy Azure.

Ważne

Po utworzeniu maszyny wirtualnej należy zastosować wszelkie wymagania dotyczące zabezpieczeń i procedury wzmacniania zabezpieczeń stosowane w organizacji.

Powyższe polecenie utworzy zasób maszyny wirtualnej, generując dane wyjściowe, które wyglądają następująco:

{ "fqdns": "", "id": "/subscriptions/xxxxxxxx-xxxx-xxxx-xxxx-xxxxxxxxxxxx/resourceGroups/resourcegroupname/providers/Microsoft.Compute/virtualMachines/vmname", "identity": { "systemAssignedIdentity": "yyyyyyyy-yyyy-yyyy-yyyy-yyyyyyyyyyyy", "userAssignedIdentities": {} }, "location": "westeurope", "macAddress": "00-11-22-33-44-55", "powerState": "VM running", "privateIpAddress": "192.168.136.5", "publicIpAddress": "", "resourceGroup": "resourcegroupname", "zones": "" }Skopiuj identyfikator GUID systemAssignedIdentity , ponieważ będzie on używany w następnych krokach. Jest to tożsamość zarządzana.

Tworzenie magazynu kluczy

W tej procedurze opisano sposób tworzenia magazynu kluczy do przechowywania informacji o konfiguracji agenta, w tym wpisów tajnych uwierzytelniania SAP. Jeśli używasz istniejącego magazynu kluczy, przejdź bezpośrednio do kroku 2.

Aby utworzyć magazyn kluczy:

Uruchom następujące polecenia, podstawiając rzeczywiste nazwy wartości

<placeholder>.az keyvault create \ --name <KeyVaultName> \ --resource-group <KeyVaultResourceGroupName>Skopiuj nazwę magazynu kluczy i nazwę jej grupy zasobów. Będą one potrzebne podczas przypisywania uprawnień dostępu do magazynu kluczy i uruchamiania skryptu wdrażania w następnych krokach.

Przypisywanie uprawnień dostępu do magazynu kluczy

W magazynie kluczy przypisz następujące uprawnienia kontroli dostępu opartej na rolach platformy Azure lub zasad dostępu magazynu w zakresie wpisów tajnych do utworzonej i skopiowanej wcześniej tożsamości.

Model uprawnień Wymagane uprawnienia Kontrola dostępu na podstawie ról na platformie Azure Użytkownik wpisów tajnych usługi Key Vault Zasady dostępu do magazynu get,listUżyj opcji w portalu, aby przypisać uprawnienia lub uruchomić jedno z następujących poleceń, aby przypisać uprawnienia wpisów tajnych magazynu kluczy do tożsamości, podstawiając rzeczywiste nazwy wartości

<placeholder>. Wybierz kartę typu utworzonej tożsamości.Uruchom jedno z następujących poleceń, w zależności od preferowanego modelu uprawnień usługi Key Vault, aby przypisać uprawnienia do wpisów tajnych magazynu kluczy do przypisanej przez system tożsamości zarządzanej maszyny wirtualnej. Zasady określone w poleceniach umożliwiają maszynie wirtualnej wyświetlanie listy i odczytywanie wpisów tajnych z magazynu kluczy.

Model uprawnień kontroli dostępu opartej na rolach platformy Azure:

az role assignment create --assignee-object-id <ManagedIdentityId> --role "Key Vault Secrets User" --scope /subscriptions/<KeyVaultSubscriptionId>/resourceGroups/<KeyVaultResourceGroupName> /providers/Microsoft.KeyVault/vaults/<KeyVaultName>Model uprawnień zasad dostępu do magazynu:

az keyvault set-policy -n <KeyVaultName> -g <KeyVaultResourceGroupName> --object-id <ManagedIdentityId> --secret-permissions get list

W tym samym magazynie kluczy przypisz następujące uprawnienia kontroli dostępu opartej na rolach platformy Azure lub zasad dostępu magazynu w zakresie wpisów tajnych do użytkownika konfigurującego agenta łącznika danych:

Model uprawnień Wymagane uprawnienia Kontrola dostępu na podstawie ról na platformie Azure Oficer wpisów tajnych usługi Key Vault Zasady dostępu do magazynu get, ,list, ,setdeleteUżyj opcji w portalu, aby przypisać uprawnienia lub uruchomić jedno z następujących poleceń, aby przypisać uprawnienia do wpisów tajnych magazynu kluczy do użytkownika, podstawiając rzeczywiste nazwy wartości

<placeholder>:Model uprawnień kontroli dostępu opartej na rolach platformy Azure:

az role assignment create --role "Key Vault Secrets Officer" --assignee <UserPrincipalName> --scope /subscriptions/<KeyVaultSubscriptionId>/resourceGroups/<KeyVaultResourceGroupName>/providers/Microsoft.KeyVault/vaults/<KeyVaultName>Model uprawnień zasad dostępu do magazynu:

az keyvault set-policy -n <KeyVaultName> -g <KeyVaultResourceGroupName> --upn <UserPrincipalName>--secret-permissions get list set delete

Wdrażanie agenta łącznika danych

Po utworzeniu maszyny wirtualnej i usługi Key Vault następnym krokiem jest utworzenie nowego agenta i nawiązanie połączenia z jednym z systemów SAP.

Zaloguj się do nowo utworzonej maszyny wirtualnej , na której instalujesz agenta, jako użytkownik z uprawnieniami sudo.

Pobierz lub przenieś zestaw SDK SAP NetWeaver na maszynę.

Użyj jednego z następujących zestawów procedur, w zależności od tego, czy używasz tożsamości zarządzanej, czy zarejestrowanej aplikacji w celu uzyskania dostępu do magazynu kluczy oraz czy używasz witryny Azure Portal, czy wiersza polecenia do wdrożenia agenta:

Napiwek

Witryna Azure Portal może być używana tylko z usługą Azure Key Vault. Jeśli zamiast tego używasz pliku konfiguracji, użyj odpowiedniej opcji wiersza polecenia.

Opcje witryny Azure Portal (wersja zapoznawcza)

Wybierz jedną z poniższych kart w zależności od typu tożsamości używanej do uzyskiwania dostępu do magazynu kluczy.

Uwaga

Jeśli wcześniej zainstalowano agentów łącznika SAP ręcznie lub za pomocą skryptów kickstart, nie możesz skonfigurować tych agentów ani zarządzać nimi w witrynie Azure Portal. Jeśli chcesz użyć portalu do konfigurowania i aktualizowania agentów, musisz ponownie zainstalować istniejących agentów przy użyciu portalu.

W tej procedurze opisano sposób tworzenia nowego agenta za pośrednictwem witryny Azure Portal, uwierzytelniania przy użyciu tożsamości zarządzanej:

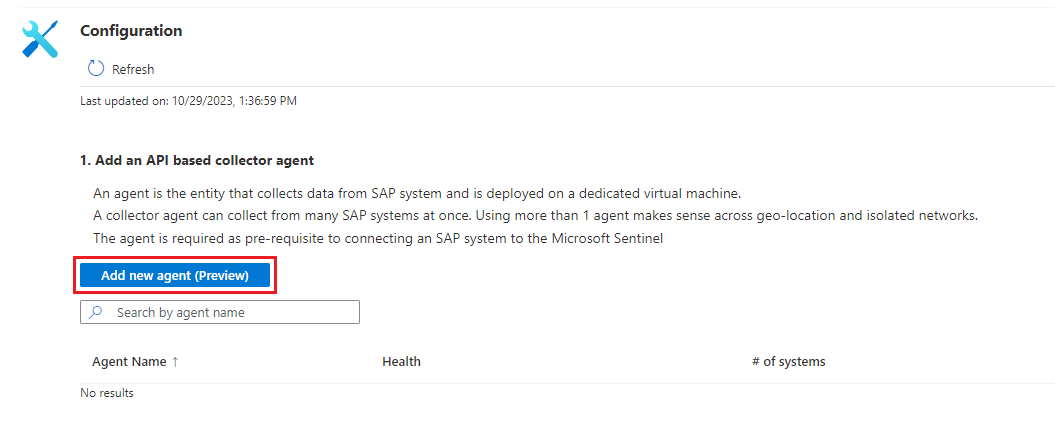

Z menu nawigacji usługi Microsoft Sentinel wybierz pozycję Łączniki danych.

Na pasku wyszukiwania wprowadź ciąg SAP.

Wybierz pozycję Microsoft Sentinel dla oprogramowania SAP z wyników wyszukiwania, a następnie wybierz pozycję Otwórz łącznik.

Aby zebrać dane z systemu SAP, należy wykonać następujące dwa kroki:

Tworzenie nowego agenta

W obszarze Konfiguracja wybierz pozycję Dodaj nowego agenta (wersja zapoznawcza).

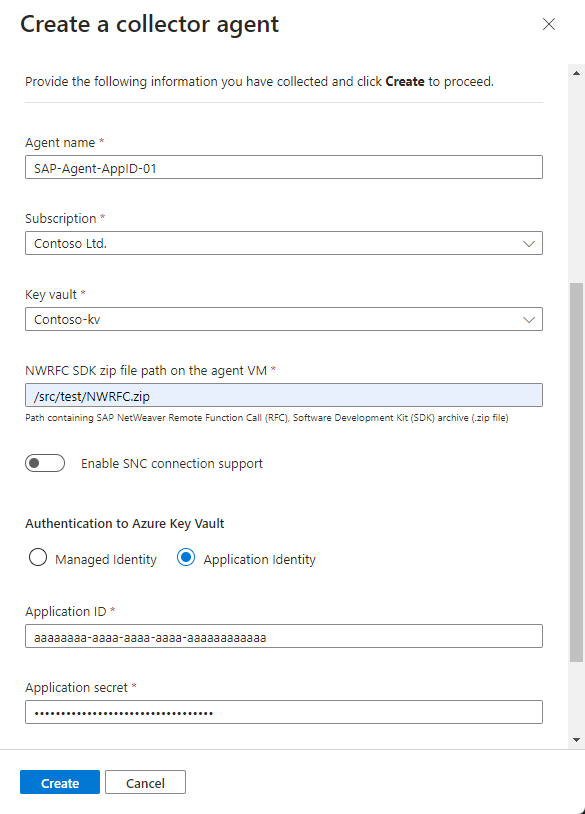

W obszarze Tworzenie agenta modułu zbierającego po prawej stronie zdefiniuj szczegóły agenta:

Nazwa/nazwisko opis Nazwa agenta Wprowadź nazwę agenta, w tym dowolny z następujących znaków: - a-z

- A-Z

- 0–9

- _ (podkreślenie)

- . (kropka)

- - (kreska)

Magazyn kluczy subskrypcji / Wybierz pozycję Subskrypcja i magazyn kluczy z odpowiednich list rozwijanych. Ścieżka pliku zip zestawu SDK NWRFC na maszynie wirtualnej agenta Wprowadź ścieżkę na maszynie wirtualnej, która zawiera archiwum zestawu SDK (Software Development Kit) zestawu SDK (Software Development Kit) sap NetWeaver (RFC) (plik .zip).

Upewnij się, że ta ścieżka zawiera numer wersji zestawu SDK w następującej składni:<path>/NWRFC<version number>.zip. Na przykład:/src/test/nwrfc750P_12-70002726.zip.Włączanie obsługi połączeń SNC Wybierz opcję pozyskiwania dzienników NetWeaver/ABAP za pośrednictwem bezpiecznego połączenia przy użyciu protokołu Secure Network Communications (SNC).

Jeśli wybierzesz tę opcję, wprowadź ścieżkę zawierającąsapgenpseplik binarny ilibsapcrypto.sobibliotekę w obszarze Ścieżka biblioteki kryptograficznej SAP na maszynie wirtualnej agenta.Uwierzytelnianie w usłudze Azure Key Vault Aby uwierzytelnić się w magazynie kluczy przy użyciu tożsamości zarządzanej, pozostaw wybraną domyślną opcję Tożsamość zarządzana.

Musisz mieć wcześniej skonfigurowaną tożsamość zarządzaną. Aby uzyskać więcej informacji, zobacz Tworzenie maszyny wirtualnej i konfigurowanie dostępu do poświadczeń.Uwaga

Jeśli chcesz użyć połączenia SNC, pamiętaj, aby wybrać opcję Włącz obsługę połączeń SNC na tym etapie, ponieważ nie można wrócić i włączyć połączenie SNC po zakończeniu wdrażania agenta. Aby uzyskać więcej informacji, zobacz Deploy the Microsoft Sentinel for SAP data connector by using SNC (Wdrażanie łącznika danych usługi Microsoft Sentinel dla oprogramowania SAP przy użyciu protokołu SNC).

Na przykład:

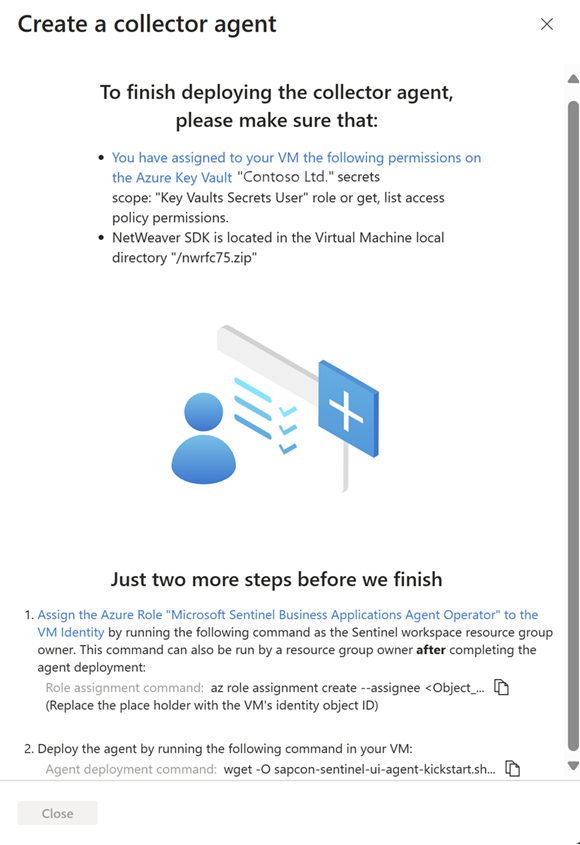

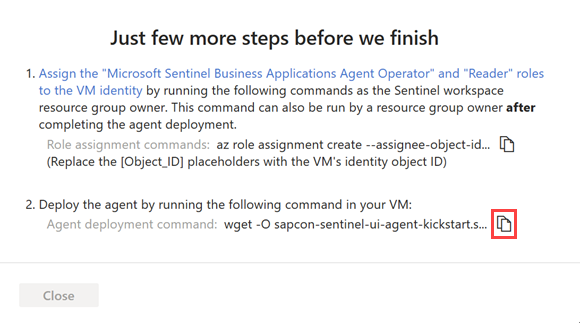

Wybierz pozycję Utwórz i przejrzyj zalecenia przed zakończeniem wdrażania:

Wdrożenie agenta łącznika danych SAP wymaga udzielenia tożsamości maszyny wirtualnej agenta z określonymi uprawnieniami do obszaru roboczego usługi Microsoft Sentinel przy użyciu roli Operator agenta aplikacji biznesowych usługi Microsoft Sentinel.

Aby uruchomić polecenie w tym kroku, musisz być właścicielem grupy zasobów w obszarze roboczym usługi Microsoft Sentinel. Jeśli nie jesteś właścicielem grupy zasobów w obszarze roboczym, tę procedurę można również wykonać po zakończeniu wdrażania agenta.

Skopiuj polecenie Przypisania roli z kroku 1 i uruchom je na maszynie wirtualnej agenta, zastępując

Object_IDsymbol zastępczy identyfikatorem obiektu tożsamości maszyny wirtualnej. Na przykład:

Aby znaleźć identyfikator obiektu tożsamości maszyny wirtualnej na platformie Azure, przejdź do pozycji Aplikacja>dla przedsiębiorstw Wszystkie aplikacje i wybierz nazwę maszyny wirtualnej. Skopiuj wartość pola Identyfikator obiektu do użycia z skopiowanymi poleceniami.

To polecenie przypisuje rolę platformy Azure operatora agenta aplikacji biznesowych usługi Microsoft Sentinel do tożsamości zarządzanej maszyny wirtualnej, w tym tylko zakres danych określonego agenta w obszarze roboczym.

Ważne

Przypisanie roli Operatora agenta aplikacji biznesowych usługi Microsoft Sentinel za pośrednictwem interfejsu wiersza polecenia przypisuje rolę tylko w zakresie danych określonego agenta w obszarze roboczym. Jest to najbezpieczniejsza i dlatego zalecana opcja.

Jeśli musisz przypisać rolę za pośrednictwem witryny Azure Portal, zalecamy przypisanie roli w małym zakresie, na przykład tylko w obszarze roboczym usługi Microsoft Sentinel.

Wybierz pozycję Kopiuj

obok polecenia Agent w kroku 2. Na przykład:

obok polecenia Agent w kroku 2. Na przykład:

Po skopiowaniu wiersza polecenia wybierz pozycję Zamknij.

Odpowiednie informacje o agencie są wdrażane w usłudze Azure Key Vault, a nowy agent jest widoczny w tabeli w obszarze Dodawanie agenta modułu zbierającego opartego na interfejsie API.

Na tym etapie stan kondycji agenta to "Niekompletna instalacja. Postępuj zgodnie z instrukcjami". Po pomyślnym zainstalowaniu agenta stan zmieni się na Agent w dobrej kondycji. Ta aktualizacja może potrwać do 10 minut. Na przykład:

Uwaga

W tabeli wyświetlana jest nazwa agenta i stan kondycji tylko dla tych agentów wdrażanych za pośrednictwem witryny Azure Portal. Agenci wdrożeni przy użyciu wiersza polecenia nie są tutaj wyświetlani.

Na maszynie wirtualnej, na której planujesz zainstalować agenta, otwórz terminal i uruchom polecenie agenta skopiowane w poprzednim kroku.

Skrypt aktualizuje składniki systemu operacyjnego i instaluje interfejs wiersza polecenia platformy Azure, oprogramowanie platformy Docker i inne wymagane narzędzia, takie jak jq, netcat i curl.

Podaj dodatkowe parametry skryptu zgodnie z potrzebami, aby dostosować wdrożenie kontenera. Aby uzyskać więcej informacji na temat dostępnych opcji wiersza polecenia, zobacz Dokumentacja skryptu Kickstart.

Jeśli musisz ponownie skopiować polecenie, wybierz pozycję Widok

po prawej stronie kolumny Kondycja i skopiuj polecenie obok polecenia Agent w prawym dolnym rogu.

po prawej stronie kolumny Kondycja i skopiuj polecenie obok polecenia Agent w prawym dolnym rogu.

Połączenie do nowego systemu SAP

Każdy, kto dodaje nowe połączenie do systemu SAP, musi mieć uprawnienie do zapisu w magazynie kluczy, w którym są przechowywane poświadczenia SAP. Aby uzyskać więcej informacji, zobacz Tworzenie maszyny wirtualnej i konfigurowanie dostępu do poświadczeń.

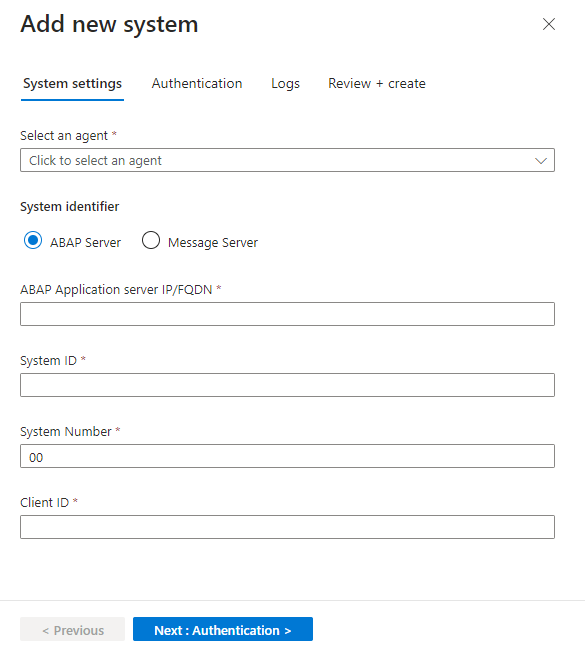

W obszarze Konfiguracja wybierz pozycję Dodaj nowy system (wersja zapoznawcza).

W obszarze Wybierz agenta wybierz agenta utworzonego w poprzednim kroku.

W obszarze Identyfikator systemu wybierz typ serwera i podaj szczegóły serwera.

Wybierz pozycję Dalej: Uwierzytelnianie.

W przypadku uwierzytelniania podstawowego podaj użytkownika i hasło. Jeśli podczas konfigurowania agenta wybrano połączenie SNC, wybierz pozycję SNC i podaj szczegóły certyfikatu.

Wybierz pozycję Dalej: dzienniki.

Wybierz dzienniki, które chcesz ściągnąć z oprogramowania SAP, a następnie wybierz pozycję Dalej: Przejrzyj i utwórz.

Przejrzyj zdefiniowane ustawienia. Wybierz pozycję Wstecz , aby zmodyfikować dowolne ustawienia, lub wybierz pozycję Wdróż , aby wdrożyć system.

Zdefiniowana konfiguracja systemu jest wdrażana w usłudze Azure Key Vault. Szczegóły systemu można teraz wyświetlić w tabeli w obszarze Konfigurowanie systemu SAP i przypisać je do agenta modułu zbierającego. W tej tabeli przedstawiono skojarzona nazwa agenta, identyfikator systemu SAP (SID) i stan kondycji dla systemów dodanych za pośrednictwem witryny Azure Portal lub za pośrednictwem innych metod.

Na tym etapie stan kondycji systemu to Oczekujące. Jeśli agent zostanie pomyślnie zaktualizowany, pobierze konfigurację z usługi Azure Key Vault, a stan zmieni się na System w dobrej kondycji. Ta aktualizacja może potrwać do 10 minut.

Dowiedz się więcej na temat monitorowania kondycji systemu SAP.

Opcje wiersza polecenia

Wybierz jedną z następujących kart, w zależności od typu tożsamości używanej do uzyskiwania dostępu do magazynu kluczy:

- Wdrażanie przy użyciu tożsamości zarządzanej

- Wdrażanie przy użyciu zarejestrowanej aplikacji

- Wdrażanie przy użyciu pliku konfiguracji

Utwórz nowego agenta przy użyciu wiersza polecenia, uwierzytelniając się przy użyciu tożsamości zarządzanej:

Pobierz i uruchom skrypt Kickstart wdrożenia:

W przypadku publicznej chmury komercyjnej platformy Azure polecenie to:

wget -O sapcon-sentinel-kickstart.sh https://raw.githubusercontent.com/Azure/Azure-Sentinel/master/Solutions/SAP/sapcon-sentinel-kickstart.sh && bash ./sapcon-sentinel-kickstart.shW przypadku platformy Microsoft Azure obsługiwanej przez firmę 21Vianet dodaj

--cloud mooncakena końcu skopiowanego polecenia.W przypadku usługi Azure Government — USA dodaj

--cloud fairfaxna końcu skopiowanego polecenia.

Skrypt aktualizuje składniki systemu operacyjnego, instaluje interfejs wiersza polecenia platformy Azure i oprogramowanie platformy Docker oraz inne wymagane narzędzia (jq, netcat, curl) i monituje o podanie wartości parametrów konfiguracji. Do skryptu można podać dodatkowe parametry, aby zminimalizować liczbę monitów lub dostosować wdrożenie kontenera. Aby uzyskać więcej informacji na temat dostępnych opcji wiersza polecenia, zobacz Dokumentacja skryptu Kickstart.

Postępuj zgodnie z instrukcjami wyświetlanymi na ekranie, aby wprowadzić szczegóły oprogramowania SAP i magazynu kluczy i ukończyć wdrożenie. Po zakończeniu wdrażania zostanie wyświetlony komunikat potwierdzający:

The process has been successfully completed, thank you!Zanotuj nazwę kontenera platformy Docker w danych wyjściowych skryptu. Aby wyświetlić listę kontenerów platformy Docker na maszynie wirtualnej, uruchom polecenie:

docker ps -aW następnym kroku użyjesz nazwy kontenera platformy Docker.

Wdrożenie agenta łącznika danych SAP wymaga udzielenia tożsamości maszyny wirtualnej agenta z określonymi uprawnieniami do obszaru roboczego usługi Microsoft Sentinel przy użyciu roli Operator agenta aplikacji biznesowych usługi Microsoft Sentinel.

Aby uruchomić polecenie w tym kroku, musisz być właścicielem grupy zasobów w obszarze roboczym usługi Microsoft Sentinel. Jeśli nie jesteś właścicielem grupy zasobów w obszarze roboczym, tę procedurę można również wykonać później.

Przypisz rolę Operatora agenta aplikacji biznesowych usługi Microsoft Sentinel do tożsamości maszyny wirtualnej:

Pobierz identyfikator agenta, uruchamiając

<container_name>następujące polecenie, zastępując symbol zastępczy nazwą kontenera platformy Docker, który został utworzony za pomocą skryptu Kickstart:docker inspect <container_name> | grep -oP '"SENTINEL_AGENT_GUID=\K[^"]+Na przykład zwrócony identyfikator agenta może mieć wartość

234fba02-3b34-4c55-8c0e-e6423ceb405b.Przypisz operator agenta aplikacji biznesowych usługi Microsoft Sentinel, uruchamiając następujące polecenie:

az role assignment create --assignee <OBJ_ID> --role "Microsoft Sentinel Business Applications Agent Operator" --scope /subscriptions/<SUB_ID>/resourcegroups/<RESOURCE_GROUP_NAME>/providers/microsoft.operationalinsights/workspaces/<WS_NAME>/providers/Microsoft.SecurityInsights/BusinessApplicationAgents/<AGENT_IDENTIFIER>Zastąp wartości symboli zastępczych w następujący sposób:

Symbol zastępczy Wartość <OBJ_ID>Identyfikator obiektu tożsamości maszyny wirtualnej.

Aby znaleźć identyfikator obiektu tożsamości maszyny wirtualnej na platformie Azure, przejdź do pozycji Aplikacja>dla przedsiębiorstw Wszystkie aplikacje i wybierz nazwę maszyny wirtualnej. Skopiuj wartość pola Identyfikator obiektu do użycia z skopiowanymi poleceniami.<SUB_ID>Identyfikator subskrypcji obszaru roboczego usługi Microsoft Sentinel <RESOURCE_GROUP_NAME>Nazwa grupy zasobów obszaru roboczego usługi Microsoft Sentinel <WS_NAME>Nazwa obszaru roboczego usługi Microsoft Sentinel <AGENT_IDENTIFIER>Identyfikator agenta wyświetlany po uruchomieniu polecenia w poprzednim kroku. Aby skonfigurować kontener platformy Docker do automatycznego uruchamiania, uruchom następujące polecenie, zastępując

<container-name>symbol zastępczy nazwą kontenera:docker update --restart unless-stopped <container-name>

Następne kroki

Po wdrożeniu łącznika przejdź do wdrożenia rozwiązania Microsoft Sentinel dla zawartości aplikacji SAP®:

Zobacz to wideo z serwisu YouTube w kanale Microsoft Security Community YouTube, aby uzyskać wskazówki dotyczące sprawdzania kondycji i łączności łącznika SAP.