Konfigurowanie kluczy zarządzanych przez klienta w tej samej dzierżawie dla istniejącego konta magazynu

Usługa Azure Storage szyfruje wszystkie dane na koncie magazynu magazynowanych. Domyślnie dane są szyfrowane przy użyciu kluczy zarządzanych przez firmę Microsoft. Aby uzyskać większą kontrolę nad kluczami szyfrowania, możesz zarządzać własnymi kluczami. Klucze zarządzane przez klienta muszą być przechowywane w usłudze Azure Key Vault lub zarządzanym modelu zabezpieczeń sprzętu usługi Key Vault (HSM).

W tym artykule pokazano, jak skonfigurować szyfrowanie przy użyciu kluczy zarządzanych przez klienta dla istniejącego konta magazynu, gdy konto magazynu i magazyn kluczy znajdują się w tej samej dzierżawie. Klucze zarządzane przez klienta są przechowywane w magazynie kluczy.

Aby dowiedzieć się, jak skonfigurować klucze zarządzane przez klienta dla nowego konta magazynu, zobacz Konfigurowanie kluczy zarządzanych przez klienta w magazynie kluczy platformy Azure dla nowego konta magazynu.

Aby dowiedzieć się, jak skonfigurować szyfrowanie przy użyciu kluczy zarządzanych przez klienta przechowywanych w zarządzanym module HSM, zobacz Konfigurowanie szyfrowania przy użyciu kluczy zarządzanych przez klienta przechowywanych w zarządzanym module HSM usługi Azure Key Vault.

Uwaga

Usługa Azure Key Vault i zarządzany moduł HSM usługi Azure Key Vault obsługują te same interfejsy API i interfejsy zarządzania na potrzeby konfiguracji kluczy zarządzanych przez klienta. Każda akcja obsługiwana w usłudze Azure Key Vault jest również obsługiwana w przypadku zarządzanego modułu HSM usługi Azure Key Vault.

Konfigurowanie magazynu kluczy

Do przechowywania kluczy zarządzanych przez klienta można użyć nowego lub istniejącego magazynu kluczy. Konto magazynu i magazyn kluczy mogą znajdować się w różnych regionach lub subskrypcjach w tej samej dzierżawie. Aby dowiedzieć się więcej o usłudze Azure Key Vault, zobacz Omówienie usługi Azure Key Vault i Co to jest usługa Azure Key Vault?.

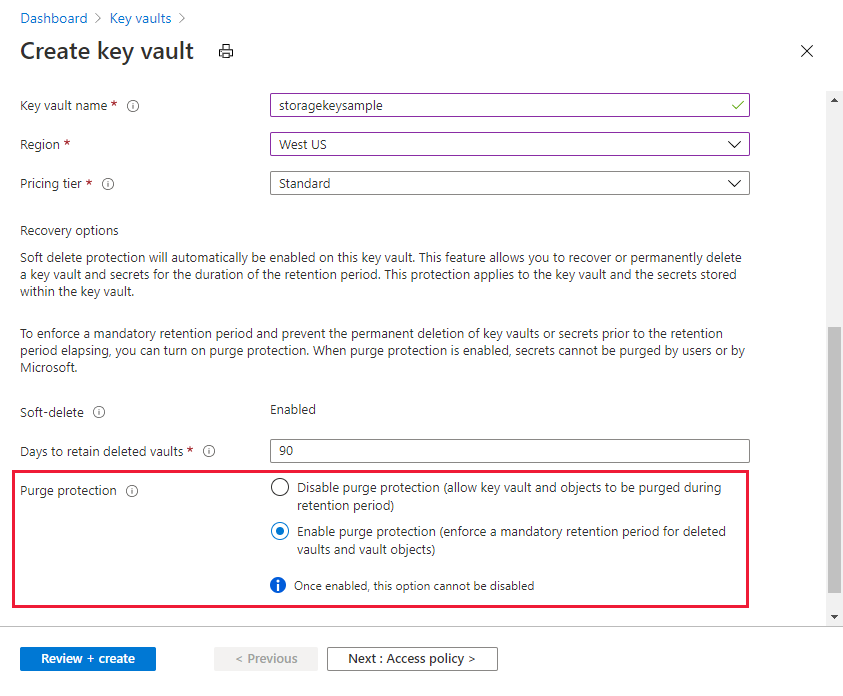

Korzystanie z kluczy zarządzanych przez klienta za pomocą szyfrowania usługi Azure Storage wymaga włączenia ochrony przed usuwaniem nietrwałym i przeczyszczeniem dla magazynu kluczy. Usuwanie nietrwałe jest domyślnie włączone podczas tworzenia nowego magazynu kluczy i nie można go wyłączyć. Ochronę przeczyszczania można włączyć podczas tworzenia magazynu kluczy lub po jego utworzeniu.

Usługa Azure Key Vault obsługuje autoryzację za pomocą kontroli dostępu opartej na rolach platformy Azure za pośrednictwem modelu uprawnień RBAC platformy Azure. Firma Microsoft zaleca korzystanie z modelu uprawnień RBAC platformy Azure za pośrednictwem zasad dostępu do magazynu kluczy. Aby uzyskać więcej informacji, zobacz Udzielanie aplikacji uprawnień dostępu do magazynu kluczy platformy Azure przy użyciu kontroli dostępu opartej na rolach platformy Azure.

Aby dowiedzieć się, jak utworzyć magazyn kluczy w witrynie Azure Portal, zobacz Szybki start: tworzenie magazynu kluczy przy użyciu witryny Azure Portal. Podczas tworzenia magazynu kluczy wybierz pozycję Włącz ochronę przed przeczyszczeniem, jak pokazano na poniższej ilustracji.

Aby włączyć ochronę przed przeczyszczeniem w istniejącym magazynie kluczy, wykonaj następujące kroki:

- Przejdź do magazynu kluczy w witrynie Azure Portal.

- W obszarze Ustawienia wybierz pozycję Właściwości.

- W sekcji Ochrona przed przeczyszczanie wybierz pozycję Włącz ochronę przeczyszczania.

Dodawanie klucza

Następnie dodaj klucz do magazynu kluczy. Przed dodaniem klucza upewnij się, że przypisano ci rolę administratora kryptograficznego usługi Key Vault.

Szyfrowanie usługi Azure Storage obsługuje klucze RSA i RSA-HSM o rozmiarach 2048, 3072 i 4096. Aby uzyskać więcej informacji na temat obsługiwanych typów kluczy, zobacz About keys (Informacje o kluczach).

Aby dowiedzieć się, jak dodać klucz za pomocą witryny Azure Portal, zobacz Szybki start: ustawianie i pobieranie klucza z usługi Azure Key Vault przy użyciu witryny Azure Portal.

Wybierz tożsamość zarządzaną, aby autoryzować dostęp do magazynu kluczy

Po włączeniu kluczy zarządzanych przez klienta dla istniejącego konta magazynu należy określić tożsamość zarządzaną, która ma być używana do autoryzowania dostępu do magazynu kluczy zawierającego klucz. Tożsamość zarządzana musi mieć uprawnienia dostępu do klucza w magazynie kluczy.

Tożsamość zarządzana, która autoryzuje dostęp do magazynu kluczy, może być tożsamością zarządzaną przypisaną przez użytkownika lub przypisaną przez system. Aby dowiedzieć się więcej o tożsamościach zarządzanych przypisanych przez system i przypisanych przez użytkownika, zobacz Typy tożsamości zarządzanych.

Używanie tożsamości zarządzanej przypisanej przez użytkownika do autoryzowania dostępu

Po włączeniu kluczy zarządzanych przez klienta dla nowego konta magazynu należy określić tożsamość zarządzaną przypisaną przez użytkownika. Istniejące konto magazynu obsługuje używanie tożsamości zarządzanej przypisanej przez użytkownika lub przypisanej przez system tożsamości zarządzanej w celu skonfigurowania kluczy zarządzanych przez klienta.

Podczas konfigurowania kluczy zarządzanych przez klienta przy użyciu tożsamości zarządzanej przypisanej przez użytkownika tożsamość zarządzana przypisana przez użytkownika jest używana do autoryzowania dostępu do magazynu kluczy zawierającego klucz. Przed skonfigurowaniem kluczy zarządzanych przez klienta należy utworzyć tożsamość przypisaną przez użytkownika.

Tożsamość zarządzana przypisana przez użytkownika jest autonomicznym zasobem platformy Azure. Aby dowiedzieć się więcej o tożsamościach zarządzanych przypisanych przez użytkownika, zobacz Typy tożsamości zarządzanych. Aby dowiedzieć się, jak utworzyć tożsamość zarządzaną przypisaną przez użytkownika i zarządzać nią, zobacz Zarządzanie tożsamościami zarządzanymi przypisanymi przez użytkownika.

Tożsamość zarządzana przypisana przez użytkownika musi mieć uprawnienia dostępu do klucza w magazynie kluczy. Przypisz rolę użytkownika szyfrowania usługi Kryptograficznej usługi Key Vault do tożsamości zarządzanej przypisanej przez użytkownika z zakresem magazynu kluczy, aby udzielić tych uprawnień.

Aby można było skonfigurować klucze zarządzane przez klienta przy użyciu tożsamości zarządzanej przypisanej przez użytkownika, musisz przypisać rolę użytkownika szyfrowania usługi Kryptograficznej usługi Key Vault do tożsamości zarządzanej przypisanej przez użytkownika w zakresie do magazynu kluczy. Ta rola udziela uprawnień tożsamości zarządzanej przypisanej przez użytkownika w celu uzyskania dostępu do klucza w magazynie kluczy. Aby uzyskać więcej informacji na temat przypisywania ról RBAC platformy Azure za pomocą witryny Azure Portal, zobacz Przypisywanie ról platformy Azure przy użyciu witryny Azure Portal.

Podczas konfigurowania kluczy zarządzanych przez klienta za pomocą witryny Azure Portal możesz wybrać istniejącą tożsamość przypisaną przez użytkownika za pośrednictwem interfejsu użytkownika portalu.

Używanie przypisanej przez system tożsamości zarządzanej do autoryzowania dostępu

Tożsamość zarządzana przypisana przez system jest skojarzona z wystąpieniem usługi platformy Azure, w tym przypadku kontem usługi Azure Storage. Aby można było użyć przypisanej przez system tożsamości zarządzanej, musisz jawnie przypisać tożsamość zarządzaną przypisaną przez system do autoryzowania dostępu do magazynu kluczy zawierającego klucz zarządzany przez klienta.

Tylko istniejące konta magazynu mogą używać tożsamości przypisanej przez system do autoryzowania dostępu do magazynu kluczy. Nowe konta magazynu muszą używać tożsamości przypisanej przez użytkownika, jeśli klucze zarządzane przez klienta są skonfigurowane podczas tworzenia konta.

Tożsamość zarządzana przypisana przez system musi mieć uprawnienia dostępu do klucza w magazynie kluczy. Przypisz rolę użytkownika szyfrowania usługi kryptograficznej usługi Key Vault do przypisanej przez system tożsamości zarządzanej z zakresem magazynu kluczy, aby udzielić tych uprawnień.

Aby można było skonfigurować klucze zarządzane przez klienta przy użyciu tożsamości zarządzanej przypisanej przez system, musisz przypisać rolę użytkownika szyfrowania usługi Kryptograficznej usługi Key Vault do przypisanej przez system tożsamości zarządzanej w zakresie do magazynu kluczy. Ta rola przyznaje przypisane przez system uprawnienia tożsamości zarządzanej w celu uzyskania dostępu do klucza w magazynie kluczy. Aby uzyskać więcej informacji na temat przypisywania ról RBAC platformy Azure za pomocą witryny Azure Portal, zobacz Przypisywanie ról platformy Azure przy użyciu witryny Azure Portal.

W przypadku konfigurowania kluczy zarządzanych przez klienta w witrynie Azure Portal przy użyciu tożsamości zarządzanej przypisanej przez system tożsamość zarządzana jest przypisywana do konta magazynu objętego zabezpieczeniami.

Konfigurowanie kluczy zarządzanych przez klienta dla istniejącego konta

Podczas konfigurowania szyfrowania przy użyciu kluczy zarządzanych przez klienta dla istniejącego konta magazynu można automatycznie zaktualizować wersję klucza używaną do szyfrowania usługi Azure Storage za każdym razem, gdy nowa wersja jest dostępna w skojarzonym magazynie kluczy. Alternatywnie można jawnie określić wersję klucza, która ma być używana do szyfrowania, dopóki wersja klucza nie zostanie ręcznie zaktualizowana.

Gdy wersja klucza zostanie zmieniona, niezależnie od tego, czy jest automatycznie, czy ręcznie, ochrona klucza szyfrowania głównego zmienia się, ale dane na koncie usługi Azure Storage pozostają szyfrowane przez cały czas. Nie jest wymagana żadna dalsza akcja, aby upewnić się, że dane są chronione. Obrócenie wersji klucza nie ma wpływu na wydajność. Nie ma przestoju związanego z rotacją wersji klucza.

Tożsamość zarządzana przypisana przez system lub przypisana przez użytkownika umożliwia autoryzowanie dostępu do magazynu kluczy podczas konfigurowania kluczy zarządzanych przez klienta dla istniejącego konta magazynu.

Uwaga

Aby obrócić klucz, utwórz nową wersję klucza w usłudze Azure Key Vault. Usługa Azure Storage nie obsługuje rotacji kluczy, dlatego należy zarządzać rotacją klucza w magazynie kluczy. Możesz skonfigurować automatyczną rotację kluczy w usłudze Azure Key Vault lub ręcznie obrócić klucz.

Konfigurowanie szyfrowania pod kątem automatycznego aktualizowania wersji kluczy

Usługa Azure Storage może automatycznie aktualizować klucz zarządzany przez klienta, który jest używany do szyfrowania w celu używania najnowszej wersji klucza z magazynu kluczy. Usługa Azure Storage codziennie sprawdza magazyn kluczy pod kątem nowej wersji klucza. Gdy nowa wersja stanie się dostępna, usługa Azure Storage automatycznie zacznie używać najnowszej wersji klucza do szyfrowania.

Ważne

Usługa Azure Storage sprawdza magazyn kluczy pod kątem nowej wersji klucza tylko raz dziennie. Podczas obracania klucza pamiętaj, aby poczekać 24 godziny przed wyłączeniem starszej wersji.

Aby skonfigurować klucze zarządzane przez klienta dla istniejącego konta z automatycznym aktualizowaniem wersji klucza w witrynie Azure Portal, wykonaj poniższe kroki:

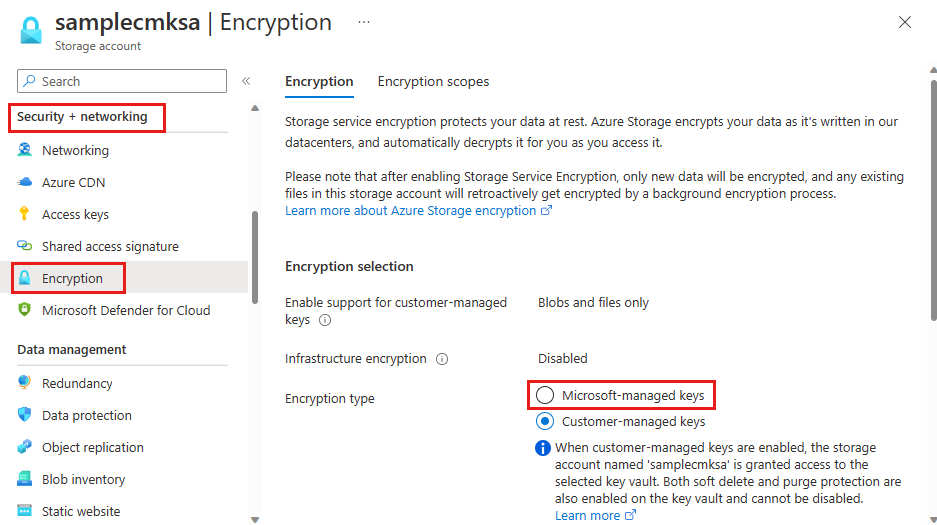

Przejdź do swojego konta magazynu.

W obszarze Zabezpieczenia i sieć wybierz pozycję Szyfrowanie. Domyślnie zarządzanie kluczami jest ustawione na klucze zarządzane przez firmę Microsoft, jak pokazano na poniższej ilustracji:

Wybierz opcję Klucze zarządzane przez klienta. Jeśli konto zostało wcześniej skonfigurowane dla kluczy zarządzanych przez klienta przy użyciu ręcznego aktualizowania wersji klucza, wybierz pozycję Zmień klucz w dolnej części strony.

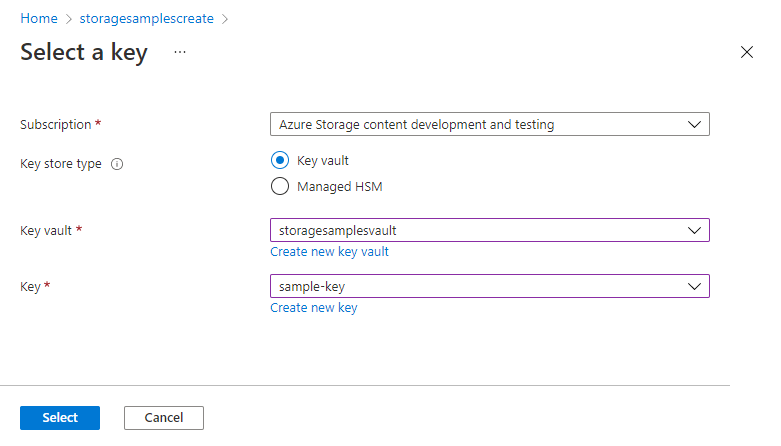

Wybierz opcję Wybierz z usługi Key Vault.

Wybierz pozycję Wybierz magazyn kluczy i klucz.

Wybierz magazyn kluczy zawierający klucz, którego chcesz użyć. Możesz również utworzyć nowy magazyn kluczy.

Wybierz klucz z magazynu kluczy. Możesz również utworzyć nowy klucz.

Wybierz typ tożsamości, który ma być używany do uwierzytelniania dostępu do magazynu kluczy. Opcje obejmują przypisaną przez system (domyślną) lub przypisaną przez użytkownika. Aby dowiedzieć się więcej o każdym typie tożsamości zarządzanej, zobacz Typy tożsamości zarządzanych.

- Jeśli wybierzesz opcję Przypisane przez system, tożsamość zarządzana przypisana przez system dla konta magazynu zostanie utworzona w ramach okładek, jeśli jeszcze nie istnieje.

- W przypadku wybrania pozycji Przypisane przez użytkownika musisz wybrać istniejącą tożsamość przypisaną przez użytkownika, która ma uprawnienia dostępu do magazynu kluczy. Aby dowiedzieć się, jak utworzyć tożsamość przypisaną przez użytkownika, zobacz Zarządzanie tożsamościami zarządzanymi przypisanymi przez użytkownika.

Zapisz zmiany.

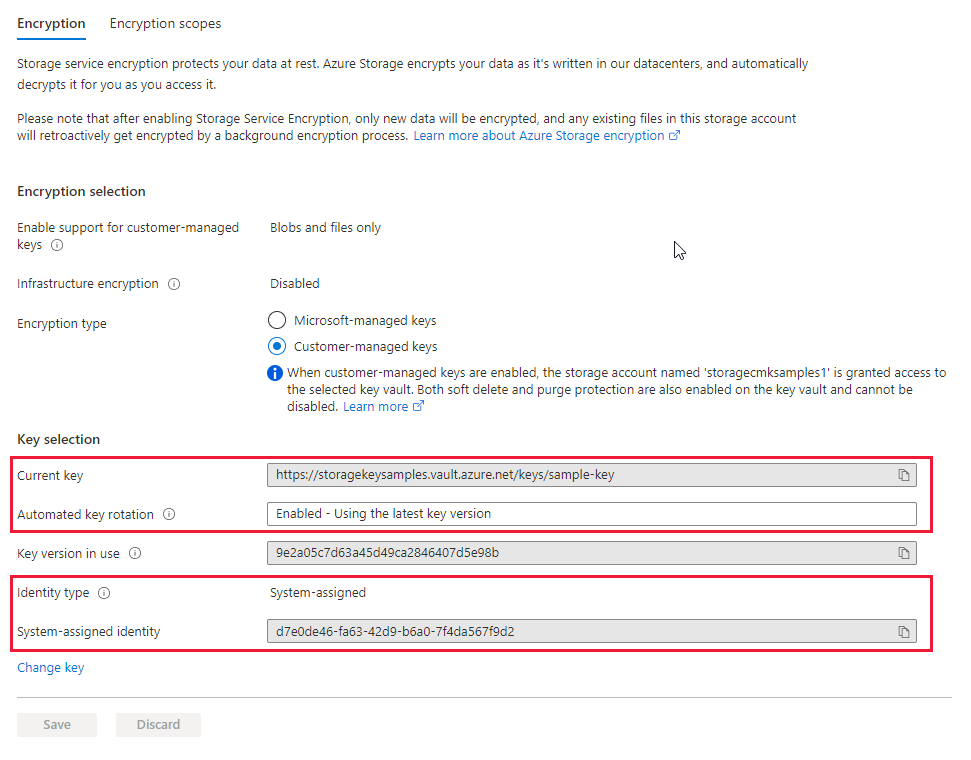

Po określeniu klucza witryna Azure Portal wskazuje, że automatyczne aktualizowanie wersji klucza jest włączone i wyświetla wersję klucza, która jest obecnie używana do szyfrowania. Portal wyświetla również typ tożsamości zarządzanej używanej do autoryzowania dostępu do magazynu kluczy i identyfikatora podmiotu zabezpieczeń tożsamości zarządzanej.

Konfigurowanie szyfrowania na potrzeby ręcznego aktualizowania wersji kluczy

Jeśli wolisz ręcznie zaktualizować wersję klucza, jawnie określ wersję podczas konfigurowania szyfrowania przy użyciu kluczy zarządzanych przez klienta. W takim przypadku usługa Azure Storage nie zaktualizuje automatycznie wersji klucza po utworzeniu nowej wersji w magazynie kluczy. Aby użyć nowej wersji klucza, należy ręcznie zaktualizować wersję używaną do szyfrowania usługi Azure Storage.

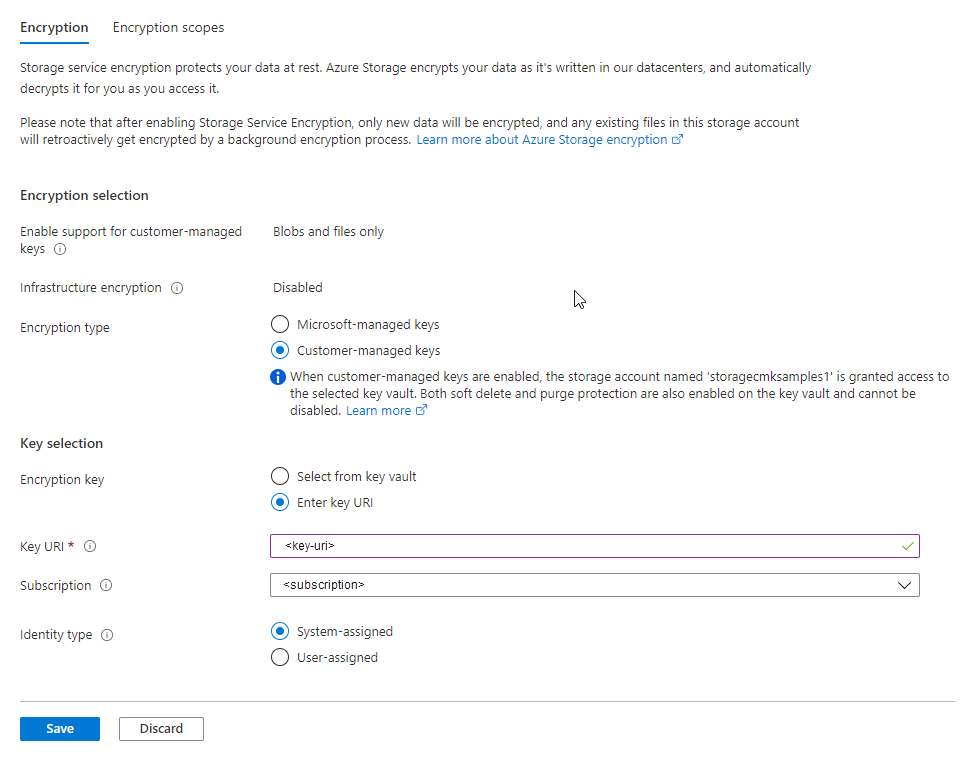

Aby skonfigurować klucze zarządzane przez klienta przy użyciu ręcznego aktualizowania wersji klucza w witrynie Azure Portal, określ identyfikator URI klucza, w tym wersję. Aby określić klucz jako identyfikator URI, wykonaj następujące kroki:

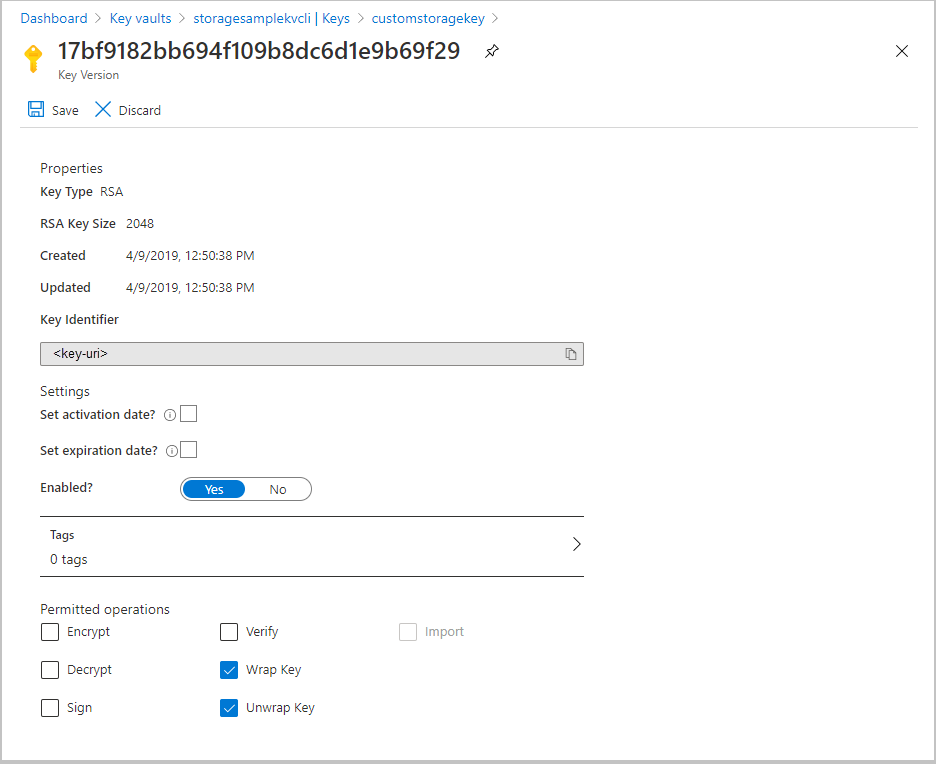

Aby zlokalizować identyfikator URI klucza w witrynie Azure Portal, przejdź do magazynu kluczy i wybierz ustawienie Klucze . Wybierz żądany klucz, a następnie wybierz klucz, aby wyświetlić jego wersje. Wybierz wersję klucza, aby wyświetlić ustawienia dla tej wersji.

Skopiuj wartość pola Identyfikator klucza , który udostępnia identyfikator URI.

W ustawieniach klucza szyfrowania dla konta magazynu wybierz opcję Wprowadź identyfikator URI klucza.

Wklej skopiowany identyfikator URI do pola Identyfikator URI klucza. Pomiń wersję klucza z identyfikatora URI, aby włączyć automatyczne aktualizowanie wersji klucza.

Określ subskrypcję zawierającą magazyn kluczy.

Określ tożsamość zarządzaną przypisaną przez system lub przypisaną przez użytkownika.

Zapisz zmiany.

Zmienianie klucza

Klucz używany do szyfrowania usługi Azure Storage można zmienić w dowolnym momencie.

Uwaga

Zmiana wersji klucza lub klucza spowoduje zmianę ochrony głównego klucza szyfrowania, ale dane na koncie usługi Azure Storage pozostają szyfrowane przez cały czas. Użytkownik nie musi podejmować żadnych dodatkowych działań, aby zapewnić ochronę swoich danych. Zmiana klucza lub rotacja wersji klucza nie ma wpływu na wydajność. Nie ma przestoju związanego ze zmianą klucza lub rotacją wersji klucza.

Aby zmienić klucz w witrynie Azure Portal, wykonaj następujące kroki:

- Przejdź do konta magazynu i wyświetl ustawienia szyfrowania .

- Wybierz magazyn kluczy i wybierz nowy klucz.

- Zapisz zmiany.

Jeśli nowy klucz znajduje się w innym magazynie kluczy, musisz udzielić tożsamości zarządzanej dostępu do klucza w nowym magazynie. Jeśli zdecydujesz się na ręczną aktualizację wersji klucza, musisz również zaktualizować identyfikator URI magazynu kluczy.

Odwoływanie dostępu do konta magazynu korzystającego z kluczy zarządzanych przez klienta

Aby tymczasowo odwołać dostęp do konta magazynu korzystającego z kluczy zarządzanych przez klienta, wyłącz klucz używany obecnie w magazynie kluczy. Nie ma wpływu na wydajność ani przestoju związanego z wyłączeniem i ponownym opublikowaniem klucza.

Po wyłączeniu klucza klienci nie mogą wywoływać operacji odczytujących lub zapisujących do obiektu blob lub jego metadanych. Aby uzyskać informacje o tym, które operacje nie powiedzą się, zobacz Odwoływanie dostępu do konta magazynu korzystającego z kluczy zarządzanych przez klienta.

Uwaga

Po wyłączeniu klucza w magazynie kluczy dane na koncie usługi Azure Storage pozostają zaszyfrowane, ale stają się niedostępne do momentu ponownego włączenia klucza.

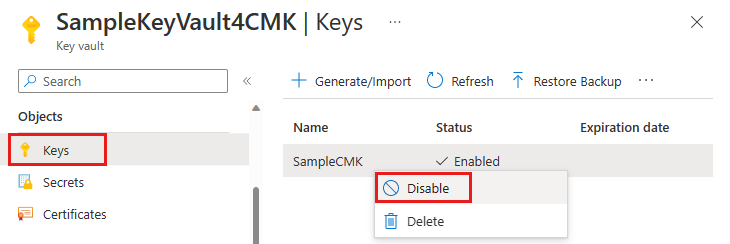

Aby wyłączyć klucz zarządzany przez klienta w witrynie Azure Portal, wykonaj następujące kroki:

Przejdź do magazynu kluczy zawierającego klucz.

W obszarze Obiekty wybierz pozycję Klucze.

Kliknij prawym przyciskiem myszy klucz i wybierz polecenie Wyłącz.

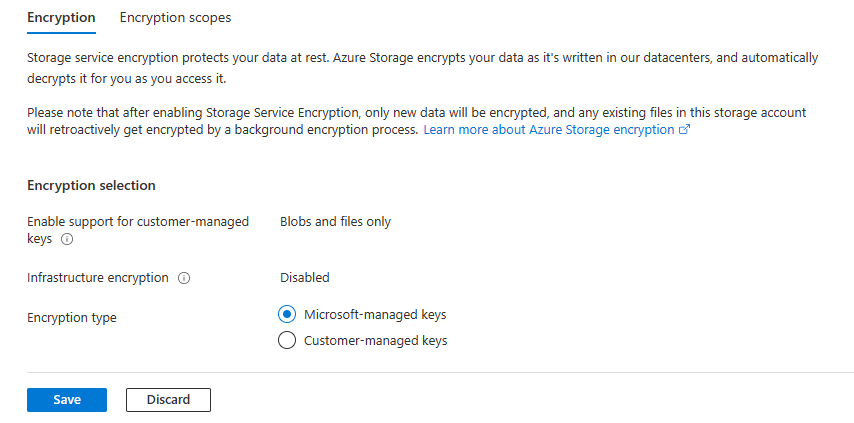

Przełącz się z powrotem do kluczy zarządzanych przez firmę Microsoft

Klucze zarządzane przez klienta można przełączać z powrotem do kluczy zarządzanych przez firmę Microsoft w dowolnym momencie przy użyciu witryny Azure Portal, programu PowerShell lub interfejsu wiersza polecenia platformy Azure.

Aby przełączyć się z kluczy zarządzanych przez klienta z powrotem do kluczy zarządzanych przez firmę Microsoft w witrynie Azure Portal, wykonaj następujące kroki:

Przejdź do swojego konta magazynu.

W obszarze Zabezpieczenia i sieć wybierz pozycję Szyfrowanie.

Zmień typ szyfrowania na klucze zarządzane przez firmę Microsoft.