Klienci

Microsoft Defender dla Chmury Apps zapewnia wgląd w konta z połączonych aplikacji. Po połączeniu aplikacji Defender dla Chmury z aplikacją przy użyciu Łącznik aplikacji usługa Defender dla Chmury Apps odczytuje informacje o koncie skojarzone z połączonymi aplikacjami. Strona Konta umożliwia badanie tych kont, uprawnień, grup, których są członkami, ich aliasów i używanych aplikacji. Ponadto gdy Defender dla Chmury Apps wykryje nowe konto, które nie było wcześniej widoczne w jednej z połączonych aplikacji — na przykład w działaniach lub udostępnianiu plików — konto zostanie dodane do listy kont tej aplikacji. Daje to możliwość wglądu w aktywność użytkowników zewnętrznych wchodzących w interakcje z aplikacjami w chmurze.

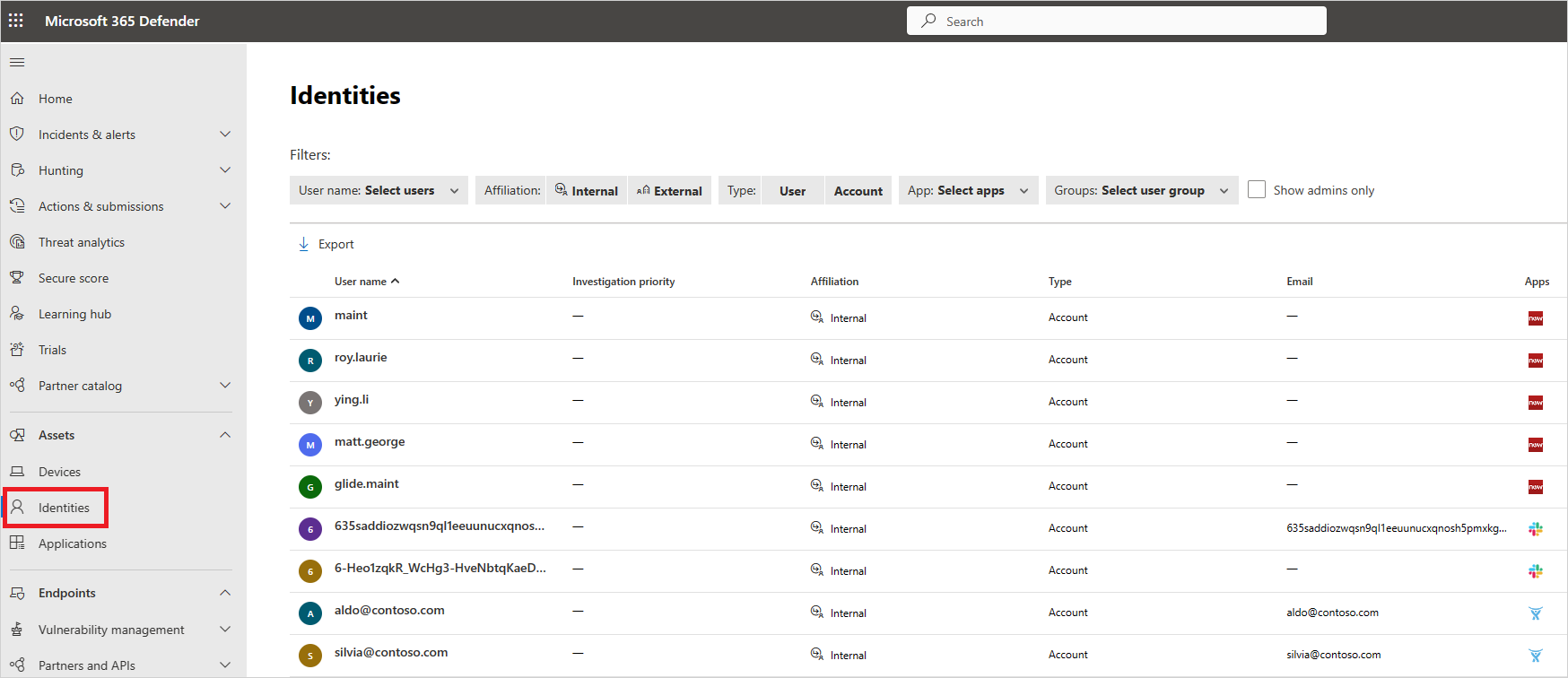

Administracja mogą wyszukiwać metadane określonego użytkownika lub działania użytkownika. Strona Tożsamości zawiera szczegółowe informacje o jednostkach ściągniętych z połączonych aplikacji w chmurze. Udostępnia również historię aktywności użytkownika i alerty zabezpieczeń związane z użytkownikiem.

Stronę Tożsamości można filtrować , aby umożliwić znajdowanie określonych kont i szczegółowe omówienie różnych typów kont, na przykład można filtrować pod kątem wszystkich kont zewnętrznych, do których nie uzyskiwano dostępu od ubiegłego roku.

Strona Tożsamości umożliwia łatwe badanie kont, w tym następujące problemy:

Sprawdzić, czy istnieją konta, które nie były aktywne w określonej usłudze przez dłuższy czas (być może należy odwołać licencję tego użytkownika dla danej usługi)

Filtrować listę użytkowników z uprawnieniami administratora

Wyszukać użytkowników, którzy nie są już częścią organizacji, ale mogą nadal mieć aktywne konta

Możesz podjąć akcje nadzoru na kontach, takie jak zawieszenie aplikacji lub przejście do strony ustawień konta.

Sprawdzić, które konta są dołączone do każdej grupy użytkowników

Zobaczyć, do których aplikacji uzyskuje dostęp każde konto i które aplikacje są usunięte dla określonych kont

Filtry tożsamości

Poniżej znajduje się lista filtrów kont, które można zastosować. Większość filtrów obsługuje wiele wartości, a także NIE, aby zapewnić zaawansowane narzędzie do tworzenia zasad.

Przynależność: Przynależność jest wewnętrzna lub zewnętrzna. Aby określić, którzy użytkownicy i które konta są wewnętrzne, należy w obszarze Ustawienia ustawić zakres adresów IP organizacji wewnętrznej. Jeśli konto ma uprawnienia administratora, ikona w tabeli Accounts pojawi się z dodatkiem czerwonego krawata:

Aplikacja: umożliwia filtrowanie dla każdej aplikacji połączonej z interfejsem API używanej przez konta w danej organizacji.

Domena: umożliwia filtrowanie użytkowników w określonych domenach.

Grupy: umożliwia filtrowanie członków grup użytkowników w aplikacjach Defender dla Chmury — zarówno wbudowanych grup użytkowników, jak i zaimportowanych grup użytkowników.

Wystąpienie: Umożliwia to filtrowanie elementów członkowskich określonego wystąpienia aplikacji.

Ostatnio widziano: filtr ostatnio widziano (ostatnia aktywność) umożliwia znalezienie kont, które są w stanie uśpienia i których użytkownicy nie wykonywali żadnych działań od pewnego czasu.

Organizacja: umożliwia to filtrowanie pod kątem członków określonych grup organizacyjnych zdefiniowanych w połączonych aplikacjach.

Pokaż tylko Administracja: filtry dla kont i użytkowników, którzy są administratorami.

Stan: filtruj na podstawie stanu konta użytkownika N/A, etapowego, aktywnego, zawieszonego lub usuniętego. Stan niedostępny (N/A) jest normalny i może pojawić się na przykład w przypadku kont anonimowych.

Typ: Umożliwia to filtrowanie według typu konta lub użytkownika.

Nazwa użytkownika: umożliwia filtrowanie określonych użytkowników.

Akcje ładu

Na stronie Użytkownicy i konto możesz wykonywać akcje ładu, takie jak zawieszenie aplikacji lub przejście do strony ustawień konta. Aby uzyskać pełną listę akcji ładu, zobacz dziennik nadzoru.

Jeśli na przykład zidentyfikujesz użytkownika, którego bezpieczeństwo zostało naruszone, możesz zastosować akcję Potwierdź naruszone przez użytkownika, aby ustawić poziom ryzyka użytkownika na wysoki, powodując wymuszanie odpowiednich akcji zasad zdefiniowanych w identyfikatorze Entra firmy Microsoft. Akcję można zastosować ręcznie lub za pomocą odpowiednich zasad, które obsługują akcje nadzoru.

Aby ręcznie zastosować akcję nadzoru użytkownika lub konta

Na stronie Użytkownicy i konto w wierszu, w którym pojawia się odpowiedni użytkownik lub konto, wybierz trzy kropki na końcu wiersza, a następnie wybierz pozycję Potwierdź naruszenie zabezpieczeń użytkownika.

Następne kroki

Jeśli napotkasz jakiekolwiek problemy, jesteśmy tutaj, aby pomóc. Aby uzyskać pomoc lub pomoc techniczną dotyczącą problemu z produktem, otwórz bilet pomocy technicznej.