Integracja usług Microsoft Data Classification Services

Microsoft Defender dla Chmury Apps umożliwia natywne klasyfikowanie plików w aplikacjach w chmurze za pomocą usługi Microsoft Data Classification Service. Usługa Microsoft Data Classification Service zapewnia ujednolicone środowisko ochrony informacji w ramach platformy Microsoft 365, usługi Microsoft Information Protection i aplikacji Microsoft Defender dla Chmury. Usługa klasyfikacji umożliwia rozszerzenie działań związanych z klasyfikacją danych do aplikacji w chmurze innych firm chronionych przez Microsoft Defender dla Chmury Apps przy użyciu decyzji, które już podjęto w jeszcze większej liczbie aplikacji.

Uwaga

Ta funkcja jest obecnie dostępna w Stanach Zjednoczonych, Europie, Australii, Indiach, Kanadzie, Japonii i APAC.

Włączanie inspekcji zawartości za pomocą usług Data Classification Services

Możesz ustawić metodę Inspekcja tak, aby korzystała z usługi Microsoft Data Classification Service bez konieczności dodatkowej konfiguracji. Ta opcja jest przydatna podczas tworzenia zasad ochrony przed wyciekiem danych dla plików w usłudze Microsoft Defender dla Chmury Apps.

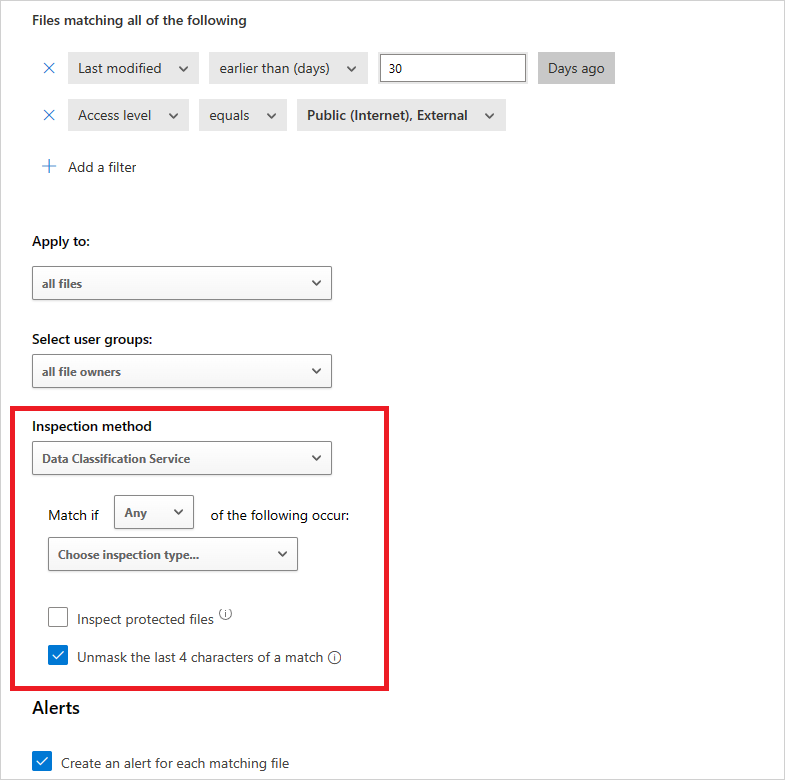

Na stronie zasad dotyczących plików w obszarze Metoda inspekcji wybierz pozycję Usługa klasyfikacji danych. Możesz również ustawić metodę Inspekcja na stronie zasad sesji z wybraną pozycją Kontrola pobierania pliku (z inspekcją).

Wybierz, czy zasady mają być stosowane, gdy zostaną spełnione jakiekolwiek lub wszystkie kryteria.

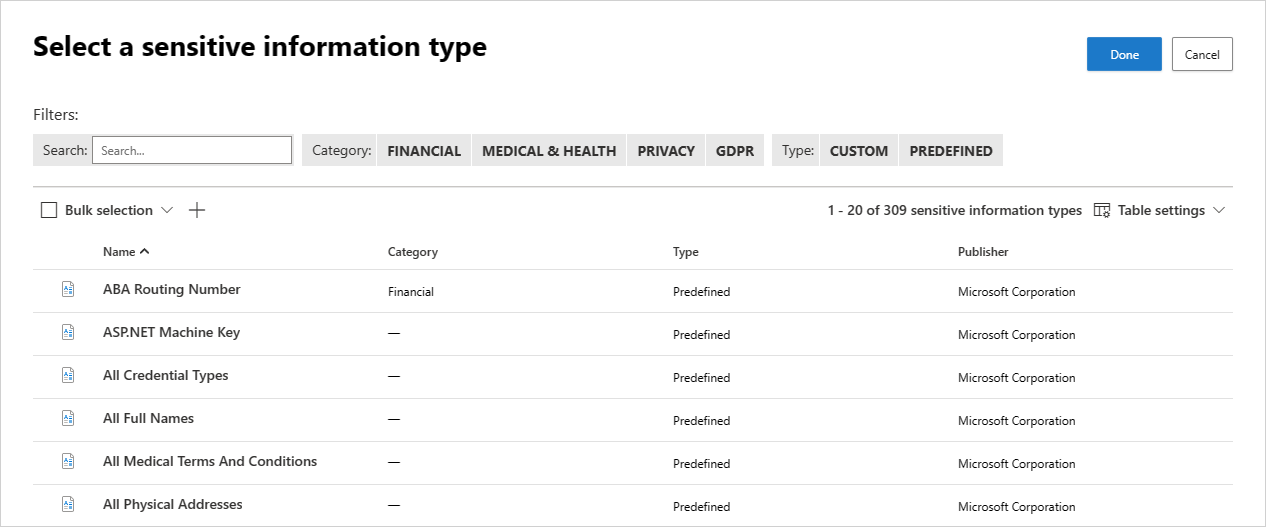

Wybierz typ inspekcji, wybierając typy informacji poufnych.

Możesz użyć domyślnych typów informacji poufnych, aby zdefiniować, co się stanie z plikami chronionymi przez usługę Microsoft Defender dla Chmury Apps. Możesz również użyć dowolnego z niestandardowych typów informacji poufnych platformy Microsoft 365.

Uwaga

Zasady można skonfigurować tak, aby korzystały z zaawansowanych typów klasyfikacji, takich jak Odciski palców, Dokładne dopasowanie danych i klasyfikatory do trenowania.

Opcjonalnie można usunąć maskowanie ostatnich czterech znaków dopasowania. Domyślnie dopasowania są maskowane i wyświetlane w ich kontekście oraz zawierają 40 znaków przed i po dopasowaniu. Jeśli zaznaczysz to pole wyboru, spowoduje to usunięcie maskowania czterech ostatnich znaków samego dopasowania.

Korzystając z zasad dotyczących plików, można również ustawić alerty i akcje nadzoru dla zasad. Aby uzyskać więcej informacji, zobacz Zasady plików i akcje ładu. Korzystając z zasad sesji, można również monitorować i kontrolować akcje w czasie rzeczywistym, gdy plik jest zgodny z typem DCS. Aby uzyskać więcej informacji, zobacz zasady sesji.

Ustawienie tych zasad umożliwia łatwe rozszerzanie siły funkcji DLP platformy Microsoft 365 na wszystkie inne zaakceptowane aplikacje w chmurze i ochronę przechowywanych w nich danych przy użyciu pełnego zestawu narzędzi udostępnianego przez Microsoft Defender dla Chmury Apps , na przykład możliwość automatycznego stosowania etykiet poufności usługi Microsoft Information Protection i możliwości kontrolowania uprawnień do udostępniania.

Sprawdzanie dowodów (wersja zapoznawcza)

Defender dla Chmury Apps obejmuje już możliwość eksplorowania dopasowań plików zasad zawierających typy informacji poufnych (SIT). Teraz Defender dla Chmury Apps umożliwia również rozróżnienie wielu kart SIT w tym samym dopasowaniu pliku. Ta funkcja, znana jako krótkie dowody, pozwala Defender dla Chmury Apps lepiej zarządzać poufnymi danymi organizacji i chronić je.

Krótka funkcja dowodów jest odpowiednia dla zasad dotyczących plików, które zawierają inspekcję zawartości przy użyciu aparatu DCS.

Skonfiguruj zasady plików i wybierz odpowiednie klasyfikatory DCS. Jeśli używasz już zasad plików z usługą DCS, ta funkcja będzie działać dla wszystkich plików funkcji.

Na stronie Zasady wprowadź odpowiednie zasady dotyczące plików i wybierz odpowiednie zasady.

Następnie możesz przeanalizować różne karty SIT za pomocą funkcji wyróżniającego kodowanie kolorami, które można kliknąć.

Następne kroki

Jeśli napotkasz jakiekolwiek problemy, jesteśmy tutaj, aby pomóc. Aby uzyskać pomoc lub pomoc techniczną dotyczącą problemu z produktem, otwórz bilet pomocy technicznej.