Ogólna integracja rozwiązania SIEM

Możesz zintegrować usługę Microsoft Defender for Cloud Apps z ogólnym serwerem SIEM, aby umożliwić scentralizowane monitorowanie alertów i działań z połączonych aplikacji. Gdy nowe działania i zdarzenia są wprowadzane do obsługi przez połączone aplikacje, informacje o nich są udostępniane w usłudze Microsoft Defender for Cloud Apps. Integracja z usługą SIEM pozwala lepiej chronić aplikacje w chmurze, a jednocześnie korzystać ze zwykle używanego przepływu pracy zabezpieczeń i automatyzacji procedur bezpieczeństwa oraz korelacji między zdarzeniami chmurowymi i lokalnymi. Agent SIEM usługi Microsoft Defender for Cloud Apps działa na Twoim serwerze oraz pobiera alerty i działania z usługi Microsoft Defender for Cloud Apps i przesyła je strumieniowo do serwera SIEM.

Po pierwszym zintegrowaniu rozwiązania SIEM z aplikacjami Defender dla Chmury działania i alerty z ostatnich dwóch dni będą przekazywane do rozwiązania SIEM oraz wszystkich działań i alertów (na podstawie wybranego filtru) od tego momentu. Jeśli wyłączysz tę funkcję przez dłuższy okres, włącz ponownie, ostatnie dwa dni alertów i działań zostaną przekazane, a następnie wszystkie alerty i działania od tego czasu.

Dodatkowe rozwiązania integracji obejmują:

- Microsoft Sentinel — skalowalna, natywna dla chmury funkcja SIEM i SOAR na potrzeby integracji natywnej. Aby uzyskać informacje na temat integracji z usługą Microsoft Sentinel, zobacz Integracja usługi Microsoft Sentinel.

- Interfejs API programu Microsoft Security Graph — usługa pośrednicząca (lub broker), która udostępnia jeden interfejs programowy do łączenia wielu dostawców zabezpieczeń. Aby uzyskać więcej informacji, zobacz Security solution integrations using the Microsoft Graph interfejs API Zabezpieczenia (Integracje rozwiązań zabezpieczeń przy użyciu programu Microsoft Graph interfejs API Zabezpieczenia).

Ważne

Jeśli integrujesz usługę Microsoft Defender for Identity w usłudze Defender dla Chmury Apps i obie usługi są skonfigurowane do wysyłania powiadomień o alertach do rozwiązania SIEM, zaczniesz otrzymywać zduplikowane powiadomienia SIEM dla tego samego alertu. Jeden alert zostanie wystawiony z każdej usługi i będzie miał różne identyfikatory alertów. Aby uniknąć duplikacji i nieporozumień, pamiętaj o obsłudze scenariusza. Na przykład zdecyduj, gdzie zamierzasz zarządzać alertami, a następnie zatrzymaj wysyłanie powiadomień SIEM z innej usługi.

Ogólna architektura integracji rozwiązania SIEM

Agent SIEM jest wdrażany w sieci organizacji. Po wdrożeniu i skonfigurowaniu pobiera typy danych skonfigurowane (alerty i działania) przy użyciu interfejsów API RESTful Defender dla Chmury Apps. Ruch jest następnie wysyłany za pośrednictwem szyfrowanego kanału protokołu HTTPS na porcie 443.

Gdy agent SIEM pobierze dane z aplikacji Defender dla Chmury, wysyła komunikaty dziennika systemowego do lokalnego rozwiązania SIEM. Defender dla Chmury Apps używa konfiguracji sieci podanych podczas instalacji (TCP lub UDP z portem niestandardowym).

Obsługiwane maszyny SIEM

usługa Defender dla Chmury Apps obsługuje obecnie język Micro Focus ArcSight i ogólny format CEF.

Sposób przeprowadzania integracji

Integracja używanego rozwiązania SIEM odbywa się w trzech krokach:

- Skonfiguruj ją w portalu Defender dla Chmury Apps.

- Pobranie pliku JAR i uruchomienie go na serwerze.

- Sprawdzenie, czy agent SIEM działa.

Wymagania wstępne

- Standardowy serwer z systemem Windows lub Linux (może działać na maszynie wirtualnej).

- System operacyjny: Windows lub Linux

- Ilość procesorów CPU: 2

- Miejsce na dysku: 20 GB

- 2 GB pamięci RAM

- Na serwerze musi być uruchomiony język Java 8. Wcześniejsze wersje nie są obsługiwane.

- Transport Layer Security (TLS) 1.2+. Wcześniejsze wersje nie są obsługiwane.

- Ustaw zaporę zgodnie z opisem w temacie Wymagania dotyczące sieci

Integracja używanego rozwiązania SIEM

Krok 1. Konfigurowanie go w portalu Defender dla Chmury Apps

W witrynie Microsoft Defender Portal wybierz pozycję Ustawienia. Następnie wybierz pozycję Aplikacje w chmurze.

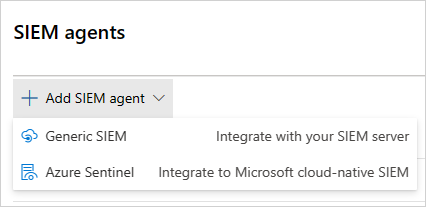

W obszarze System wybierz pozycję Agenci SIEM. Wybierz pozycję Dodaj agenta SIEM, a następnie wybierz pozycję Ogólne rozwiązanie SIEM.

W kreatorze wybierz pozycję Kreator uruchamiania.

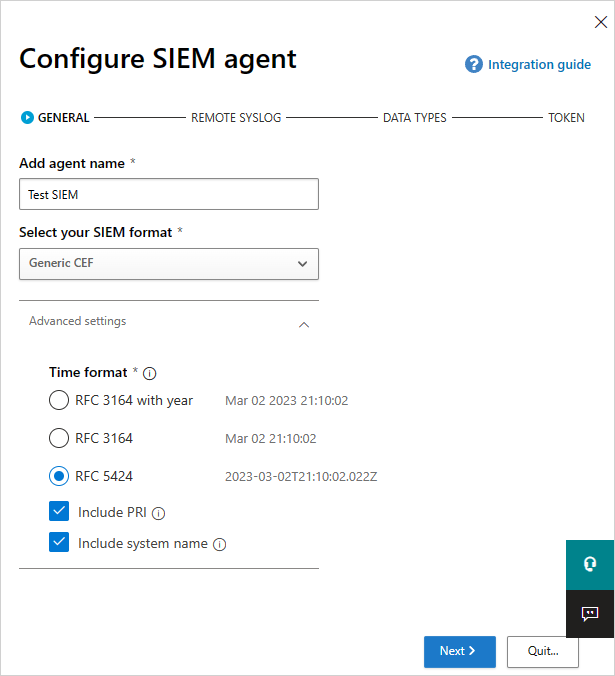

Wpisz nazwę, wybierz format SIEM i skonfiguruj ustawienia zaawansowane, które dotyczą tego formatu. Wybierz Dalej.

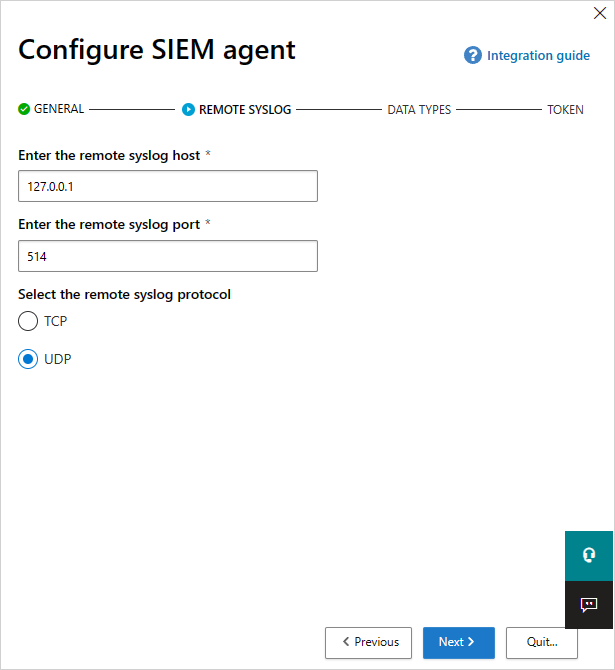

Wpisz adres IP lub nazwę hosta zdalnej usługi Syslog oraz numer portu usługi Syslog. Wybierz opcję TCP lub UDP jako protokół zdalnej usługi Syslog. Jeśli nie dysponujesz tymi szczegółowymi informacjami, możesz uzyskać je od administratora ds. zabezpieczeń. Wybierz Dalej.

Wybierz typy danych, które chcesz wyeksportować na serwer SIEM dla alertów i działań. Za pomocą suwaka wybierz odpowiednie opcje. Domyślnie wszystkie typy są wybrane. Za pomocą listy rozwijanej Apply to (Zastosuj do) można ustawić filtry, aby wysyłać tylko konkretne alerty i działania do serwera SIEM. Wybierz pozycję Edytuj i wyświetl podgląd wyników , aby sprawdzić, czy filtr działa zgodnie z oczekiwaniami. Wybierz Dalej.

Skopiuj token i zapisz go do późniejszego użycia. Wybierz pozycję Zakończ i pozostaw Kreatora. Wróć do strony SIEM, aby wyświetlić agenta SIEM dodanego w tabeli. Spowoduje to wyświetlenie, że zostanie ono utworzone, dopóki nie zostanie nawiązane połączenie później.

Uwaga

Każdy utworzony token jest powiązany z administratorem, który go utworzył. Oznacza to, że jeśli administrator zostanie usunięty z aplikacji Defender dla Chmury, token nie będzie już prawidłowy. Ogólny token SIEM zapewnia uprawnienia tylko do odczytu tylko do wymaganych zasobów. Żadne inne uprawnienia nie są przyznawane w ramach tego tokenu.

Krok 2. Pobranie pliku JAR i uruchomienie go na serwerze.

W Centrum pobierania Microsoft po zaakceptowaniu postanowień licencyjnych dotyczących oprogramowania pobierz plik .zip i rozpakuj go.

Uruchom wyodrębniony plik na serwerze:

java -jar mcas-siemagent-0.87.20-signed.jar [--logsDirectory DIRNAME] [--proxy ADDRESS[:PORT]] --token TOKEN

Uwaga

- Nazwa pliku może się różnić w zależności od wersji agenta SIEM.

- Parametry w nawiasach kwadratowych [ ] są opcjonalne i powinny być używane tylko wtedy, gdy jest to istotne.

- Zaleca się uruchomienie pliku JAR podczas uruchamiania serwera.

- Windows: Uruchom jako zaplanowane zadanie i upewnij się, że skonfigurowano zadanie do uruchamiania, czy użytkownik jest zalogowany, czy nie i czy usunąć zaznaczenie pola wyboru Zatrzymaj zadanie, jeśli działa dłużej niż pole wyboru.

- Linux: dodaj polecenie run z elementem & do pliku rc.local. Na przykład:

java -jar mcas-siemagent-0.87.20-signed.jar [--logsDirectory DIRNAME] [--proxy ADDRESS[:PORT]] --token TOKEN &.

Sposób użycia poniższych zmiennych:

- NAZWA_KAT jest ścieżką do katalogu, w którym mają być przechowywane dzienniki debugowania lokalnego agenta.

- ADDRESS[:P ORT] to adres serwera proxy i port używany przez serwer do łączenia się z Internetem.

- TOKEN jest tokenem agenta SIEM skopiowanym w poprzednim kroku.

W dowolnym momencie można uzyskać pomoc, wpisując -h.

Przykładowe dzienniki aktywności

Poniżej przedstawiono przykładowe dzienniki aktywności wysyłane do rozwiązania SIEM:

2017-11-22T17:50:04.000Z CEF:0|MCAS|SIEM_Agent|0.111.85|EVENT_CATEGORY_LOGOUT|Log out|0|externalId=1511373015679_167ae3eb-ed33-454a-b548-c2ed6cea6ef0 rt=1511373004000 start=1511373004000 end=1511373004000 msg=Log out suser=admin@contoso.com destinationServiceName=ServiceNow dvc=13.82.149.151 requestClientApplication= cs1Label=portalURL cs1=https://contoso.portal.cloudappsecurity.com/#/audits?activity.id\=eq(1511373015679_167ae3eb-ed33-454a-b548-c2ed6cea6ef0,) cs2Label=uniqueServiceAppIds cs2=APPID_SERVICENOW cs3Label=targetObjects cs3=admin@contoso.com,admin@contoso.com,admin@contoso.com cs4Label=policyIDs cs4= c6a1Label="Device IPv6 Address" c6a1=

2017-11-28T19:40:15.000Z CEF:0|MCAS|SIEM_Agent|0.112.68|EVENT_CATEGORY_VIEW_REPORT|View report|0|externalId=1511898027370_e272cd5f-31a3-48e3-8a6a-0490c042950a rt=1511898015000 start=1511898015000 end=1511898015000 msg=View report: ServiceNow Report 23 suser=admin@contoso.com destinationServiceName=ServiceNow dvc= requestClientApplication= cs1Label=portalURL cs1=https://contoso.portal.cloudappsecurity.com/#/audits?activity.id\=eq(1511898027370_e272cd5f-31a3-48e3-8a6a-0490c042950a,) cs2Label=uniqueServiceAppIds cs2=APPID_SERVICENOW cs3Label=targetObjects cs3=23,sys_report,admin@contoso.com,admin@contoso.com,admin@contoso.com cs4Label=policyIDs cs4= c6a1Label="Device IPv6 Address" c6a1=

2017-11-28T19:25:34.000Z CEF:0|MCAS|SIEM_Agent|0.112.68|EVENT_CATEGORY_DELETE_OBJECT|Delete object|0|externalId=1511897141625_7558b33f-218c-40ff-be5d-47d2bdd6b798 rt=1511897134000 start=1511897134000 end=1511897134000 msg=Delete object: ServiceNow Object f5122008db360300906ff34ebf96198a suser=admin@contoso.com destinationServiceName=ServiceNow dvc= requestClientApplication= cs1Label=portalURL cs1=https://contoso.portal.cloudappsecurity.com/#/audits?activity.id\=eq(1511897141625_7558b33f-218c-40ff-be5d-47d2bdd6b798,) cs2Label=uniqueServiceAppIds cs2=APPID_SERVICENOW cs3Label=targetObjects cs3=,,admin@contoso.com,admin@contoso.com,admin@contoso.com cs4Label=policyIDs cs4= c6a1Label="Device IPv6 Address" c6a1=

2017-11-27T20:40:14.000Z CEF:0|MCAS|SIEM_Agent|0.112.49|EVENT_CATEGORY_CREATE_USER|Create user|0|externalId=1511815215873_824f8f8d-2ecd-439b-98b1-99a1adf7ba1c rt=1511815214000 start=1511815214000 end=1511815214000 msg=Create user: user 747518c0db360300906ff34ebf96197c suser=admin@contoso.com destinationServiceName=ServiceNow dvc= requestClientApplication= cs1Label=portalURL cs1=https://contoso.portal.cloudappsecurity.com/#/audits?activity.id\=eq(1511815215873_824f8f8d-2ecd-439b-98b1-99a1adf7ba1c,) cs2Label=uniqueServiceAppIds cs2=APPID_SERVICENOW cs3Label=targetObjects cs3=,747518c0db360300906ff34ebf96197c,sys_user,admin@contoso.com,admin@contoso.com,admin@contoso.com cs4Label=policyIDs cs4= c6a1Label="Device IPv6 Address" c6a1=

2017-11-27T20:41:20.000Z CEF:0|MCAS|SIEM_Agent|0.112.49|EVENT_CATEGORY_DELETE_USER|Delete user|0|externalId=1511815287798_bcf60601-ecef-4207-beda-3d2b8d87d383 rt=1511815280000 start=1511815280000 end=1511815280000 msg=Delete user: user 233490c0db360300906ff34ebf9619ef suser=admin@contoso.com destinationServiceName=ServiceNow dvc= requestClientApplication= cs1Label=portalURL cs1=https://contoso.portal.cloudappsecurity.com/#/audits?activity.id\=eq(1511815287798_bcf60601-ecef-4207-beda-3d2b8d87d383,) cs2Label=uniqueServiceAppIds cs2=APPID_SERVICENOW cs3Label=targetObjects cs3=,233490c0db360300906ff34ebf9619ef,,admin@contoso.com,admin@contoso.com,admin@contoso.com cs4Label=policyIDs cs4= c6a1Label="Device IPv6 Address" c6a1=

2017-11-28T19:24:55.000Z LAB-EUW-ARCTEST CEF:0|MCAS|SIEM_Agent|0.112.68|EVENT_CATEGORY_DELETE_OBJECT|Delete object|0|externalId=1511897117617_5be018ee-f676-4473-a9b5-5982527409be rt=1511897095000 start=1511897095000 end=1511897095000 msg=Delete object: ServiceNow Object b1709c40db360300906ff34ebf961923 suser=admin@contoso.com destinationServiceName=ServiceNow dvc= requestClientApplication= cs1Label=portalURL cs1=https://contoso.portal.cloudappsecurity.com/#/audits?activity.id\=eq(1511897117617_5be018ee-f676-4473-a9b5-5982527409be,) cs2Label=uniqueServiceAppIds cs2=APPID_SERVICENOW cs3Label=targetObjects cs3=,,admin@contoso.com,admin@contoso.com,admin@contoso.com cs4Label=policyIDs cs4= c6a1Label="Device IPv6 Address" c6a1=

Poniższy tekst to przykład pliku dziennika alertów:

2017-07-15T20:42:30.531Z CEF:0|MCAS|SIEM_Agent|0.102.17|ALERT_CABINET_EVENT_MATCH_AUDIT|myPolicy|3|externalId=596a7e360c204203a335a3fb start=1500151350531 end=1500151350531 msg=Activity policy ''myPolicy'' was triggered by ''admin@box-contoso.com'' suser=admin@box-contoso.com destinationServiceName=Box cn1Label=riskScore cn1= cs1Label=portalURL cs1=https://cloud-app-security.com/#/alerts/596a7e360c204203a335a3fb cs2Label=uniqueServiceAppIds cs2=APPID_BOX cs3Label=relatedAudits cs3=1500151288183_acc891bf-33e1-424b-a021-0d4370789660 cs4Label=policyIDs cs4=59f0ab82f797fa0681e9b1c7

2017-07-16T09:36:26.550Z CEF:0|MCAS|SIEM_Agent|0.102.17|ALERT_CABINET_EVENT_MATCH_AUDIT|test-activity-policy|3|externalId=596b339b0c204203a33a51ae start=1500197786550 end=1500197786550 msg=Activity policy ''test-activity-policy'' was triggered by ''user@contoso.com'' suser=user@contoso.com destinationServiceName=Salesforce cn1Label=riskScore cn1= cs1Label=portalURL cs1=https://cloud-app-security.com/#/alerts/596b339b0c204203a33a51ae cs2Label=uniqueServiceAppIds cs2=APPID_SALESFORCE cs3Label=relatedAudits cs3=1500197720691_b7f6317c-b8de-476a-bc8f-dfa570e00349 cs4Label=policyIDs cs4=

2017-07-16T09:17:03.361Z CEF:0|MCAS|SIEM_Agent|0.102.17|ALERT_CABINET_EVENT_MATCH_AUDIT|test-activity-policy3|3|externalId=596b2fd70c204203a33a3eeb start=1500196623361 end=1500196623361 msg=Activity policy ''test-activity-policy3'' was triggered by ''admin@contoso.com'' suser=admin@contoso.com destinationServiceName=Microsoft 365 cn1Label=riskScore cn1= cs1Label=portalURL cs1=https://cloud-app-security.com/#/alerts/596b2fd70c204203a33a3eeb cs2Label=uniqueServiceAppIds cs2=APPID_O365 cs3Label=relatedAudits cs3=1500196549157_a0e01f8a-e29a-43ae-8599-783c1c11597d cs4Label=policyIDs cs4=

2017-07-16T09:17:15.426Z CEF:0|MCAS|SIEM_Agent|0.102.17|ALERT_CABINET_EVENT_MATCH_AUDIT|test-activity-policy|3|externalId=596b2fd70c204203a33a3eec start=1500196635426 end=1500196635426 msg=Activity policy ''test-activity-policy'' was triggered by ''admin@contoso.com'' suser=admin@contoso.com destinationServiceName=Microsoft 365 admin center cn1Label=riskScore cn1= cs1Label=portalURL cs1=https://cloud-app-security.com/#/alerts/596b2fd70c204203a33a3eec cs2Label=uniqueServiceAppIds cs2=APPID_O365_PORTAL cs3Label=relatedAudits cs3=1500196557398_3e102b20-d9fa-4f66-b550-8c7a403bb4d8 cs4Label=policyIDs cs4=59f0ab35f797fa9811e9b1c7

2017-07-16T09:17:46.290Z CEF:0|MCAS|SIEM_Agent|0.102.17|ALERT_CABINET_EVENT_MATCH_AUDIT|test-activity-policy4|3|externalId=596b30200c204203a33a4765 start=1500196666290 end=1500196666290 msg=Activity policy ''test-activity-policy4'' was triggered by ''admin@contoso.com'' suser=admin@contoso.com destinationServiceName=Microsoft Exchange Online cn1Label=riskScore cn1= cs1Label=portalURL cs1=https://cloud-app-security.com/#/alerts/596b30200c204203a33a4765 cs2Label=uniqueServiceAppIds cs2=APPID_OUTLOOK cs3Label=relatedAudits cs3=1500196587034_a8673602-7e95-46d6-a1fe-c156c4709c5d cs4Label=policyIDs cs4=

2017-07-16T09:41:04.369Z CEF:0|MCAS|SIEM_Agent|0.102.17|ALERT_CABINET_EVENT_MATCH_AUDIT|test-activity-policy2|3|externalId=596b34b10c204203a33a5240 start=1500198064369 end=1500198064369 msg=Activity policy ''test-activity-policy2'' was triggered by ''user2@test15-adallom.com'' suser=user2@test15-adallom.com destinationServiceName=Google cn1Label=riskScore cn1= cs1Label=portalURL cs1=https://cloud-app-security.com/#/alerts/596b34b10c204203a33a5240 cs2Label=uniqueServiceAppIds cs2=APPID_33626 cs3Label=relatedAudits cs3=1500197996117_fd71f265-1e46-4f04-b372-2e32ec874cd3 cs4Label=policyIDs cs4=

Przykładowe alerty aplikacji Defender dla Chmury w formacie CEF

| Dotyczy | Nazwa pola CEF | opis |

|---|---|---|

| Działania/alerty | start | Sygnatura czasowa działania lub alertu |

| Działania/alerty | end | Sygnatura czasowa działania lub alertu |

| Działania/alerty | Rt | Sygnatura czasowa działania lub alertu |

| Działania/alerty | msg | Opis działania lub alertu, jak pokazano w portalu |

| Działania/alerty | suser | Użytkownik tematu działania lub alertu |

| Działania/alerty | destinationServiceName | Działanie lub alerty pochodzące z aplikacji, na przykład Microsoft 365, Sharepoint, Box. |

| Działania/alerty | cs<X>Label | Każda etykieta ma inne znaczenie, ale sama etykieta wyjaśnia ją, na przykład targetObjects. |

| Działania/alerty | cs<X> | Informacje odpowiadające etykiecie (docelowy użytkownik działania lub alertu zgodnie z przykładem etykiety). |

| Działania | EVENT_CATEGORY_* | Kategoria wysokiego poziomu działania |

| Działania | <DZIAŁANIA> | Typ działania wyświetlany w portalu |

| Działania | externalId | Identyfikator zdarzenia |

| Działania | Dvc | Adres IP urządzenia klienckiego |

| Działania | requestClientApplication | Agent użytkownika urządzenia klienckiego |

| Alerty | <typ alertu> | Na przykład "ALERT_CABINET_EVENT_MATCH_AUDIT" |

| Alerty | <name> | Zgodna nazwa zasad |

| Alerty | externalId | Identyfikator alertu |

| Alerty | src | Adres IPv4 urządzenia klienckiego |

| Alerty | c6a1 | Adres IPv6 urządzenia klienckiego |

Krok 3. Sprawdzenie, czy agent SIEM działa.

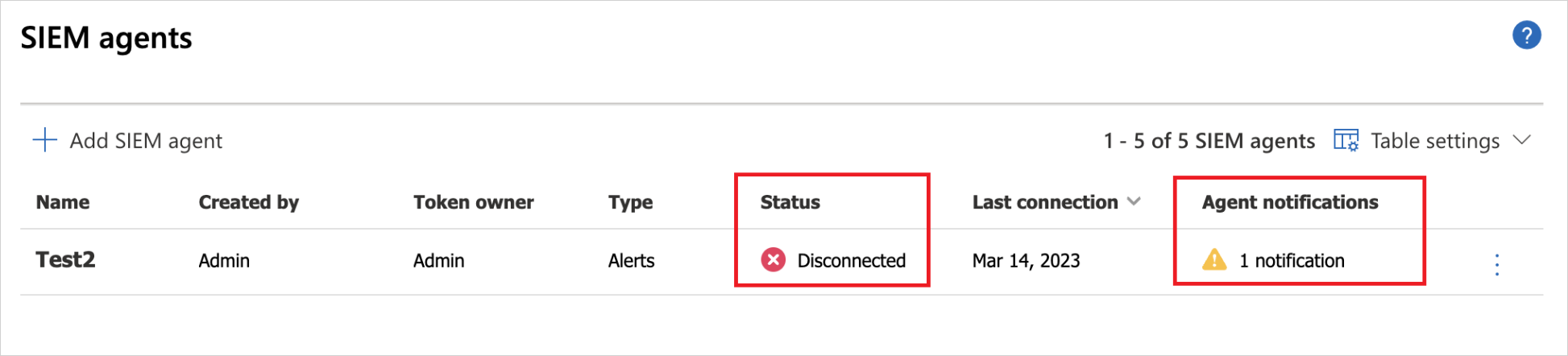

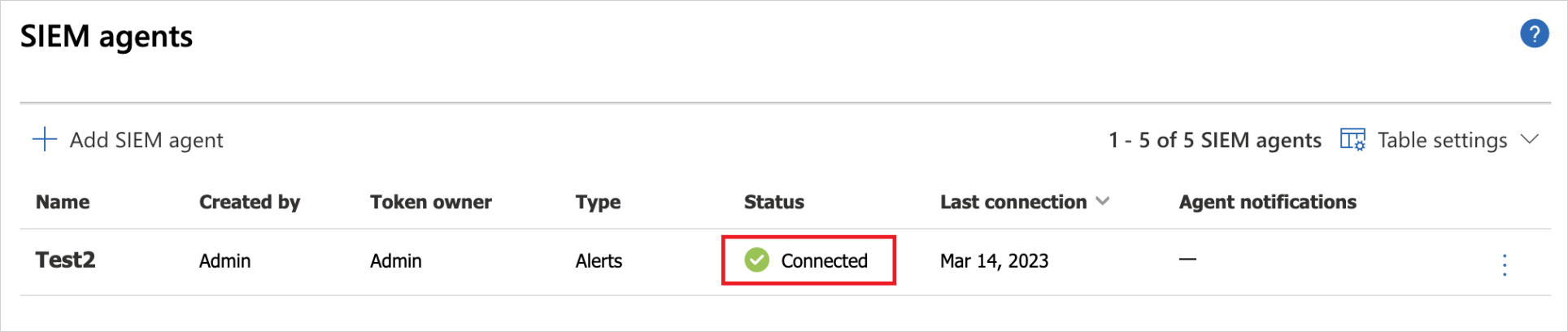

Upewnij się, że stan agenta SIEM w portalu nie jest Połączenie błędu ani rozłączony i nie ma powiadomień agenta. Zostanie on wyświetlony jako błąd Połączenie ion, jeśli połączenie nie działa przez więcej niż dwie godziny. Stan jest wyświetlany jako Rozłączony , jeśli połączenie nie działa przez ponad 12 godzin.

Zamiast tego stan powinien być połączony, jak pokazano tutaj:

Na serwerze Syslog/SIEM upewnij się, że są wyświetlane działania i alerty pochodzące z aplikacji Defender dla Chmury.

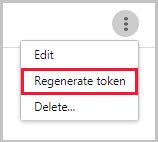

Ponowne generowanie tokenu

Jeśli utracisz token, zawsze możesz go ponownie wygenerować, wybierając trzy kropki na końcu wiersza dla agenta SIEM w tabeli. Wybierz pozycję Wygeneruj ponownie token , aby uzyskać nowy token.

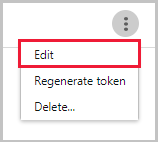

Edytowanie agenta SIEM

Aby edytować agenta SIEM, wybierz trzy kropki na końcu wiersza agenta SIEM w tabeli, a następnie wybierz pozycję Edytuj. Jeśli edytujesz agenta SIEM, nie musisz ponownie uruchamiać pliku .jar, zostanie on automatycznie zaktualizowany.

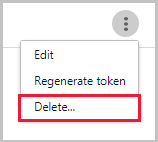

Usuwanie agenta SIEM

Aby usunąć agenta SIEM, wybierz trzy kropki na końcu wiersza agenta SIEM w tabeli, a następnie wybierz pozycję Usuń.

Następne kroki

Jeśli napotkasz jakiekolwiek problemy, jesteśmy tutaj, aby pomóc. Aby uzyskać pomoc lub pomoc techniczną dotyczącą problemu z produktem, otwórz bilet pomocy technicznej.