Zasady dotyczące plików w aplikacjach Microsoft Defender dla Chmury

Zasady dotyczące plików umożliwiają wymuszanie szerokiej gamy zautomatyzowanych procesów przy użyciu interfejsów API dostawcy usług w chmurze. Zasady można ustawić tak, aby zapewnić ciągłe skanowanie zgodności, zadania zbierania elektronicznych materiałów dowodowych ze względów prawnych, DLP dla poufnej zawartości udostępnianej publicznie i wiele innych przypadków użycia. Defender dla Chmury Aplikacje mogą monitorować dowolny typ pliku na podstawie ponad 20 filtrów metadanych (na przykład poziomu dostępu, typu pliku).

Aby uzyskać listę filtrów plików, które można zastosować, zobacz Filtry plików w usłudze Microsoft Defender dla Chmury Apps.

Typy obsługiwanych plików

Aparaty Defender dla Chmury Apps przeprowadzają inspekcję zawartości przez wyodrębnianie tekstu ze wszystkich typowych typów plików (100 lub nowszych), w tym pakietu Office, pakietu Open Office, skompresowanych plików, różnych formatów tekstu sformatowanego, XML, HTML i innych.

Zasady

Aparat łączy trzy aspekty w ramach każdych zasad:

Skanowanie zawartości na podstawie istniejących szablonów lub wyrażeń niestandardowych.

Filtry kontekstowe, w tym role użytkownika, metadane plików, poziom udostępniania, integracja grupy organizacyjnej, kontekst współpracy i dodatkowe atrybuty dostosowywalne.

Automatyczne akcje dotyczące ładu i korygowania.

Uwaga

Gwarantowane jest zastosowanie akcji ładu tylko pierwszych wyzwolonych zasad. Jeśli na przykład zasady dotyczące plików zastosowały już etykietę poufności do pliku, do pliku nie można zastosować innej etykiety poufności.

Po włączeniu zasady stale skanują środowisko chmury i identyfikują pliki zgodne z filtrami zawartości i kontekstu oraz stosują żądane akcje automatyczne. Te zasady wykrywają i koryguje wszelkie naruszenia informacji magazynowanych lub po utworzeniu nowej zawartości. Zasady można monitorować przy użyciu alertów w czasie rzeczywistym lub raportów generowanych przez konsolę.

Poniżej znajdują się przykłady zasad dotyczących plików, które można utworzyć:

Publicznie udostępnione pliki — otrzymuj alert dotyczący dowolnego pliku w chmurze, który jest publicznie udostępniany, wybierając wszystkie pliki, których poziom udostępniania jest publiczny.

Nazwa pliku udostępnionego publicznie zawiera nazwę organizacji — otrzymuj alert dotyczący dowolnego pliku zawierającego nazwę organizacji i jest publicznie udostępniany. Wybierz pliki z nazwami pliku zawierającymi nazwę organizacji, które są udostępniane publicznie.

Udostępnianie z domenami zewnętrznymi — otrzymuj alert dotyczący wszystkich plików udostępnionych z kontami należącymi do określonych domen zewnętrznych. Na przykład pliki udostępnione domenie konkurenta. Wybierz domenę zewnętrzną, w przypadku której chcesz ograniczyć udostępnianie.

Kwarantanna udostępnionych plików niezmodyfikowanych w ostatnim okresie — otrzymuj alert o udostępnionych plikach, które nikt ostatnio nie zmodyfikował, aby je poddać kwarantannie lub wybrać włączenie akcji automatycznej. Wyklucz wszystkie pliki prywatne, które nie zostały zmodyfikowane w określonym zakresie dat. W obszarze roboczym Google możesz zdecydować się na kwarantannę tych plików, używając pola wyboru "plik kwarantanny" na stronie tworzenia zasad.

Udostępnianie nieautoryzowanym użytkownikom — otrzymuj alert dotyczący plików udostępnionych nieautoryzowanej grupie użytkowników w organizacji. Wybierz użytkowników, dla których udostępnianie jest nieautoryzowane.

Poufne rozszerzenie pliku — otrzymuj alert o plikach z określonymi rozszerzeniami, które są potencjalnie wysoce narażone. Wybierz określone rozszerzenie (na przykład crt dla certyfikatów) lub nazwę pliku i wyklucz te pliki z poziomem udostępniania prywatnego.

Uwaga

Zasady dotyczące plików w usłudze Defender dla Chmury Apps są ograniczone do 50.

Tworzenie nowych zasad dotyczących plików

Aby utworzyć nowe zasady dotyczące plików, wykonaj poniższą procedurę:

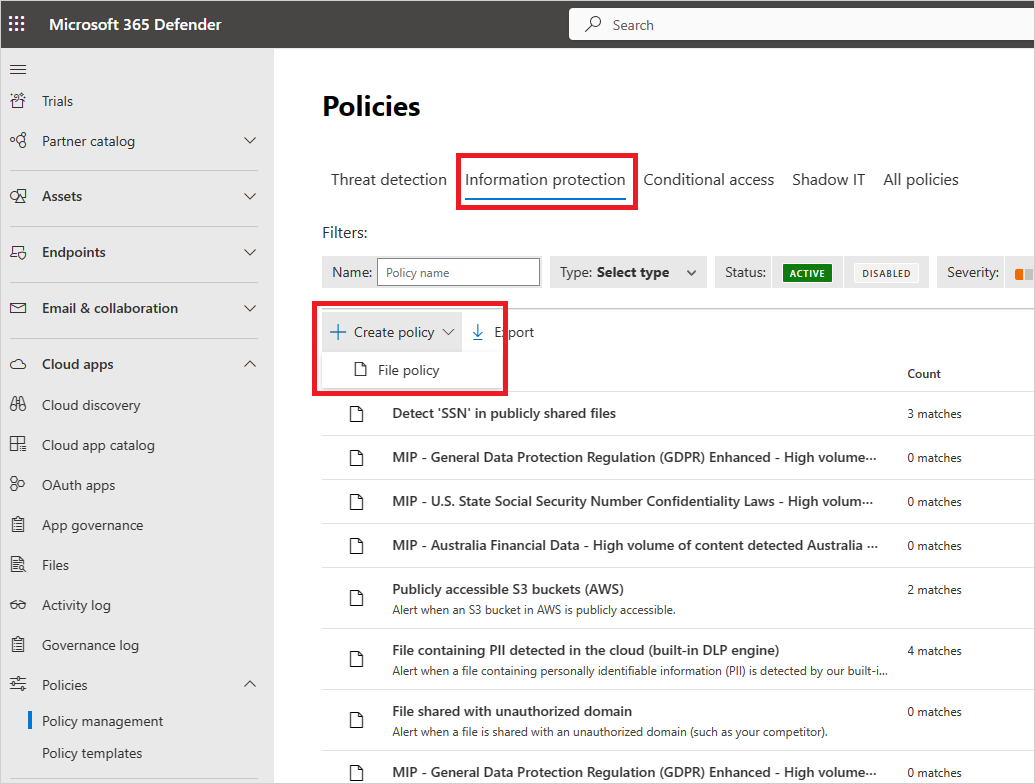

W witrynie Microsoft Defender Portal w obszarze Aplikacje w chmurze przejdź do pozycji Zasady —> zarządzanie zasadami. Wybierz kartę Information Protection .

Wybierz pozycję Utwórz zasady i wybierz pozycję Zasady dotyczące plików.

Nazwij i opisz zasady. W razie potrzeby możesz skorzystać z szablonu. Aby uzyskać więcej informacji na temat szablonów zasad, zobacz Kontrola aplikacji w chmurze za pomocą zasad.

Określ dla zasad Ważność zasad. Jeśli ustawiono Defender dla Chmury Apps, aby wysyłać powiadomienia dotyczące dopasowań zasad dla określonego poziomu ważności zasad, ten poziom służy do określania, czy dopasowania zasad wyzwalają powiadomienie.

W obszarze Kategoria połącz zasady z najbardziej odpowiednim typem ryzyka. To pole jest tylko informacyjne i pozwala później wyszukiwać określone zasady i alerty na podstawie typu ryzyka. Ryzyko może być już wstępnie wybrane według kategorii, dla której chcesz utworzyć zasady. Dla zasad plików jest domyślnie ustawiona opcja DLP.

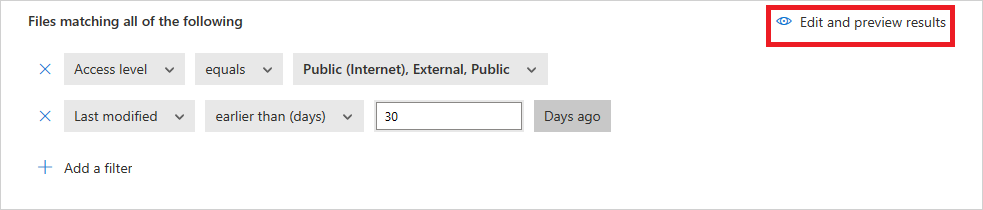

Utwórz filtr dla plików, dla których te zasady będą działać, aby ustawić, które odnalezione aplikacje wyzwalają te zasady. Zawężaj filtry zasad, dopóki nie osiągniesz dokładnego zestawu plików, na których chcesz działać. Bądź tak restrykcyjny, jak to możliwe, aby uniknąć wyników fałszywie dodatnich. Jeśli na przykład chcesz usunąć uprawnienia publiczne, pamiętaj, aby dodać filtr Publiczny , jeśli chcesz usunąć użytkownika zewnętrznego, użyj filtru "Zewnętrzne" itd.

Uwaga

W przypadku używania filtrów zasad zawiera wyszukiwanie tylko pełnych wyrazów — rozdzielonych przecinkami, kropkami, spacjami lub podkreśleniami. Jeśli na przykład wyszukujesz złośliwe oprogramowanie lub wirus, znajdzie virus_malware_file.exe, ale nie znajdzie malwarevirusfile.exe. Jeśli wyszukasz malware.exe, znajdziesz wszystkie pliki ze złośliwym oprogramowaniem lub plikiem exe w nazwie pliku, podczas gdy w przypadku wyszukiwania ciągu "malware.exe" (z cudzysłowami) znajdziesz tylko pliki zawierające dokładnie "malware.exe". Równa się wyszukuje tylko pełny ciąg, na przykład jeśli wyszukasz malware.exe znajdzie malware.exe, ale nie malware.exe.txt.

Aby uzyskać więcej informacji na temat filtrów zasad plików, zobacz Filtry plików w aplikacjach Microsoft Defender dla Chmury.

W obszarze pierwszego filtru Zastosuj do zaznacz wszystkie pliki z wyłączeniem wybranych folderów lub wybranych folderów dla usługi Box, SharePoint, Dropbox lub OneDrive, gdzie można wymusić zasady dotyczące plików dla wszystkich plików w aplikacji lub w określonych folderach. Nastąpi przekierowanie do zalogowania się w aplikacji w chmurze, a następnie dodanie odpowiednich folderów.

W drugim filtrze Zastosuj do wybierz wszystkich właścicieli plików, właścicieli plików z wybranych grup użytkowników lub wszystkich właścicieli plików z wyłączeniem wybranych grup. Następnie wybierz odpowiednie grupy użytkowników, aby określić, którzy użytkownicy i grupy powinny być uwzględnione w zasadach.

Wybierz pozycję Metoda inspekcji zawartości. Możesz wybrać opcję Wbudowane usługi DLP lub Data Classification Services. Zalecamy korzystanie z usług Data Classification Services.

Po włączeniu inspekcji zawartości możesz użyć wstępnie wyrażeń lub wyszukać inne dostosowane wyrażenia.

Ponadto można określić wyrażenie regularne w celu wykluczenia pliku z wyników. Ta opcja jest bardzo przydatna, jeśli masz wewnętrzny standard słowa kluczowego klasyfikacji, który chcesz wykluczyć z zasad.

Można ustawić, jaka jest minimalna liczba naruszeń zawartości, które należy dopasować, zanim plik zostanie uznany za naruszenie. Na przykład można wybrać 10, jeśli chcesz otrzymywać alerty o plikach z co najmniej 10 numerami kart kredytowych znalezionymi w jego zawartości.

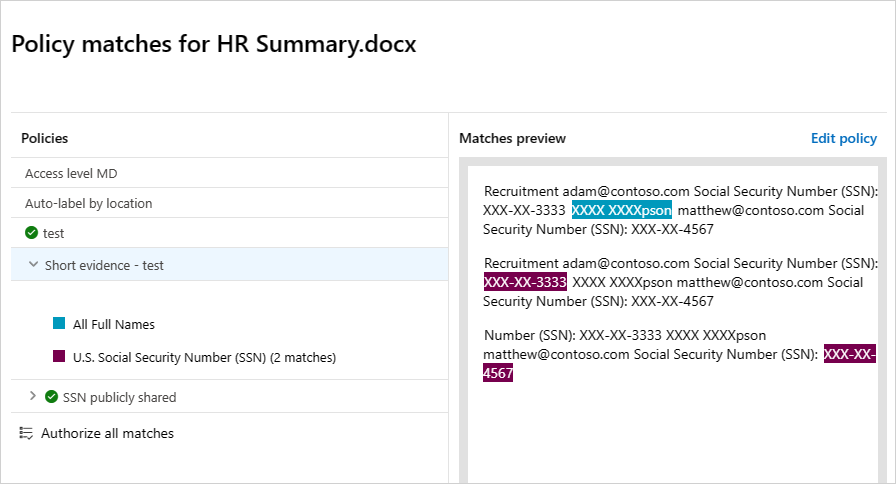

Gdy zawartość jest dopasowywana do wybranego wyrażenia, tekst naruszenia jest zastępowany znakami "X". Domyślnie naruszenia są maskowane i wyświetlane w kontekście zawierającym 100 znaków przed naruszeniem i po nim. Liczby w kontekście wyrażenia są zastępowane znakami "#" i nigdy nie są przechowywane w Defender dla Chmury Apps. Możesz wybrać opcję Usuń maskowanie ostatnich czterech znaków naruszenia , aby usunąć maskowanie ostatnich czterech znaków samego naruszenia. Należy ustawić typy danych wyszukiwanych wyrażeń regularnych: zawartość, metadane i/lub nazwa pliku. Domyślnie wyszukuje zawartość i metadane.

Wybierz akcje nadzoru, które mają zostać wykonane Defender dla Chmury Aplikacje po wykryciu dopasowania.

Po utworzeniu zasad można je wyświetlić, filtrując dla typu zasad Plik. Zawsze można edytować zasady, skalibrować filtry lub zmieniać zautomatyzowane akcje. Zasady są automatycznie włączane podczas tworzenia i natychmiast uruchamiają skanowanie plików w chmurze. Należy zwrócić szczególną uwagę podczas ustawiania akcji ładu, ponieważ mogą one prowadzić do nieodwracalnej utraty uprawnień dostępu do plików. Zaleca się zawężenie filtrów, aby dokładnie reprezentować pliki, na których chcesz wykonywać działania, przy użyciu wielu pól wyszukiwania. Im bardziej doprecyzowane filtry, tym lepiej. Aby uzyskać wskazówki, możesz użyć przycisku Edytuj i wyświetl podgląd wyników obok filtrów.

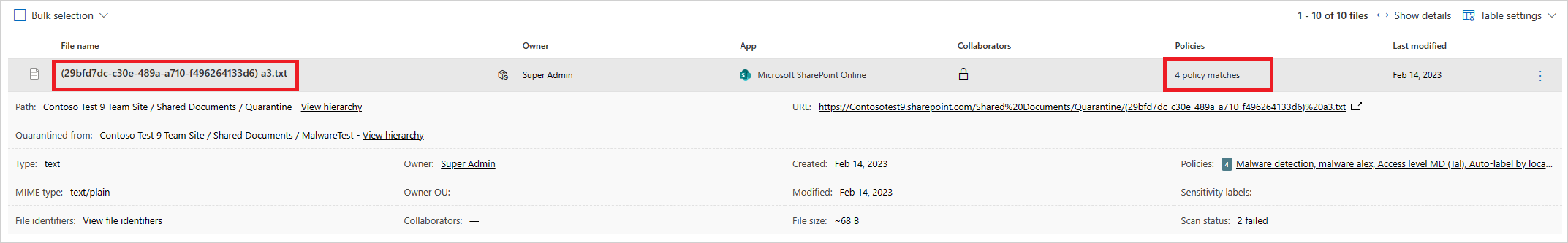

Aby wyświetlić dopasowania zasad plików, pliki, które są podejrzane o naruszenie zasad, przejdź do pozycji Zasady —> zarządzanie zasadami. Za pomocą filtru Typ widocznego u góry przefiltruj wyniki w celu wyświetlenia tylko zasad dotyczących plików. Aby uzyskać więcej informacji na temat dopasowań dla poszczególnych zasad, w kolumnie Liczba wybierz liczbę dopasowańdla zasad. Alternatywnie wybierz trzy kropki na końcu wiersza dla zasad i wybierz pozycję Wyświetl wszystkie dopasowania. Spowoduje to otwarcie raportu zasad dotyczących plików. Wybierz kartę Dopasowywanie teraz , aby wyświetlić pliki, które są obecnie zgodne z zasadami. Wybierz kartę Historia , aby wyświetlić historię z powrotem do sześciu miesięcy plików pasujących do zasad.

Najlepsze rozwiązania dotyczące zasad dotyczących plików

Unikaj resetowania zasad plików (przy użyciu pola wyboru Resetuj wyniki i ponownie zastosuj akcje ) w środowiskach produkcyjnych, chyba że jest to absolutnie konieczne, ponieważ w ten sposób zainicjuje pełne skanowanie plików objętych zasadami, co może mieć negatywny wpływ na jego wydajność.

Podczas stosowania etykiet do plików w określonym folderze nadrzędnym i jego podfolderach użyj opcji Zastosuj do ->Selected foldery . Następnie dodaj każdy z folderów nadrzędnych.

Podczas stosowania etykiet do plików tylko w określonym folderze (z wyłączeniem wszystkich podfolderów) użyj filtru zasad pliku Folder nadrzędny z operatorem Equals .

Zasady dotyczące plików są szybsze, gdy są używane wąskie kryteria filtrowania (w porównaniu z szerokimi kryteriami).

Skonsoliduj kilka zasad dotyczących plików dla tej samej usługi (takiej jak SharePoint, OneDrive, Box itd.) do jednej zasady.

Podczas włączania monitorowania plików (na stronie Ustawienia) utwórz co najmniej jedno zasady dotyczące plików. Jeśli żadne zasady dotyczące plików nie istnieją lub są wyłączone przez siedem kolejnych dni, monitorowanie plików jest automatycznie obsługiwane.

Informacje o zasadach dotyczących plików

Ta sekcja zawiera szczegóły dotyczące zasad wraz z wyjaśnieniem poszczególnych typów zasad oraz pól, które można skonfigurować dla każdej zasady.

Zasady dotyczące plików to zasady oparte na interfejsie API, które umożliwiają kontrolowanie zawartości organizacji w chmurze, biorąc pod uwagę ponad 20 filtrów metadanych plików (w tym właściciela i poziomu udostępniania) oraz wyników inspekcji zawartości. Na podstawie wyników zasad można zastosować akcje ładu. Aparat inspekcji zawartości można rozszerzyć za pośrednictwem aparatów DLP innych firm i rozwiązań chroniących przed złośliwym oprogramowaniem.

Każde zasady składają się z następujących elementów:

Filtry plików — umożliwia tworzenie szczegółowych warunków na podstawie metadanych.

Inspekcja zawartości — umożliwia zawężenie zasad na podstawie wyników aparatu DLP. Możesz uwzględnić niestandardowe wyrażenie lub wyrażenie wstępnie zdefiniowane. Możesz ustawić wykluczenia i wybrać liczbę dopasowań. Ponadto możesz użyć anonimizacji, aby zamaskować nazwę użytkownika.

Akcje — zasady udostępniają zestaw akcji ładu, które można automatycznie stosować po znalezieniu naruszeń. Te akcje są podzielone na akcje współpracy, akcje zabezpieczeń i akcje badania.

Rozszerzenia — inspekcję zawartości można przeprowadzić za pomocą aparatów innych firm w celu uzyskania ulepszonych funkcji DLP lub chroniących przed złośliwym oprogramowaniem.

Zapytania dotyczące plików

Aby jeszcze bardziej ułatwić badanie, można teraz tworzyć zapytania niestandardowe i zapisywać je do późniejszego użycia.

Na stronie Pliki użyj filtrów zgodnie z wcześniejszym opisem, aby przejść do szczegółów aplikacji w razie potrzeby.

Po zakończeniu tworzenia zapytania wybierz przycisk Zapisz jako powyżej filtrów.

W wyskakującym oknie podręcznym Zapisz zapytanie nazwij zapytanie.

Aby ponownie użyć tego zapytania w przyszłości, w obszarze Zapytania przewiń w dół do pozycji Zapisane zapytania i wybierz zapytanie.

Wyświetlanie wyników zasad dotyczących plików

Możesz przejść do Centrum zasad, aby przejrzeć naruszenia zasad plików.

W witrynie Microsoft Defender Portal w obszarze Aplikacje w chmurze przejdź do pozycji Zasady —> zarządzanie zasadami, a następnie wybierz kartę Ochrona informacji.

Dla każdej zasady plików można zobaczyć naruszenia zasad plików, wybierając dopasowania.

Możesz wybrać plik, aby uzyskać o nim informacje.

Możesz na przykład wybrać pozycję Współpracownicy , aby zobaczyć, kto ma dostęp do tego pliku, i możesz wybrać pozycję Dopasowania , aby wyświetlić numery ubezpieczenia społecznego.

Pokrewne wideo

Następne kroki

Jeśli napotkasz jakiekolwiek problemy, jesteśmy tutaj, aby pomóc. Aby uzyskać pomoc lub pomoc techniczną dotyczącą problemu z produktem, otwórz bilet pomocy technicznej.