Ocena i pilotaż zabezpieczeń Microsoft Defender XDR

Dotyczy:

- Microsoft Defender XDR

Jak działa ta seria artykułów

Ta seria została zaprojektowana w celu przeprowadzenia całego procesu konfigurowania kompleksowego środowiska XDR w wersji próbnej, dzięki czemu można ocenić funkcje i możliwości Microsoft Defender XDR, a nawet podwyższyć poziom środowiska oceny bezpośrednio do środowiska produkcyjnego, gdy wszystko będzie gotowe.

Jeśli dopiero zaczynasz myśleć o zabezpieczeniach XDR, możesz przeskanować 7 połączonych artykułów z tej serii, aby dowiedzieć się, jak kompleksowe jest rozwiązanie.

- Jak utworzyć środowisko

- Konfigurowanie lub poznawanie każdej technologii tej usługi Microsoft XDR

- Jak zbadać tę trasę XDR i odpowiedzieć na nią

- Podwyższanie poziomu środowiska próbnego do środowiska produkcyjnego

Co to jest XDR i Microsoft Defender XDR?

Zabezpieczenia XDR to krok naprzód w zakresie bezpieczeństwa cybernetycznego, ponieważ pobiera dane zagrożeń z systemów, które były kiedyś odizolowane i ujednolicone, dzięki czemu można zobaczyć wzorce i działać na nich szybciej.

Na przykład usługa Microsoft XDR ujednolica punkt końcowy (wykrywanie i reagowanie na punkty końcowe lub EDR), zabezpieczenia poczty e-mail, aplikacji i tożsamości w jednym miejscu.

Microsoft Defender XDR to rozwiązanie do wykrywania i reagowania eXtended (XDR), które automatycznie zbiera, koreluje i analizuje dane sygnału, zagrożeń i alertów z całego środowiska platformy Microsoft 365, w tym punkty końcowe, pocztę e-mail, aplikacje i tożsamości. Wykorzystuje sztuczną inteligencję (AI) i automatyzację do automatycznego zatrzymywania ataków i korygowanie dotkniętych zasobów w bezpiecznym stanie.

Zalecenia firmy Microsoft dotyczące oceny zabezpieczeń Microsoft Defender XDR

Firma Microsoft zaleca utworzenie oceny w istniejącej subskrypcji produkcyjnej Office 365. W ten sposób natychmiast uzyskasz rzeczywiste szczegółowe informacje i dostosujesz ustawienia, aby działały z bieżącymi zagrożeniami w twoim środowisku. Po zdobyciu doświadczenia i komfortu pracy z platformą po prostu promuj każdy składnik, po jednym na raz, do produkcji.

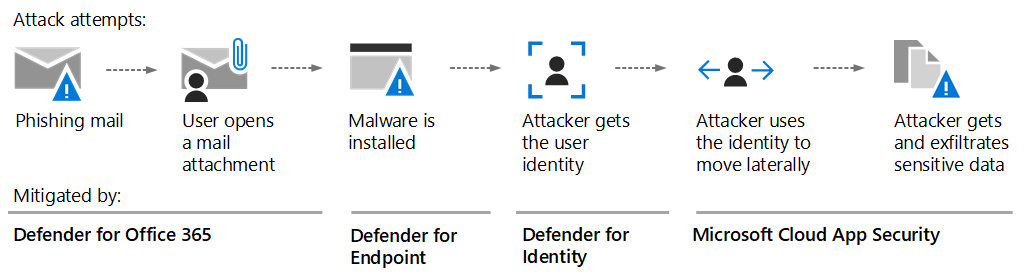

Anatomia ataku cybernetycznego

Microsoft Defender XDR to oparty na chmurze, ujednolicony, przed i po naruszeniu zabezpieczeń pakiet obrony przedsiębiorstwa. Koordynuje zapobieganie, wykrywanie, badanie i reagowanie między punktami końcowymi, tożsamościami, aplikacjami, pocztą e-mail, aplikacjami do współpracy i wszystkimi danymi.

Na tej ilustracji trwa atak. Wiadomość e-mail dotycząca wyłudzania informacji dociera do skrzynki odbiorczej pracownika w organizacji, który nieświadomie otwiera załącznik wiadomości e-mail. Spowoduje to zainstalowanie złośliwego oprogramowania, co prowadzi do łańcucha zdarzeń, które mogą zakończyć się kradzieżą poufnych danych. Ale w tym przypadku Ochrona usługi Office 365 w usłudze Defender działa.

Na ilustracji:

- Exchange Online Protection, część Ochrona usługi Office 365 w usłudze Microsoft Defender, może wykryć wiadomość e-mail wyłudzającą informacje i użyć reguł przepływu poczty (znanych również jako reguły transportu), aby upewnić się, że nigdy nie dociera do skrzynki odbiorczej.

- Ochrona usługi Office 365 w usłudze Defender używa bezpiecznych załączników do testowania załącznika i określania, że jest on szkodliwy, więc przychodzące wiadomości e-mail nie są możliwe do wykonania przez użytkownika lub zasady uniemożliwiają dotarcie wiadomości e-mail w ogóle.

- Usługa Defender for Endpoint zarządza urządzeniami, które łączą się z siecią firmową i wykrywają luki w zabezpieczeniach urządzeń i sieci, które w przeciwnym razie mogłyby zostać wykorzystane.

- Usługa Defender for Identity uwzględnia nagłe zmiany kont, takie jak eskalacja uprawnień lub przenoszenie poprzeczne wysokiego ryzyka. Raportuje również problemy z łatwo wykorzystywaną tożsamością, takie jak nieograniczone delegowanie protokołu Kerberos, w celu skorygowania przez zespół ds. zabezpieczeń.

- Microsoft Defender for Cloud Apps zauważa nietypowe zachowanie, takie jak niemożliwa podróż, dostęp do poświadczeń i nietypowe działanie pobierania, udostępniania plików lub przekazywania wiadomości e-mail i zgłasza je zespołowi ds. zabezpieczeń.

Microsoft Defender XDR składniki zabezpieczają urządzenia, tożsamość, dane i aplikacje

Microsoft Defender XDR składa się z tych technologii zabezpieczeń, działających w parze. Nie potrzebujesz wszystkich tych składników, aby korzystać z możliwości XDR i Microsoft Defender XDR. Będziesz realizować zyski i wydajność poprzez użycie jednego lub dwóch, jak również.

| Składnik | Opis | Materiał referencyjny |

|---|---|---|

| Microsoft Defender for Identity | Microsoft Defender for Identity używa sygnałów usługi Active Directory do identyfikowania, wykrywania i badania zaawansowanych zagrożeń, tożsamości, których zabezpieczenia zostały naruszone, oraz złośliwych akcji wewnętrznych skierowanych do organizacji. | Co to jest usługa Microsoft Defender for Identity? |

| Exchange Online Protection | Exchange Online Protection jest natywną chmurową usługą przekaźnika I filtrowania SMTP, która pomaga chronić organizację przed spamem i złośliwym oprogramowaniem. | omówienie Exchange Online Protection (EOP) — Office 365 |

| Ochrona usługi Office 365 w usłudze Microsoft Defender | Ochrona usługi Office 365 w usłudze Microsoft Defender chroni organizację przed złośliwymi zagrożeniami związanymi z wiadomościami e-mail, linkami (adresami URL) i narzędziami do współpracy. | Ochrona usługi Office 365 w usłudze Microsoft Defender — Office 365 |

| Ochrona punktu końcowego w usłudze Microsoft Defender | Ochrona punktu końcowego w usłudze Microsoft Defender to ujednolicona platforma do ochrony urządzeń, wykrywania po naruszeniu zabezpieczeń, zautomatyzowanego badania i zalecanej reakcji. | Ochrona punktu końcowego w usłudze Microsoft Defender — zabezpieczenia systemu Windows |

| Microsoft Defender for Cloud Apps | Microsoft Defender for Cloud Apps to kompleksowe rozwiązanie obejmujące wiele rozwiązań SaaS zapewniające głęboką widoczność, silne mechanizmy kontroli danych i rozszerzoną ochronę przed zagrożeniami w aplikacjach w chmurze. | Co to jest usługa Defender for Cloud Apps? |

| Ochrona tożsamości Microsoft Entra | Ochrona tożsamości Microsoft Entra ocenia dane o ryzyku z miliardów prób logowania i używa tych danych do oceny ryzyka związanego z każdym logowaniem do środowiska. Te dane są używane przez Tożsamość Microsoft Entra do zezwalania na dostęp do konta lub zapobiegania mu, w zależności od sposobu konfigurowania zasad dostępu warunkowego. Ochrona tożsamości Microsoft Entra jest licencjonowana niezależnie od Microsoft Defender XDR. Jest on dołączony do Tożsamość Microsoft Entra P2. | Co to jest usługa Identity Protection? |

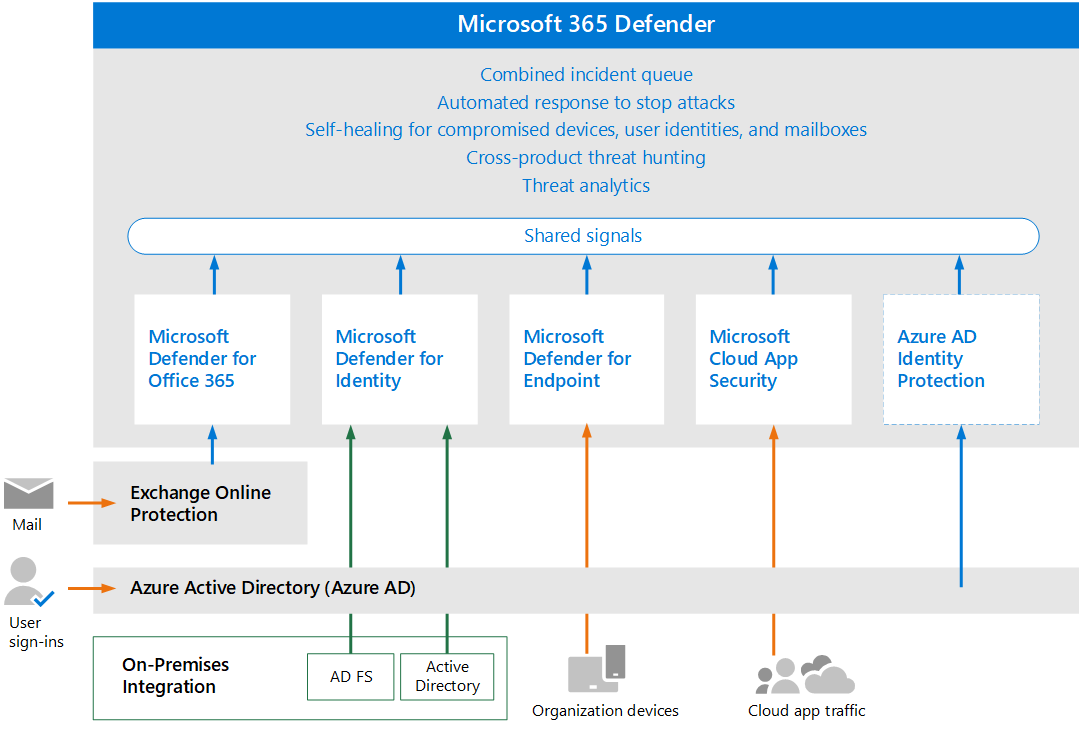

architektura Microsoft Defender XDR

Na poniższym diagramie przedstawiono architekturę wysokiego poziomu dla kluczowych składników Microsoft Defender XDR i integracji. Szczegółowa architektura dla każdego składnika usługi Defender i scenariuszy przypadków użycia jest podana w tej serii artykułów.

Na tej ilustracji:

- Microsoft Defender XDR łączy sygnały ze wszystkich składników usługi Defender, aby zapewnić rozszerzone wykrywanie i reagowanie (XDR) w różnych domenach. Obejmuje to ujednoliconą kolejkę zdarzeń, automatyczną reakcję na ataki, samonaprawianie (w przypadku urządzeń, tożsamości użytkowników i skrzynek pocztowych), wyszukiwanie zagrożeń krzyżowych i analizę zagrożeń.

- Ochrona usługi Office 365 w usłudze Microsoft Defender chroni organizację przed złośliwymi zagrożeniami związanymi z wiadomościami e-mail, linkami (adresami URL) i narzędziami do współpracy. Udostępnia ona sygnały wynikające z tych działań Microsoft Defender XDR. Exchange Online Protection (EOP) jest zintegrowana w celu zapewnienia kompleksowej ochrony przychodzącej poczty e-mail i załączników.

- Microsoft Defender for Identity zbiera sygnały z serwerów z usługami Federacyjnymi Active Directory (AD FS) i lokalna usługa Active Directory Domain Services (AD DS). Te sygnały są używane do ochrony środowiska tożsamości hybrydowej, w tym ochrony przed hakerami korzystającymi z kont z naruszeniem zabezpieczeń w celu późniejszego przenoszenia między stacjami roboczymi w środowisku lokalnym.

- Ochrona punktu końcowego w usłudze Microsoft Defender zbiera sygnały z urządzeń używanych przez organizację i chroni je.

- Microsoft Defender for Cloud Apps zbiera sygnały z korzystania przez organizację z aplikacji w chmurze i chroni dane przepływające między środowiskiem i tymi aplikacjami, w tym zarówno aplikacje w chmurze zaakceptowane, jak i nieakceptowane.

- Ochrona tożsamości Microsoft Entra ocenia dane o ryzyku z miliardów prób logowania i używa tych danych do oceny ryzyka związanego z każdym logowaniem do środowiska. Te dane są używane przez Tożsamość Microsoft Entra do zezwalania na dostęp do konta lub zapobiegania mu, w zależności od sposobu konfigurowania zasad dostępu warunkowego. Ochrona tożsamości Microsoft Entra jest licencjonowana niezależnie od Microsoft Defender XDR. Jest on dołączony do Tożsamość Microsoft Entra P2.

Rozwiązania Microsoft SIEM i SOAR mogą używać danych z Microsoft Defender XDR

Dodatkowe opcjonalne składniki architektury nie są uwzględnione na tej ilustracji:

- Szczegółowe dane sygnału ze wszystkich składników Microsoft Defender XDR można zintegrować z usługą Microsoft Sentinel i połączyć z innymi źródłami rejestrowania, aby zaoferować pełne możliwości i szczegółowe informacje dotyczące rozwiązania SIEM i SOAR.

- Aby uzyskać więcej informacji na temat korzystania z usługi Microsoft Sentinel, rozwiązania Azure SIEM z Microsoft Defender XDR jako trasą XDR, zapoznaj się z tym artykułem Przegląd oraz krokami integracji z usługą Microsoft Sentinel i Microsoft Defender XDR.

- Aby uzyskać więcej informacji na temat aplikacji SOAR w usłudze Microsoft Sentinel (w tym linki do podręczników w repozytorium GitHub usługi Microsoft Sentinel), przeczytaj ten artykuł.

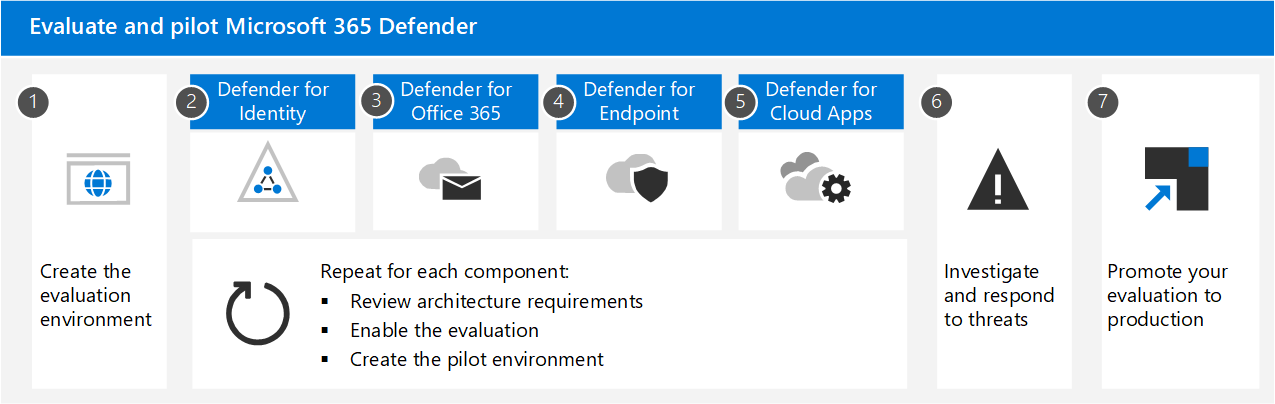

Proces oceny zabezpieczeń cybernetycznych Microsoft Defender XDR

Firma Microsoft zaleca włączenie składników platformy Microsoft 365 w przedstawionej kolejności:

Poniższa tabela opisuje tę ilustrację.

| Serial Number (Numer seryjny) | Krok | Opis |

|---|---|---|

| 1 | Tworzenie środowiska ewaluacyjnego | Ten krok gwarantuje, że masz licencję próbną dla Microsoft Defender XDR. |

| 2 | Włączanie usługi Defender for Identity | Przejrzyj wymagania dotyczące architektury, włącz ocenę i zapoznaj się z samouczkami dotyczącymi identyfikowania i korygowania różnych typów ataków. |

| 3 | Włączanie Ochrona usługi Office 365 w usłudze Defender | Upewnij się, że spełniasz wymagania dotyczące architektury, włącz ocenę, a następnie utwórz środowisko pilotażowe. Ten składnik obejmuje Exchange Online Protection, więc w tym miejscu faktycznie ocenisz oba te elementy. |

| 4 | Włączanie usługi Defender dla punktu końcowego | Upewnij się, że spełniasz wymagania dotyczące architektury, włącz ocenę, a następnie utwórz środowisko pilotażowe. |

| 5 | Włącz Microsoft Defender for Cloud Apps | Upewnij się, że spełniasz wymagania dotyczące architektury, włącz ocenę, a następnie utwórz środowisko pilotażowe. |

| 6 | Badanie zagrożeń i odpowiadanie na nie | Symulowanie ataku i rozpoczynanie korzystania z funkcji reagowania na zdarzenia. |

| 7 | Podwyższanie wersji próbnej do poziomu wersji produkcyjnej | Podwyższanie poziomu składników platformy Microsoft 365 do produkcji pojedynczo. |

Ta kolejność jest często zalecana i zaprojektowana w celu szybkiego wykorzystania wartości możliwości w zależności od tego, ile nakładu pracy jest zwykle wymagane do wdrożenia i skonfigurowania możliwości. Na przykład Ochrona usługi Office 365 w usłudze Defender można skonfigurować w krótszym czasie niż rejestrowanie urządzeń w usłudze Defender for Endpoint. Oczywiście należy określić priorytety składników zgodnie z potrzebami biznesowymi i włączyć je w innej kolejności.

Przejdź do następnego kroku

Dowiedz się więcej o środowisku ewaluacji Microsoft Defender XDR i/lub utwórz go

Porada

Chcesz dowiedzieć się więcej? Zaangażuj się w społeczność rozwiązań zabezpieczających firmy Microsoft w naszej społeczności technicznej Społeczność techniczna usługi Microsoft Defender XDR.

Opinia

Dostępne już wkrótce: W 2024 r. będziemy stopniowo wycofywać zgłoszenia z serwisu GitHub jako mechanizm przesyłania opinii na temat zawartości i zastępować go nowym systemem opinii. Aby uzyskać więcej informacji, sprawdź: https://aka.ms/ContentUserFeedback.

Prześlij i wyświetl opinię dla