Zabezpieczanie tożsamości przy użyciu zera zaufania

![]()

Tło

Aplikacje w chmurze i pracownicy mobilni ponownie zdefiniowali obwód zabezpieczeń. Pracownicy przenoszą własne urządzenia i pracują zdalnie. Dane są dostępne poza siecią firmową i udostępniane zewnętrznym współpracownikom, takim jak partnerzy i dostawcy. Aplikacje i dane firmowe są przenoszone ze środowisk lokalnych do środowisk hybrydowych i w chmurze. Organizacje nie mogą już polegać na tradycyjnych mechanizmach kontroli sieci na potrzeby zabezpieczeń. Kontrolki muszą przejść do miejsca, w którym znajdują się dane: na urządzeniach, w aplikacjach i u partnerów.

Tożsamości, reprezentujące osoby, usługi lub urządzenia IoT, są typowym elementem dominatora w wielu dzisiejszych sieciach, punktach końcowych i aplikacjach. W modelu zabezpieczeń Zero Trust działają one jako zaawansowany, elastyczny i szczegółowy sposób kontrolowania dostępu do danych.

Zanim tożsamość podejmie próbę uzyskania dostępu do zasobu, organizacje muszą:

Zweryfikuj tożsamość przy użyciu silnego uwierzytelniania.

Upewnij się, że dostęp jest zgodny i typowy dla tej tożsamości.

Jest zgodny z zasadami dostępu z najmniejszymi uprawnieniami.

Po zweryfikowaniu tożsamości możemy kontrolować dostęp tożsamości do zasobów na podstawie zasad organizacji, trwającej analizy ryzyka i innych narzędzi.

Cele wdrożenia usługi Identity Zero Trust

Zanim większość organizacji rozpocznie podróż zero trust, ich podejście do tożsamości jest problematyczne w tym, że lokalny dostawca tożsamości jest w użyciu, nie ma logowania jednokrotnego między aplikacjami w chmurze i lokalnymi, a widoczność ryzyka tożsamości jest bardzo ograniczona.

|

Podczas implementowania kompleksowej platformy zero trust dla tożsamości zalecamy skupienie się najpierw na tych początkowych celach wdrażania: |

|

|

|

Tożsamość I.Cloud sfederuje się z lokalnymi systemami tożsamości. |

|

Po wykonaniu tych czynności skoncentruj się na następujących dodatkowych celach wdrażania: |

|

|

|

IV.Tożsamości i uprawnienia dostępu są zarządzane za pomocą ładu tożsamości. Funkcja V.User, device, location i behavior jest analizowana w czasie rzeczywistym w celu określenia ryzyka i zapewnienia ciągłej ochrony. |

Przewodnik wdrażania usługi Identity Zero Trust

Ten przewodnik przeprowadzi Cię przez kroki wymagane do zarządzania tożsamościami zgodnie z zasadami platformy zabezpieczeń Zero Trust.

|

|

Początkowe cele wdrożenia |

I. Tożsamości w chmurze są federacyjne z lokalnymi systemami tożsamości

Identyfikator entra firmy Microsoft umożliwia silne uwierzytelnianie, punkt integracji z zabezpieczeniami punktu końcowego oraz podstawowe zasady skoncentrowane na użytkowniku w celu zagwarantowania dostępu z najniższymi uprawnieniami. Możliwości dostępu warunkowego firmy Microsoft Entra to punkt decyzyjny zasad dostępu do zasobów oparty na tożsamości użytkownika, środowisku, kondycji urządzenia i ryzyku — zweryfikowany jawnie w punkcie dostępu. Pokażemy, jak można zaimplementować strategię tożsamości Zero Trust za pomocą identyfikatora Entra firmy Microsoft.

Połączenie wszystkich użytkowników do identyfikatora Entra firmy Microsoft i sfederowania z lokalnymi systemami tożsamości

Utrzymywanie prawidłowego potoku tożsamości pracowników i niezbędnych artefaktów zabezpieczeń (grup autoryzacji i punktów końcowych w celu uzyskania dodatkowych kontroli zasad dostępu) zapewnia najlepsze miejsce do korzystania z spójnych tożsamości i mechanizmów kontroli w chmurze.

Wykonaj te kroki:

Wybierz opcję uwierzytelniania. Microsoft Entra ID zapewnia najlepszą ochronę przed atakami siłowymi, DDoS i sprayem haseł, ale podejmowanie decyzji, która jest odpowiednia dla twojej organizacji i Twoich potrzeb w zakresie zgodności.

Przynieś tylko tożsamości, których absolutnie potrzebujesz. Na przykład użyj opcji przechodzenia do chmury jako okazji do pozostawienia kont usług, które mają sens tylko lokalnie. Pozostaw role uprzywilejowane w środowisku lokalnym.

Jeśli przedsiębiorstwo ma ponad 100 000 użytkowników, grup i urządzeń połączonych, utwórz pole synchronizacji o wysokiej wydajności, które zapewni aktualność cyklu życia.

Ustanawianie programu Identity Foundation przy użyciu identyfikatora Entra firmy Microsoft

Strategia Zero Trust wymaga jawnego zweryfikowania, używania zasad dostępu z najniższymi uprawnieniami i przy założeniu naruszenia. Microsoft Entra ID może działać jako punkt decyzyjny zasad, aby wymusić zasady dostępu na podstawie szczegółowych informacji na temat użytkownika, punktu końcowego, zasobu docelowego i środowiska.

Wykonaj ten krok:

- Umieść identyfikator Entra firmy Microsoft w ścieżce każdego żądania dostępu. Łączy to każdego użytkownika i każdą aplikację lub zasób za pomocą jednej płaszczyzny kontroli tożsamości i udostępnia identyfikator Entra firmy Microsoft za pomocą sygnału, aby podejmować najlepsze możliwe decyzje dotyczące ryzyka uwierzytelniania/autoryzacji. Ponadto logowanie jednokrotne i spójne zabezpieczenia zasad zapewniają lepsze środowisko użytkownika i przyczyniają się do zwiększenia produktywności.

Integrowanie wszystkich aplikacji z identyfikatorem Entra firmy Microsoft

Logowanie jednokrotne uniemożliwia użytkownikom pozostawienie kopii swoich poświadczeń w różnych aplikacjach i pomaga uniknąć używania użytkowników do przekazywania poświadczeń z powodu nadmiernego monitowania.

Upewnij się również, że w danym środowisku nie ma wielu aparatów IAM. Nie tylko zmniejsza to ilość sygnału, że identyfikator Firmy Microsoft Entra widzi, pozwalając złym aktorom żyć w szwach między dwoma aparatami IAM, może to również prowadzić do złego środowiska użytkownika, a partnerzy biznesowi stają się pierwszymi wątpliwymi strategiami strategii Zero Trust.

Wykonaj te kroki:

Integrowanie nowoczesnych aplikacji dla przedsiębiorstw, które mówią OAuth2.0 lub SAML.

W przypadku aplikacji Kerberos i uwierzytelniania opartego na formularzach zintegruj je przy użyciu serwera proxy aplikacji Microsoft Entra.

Jeśli publikujesz starsze aplikacje przy użyciu sieci dostarczania aplikacji/kontrolerów, użyj identyfikatora Entra firmy Microsoft do integracji z większością głównych aplikacji (takich jak Citrix, Akamai i F5).

Aby ułatwić odnajdywanie i migrowanie aplikacji z usług ADFS i istniejących/starszych aparatów zarządzania dostępem i tożsamościami, przejrzyj zasoby i narzędzia.

Wypychanie tożsamości do różnych aplikacji w chmurze. Zapewnia to ściślejszą integrację cyklu życia tożsamości w tych aplikacjach.

Napiwek

Dowiedz się więcej na temat implementowania kompleksowej strategii zero trust dla aplikacji.

Weryfikowanie jawnie przy użyciu silnego uwierzytelniania

Wykonaj te kroki:

Wdrażanie uwierzytelniania wieloskładnikowego firmy Microsoft (P1) firmy Microsoft. Jest to podstawowy element zmniejszenia ryzyka sesji użytkownika. Gdy użytkownicy pojawiają się na nowych urządzeniach i z nowych lokalizacji, możliwość reagowania na wyzwanie uwierzytelniania wieloskładnikowego jest jednym z najbardziej bezpośrednich sposobów, w jaki użytkownicy mogą nauczyć nas, że są to znane urządzenia/lokalizacje podczas poruszania się po świecie (bez konieczności analizowania poszczególnych sygnałów przez administratorów).

Blokowanie starszego uwierzytelniania. Jednym z najbardziej typowych wektorów ataków dla złośliwych podmiotów jest użycie skradzionych/odtwarzanych poświadczeń względem starszych protokołów, takich jak SMTP, które nie mogą wykonywać nowoczesnych wyzwań w zakresie zabezpieczeń.

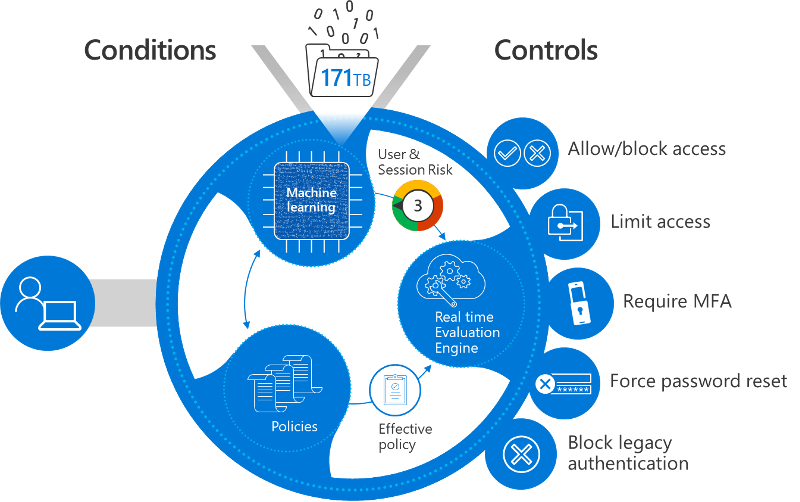

II. Dostęp do zasad dostępu warunkowego i zapewnianie działań korygcyjnych

Microsoft Entra Conditional Access (CA) analizuje sygnały, takie jak użytkownik, urządzenie i lokalizacja, aby zautomatyzować decyzje i wymusić zasady dostępu organizacyjnego dla zasobu. Zasady urzędu certyfikacji umożliwiają stosowanie mechanizmów kontroli dostępu, takich jak uwierzytelnianie wieloskładnikowe (MFA). Zasady urzędu certyfikacji umożliwiają monitowanie użytkowników o uwierzytelnianie wieloskładnikowe w razie potrzeby w celu zapewnienia bezpieczeństwa i trzymać się poza sposobem użytkowników, gdy nie jest to konieczne.

Firma Microsoft udostępnia standardowe zasady warunkowe nazywane domyślnymi zabezpieczeniami , które zapewniają podstawowy poziom zabezpieczeń. Jednak twoja organizacja może potrzebować większej elastyczności niż oferta domyślnych zabezpieczeń. Za pomocą dostępu warunkowego można dostosować wartości domyślne zabezpieczeń z większą szczegółowością i skonfigurować nowe zasady spełniające wymagania.

Planowanie zasad dostępu warunkowego z wyprzedzeniem i posiadanie zestawu aktywnych i rezerwowych zasad jest podstawowym filarem wymuszania zasad dostępu we wdrożeniu zero trust. Pośmiń czas na skonfigurowanie zaufanych lokalizacji IP w danym środowisku. Nawet jeśli nie używasz ich w zasadach dostępu warunkowego, skonfigurowanie tych adresów IP informuje o ryzyku usługi Identity Protection wymienionej powyżej.

Wykonaj ten krok:

- Zapoznaj się z naszymi wskazówkami dotyczącymi wdrażania i najlepszymi rozwiązaniami dotyczącymi odpornych zasad dostępu warunkowego.

Rejestrowanie urządzeń przy użyciu identyfikatora Entra firmy Microsoft w celu ograniczenia dostępu z urządzeń narażonych na zagrożenia i naruszonych zabezpieczeń

Wykonaj te kroki:

Włącz dołączanie hybrydowe firmy Microsoft Entra lub dołączanie do firmy Microsoft Entra. Jeśli zarządzasz laptopem/komputerem użytkownika, wprowadź te informacje do identyfikatora Entra firmy Microsoft i użyj go, aby ułatwić podejmowanie lepszych decyzji. Możesz na przykład zezwolić na bogaty dostęp klienta do danych (klientów, którzy mają kopie w trybie offline na komputerze), jeśli wiesz, że użytkownik pochodzi z maszyny, którą organizacja kontroluje i zarządza. Jeśli nie wprowadzisz tego celu, prawdopodobnie zdecydujesz się zablokować dostęp od bogatych klientów, co może spowodować, że użytkownicy będą pracować wokół zabezpieczeń lub korzystać z niezatwierdzonych zasobów IT.

Włącz usługę Intune w programie Microsoft Endpoint Manager (EMS) na potrzeby zarządzania urządzeniami przenośnymi użytkowników i rejestrowania urządzeń. To samo można powiedzieć o urządzeniach przenośnych użytkowników, co o laptopach: Im więcej wiesz o nich (poziom poprawek, zdjęte zabezpieczenia systemu, rooted itp.), tym więcej możesz ufać lub nieufać i zapewnić uzasadnienie, dlaczego blokujesz/zezwalasz na dostęp.

Napiwek

Dowiedz się więcej o implementowaniu kompleksowej strategii zero trust dla punktów końcowych

III. Analiza poprawia widoczność

Podczas tworzenia majątku w usłudze Microsoft Entra ID z uwierzytelnianiem, autoryzacją i aprowizowaniem ważne jest, aby mieć silny wgląd operacyjny w to, co dzieje się w katalogu.

Konfigurowanie rejestrowania i raportowania w celu zwiększenia widoczności

Wykonaj ten krok:

- Zaplanuj wdrożenie raportowania i monitorowania firmy Microsoft, aby móc utrwalać i analizować dzienniki z identyfikatora Entra firmy Microsoft na platformie Azure lub przy użyciu wybranego systemu SIEM.

|

|

Dodatkowe cele wdrożenia |

IV. Tożsamości i uprawnienia dostępu są zarządzane za pomocą ładu tożsamości

Po osiągnięciu pierwszych trzech celów możesz skoncentrować się na dodatkowych celach, takich jak bardziej niezawodny nadzór nad tożsamościami.

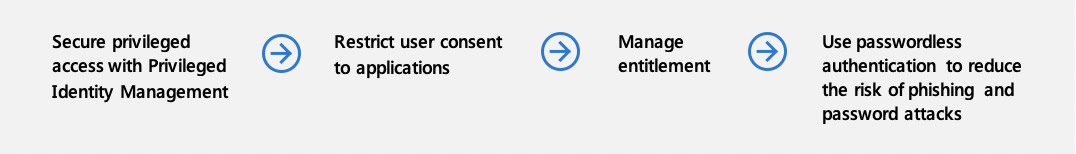

Zabezpieczanie uprzywilejowanego dostępu za pomocą usługi Privileged Identity Management

Kontrolowanie punktów końcowych, warunków i poświadczeń używanych przez użytkowników do uzyskiwania dostępu do uprzywilejowanych operacji/ról.

Wykonaj te kroki:

Przejmij kontrolę nad tożsamościami uprzywilejowanym. Należy pamiętać, że w organizacji przekształconej cyfrowo uprzywilejowany dostęp jest nie tylko dostępem administracyjnym, ale także dostępem właściciela aplikacji lub dewelopera, który może zmienić sposób uruchamiania aplikacji o krytycznym znaczeniu i obsługi danych.

Użyj usługi Privileged Identity Management, aby zabezpieczyć tożsamości uprzywilejowane.

Ograniczanie zgody użytkownika na aplikacje

Zgoda użytkownika na aplikacje jest bardzo typowym sposobem, w jaki nowoczesne aplikacje uzyskują dostęp do zasobów organizacji, ale należy pamiętać o niektórych najlepszych rozwiązaniach.

Wykonaj te kroki:

Ogranicz zgodę użytkownika i zarządzaj żądaniami zgody, aby upewnić się, że żadne niepotrzebne ujawnienie danych organizacji w aplikacjach.

Przejrzyj wcześniejsze/istniejące zgody w organizacji pod kątem nadmiernej lub złośliwej zgody.

Aby uzyskać więcej informacji na temat narzędzi ochrony przed taktyką dostępu do poufnych informacji, zobacz "Wzmocnienie ochrony przed zagrożeniami cybernetycznymi i nieuczciwymi aplikacjami" w naszym przewodniku dotyczącym implementowania strategii zero trust tożsamości.

Zarządzanie upoważnieniami

Dzięki aplikacjom centralnie uwierzytelniającym i opartym na identyfikatorze Entra firmy Microsoft możesz teraz usprawnić proces żądania dostępu, zatwierdzania i ponownego certyfikacji, aby upewnić się, że odpowiednie osoby mają odpowiedni dostęp i że masz ślad, dlaczego użytkownicy w organizacji mają dostęp.

Wykonaj te kroki:

Zarządzanie upoważnieniami umożliwia tworzenie pakietów dostępu, których użytkownicy mogą żądać w miarę dołączania do różnych zespołów/projektów oraz przypisywania im dostępu do skojarzonych zasobów (takich jak aplikacje, witryny programu SharePoint, członkostwo w grupach).

Jeśli w tej chwili wdrożenie zarządzania upoważnieniami nie jest możliwe w organizacji, przynajmniej włącz samoobsługowe paradygmaty w organizacji, wdrażając samoobsługowe zarządzanie grupami i dostęp do aplikacji samoobsługowych.

Używanie uwierzytelniania bez hasła w celu zmniejszenia ryzyka wyłudzania informacji i ataków haseł

Dzięki usłudze Microsoft Entra ID obsługującej logowanie za pomocą protokołu FIDO 2.0 i bez hasła możesz przenieść igłę na poświadczeniach, które użytkownicy (szczególnie wrażliwi/uprzywilejowani użytkownicy) korzystają z codziennych zadań. Te poświadczenia są silnymi czynnikami uwierzytelniania, które również mogą ograniczyć ryzyko.

Wykonaj ten krok:

- Rozpocznij wdrażanie poświadczeń bez hasła w organizacji.

V. Użytkownik, urządzenie, lokalizacja i zachowanie są analizowane w czasie rzeczywistym w celu określenia ryzyka i zapewnienia ciągłej ochrony

Analiza w czasie rzeczywistym ma kluczowe znaczenie dla określania ryzyka i ochrony.

Wdrażanie ochrony haseł w usłudze Microsoft Entra

Włączając inne metody jawnego weryfikowania użytkowników, nie ignoruj słabych haseł, sprayu haseł i ataków powtarzania naruszeń. Klasyczne złożone zasady haseł nie uniemożliwiają najbardziej rozpowszechnionych ataków na hasła.

Wykonaj ten krok:

Włączanie usługi Identity Protection

Uzyskaj bardziej szczegółowy sygnał sesji/ryzyka użytkownika przy użyciu usługi Identity Protection. Będziesz w stanie zbadać ryzyko i potwierdzić naruszenie lub odrzucić sygnał, co pomoże aparatowi lepiej zrozumieć, jak wygląda ryzyko w danym środowisku.

Wykonaj ten krok:

Włączanie integracji aplikacji Microsoft Defender dla Chmury z usługą Identity Protection

Microsoft Defender dla Chmury Apps monitoruje zachowanie użytkowników w modelu SaaS i nowoczesnych aplikacjach. Informuje o tym, co się stało z użytkownikiem po uwierzytelnieniu i otrzymaniu tokenu, informuje o identyfikatorze Entra firmy Microsoft. Jeśli wzorzec użytkownika zacznie wyglądać podejrzanie (np. użytkownik zacznie pobierać gigabajty danych z usługi OneDrive lub zaczyna wysyłać wiadomości e-mail ze spamem w usłudze Exchange Online), sygnał może zostać przesłany do identyfikatora Microsoft Entra z powiadomieniem o tym, że użytkownik wydaje się być narażony na naruszenie lub wysokie ryzyko. W następnym żądaniu dostępu od tego użytkownika identyfikator Entra firmy Microsoft może prawidłowo podjąć działania w celu zweryfikowania użytkownika lub zablokowania ich.

Wykonaj ten krok:

- Włącz monitorowanie usługi Defender dla Chmury Apps, aby wzbogacić sygnał usługi Identity Protection.

Włączanie integracji dostępu warunkowego z aplikacjami Microsoft Defender dla Chmury

Za pomocą sygnałów emitowanych po uwierzytelnieniu i żądań serwera proxy aplikacji Defender dla Chmury Apps do aplikacji będzie można monitorować sesje przechodzące do aplikacji SaaS i wymuszać ograniczenia.

Wykonaj te kroki:

Włącz integrację z dostępem warunkowym.

Włączanie sesji z ograniczeniami do użycia w decyzjach dotyczących dostępu

Jeśli ryzyko użytkownika jest niskie, ale loguje się z nieznanego punktu końcowego, możesz zezwolić im na dostęp do krytycznych zasobów, ale nie zezwalać im na wykonywanie czynności, które opuszczają organizację w stanie niezgodnym. Teraz możesz skonfigurować usługi Exchange Online i SharePoint Online, aby oferować użytkownikowi sesję z ograniczeniami, która umożliwia im odczytywanie wiadomości e-mail lub wyświetlanie plików, ale nie pobieranie ich i zapisywanie ich na niezaufanym urządzeniu.

Wykonaj ten krok:

- Włączanie ograniczonego dostępu do usług SharePoint Online i Exchange Online

VI. Integrowanie sygnałów zagrożeń z innych rozwiązań zabezpieczeń w celu poprawy wykrywania, ochrony i reagowania

Na koniec inne rozwiązania zabezpieczeń można zintegrować w celu zwiększenia skuteczności.

Integrowanie usługi Microsoft Defender for Identity z aplikacjami Microsoft Defender dla Chmury

Integracja z usługą Microsoft Defender for Identity umożliwia usłudze Microsoft Entra ID wiedzieć, że użytkownik zgłasza ryzykowne zachowanie podczas uzyskiwania dostępu do lokalnych, nie nowoczesnych zasobów (takich jak udziały plików). Może to być następnie uwzględniane w ogólnym ryzyku użytkownika, aby zablokować dalszy dostęp w chmurze.

Wykonaj te kroki:

Włącz usługę Microsoft Defender for Identity za pomocą usługi Microsoft Defender dla Chmury Apps, aby wprowadzić sygnały lokalne do sygnału ryzyka, który wiemy o użytkowniku.

Sprawdź łączny wskaźnik priorytetu badania dla każdego użytkownika zagrożonego, aby uzyskać całościowy widok tych, na których soC powinien się skupić.

Włączanie Ochrona punktu końcowego w usłudze Microsoft Defender

Ochrona punktu końcowego w usłudze Microsoft Defender pozwala potwierdzić kondycję maszyn z systemem Windows i określić, czy są one poddawane naruszeniu. Następnie możesz podawać te informacje w celu zmniejszenia ryzyka w czasie wykonywania. Podczas gdy przyłączanie do domeny daje poczucie kontroli, usługa Defender dla punktu końcowego umożliwia reagowanie na atak złośliwego oprogramowania niemal w czasie rzeczywistym, wykrywając wzorce, w których wiele urządzeń użytkowników uderza w niezaufane witryny i reaguje przez podniesienie ryzyka związanego z urządzeniem/użytkownikiem w czasie wykonywania.

Wykonaj ten krok:

Zabezpieczanie tożsamości zgodnie z zarządzeniem wykonawczym 14028 w sprawie cyberbezpieczeństwa i protokołu OMB 22-09

Zarządzenie wykonawcze 14028 w sprawie poprawy bezpieczeństwa cybernetycznego narodów i protokołu OMB 22-09 obejmuje konkretne działania w sprawie Zero Trust. Akcje tożsamości obejmują zastosowanie scentralizowanych systemów zarządzania tożsamościami, korzystanie z silnej uwierzytelniania wieloskładnikowego odpornej na wyłudzanie informacji oraz włączenie co najmniej jednego sygnału na poziomie urządzenia w decyzjach dotyczących autoryzacji. Aby uzyskać szczegółowe wskazówki dotyczące implemening tych akcji za pomocą identyfikatora Microsoft Entra ID, zobacz Spełnianie wymagań dotyczących tożsamości protokołu memorandum 22-09 z identyfikatorem Entra firmy Microsoft.

Produkty omówione w tym przewodniku

Microsoft Azure

Microsoft Defender for Identity

Microsoft 365

Microsoft Endpoint Manager (obejmuje usługę Microsoft Intune)

Ochrona punktu końcowego w usłudze Microsoft Defender

Podsumowanie

Tożsamość jest centralna dla pomyślnej strategii Zero Trust. Aby uzyskać więcej informacji lub pomóc w implementacji, skontaktuj się z zespołem ds. sukcesu klienta lub zapoznaj się z innymi rozdziałami tego przewodnika, które obejmują wszystkie filary Zero Trust.

Seria przewodników wdrażania zero trust

Opinia

Dostępne już wkrótce: W 2024 r. będziemy stopniowo wycofywać zgłoszenia z serwisu GitHub jako mechanizm przesyłania opinii na temat zawartości i zastępować go nowym systemem opinii. Aby uzyskać więcej informacji, sprawdź: https://aka.ms/ContentUserFeedback.

Prześlij i wyświetl opinię dla