Visão geral técnica e de recursos do Azure Active Directory B2C

Um complemento do artigo Sobre o Azure Active Directory B2C, este artigo fornece uma introdução mais detalhada ao serviço. Aqui são discutidos os principais recursos com os quais você trabalha no serviço, seus recursos. Saiba como esses recursos permitem que você forneça uma experiência de identidade totalmente personalizada a seus clientes em seus aplicativos.

Locatário do Azure AD B2C

No Azure AD B2C (Azure Active Directory B2C), um locatário representa a sua organização e é um diretório de usuários. Cada locatário do Azure AD B2C é distinto e separado de outros locatários do Azure AD B2C. Um locatário do Azure AD B2C é diferente de um locatário do Microsoft Entra, que talvez você já tenha.

Os principais recursos com os quais você trabalha em um locatário do Azure AD B2C são:

- Diretório – O diretório é onde o Azure AD B2C armazena as credenciais de seus usuários, os dados de perfil e os registros de aplicativo.

- Registros de aplicativo – Registra seus aplicativos Web, móveis e nativos com o Azure AD B2C para habilitar o gerenciamento de identidades. Além disso, registra todas as APIs que você deseja proteger com o Azure AD B2C.

- Fluxos dos usuários e políticas personalizadas – Crie experiências de identidade para seus aplicativos com fluxos de usuário integrados e políticas personalizadas totalmente configuráveis:

- Os fluxos de usuário ajudam você a habilitar rapidamente tarefas comuns de identidade, como a entrada, a entrada e a edição de perfil.

- As políticas personalizadas permitem que você crie fluxos de trabalho de identidade complexos únicos para sua organização, seus clientes, funcionários, parceiros e cidadãos.

- Opções de inscrição – O Azure AD B2C oferece várias opções de inscrição e de entrada para usuários de seus aplicativos:

- Nome de usuário, email e login por telefone – Configure suas contas locais do Azure AD B2C para permitir a inscrição e a inscrição com um nome de usuário, endereço de email, número de telefone ou uma combinação de métodos.

- Provedores de identidade social – Federados com provedores sociais como Facebook, LinkedIn ou Twitter.

- Provedores de identidade externos – Federados com protocolos de identidade padrão como OAuth 2.0, OpenID Connect e muito mais.

- Chaves: adicione e gerencie chaves de criptografia para assinar e validar tokens, segredos do cliente, certificados e senhas.

Um locatário do Azure AD B2C é o primeiro recurso que você precisa criar para começar a usar o Azure AD B2C. Saiba como:

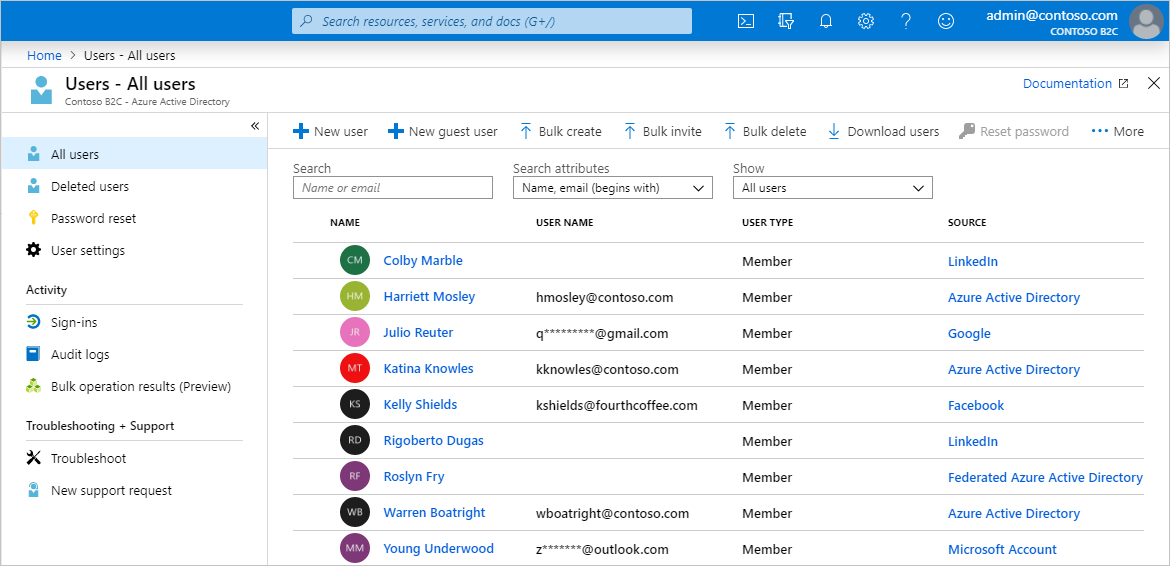

Contas no Azure AD B2C

O Azure AD B2C define vários tipos de contas de usuário. A ID do Microsoft Entra, o Microsoft Entra B2B e o Azure Active Directory B2C compartilham esses tipos de contas.

- Conta corporativa – Os usuários com contas corporativas podem gerenciar recursos em um locatário e, com uma função de administrador, também podem gerenciar locatários. Usuários com contas corporativas podem criar contas de consumidor, redefinir senhas, bloquear/desbloquear contas e definir permissões ou atribuir uma conta a um grupo de segurança.

- Conta convidado – Usuários externos que você convida para seu locatário como convidados. Um cenário típico para convidar um usuário convidado para o locatário do Azure AD B2C é compartilhar responsabilidades de administração.

- Conta de consumidor – Contas que são gerenciadas por políticas personalizadas e fluxos de usuário do Azure AD B2C.

Figura: diretório do usuário dentro de um locatário Azure AD B2C no portal do Azure.

Contas de consumidor

Com uma conta de consumidor, os usuários podem entrar nos aplicativos que você protegeu com o Azure AD B2C. No entanto, os usuários com contas de consumidor não podem acessar recursos do Azure, por exemplo, o portal do Azure.

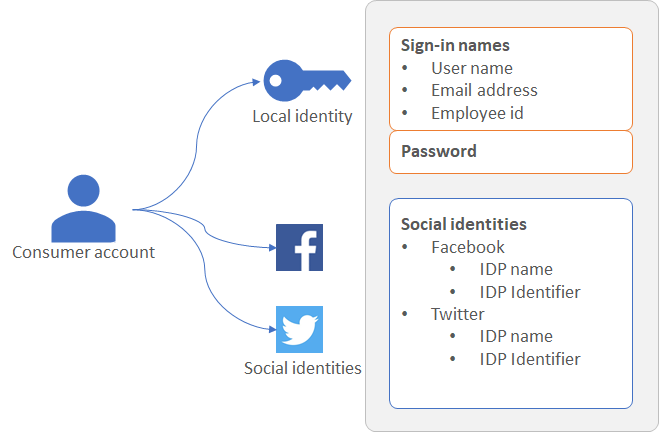

Uma conta de consumidor pode ser associada a estes tipos de identidade:

- Identidade local, com o nome de usuário e a senha armazenados localmente no diretório Azure AD B2C. Geralmente, nos referimos a essas identidades como "contas locais".

- Identidades sociais ou empresariais, em que a identidade do usuário é gerenciada por um provedor de identidade federado. Por exemplo, Facebook, Google, Microsoft, ADFS ou Salesforce.

Um usuário com uma conta de consumidor pode entrar com várias identidades. Por exemplo, nome de usuário, email, ID do funcionário, ID do governo e outros. Uma única conta pode ter várias identidades locais e sociais.

Figura: Uma única conta de consumidor com várias identidades no Azure AD B2C

Para saber mais, confira uma Visão geral das contas de usuário no Azure Active Directory B2C.

Opções de logon da conta local

O Azure AD B2C fornece várias maneiras para que você possa autenticar um usuário. Os usuários podem fazer logon em uma conta local usando o nome de usuário e a senha ou a verificação de telefone (também conhecida como senha sem autenticação). A entrada com email é habilitada por padrão nas configurações do provedor de identidade da conta local.

Saiba mais sobre as opções de login ou como configurar o provedor de identidade da conta local.

Atributos de perfil do usuário

O Azure AD B2C permite que você gerencie atributos comuns de perfis de conta de consumidor. Por exemplo, nome de exibição, sobrenome, nome, cidade e outros.

Você também pode estender o esquema do Microsoft Entra para armazenar informações adicionais sobre os usuários. Por exemplo, seu país/região ou residência, idioma preferencial e preferências, como ou se desejam assinar um boletim informativo, habilitar a autenticação multifator. Para obter mais informações, consulte:

Fazer logon com provedores de identidade externos

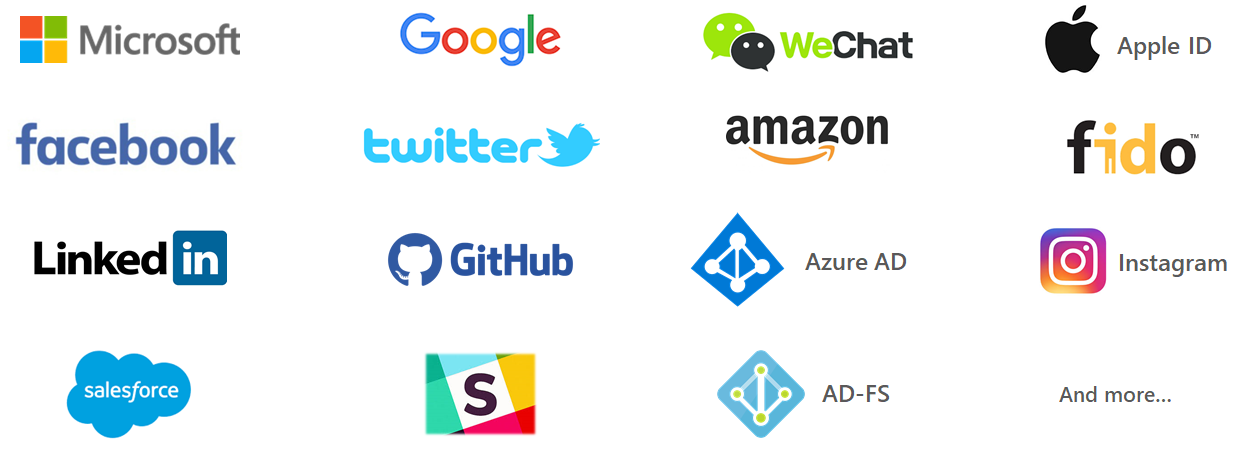

Você pode configurar o Azure AD B2C para permitir que os usuários façan logon em seu aplicativo com credenciais de provedores de identidade social ou empresarial. O Azure AD B2C pode federar com provedores de identidade que suportam protocolos OAuth 1.0, OAuth 2.0, OpenID Connect e SAML. Por exemplo, Facebook, conta Microsoft, Google, Twitter e AD-FS.

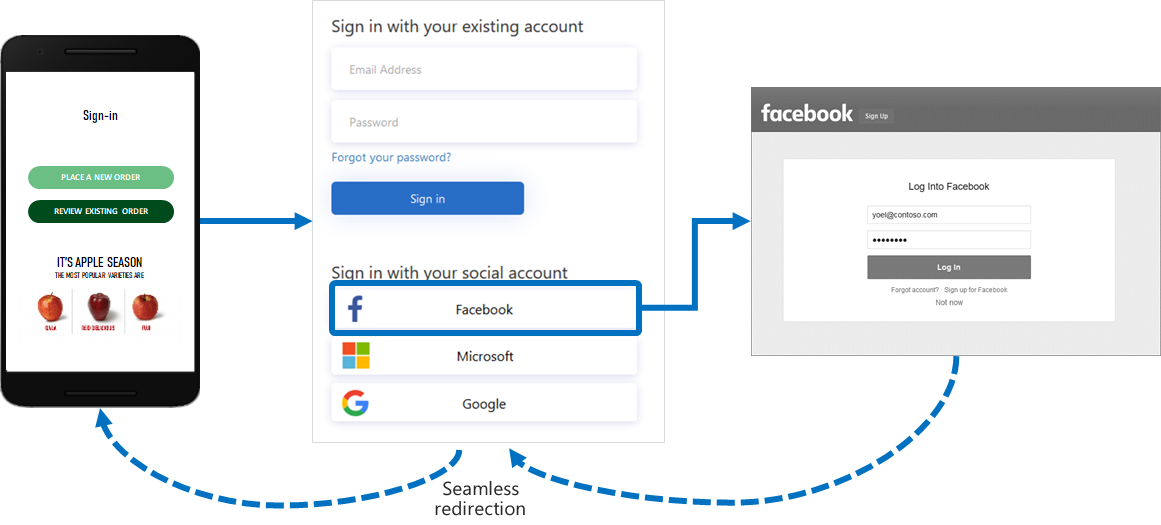

Com provedores de identidade externos, você pode oferecer aos consumidores a capacidade de entrar com suas contas sociais ou empresariais existentes, sem precisar criar uma conta apenas para seu aplicativo.

Na página de inscrição ou de entrada, o Azure AD B2C apresenta uma lista de provedores de identidade externos que o usuário pode escolher para entrar. Depois de selecionar um dos provedores de identidade externos, ele é redirecionado para o site do provedor selecionado para concluir o processo de entrada. Depois de entrar com êxito, o usuário será levado de volta para o Azure AD B2C para autenticação da conta em seu aplicativo.

Para ver como adicionar provedores de identidade no Azure AD B2C, confira Adicionar provedores de identidade aos aplicativos no Azure Active Directory B2C.

Experiências de identidade: fluxos dos usuários ou políticas personalizadas

No Azure AD B2C, você pode definir a lógica de negócios que os usuários seguem para obter acesso ao seu aplicativo. Por exemplo, você pode determinar a sequência de etapas que os usuários seguem ao se conectar, inscrever-se, editar um perfil ou redefinir uma senha. Depois de concluir a sequência, o usuário adquire um token e obtém acesso ao seu aplicativo.

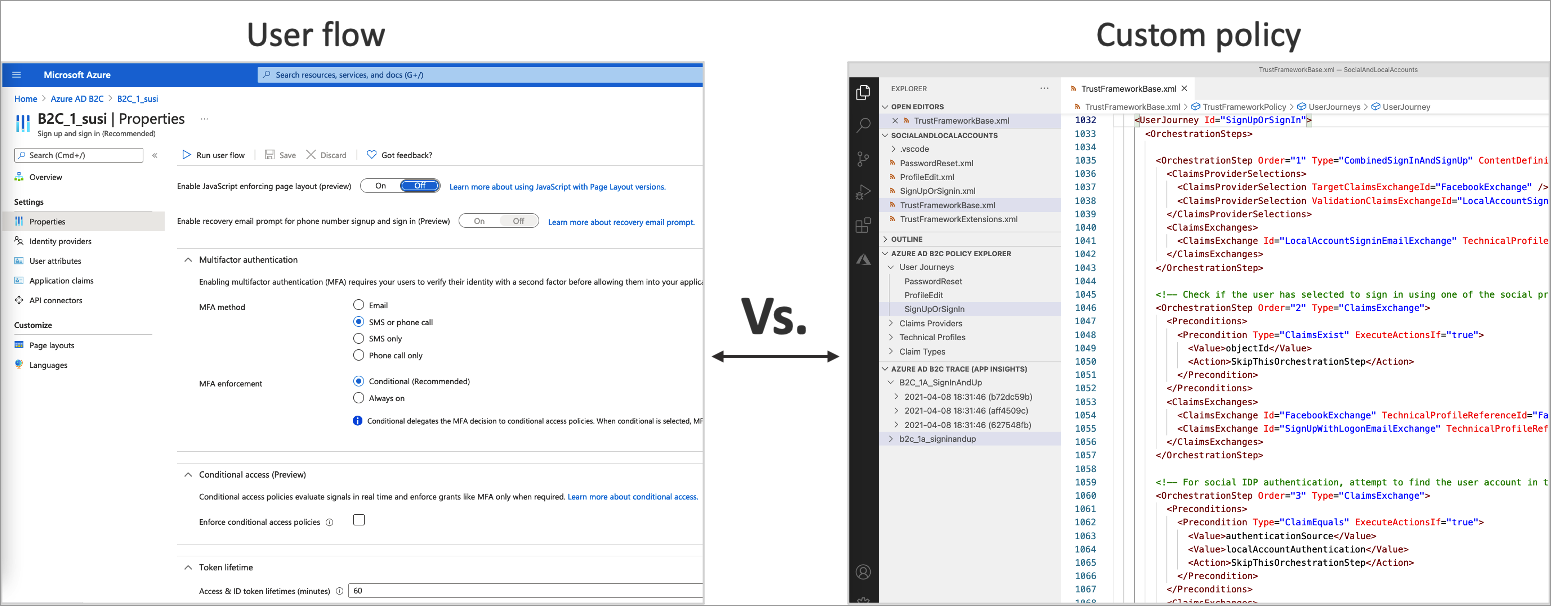

No Azure AD B2C, existem duas maneiras de fornecer experiências de usuário de identidade:

Fluxos dos usuários são políticas predefinidas, internas e configuráveis que fornecemos para que você possa criar experiências de inscrição, entrada e edição de política em minutos.

Políticas personalizadas permitem que você crie seus próprios percursos do usuário para cenários de experiência de identidade complexos.

A captura de tela a seguir mostra a interface do usuário das configurações de fluxo do usuário, versus arquivos de configuração de política personalizados.

Leia o artigo Visão geral dos fluxos de usuário e políticas personalizadas. Ele fornece uma visão geral dos fluxos dos usuários e das políticas personalizadas, e ajuda você a decidir qual método funcionará melhor para suas necessidades de negócios.

Interface do usuário

No Azure AD B2C, você pode criar experiências de identidade dos usuários para que as páginas mostradas se misture diretamente com a aparência e o aspecto de sua marca. Você obtém um controle quase total do conteúdo HTML e CSS apresentado aos seus usuários quando eles continuam com os percursos de identidade do aplicativo. Com essa flexibilidade, você pode manter a consistência visual e da marca entre seu aplicativo e o Azure AD B2C.

Observação

Personalizar as páginas renderizadas por terceiros ao usar contas sociais limita-se as opções fornecidas pelo provedor de identidade e está fora do controle do Azure AD B2C.

Para saber mais sobre interfaces do usuário personalizadas, confira:

- Personalizar a interface do usuário

- Personalizar a interface do usuário com modelos HTML

- Habilitar JavaScript e selecionar uma versão de layout de página

Domínio personalizado

Você pode personalizar seu domínio do Azure AD B2C nas URIs de redirecionamento do seu aplicativo. O domínio personalizado permite que você crie uma experiência perfeita para que as páginas mostradas combinem perfeitamente com o nome de domínio do seu aplicativo. Da perspectiva dos usuários, eles permanecem em seu domínio durante o processo de logon em vez de serem redirecionados para o domínio padrão do Azure AD B2C, .b2clogin.com.

Para saber mais, consulte Habilitar domínios personalizados.

Localização

A personalização de idioma no Azure AD B2C permite acomodar diferentes idiomas para atender às necessidades do cliente. A Microsoft fornece as traduções para 36 idiomas, mas você também pode fornecer suas próprias traduções para qualquer idioma.

Veja como a localização funciona em Personalização de idioma no Azure Active Directory B2C.

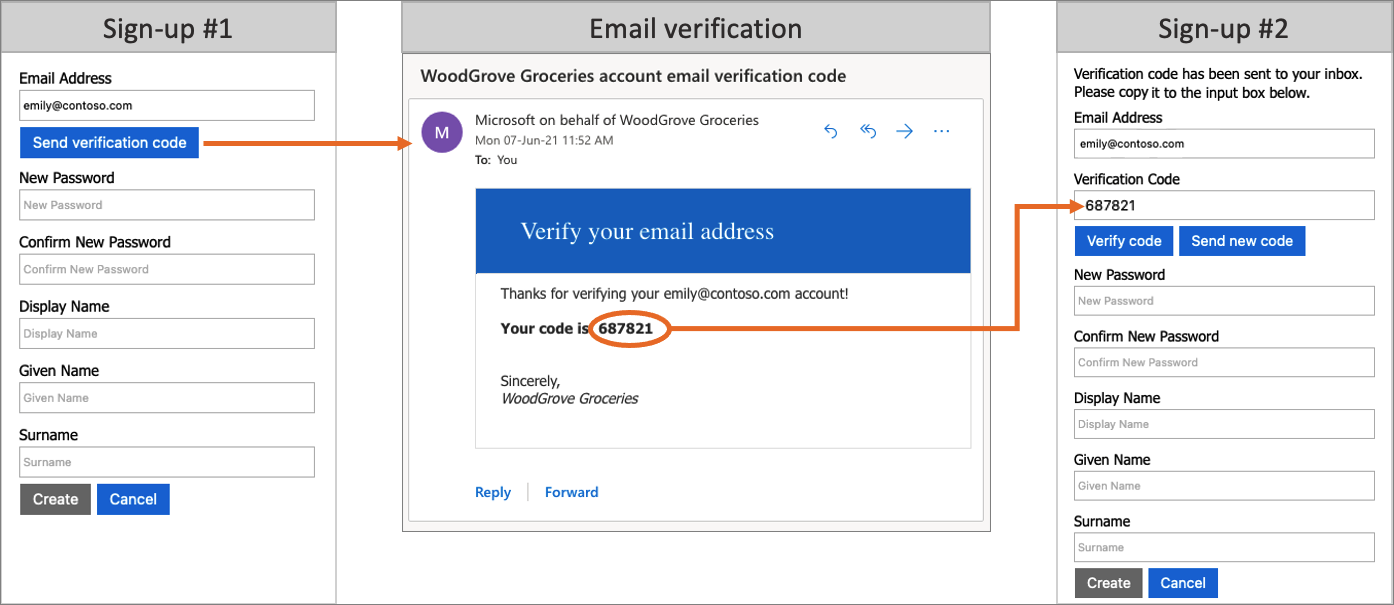

Verificação de email

O Azure AD B2C certifica os endereços de email válidos ao exigir que os clientes os confirmem durante o processo de inscrição e os fluxos de redefinição de senha. Ele também impede que os atores mal-intencionados usem processos automatizados para gerar contas fraudulentas nos aplicativos.

Você pode personalizar o email para os usuários que se inscreverem para usar seus aplicativos. Ao usar o provedor de email de terceiros, você pode usar seu próprio modelo de email e o De: endereço e assunto, bem como a localização de suporte e as configurações personalizadas de senha de uso único (OTP). Para obter mais informações, consulte:

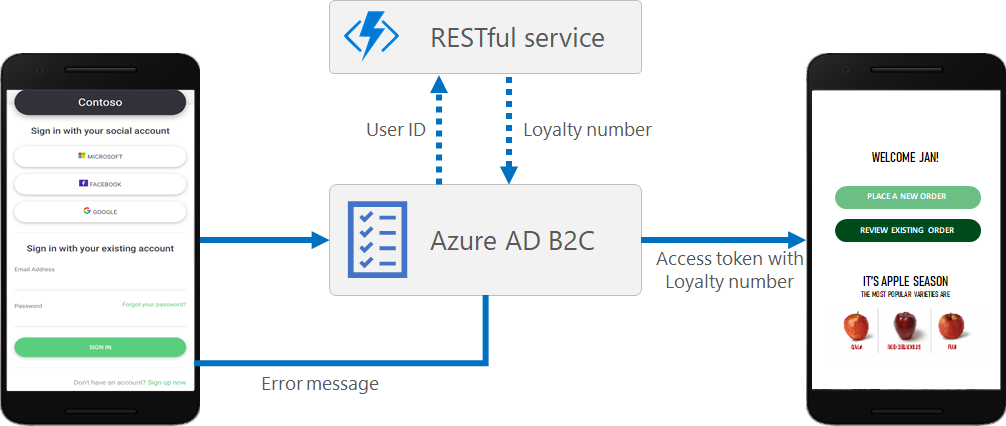

Adicionar a sua própria lógica de negócios e chamar as APIs RESTful

Você pode fazer a integração com uma API RESTful em fluxos de usuário e políticas personalizadas. A diferença é a seguinte: em fluxos de usuário, você faz chamadas em locais especificados e, em políticas personalizadas, você adiciona a sua própria lógica de negócios ao percurso. Esse recurso permite que você recupere e use dados de fontes de identidade externas. O Azure AD B2C pode trocar dados com um serviço RESTful para:

- Exibir mensagens de erro amigáveis personalizadas.

- Validar entrada do usuário para impedir que dados malformados persistam no diretório do usuário. Por exemplo, você pode modificar os dados inseridos pelo usuário, como colocar o primeiro nome em maiúsculas, se eles o inserirem em minúsculas.

- Aprimore os dados do usuário com a integração adicional a seus aplicativos de linha de negócios corporativos.

- Usando chamadas ReSTful, você pode enviar notificações por push, atualizar bancos de dados corporativos, executar um processo de migração de usuário, gerenciar permissões, auditar bancos de dados e muito mais.

Os programas de fidelidade são outro cenário habilitado pelo suporte do Azure AD B2C para chamar APIs REST. Por exemplo, seu serviço RESTful pode receber o endereço de email do usuário, consultar o banco de dados do cliente e retornar o número de fidelidade do usuário ao Azure AD B2C.

Os dados de retorno podem ser armazenados na conta de diretório do usuário no Azure AD B2C. Então, os dados podem ser avaliados nas etapas subsequentes na política ou ser incluídos no token de acesso.

Você pode adicionar uma chamada à API REST em qualquer etapa em um percurso do usuário definido por uma política personalizada. Por exemplo, você pode chamar uma API REST:

- Durante a entrada, logo antes de o Azure AD B2C validar as credenciais

- Imediatamente após a entrada

- Antes que o Azure AD B2C crie uma conta no diretório

- Depois que o Azure AD B2C criar uma conta no diretório

- Antes que o Azure AD B2C emita um token de acesso

Para obter mais informações, confira como Integrar trocas de declarações da API REST em sua política personalizada do Azure AD B2C.

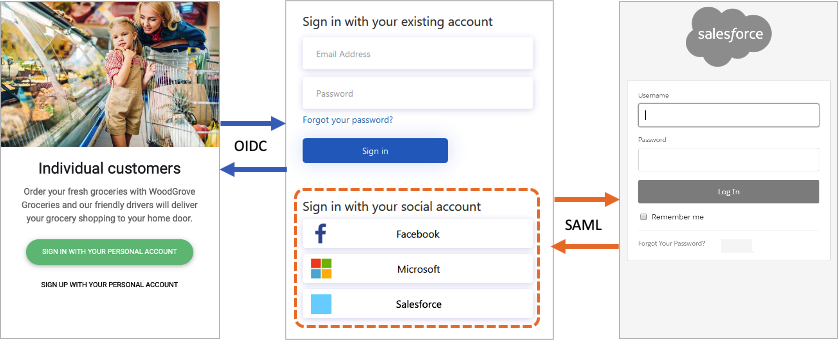

Protocolos e tokens

Para aplicativos, o Azure AD B2C dá suporte aos protocolos OAuth 2.0, OpenID Connect e SAML nos percursos do usuário. Seu aplicativo inicia o percurso do usuário emitindo solicitações de autenticação para o Azure AD B2C. O resultado de uma solicitação ao Azure AD B2C é um token de segurança, como um token de ID, um token de acesso ou um token SAML. Esse token de segurança define a identidade do usuário no aplicativo.

Para identidades externas, o Azure AD B2C dá suporte à federação com os provedores de identidade OAuth 1.0, OAuth 2.0, OpenID Connect e SAML.

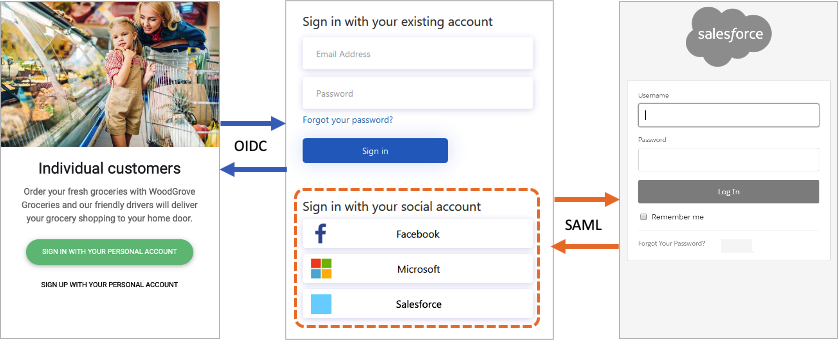

O seguinte diagrama mostra como o Azure AD B2C pode se comunicar usando vários protocolos dentro do mesmo fluxo de autenticação:

- O aplicativo de terceira parte confiável inicia uma solicitação de autorização para o Azure AD B2C usando o OpenID Connect.

- Quando um usuário do aplicativo opta por entrar usando um provedor de identidade externo que usa o protocolo SAML, o Azure AD B2C invoca o protocolo SAML para se comunicar com esse provedor de identidade.

- Depois que o usuário concluir a operação de entrada com o provedor de identidade externo, o Azure AD B2C retornará o token para o aplicativo de terceira parte confiável usando o OpenID Connect.

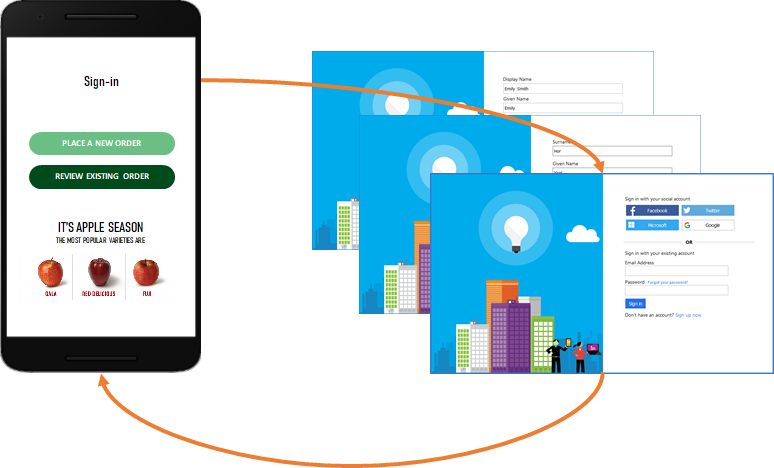

Integração de aplicativos

Quando um usuário quer entrar no aplicativo, o aplicativo inicia uma solicitação de autorização para um fluxo de usuário ou um ponto de extremidade fornecido pela política personalizada. O fluxo do usuário ou a política personalizada define e controla a experiência do usuário. Ao concluir um fluxo de usuário, como o fluxo de inscrição ou entrada, o Azure AD B2C gera um token e redireciona o usuário ao aplicativo. Esse token é específico do Azure AD B2C e não deve ser confundido com o token emitido por provedores de identidade de terceiros durante o uso de contas sociais. Para obter informações de como usar tokens de terceiros, confira Passar um token de acesso do provedor de identidade ao aplicativo no Azure Active Directory B2C.

Vários aplicativos podem usar o mesmo fluxo de usuário ou a mesma política personalizada. Um único aplicativo pode usar vários fluxos dos usuários ou políticas personalizadas.

Por exemplo, para entrar em um aplicativo, o aplicativo usa o fluxo de usuário de inscrição ou entrada. Depois que o usuário tiver entrado, talvez queira editar seu perfil, para que o aplicativo inicie outra solicitação de autorização, desta vez usando o fluxo de usuário de edição de perfil.

Autenticação multi-fator (MFA)

A MFA (Autenticação Multifator) do Azure AD B2C ajuda a proteger o acesso a dados e aplicativos enquanto mantém a simplicidade para os usuários. Ela fornece segurança adicional ao exigir uma segunda forma de autenticação e fornece uma autenticação robusta por meio de uma variedade de métodos de autenticação fáceis de usar.

Seus usuários podem ou não ser desafiados para MFA com base em decisões de configuração que você pode tomar como administrador.

Para obter mais informações, confira Habilitar a autenticação multifator no Azure Active Directory B2C.

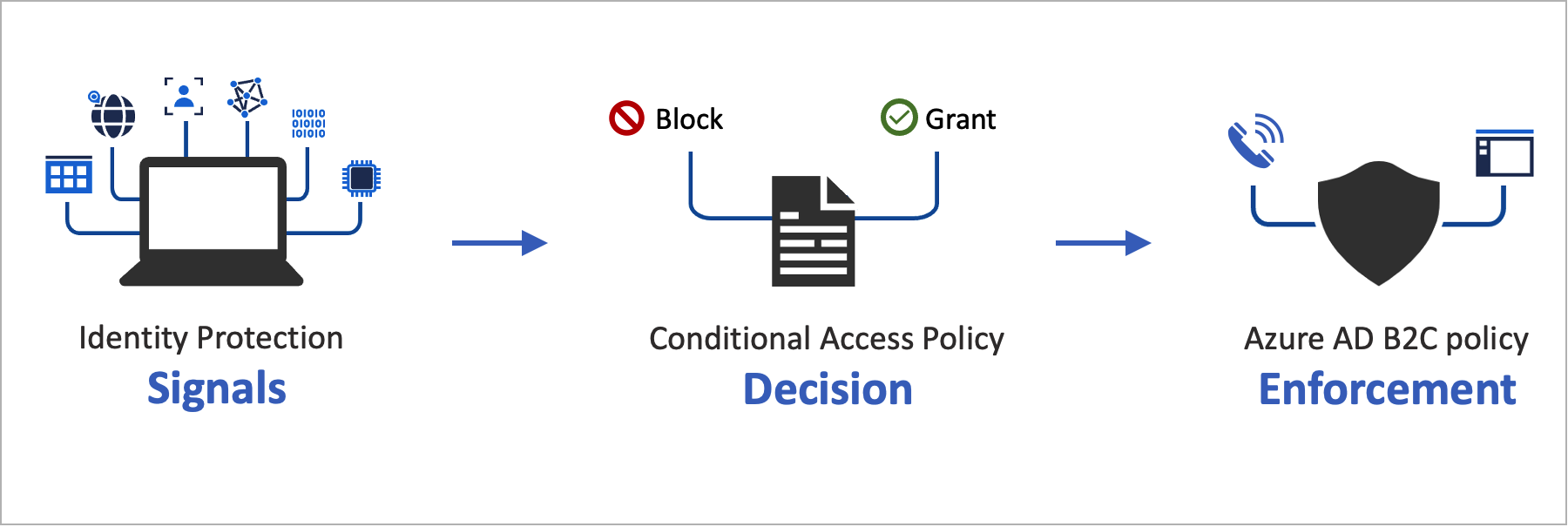

Acesso Condicional

Os recursos de detecção de risco do Microsoft Entra ID Protection, incluindo entradas e usuários suspeitos, são automaticamente detectados e exibidos no seu locatário do Azure AD B2C. Você pode criar políticas de acesso condicional que usam essas detecções de risco para determinar ações de correção e impor políticas organizacionais.

O Azure AD B2C avalia cada evento de entrada e garante que todos os requisitos de política sejam atendidos antes de conceder acesso ao usuário. Os usuários ou logons suspeitos podem ser bloqueados ou questionados com uma correção específica, como a MFA (autenticação multifator). Para saber mais, consulte Identity Protection e Acesso condicional.

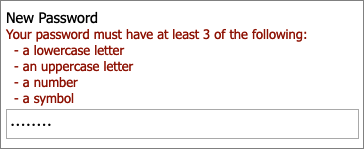

Complexidade de senha

Durante a inscrição ou redefinição de senha, seus usuários devem fornecer uma senha que atenda às regras de complexidade. Por padrão, o Azure AD B2C impõe uma política de senha forte. O Azure AD B2C também fornece opções de configuração para especificar os requisitos de complexidade das senhas que os clientes usam quando usam contas locais.

Para saber mais, consulte Configurar requisitos de complexidade para senhas no Azure AD B2C.

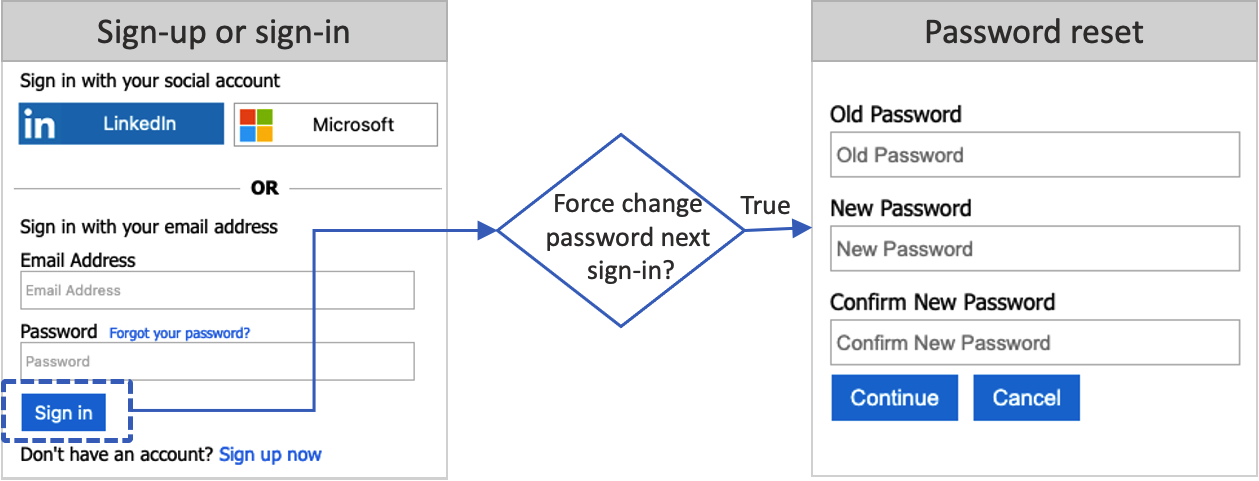

Forçar redefinição de senha

Como administrador de locatário do Azure AD B2C, você pode redefinir a senha de um usuário se o usuário esquecê-la. Ou pode forçar a redefinição da senha periodicamente. Para saber mais, consulte Configurar o fluxo da redefinição forçada de senha.

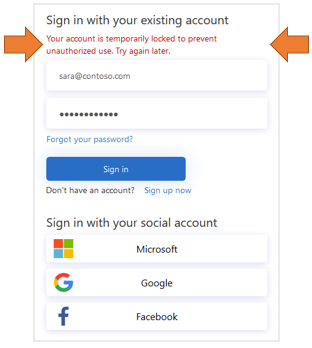

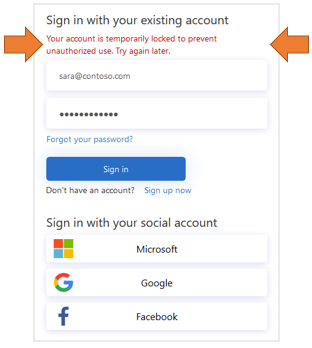

Bloqueio de conta inteligente

Para evitar tentativas de adivinhação de senha por força bruta, o Azure AD B2C usa uma estratégia sofisticada para bloquear contas com base no IP da solicitação, nas senhas inseridas e em vários outros fatores. A duração do bloqueio é aumentada automaticamente com base no risco e no número de tentativas.

Para saber mais sobre como gerenciar configurações de proteção de senha, consulte Mitigar ataques de credenciais no Azure AD B2C.

Proteger recursos e identidades do cliente

O Azure AD B2C está em conformidade com a segurança, a privacidade e outros compromissos descritos na Central de Confiabilidade do Microsoft Azure.

As sessões são modeladas como dados criptografados, com a chave de descriptografia conhecida somente pelo serviço de token de segurança do Azure AD B2C. Um algoritmo de criptografia forte, AES-192, é usado. Todos os caminhos de comunicação são protegidos com TLS para confidencialidade e integridade. Nosso serviço de token de segurança usa um certificado EV (Validação Estendida) para TLS. Em geral, o serviço de token de segurança atenua ataques XSS (script entre sites) não processando a entrada não confiável.

Acesso aos dados do usuário

Os locatários do Azure AD B2C compartilham muitas características com os locatários empresariais do Microsoft Entra usados para funcionários e parceiros. Os aspectos compartilhados incluem mecanismos para exibição de funções administrativas, atribuição de funções e atividades de auditoria.

Você pode atribuir funções para controlar quem pode executar determinadas ações administrativas no Azure AD B2C, incluindo:

- Criar e gerenciar todos os aspectos de fluxos dos usuários

- Criar e gerenciar o esquema de atributo disponível para todos os fluxos dos usuários

- Configurar provedores de identidade para uso na federação direta

- Criar e gerenciar políticas de estrutura confiável no Identity Experience Framework (políticas personalizadas)

- Gerenciar segredos para federação e criptografia no Identity Experience Framework (políticas personalizadas)

Para obter mais informações sobre as funções do Microsoft Entra, incluindo o suporte à função de administração do Azure AD B2C, confira Permissões da função de administrador na ID do Microsoft Entra.

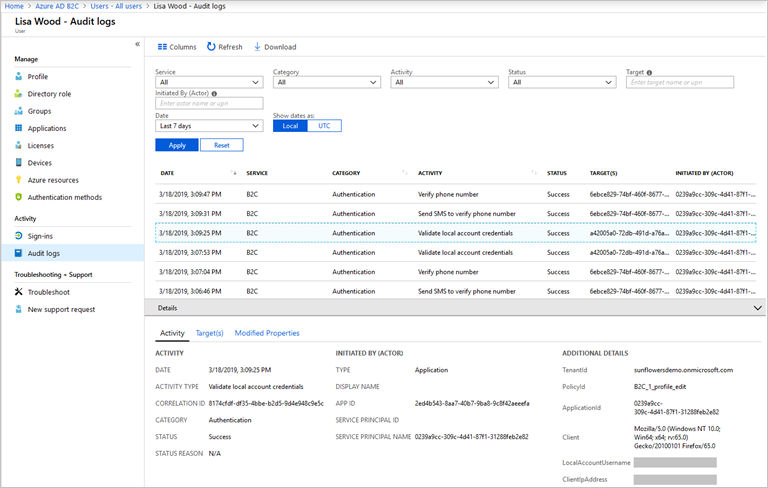

Auditoria e logs

O Azure AD B2C emite os logs de auditoria que contêm informações de atividade sobre os recursos, tokens emitidos e acesso de administrador. É possível usar esses logs de auditoria para entender a atividade da plataforma e diagnosticar os problemas. As entradas do log de auditoria estarão disponíveis logo depois que a atividade que gerou o evento ocorrer.

Em um log de auditoria, que está disponível para seu locatário do Azure AD B2C ou para um usuário específico, você pode encontrar informações, incluindo:

- Atividades relacionadas à autorização de um usuário para acessar os recursos B2C (por exemplo, um administrador ao acessar uma lista de políticas de B2C)

- Atividades relacionadas aos atributos de diretório recuperados quando um administrador faz logon usando o portal do Azure

- Operações CRUD (criar, ler, atualizar e excluir) nos aplicativos B2C

- Operações CRUD nas chaves armazenadas em um contêiner de chave B2C

- Operações CRUD nos recursos B2C (por exemplo, políticas e provedores de identidade)

- Validação de credenciais de usuário e emissão de token

Para obter detalhes adicionais sobre logs de auditoria, confira Acessar logs de auditoria do Azure AD B2C.

Análise de uso

O Azure AD B2C permite que você descubra quando as pessoas se inscrevem ou entram em seu aplicativo, onde os usuários estão localizados e quais navegadores e sistemas operacionais eles usam.

Ao integrar o Azure Application Insights em políticas personalizadas do Azure AD B2C, você pode obter insight sobre como as pessoas se inscrevem, entram, redefinem a senha ou editam o perfil. Com esse conhecimento, você pode tomar decisões baseadas em dados sobre os próximos ciclos de desenvolvimento.

Para obter mais informações, confira Acompanhar o comportamento do usuário no Azure Active Directory B2C usando o Application Insights.

Disponibilidade de região e residência de dados

O serviço de Azure AD B2C geralmente está disponível em todo o mundo com a opção de residência de dados em regiões, conforme especificado em Produtos disponíveis por região. A residência de dados é determinada pelo país/região que você seleciona ao criar um locatário.

Saiba mais sobre Disponibilidade &residência de dados da região de serviço do Azure Active Directory B2C e o Contrato de Nível de Serviço (SLA) para o Azure Active Directory B2C.

Automação com a API do Microsoft Graph

Use a API do MS Graph para gerenciar seu diretório do Azure AD B2C. Você também pode criar o próprio diretório do Azure AD B2C. Gerencie usuários, provedores de identidade, fluxos dos usuários, políticas personalizadas, entre outros.

Saiba mais sobre como Gerenciar o Azure AD B2C com o Microsoft Graph.

Restrições e limites de serviço Azure AD B2C

Saiba mais sobre Restrições e limites de serviço do Azure AD B2C

Próximas etapas

Agora que você tem uma visão mais profunda dos recursos e aspectos técnicos do Azure Active Directory B2C: