Matriz de suporte de contêineres no Defender para Nuvem

Cuidado

Este artigo faz referência ao CentOS, uma distribuição do Linux que está se aproximando do status de EOL (fim da vida útil). Considere seu uso e planejamento adequadamente. Para obter mais informações, veja as Diretrizes sobre fim da vida útil do CentOS.

Esse artigo resume as informações de suporte para recursos de contêiner no Microsoft Defender para Nuvem.

Observação

- Os recursos específicos estão em versão prévia. Os Termos Complementares de Versões Prévias do Azure incluem termos legais adicionais aplicáveis aos recursos do Azure que estão em versão beta, versão prévia ou que, de outra forma, ainda não foram lançados em disponibilidade geral.

- Somente as versões do AKS, EKS e GKE suportadas pelo fornecedor de nuvem são oficialmente suportadas pelo Defender para Nuvem.

Importante

A Avaliação de Vulnerabilidades do Defender para Contêineres de Nuvem da plataforma Qualys está sendo desativada. A desativação será concluída até 6 de março e, até lá, os resultados parciais ainda poderão aparecer nas recomendações do Qualys e os resultados do Qualys no gráfico de segurança. Todos os clientes que estavam usando essa avaliação anteriormente devem atualizar para Avaliações de vulnerabilidade para o Azure com o Gerenciamento de Vulnerabilidades do Microsoft Defender. Para obter informações sobre como fazer a transição para a oferta de avaliação de vulnerabilidade do contêiner, fornecida pelo Gerenciamento de Vulnerabilidades do Microsoft Defender, confira Transição do Qualys para o Gerenciamento de Vulnerabilidades do Microsoft Defender.

Azure

A seguir estão os recursos para cada um dos domínios no Defender para contêineres:

Gerenciamento da postura de segurança

| Recurso | Descrição | Recursos compatíveis | Estado da versão do Linux | Estado da versão do Windows | Método de ativação | Sensor | Planos | Disponibilidade de nuvens do Azure |

|---|---|---|---|---|---|---|---|---|

| Descoberta sem agente para o Kubernetes | Proporciona uma descoberta baseada em API, sem necessidade de ocupação de volume de memória, de clusters do Kubernetes, suas configurações e implantações. | AKS | GA | GA | Ativar a descoberta sem agente no Kubernetes | Sem agente | Defender para contêineres OU GPSN do Defender | Nuvens comerciais do Azure |

| Funcionalidades abrangentes de inventário | Permite explorar recursos, pods, serviços, repositórios, imagens e configurações por meio do gerenciador de segurança para monitorar e gerenciar facilmente seus ativos. | ACR, AKS | GA | GA | Ativar a descoberta sem agente no Kubernetes | Sem agente | Defender para contêineres OU GPSN do Defender | Nuvens comerciais do Azure |

| Análise do caminho de ataque | Um algoritmo baseado em grafo que verifica o grafo de segurança de nuvem. As verificações expõem caminhos exploráveis que os invasores podem usar para violar seu ambiente. | ACR, AKS | GA | - | Ativado com plano | Sem agente | Defender CSPM (requer a descoberta sem agente para que o Kubernetes seja habilitado) | Nuvens comerciais do Azure |

| Busca de risco aprimorada | Permite que os administradores de segurança pesquisem ativamente problemas de postura em seus ativos conteinerizados por meio de consultas (internas e personalizadas) e insights de segurança no gerenciador de segurança. | ACR, AKS | GA | - | Ativar a descoberta sem agente no Kubernetes | Sem agente | Defender para contêineres OU GPSN do Defender | Nuvens comerciais do Azure |

| Endurecimento do plano de controle | Avalia continuamente as configurações de seus clusters e as compara com as iniciativas aplicadas às suas assinaturas. Quando encontrar as configurações incorretas, o Defender para Nuvem gerará as recomendações de segurança que estarão disponíveis na página Recomendações do Defender para Nuvem. As recomendações permitem investigar e corrigir os problemas. | ACR, AKS | GA | Visualizar | Ativado com plano | Sem agente | Gratuita | Nuvens comerciais Nuvens nacionais: Azure Governamental, Azure operado pela 21Vianet |

| Proteção do plano de dados do Kubernetes | Proteja as cargas de trabalho de seus contêineres do Kubernetes com recomendações de práticas recomendadas. | AKS | GA | - | Habilitar a alternância Política do Azure para Kubernetes | Azure Policy | Gratuita | Nuvens comerciais Nuvens nacionais: Azure Governamental, Azure operado pela 21Vianet |

| Docker CIS | Parâmetro de comparação de CIS do Docker | VM, Conjunto de Dimensionamento de Máquinas Virtuais | GA | - | Habilitado com plano | Agente do Log Analytics | Plano 2 do Defender para Servidores | Nuvens comerciais Nuvens nacionais: Azure Governamental, Microsoft Azure operado pela 21Vianet |

Avaliação de vulnerabilidade

| Recurso | Descrição | Recursos compatíveis | Estado da versão do Linux | Estado da versão do Windows | Método de ativação | Sensor | Planos | Disponibilidade de nuvens do Azure |

|---|---|---|---|---|---|---|---|---|

| Verificação de registro sem agente (da plataforma Gerenciamento de Vulnerabilidades do Microsoft Defender) pacotes com suporte | Avaliação de vulnerabilidade para imagens no ACR | ACR, ACR privado | GA | Visualizar | Ativar a alternância Avaliação de vulnerabilidade de contêiner sem agente | Sem agente | Defender para Contêineres ou Defender CSPM | Nuvens comerciais Nuvens nacionais: Azure Governamental, Azure operado pela 21Vianet |

| Runtime baseado em agente/sem agente (da plataforma Gerenciamento de Vulnerabilidades do Microsoft Defender) pacotes com suporte | Avaliação de vulnerabilidade para execução de imagens no AKS | AKS | GA | Visualizar | Ativar a alternância Avaliação de vulnerabilidade de contêiner sem agente | Sem agente (Requer Descoberta sem agente para Kubernetes) OU/E Sensor do Defender | Defender para Contêineres ou Defender CSPM | Nuvens comerciais Nuvens nacionais: Azure Governamental, Azure operado pela 21Vianet |

Proteção contra ameaças contra CLR

| Recurso | Descrição | Recursos compatíveis | Estado da versão do Linux | Estado da versão do Windows | Método de ativação | Sensor | Planos | Disponibilidade de nuvens do Azure |

|---|---|---|---|---|---|---|---|---|

| Painel de controle | Detecção de atividade suspeita para o Kubernetes com base na trilha de auditoria do Kubernetes | AKS | GA | GA | Habilitado com plano | Sem agente | Defender para Contêineres | Nuvens comerciais Nuvens nacionais: Azure Governamental, Azure operado pela 21Vianet |

| Carga de trabalho | Detecção de atividade suspeita do Kubernetes para nível de cluster, nível de nó e nível de carga de trabalho | AKS | GA | - | Ativar a alternância Sensor do Defender no AzureOU implantar os sensores do Defender nos clusters individuais | Sensor do Defender | Defender para Contêineres | Nuvens comerciais Nuvens nacionais: Azure Government e Azure China 21Vianet |

Implantação e monitoramento

| Recurso | Descrição | Recursos compatíveis | Estado da versão do Linux | Estado da versão do Windows | Método de ativação | Sensor | Planos | Disponibilidade de nuvens do Azure |

|---|---|---|---|---|---|---|---|---|

| Descoberta de clusters descobertos/desprotegidos | Descobrir os clusters do Kubernetes ausentes dos sensores do Defender | AKS | GA | GA | Habilitado com plano | Sem agente | Gratuita | Nuvens comerciais Nuvens nacionais: Azure Governamental, Azure operado pela 21Vianet |

| Provisionamento automático do sensor do Defender | Implantação automática do sensor do Defender | AKS | GA | - | Habilitar a alternância Agente do Defender no Azure | Sem agente | Defender para Contêineres | Nuvens comerciais Nuvens nacionais: Azure Governamental, Azure operado pela 21Vianet |

| Política do Azure para provisionamento automático do Kubernetes | Implantação automática do sensor de política do Azure para Kubernetes | AKS | GA | - | Habilitar a política do Azure para Kubernetes | Sem agente | Gratuita | Nuvens comerciais Nuvens nacionais: Azure Governamental, Azure operado pela 21Vianet |

Suporte a registros e imagens para o Azure – Avaliação de vulnerabilidades da plataforma Gerenciamento de Vulnerabilidades do Microsoft Defender

| Aspecto | Detalhes |

|---|---|

| Registros e imagens | Com suporte • Registros ACR • Registros do ACR protegidos com o Link Privado do Azure (os registros privados exigem acesso aos serviços confiáveis) • Imagens de contêiner no formato do Docker V2 • Imagens com Especificação de formato de imagem de Open Container Initiative (OCI) Sem suporte • Imagens super minimalistas, como imagens de rascunho do Docker não há suporte no momento |

| Sistemas operacionais | Com suporte • Alpine Linux 3.12-3.19 • Red Hat Enterprise Linux 6-9 • CentOS 6-9 • Oracle Linux 6-9 • Amazon Linux 1, 2 • openSUSE Leap, openSUSE Tumbleweed • SUSE Enterprise Linux 11-15 • Debian GNU/Linux 7-12 • Google Distroless (baseado no Debian GNU/Linux 7-12) • Ubuntu 12.04-22.04 • Fedora 31-37 • Mariner 1-2 • Windows Server 2016, 2019, 2022 |

| Pacotes específicos de idioma |

Com suporte • Python • Node.js • .NET • JAVA • Go |

Distribuições e configurações do Kubernetes para o Azure – Proteção contra ameaças contra CLR

| Aspecto | Detalhes |

|---|---|

| Distribuições e configurações do Kubernetes | Com suporte • AKS (Serviço de Kubernetes do Azure) com RBAC do Kubernetes Com suporte por meio do Kubernetes habilitado para Arc12 • Serviço de Kubernetes do Azure híbrido • Kubernetes • Mecanismo do AKS • Red Hat OpenShift no Azure |

1 Todos os clusters Kubernetes certificados pela Cloud Native Computing Foundation (CNCF) devem ser suportados, mas apenas os clusters especificados foram testados no Azure.

2 Para obter proteção do Microsoft Defender para contêineres para seus ambientes, você precisa integrar o Kubernetes habilitado para Azure Arc e habilitar o Defender para contêineres como uma extensão do Arc.

Observação

Para obter requisitos adicionais para a proteção de cargas de trabalho do Kubernetes, confira limitações existentes.

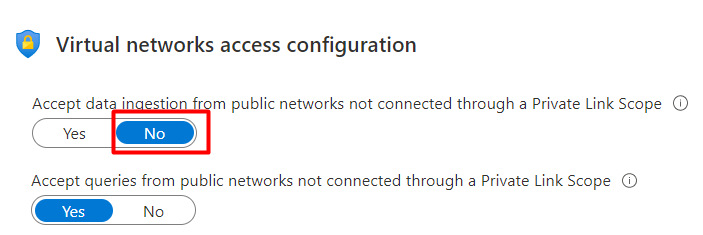

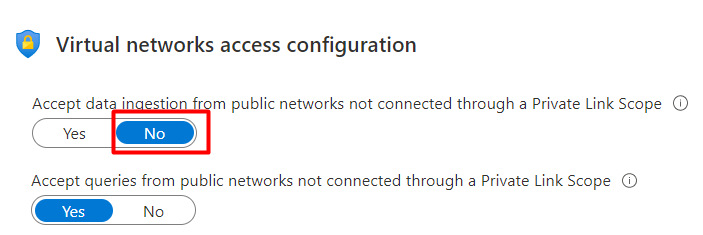

Restrições de link privado

O Defender para Contêineres depende do Sensor do Defender de vários recursos. O sensor do Defender não dá suporte à capacidade de ingerir dados pelo Link Privado. Você pode desabilitar o acesso público para ingestão, para que somente computadores configurados para enviar tráfego por meio do Link Privado do Azure Monitor possam enviar dados para essa estação de trabalho. Você pode configurar um link privado navegando até your workspace>Isolamento de Rede e definindo as configurações de acesso de redes virtuais como Não.

Permitir que a ingestão de dados ocorra somente por meio do Escopo de Link Privado em suas configurações de Isolamento de Rede do workspace poderá resultar em falhas de comunicação e convergência parcial do conjunto de recursos do Defender para contêineres.

Saiba como usar o Link Privado do Azure para conectar redes ao Azure Monitor.

AWS

| Domínio | Recurso | Recursos com suporte | Estado da versão do Linux | Estado da versão do Windows | Baseado em Sensor/Sem agente | Tipo de preços |

|---|---|---|---|---|---|---|

| Gerenciamento da postura de segurança | Descoberta sem agente para o Kubernetes | EKS | Versão Prévia | Versão Prévia | Sem agente | Defender para contêineres OU GPSN do Defender |

| Gerenciamento da postura de segurança | Funcionalidades abrangentes de inventário | ECR, EKS | Versão Prévia | Versão Prévia | Sem agente | Defender para contêineres OU GPSN do Defender |

| Gerenciamento da postura de segurança | Análise do caminho de ataque | ECR, EKS | Visualizar | - | Sem agente | GPSN do Defender |

| Gerenciamento da postura de segurança | Busca de risco aprimorada | ECR, EKS | Versão Prévia | Versão Prévia | Sem agente | Defender para contêineres OU GPSN do Defender |

| Gerenciamento da postura de segurança | Docker CIS | EC2 | Versão Prévia | - | Agente do Log Analytics | Plano 2 do Defender para Servidores |

| Gerenciamento da postura de segurança | Proteção do painel de controle | - | - | - | - | - |

| Gerenciamento da postura de segurança | Proteção do plano de dados do Kubernetes | EKS | GA | - | Azure Policy para Kubernetes | Defender para Contêineres |

| Avaliação de vulnerabilidade | Verificação de registro sem agente (da plataforma Gerenciamento de Vulnerabilidades do Microsoft Defender) pacotes com suporte | ECR | Versão Prévia | Versão Prévia | Sem agente | Defender para Contêineres ou Defender CSPM |

| Avaliação de vulnerabilidade | Pacotes compatíveis com o runtime baseado em sem agente/sensor (alimentado pelo Gerenciamento de Vulnerabilidades do Microsoft Defender) | EKS | Versão Prévia | Versão Prévia | Se, agente OU/E sensor do Defender | Defender para Contêineres ou Defender CSPM |

| Proteção do runtime | Painel de controle | EKS | GA | Versão Prévia | Sem agente | Defender para Contêineres |

| Proteção do runtime | Carga de trabalho | EKS | GA | - | Sensor do Defender | Defender para Contêineres |

| Implantação e monitoramento | Descoberta de clusters descobertos/desprotegidos | EKS | GA | - | Sem agente | Defender para Contêineres |

| Implantação e monitoramento | Provisionamento automático do sensor do Defender | - | - | - | - | - |

| Implantação e monitoramento | Provisionamento automático de Azure Policy para Kubernetes | - | - | - | - | - |

Suporte a registros e imagens para AWS – Avaliação de vulnerabilidades da plataforma Gerenciamento de Vulnerabilidades do Microsoft Defender

| Aspecto | Detalhes |

|---|---|

| Registros e imagens | Com suporte • Registros ECR • Imagens de contêiner no formato do Docker V2 • Imagens com Especificação de formato de imagem de Open Container Initiative (OCI) Sem suporte • No momento, imagens super minimalistas, como imagens de rascunhos do Docker, não têm suporte • Repositórios públicos • Listas de manifesto |

| Sistemas operacionais | Com suporte • Alpine Linux 3.12-3.16 • Red Hat Enterprise Linux 6-9 • CentOS 6-9 • Oracle Linux 6-9 • Amazon Linux 1, 2 • openSUSE Leap, openSUSE Tumbleweed • SUSE Enterprise Linux 11-15 • Debian GNU/Linux 7-12 • Google Distroless (baseado no Debian GNU/Linux 7-12) • Ubuntu 12.04-22.04 • Fedora 31-37 • Mariner 1-2 • Windows Server 2016, 2019, 2022 |

| Pacotes específicos de idioma |

Com suporte • Python • Node.js • .NET • JAVA • Go |

Suporte a distribuições/configurações do Kubernetes para AWS - Proteção contra ameaças em tempo de execução

| Aspecto | Detalhes |

|---|---|

| Distribuições e configurações do Kubernetes | Com suporte • Serviço Amazon Elastic Kubernetes (EKS) Com suporte por meio do Kubernetes habilitado para Arc12 • Kubernetes Sem suporte • Clusters privados do EKS |

1 Todos os clusters de Kubernetes certificados pela CNCF (Cloud Native Computing Foundation) devem ter suporte, mas apenas os clusters especificados foram testados.

2 Para obter proteção do Microsoft Defender para contêineres para seus ambientes, você precisa integrar o Kubernetes habilitado para Azure Arc e habilitar o Defender para contêineres como uma extensão do Arc.

Observação

Para obter requisitos adicionais para a proteção de cargas de trabalho do Kubernetes, confira limitações existentes.

Suporte a proxy de saída – AWS

Há suporte para proxy de saída sem autenticação e proxy de saída com autenticação básica. Não há suporte para o proxy de saída que espera certificados confiáveis no momento.

GCP

| Domínio | Recurso | Recursos com suporte | Estado da versão do Linux | Estado da versão do Windows | Baseado em Sensor/Sem agente | Tipo de preços |

|---|---|---|---|---|---|---|

| Gerenciamento da postura de segurança | Descoberta sem agente para o Kubernetes | GKE | Versão Prévia | Versão Prévia | Sem agente | Defender para contêineres OU GPSN do Defender |

| Gerenciamento da postura de segurança | Funcionalidades abrangentes de inventário | GAR, GCR, GKE | Versão Prévia | Versão Prévia | Sem agente | Defender para contêineres OU GPSN do Defender |

| Gerenciamento da postura de segurança | Análise do caminho de ataque | GAR, GCR, GKE | Visualizar | - | Sem agente | GPSN do Defender |

| Gerenciamento da postura de segurança | Busca de risco aprimorada | GAR, GCR, GKE | Versão Prévia | Versão Prévia | Sem agente | Defender para contêineres OU GPSN do Defender |

| Gerenciamento da postura de segurança | Docker CIS | VMs GCP | Versão Prévia | - | Agente do Log Analytics | Plano 2 do Defender para Servidores |

| Gerenciamento da postura de segurança | Proteção do painel de controle | GKE | GA | GA | Sem agente | Gratuita |

| Gerenciamento da postura de segurança | Proteção do plano de dados do Kubernetes | GKE | GA | - | Azure Policy para Kubernetes | Defender para Contêineres |

| Avaliação de vulnerabilidade | Verificação de registro sem agente (da plataforma Gerenciamento de Vulnerabilidades do Microsoft Defender) pacotes com suporte | GAR, GCR | Versão Prévia | Versão Prévia | Sem agente | Defender para Contêineres ou Defender CSPM |

| Avaliação de vulnerabilidade | Pacotes compatíveis com o runtime baseado em sem agente/sensor (alimentado pelo Gerenciamento de Vulnerabilidades do Microsoft Defender) | GKE | Versão Prévia | Versão Prévia | Se, agente OU/E sensor do Defender | Defender para Contêineres ou Defender CSPM |

| Proteção do runtime | Painel de controle | GKE | GA | Versão Prévia | Sem agente | Defender para Contêineres |

| Proteção do runtime | Carga de trabalho | GKE | GA | - | Sensor do Defender | Defender para Contêineres |

| Implantação e monitoramento | Descoberta de clusters descobertos/desprotegidos | GKE | GA | - | Sem agente | Defender para Contêineres |

| Implantação e monitoramento | Provisionamento automático do sensor do Defender | GKE | Versão Prévia | - | Sem agente | Defender para Contêineres |

| Implantação e monitoramento | Provisionamento automático de Azure Policy para Kubernetes | GKE | Versão Prévia | - | Sem agente | Defender para Contêineres |

Suporte a registros e imagens para GCP – Avaliação de vulnerabilidades alimentada pelo Gerenciamento de Vulnerabilidades do Microsoft Defender

| Aspecto | Detalhes |

|---|---|

| Registros e imagens | Com suporte • Registros do Google (GAR, GCR) • Imagens de contêiner no formato do Docker V2 • Imagens com Especificação de formato de imagem de Open Container Initiative (OCI) Sem suporte • No momento, imagens super minimalistas, como imagens de rascunhos do Docker, não têm suporte • Repositórios públicos • Listas de manifesto |

| Sistemas operacionais | Com suporte • Alpine Linux 3.12-3.16 • Red Hat Enterprise Linux 6-9 • CentOS 6-9 • Oracle Linux 6-9 • Amazon Linux 1, 2 • openSUSE Leap, openSUSE Tumbleweed • SUSE Enterprise Linux 11-15 • Debian GNU/Linux 7-12 • Google Distroless (baseado no Debian GNU/Linux 7-12) • Ubuntu 12.04-22.04 • Fedora 31-37 • Mariner 1-2 • Windows Server 2016, 2019, 2022 |

| Pacotes específicos de idioma |

Com suporte • Python • Node.js • .NET • JAVA • Go |

Suporte a distribuições/configurações do Kubernetes para GCP - Proteção contra ameaças em tempo de execução

| Aspecto | Detalhes |

|---|---|

| Distribuições e configurações do Kubernetes | Com suporte • GKE (Google Kubernetes Engine) Standard Com suporte por meio do Kubernetes habilitado para Arc12 • Kubernetes Sem suporte • Clusters de rede privada • GKE autopilot • GKE AuthorizedNetworksConfig |

1 Todos os clusters de Kubernetes certificados pela CNCF (Cloud Native Computing Foundation) devem ter suporte, mas apenas os clusters especificados foram testados.

2 Para obter proteção do Microsoft Defender para contêineres para seus ambientes, você precisa integrar o Kubernetes habilitado para Azure Arc e habilitar o Defender para contêineres como uma extensão do Arc.

Observação

Para obter requisitos adicionais para a proteção de cargas de trabalho do Kubernetes, confira limitações existentes.

Suporte a proxy de saída – GCP

Há suporte para proxy de saída sem autenticação e proxy de saída com autenticação básica. Não há suporte para o proxy de saída que espera certificados confiáveis no momento.

Clusters Kubernetes locais habilitados para Arc

| Domínio | Recurso | Recursos com suporte | Estado da versão do Linux | Estado da versão do Windows | Baseado em Sensor/Sem agente | Tipo de preços |

|---|---|---|---|---|---|---|

| Gerenciamento da postura de segurança | Docker CIS | VMs habilitadas para Arc | Versão Prévia | - | Agente do Log Analytics | Plano 2 do Defender para Servidores |

| Gerenciamento da postura de segurança | Proteção do painel de controle | - | - | - | - | - |

| Gerenciamento da postura de segurança | Proteção do plano de dados do Kubernetes | Clusters K8s habilitados para Arc | GA | - | Azure Policy para Kubernetes | Defender para Contêineres |

| Proteção do runtime | Proteção contra ameaças (painel de controle) | Clusters K8s habilitados para Arc | Versão Prévia | Versão Prévia | Sensor do Defender | Defender para Contêineres |

| Proteção do runtime | Proteção contra ameaças (carga de trabalho) | Clusters K8s habilitados para Arc | Visualizar | - | Sensor do Defender | Defender para Contêineres |

| Implantação e monitoramento | Descoberta de clusters descobertos/desprotegidos | Clusters K8s habilitados para Arc | Versão Prévia | - | Sem agente | Gratuita |

| Implantação e monitoramento | Provisionamento automático do sensor do Defender | Clusters K8s habilitados para Arc | Versão Prévia | Versão Prévia | Sem agente | Defender para Contêineres |

| Implantação e monitoramento | Provisionamento automático de Azure Policy para Kubernetes | Clusters K8s habilitados para Arc | Versão Prévia | - | Sem agente | Defender para Contêineres |

Distribuições e configurações do Kubernetes

| Aspecto | Detalhes |

|---|---|

| Distribuições e configurações do Kubernetes | Com suporte por meio do Kubernetes habilitado para Arc12 • Serviço de Kubernetes do Azure híbrido • Kubernetes • Mecanismo do AKS • Red Hat OpenShift no Azure • Red Hat OpenShift (versão 4.6 ou mais nova) • Grade Kubernetes do VMware Tanzu • Mecanismo Kubernetes do Rancher |

1 Todos os clusters de Kubernetes certificados pela CNCF (Cloud Native Computing Foundation) devem ter suporte, mas apenas os clusters especificados foram testados.

2 Para obter proteção do Microsoft Defender para contêineres para seus ambientes, você precisa integrar o Kubernetes habilitado para Azure Arc e habilitar o Defender para contêineres como uma extensão do Arc.

Observação

Para obter requisitos adicionais para a proteção de cargas de trabalho do Kubernetes, confira limitações existentes.

Sistemas operacionais do host com suporte

O Defender para Contêineres depende do Sensor do Defender de vários recursos. O sensor do Defender tem suporte nos seguintes sistemas operacionais do host:

- Amazon Linux 2

- CentOS 8

- Debian 10

- Debian 11

- Sistema operacional do otimizado para contêiner do Google

- Mariner 1.0

- Mariner 2.0

- Red Hat Enterprise Linux 8

- Ubuntu 16.04

- Ubuntu 18.04

- Ubuntu 20.04

- Ubuntu 22.04

Verifique se o nó do Kubernetes está em execução em um dos sistemas operacionais com suporte verificados. Clusters com diferentes sistemas operacionais de host obtêm cobertura apenas parcial.

Limitações do sensor do Defender

O sensor do Defender no AKS V1.28 e inferior não tem suporte nos nós ARM64.

Restrições de rede

Link privado

O Defender para Contêineres depende do sensor do Defender de vários recursos. O sensor do Defender não dá suporte à capacidade de ingerir dados pelo Link Privado. Você pode desabilitar o acesso público para ingestão, para que somente computadores configurados para enviar tráfego por meio do Link Privado do Azure Monitor possam enviar dados para essa estação de trabalho. Você pode configurar um link privado navegando até your workspace>Isolamento de Rede e definindo as configurações de acesso de redes virtuais como Não.

Permitir que a ingestão de dados ocorra somente por meio do Escopo de Link Privado em suas configurações de Isolamento de Rede do workspace poderá resultar em falhas de comunicação e convergência parcial do conjunto de recursos do Defender para contêineres.

Saiba como usar o Link Privado do Azure para conectar redes ao Azure Monitor.

Suporte a proxy de saída

Há suporte para proxy de saída sem autenticação e proxy de saída com autenticação básica. Não há suporte para o proxy de saída que espera certificados confiáveis no momento.

Próximas etapas

- Saiba como o Defender para Nuvem coleta dados usando o Agente do Log Analytics.

- Saiba como o Defender para Nuvem gerencia e protege os dados.

- Examine as plataformas compatíveis com o Defender para Nuvem.