Azure Disk Encryption para VMs do Windows

Aplica-se a: ✔️ VMs do Windows ✔️ Conjuntos de dimensionamento flexíveis

O Azure Disk Encryption ajuda a proteger seus dados e a atender aos compromissos de conformidade e segurança de sua organização. Ele usa o recurso BitLocker do Windows para fornecer criptografia de volume para o sistema operacional e os discos de dados das VMs (máquinas virtuais) do Azure e é integrado ao Azure Key Vault para ajudar você a controlar e gerenciar as chaves de criptografia de disco e os segredos.

Azure Disk Encryption é resiliente à zona, da mesma maneira que as Máquinas Virtuais. Para saber mais, veja Os serviços do Azure que oferecem suporte às Zonas de Disponibilidade.

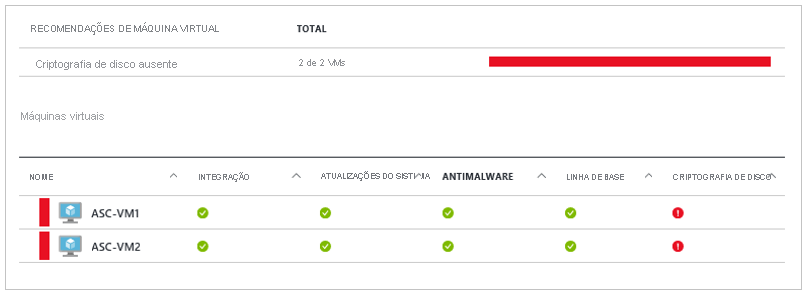

Se você usar o Microsoft Defender para Nuvem, receberá um alerta se tiver VMs não criptografadas. Esses alertas são mostrados como Alta Gravidade e a recomendação é criptografar essas VMs.

Aviso

- Se já tiver usado a Criptografia de Disco do Azure com o Microsoft Entra ID para criptografar uma VM, você precisa continuar usando essa opção para criptografar sua VM. Consulte Criptografia de disco do Azure com Microsoft Entra ID (versão anterior) para obter detalhes.

- Determinadas recomendações podem aumentar o uso de recursos de dados, rede ou computação, resultando em custos adicionais de licença ou inscrição. Você deve ter uma assinatura ativa válida do Azure para criar recursos no Azure nas regiões com suporte.

- Não use o BitLocker para descriptografar manualmente uma VM ou um disco que foi criptografado por meio do Azure Disk Encryption.

Você pode aprender os conceitos básicos do Azure Disk Encryption para Windows em apenas alguns minutos com o Início rápido: criar e criptografar uma VM do Windows com CLI do Azure ou o Início rápido: criar e criptografar uma VM do Windows com o Azure PowerShell.

Sistemas operacionais e VMs com suporte

VMs com suporte

As VMs do Windows estão disponíveis em uma série de tamanhos. Azure Disk Encryption tem suporte em VMs de Geração 1 e Geração 2. O Azure Disk Encryption também está disponível para VMs com armazenamento premium.

Azure Disk Encryption está disponível em VMs básicasda série A ou em máquinas virtuais com menos de 2 GB de memória. Para obter mais exceções, consulte Azure Disk Encryption: Restrições.

Sistemas operacionais compatíveis

- Cliente Windows: Windows 8 e posterior.

- Windows Server: Windows Server 2008 R2 e posterior.

- Windows 10 Enterprise multissessões e posteriores.

Observação

No Windows Server 2022 e no Windows 11 não há suporte para chave RSA de 2048 bits. Para saber mais, confira Perguntas frequentes: qual tamanho devo usar para minha chave de criptografia de chave?

O Windows Server 2008 R2 requer que o .NET Framework 4.5 seja instalado para criptografia; instale-o do Windows Update com a atualização opcional Microsoft .NET Framework 4.5.2 para sistemas baseados no Windows Server 2008 R2 x64(KB2901983).

O Windows Server 2012 R2 Core e o Windows Server 2016 Core exigem que o componente bdehdcfg seja instalado na VM para criptografia.

Requisitos de rede

Para habilitar o recurso de Criptografia de Disco do Azure, as VMs devem atender aos seguintes requisitos de configuração do ponto de extremidade de rede:

- Para obter um token para se conectar ao seu cofre de chaves, a VM do Windows deve ser capaz de se conectar a um ponto de extremidade do Microsoft Entra, [login.microsoftonline.com].

- Para gravar as chaves de criptografia no cofre de chaves, a VM do Windows deve conseguir se conectar ao ponto de extremidade do cofre de chaves.

- A VM do Windows deve ser capaz de se conectar a um ponto de extremidade do armazenamento do Azure que hospeda o repositório de extensão do Azure e uma conta de armazenamento do Azure que hospeda os arquivos VHD.

- Se a política de segurança limita o acesso de VMs do Azure à Internet, você pode resolver o URI anterior e configurar uma regra específica para permitir a conectividade de saída para os IPs. Para obter mais informações, consulte Azure Key Vault por trás de um firewall.

Requisitos da política de grupo

O Azure Disk Encryption usa o protetor de chave externa do BitLocker para VMs do Windows. Para VMs ingressado no domínio, não envie por push todas as políticas de grupo que imponham protetores TPM. Para obter informações sobre a política de grupo "Permitir BitLocker sem um TPM compatível", confira Referência de política de grupo do BitLocker.

Políticas do BitLocker em máquinas virtuais conectadas ao domínio com uma política de grupo personalizado devem incluir a seguinte configuração: Configurar o armazenamento do usuário das informações de recuperação do BitLocker -> Permitir chave de recuperação de 256 bits. O Azure Disk Encryption falha quando as configurações da política de grupo personalizada para o BitLocker são incompatíveis. Em computadores que não tenham a configuração de política correta, aplique a nova política e force para atualizar a nova política (gpupdate.exe /force). A reinicialização poderá ser necessária.

Os recursos da política de grupo de MBAM (Administração e Monitoramento do Microsoft BitLocker) não são compatíveis com o Azure Disk Encryption.

Aviso

O Azure Disk Encryption não armazena as chaves de recuperação. Se a configuração de segurança Logon interativo: Limite de bloqueio de conta de computador estiver habilitada, os computadores só poderão ser recuperados fornecendo uma chave de recuperação através do console serial. As instruções para garantir que as políticas de recuperação apropriadas estejam habilitadas podem ser encontradas no Plano do guia de recuperação do BitLocker.

O Azure Disk Encryption falhará se a política de grupo de nível de domínio bloquear o algoritmo AES-CBC, que é usado pelo BitLocker.

Requisitos de armazenamento de chave de criptografia

O Azure Disk Encryption requer um Azure Key Vault para ajudar você a controlar e gerenciar os segredos e chaves de criptografia de disco. Seu cofre de chaves e as VMs devem residir na mesma região e assinatura do Azure.

Para saber detalhes, confira Criar e configurar um cofre de chaves para Azure Disk Encryption.

Terminologia

A tabela a seguir define alguns dos termos comuns usados na documentação de criptografia de disco do Azure:

| Terminologia | Definição |

|---|---|

| Cofre de Chave do Azure | Key Vault é um serviço de gerenciamento de chaves criptográfico baseado em módulos de segurança de hardware validados pelo FIPS (Federal Information Processing Standards). Esses padrões ajudam a proteger as chaves criptográficas e os segredos confidenciais. Para obter mais informações, consulte a documentação do Azure Key Vault e Criar e configurar um cofre de chaves para Azure Disk Encryption. |

| CLI do Azure | A CLI do Azure é otimizada para gerenciar e administrar os recursos do Azure na linha de comando. |

| BitLocker | O BitLocker é uma tecnologia de criptografia de volume do Windows reconhecida pela indústria e usada para habilitar a criptografia de disco em VMs do Windows. |

| Chave com criptografia de chave (KEK) | A chave assimétrica (RSA 2048) que pode ser usada para proteger ou encapsular o segredo. É possível fornecer uma chave protegida por HSM (módulos de segurança de hardware) ou uma chave protegida por software. Para obter mais informações, consulte a documentação do Azure Key Vault e Criar e configurar um cofre de chaves para Azure Disk Encryption. |

| Cmdlets do PowerShell | Para obter mais informações, confira cmdlets do Azure PowerShell. |

Próximas etapas

- Início rápido – Criar e criptografar uma VM do Windows com a CLI do Azure

- Início rápido – Criar e criptografar uma VM do Windows com o Azure PowerShell

- Cenários de Azure Disk Encryption em VMs Windows

- Script da CLI dos pré-requisitos do Azure Disk Encryption

- Script do PowerShell dos pré-requisitos do Azure Disk Encryption

- Criando e configurando um cofre de chaves para Azure Disk Encryption