Gerenciar o acesso seguro aos recursos em VNets de spoke para clientes VPN de Usuário

Este artigo mostra como usar a WAN Virtual e as regras e filtros do Firewall do Azure para gerenciar o acesso seguro para conexões com seus recursos no Azure por meio de conexões IKEv2 ou OpenVPN ponto a site. Essa configuração será útil se você tiver usuários remotos para os quais deseja restringir o acesso aos recursos do Azure, ou para proteger seus recursos no Azure.

As etapas neste artigo ajudam você a criar a arquitetura no diagrama a seguir para permitir que os clientes VPN do Usuário acessem um recurso específico (VM1) em uma VNet de spoke conectada ao hub virtual, mas não a outros recursos (VM2). Use este exemplo de arquitetura como uma diretriz básica.

Pré-requisitos

Você tem uma assinatura do Azure. Se você não tiver uma assinatura do Azure, crie uma conta gratuita.

Você tem uma rede virtual à qual deseja se conectar.

- Verifique se nenhuma das sub-redes das redes locais se sobrepõe às redes virtuais às quais você deseja se conectar.

- Para criar uma rede virtual no portal do Azure, confira o artigo Início Rápido.

Sua rede virtual não deverá ter gateways de rede virtual existentes.

- Caso a rede virtual já tenha gateways (VPN ou ExpressRoute), será necessário remover todos eles antes de continuar.

- Essa configuração requer que as redes virtuais se conectem somente ao gateway do hub da WAN Virtual.

Decida o intervalo de endereços IP que você deseja usar para o espaço de endereço privado do seu hub virtual. Essas informações são usadas durante a configuração do seu hub virtual. Um hub virtual é uma rede virtual criada e usada pela WAN Virtual. Ele é o núcleo da rede de WAN Virtual em uma região. O intervalo de espaço de endereço precisa estar em conformidade com determinadas regras:

- O intervalo de endereços especificado para o hub não poderá se sobrepor a nenhuma das redes virtuais existentes às quais você se conecta.

- O intervalo de endereços não poderá se sobrepor aos intervalos de endereços locais aos quais você se conecta.

- Se você não estiver familiarizado com os intervalos de endereços IP localizados em sua configuração de rede local, converse com alguém que possa fornecer esses detalhes para você.

- Você tem os valores disponíveis para a configuração de autenticação que deseja usar. Por exemplo, um servidor RADIUS, autenticação Microsoft Entra ou Gerar e exportar certificados.

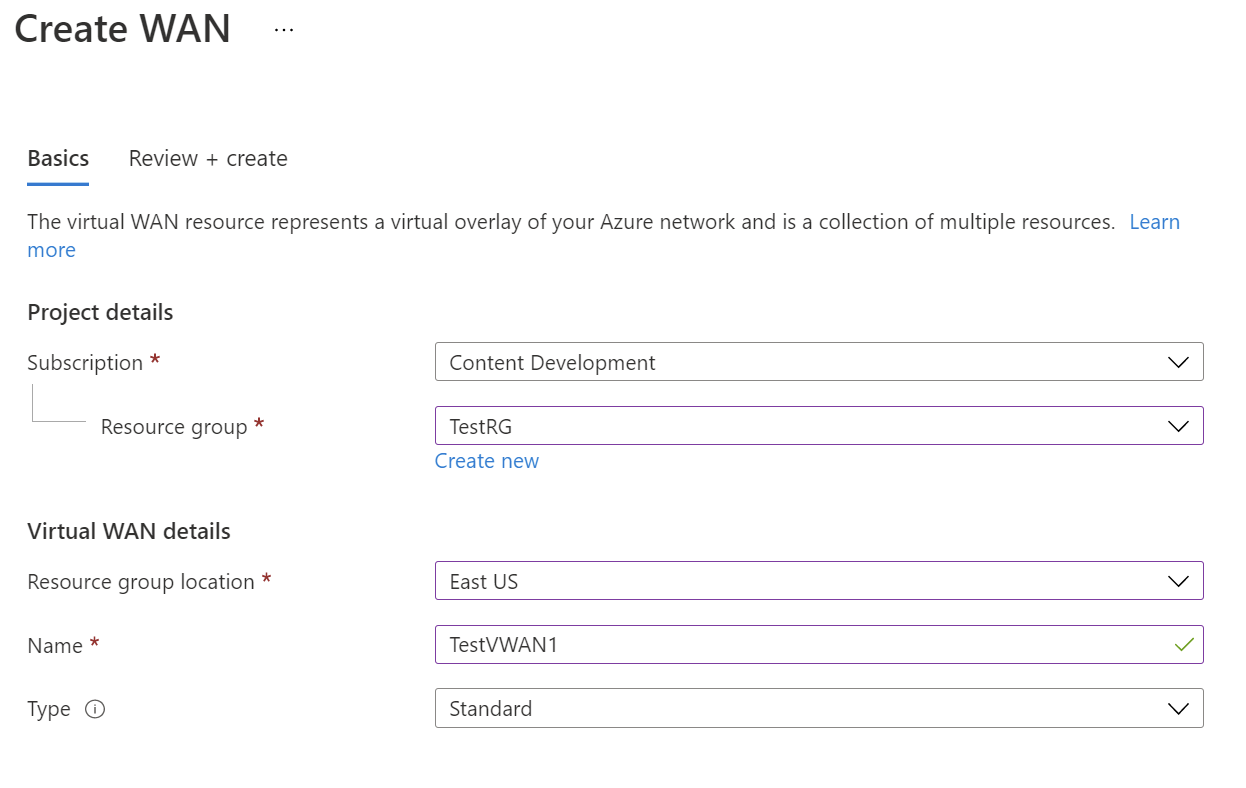

Criar uma WAN virtual

No portal, na barra Pesquisar recursos, digite WAN Virtual na caixa de pesquisa e selecione Enter.

Escolha WAN Virtual nos resultados. Na página WANs Virtuais, selecione + Criar para abrir a página Criar WAN.

Na página Criar WAN, na guia Básico, preencha os campos. Modifique os valores de exemplo a serem aplicados ao seu ambiente.

- Assinatura: escolha a assinatura que você quer usar.

- Grupo de recursos: crie um novo ou use um existente.

- Localização do grupo de recursos: escolha uma localização de recursos na lista suspensa. Uma WAN é um recurso global e não pode residir em uma região específica. No entanto, você deve selecionar uma região a fim de gerenciar e localizar o recurso de WAN criado.

- Nome: digite o nome que você quer dar à sua WAN Virtual.

- Tipo: Básico ou Standard. Selecione Padrão. Se você selecionar Básico, entenda que as WANs virtuais Básicas só podem conter hubs Básicos. Os hubs básicos só podem ser usados para conexões site a site.

Quando terminar de preencher os campos, na parte inferior da página, selecione Examinar + Criar.

Depois que a validação for aprovada, clique em Criar para criar a WAN Virtual.

Definir parâmetros de configuração P2S

A configuração P2S (ponto a site) define os parâmetros para conexão de clientes remotos. Esta seção ajuda você a definir parâmetros de configuração P2S e, em seguida, a criar a configuração que será usada para o perfil do cliente VPN. As instruções a seguir dependem do método de autenticação que você deseja usar.

Métodos de autenticação

Ao selecionar o método de autenticação, você tem três opções. Cada método tem requisitos específicos. Selecione um dos métodos a seguir e depois conclua as etapas.

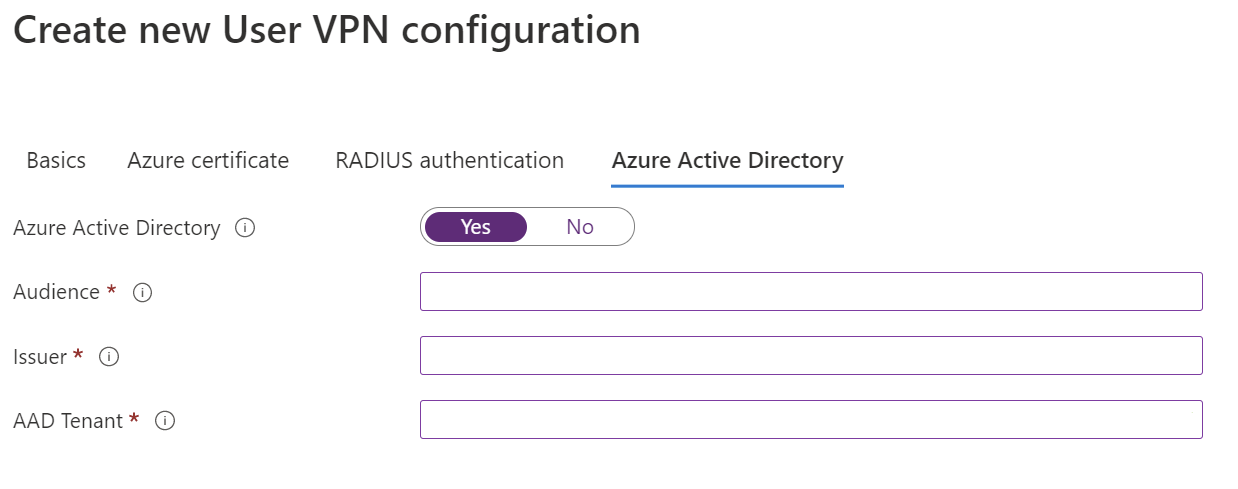

Autenticação do Microsoft Entra: obtenha o seguinte:

- O ID do Aplicativo do Aplicativo Empresarial VPN do Azure registrado em seu locatário do Microsoft Entra.

- O Emissor. Exemplo:

https://sts.windows.net/your-Directory-ID. - O locatário Microsoft Entra. Exemplo:

https://login.microsoftonline.com/your-Directory-ID.

Autenticação baseada em RADIUS: Obtenha o IP do servidor RADIUS, o segredo do servidor RADIUS e as informações do certificado.

Certificados do Azure: Para essa configuração, os certificados são necessários. Você precisa gerar ou obter certificados. Um certificado de cliente é necessário para cada cliente. Além disso, as informações do certificado raiz (chave pública) precisam ser carregadas. Para obter mais informações sobre os certificados necessários, confira Gerar e exportar certificados.

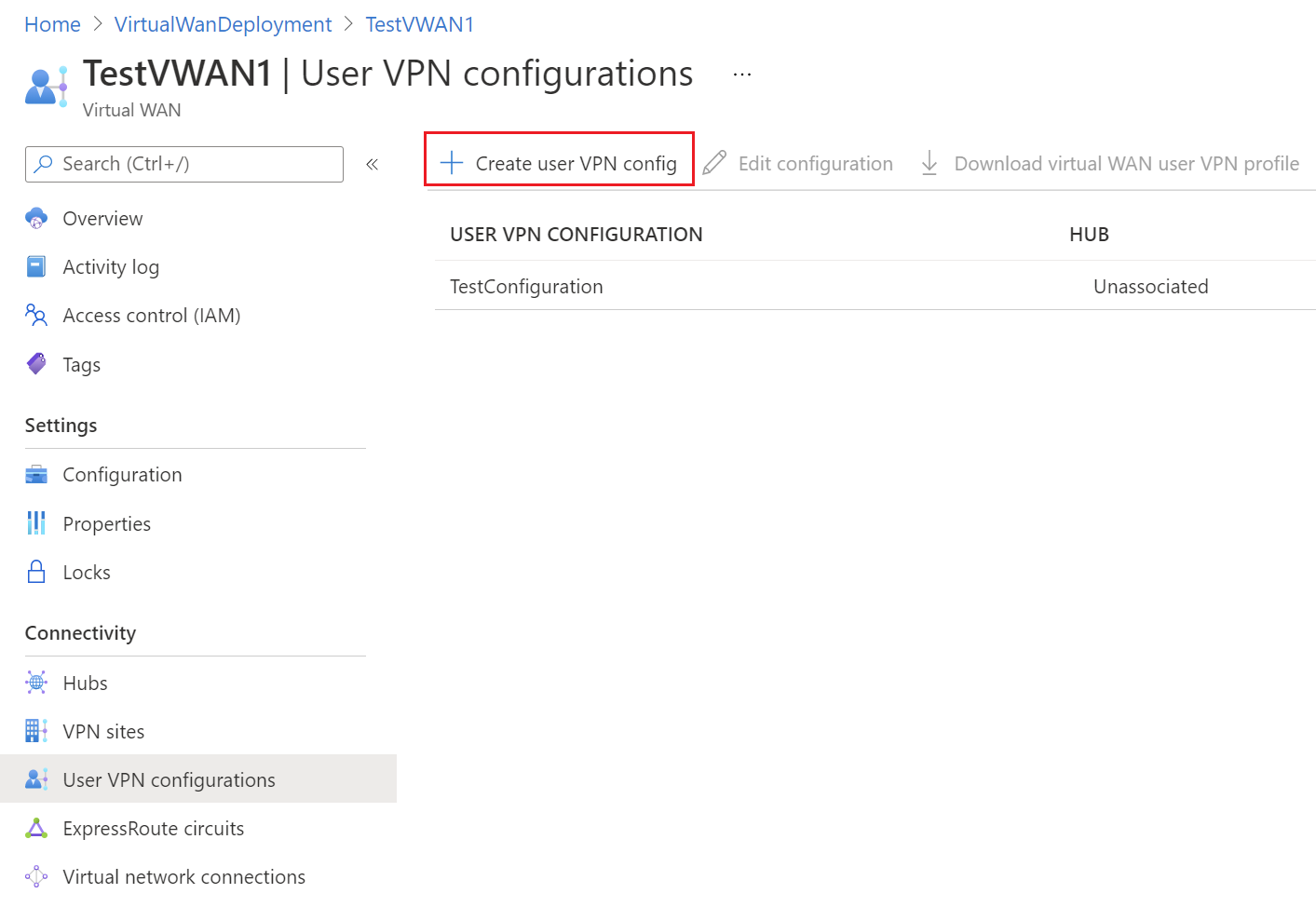

Navegue até a WAN Virtual que você criou.

Selecione Configurações de VPN do usuário no menu à esquerda.

Na página Configurações de VPN do usuário, selecione + Criar configuração de VPN do usuário.

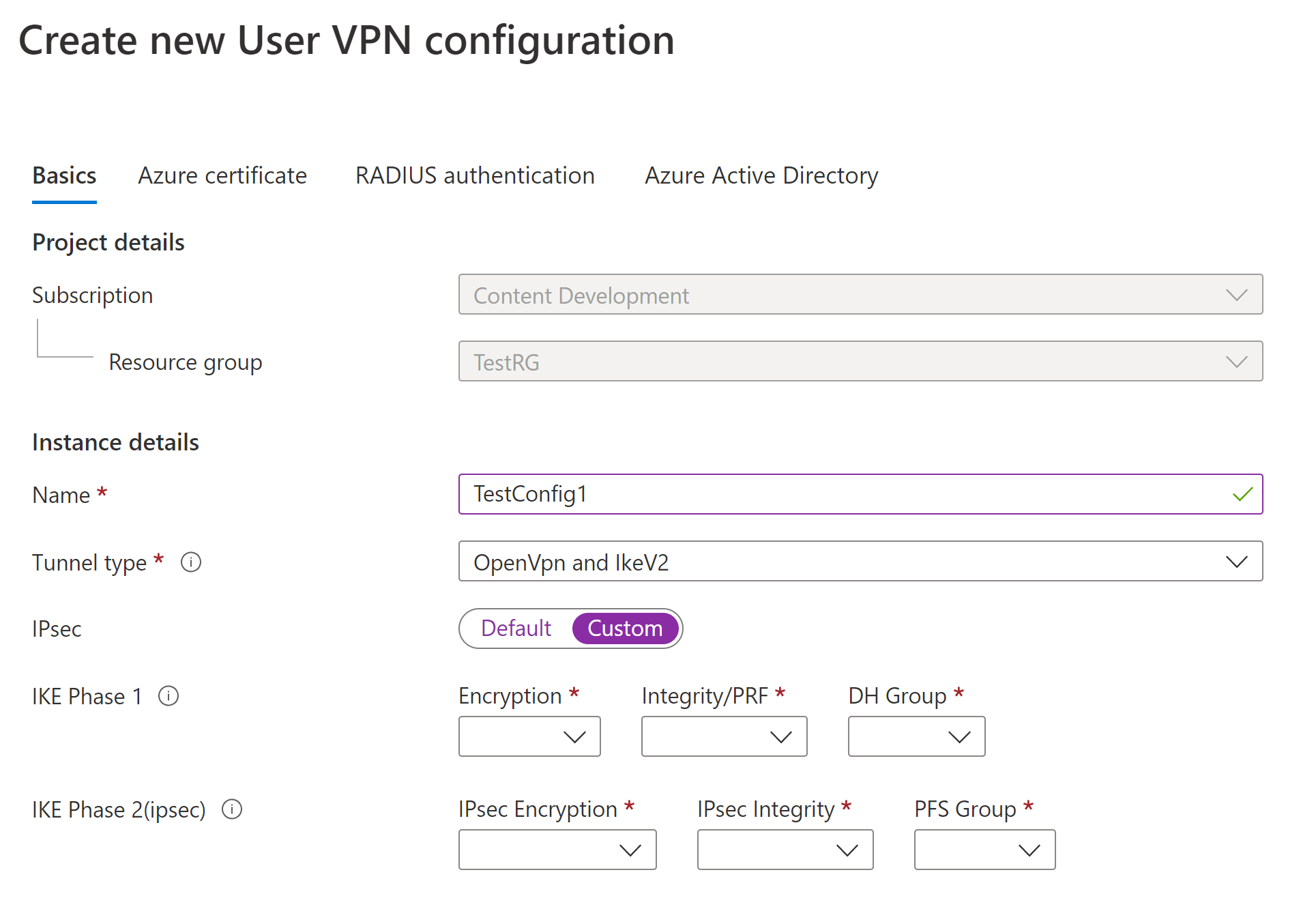

Na guia Básico da página Criar configuração de VPN do usuário, em Detalhes da instância, insira o Nome que você deseja atribuir à configuração de VPN.

Em Tipo de túnel, selecione o tipo de túnel desejado na lista suspensa. As opções de tipo de túnel são: VPN IKEv2, OpenVPN e OpenVpn e IKEv2. Cada tipo de túnel tem configurações necessárias específicas. O tipo de túnel escolhido corresponde às opções de autenticação disponíveis.

Requisitos e parâmetros:

VPN IKEv2

Requisitos: quando você seleciona o tipo de túnel IKEv2, aparece uma mensagem que pede a escolha de um método de autenticação. Para IKEv2, você pode especificar vários métodos de autenticação. Você pode escolher o certificado do Azure, a autenticação baseada em RADIUS ou os dois.

Parâmetros de IPsec personalizados: para personalizar os parâmetros das fases 1 e 2 do IKE, alterne o botão de IPsec para Personalizar e selecione os valores dos parâmetros. Para obter mais informações sobre parâmetros personalizáveis, confira o artigo IPsec personalizado.

OpenVPN

- Requisitos: quando você seleciona o tipo de túnel OpenVPN, aparece uma mensagem que pede a escolha de um mecanismo de autenticação. Se OpenVPN for selecionado como o tipo de túnel, você poderá especificar vários métodos de autenticação. Você pode escolher qualquer subconjunto de Certificado do Azure, Microsoft Entra ID ou autenticação baseada em RADIUS. Para a autenticação baseada em RADIUS, você pode informar um endereço IP secundário do servidor RADIUS e o segredo do servidor.

OpenVPN e IKEv2

- Requisitos: quando você seleciona o tipo de túnel OpenVPN e IKEv2, aparece uma mensagem que pede a escolha de um mecanismo de autenticação. Se OpenVPN e IKEv2 for selecionado como o tipo de túnel, você poderá especificar vários métodos de autenticação. Você pode escolher o Microsoft Entra ID junto com o Certificado do Azure ou a autenticação baseada em RADIUS. Para a autenticação baseada em RADIUS, você pode informar um endereço IP secundário do servidor RADIUS e o segredo do servidor.

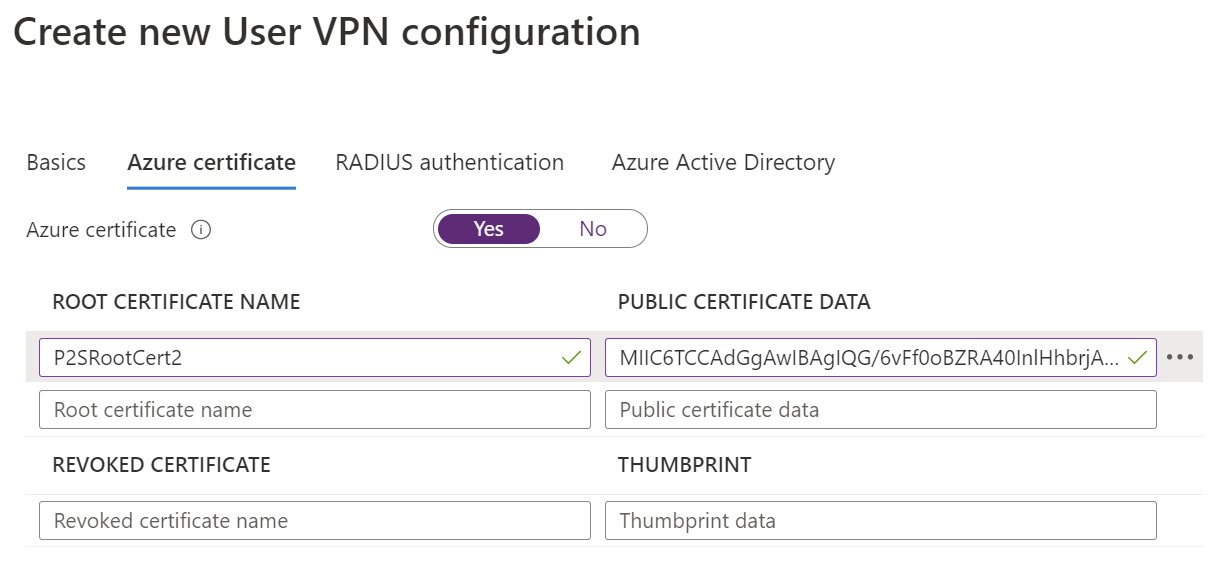

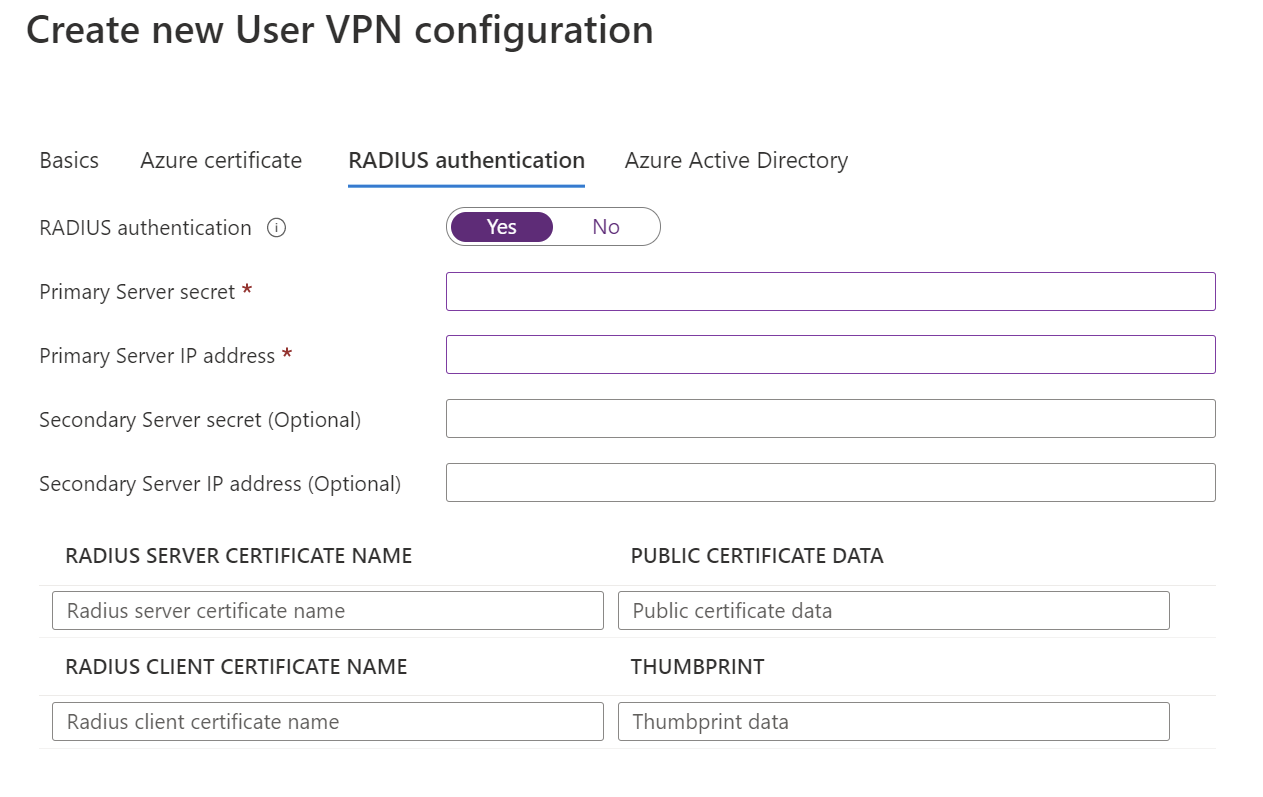

Configure os métodos de autenticação que você deseja usar. Cada método de autenticação está em uma guia separada: certificado do Azure, autenticação RADIUS e Microsoft Entra ID. Alguns métodos de autenticação só estão disponíveis em determinados tipos de túnel.

Na guia do método de autenticação que você deseja configurar, selecione Sim para revelar as definições de configuração disponíveis.

Exemplo – Autenticação de certificado

Para definir essa configuração, o tipo de túnel na página Básico pode ser IKEv2, OpenVPN ou OpenVPN e IKEv2.

Exemplo – Autenticação RADIUS

Para definir essa configuração, o tipo de túnel na página Básico pode ser Ikev2, OpenVPN ou OpenVPN e IKEv2.

Exemplo - autenticação do Microsoft Entra

Para definir essa configuração, o tipo de túnel na página Básico deve ser um OpenVPN. A autenticação baseada em Microsoft Entra ID só é suportada com o OpenVPN.

Ao terminar de definir as configurações, clique em Examinar + criar na parte inferior da página.

Clique em Criar para criar a configuração de VPN do Usuário.

Criar o hub e o gateway

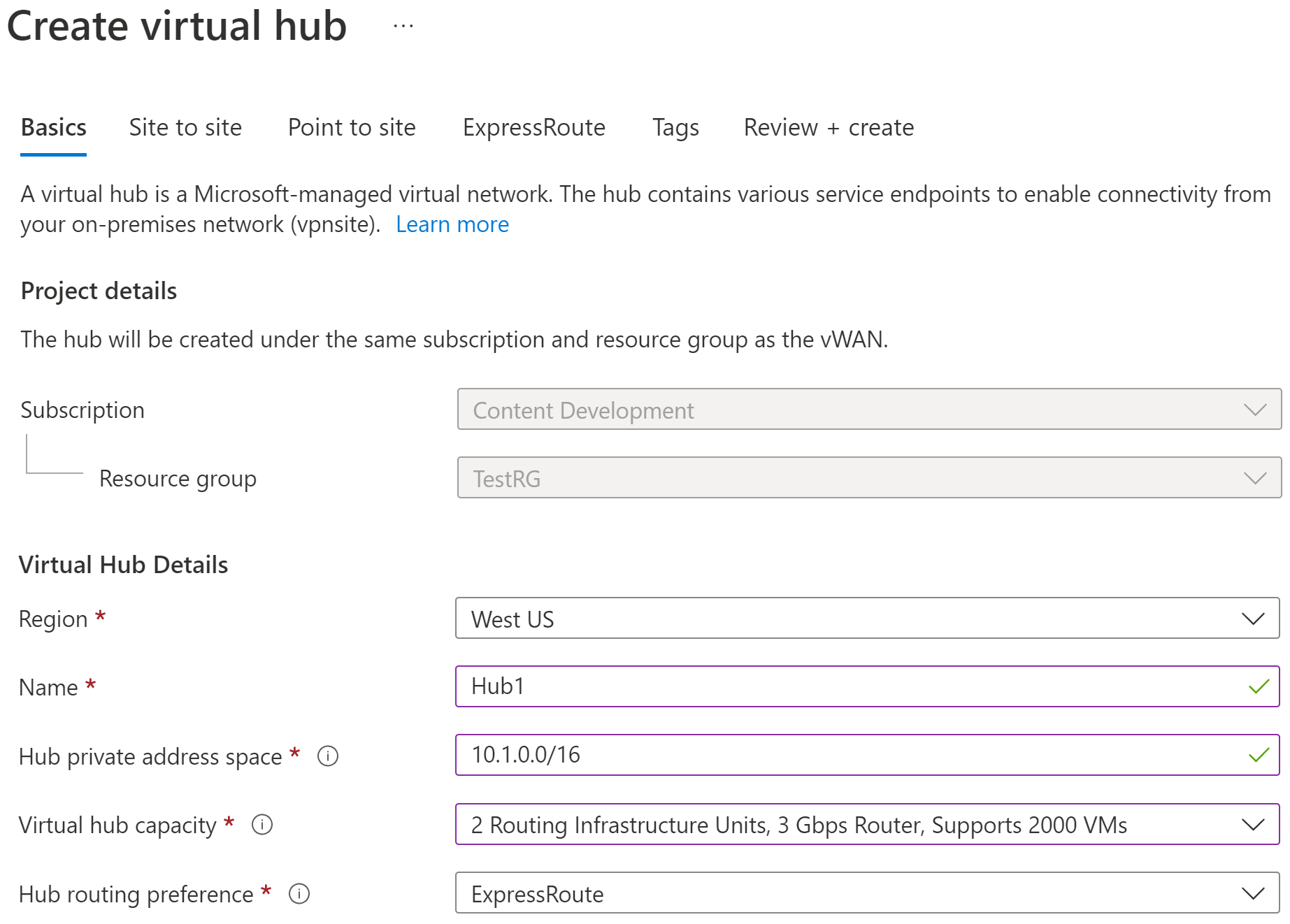

Nesta seção, você criará o hub virtual com um gateway ponto a site. Ao configurá-lo, você poderá usar os seguintes valores de exemplo:

- Espaço de endereço IP privado do hub: 10.1.0.0/16

- Pool de endereços do cliente: 10.5.0.0/16

- Servidores DNS personalizados: Você pode listar até 5 servidores DNS

Página de informações básicas

Acesse a WAN virtual criada. No painel esquerdo da página WAN virtual, em Conectividade, selecione Hubs.

Na página Hubs, selecione +Novo Hub para abrir a página Criar hub virtual.

Na página Criar Hub Virtual, na guia Básico, preencha os seguintes campos:

- Região: selecione a região na qual você deseja implantar o hub virtual.

- Nome: o nome pelo qual você deseja que o hub virtual seja conhecido.

- Espaço de endereço privado do hub: o intervalo de endereços do hub na notação CIDR. O espaço de endereço mínimo é /24 para criar um hub.

- Capacidade do hub virtual: escolha na lista suspensa. Para obter mais informações, consulte Configurações do hub virtual.

- Preferência de roteamento do hub: deixe como o padrão. Para obter mais informações, confira Preferência de roteamento do hub virtual.

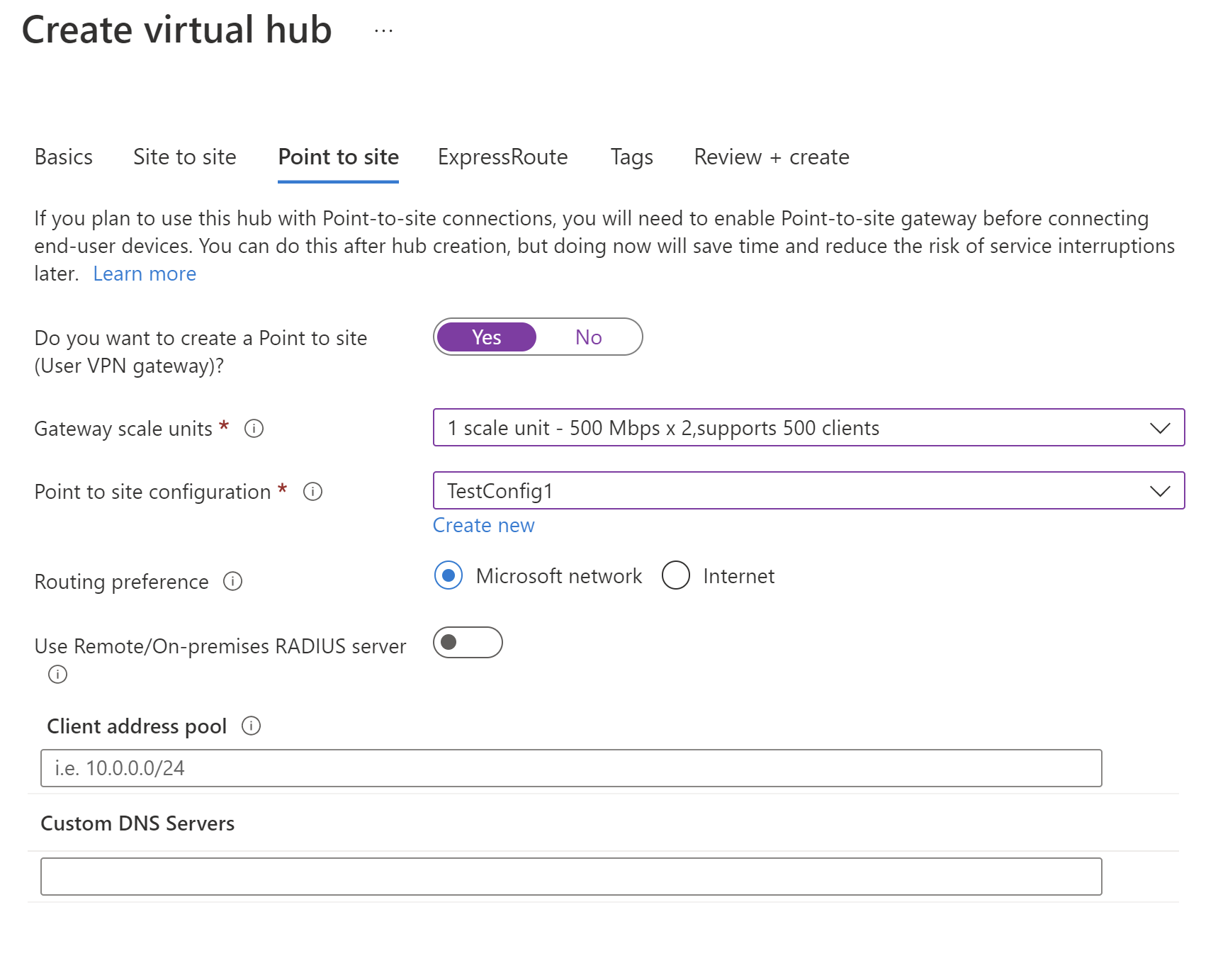

Página ponto a site

Clique na guia Ponto a site para abrir a página de configuração de ponto a site. Para ver as configurações de ponto a site, clique em Sim.

Defina as seguintes configurações:

Unidades de escala do gateway – Representam a capacidade de agregação do gateway de VPN do usuário. Se você selecionar 40 ou mais unidades de escala do gateway, faça o planejamento correto do pool de endereços de cliente. Para obter informações sobre como essa configuração afeta o pool de endereços do cliente, confira Sobre os pools de endereços de cliente. Para obter informações sobre unidades de escala de gateway, confira as Perguntas frequentes.

Configuração ponto a site – Selecione a configuração de VPN do usuário que você criou em uma etapa anterior.

Preferência de roteamento – A preferência de roteamento do Azure permite que você escolha como o tráfego é encaminhado entre o Azure e a Internet. Você pode optar por rotear o tráfego por meio da rede da Microsoft ou por meio da rede do ISP (Internet pública). Essas opções também são conhecidas como roteamento cold potato e hot potato, respectivamente. O endereço IP público na WAN Virtual é atribuído pelo serviço com base na opção de roteamento escolhida. Para obter mais informações sobre a preferência de roteamento por meio da rede da Microsoft ou do ISP, confira o artigo Preferência de roteamento.

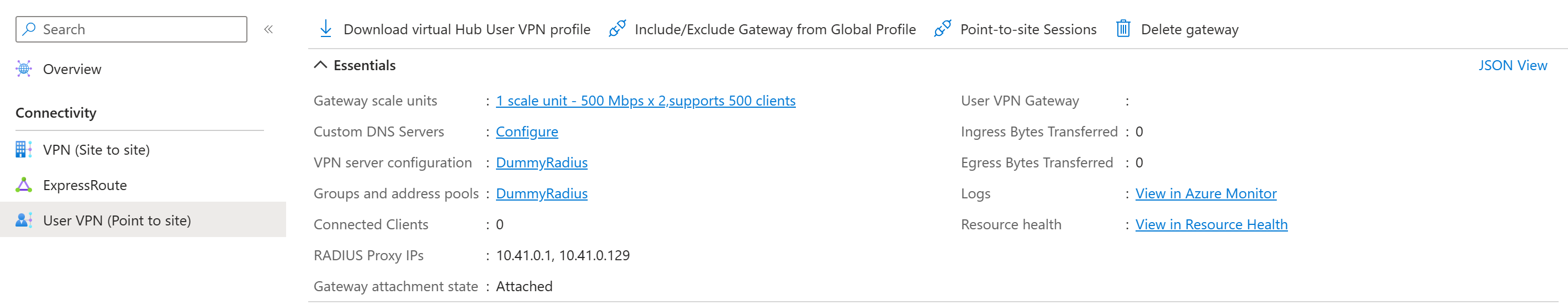

Usar servidor RADIUS remoto/local: quando um gateway VPN de um usuário da WAN Virtual é configurado para usar autenticação baseada no RADIUS, o gateway VPN do usuário atua como proxy e envia solicitações de acesso do RADIUS ao seu servidor RADIUS. A configuração "Usar servidor RADIUS remoto/local" é desabilitada por padrão, o que significa que o gateway de VPN do usuário só poderá encaminhar solicitações de autenticação para servidores RADIUS em redes virtuais conectadas ao hub do gateway. Habilitar a configuração permitirá que o gateway de VPN do usuário se autentique com servidores RADIUS conectados a hubs remotos ou implantados localmente.

Observação

A configuração do servidor RADIUS remoto/local e os IPs de proxy relacionados serão usados somente se o gateway estiver configurado para usar a autenticação baseada em RADIUS. Se o gateway não estiver configurado para usar a autenticação baseada em RADIUS, essa configuração será ignorada.

Ative "Usar servidor RADIUS remoto/local" se os usuários se conectarem ao perfil de VPN global, e não ao perfil baseado em hub. Para obter mais informações, consulte perfis globais e de nível de hub.

Depois de criar o gateway VPN do usuário, acesse-o e anote o campo “IPs do proxy do RADIUS”. Os IPs de proxy RADIUS são os IPs de origem dos pacotes RADIUS que o gateway de VPN de usuário envia para o servidor RADIUS. Portanto, o servidor RADIUS precisa ser configurado para aceitar solicitações de autenticação dos IPs de proxy RADIUS. Se o campo IPs de proxy RADIUS estiver em branco ou com valor nenhum, configure o servidor RADIUS para aceitar solicitações de autenticação do espaço de endereço do hub.

Além disso, defina as associações e veja se as propagações da conexão (VNet ou local) que hospeda o servidor RADIUS são feitas para a defaultRouteTable do hub implantado com o gateway de VPN ponto a site e se a configuração de VPN ponto a site é propagada para a tabela de rotas da conexão que hospeda o servidor RADIUS. Isso é obrigatório para garantir que o gateway possa se comunicar com o servidor RADIUS e vice-versa.

Pool de endereços de cliente – O pool de endereços do qual os endereços IP serão atribuídos automaticamente aos clientes da VPN. Os pools de endereços precisam ser distintos. Não pode haver nenhuma sobreposição entre pools de endereços. Para obter mais informações, confira Sobre pools de endereços de cliente.

Servidores DNS personalizados – O endereço IP dos servidores DNS que os clientes usarão. Você pode especificar até cinco.

Selecione Examinar + criar para validar suas configurações.

Quando a validação for aprovada na validação, selecione Criar. A criação de um hub pode levar 30 minutos ou mais para ser concluída.

Gerar os arquivos de configuração de cliente VPN

Nesta seção, você irá gerar e baixar os arquivos do perfil de configuração. Esses arquivos são usados para configurar o cliente VPN nativo no computador cliente.

Para gerar um pacote de configuração de cliente VPN do perfil global de nível da WAN, vá para a WAN virtual (não o hub virtual).

No painel esquerdo, selecione Configurações de VPN do usuário.

Escolha a configuração para a qual deseja baixar o perfil. Se você tiver vários hubs atribuídos ao mesmo perfil, expanda o perfil para mostrar os hubs e selecione um dos hubs que usa o perfil.

Selecione Baixar perfil de VPN do usuário da WAN virtual.

Na página de download, selecione EAPTLS e, em seguida, Gerar e baixar o perfil. Um pacote de perfil (arquivo zip) que contém as definições de configuração do cliente é gerado e baixado no computador. O conteúdo do pacote depende das opções de autenticação e de túnel da sua configuração.

Configurar clientes de VPN

Use o perfil baixado para configurar os clientes de acesso remoto. O procedimento para cada sistema operacional é diferente, siga as instruções que se aplicam ao seu sistema.

IKEv2

Na configuração da VPN do usuário, se você especificou o tipo de túnel de IKEv2 da VPN, poderá configurar o cliente VPN nativo (Windows e macOS Catalina ou posterior).

As etapas a seguir são para Windows. Para macOS, consulte as etapas do IKEv2-macOS.

Selecione os arquivos de configuração de cliente VPN que correspondem à arquitetura do computador com Windows. Para uma arquitetura de processador de 64 bits, escolha o pacote do instalador 'VpnClientSetupAmd64'. Para uma arquitetura de processador de 32 bits, escolha o pacote do instalador 'VpnClientSetupX86'.

Clique duas vezes no pacote para instalá-lo. Se vir um pop-up do SmartScreen, selecione Mais informações e Executar mesmo assim.

No computador cliente, navegue até Configurações de Rede e selecione VPN. A conexão VPN mostra o nome da rede virtual a que ele se conecta.

Instale um certificado do cliente em cada computador que você deseja conectar por meio dessa configuração de VPN do usuário. Um certificado do cliente é necessário para autenticação ao usar o tipo de autenticação de certificado do Azure nativo. Para obter mais informações sobre como gerar certificados, consulte Gerar Certificados. Para obter mais informações sobre como instalar um certificado do cliente, consulte Instalar um certificado do cliente.

OpenVPN

Na configuração da VPN do usuário, se você especificou o tipo de túnel de OpenVPN, pode baixar e configurar o cliente VPN do Azure ou, em alguns casos, pode usar o software cliente OpenVPN. Para ver as etapas, use o link que corresponde à sua configuração.

- Autenticação do Microsoft Entra – cliente VPN do Azure – Windows

- Autenticação do Microsoft Entra – cliente VPN do Azure – macOS

- Configurar software cliente OpenVPN – Windows, macOS, iOS, Linux

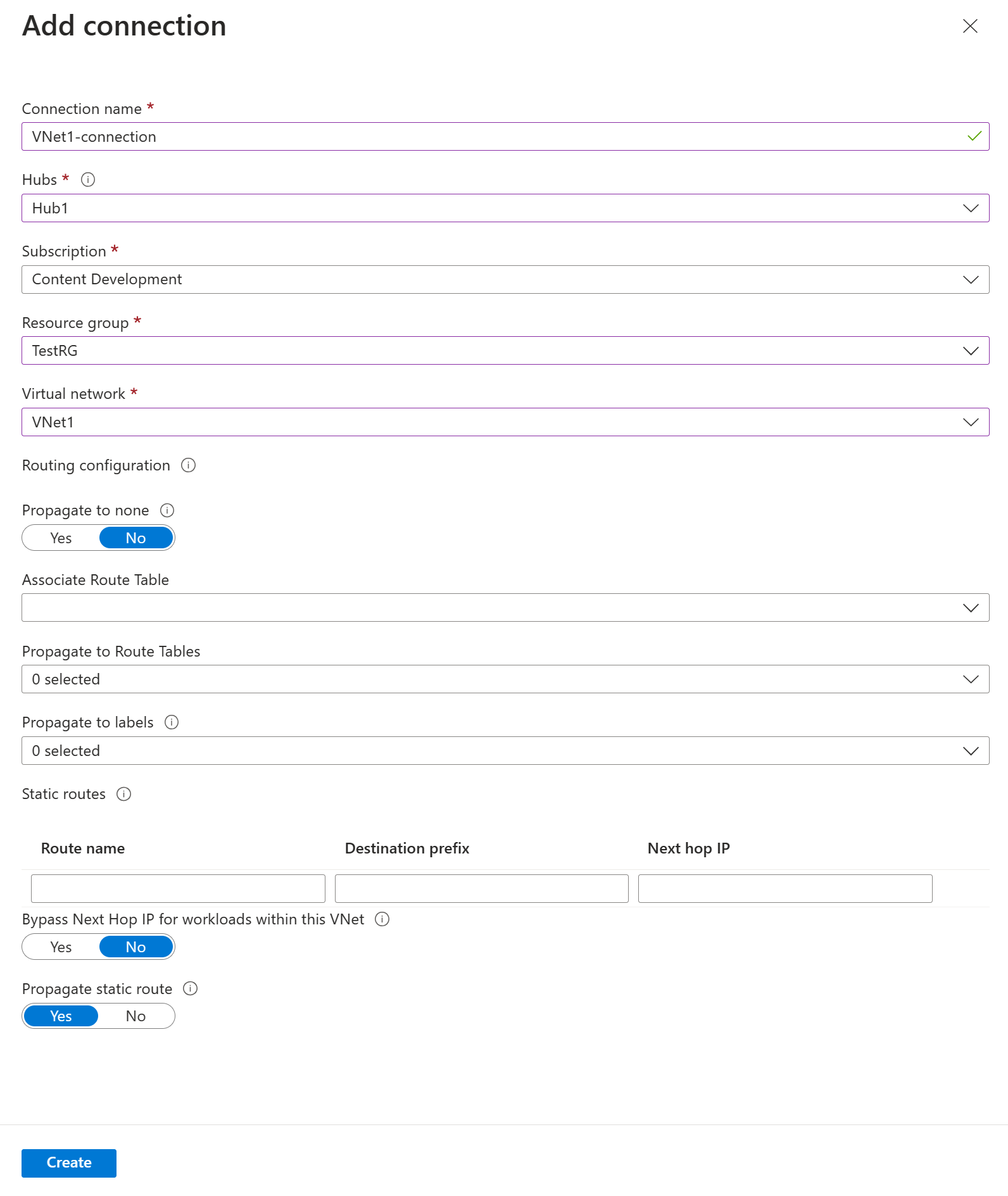

Conectar a VNet de spoke

Nesta seção, você pode criar uma conexão entre uma VNET de spoke e seu hub.

No portal do Azure, vá para WAN Virtual No painel esquerdo, selecione Conexões de rede virtual.

paginarNa página Conexões de rede virtual, selecione + Adicionar conexão.

Na página Adicionar conexão, defina as configurações de conexão. Para saber sobre as configurações de roteamento, confira Sobre o roteamento.

- Nome da conexão: nomeie a sua conexão.

- Hubs: selecione o hub que você deseja associar a essa conexão.

- Assinatura: verifique a assinatura.

- Grupo de recursos: selecione o grupo de recursos que contém a rede virtual à qual você deseja se conectar.

- Rede virtual: selecione a rede virtual que você deseja conectar a esse hub. A rede virtual selecionada não pode ter um gateway de rede virtual já existente.

- Propagar para nenhum: fica configurado como Não por padrão. Alterar a opção para Sim deixa as opções de configuração para Propagar para tabelas de rotas e Propagar para rótulos não disponíveis para configuração.

- Associar tabela de rotas: no menu suspenso, selecione uma tabela de rotas que deseja associar.

- Propagar para rótulos: rótulos são um grupo lógico de tabelas de rotas. Para essa configuração, selecione na lista suspensa.

- Rotas estáticas: configurar rotas estáticas, se necessário. Configure as rotas estáticas da Soluções de Virtualização de Rede (se aplicável). A WAN Virtual dá suporte a um único IP do próximo salto para a rota estática em uma conexão de rede virtual. Por exemplo, se você tiver uma solução de virtualização separada para fluxos de tráfego de entrada e saída, seria melhor ter as soluções de virtualização em VNets separadas e anexar as VNets ao hub virtual.

- Ignorar o IP do Próximo Salto para cargas de trabalho nessa VNet: essa configuração permite implantar NVAs e outras cargas de trabalho na mesma VNet sem forçar todo o tráfego por meio da NVA. Essa definição só pode ser configurada quando você estiver configurando uma nova conexão. Se você quiser usar essa configuração para uma conexão que já criou, exclua a conexão e adicione uma nova conexão.

- Propagar rota estática: essa configuração está sendo distribuída no momento. Essa configuração permite propagar rotas estáticas definidas na seção Rotas estáticas para rotear tabelas especificadas em Propagar para Tabelas de Rotas. Além disso, as rotas serão propagadas para tabelas de rotas que têm rótulos especificados como Propagar para rótulos. Essas rotas podem ser propagadas entre hubs, exceto para a rota padrão 0/0. Esse recurso está em processo de implantação. Caso você precise habilitá-lo, entre em contato com vwanpm@microsoft.com

Depois de concluir as definições de configuração, clique em Criar para criar a conexão.

Criar máquinas virtuais

Nesta seção, você criará duas VMs em sua VNet: VM1 e VM2. No diagrama de rede, usamos 10.18.0.4 e 10.18.0.5. Ao configurar suas VMs, certifique-se de selecionar a rede virtual que você criou (encontrada na guia Rede). Para ver as etapas para criar uma VM, confira Início Rápido: Criar uma VM.

Proteger o hub virtual

Um hub virtual padrão não tem políticas de segurança internas para proteger os recursos em redes virtuais de spoke. Um hub virtual seguro usa o Firewall do Azure ou um provedor de terceiros para gerenciar o tráfego de entrada e saída para proteger seus recursos no Azure.

Converta o hub em um hub seguro usando o seguinte artigo: Configurar o Firewall do Azure em um hub de WAN Virtual.

Criar regras para gerenciar e filtrar o tráfego

Crie regras que determinem o comportamento do Firewall do Azure. Ao proteger o hub, garantimos que todos os pacotes que entrem no hub virtual estejam sujeitos ao processamento do firewall antes de acessar seus recursos do Azure.

Depois de concluir essas etapas, você terá criado uma arquitetura que permite aos usuários de VPN acessar a VM com o endereço IP privado 10.18.0.4, mas NÃO acessar a VM com o endereço IP privado 10.18.0.5

No portal do Azure, navegue até Gerenciador de Firewall.

Em Segurança, selecione Políticas do Firewall do Azure.

Selecione Criar uma Política de Firewall do Azure.

Em Detalhes da política, digite um nome e selecione a região na qual o Hub virtual esteja implantado.

Selecione Avançar: Configurações de DNS.

Selecione Avançar: Regras.

Na guia Regras, selecione Adicionar a coleção de regras.

Forneça um nome para a coleção. Selecione o tipo como Rede. Adicione um valor de prioridade 100.

Preencha o nome da regra, tipo de origem, origem, protocolo, portas de destino e tipo de destino, conforme mostrado no exemplo a seguir. Em seguida, selecione Adicionar. Essa regra permite que qualquer endereço IP do pool de clientes VPN acesse a VM com o endereço IP privado 10.18.04, mas não acesse qualquer outro recurso conectado ao hub virtual. Crie todas as regras que quiser que se ajustem às suas regras de arquitetura e permissões desejadas.

Selecione Avançar: Inteligência contra ameaças.

Selecione Avançar: Hubs.

Na guia Hubs, selecione Associar hubs virtuais.

Selecione o hub virtual que você criou anteriormente e escolha Adicionar.

Selecione Examinar + criar.

Selecione Criar.

Pode demorar 5 minutos ou mais para esse processo ser concluído.

Roteie o tráfego pelo Firewall do Azure

Nesta seção, você precisa garantir que o tráfego seja roteado por meio do Firewall do Azure.

- No portal, em Gerenciador de Firewall, selecione Hubs virtuais seguros.

- Selecione o hub virtual que você criou.

- Em Configurações, escolha Configuração de segurança.

- Em Tráfego privado, selecione Enviar por meio do Firewall do Azure.

- Verifique se a conexão de VNet e o tráfego privado de conexão do Branch estão protegidos pelo Firewall do Azure.

- Selecione Salvar.

Observação

Para inspecionar o tráfego destinado a pontos de extremidade privados usando o Firewall do Azure em um hub virtual seguro, confira Proteger o tráfego destinado a pontos de extremidade privados na WAN Virtual do Azure. Você precisa adicionar o prefixo /32 para cada ponto de extremidade privado nos prefixos de tráfego privado na configuração de segurança do Gerenciador de Firewall do Azure para que eles sejam inspecionados pelo Firewall do Azure no hub virtual seguro. Se esses prefixos /32 não estiverem configurados, o tráfego destinado aos pontos de extremidade privados ignorará o Firewall do Azure.

Validar

Verifique a configuração do hub protegido.

- Conecte-se ao Hub virtual seguro por meio de VPN do dispositivo cliente.

- Execute o ping no endereço IP 10.18.0.4 do cliente. Você deverá receber uma resposta.

- Execute o ping no endereço IP 10.18.0.5 do cliente. Você não deverá receber uma resposta.

Considerações

- Certifique-se de que a Tabela de roteamentos efetivos no hub virtual seguro tenha o próximo salto para o tráfego privado pelo firewall. Para acessar a Tabela de roteamentos efetivos, navegue até o recurso de Hub virtual. Em Conectividade, selecione Roteamento e, em seguida, selecione Roteamentos efetivos. A partir daí, selecione a tabela de roteamento Padrão.

- Verifique se você criou regras na seção Criar regras. Se pular essas etapas, as regras que você criou não serão realmente associadas ao hub, e a tabela de roteamento e o fluxo de pacotes não usarão o Firewall do Azure.

Próximas etapas

- Para obter mais informações sobre a WAN Virtual, consulte as Perguntas frequentes sobre a WAN Virtual.

- Para obter mais informações sobre o Firewall do Azure, confira Perguntas frequentes sobre o Firewall do Azure.