Introdução ao gerenciamento de vulnerabilidades do Microsoft 365

Na Microsoft, nossa abordagem de segurança de serviço baseia-se em uma mentalidade de Assume Breach. Pressupor violação limita a confiança colocada em aplicativos, serviços, identidades e redes abordando todas elas, internas e externas, como inseguras e já comprometidas. Esses princípios ajudam a limitar o impacto das vulnerabilidades de segurança, reduzindo os danos que um adversário pode causar e habilitando a detecção rápida e a resposta a ameaças à segurança.

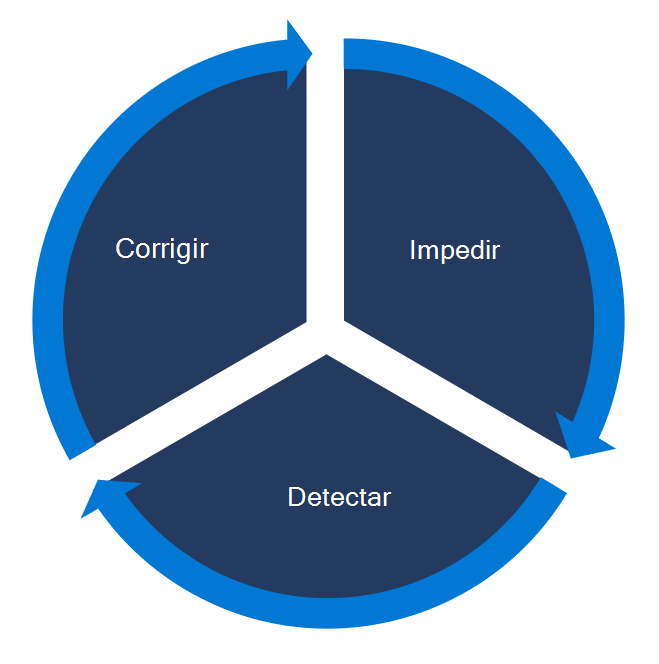

Microsoft 365 é projetado com a segurança em mente para evitar vulnerabilidades de segurança, mas isso não significa que presumimos que nossos serviços sejam seguros. Aplicamos nossa mentalidade Assume Breach ao gerenciamento de vulnerabilidades implementando uma variedade de sistemas complementares para examinar proativamente nossos ambientes em busca de vulnerabilidades e habilitar a correção em tempo hábil. Nosso programa de gerenciamento de vulnerabilidades valida continuamente a postura de segurança do ambiente para evitar, detectar e corrigir vulnerabilidades antes que elas possam ser exploradas por um adversário.

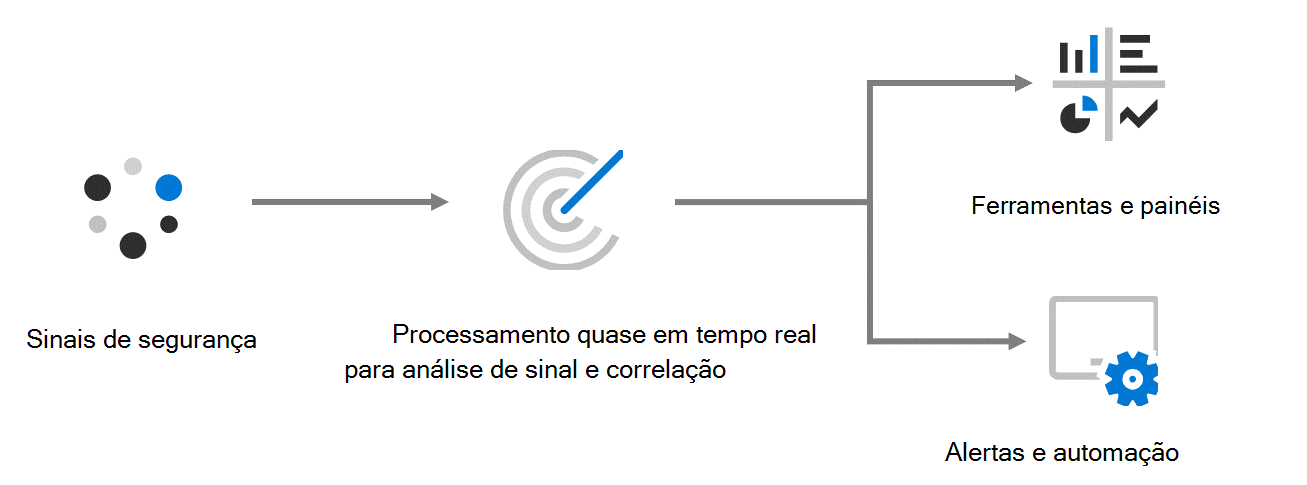

Reconhecemos que até mesmo sistemas altamente seguros podem ser comprometidos. Como resultado, também implementamos monitoramento de segurança abrangente e contínuo para detectar e responder rapidamente a ameaças à segurança Microsoft 365. Nosso monitoramento de segurança usa ferramentas automatizadas baseadas em nuvem projetadas para detectar e responder a incidentes em escala de Microsoft 365. Quando uma atividade que indica um possível incidente é detectada, nossos sistemas de monitoramento de segurança disparam contramedidas automatizadas e alertam a equipe apropriada. Possíveis incidentes de segurança detectados pelas atividades de monitoramento de segurança são escalonados para a equipe Microsoft 365 de Resposta à Segurança e seguem o processo de resposta a incidentes de segurança.

Microsoft 365 coordena suas diversas atividades de gerenciamento de vulnerabilidades e monitoramento de segurança para fornecer proteção aprofundada contra ameaças conhecidas e desconhecidas. Essas atividades incluem verificação automatizada de estado do computador, monitoramento contínuo de segurança e simulação de ataque contínua e testes de penetração.