Introdução à implementação do Microsoft Defender para Endpoint

Aplica-se a:

- API do Microsoft Defender para Endpoint 1

- Microsoft Defender para Endpoint Plano 2

- Microsoft Defender XDR

Quer experimentar o Microsoft Defender para Ponto Final? Inscrever-se para uma avaliação gratuita.

Sugestão

Como complemento deste artigo, recomendamos que utilize o guia de configuração automatizada Microsoft Defender para Endpoint quando tiver sessão iniciada no centro de administração do Microsoft 365. Este guia irá personalizar a sua experiência com base no seu ambiente. Para rever as melhores práticas sem iniciar sessão e ativar as funcionalidades de configuração automatizada, aceda ao Guia de configuração do Microsoft 365.

Maximize as capacidades de segurança disponíveis e proteja melhor a sua empresa contra ameaças cibernéticas ao implementar Microsoft Defender para Endpoint e integrar os seus dispositivos. A integração dos seus dispositivos permite-lhe identificar e parar ameaças rapidamente, priorizar riscos e desenvolver as suas defesas em sistemas operativos e dispositivos de rede.

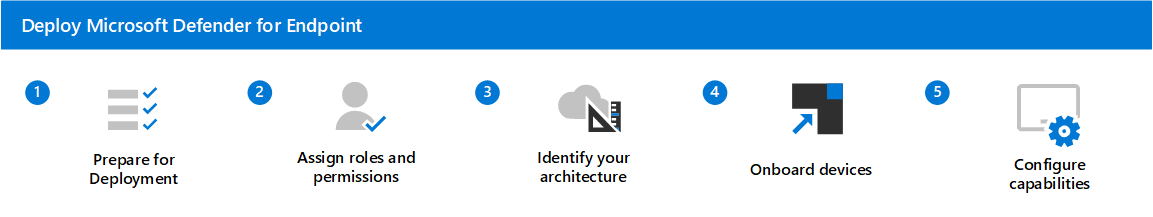

Este guia fornece cinco passos para ajudar a implementar o Defender para Endpoint como a sua solução de proteção de pontos finais multiplataformas. Ajuda-o a escolher a melhor ferramenta de implementação, integrar dispositivos e configurar capacidades. Cada passo corresponde a um artigo separado.

Os passos para implementar o Defender para Endpoint são:

- Passo 1 – Configurar Microsoft Defender para Endpoint implementação: este passo centra-se em preparar o ambiente para implementação.

- Passo 2 – Atribuir funções e permissões: identifique e atribua funções e permissões para ver e gerir o Defender para Endpoint.

- Passo 3 – Identifique a sua arquitetura e escolha o método de implementação: identifique a sua arquitetura e o método de implementação mais adequado à sua organização.

- Passo 4 – Integrar dispositivos: avaliar e integrar os seus dispositivos no Defender para Endpoint.

- Passo 5 – Configurar capacidades: está agora pronto para configurar as capacidades de segurança do Defender para Endpoint para proteger os seus dispositivos.

Requisitos

Eis uma lista dos pré-requisitos necessários para implementar o Defender para Endpoint:

- É um administrador global

- O seu ambiente cumpre os requisitos mínimos

- Tem um inventário completo do seu ambiente. A tabela seguinte fornece um ponto de partida para recolher informações e garantir que o seu ambiente é profundamente compreendido pelos intervenientes, o que ajuda a identificar potenciais dependências e/ou alterações necessárias em tecnologias ou processos.

| O que | Descrição |

|---|---|

| Contagem de pontos finais | Contagem total de pontos finais por sistema operativo. |

| Contagem de servidores | Contagem total de Servidores por versão do sistema operativo. |

| Motor de gestão | Nome e versão do motor de gestão (por exemplo, System Center Configuration Manager Current Branch 1803). |

| Distribuição CDOC | Estrutura CDOC de alto nível (por exemplo, a Camada 1 foi subcontratada para Contoso, Camada 2 e Camada 3 distribuída internamente por toda a Europa e Ásia). |

| Informações de segurança e evento (SIEM) | Tecnologia SIEM em utilização. |

Passo seguinte

Iniciar a implementação com o Passo 1 – Configurar Microsoft Defender para Endpoint implementação

Sugestão

Quer saber mais? Engage com a comunidade de Segurança da Microsoft na nossa Comunidade Tecnológica: Microsoft Defender para Endpoint Tech Community.

Comentários

Em breve: Ao longo de 2024, eliminaremos os problemas do GitHub como o mecanismo de comentários para conteúdo e o substituiremos por um novo sistema de comentários. Para obter mais informações, consulte https://aka.ms/ContentUserFeedback.

Enviar e exibir comentários de