Migrar consultas de caça avançadas de Microsoft Defender para Ponto de Extremidade

Aplica-se a:

- Microsoft Defender XDR

Mova seus fluxos de trabalho avançados de caça de Microsoft Defender para Ponto de Extremidade para procurar ameaças proativamente usando um conjunto mais amplo de dados. Em Microsoft Defender XDR, você obtém acesso a dados de outras soluções de segurança do Microsoft 365, incluindo:

- Microsoft Defender para Ponto de Extremidade

- Microsoft Defender para Office 365

- Microsoft Defender for Cloud Apps

- Microsoft Defender para Identidade

Observação

A maioria dos clientes Microsoft Defender para Ponto de Extremidade pode usar Microsoft Defender XDR sem licenças adicionais. Para começar a fazer a transição de seus fluxos de trabalho avançados de caça do Defender para Ponto de Extremidade, ative Microsoft Defender XDR.

Você pode fazer a transição sem afetar os fluxos de trabalho existentes do Defender para Ponto de Extremidade. As consultas salvas permanecem intactas e as regras de detecção personalizadas continuam a ser executadas e geram alertas. No entanto, eles ficarão visíveis em Microsoft Defender XDR.

Tabelas de esquema somente em Microsoft Defender XDR

O Microsoft Defender XDR esquema avançado de caça fornece tabelas adicionais contendo dados de várias soluções de segurança do Microsoft 365. As seguintes tabelas estão disponíveis somente em Microsoft Defender XDR:

| Nome da tabela | Descrição |

|---|---|

| AlertEvidence | Arquivos, endereços IP, URLs, usuários ou dispositivos associados a alertas |

| AlertInfo | Alertas de Microsoft Defender para Ponto de Extremidade, Microsoft Defender para Office 365, Microsoft Defender para Aplicativos de Nuvem e Microsoft Defender para Identidade, incluindo informações de gravidade e categorias de ameaças |

| EmailAttachmentInfo | Informações sobre arquivos anexados a emails |

| EmailEvents | Eventos de email do Microsoft 365, incluindo a entrega de email e eventos de bloqueio |

| EmailPostDeliveryEvents | Eventos de segurança que ocorrem após a entrega, após o Microsoft 365 entregar os emails à caixa de correio do destinatário |

| EmailUrlInfo | Informações sobre URLs nos emails |

| IdentityDirectoryEvents | Eventos envolvendo um controlador de domínio local executando o AD (Active Directory). Essa tabela abrange um intervalo de eventos relacionados à identidade, bem como eventos do sistema no controlador de domínio. |

| IdentityInfo | Informações da conta de várias fontes, incluindo Microsoft Entra ID |

| IdentityLogonEvents | Eventos de autenticação no Active Directory e serviços online da Microsoft |

| IdentityQueryEvents | Consultas para objetos do Active Directory, como usuários, grupos, dispositivos e domínios |

Importante

Consultas e detecções personalizadas que usam tabelas de esquema que só estão disponíveis em Microsoft Defender XDR só podem ser exibidas em Microsoft Defender XDR.

Mapear a tabela DeviceAlertEvents

As AlertInfo tabelas e AlertEvidence substituem a DeviceAlertEvents tabela no esquema Microsoft Defender para Ponto de Extremidade. Além dos dados sobre alertas de dispositivo, essas duas tabelas incluem dados sobre alertas para identidades, aplicativos e emails.

Use a tabela a seguir para marcar como DeviceAlertEvents as colunas são mapeadas para colunas nas AlertInfo tabelas eAlertEvidence.

Dica

Além das colunas na tabela a seguir, a AlertEvidence tabela inclui muitas outras colunas que fornecem uma imagem mais holística de alertas de várias fontes. Confira todas as colunas AlertEvidence

| Coluna DeviceAlertEvents | Onde encontrar os mesmos dados no Microsoft Defender XDR |

|---|---|

AlertId |

AlertInfo e AlertEvidence tabelas |

Timestamp |

AlertInfo e AlertEvidence tabelas |

DeviceId |

AlertEvidence Tabela |

DeviceName |

AlertEvidence Tabela |

Severity |

AlertInfo Tabela |

Category |

AlertInfo Tabela |

Title |

AlertInfo Tabela |

FileName |

AlertEvidence Tabela |

SHA1 |

AlertEvidence Tabela |

RemoteUrl |

AlertEvidence Tabela |

RemoteIP |

AlertEvidence Tabela |

AttackTechniques |

AlertInfo Tabela |

ReportId |

Essa coluna normalmente é usada em Microsoft Defender para Ponto de Extremidade para localizar registros relacionados em outras tabelas. Em Microsoft Defender XDR, você pode obter dados relacionados diretamente da AlertEvidence tabela. |

Table |

Essa coluna normalmente é usada em Microsoft Defender para Ponto de Extremidade para obter informações adicionais de evento em outras tabelas. Em Microsoft Defender XDR, você pode obter dados relacionados diretamente da AlertEvidence tabela. |

Ajustar consultas Microsoft Defender para Ponto de Extremidade existentes

Microsoft Defender para Ponto de Extremidade consultas funcionarão como está, a menos que referenciem a DeviceAlertEvents tabela. Para usar essas consultas no Microsoft Defender XDR, aplique estas alterações:

- Substitua

DeviceAlertEventsporAlertInfo. - Junte as

AlertInfotabelasAlertIdeAlertEvidencepara obter dados equivalentes.

Consulta original

A consulta a seguir usa DeviceAlertEvents em Microsoft Defender para Ponto de Extremidade para obter os alertas que envolvem powershell.exe:

DeviceAlertEvents

| where Timestamp > ago(7d)

| where AttackTechniques has "PowerShell (T1086)" and FileName == "powershell.exe"

Consulta modificada

A consulta a seguir foi ajustada para uso no Microsoft Defender XDR. Em vez de verificar o nome do arquivo diretamente de DeviceAlertEvents, ele se junta AlertEvidence e verifica o nome do arquivo nessa tabela.

AlertInfo

| where Timestamp > ago(7d)

| where AttackTechniques has "PowerShell (T1086)"

| join AlertEvidence on AlertId

| where FileName == "powershell.exe"

Migrar regras de detecção personalizadas

Quando Microsoft Defender para Ponto de Extremidade regras são editadas no Microsoft Defender XDR, elas continuam funcionando como antes se a consulta resultante examinar apenas as tabelas do dispositivo.

Por exemplo, os alertas gerados por regras de detecção personalizadas que consultam apenas tabelas de dispositivo continuarão a ser entregues ao SIEM e gerarão notificações por email, dependendo de como você as configurou em Microsoft Defender para Ponto de Extremidade. Todas as regras de supressão existentes no Defender para Ponto de Extremidade também continuarão a ser aplicadas.

Depois de editar uma regra do Defender para Ponto de Extremidade para que ela consulte tabelas de identidade e email, que só estão disponíveis em Microsoft Defender XDR, a regra será movida automaticamente para Microsoft Defender XDR.

Alertas gerados pela regra migrada:

- Não estão mais visíveis no portal do Defender para Ponto de Extremidade (Central de Segurança do Microsoft Defender)

- Pare de ser entregue no SIEM ou gere notificações por email. Para contornar essa alteração, configure as notificações por meio de Microsoft Defender XDR para obter os alertas. Você pode usar a API Microsoft Defender XDR para receber notificações para alertas de detecção de clientes ou incidentes relacionados.

- Não será suprimido por Microsoft Defender para Ponto de Extremidade regras de supressão. Para evitar que alertas sejam gerados para determinados usuários, dispositivos ou caixas de correio, modifique as consultas correspondentes para excluir essas entidades explicitamente.

Se você editar uma regra dessa forma, será solicitado a confirmação antes que essas alterações sejam aplicadas.

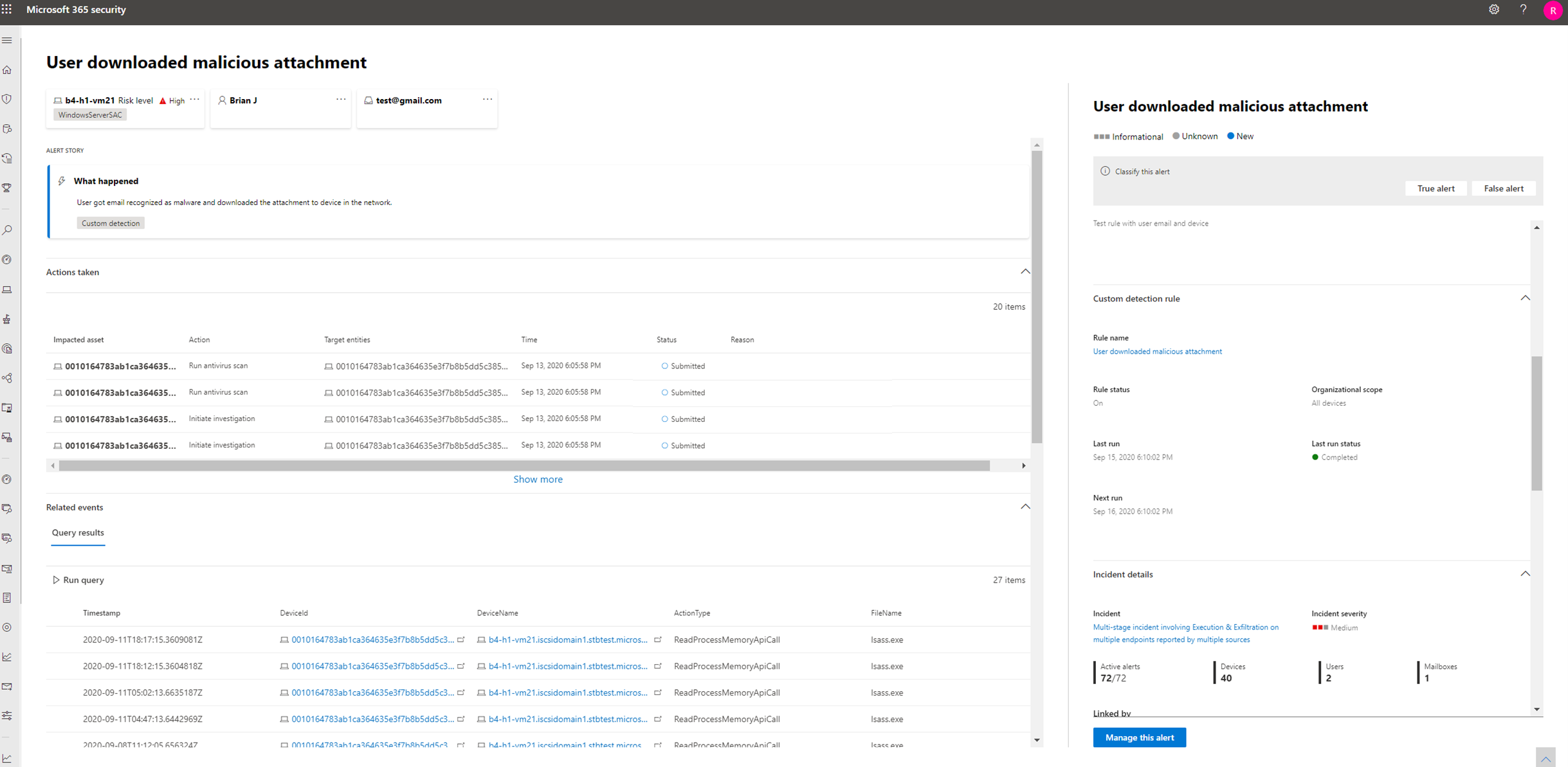

Novos alertas gerados por regras de detecção personalizadas em Microsoft Defender XDR são exibidos em uma página de alerta que fornece as seguintes informações:

- Título de alerta e descrição

- Ativos afetados

- Ações executadas em resposta ao alerta

- Resultados da consulta que dispararam o alerta

- Informações sobre a regra de detecção personalizada

Gravar consultas sem DeviceAlertEvents

No esquema Microsoft Defender XDR, as AlertInfo tabelas e AlertEvidence são fornecidas para acomodar o conjunto diversificado de informações que acompanham alertas de várias fontes.

Para obter as mesmas informações de alerta que você usou para obter da DeviceAlertEvents tabela no esquema Microsoft Defender para Ponto de Extremidade, filtre a AlertInfo tabela ServiceSource e, em seguida, junte cada ID exclusiva à AlertEvidence tabela, que fornece informações detalhadas sobre eventos e entidades.

Confira a consulta de exemplo abaixo:

AlertInfo

| where Timestamp > ago(7d)

| where ServiceSource == "Microsoft Defender for Endpoint"

| join AlertEvidence on AlertId

Essa consulta gera muito mais colunas do que DeviceAlertEvents no esquema Microsoft Defender para Ponto de Extremidade. Para manter os resultados gerenciáveis, use project para obter apenas as colunas nas quais você está interessado. O exemplo abaixo projeta colunas nas quais você pode estar interessado quando a investigação detectou a atividade do PowerShell:

AlertInfo

| where Timestamp > ago(7d)

| where ServiceSource == "Microsoft Defender for Endpoint"

and AttackTechniques has "powershell"

| join AlertEvidence on AlertId

| project Timestamp, Title, AlertId, DeviceName, FileName, ProcessCommandLine

Se você quiser filtrar para entidades específicas envolvidas nos alertas, poderá fazê-lo especificando o tipo EntityType de entidade e o valor para o qual deseja filtrar. O exemplo a seguir procura um endereço IP específico:

AlertInfo

| where Title == "Insert_your_alert_title"

| join AlertEvidence on AlertId

| where EntityType == "Ip" and RemoteIP == "192.88.99.01"

Confira também

- Ativar Microsoft Defender XDR

- Visão geral da busca avançada

- Compreender o esquema

- Caça avançada em Microsoft Defender para Ponto de Extremidade

Dica

Você deseja aprender mais? Engage com a comunidade de Segurança da Microsoft em nossa Comunidade Tecnológica: Microsoft Defender XDR Tech Community.

Comentários

Em breve: Ao longo de 2024, eliminaremos os problemas do GitHub como o mecanismo de comentários para conteúdo e o substituiremos por um novo sistema de comentários. Para obter mais informações, consulte https://aka.ms/ContentUserFeedback.

Enviar e exibir comentários de