Fornecer acesso do MSSP (provedor de serviços de segurança gerenciada)

Importante

Algumas informações neste artigo estão relacionadas ao produto pré-lançado que pode ser modificado substancialmente antes de ser lançado comercialmente. A Microsoft não oferece garantias, expressas ou implícitas, com relação às informações aqui fornecidas.

Aplica-se a:

Para implementar uma solução de acesso delegado de vários locatários, siga as seguintes etapas:

Habilite o controle de acesso baseado em função para o Defender para Ponto de Extremidade por meio do portal Microsoft Defender e conecte-se com grupos de Microsoft Entra.

Configure o gerenciamento de direitos para usuários externos no Microsoft Entra ID Governance para habilitar solicitações de acesso e provisionamento.

Gerenciar solicitações e auditorias de acesso no Microsoft Myaccess.

Habilitar controles de acesso baseados em função no Microsoft Defender para Ponto de Extremidade no portal Microsoft Defender

Create grupos de acesso para recursos MSSP no Microsoft Entra ID do Cliente: Grupos

Esses grupos serão vinculados às funções que você cria no Defender para Ponto de Extremidade no portal Microsoft Defender. Para fazer isso, no locatário do Customer AD, crie três grupos. Em nossa abordagem de exemplo, criamos os seguintes grupos:

- Analista de nível 1

- Analista de nível 2

- Aprovadores de analistas do MSSP

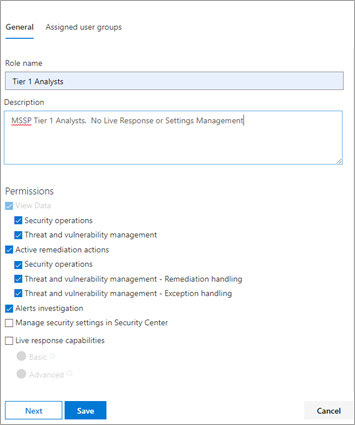

Create funções do Defender para Ponto de Extremidade para níveis de acesso apropriados no Customer Defender para Ponto de Extremidade em Microsoft Defender funções e grupos do portal.

Para habilitar o RBAC no portal de Microsoft Defender do cliente, acesse funções de Pontos de Extremidade de Permissões > & grupos > Funções com uma conta de usuário com direitos de Administrador Global ou Administrador de Segurança.

Em seguida, crie funções RBAC para atender às necessidades da Camada SOC do MSSP. Vincule essas funções aos grupos de usuários criados por meio de "Grupos de usuários atribuídos".

Duas funções possíveis:

Analistas de nível 1

Execute todas as ações, exceto a resposta ao vivo e gerencie as configurações de segurança.Analistas de nível 2

Recursos de camada 1 com a adição à resposta ao vivo.

Para obter mais informações, consulte Gerenciar acesso ao portal usando o controle de acesso baseado em função.

Configurar pacotes de acesso à governança

Adicionar MSSP como Organização Conectada no Microsoft Entra ID do Cliente: Governança de Identidade

Adicionar o MSSP como uma organização conectada permitirá que o MSSP solicite e tenha acessos provisionados.

Para fazer isso, no locatário do Cliente AD, acesse Governança de Identidade: organização conectada. Adicione uma nova organização e pesquise seu locatário do Analista MSSP por meio da ID do Locatário ou domínio. Sugerimos criar um locatário do AD separado para seus analistas do MSSP.

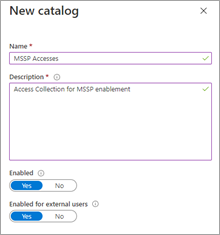

Create um catálogo de recursos no Microsoft Entra ID do Cliente: Governança de Identidade

Os catálogos de recursos são uma coleção lógica de pacotes de acesso, criados no locatário do Cliente AD.

Para fazer isso, no locatário do Cliente AD, acesse Governança de Identidade: Catálogos e adicione Novo Catálogo. Em nosso exemplo, vamos chamá-lo de Acessos MSSP.

Mais informações, consulte Create um catálogo de recursos.

Create pacotes de acesso para recursos MSSP Microsoft Entra ID do cliente: Governança de identidade

Os pacotes de acesso são a coleção de direitos e acessos que um solicitante receberá após a aprovação.

Para fazer isso, no locatário do Cliente AD, acesse Governança de Identidade: Pacotes de Acesso e adicione Novo Pacote de Acesso. Create um pacote de acesso para os aprovadores MSSP e cada camada de analista. Por exemplo, a seguinte configuração de analista de camada 1 cria um pacote de acesso que:

- Requer que um membro do grupo AD Aprovadores de Analistas MSSP autorize novas solicitações

- Tem revisões de acesso anuais, em que os analistas do SOC podem solicitar uma extensão de acesso

- Só pode ser solicitado pelos usuários no locatário do SOC DO MSSP

- O acesso automático expira após 365 dias

Para obter mais informações, consulte Create um novo pacote de acesso.

Fornecer link de solicitação de acesso aos recursos MSSP do Microsoft Entra ID do Cliente: Governança de Identidade

O link do portal Meu Acesso é usado por analistas do SOC do MSSP para solicitar acesso por meio dos pacotes de acesso criados. O link é durável, o que significa que o mesmo link pode ser usado ao longo do tempo para novos analistas. A solicitação de analista entra em uma fila para aprovação dos Aprovadores de Analistas do MSSP.

O link está localizado na página de visão geral de cada pacote de acesso.

Gerenciar Acesso

Examine e autorize solicitações de acesso no myaccess cliente e/ou MSSP.

As solicitações de acesso são gerenciadas no cliente Meu Acesso, por membros do grupo Aprovadores de Analistas do MSSP.

Para fazer isso, acesse o myaccess do cliente usando:

https://myaccess.microsoft.com/@<Customer Domain>.Exemplo:

https://myaccess.microsoft.com/@M365x440XXX.onmicrosoft.com#/Aprovar ou negar solicitações na seção Aprovações da interface do usuário.

Neste ponto, o acesso aos analistas foi provisionado e cada analista deve poder acessar o portal de Microsoft Defender do cliente:

https://security.microsoft.com/?tid=<CustomerTenantId>com as permissões e funções que foram atribuídas.

Dica

Você deseja aprender mais? Engage com a comunidade de Segurança da Microsoft em nossa Comunidade Tecnológica: Microsoft Defender XDR Tech Community.

Comentários

Em breve: Ao longo de 2024, eliminaremos os problemas do GitHub como o mecanismo de comentários para conteúdo e o substituiremos por um novo sistema de comentários. Para obter mais informações, consulte https://aka.ms/ContentUserFeedback.

Enviar e exibir comentários de