Requisitos de projeto de rede móvel privada

Este artigo ajuda você a projetar e se preparar para implementar uma rede 4G privada ou 5G baseada no Azure Private 5G Core (AP5GC). O objetivo é fornecer uma compreensão de como essas redes são construídas e as decisões que você precisa tomar ao planejar sua rede.

Azure Private MEC e Azure Private 5G Core

O Azure private multi-access edge compute (MEC) é uma solução que combina serviços de computação, rede e aplicativos da Microsoft em uma implantação em instalações corporativas (a borda). Essas implantações de borda são gerenciadas centralmente a partir da nuvem. O Azure Private 5G Core é um serviço do Azure dentro do Azure Private Multi-access Edge Compute (MEC) que fornece funções de rede principal 4G e 5G na borda da empresa. No local de borda da empresa, os dispositivos se conectam através de uma rede de acesso de rádio celular (RAN) e são conectados por meio do serviço Azure Private 5G Core a redes, aplicativos e recursos upstream. Opcionalmente, os dispositivos podem usar o recurso de computação local fornecido pelo Azure Private MEC para processar fluxos de dados em latência muito baixa, tudo sob o controle da empresa.

Requisitos para uma rede móvel privada

Os seguintes recursos devem estar presentes para permitir que o equipamento do usuário (UEs) se conecte a uma rede celular privada:

- A UE deve ser compatível com o protocolo e a banda de espectro sem fios utilizada pela rede de acesso via rádio (RAN).

- A UE deve conter um módulo de identidade de assinante (SIM). O SIM é um elemento criptográfico que armazena a identidade do dispositivo.

- Deve haver um RAN, enviando e recebendo o sinal de celular, para todas as partes do site da empresa que contêm UEs que precisam de serviço.

- Deve haver uma instância principal de pacote conectada à RAN e a uma rede upstream. O núcleo do pacote é responsável por autenticar os SIMs da UE à medida que eles se conectam pela RAN e solicitam serviço da rede. Aplica a política aos fluxos de dados resultantes de e para as UE; por exemplo, para definir uma qualidade de serviço.

- A RAN, o núcleo do pacote e a infraestrutura de rede upstream devem ser conectados via Ethernet para que possam passar tráfego IP uns para os outros.

- O site que hospeda o núcleo do pacote deve ter uma conexão contínua de alta velocidade com a Internet (mínimo de 100 Mbps) para permitir o gerenciamento de serviços, telemetria, diagnósticos e atualizações.

Conceber uma rede móvel privada

As seções a seguir descrevem os elementos da rede que você precisa considerar e as decisões de design que você precisa tomar na preparação para a implantação da rede.

Topologia

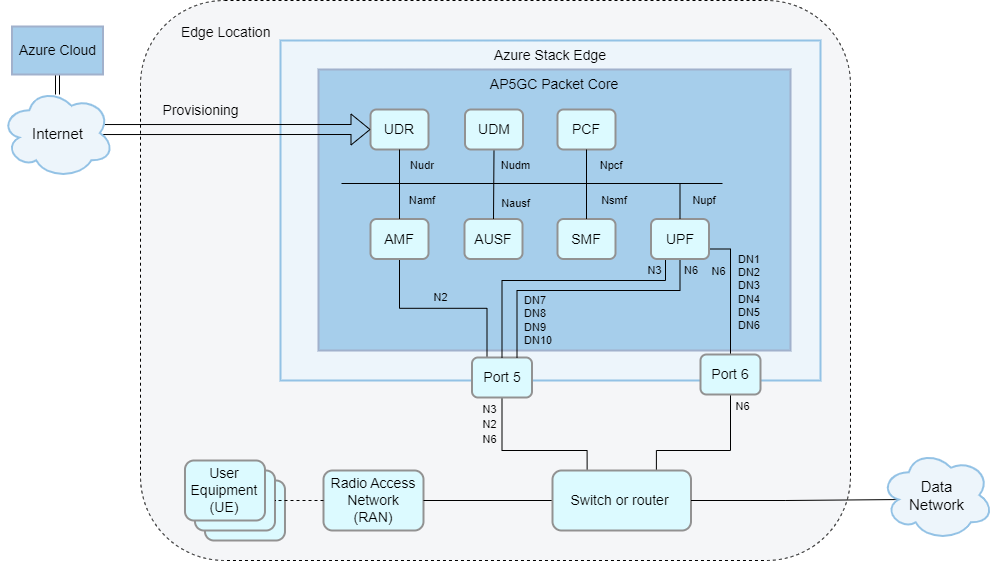

Projetar e implementar sua rede local é uma parte fundamental de sua implantação do AP5GC. Você precisa tomar decisões de design de rede para suportar seu núcleo de pacote AP5GC e quaisquer outras cargas de trabalho de borda. Esta seção descreve algumas decisões que você deve considerar ao projetar sua rede e fornece alguns exemplos de topologias de rede. O diagrama a seguir mostra uma topologia de rede básica.

Considerações de design

Quando implantado na GPU (ASE) do Azure Stack Edge Pro, o AP5GC usa a porta física 5 para sinalização de acesso e dados (pontos de referência 5G N2 e N3/pontos de referência 4G S1 e S1-U) e a porta 6 para dados principais (pontos de referência 5G N6/4G SGi). Se mais de seis redes de dados estiverem configuradas, a porta 5 também será usada para dados principais.

O AP5GC suporta implantações com ou sem roteadores de camada 3 nas portas 5 e 6. Isso é útil para evitar hardware extra em locais de borda menores.

- É possível conectar a porta ASE 5 aos nós RAN diretamente (back-to-back) ou através de um switch de camada 2. Ao usar essa topologia, você deve configurar o endereço eNodeB/gNodeB como o gateway padrão na interface de rede ASE.

- Da mesma forma, é possível conectar a porta ASE 6 à sua rede principal através de um switch de camada 2. Ao usar essa topologia, você deve configurar um aplicativo ou um endereço arbitrário na sub-rede como gateway no lado do ASE.

- Como alternativa, você pode combinar essas abordagens. Por exemplo, você pode usar um roteador na porta ASE 6 com uma rede de camada plana 2 na porta ASE 5. Se um roteador de camada 3 estiver presente na rede local, você deverá configurá-lo para corresponder à configuração do ASE.

Quando implantado no Azure Stack Edge 2 (ASE 2), o AP5GC usa a porta física 3 para sinalização de acesso e dados (pontos de referência 5G N2 e N3/pontos de referência 4G S1 e S1-U) e a porta 4 para dados principais (pontos de referência 5G N6/4G SGi). Se mais de seis redes de dados estiverem configuradas, a porta 3 também será usada para dados principais.

O AP5GC suporta implementações com ou sem routers de camada 3 nas portas 3 e 4. Isso é útil para evitar hardware extra em locais de borda menores.

- É possível conectar a porta ASE 3 aos nós RAN diretamente (back-to-back) ou através de um switch de camada 2. Ao usar essa topologia, você deve configurar o endereço eNodeB/gNodeB como o gateway padrão na interface de rede ASE.

- Da mesma forma, é possível conectar a porta ASE 4 à sua rede principal através de um switch de camada 2. Ao usar essa topologia, você deve configurar um aplicativo ou um endereço arbitrário na sub-rede como gateway no lado do ASE.

- Como alternativa, você pode combinar essas abordagens. Por exemplo, você pode usar um roteador na porta ASE 4 com uma rede de camada plana 2 na porta ASE 3. Se um roteador de camada 3 estiver presente na rede local, você deverá configurá-lo para corresponder à configuração do ASE.

A menos que o núcleo do pacote tenha a Network Address Translation (NAT) habilitada, um dispositivo de rede de camada 3 local deve ser configurado com rotas estáticas para os pools de IP da UE através do endereço IP N6 apropriado para a rede de dados conectada correspondente.

Exemplos de topologias de rede

Há várias maneiras de configurar sua rede para uso com AP5GC. A configuração exata varia dependendo das suas necessidades e hardware. Esta seção fornece alguns exemplos de topologias de rede no hardware da GPU ASE Pro.

Rede de camada 3 com NAT (Network Address Translation) N6

Essa topologia de rede tem seu ASE conectado a um dispositivo de camada 2 que fornece conectividade ao núcleo da rede móvel e gateways de acesso (roteadores conectando seu ASE às suas redes de dados e acesso, respectivamente). Essa topologia suporta até seis redes de dados. Esta solução é comumente usada porque simplifica o roteamento da camada 3.

Rede de camada 3 sem NAT (Network Address Translation)

Essa topologia de rede é uma solução semelhante, mas os intervalos de endereços IP da UE devem ser configurados como rotas estáticas no roteador de rede de dados com o endereço IP NAT N6 como o próximo endereço de salto. Tal como na solução anterior, esta topologia suporta até seis redes de dados.

Rede de camada plana 2

O núcleo do pacote não requer roteadores de camada 3 ou qualquer funcionalidade semelhante a um roteador. Uma topologia alternativa poderia renunciar totalmente ao uso de roteadores de gateway de camada 3 e, em vez disso, construir uma rede de camada 2 na qual o ASE está na mesma sub-rede que as redes de dados e acesso. Essa topologia de rede pode ser uma alternativa mais barata quando você não precisa de roteamento de camada 3. Isso requer que a NAPT (Network Address Port Translation) esteja habilitada no núcleo do pacote.

Rede de camada 3 com várias redes de dados

- O AP5GC pode suportar até dez redes de dados conectadas, cada uma com sua própria configuração para Sistema de Nomes de Domínio (DNS), pools de endereços IP da UE, configuração de IP N6 e NAT. O operador pode provisionar UEs como subscrito em uma ou mais redes de dados e aplicar política específica da rede de dados e configuração de qualidade de serviço (QoS).

- Essa topologia requer que a interface N6 seja dividida em uma sub-rede para cada rede de dados ou uma sub-rede para todas as redes de dados. Esta opção exige, portanto, um planeamento e configuração cuidadosos para evitar a sobreposição de intervalos IP da rede de dados ou intervalos IP da UE.

Rede de camada 3 com VLAN e separação de acesso/núcleo físico

- Você também pode separar o tráfego ASE em VLANs, independentemente de optar ou não por adicionar gateways de camada 3 à sua rede. Há vários benefícios em segmentar o tráfego em VLANs separadas, incluindo gerenciamento de rede mais flexível e maior segurança.

- Por exemplo, você pode configurar VLANs separadas para gerenciamento, acesso e tráfego de dados, ou uma VLAN separada para cada rede de dados conectada.

- As VLANs devem ser configuradas no equipamento de rede local de camada 2 ou camada 3. Várias VLANs serão transportadas em um único link da porta ASE 5 (rede de acesso) e/ou 6 (rede principal), portanto, você deve configurar cada um desses links como um tronco VLAN.

Rede de camada 3 com 7-10 redes de dados

- Se você quiser implantar mais de seis redes de dados separadas por VLAN, as redes de dados adicionais (até quatro) devem ser implantadas na porta ASE 5. Isso requer um switch ou roteador compartilhado que carregue o acesso e o tráfego principal. As tags VLAN podem ser atribuídas, conforme necessário, a N2, N3 e a cada uma das redes de dados N6.

- Não é possível configurar mais de seis redes de dados na mesma porta.

- Para um desempenho ideal, as redes de dados com a carga esperada mais alta devem ser configuradas na porta 6.

Há várias maneiras de configurar sua rede para uso com AP5GC. A configuração exata varia dependendo das suas necessidades e hardware. Esta seção fornece alguns exemplos de topologias de rede no hardware ASE Pro 2.

Rede de camada 3 com NAT (Network Address Translation) N6

Essa topologia de rede tem seu ASE conectado a um dispositivo de camada 2 que fornece conectividade ao núcleo da rede móvel e gateways de acesso (roteadores conectando seu ASE às suas redes de dados e acesso, respectivamente). Essa topologia suporta até seis redes de dados. Esta solução é comumente usada porque simplifica o roteamento da camada 3.

Rede de camada 3 sem NAT (Network Address Translation)

Essa topologia de rede é uma solução semelhante, mas os intervalos de endereços IP da UE devem ser configurados como rotas estáticas no roteador de rede de dados com o endereço IP NAT N6 como o próximo endereço de salto. Tal como na solução anterior, esta topologia suporta até seis redes de dados.

Rede de camada plana 2

O núcleo do pacote não requer roteadores de camada 3 ou qualquer funcionalidade semelhante a um roteador. Uma topologia alternativa poderia renunciar totalmente ao uso de roteadores de gateway de camada 3 e, em vez disso, construir uma rede de camada 2 na qual o ASE está na mesma sub-rede que as redes de dados e acesso. Essa topologia de rede pode ser uma alternativa mais barata quando você não precisa de roteamento de camada 3. Isso requer que a NAPT (Network Address Port Translation) esteja habilitada no núcleo do pacote.

Rede de camada 3 com várias redes de dados

- O AP5GC pode suportar até dez redes de dados conectadas, cada uma com sua própria configuração para Sistema de Nomes de Domínio (DNS), pools de endereços IP da UE, configuração de IP N6 e NAT. O operador pode provisionar UEs como subscrito em uma ou mais redes de dados e aplicar política específica da rede de dados e configuração de qualidade de serviço (QoS).

- Essa topologia requer que a interface N6 seja dividida em uma sub-rede para cada rede de dados ou uma sub-rede para todas as redes de dados. Esta opção exige, portanto, um planeamento e configuração cuidadosos para evitar a sobreposição de intervalos IP da rede de dados ou intervalos IP da UE.

Rede de camada 3 com VLAN e separação de acesso/núcleo físico

- Você também pode separar o tráfego ASE em VLANs, independentemente de optar ou não por adicionar gateways de camada 3 à sua rede. Há vários benefícios em segmentar o tráfego em VLANs separadas, incluindo gerenciamento de rede mais flexível e maior segurança.

- Por exemplo, você pode configurar VLANs separadas para gerenciamento, acesso e tráfego de dados, ou uma VLAN separada para cada rede de dados conectada.

- As VLANs devem ser configuradas no equipamento de rede local de camada 2 ou camada 3. Várias VLANs serão transportadas em um único link da porta ASE 3 (rede de acesso) e/ou 4 (rede principal), portanto, você deve configurar cada um desses links como um tronco VLAN.

Rede de camada 3 com 7-10 redes de dados

- Se você quiser implantar mais de seis redes de dados separadas por VLAN, as redes de dados adicionais (até quatro) devem ser implantadas na porta ASE 3. Isso requer um switch ou roteador compartilhado que carregue o acesso e o tráfego principal. As tags VLAN podem ser atribuídas, conforme necessário, a N2, N3 e a cada uma das redes de dados N6.

- Não é possível configurar mais de seis redes de dados na mesma porta.

- Para um desempenho ideal, as redes de dados com a carga esperada mais alta devem ser configuradas na porta 4.

Sub-redes e endereços IP

Você pode ter redes IP existentes no site da empresa com as quais a rede celular privada terá que se integrar. Isto pode significar, por exemplo:

- Seleção de sub-redes IP e endereços IP para AP5GC que correspondam a sub-redes existentes sem conflitos de endereços.

- Segregação da nova rede através de routers IP ou utilização do espaço de endereçamento privado RFC 1918 para sub-redes.

- Atribuição de um pool de endereços IP especificamente para uso por UEs quando eles se conectam à rede.

- Usando Network Address Port Translation (NAPT), no próprio núcleo do pacote ou em um dispositivo de rede upstream, como um roteador de borda.

- Otimizar o desempenho da rede escolhendo uma unidade de transmissão máxima (MTU) que minimize a fragmentação.

Você precisa documentar as sub-redes IPv4 que serão usadas para a implantação e concordar com os endereços IP a serem usados para cada elemento da solução e com os endereços IP que serão alocados às UEs quando elas forem anexadas. Você precisa implantar (ou configurar roteadores e firewalls existentes) no site da empresa para permitir o tráfego. Você também deve concordar como e onde na rede quaisquer alterações de NAPT ou MTU são necessárias e planejar a configuração de roteador/firewall associada. Para obter mais informações, consulte Concluir as tarefas de pré-requisito para implantar uma rede móvel privada.

Acesso à rede

Seu design deve refletir as regras da empresa sobre quais redes e ativos devem ser acessíveis pela RAN e UEs na rede 5G privada. Por exemplo, eles podem ter permissão para acessar o DNS (Sistema de Nomes de Domínio) local, o DHCP (Dynamic Host Configuration Protocol), a Internet ou o Azure, mas não uma rede local (LAN) de operações de fábrica. Talvez seja necessário providenciar o acesso remoto à rede para que você possa solucionar problemas sem exigir uma visita ao local. Você também precisa considerar como o site corporativo será conectado a redes upstream, como o Azure, para gerenciamento e/ou acesso a outros recursos e aplicativos fora do site corporativo.

Você precisa concordar com a equipe da empresa quais sub-redes IP e endereços terão permissão para se comunicar entre si. Em seguida, crie um plano de roteamento e/ou uma configuração de lista de controle de acesso (ACL) que implemente esse contrato na infraestrutura IP local. Você também pode usar VLANs (redes locais virtuais) para particionar elementos na camada 2, configurando sua malha de switch para atribuir portas conectadas a VLANs específicas (por exemplo, para colocar a porta de Borda de Pilha do Azure usada para acesso à RAN na mesma VLAN que as unidades RAN conectadas ao switch Ethernet). Você também deve concordar com a empresa para configurar um mecanismo de acesso, como uma rede virtual privada (VPN), que permita que sua equipe de suporte se conecte remotamente à interface de gerenciamento de cada elemento da solução. Você também precisa de um link IP entre o Azure Private 5G Core e o Azure para gerenciamento e telemetria.

Conformidade com a RSR

A RAN que você usa para transmitir o sinal pelo site da empresa deve estar em conformidade com as regulamentações locais. Por exemplo, isto pode significar:

- As unidades RAN concluíram o processo de homologação e receberam aprovação regulamentar para a sua utilização numa determinada faixa de frequências num país/região.

- Recebeu autorização para que a RSR transmita utilizando o espetro num determinado local, por exemplo, através de uma concessão de um operador de telecomunicações, de uma autoridade reguladora ou através de uma solução tecnológica, como um Sistema de Acesso ao Espetro (SAS).

- As unidades RAN em um local têm acesso a fontes de temporização de alta precisão, como Precision Time Protocol (PTP) e serviços de localização GPS.

Deve perguntar ao seu parceiro de RSR os países/regiões e as bandas de frequência para os quais a RSR foi aprovada. Você pode achar que precisa usar vários parceiros de RAN para cobrir os países e regiões nos quais você fornece sua solução. Embora a RAN, a UE e o núcleo do pacote se comuniquem usando protocolos padrão, recomendamos que você realize testes de interoperabilidade para o protocolo 4G Long-Term Evolution (LTE) ou 5G standalone (SA) específico entre o Azure Private 5G Core, UEs e a RAN antes de qualquer implantação em um cliente corporativo.

A sua RAN transmitirá uma Identidade de Rede Móvel Terrestre Pública (ID PLMN) para todas as UEs na banda de frequência que está configurada para utilizar. Deve definir o ID PLMN e confirmar o seu acesso ao espectro. Em alguns países/regiões, o espectro deve ser obtido junto da entidade reguladora nacional/regional ou do operador histórico de telecomunicações. Por exemplo, se estiver a utilizar o espectro de banda 48 Citizens Broadband Radio Service (CBRS), poderá ter de trabalhar com o seu parceiro RAN para implementar um proxy de domínio SAS (Spectrum Access System) no site da empresa para que a RAN possa verificar continuamente se está autorizada a transmitir.

Unidades de transmissão máximas (MTUs)

A MTU (Maximum Transmission Unit) é uma propriedade de um link IP e é configurada nas interfaces em cada extremidade do link. Os pacotes que excedem a MTU configurada de uma interface são divididos em pacotes menores por meio da fragmentação IPv4 antes do envio e, em seguida, são remontados em seu destino. No entanto, se a MTU configurada de uma interface for maior do que a MTU suportada pelo link, o pacote não será transmitido corretamente.

Para evitar problemas de transmissão causados pela fragmentação do IPv4, um núcleo de pacote 4G ou 5G instrui os UEs sobre qual MTU eles devem usar. No entanto, as UEs nem sempre respeitam a MTU sinalizada pelo núcleo do pacote.

Os pacotes IP das UEs são encapsulados a partir da RAN, o que adiciona sobrecarga do encapsulamento. O valor de MTU para a UE deve, portanto, ser menor do que o valor de MTU usado entre a RAN e o núcleo do pacote para evitar problemas de transmissão.

As RANs normalmente vêm pré-configuradas com uma MTU de 1500. A MTU UE padrão do núcleo do pacote é de 1440 bytes para permitir a sobrecarga de encapsulamento. Esses valores maximizam a interoperabilidade da RAN, mas correm o risco de que certas UEs não observem a MTU padrão e gerem pacotes maiores que exigem fragmentação IPv4 e que podem ser descartados pela rede. Se você for afetado por esse problema, é altamente recomendável configurar a RAN para usar uma MTU de 1560 ou superior, o que permite uma sobrecarga suficiente para o encapsulamento e evita a fragmentação com uma UE usando uma MTU padrão de 1500.

Você também pode alterar a MTU da UE sinalizada pelo núcleo do pacote. Recomendamos definir a MTU para um valor dentro do intervalo suportado pelas UEs e 60 bytes abaixo da MTU sinalizada pela RAN. Tenha em atenção que:

- A rede de dados (N6) é atualizada automaticamente para corresponder à MTU da UE.

- A rede de acesso (N3) é automaticamente atualizada para corresponder à MTU da UE mais 60.

- Você pode configurar um valor entre 1280 e 1930 bytes.

Para alterar a MTU da UE sinalizada pelo núcleo do pacote, consulte Modificar uma instância do núcleo do pacote.

Cobertura de sinal

As UEs devem ser capazes de se comunicar com a RSR a partir de qualquer local no local. Isto significa que os sinais devem propagar-se eficazmente no ambiente, incluindo a contabilização de obstruções e equipamentos, para apoiar as UEs que se movem pelo local (por exemplo, entre áreas interiores e exteriores).

Você deve realizar uma pesquisa no local com seu parceiro de RAN e a empresa para se certificar de que a cobertura é adequada. Certifique-se de que compreende as capacidades das unidades RAN em diferentes ambientes e quaisquer limites (por exemplo, no número de UEs anexadas que uma única unidade pode suportar). Se as suas UEs vão mover-se pelo site, deve também confirmar que a RAN suporta a transferência X2 (4G) ou Xn (5G), o que permite à UE transitar sem problemas entre a cobertura fornecida por duas unidades RAN. Se a RAN não suportar X2 (4G) ou Xn (5G), então a RAN deve suportar S1 (4G) e N2 (5G) para mobilidade UE. Observe que as UEs não podem usar essas técnicas de transferência para fazer roaming entre uma rede de empresa privada e a rede celular pública oferecida por uma operadora de telecomunicações.

SIMs

Cada UE deve apresentar uma identidade à rede, codificada num módulo de identidade de assinante (SIM). Os SIMs estão disponíveis em diferentes formatos físicos e em formato somente de software (eSIM). Os dados codificados no SIM devem corresponder à configuração da RAN e dos dados de identidade provisionados no Azure Private 5G Core.

Obtenha SIMs em fatores compatíveis com as UEs e programados com o ID PLMN e as chaves que você deseja usar para a implantação. Os SIM físicos estão amplamente disponíveis no mercado aberto a um custo relativamente baixo. Se preferir usar eSIMs, você precisa implantar a configuração e a infraestrutura de provisionamento do eSIM necessárias para que as UEs possam se configurar antes de se conectarem à rede celular. Pode utilizar os dados de aprovisionamento que recebe do seu parceiro SIM para provisionar entradas correspondentes no Azure Private 5G Core. Como os dados do SIM devem ser mantidos seguros, as chaves criptográficas usadas para provisionar SIMs não são legíveis uma vez definidas, portanto, você deve considerar como armazená-las caso precise reprovisionar os dados no Azure Private 5G Core.

Automação e integração

A construção de redes corporativas usando automação e outras técnicas programáticas economiza tempo, reduz erros e produz melhores resultados. Essas técnicas também fornecem um caminho de recuperação no caso de uma falha no local que exija a reconstrução da rede.

Recomendamos a adoção de uma infraestrutura programática como abordagem de código para suas implantações. Você pode usar modelos ou a API REST do Azure para criar sua implantação usando parâmetros como entradas com valores coletados durante a fase de design do projeto. Você deve salvar informações de provisionamento, como dados do SIM, configuração do switch/roteador e políticas de rede em formato legível por máquina para que, em caso de falha, possa reaplicar a configuração da mesma forma que fez originalmente. Outra prática recomendada para recuperar de uma falha é implantar um servidor sobressalente do Azure Stack Edge para minimizar o tempo de recuperação se a primeira unidade falhar; Em seguida, você pode usar seus modelos e entradas salvos para recriar rapidamente a implantação. Para obter mais informações sobre como implantar uma rede usando modelos, consulte Guia de início rápido: implantar uma rede móvel privada e um site - modelo ARM.

Você também deve considerar como integrar outros produtos e serviços do Azure com a rede da empresa privada. Esses produtos incluem o Microsoft Entra ID e o RBAC (controle de acesso baseado em função), onde você deve considerar como os locatários, assinaturas e permissões de recursos se alinharão com o modelo de negócios que existe entre você e a empresa, e como sua própria abordagem para o gerenciamento do sistema do cliente. Por exemplo, você pode usar o Azure Blueprints para configurar as assinaturas e o modelo de grupo de recursos que funciona melhor para sua organização.