Gerir a privacidade dos dados e a proteção de dados com o Microsoft Priva e o Microsoft Purview

Pelo menos 71% dos países/regiões aprovaram ou introduziram legislação sobre privacidade dos dados, de acordo com as Nações Unidas. É provável que a sua organização se baseie ou tenha clientes ou colaboradores em regiões com leis de privacidade de dados. Um exemplo proeminente de uma lei de privacidade de dados com impacto alargado é o Regulamento Geral sobre a Proteção de Dados (RGPD) da União Europeia. Muitas organizações estão sujeitas a vários regulamentos que são frequentemente atualizados. À medida que o panorama regulamentar se expande, nunca foi tão fundamental para as organizações salvaguardarem os dados pessoais, mantendo-se a par das alterações. O incumprimento das leis e regulamentos de privacidade dos dados pode resultar em sanções financeiras consideráveis, repercussões legais e comerciais e erosão da confiança dos seus clientes.

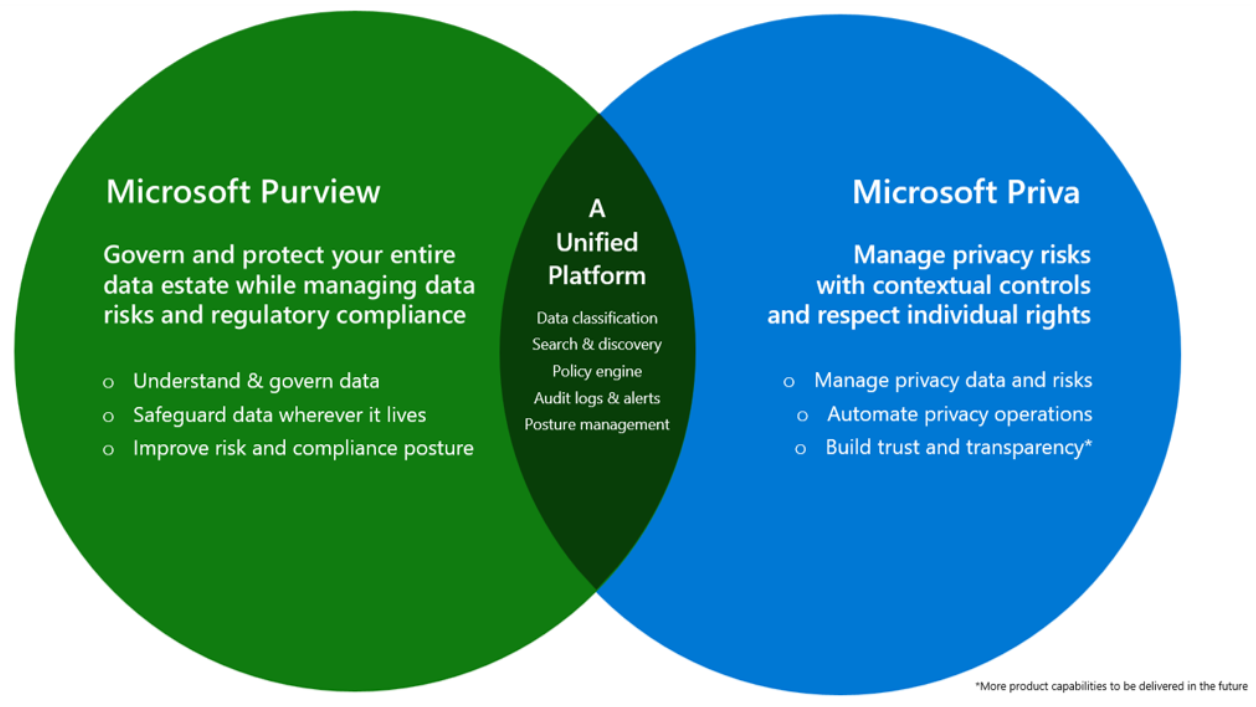

A privacidade dos dados e a proteção de dados andam de mãos dadas. Não pode ter privacidade de dados sem proteção de dados. A proteção de dados ajuda a proteger os dados pessoais armazenados e geridos pela sua organização contra ameaças externas e fugas. A privacidade dos dados fornece outra camada de proteção sofisticada, que ajuda a respeitar a finalidade da utilização de dados pessoais e respeita os direitos de um titular dos dados ao longo do ciclo de vida dos dados. Para ajudar as organizações, independentemente do tamanho ou localização, a fortalecer a sua postura de proteção e privacidade de dados, oferecemos soluções robustas e dimensionáveis no Microsoft Priva e no Microsoft Purview.

Como Microsoft Priva e o Microsoft Purview funcionam em conjunto

Microsoft Priva e o Microsoft Purview fornecem uma plataforma unificada para ajudá-lo a cumprir as normas de privacidade dos dados. As funcionalidades complementares nas soluções de risco e conformidade do Purview e as soluções de gestão de privacidade Priva ajudam-no a avaliar os dados pessoais na sua organização e a proporcionar automatização e escalabilidade para ajudar a reduzir a complexidade na salvaguarda adequada dos dados.

Como utilizar este guia

Utilize a documentação de orientação nestes artigos para o ajudar a avaliar riscos e a tomar as medidas adequadas para proteger os dados pessoais no ambiente da sua organização. Este guia inclui quatro passos abrangentes para o ajudar a compreender como e quando utilizar a solução adequada da Microsoft para cumprir as obrigações de privacidade de dados da sua organização.

Os passos nesta solução são:

- Avaliar os dados e riscos da sua organização: comece o seu percurso ao compreender os seus dados e possíveis riscos.

- Proteger e governar os seus dados: identifique, categorize e faça a gestão dos dados que precisa de proteger.

- Mantenha-se a par dos regulamentos de privacidade: monitorize o seu progresso na conclusão das avaliações e mantenha-se atualizado à medida que os regulamentos mudam.

- Responder a incidentes de privacidade de dados e pedidos de assunto: configure alertas para que possa responder a riscos de privacidade e automatizar a gestão de pedidos do titular dos dados.

Importante

Seguir esta documentação de orientação não irá necessariamente torná-lo compatível com qualquer regulamento de privacidade de dados, especialmente tendo em conta o número de passos necessários que estão fora do contexto das funcionalidades. O utilizador é responsável por garantir a sua conformidade e consultar as suas equipas legais e de conformidade ou por procurar orientações e aconselhamento de terceiros especializados em conformidade.

Recursos

Comentários

Brevemente: Ao longo de 2024, vamos descontinuar progressivamente o GitHub Issues como mecanismo de feedback para conteúdos e substituí-lo por um novo sistema de feedback. Para obter mais informações, veja: https://aka.ms/ContentUserFeedback.

Submeter e ver comentários