Configurar configurações de SMTP autenticadas para clientes POP3 e IMAP4 em Exchange Server

Depois de habilitar e configurar POP3 ou IMAP4 em um servidor do Exchange, conforme descrito em Habilitar e configurar o POP3 em um servidor do Exchange e habilitar e configurar o IMAP4 em um servidor exchange, você precisará configurar as configurações autenticadas do SMTP para clientes POP3 e IMAP4 para que eles possam enviar mensagens de email.

O conector de recebimento padrão chamado "Nome> do Servidor front-end< do cliente" nos serviços de Acesso ao Cliente no servidor da caixa de correio escuta os envios autenticados de cliente SMTP na porta 587. Por padrão, esse conector usa as seguintes configurações para conexões SMTP (autenticadas) de cliente internas e externas:

Servidor SMTP:

<ServerFQDN>. Por exemplo,mailbox01.contoso.com.Porta TCP: 587

Método de criptografia: TLS. Esse é o TLS oportunista (STARTTLS) que resulta em uma conexão criptografada após o handshake inicial de protocolo de texto sem formatação.

Para saber mais, confira Conectores de recebimento padrão criados durante a instalação e Arquitetura de protocolo de Acesso para Cliente.

Para definir as configurações SMTP autenticadas usadas pelos clientes POP3 e IMAP4, siga estas etapas:

Configure o FQDN no conector de recebimento "Nome> do servidor de front-end< do cliente".

Especifique o certificado usado para criptografar conexões de clientes SMTP autenticados.

Configure Outlook na Web (anteriormente conhecido como Outlook Web App) para exibir as configurações SMTP para clientes SMTP autenticados em Configurações Opções>>Contas>de email>POP e IMAP.

Para obter mais informações sobre POP3 e IMAP4, consulte POP3 e IMAP4 em Exchange Server.

O que você precisa saber antes de começar?

Tempo estimado para conclusão: 5 minutos.

Estamos substituindo o protocolo SSL pelo protocolo TLS como o protocolo usado para criptografar dados enviados entre os sistemas de computador. Eles estão estreitamente relacionados, de modo que os termos "SSL" e "TLS" (sem versões) geralmente são intercambiáveis. Devido a essa semelhança, as referências ao "SSL" em tópicos do Exchange, o Centro de administração do Exchange e o Shell de Gerenciamento do Exchange tem sido usados frequentemente para abranger os protocolos SSL e TLS. Normalmente, o "SSL" se refere ao protocolo SSL real somente quando uma versão também é fornecida (por exemplo, SSL 3.0). Para descobrir porque você deve desabilitar o protocolo SSL e alternar para TLS, confira o artigo Proteger você contra a vulnerabilidade do SSL 3.0.

Se você tiver clientes POP3 ou IMAP4 que só podem enviar email SMTP na porta 25, você poderá configurar a porta 25 no conector "Nome> do Servidor front-end< do cliente" para permitir que os clientes enviem email SMTP autenticado. No entanto, como a porta 25 também está configurada no conector "Nome> do Servidor front-end< do cliente" Para receber email de servidores SMTP externos, você precisará modificar os endereços IP locais que são usados para ouvir na porta 25 em um ou em ambos os conectores. Para saber mais, confira Associações de endereço local do conector de recebimento.

Para executar este procedimento ou estes procedimentos, você precisa receber permissões. Para ver de que permissões você precisa, consulte o Entrada "Conectores de recebimento" no tópico Permissões de fluxo de email.

Para informações sobre atalhos de teclado que possam se aplicar aos procedimentos neste tópico, confira Atalhos de teclado no Centro de Administração do Exchange.

Dica

Está com problemas? Peça ajuda nos fóruns do Exchange. Visite os fóruns em: Exchange Server, Exchange Online ou Proteção do Exchange Online.

Etapa 1: configurar o FQDN no conector "Nome do Servidor> de Frontend <do Cliente"

Você pode ignorar esta etapa se desejar manter o valor padrão de FQDN de servidor (por exemplo, mailbox01.contoso.com). Ou pode especificar um valor de FQDN mais compatível com a convenção de nomenclatura da Internet ou um certificado TLS que você deseja usar.

Se você alterar o valor de FQDN e quiser que clientes POP3 ou IMAP4 internos usem esse conector para enviar emails, o novo FQDN precisará ter um registro correspondente no DNS interno.

Independentemente do valor de FQDN, se você quiser que os clientes POP3 ou IMAP4 externos usem esse conector para enviar email, o FQDN precisará ter um registro correspondente no DNS público, e a porta TCP (587) precisará ser permitida por meio do firewall para o servidor do Exchange.

Usar o EAC para configurar o FQDN para clientes SMTP autenticados

No EAC, acesse Fluxo> de emailReceber conectores.

Na lista de conectores de recebimento, selecione Nome> do Servidor front-end <do cliente e clique em Editar (

).

).Na página Conector de Recebimento do Exchange aberta, clique em Escopo.

No campo FQDN, insira o FQDN do servidor SMTP que você deseja usar para as conexões de clientes SMTP autenticados (por exemplo, mail.contoso.com) e, em seguida, clique em Salvar.

Usar o Shell de Gerenciamento do Exchange para configurar o FQDN para clientes SMTP autenticados

Para configurar o FQDN para clientes SMTP autenticados, use a seguinte sintaxe:

Get-ReceiveConnector -Identity "Client Frontend*" | Set-ReceiveConnector -Fqdn <FQDN>

Este exemplo configura o valor de FQDN mail.contoso.com.

Get-ReceiveConnector -Identity "Client Frontend*" | Set-ReceiveConnector -Fqdn mail.contoso.com

Como saber se esta etapa funcionou?

Para verificar se você conseguiu o FQDN no conector "Nome do Servidor> de Frontend< do Cliente" Use um dos seguintes procedimentos:

o EAC, vá para Fluxo> de emailReceber conectores> selecione Nome> do Servidor front-end <do cliente, clique em Editar (

) >Escopo e verificar o valor no campo FQDN.

) >Escopo e verificar o valor no campo FQDN.No Shell de Gerenciamento do Exchange, execute o seguinte comando:

Get-ReceiveConnector -Identity "Client Frontend*" | Format-List Name,Fqdn

Etapa 2: Use o Shell de Gerenciamento do Exchange para especificar o certificado usado para criptografar conexões de cliente SMTP autenticadas.

O certificado precisa conter o valor de FQDN especificado na etapa anterior, e os clientes POP3 e SMTP precisam confiar no certificado, o que significa que, provavelmente, o certificado deve ser de uma autoridade de certificação comercial. Para saber mais, confira Requisitos de certificado para serviços Exchange.

Além disso, você precisa atribuir o certificado ao serviço SMTP do Exchange. Para obter mais informações, consulte Atribuir certificados a serviços de Exchange Server.

Para especificar o certificado usado para conexões de clientes SMTP autenticados, use a seguinte sintaxe:

$TLSCert = Get-ExchangeCertificate -Thumbprint <ThumbprintValue>

$TLSCertName = "<I>$($TLSCert.Issuer)<S>$($TLSCert.Subject)"

Get-ReceiveConnector -Identity "Client Frontend*" | Set-ReceiveConnector -TlsCertificateName $TLSCertName

Este exemplo usa o certificado com o valor de impressão digital 434AC224C8459924B26521298CE8834C514856AB.

$TLSCert = Get-ExchangeCertificate -Thumbprint 434AC224C8459924B26521298CE8834C514856AB

$TLSCertName = "<I>$($TLSCert.Issuer)<S>$($TLSCert.Subject)"

Get-ReceiveConnector -Identity "Client Frontend*" | Set-ReceiveConnector -TlsCertificateName $TLSCertName

Como saber se essa etapa funcionou?

Para confirmar se você especificou o certificado usado para criptografar conexões de clientes SMTP autenticados, execute as seguintes etapas:

Execute o seguinte comando no Shell de Gerenciamento do Exchange:

Get-ReceiveConnector -Identity "Client Frontend*" | Format-List Name,Fqdn,TlsCertificateNameExecute o seguinte comando no Shell de Gerenciamento do Exchange:

Get-ExchangeCertificate | Format-List Thumbprint,Issuer,Subject,CertificateDomains,ServicesVerifique se o campo Subject ou CertificateDomains do certificado que você especificou no conector de recebimento contém o valor Fqdn do conector de recebimento (correspondência exata ou curinga).

Etapa 3: Use o Shell de Gerenciamento do Exchange para configurar o Outlook na Web para exibir as configurações SMTP para clientes SMTP autenticados

Para configurar o Outlook na Web para exibir o servidor de configurações SMTP para clientes SMTP autenticados, execute o seguinte comando:

Get-ReceiveConnector -Identity "Client Frontend*" | Set-ReceiveConnector -AdvertiseClientSettings $true

Observação: para impedir que as configurações do SMTP sejam exibidas no Outlook na Web, altere o valor de $true para $false.

Como saber se esta etapa funcionou?

Para verificar se você configurou o Outlook na Web para exibir as configurações SMTP para clientes SMTP autenticados, execute as seguintes etapas:

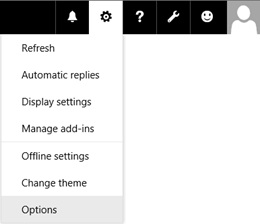

Abra uma caixa de correio no Outlook na Web e clique em Opções de Configurações>.

Cliqueem Contas de>Email>POP e IMAP e verifique se as configurações corretas do SMTP são exibidas.

Observação: se as configurações de SMTP configuradas não aparecerem conforme o esperado no Outlook na Web, execute os comandos e

net start w3svcreinicie o IIS (Serviçosnet stop w3svc /yde Informações da Internet).

Como saber se essa tarefa funcionou?

Para confirmar que você definiu as configurações SMTP autenticadas no servidor do Exchange, execute um ou mais dos procedimentos a seguir:

Use os cmdlets Test-PopConnectivity ou Test-ImapConnectivity, que usam SMTP autenticado para enviar mensagens de teste. Para saber mais, confira Test-PopConnectivity e Test-ImapConnectivity.

Habilite o log de protocolo no conector "Nome> do Servidor front-end< do cliente", configure um cliente POP3 ou IMAP4 para se conectar a uma caixa de correio, envie uma mensagem de teste de uma conexão de rede interna e/ou uma conexão de Internet externa e exiba os resultados no log de protocolo. Para saber mais, confira Log de protocolo.

Observação: Não é possível usar POP3 ou IMAP4 para se conectar à caixa de correio do Administrador. Essa limitação foi incluída intencionalmente no Exchange 2016 e no Exchange 2019 para aumentar a segurança da caixa de correio administrador.