Noções básicas sobre alertas de segurança

Os alertas de segurança do Microsoft Defender para Identidade explicam, em linguagem e elementos gráficos claros, quais atividades suspeitas foram identificadas em sua rede e os agentes e computadores envolvidos nas ameaças. Os alertas são classificados quanto à gravidade, codificados por cores para facilitar a filtragem visual e organizados por fase de ameaça. Cada alerta foi projetado para ajudar você a entender rapidamente exatamente o que está acontecendo na rede. As listas de evidências de alerta contêm links diretos para os usuários e computadores envolvidos, para ajudar a tornar suas investigações fáceis e diretas.

Neste artigo, você aprenderá a estrutura dos alertas de segurança do Defender para Identidade e como usá-los.

- Estrutura dos alertas de segurança

- Classificações dos alertas de segurança

- Categorias de alertas de segurança

- Investigação avançada dos alertas de segurança

- Entidades relacionadas

- Defender para Identidade e NNR (Resolução de Nomes de Rede)

Estrutura dos alertas de segurança

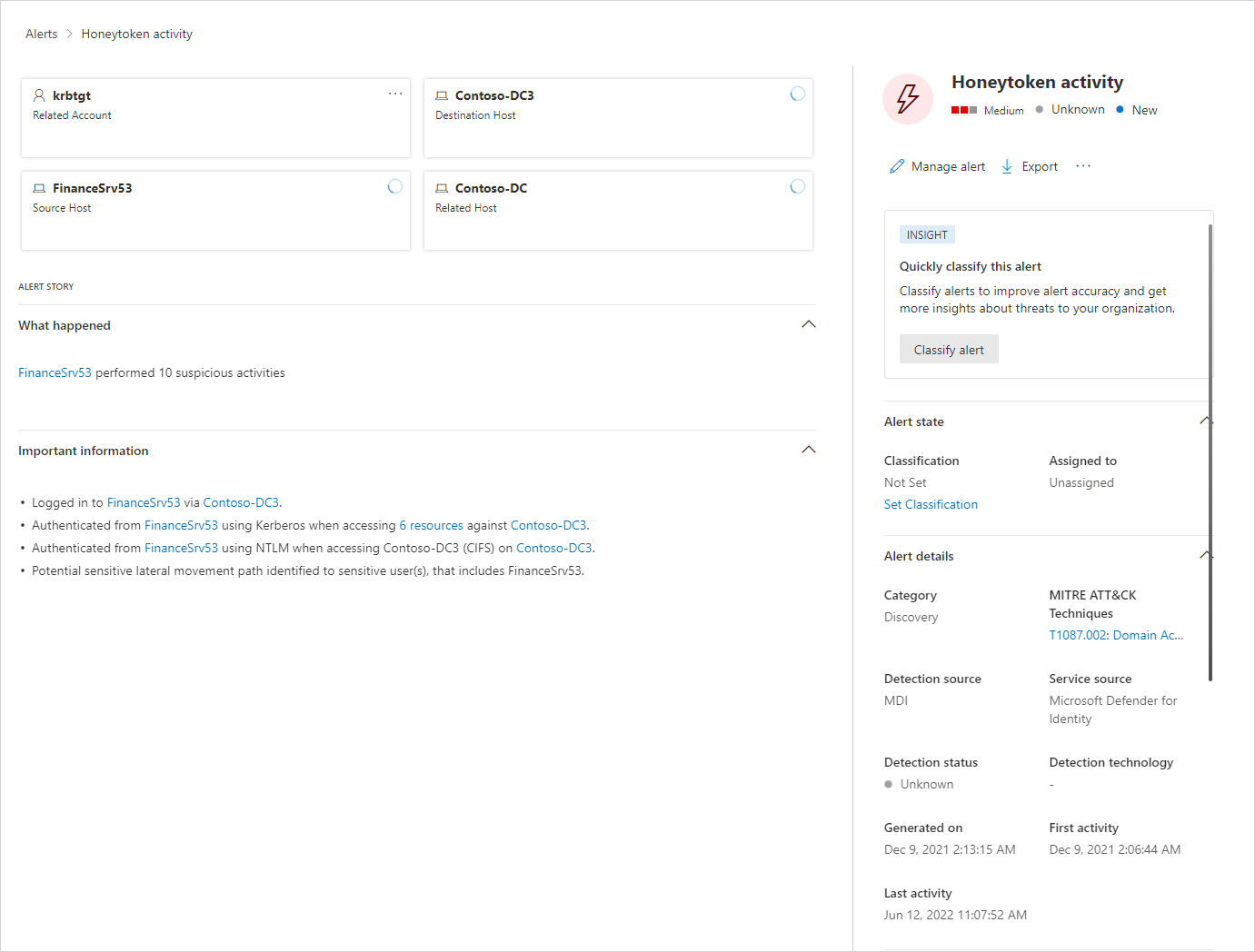

Cada alerta de segurança do Defender para Identidade inclui um Histórico do alerta. Esta é a cadeia de eventos relacionados a este alerta em ordem cronológica, e outras informações importantes relacionadas ao alerta.

Na página de alertas, você pode:

Gerenciar alertas: altere o status, a atribuição e a classificação de alertas. Você também pode adicionar um comentário aqui.

Exportar: baixe um relatório detalhado do Excel para análise.

Vincular alerta a outro incidente: vincule um alerta a um novo incidente existente.

Para obter mais informações, confira Investigar alertas no Microsoft Defender XDR.

Classificações dos alertas de segurança

Após a investigação adequada, todos os alertas de segurança do Defender para Identidade podem ser classificados em um dos seguintes tipos de atividade:

Verdadeiro positivo (TP): uma ação mal-intencionada detectada pelo Defender para Identidade.

Verdadeiro positivo benigno (B-TP): uma ação detectada pelo Defender para Identidade que é real, mas não maliciosa, como um teste de penetração ou atividade conhecida gerada por um aplicativo aprovado.

Falso positivo (FP): um alarme falso, ou seja, a atividade não aconteceu.

O alerta de segurança é um TP, B-TP ou FP

Para cada alerta, faça as seguintes perguntas para determinar a classificação do alerta e ajudar a decidir o que fazer em seguida:

- Esse alerta de segurança específico é comum no seu ambiente?

- O alerta foi disparado pelos mesmos tipos de computadores ou usuários? Por exemplo, servidores com a mesma função ou usuários do mesmo grupo/departamento? Se os computadores ou usuários forem semelhantes, talvez você queira excluí-los para evitar alertas FP futuros adicionais.

Observação

Um aumento de alertas exatamente do mesmo tipo normalmente reduz o nível suspeito/de importância do alerta. Para alertas repetidos, verifique as configurações e consulte os detalhes e as definições dos alertas de segurança para entender exatamente o que está acontecendo para disparar as repetições.

Categorias de alertas de segurança

Os alertas de segurança do Defender para Identidade são divididos nas seguintes categorias ou fases, como as fases vistas em uma kill chain comum de ataque cibernético. Saiba mais sobre cada fase e os alertas projetados para detectar cada ataque, usando os links a seguir:

- Alertas de reconhecimento

- Alertas de credencial comprometida

- Alertas de movimentação lateral

- Alertas de predominância de domínio

- Alertas de exfiltração

Investigação avançada dos alertas de segurança

Para obter mais detalhes sobre um alerta de segurança, selecione Exportar em uma página de detalhes do alerta para baixar o relatório de alerta detalhado do Excel.

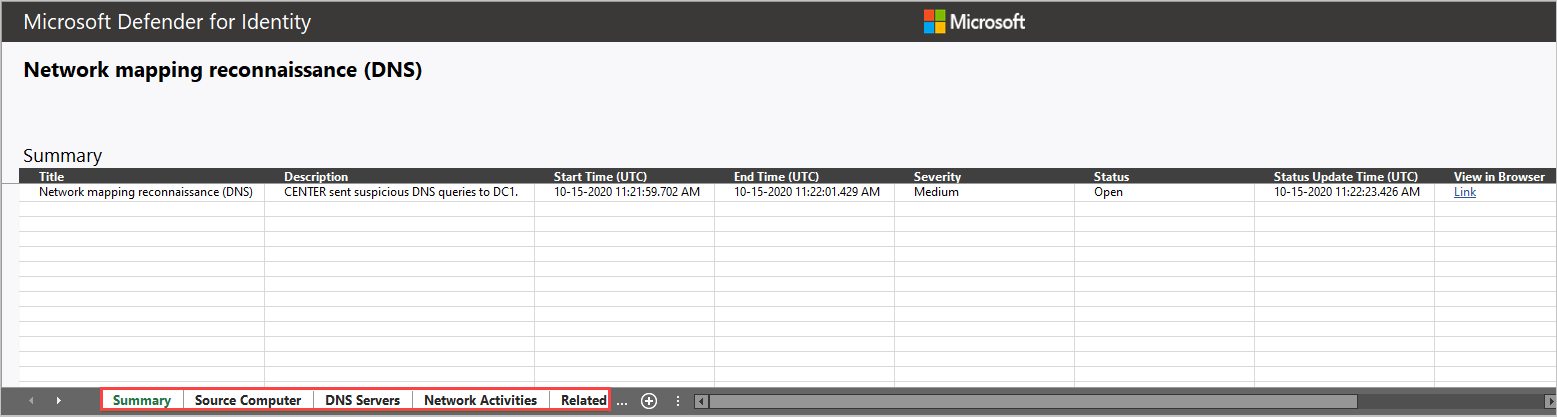

O arquivo baixado inclui detalhes resumidos sobre o alerta na primeira guia, incluindo:

- Título

- Descrição

- Hora de início (UTC)

- Hora de término (UTC)

- Gravidade: Baixa/Média/Alta

- Status: Aberto/Fechado

- Hora da atualização de status (UTC)

- Exibir no navegador

Todas as entidades envolvidas, incluindo contas, computadores e recursos são listadas, separadas por função. São fornecidos detalhes para a origem, destino ou entidade atacada, dependendo do alerta.

A maioria das guias inclui os seguintes dados por entidade:

Nome

Detalhes

Tipo

SamName

Computador de Origem

Usuário de origem (se disponível)

Controladores de Domínio

Recurso acessado: hora, computador, nome, detalhes, tipo, serviço.

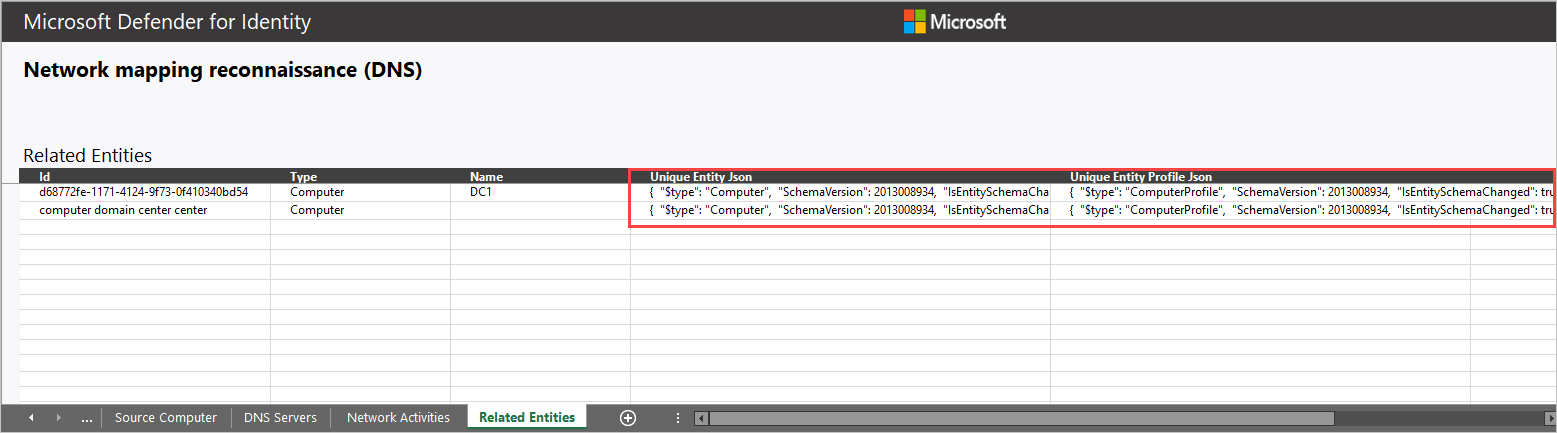

Entidades relacionadas: ID, tipo, nome, entidade JSON exclusiva, perfil de entidade JSON exclusiva

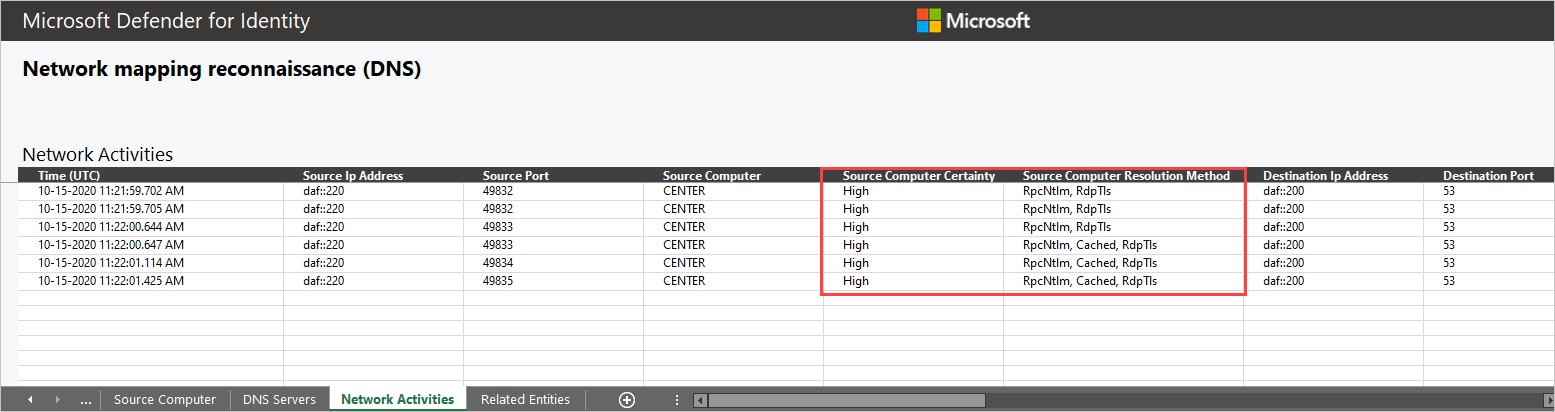

Todas as atividades brutas capturadas pelo sensor do Defender para Identidades relacionadas ao alerta (atividades de rede ou de evento), incluindo:

- Atividades de rede

- Atividades de evento

Alguns alertas têm guias extras, como detalhes sobre:

- Contas atacadas quando o suposto ataque usou Força Bruta.

- Servidores DNS (Sistema de Nomes de Domínio) quando o ataque suspeito envolvia reconhecimento de mapeamento de rede (DNS).

Por exemplo:

Entidades relacionadas

Em cada alerta, a última guia fornece as Entidades Relacionadas. Entidades relacionadas são todas as entidades envolvidas em uma atividade suspeita, sem a separação da "função" que desempenharam no alerta. Cada entidade tem dois arquivos JSON, o JSON de entidade exclusiva e JSON de perfil de entidade exclusiva. Use esses dois arquivos JSON para saber mais sobre a entidade e ajudar você a investigar o alerta.

Arquivo JSON de entidade exclusiva

Inclui os dados que o Defender para Identidade aprendeu no Active Directory sobre a conta. Isso inclui todos os atributos, como Nome Diferenciado, SID, LockoutTime e PasswordExpiryTime. Para contas de usuário, inclui dados como Departamento, Email e Número de Telefone. Para contas de computador, inclui dados como OperatingSystem, IsDomainController e DnsName.

Arquivo JSON de perfil de entidade exclusiva

Inclui todos os dados do Defender para Identidade com perfil traçado na entidade. O Defender para Identidade usa as atividades de rede e de eventos capturadas para aprender sobre os usuários e computadores do ambiente. O Defender para Identidade cria perfis de informações relevantes por entidade. Essas informações contribuem para os recursos de identificação de ameaças do Defender para Identidade.

Como posso usar as informações do Defender para Identidade em uma investigação?

As investigações podem ser tão detalhadas conforme necessário. Estas são algumas ideias de maneiras de investigar usando os dados fornecidos pelo Defender para Identidade.

- Verifique se todos os usuários relacionados pertencem ao mesmo grupo ou departamento.

- Os usuários relacionados compartilham recursos, aplicativos ou computadores?

- Uma conta está ativa mesmo que PasswordExpiryTime já tenha expirado?

Defender para Identidade e NNR (Resolução de Nomes de Rede)

Os recursos de detecção do Defender para Identidade dependem da NNR (Resolução de Nomes de Rede) ativa para resolver IPs nos computadores da sua organização. Usando o NNR, o Defender para Identidade pode correlacionar entre atividades brutas (contendo endereços IP) e os computadores relevantes envolvidos em cada atividade. Com base nas atividades brutas, o Defender para Identidade cria perfis de entidades, incluindo computadores, e gera alertas.

Os dados de NNR são cruciais para detectar as seguintes ameaças:

- Suspeita de roubo de identidade (Pass-the-Ticket)

- Suspeita de ataque DCSync (replicação de serviços de diretório)

- Reconhecimento de mapeamento de rede (DNS)

Use as informações de NNR fornecidas na guia Atividades da Rede do relatório de download de alertas para determinar se um alerta é um FP. Em casos de alerta FP, é comum ter o resultado de certeza de NNR dado com pouca confiança.

Os dados do relatório de download aparecem em duas colunas:

Computador de origem/destino

- Certeza: a certeza de baixa resolução pode indicar resolução incorreta do nome.

Computador de origem/destino

- Método de resolução: fornece os métodos de NNR usados para resolver o IP para o computador na organização.

Para obter mais informações sobre como trabalhar com alertas de segurança do Defender para Identidade, consulte Trabalhar com políticas de segurança.